Gelişmiş tehdit avcılığı sorgu sonuçları üzerinde eylem gerçekleştirme

Şunlar için geçerlidir:

- Microsoft Defender XDR

Önemli

Bu makaledeki bazı bilgiler önceden yayımlanmış bir ürünle ilgilidir ve ticari olarak piyasaya sürülmeden önce önemli ölçüde değiştirilmiş olabilir. Microsoft, burada sağlanan bilgilerle ilgili olarak açık veya zımni hiçbir garanti vermez.

Güçlü ve kapsamlı eylem seçeneklerini kullanarak tehditleri hızla içerebilir veya gelişmiş tehdit avcılığında bulduğunuz güvenliği aşılmış varlıkları ele alabilirsiniz. Bu seçeneklerle şunları yapabilirsiniz:

- Cihazlarda çeşitli eylemler gerçekleştirme

- Dosyaları karantinaya al

Gerekli izinler

Gelişmiş tehdit avcılığı aracılığıyla cihazlarda işlem yapmak için, Uç Nokta için Microsoft Defender cihazlarda düzeltme eylemleri gönderme izinlerine sahip bir role sahip olmanız gerekir.

Önemli

Microsoft, rolleri en az izinle kullanmanızı önerir. Bu, kuruluşunuzun güvenliğini artırmaya yardımcı olur. Genel Yönetici, mevcut bir rolü kullanamıyorsanız acil durum senaryolarıyla sınırlı olması gereken yüksek ayrıcalıklı bir roldür.

Eylem gerçekleştiremiyorsanız, aşağıdaki izni almak için genel yöneticiye başvurun:

Etkin düzeltme eylemleri > Tehdit ve güvenlik açığı yönetimi - Düzeltme işleme

Gelişmiş tehdit avcılığı aracılığıyla e-postalar üzerinde işlem yapmak için, e-postaları aramak ve temizlemek için Office 365 için Microsoft Defender bir role ihtiyacınız vardır.

Cihazlarda çeşitli eylemler gerçekleştirme

Sorgu sonuçlarınızdaki sütun tarafından DeviceId tanımlanan cihazlarda aşağıdaki eylemleri gerçekleştirebilirsiniz:

- Etkilenen cihazları bulaşma içerecek şekilde yalıtma veya saldırıların yaya olarak hareket etmesini önleme

- Daha fazla adli bilgi edinmek için araştırma paketi toplama

- En son güvenlik bilgileri güncelleştirmelerini kullanarak tehditleri bulmak ve kaldırmak için virüsten koruma taraması çalıştırma

- Cihazdaki ve muhtemelen etkilenen diğer cihazlardaki tehditleri denetlemek ve düzeltmek için otomatik bir araştırma başlatın

- Uygulama yürütmeyi yalnızca Microsoft tarafından imzalanan yürütülebilir dosyalarla kısıtlayarak kötü amaçlı yazılım veya diğer güvenilmeyen yürütülebilir dosyalar aracılığıyla sonraki tehdit etkinliğini engelleyin

Bu yanıt eylemlerinin Uç Nokta için Microsoft Defender aracılığıyla nasıl gerçekleştirildiğinden daha fazla bilgi edinmek için cihazlardaki yanıt eylemleri hakkında bilgi edinin.

Dosyaları karantinaya al

Dosyalara karantina eylemini dağıtarak, karşılaşıldığında otomatik olarak karantinaya alınabilmesini sağlayabilirsiniz. Bu eylemi seçerken, sorgunuzda hangi dosyaların karantinaya alınabileceğini belirlemek için aşağıdaki sütunlar arasında seçim yapabilirsiniz:

-

SHA1: Çoğu gelişmiş tehdit avcılığı tablosunda, bu sütun kaydedilen eylemden etkilenen dosyanın SHA-1'ine başvurur. Örneğin, bir dosya kopyalanmışsa, etkilenen bu dosya kopyalanan dosya olacaktır. -

InitiatingProcessSHA1: Çoğu gelişmiş tehdit avcılığı tablosunda, bu sütun kaydedilen eylemi başlatmadan sorumlu dosyayı ifade eder. Örneğin, bir alt işlem başlatıldıysa, bu başlatıcı dosyası üst işlemin bir parçası olacaktır. -

SHA256: Bu sütun, sütun tarafından tanımlanan dosyanın SHA-256 eşdeğeridirSHA1. -

InitiatingProcessSHA256: Bu sütun, sütun tarafından tanımlanan dosyanın SHA-256 eşdeğeridirInitiatingProcessSHA1.

Karantina eylemlerinin nasıl gerçekleştirildiği ve dosyaların nasıl geri yüklenebileceği hakkında daha fazla bilgi edinmek için dosyalardaki yanıt eylemleri hakkında bilgi edinin.

Not

Dosyaları bulmak ve karantinaya almak için, sorgu sonuçları cihaz tanımlayıcısı olarak değerleri de içermelidir DeviceId .

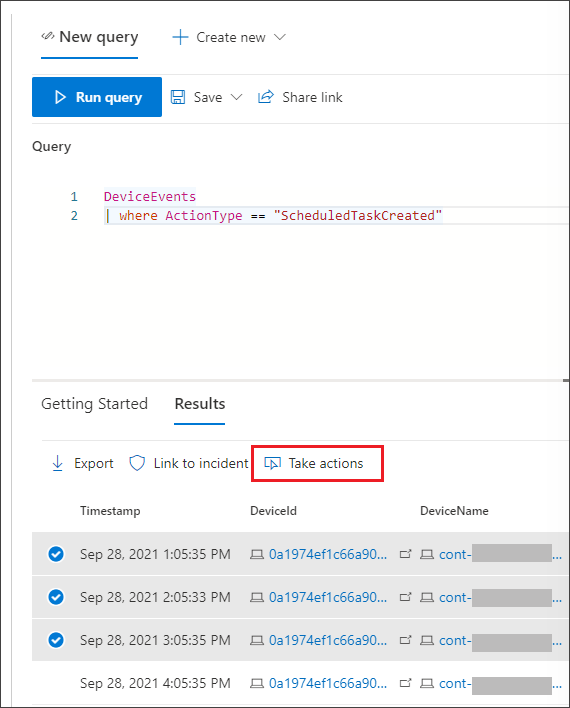

Açıklanan eylemlerden herhangi birini yapmak için sorgu sonuçlarınızda bir veya daha fazla kayıt seçin ve ardından Eylem gerçekleştir'i seçin. Sihirbaz, tercih ettiğiniz eylemleri seçip gönderme işleminde size yol gösterir.

E-postalar üzerinde çeşitli eylemler gerçekleştirme

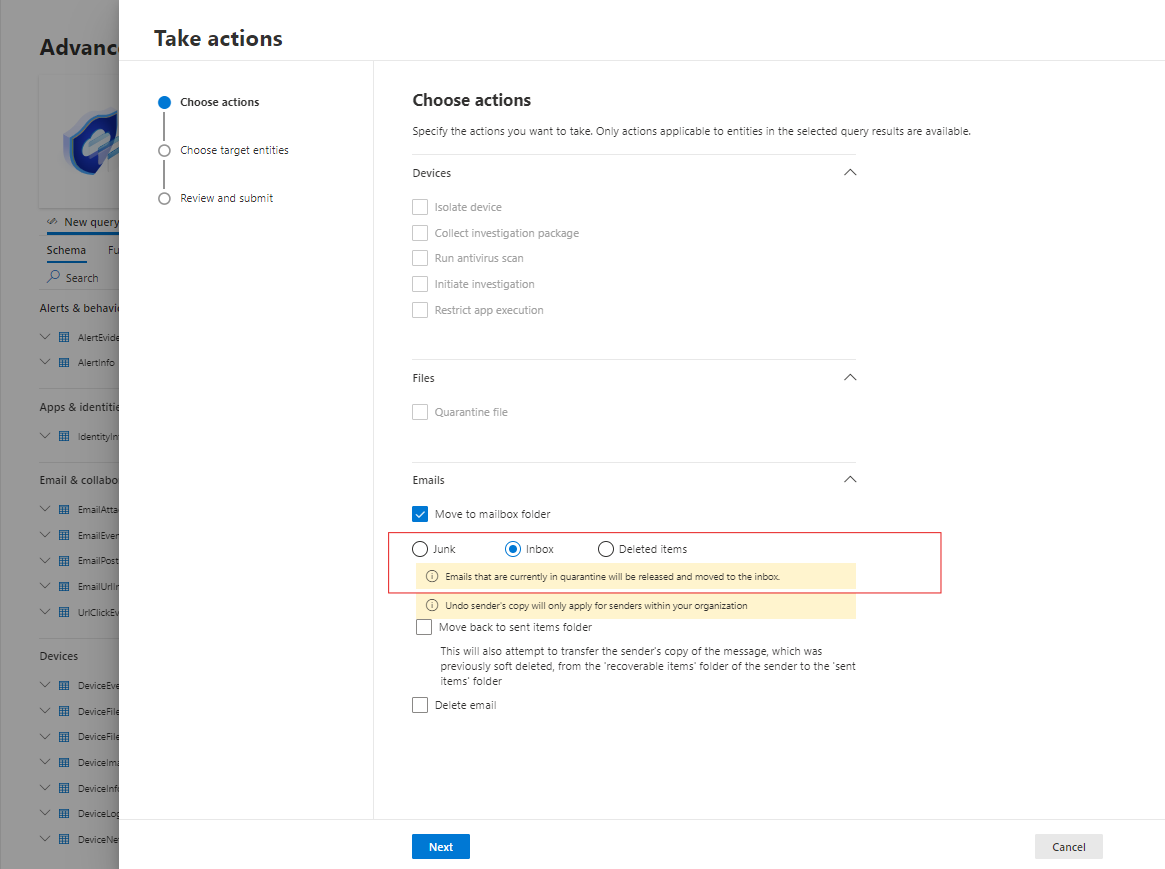

Cihaz odaklı düzeltme adımlarının dışında, sorgu sonuçlarınızdan e-postalar üzerinde bazı eylemler de gerçekleştirebilirsiniz. Üzerinde işlem yapmak istediğiniz kayıtları seçin, Eylem gerçekleştir'i seçin, ardından Eylemleri seç'in altında aşağıdakilerden seçiminizi seçin:

Move to mailbox folder- E-posta iletilerini Gereksiz, Gelen Kutusu veya Silinmiş öğeler klasörüne taşımak için bu eylemi seçinKarantinaya alınan öğelerden oluşan e-posta sonuçlarını (örneğin, hatalı pozitifler söz konusu olduğunda) Gelen Kutusu seçeneğini belirleyerek taşıyabileceğinizi unutmayın.

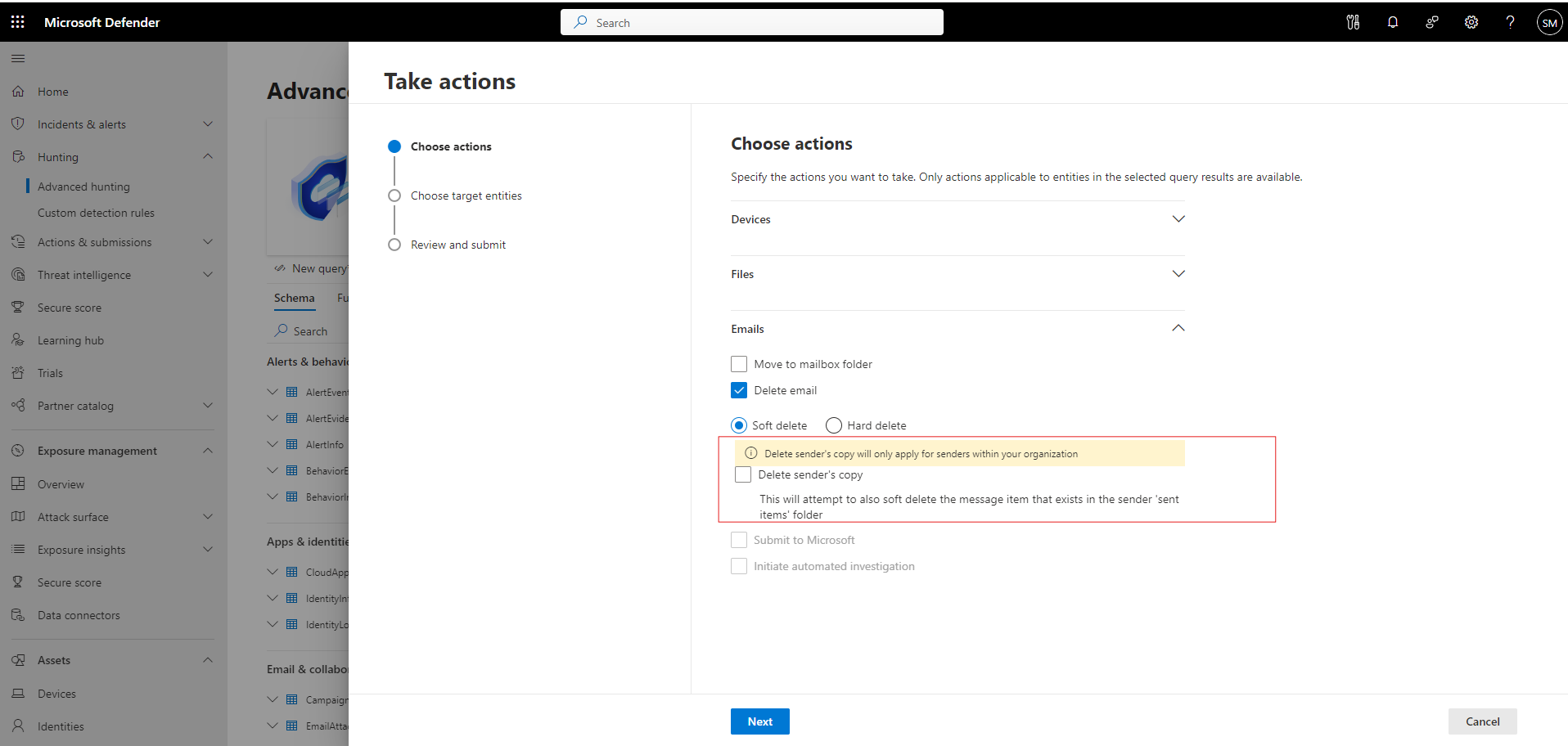

Delete email- E-posta iletilerini Silinmiş öğeler klasörüne taşımak (Geçici silme) veya kalıcı olarak silmek için bu eylemi seçin (Sabit silme)Geçici silme'nin seçilmesi, gönderen kuruluştaysa iletileri gönderenin Gönderilmiş Öğeler klasöründen otomatik olarak siler.

Gönderenin kopyasının otomatik geçici silinmesi, ve tablolarını

EmailEventskullanarak sonuçlar için kullanılabilir ancak tabloyu kullanmazUrlClickEvents.EmailPostDeliveryEventsAyrıca sonuç, Eylem gerçekleştirme sihirbazında gösterilecek bu eylem seçeneğinin sütunlarınıEmailDirectionveSenderFromAddresssütunlarını içermelidir. Gönderenin kopya temizleme işlemi kuruluş içi e-postalar ve giden e-postalar için geçerlidir ve bu e-posta iletileri için yalnızca gönderenin kopyasının geçici olarak silinmesini sağlar. Gelen iletiler kapsam dışında.Başvuru olarak aşağıdaki sorguya bakın:

EmailEvents | where ThreatTypes contains "spam" | project NetworkMessageId,RecipientEmailAddress, EmailDirection, SenderFromAddress, LatestDeliveryAction,LatestDeliveryLocation

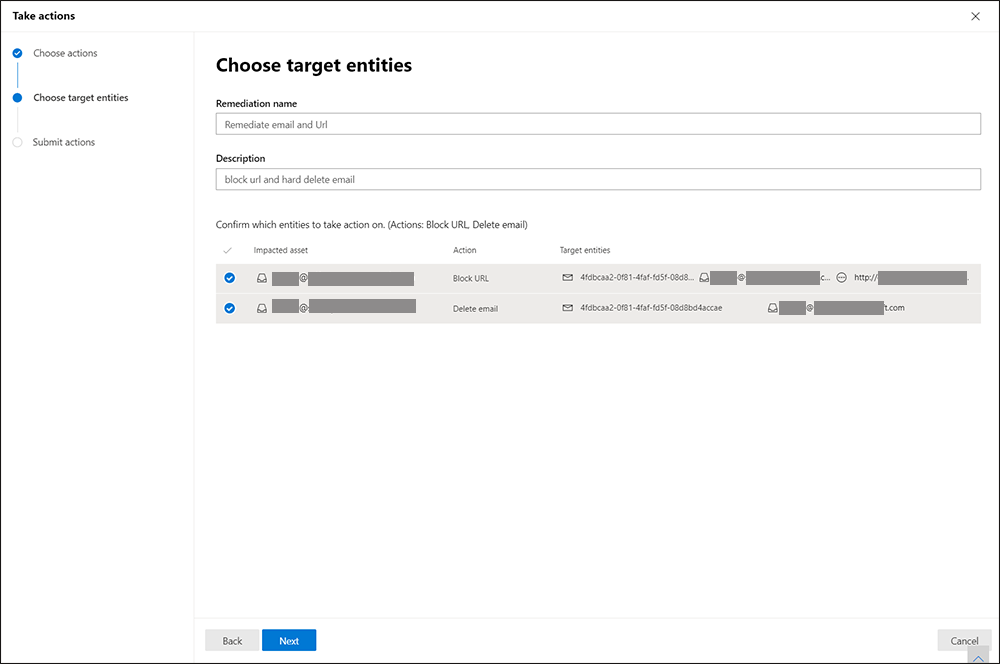

İşlem merkezi geçmişinde kolayca izlemek için gerçekleştirilen eylemin kısa bir açıklamasını ve düzeltme adını da sağlayabilirsiniz. İşlem merkezinde bu eylemlere filtre uygulamak için Onay Kimliği'ni de kullanabilirsiniz. Bu kimlik sihirbazın sonunda sağlanır:

Bu e-posta eylemleri özel algılamalar için de geçerlidir.

Gerçekleştirilen eylemleri gözden geçirme

Her eylem, işlem merkezineİşlem merkezi>Geçmişi (security.microsoft.com/action-center/history) altında tek tek kaydedilir. Her eylemin durumunu denetlemek için işlem merkezine gidin.

Not

Bu makaledeki bazı tablolar Uç Nokta için Microsoft Defender'de kullanılamayabilir. Daha fazla veri kaynağı kullanarak tehditleri avlamak için Microsoft Defender XDR açın. Gelişmiş tehdit avcılığı sorgularını Uç Nokta için Microsoft Defender'den geçirme bölümünde yer alan adımları izleyerek gelişmiş avcılık iş akışlarınızı Uç Nokta için Microsoft Defender'den Microsoft Defender XDR taşıyabilirsiniz.

İlgili makaleler

- Gelişmiş avcılığa genel bakış

- Sorgu dilini öğrenin

- Sorgu sonuçlarıyla çalışın

- Şemayı anlayın

- İşlem merkezine genel bakış

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Microsoft Defender XDR Teknoloji Topluluğu.