Microsoft Defender XDR'de otomatik saldırı kesintisi özelliklerini yapılandırma

Microsoft Defender XDR, ortamınızı gelişmiş, yüksek etkili saldırılara karşı koruyabilen güçlü otomatik saldırı kesintisi özellikleri içerir.

Bu makalede, aşağıdaki adımlarla Microsoft Defender XDR'de otomatik saldırı kesintisi özelliklerinin nasıl yapılandırıldığı açıklanır:

- Önkoşulları gözden geçirin.

- Kullanıcılar için otomatik yanıt dışlamalarını gözden geçirin veya değiştirin.

Ardından, her şey ayarlandıktan sonra Olaylar'da ve İşlem merkezinde kapsama eylemlerini görüntüleyebilir ve yönetebilirsiniz. Gerekirse ayarlarda değişiklik yapabilirsiniz.

Microsoft Defender XDR'de otomatik saldırı kesintisi önkoşulları

| Gereksinim | Ayrıntılar |

|---|---|

| Abonelik gereksinimleri | Şu aboneliklerden biri:

|

| Dağıtım gereksinimleri |

|

| İzinler | Otomatik saldırı kesintisi özelliklerini yapılandırmak için, Microsoft Entra Id() veya Microsoft 365 yönetim merkezinde (https://portal.azure.comhttps://admin.microsoft.com):

|

Uç Nokta için Microsoft Defender Önkoşulları

En Düşük Sense İstemci sürümü (MDE istemcisi)

Kullanıcı İçer eyleminin çalışması için gereken En Düşük Akıllı Aracı sürümü v10.8470'tir. Aşağıdaki PowerShell komutunu çalıştırarak bir cihazdaki Sense Agent sürümünü tanımlayabilirsiniz:

Get-ItemProperty -Path 'Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Advanced Threat Protection' -Name "InstallLocation"

Kuruluş cihazlarınız için otomasyon ayarı

Cihaz grubu ilkeleriniz için yapılandırılmış otomasyon düzeyini, wWhether otomatik araştırmalarının çalıştırıldığını ve düzeltme eylemlerinin otomatik olarak mı yoksa yalnızca cihazlarınız için onay üzerine mi gerçekleştirildiğinin belirli ayarlara bağlı olup olmadığını gözden geçirin. Aşağıdaki yordamı gerçekleştirmek için genel yönetici veya güvenlik yöneticisi olmanız gerekir:

Microsoft Defender portalına (https://security.microsoft.com) gidin ve oturum açın.

İzinler'in> altında Ayarlar>Uç NoktalarıCihaz grupları'na gidin.

Cihaz grubu ilkelerinizi gözden geçirin. Otomasyon düzeyi sütununa bakın. Tam - tehditleri otomatik olarak düzeltmenizi öneririz. İstediğiniz otomasyon düzeyini elde etmek için cihaz gruplarınızı oluşturmanız veya düzenlemeniz gerekebilir. Bir cihaz grubunu otomatik kapsamanın dışında tutmak için otomasyon düzeyini otomatik yanıt yok olarak ayarlayın. Bunun kesinlikle önerilmez ve yalnızca sınırlı sayıda cihaz için yapılması gerektiğini unutmayın.

Cihaz bulma yapılandırması

Cihaz bulma ayarlarının en az "Standart Bulma" olarak etkinleştirilmesi gerekir. Cihaz bulmayı ayarlama bölümünde cihaz bulmayı yapılandırmayı öğrenin.

Not

Saldırı kesintisi, bir cihazın Microsoft Defender Virüsten Koruma çalışma durumundan bağımsız olarak cihazlarda işlem yapabilir. Çalışma durumu Etkin, Pasif veya EDR Blok Modunda olabilir.

Kimlik için Microsoft Defender Önkoşulları

Etki alanı denetleyicilerinde denetimi ayarlama

Kimlik için Defender algılayıcısının dağıtıldığı etki alanı denetleyicilerinde gerekli denetim olaylarının yapılandırıldığından emin olmak için Windows olay günlükleri için denetim ilkelerini yapılandırma bölümündeki etki alanı denetleyicilerinde denetimi ayarlamayı öğrenin.

Eylem hesaplarını doğrulama

Kimlik için Defender, bir kimliğin gizliliğinin tehlikeye düşmesi durumunda şirket içi Active Directory hesaplarını hedefleyen düzeltme eylemleri gerçekleştirmenize olanak tanır. Bu eylemleri gerçekleştirmek için Kimlik için Defender'ın bunu yapmak için gerekli izinlere sahip olması gerekir. Varsayılan olarak, Kimlik için Defender algılayıcısı etki alanı denetleyicisinin LocalSystem hesabını taklit eder ve eylemleri gerçekleştirir. Varsayılan değer değiştirilebildiği için, Kimlik için Defender'ın gerekli izinlere sahip olduğunu veya varsayılan LocalSystem hesabını kullandığını doğrulayın.

Eylem hesapları hakkında daha fazla bilgi için bkz . Kimlik için Microsoft Defender eylem hesaplarını yapılandırma

Kimlik için Defender algılayıcısının Active Directory hesabının kapatılacağı etki alanı denetleyicisine dağıtılması gerekir.

Not

Bir kullanıcıyı etkinleştirmek veya engellemek için otomasyonlarınız varsa, otomasyonların Kesintiye neden olup olmadığını denetleyin. Örneğin, tüm etkin çalışanların hesapları etkinleştirdiğini düzenli olarak denetleyen ve zorunlu kılan bir otomasyon varsa, bu işlem saldırı algılanırken saldırı kesintisi nedeniyle devre dışı bırakılan hesapları istemeden etkinleştirebilir.

Cloud Apps için Microsoft Defender önkoşulları

Microsoft Office 365 Bağlayıcısı

Cloud Apps için Microsoft Defender bağlayıcı aracılığıyla Microsoft Office 365'e bağlanmalıdır. Cloud Apps için Defender'ı bağlamak için bkz. Microsoft 365'i Cloud Apps için Microsoft Defender'a bağlama.

Uygulama İdaresi

Uygulama İdaresi açık olmalıdır. Açmak için uygulama idaresi belgelerine bakın.

Office 365 için Microsoft Defender önkoşulları

Posta kutuları konumu

Posta kutularının Exchange Online'da barındırılması gerekir.

Posta kutusu denetim günlüğü

Aşağıdaki posta kutusu olaylarının en düşük düzeyde denetlenmiş olması gerekir:

- MailItemsAccessed

- UpdateInboxRules

- MoveToDeletedItems

- SoftDelete

- HardDelete

Posta kutusu denetimini yönetme hakkında bilgi edinmek için posta kutusu denetimini yönetme makalesini gözden geçirin.

Safelinks ilkesinin mevcut olması gerekir.

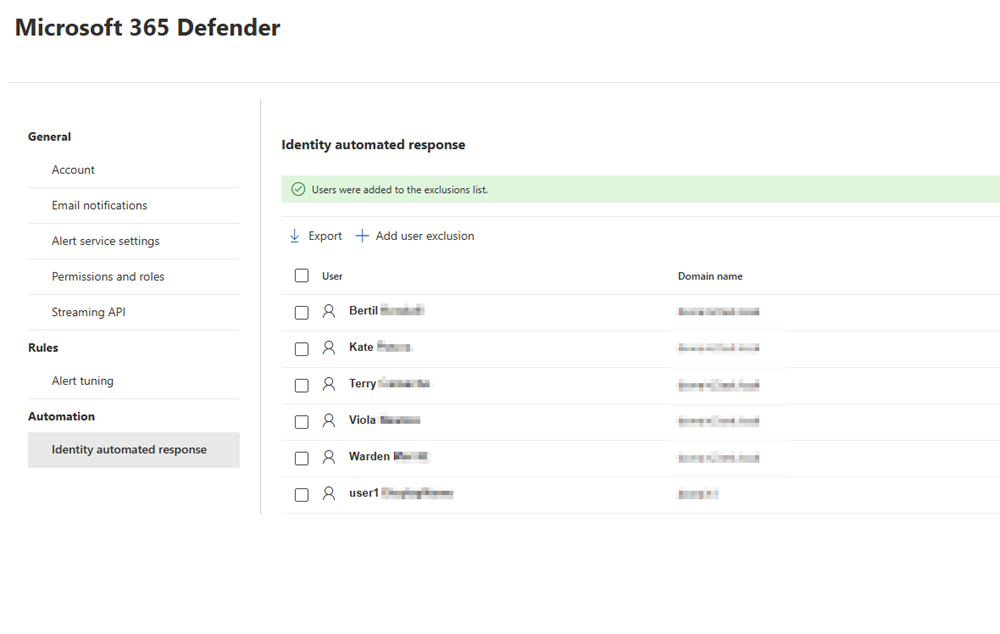

Kullanıcılar için otomatik yanıt dışlamalarını gözden geçirme veya değiştirme

Otomatik saldırı kesintisi, belirli kullanıcı hesaplarının otomatik kapsama eylemlerinden dışlanmasını sağlar. Dışlanan kullanıcılar, saldırı kesintisi tarafından tetiklenen otomatik eylemlerden etkilenmez. Aşağıdaki yordamı gerçekleştirmek için genel yönetici veya güvenlik yöneticisi olmanız gerekir:

Microsoft Defender portalına (https://security.microsoft.com) gidin ve oturum açın.

Ayarlar>Microsoft Defender XDR>Kimliği otomatik yanıtı'na gidin. Hesapları dışlamak için kullanıcı listesini denetleyin.

Yeni bir kullanıcı hesabını dışlamak için Kullanıcı dışlaması ekle'yi seçin.

Kullanıcı hesaplarının dışlanması önerilmez ve bu listeye eklenen hesaplar, iş e-posta güvenliğinin aşılması (BEC) ve insan tarafından çalıştırılan fidye yazılımı gibi desteklenen tüm saldırı türlerinde askıya alınmaz.

Sonraki adımlar

Ayrıca bkz.

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Microsoft Defender XDR Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin