Veri kümeleri

Önemli

30 Haziran 2024'te Microsoft Defender Tehdit Analizi (Defender TI) tek başına portalı (https://ti.defender.microsoft.com) kullanımdan kaldırıldı ve artık erişilebilir değil. Müşteriler Microsoft Defender portalında veya Güvenlik için Microsoft Copilot ile Defender TI kullanmaya devam edebilir. Daha fazla bilgi edinin

Microsoft, çok sayıda veri kümesini Microsoft Defender Tehdit Analizi (Defender TI) olarak merkezileştirerek Microsoft müşterilerinin ve topluluğunun altyapı analizi gerçekleştirmesini kolaylaştırır. Microsoft'un birincil odak noktası, çeşitli güvenlik kullanım örneklerini desteklemek için internet altyapısı hakkında mümkün olduğunca çok veri sağlamaktır.

Microsoft, aşağıdakilere yardımcı olmak için İnternet verilerini toplar, analiz eder ve dizinler:

- Tehditleri algılama ve yanıtlama

- Olaylara öncelik belirleyin

- Kuruluşunuzu hedefleyen aktör gruplarıyla ilişkili altyapıyı proaktif olarak belirleme

Microsoft, pasif Etki Alanı Adı Sistemi (PDNS) algılayıcı ağı, sanal kullanıcıların genel ara sunucu ağı, bağlantı noktası taramaları ve kötü amaçlı yazılım için diğer kaynaklar aracılığıyla internet verileri toplar ve DNS verileri ekler.

Bu internet verileri iki ayrı gruba ayrılır: geleneksel ve gelişmiş. Geleneksel veri kümeleri şunlardır:

Gelişmiş veri kümeleri şunlardır:

Gelişmiş veri kümeleri, gezinilen web sayfalarının Belge Nesne Modeli 'ni (DOM) gözlemleyerek toplanır. Ayrıca, bileşenler ve izleyiciler, bağlantı noktası taramalarından veya TLS sertifika ayrıntılarından gelen başlık yanıtlarına göre tetiklenen algılama kurallarından da gözlemlenir.

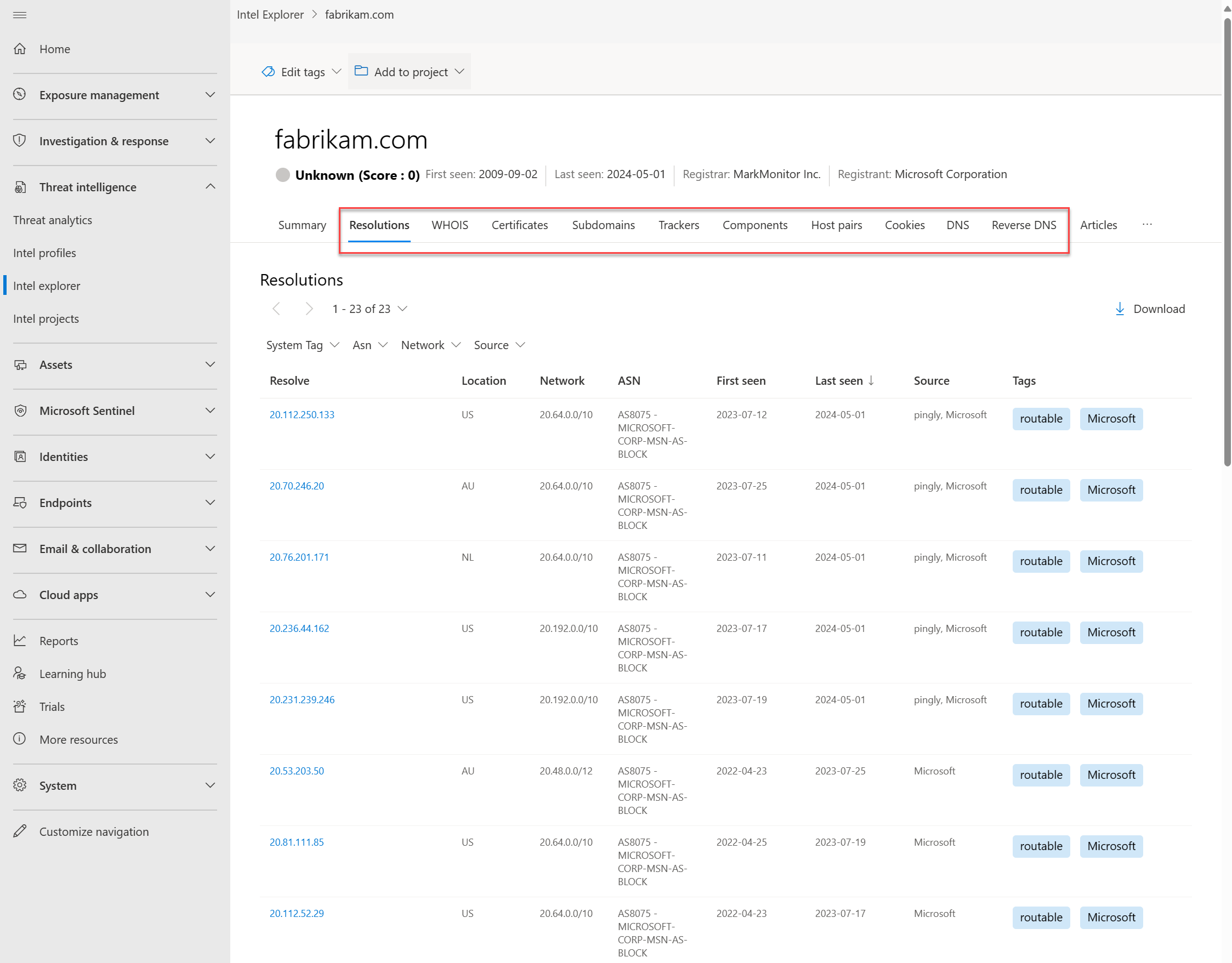

Çözümler

PDNS, belirli bir konum, kayıt ve zaman çerçevesi için DNS çözümleme verilerini depolayan bir kayıt sistemidir. Bu geçmiş çözümleme veri kümesi, ip adresine çözümlenen etki alanlarını görüntülemenize ve bunun tersini yapmanıza olanak tanır. Bu veri kümesi, etki alanı veya IP çakışmasına dayalı zamana dayalı bağıntıya olanak tanır.

PDNS, önceden bilinmeyen veya yeni öne çıkan tehdit aktörü altyapısının tanımlanmasını etkinleştirebilir. Blok listelerine göstergelerin proaktif bir şekilde eklenmesi, kampanyalar gerçekleşmeden önce iletişim yollarını kesebilir. Kayıt çözümleme verileri, Microsoft Defender portalındaki Intel gezgini sayfasında bulunan Çözünürlükler sekmesinde bulunur. DNS sekmesinde daha fazla DNS kaydı türü mevcuttur.

PDNS çözümleme verilerimiz aşağıdaki bilgileri içerir:

- Çözümle: Çözümleyici varlığın adı (IP adresi veya etki alanı)

- Konum: IP adresinin barındırılıyor olduğu konum

- Ağ: IP adresiyle ilişkili netblock veya alt ağ

- ASN: Otonom sistem numarası (ASN) ve kuruluş adı

- İlk kez görüldü: Microsoft'un bu çözümü ilk kez gözlemlediği tarihin zaman damgası

- Son görülme: Microsoft'un bu çözümü en son gözlemlediği tarihin zaman damgası

- Kaynak: İlişkinin algılanması etkinleştirilen kaynak.

- Etiketler: Defender TI'da bu yapıta uygulanan etiketler (Daha fazla bilgi)

Bu veri kümesinin yanıtlamaya yardımcı olabileceği sorular:

Etki Alanları:

Defender TI bir IP adresine çözümlenen etki alanını ilk ne zaman gözlemledi?

Defender TI en son ne zaman etki alanının bir IP adresine etkin bir şekilde çözümlediğini gördü?

Etki alanı şu anda hangi IP adresine veya adreslerine çözümlenmekte?

IP adresleri:

IP adresi yönlendirilebilir mi?

IP adresi hangi alt ağın parçası?

Alt ağ ile ilişkilendirilmiş bir sahip var mı?

IP adresi hangi AS öğesinin parçası?

Coğrafi konum var mı?

WHOIS

Günde binlerce kez, etki alanları kişiler ve kuruluşlar arasında satın alınıyor ve/veya aktarılıyor. İşlem kolaydır, yalnızca birkaç dakika sürer ve kayıt şirketi sağlayıcısına bağlı olarak 7 ABD doları kadar düşük olabilir. Ödeme ayrıntılarının ötesinde, kendileriyle ilgili ek bilgiler sağlanmalı. Bu bilgilerin bazıları, etki alanının ayarlandığı WHOIS kaydının bir parçası olarak depolanır. Bu eylem bir genel etki alanı kaydı olarak kabul edilir. Ancak, kişisel bilgilerini kendi etki alanının WHOIS kaydından gizleyebilen özel etki alanı kayıt hizmetleri vardır. Bu durumlarda etki alanı sahibinin bilgileri güvenlidir ve kayıt şirketinin bilgileriyle değiştirilir. Analistlerin sahip oldukları diğer etki alanlarını bulmasını zorlaştırmak için daha fazla aktör grubu özel etki alanı kayıtları gerçekleştiriyor. Defender TI, WHOIS kayıtları müşteri adayı sağlamadığında aktörlerin paylaşılan altyapısını bulmak için çeşitli veri kümeleri sağlar.

WHOIS, herkesin bir etki alanı, IP adresi veya alt ağ hakkındaki bilgileri sorgulamasına olanak tanıyan bir protokoldür. Tehdit altyapısı araştırmalarında WHOIS için en yaygın işlevlerden biri, WHOIS kayıtlarında paylaşılan benzersiz verilere göre farklı varlıkları tanımlamak veya bağlamaktır. Bir etki alanı satın aldıysanız kayıt şirketlerinden istenen içeriğin hiçbir zaman doğrulanmamış olduğunu fark etmiş olabilirsiniz. Aslında, kayıtlara her şeyi koyabilirdiniz (ve birçok kişi bunu yapabilir), bu da dünyaya gösterilebilirdi.

Her WHOIS kaydının farklı bölümleri vardır ve bunların tümü farklı bilgiler içerebilir. Yaygın olarak bulunan bölümler kayıt şirketi, kayıt şirketi, yönetici ve teknik bölümleridir ve her birinde kayıt için farklı bir kişiye karşılık gelen bölümler bulunur. Bu veriler çoğu durumda bölümler arasında yinelenir, ancak özellikle bir aktör hata yaptıysa bazı küçük tutarsızlıklar olabilir. Defender TI'da WHOIS bilgilerini görüntülerken, verileri yinelenenleri kaldıran ve kaydın hangi bölümünden geldiğini belirten sıkıştırılmış bir kayıt görürsünüz. Bu sürecin analist iş akışını büyük ölçüde hızlandırıp verilerin gözden kaçmasını önlemektedir. Defender TI'nin WHOIS bilgileri WhoisIQ™ veritabanı tarafından desteklenir.

WHOIS verilerimiz aşağıdaki bilgileri içerir:

- Kayıt güncelleştirildi: WHOIS kaydının son güncelleştirildiği günü gösteren zaman damgası

- Son taranan: Defender TI sisteminin kaydı en son taramış olduğu tarih

- Sona erme: Varsa kaydın son kullanma tarihi

- Oluşturulan: Geçerli WHOIS kaydının yaşı

- WHOIS sunucusu: ICANN onaylı bir kayıt şirketi tarafından, içinde kayıtlı etki alanları hakkında güncel bilgiler almak için ayarlanan sunucu

- Kayıt: Yapıtı kaydetmek için kullanılan kayıt şirketi hizmeti

- Etki alanı durumu: Etki alanının geçerli durumu; bir "etkin" etki alanı internet üzerinde canlı

- Email: WHOIS kaydında bulunan tüm e-posta adresleri ve her birinin ilişkili olduğu kişi türü (örneğin, yönetici veya teknik)

- Ad: Kayıttaki herhangi bir kişinin adı ve her birinin ilişkili olduğu kişi türü

- Organizasyon: Kayıttaki herhangi bir kuruluşun adı ve her birinin ilişkili olduğu kişi türü

- Sokak: Kayıtla ilişkilendirilmiş tüm sokak adresleri ve ilgili kişinin türü

- Şehir: Kayıtla ilişkilendirilmiş bir adreste listelenen herhangi bir şehir ve ilgili kişinin türü

- Devlet: Kayıtla ilişkilendirilmiş bir adreste listelenen durumlar ve ilgili kişinin türü

- Posta kodu: Kayıtla ilişkilendirilmiş bir adreste listelenen tüm posta kodları ve ilgili kişinin türü

- Ülke: Kayıtla ilişkilendirilmiş bir adreste listelenen tüm ülkeler veya bölgeler ve ilgili kişinin türü

- Telefon: Kayıtta listelenen tüm telefon numaraları ve ilgili kişinin türü

- Ad sunucuları: Kayıtlı varlıkla ilişkilendirilmiş tüm ad sunucuları

Geçerli WHOIS aramaları

Defender TI'nin geçerli WHOIS deposu, Microsoft'un WHOIS koleksiyonunda şu anda kayıtlı ve ilgi çekici WHOIS özniteliğiyle ilişkili tüm etki alanlarını vurgular. Bu veriler, etki alanını kaydetmek için kullanılan e-posta adresiyle birlikte etki alanının kaydını ve sona erme tarihini vurgular. Bu veriler platformun WHOIS Arama sekmesinde görüntülenir.

Geçmiş WHOIS aramaları

Defender TI'nin WHOIS geçmiş deposu, kullanıcılara sistemin gözlemlerine göre WHOIS öznitelikleriyle bilinen tüm geçmiş etki alanı ilişkilendirmelerine erişim sağlar. Bu veri kümesi, kullanıcının sorgulanan etki alanı ve öznitelik arasındaki ilişkiyi ilk kez ve son gözlemlediğimizde görüntülenmesini özetlediği bir öznitelikle ilişkili tüm etki alanlarını vurgular. Bu veriler , WHOIS geçerli sekmesinin yanında ayrı bir sekmede görüntülenir.

Bu veri kümesinin yanıtlamaya yardımcı olabileceği sorular:

Etki alanı kaç yaşında?

Bilgiler gizlilikle korunuyor gibi görünüyor mu?

Verilerden herhangi biri benzersiz görünüyor mu?

Hangi ad sunucuları kullanılır?

Bu etki alanı bir havuz etki alanı mı?

Bu etki alanı park edilmiş bir etki alanı mı?

Bu etki alanı bir honeypot etki alanı mı?

Bir geçmişi var mı?

Sahte gizlilik koruma e-postaları var mı?

WHOIS kaydında sahte adlar var mı?

Etki alanları arasında potansiyel olarak paylaşılan WHOIS değerlerine karşı arama yapan diğer ilgili GÇ'ler belirlendi mi?

Sertifikalar

VERILERINIZIn güvenliğini sağlamanın ötesinde TLS sertifikaları, kullanıcıların farklı ağ altyapısına bağlanması için harika bir yoldur. Modern tarama teknikleri, İnternet üzerindeki her düğüme yönelik veri isteklerini birkaç saat içinde gerçekleştirmemize olanak tanır. Başka bir deyişle, bir sertifikayı kolayca ve düzenli olarak barındıran bir IP adresiyle ilişkilendirebiliriz.

WHOIS kaydı gibi TLS sertifikaları da son ürünü oluşturmak için kullanıcı tarafından bilgi sağlanmasını gerektirir. Etki alanının yanı sıra TLS sertifikası, sertifikanın kim için oluşturulduğunu içerir (otomatik olarak imzalanmadığı sürece). Kullanıcı ek bilgileri oluşturabilir. Microsoft kullanıcılarının TLS sertifikalarından en fazla değeri gördüğü durumlarda, sertifikayı oluştururken birinin kullanabileceği benzersiz veriler değil, barındırıldığı yer olması gerekir.

TLS sertifikasına erişmek için bir web sunucusuyla ilişkilendirilmesi ve belirli bir bağlantı noktası üzerinden kullanıma sunulması gerekir (en çok 443). Toplu İnternet taramalarını haftalık olarak kullanarak tüm IP adreslerini taramak ve sertifika verilerinin geçmiş bir deposunu oluşturmak için barındırılan tüm sertifikaları almak mümkündür. TLS sertifika eşlemelerine yönelik BIR IP adresleri veritabanına sahip olmak, altyapıdaki çakışmaları belirlemeniz için bir yol sağlar.

Bu kavramı daha fazla göstermek için, bir aktörün otomatik olarak imzalanan TLS sertifikasına sahip bir sunucu ayarlamış olduğunu düşünün. Birkaç gün sonra, savunucular altyapılarına alışıp kötü amaçlı içerik barındıran web sunucusunu engeller. Aktör, tüm sıkı çalışmalarını yok etmek yerine yalnızca tüm içeriği (TLS sertifikası dahil) kopyalar ve bunları yeni bir sunucuya yerleştirir. Kullanıcı olarak, artık sertifikanın benzersiz SHA-1 değerini kullanarak bir bağlantı oluşturabilir ve her iki web sunucusu da (biri engellenmiş, biri bilinmeyen) bir şekilde bağlandığını söyleyebilirsiniz.

TLS sertifikalarını daha değerli kılan şey, pasif DNS veya WHOIS verilerinin kaçırabileceği bağlantılar oluşturabilmeleridir. Bu, olası kötü amaçlı altyapıyı ilişkilendirmenin ve aktörlerin olası operasyonel güvenlik hatalarını belirlemenin daha fazla yolu anlamına gelir. Defender TI, 2013'ten bu yana 30 milyondan fazla sertifika toplayarak sertifika içeriği ve geçmişinde bağıntılar yapmanız için size araçlar sağlar.

TLS sertifikaları, şifreleme anahtarını kullanıcı tarafından sağlanan bir dizi ayrıntıya dijital olarak bağlayan dosyalardır. Defender TI, çeşitli bağlantı noktalarındaki IP adreslerinden TLS sertifika ilişkilendirmelerini toplamak için internet tarama tekniklerini kullanır. Bu sertifikalar yerel bir veritabanının içinde depolanır ve belirli bir TLS sertifikasının İnternet'te göründüğü yer için bir zaman çizelgesi oluşturmamıza olanak tanır.

Sertifika verilerimiz aşağıdaki bilgileri içerir:

- Sha1: TLS sertifika varlığı için SHA-1 algoritma karması

- İlk görüldüğü yer: Bir yapıtta bu sertifikayı ilk gözlemlediğimiz tarihi gösteren zaman damgası

- Son görüldüğü yer: Bir yapıtta bu sertifikayı son gözlemlediğimiz tarihi gösteren zaman damgası

- Altyapı: Sertifikayla ilişkili tüm ilgili altyapılar

SHA-1 karmasını genişlettiğiniz zaman aşağıdaki ayrıntıları görürsünüz:

- Seri numarası: TLS sertifikasıyla ilişkilendirilmiş seri numarası

- Verilen: Sertifikanın verildiği tarih

- Sona eri -yor: Sertifikanın süresinin dolduğu tarih

- Konu ortak adı: İlişkili TÜM TLS sertifikaları için konu ortak adı

- Verenin ortak adı: İlişkili TÜM TLS sertifikaları için verenin ortak adı

- Konu alternatif adları: Sertifika için diğer ortak adlar

- Verenin alternatif adları: Verenin diğer adları

- Konu kuruluş adı: TLS sertifika kaydına bağlı kuruluş

- Veren kuruluş adı: Sertifika sorununu düzenleyen kuruluşun adı

- SSL sürümü: Sertifikanın kayıtlı olduğu SSL/TLS sürümü

- Konu kuruluş birimi: Sertifikadan sorumlu kuruluştaki departmanı gösteren isteğe bağlı meta veriler

- Veren kuruluş birimi: Sertifikayı veren kuruluş hakkında ek bilgi

- Konu sokak adresi: Kuruluşun bulunduğu sokak adresi

- Verenin sokak adresi: Veren kuruluşun bulunduğu sokak adresi

- Konu konumu: Kuruluşun bulunduğu şehir

- Verenin konumu: Veren kuruluşun bulunduğu şehir

- Konu eyalet/il: Kuruluşun bulunduğu eyalet veya il

- Verenin durumu/ili: Veren kuruluşun bulunduğu eyalet veya il

- Konu ülke: Kuruluşun bulunduğu ülke veya bölge

- Veren ülke: Veren kuruluşun bulunduğu ülke veya bölge

- İlgili altyapı: Sertifikayla ilişkili tüm ilgili altyapılar

Bu veri kümesinin yanıtlamaya yardımcı olabileceği sorular:

Bu sertifikanın başka hangi altyapıyla ilişkilendirildiği gözlemlendi?

Sertifikada iyi pivot noktaları görevi görecek benzersiz veri noktaları var mı?

Sertifika otomatik olarak imzalandı mı?

Sertifika ücretsiz bir sağlayıcıdan mı geliyor?

Sertifika hangi zaman diliminde kullanımda gözlemlendi?

Alt

Alt etki alanı, birincil etki alanının parçası olan bir internet etki alanıdır. Alt etki alanları "konaklar" olarak da adlandırılır. Örneğin, learn.microsoft.com bir alt etki alanıdır microsoft.com. Her alt etki alanı için, etki alanının çözümlendiği yeni bir IP adresi kümesi olabilir ve bu da ilgili altyapıyı bulmak için harika veri kaynakları olabilir.

Alt etki alanı verilerimiz aşağıdaki bilgileri içerir:

- Ana bilgisayar adı: Arama yapılan etki alanıyla ilişkili alt etki alanı

- Etiketler: Defender TI'da bu yapıta uygulanan tüm etiketler

Bu veri kümesinin yanıtlamaya yardımcı olabileceği sorular:

Üst düzey etki alanıyla ilişkili daha fazla alt etki alanı var mı?

Alt etki alanlarından herhangi biri kötü amaçlı etkinliklerle ilişkili mi?

Bu etki alanının sahibiysem, alt etki alanlarından herhangi biri yabancı görünüyor mu?

Listelenen alt etki alanlarında diğer kötü amaçlı etki alanlarıyla ilişkilendirilmiş bir desen var mı?

Her alt etki alanının özetlenmesi, daha önce hedefle ilişkilendirilmemiş yeni IP adresi alanı gösteriyor mu?

Kök etki alanıyla eşleşmeyen başka hangi ilgisiz altyapıyı bulabilirim?

Izci

İzleyiciler, web sayfalarında bulunan ve genellikle kullanıcı etkileşimini izlemek için kullanılan benzersiz kodlar veya değerlerdir. Bu kodlar, farklı bir web sitesi grubunu merkezi bir varlıkla ilişkilendirmek için kullanılabilir. Tehdit aktörleri genellikle kimlik avı kampanyası için kimliğine bürünmek istedikleri bir kurbanın web sitesinin kaynak kodunu kopyalar. Kullanıcıların Defender TI İzleyicileri veri kümesini kullanarak bu sahte siteleri tanımlamasına olanak tanıyabilecek bu kimlikleri kaldırmak nadiren zaman alır. Aktörler, saldırı kampanyalarının ne kadar başarılı olduğunu görmek için izleyici kimliklerini de dağıtabilir. Bu etkinlik, pazarlamacıların pazarlama kampanyalarının başarısını izlemek için Google Analytics izleyici kimliği gibi SEO kimliklerini kullanma şekline benzer.

İzleyici veri kümemiz Google, Yandex, Mixpanel, New Relic ve Clicky gibi sağlayıcıların kimliklerini içerir ve büyümeye devam eder. Aşağıdaki bilgileri içerir:

- Ana bilgisayar adı: İzleyicinin algılandığı altyapıyı barındıran konak adı

- İlk kez görüldü: Microsoft'un yapıt üzerinde bu izleyiciyi ilk kez gözlemlediği tarihin zaman damgası

- Son Görülme: Microsoft'un yapıt üzerinde bu izleyiciyi en son gözlemlediği tarihin zaman damgası

- Tür: Algılanan izleyici türü (örneğin, GoogleAnalyticsID veya JarmHash)

- Değer: İzleyicinin tanımlama değeri

- Etiketler: Defender TI'da bu yapıta uygulanan tüm etiketler

![]()

Bu veri kümesinin yanıtlamaya yardımcı olabileceği sorular:

Aynı analiz kimliklerini kullanan başka kaynaklar var mı?

Bu kaynaklar kuruluşla ilişkili mi yoksa ihlal saldırısı gerçekleştirmeye mi çalışıyorsunuz?

İzleyiciler arasında çakışma var mı? Bunlar diğer web siteleriyle paylaşılıyor mu?

Web sayfasında bulunan izleyici türleri nelerdir?

İzleyiciler için süre nedir?

İzleyici değerleri için değişiklik sıklığı nedir; bunlar geliyor mu, gidiyor mu yoksa kalıyor mu?

Web sitesi kopyalama yazılımına (örneğin, MarkOfTheWeb veya HTTrack) bağlanan izleyiciler var mı?

Kötü amaçlı komut ve denetim (C2) sunucusu kötü amaçlı yazılımlarına (örneğin JARM) bağlanan izleyiciler var mı?

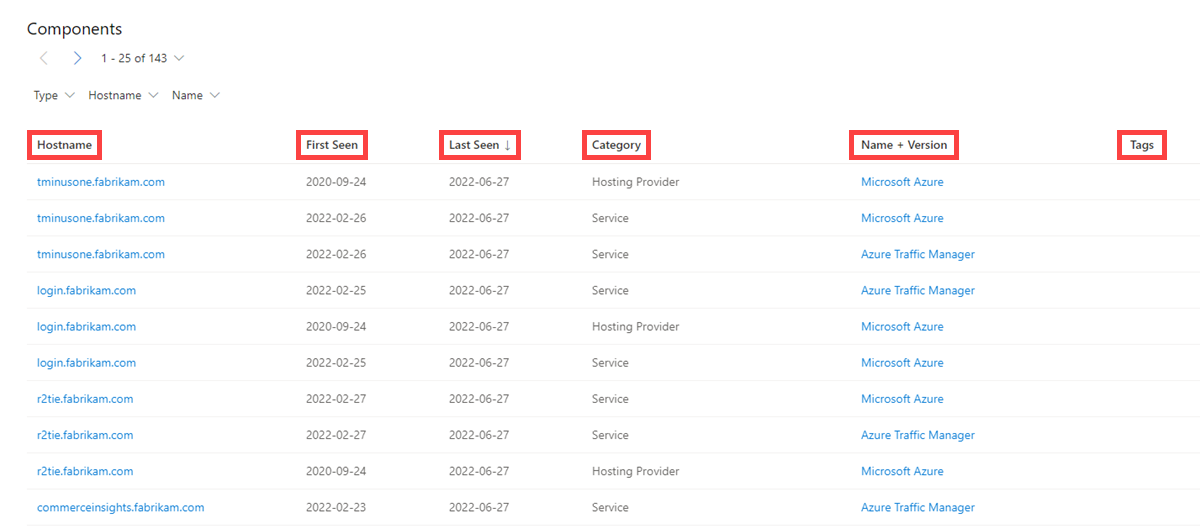

Bileşen

Web bileşenleri, Web gezinmesi veya taraması yapan Microsoft'tan alınan bir web sayfasını veya sunucu altyapısını açıklayan ayrıntılardır. Bu bileşenler, bir web sayfasının yapısını veya belirli bir altyapı parçasını yönlendiren teknoloji ve hizmetleri anlamanıza olanak sağlar. Benzersiz bileşenler üzerinde özetleme, aktörlerin altyapısını veya güvenliği aşılmış diğer siteleri bulabilir. Ayrıca, bir web sitesinin çalıştırdığı teknolojilere bağlı olarak belirli bir saldırıya veya güvenlik açığına karşı savunmasız olup olmadığını da anlayabilirsiniz.

Bileşen verilerimiz aşağıdaki bilgileri içerir:

- Ana bilgisayar adı: Bileşenin algılandığı altyapıyı barındıran konak adı

- İlk görüldüğü yer: Microsoft'un yapıt üzerinde bu bileşeni ilk kez gözlemlediği tarihin zaman damgası

- Son görüldüğü yer: Microsoft'un yapıt üzerinde bu bileşeni en son gözlemlediği tarihin zaman damgası

- Kategori: Algılanan bileşenin türü (örneğin, işletim sistemi, çerçeve, uzaktan erişim veya sunucu)

- Ad + Sürüm: Yapıt üzerinde çalışan bileşen adı ve sürümü (örneğin, Microsoft IIS (v8.5))

- Etiketler: Defender TI'da bu yapıta uygulanan tüm etiketler

Bu veri kümesinin yanıtlamaya yardımcı olabileceği sorular:

Hangi savunmasız altyapıyı kullanıyorum?

Magento v1.9 o kadar tarihlidir ki Microsoft bu sürüm için güvenilir belgeleri bulamıyor.

Hangi benzersiz web bileşenlerini kullanan tehdit aktörü bunları diğer etki alanlarına kadar izleyebilir?

Kötü amaçlı olarak işaretlenmiş bileşenler var mı?

Kaç web bileşeni tanımlandı?

Sık sık görülmeyen benzersiz veya garip teknolojiler var mı?

Belirli teknolojilerin sahte sürümleri var mı?

Web bileşenlerindeki değişikliklerin sıklığı nedir(genellikle veya nadiren yapılır?

Kötüye kullanılması bilinen şüpheli kitaplıklar var mı?

Bunlarla ilişkili güvenlik açıklarına sahip teknolojiler var mı?

Konak çiftleri

Konak çiftleri, sanal kullanıcının web gezinmesinden gözlemlenen bir bağlantıyı paylaşan iki altyapı parçasıdır (üst ve alt öğe). Bağlantı, üst düzey yeniden yönlendirmeden (HTTP 302) iFrame veya betik kaynağı başvurusu gibi daha karmaşık bir şeye kadar değişebilir.

Konak çifti verilerimiz aşağıdaki bilgileri içerir:

- Üst konak adı: Bir varlığa başvuran veya alt konağa "ulaşan" konak

- Alt konak adı: Üst konak tarafından çağrılan konak

- İlk kez görüldü: Microsoft'un konakla ilk kez bir ilişki gözlemlediği tarihin zaman damgası

- Son görülme: Microsoft'un konakla bir ilişkiyi en son gözlemlediği tarihin zaman damgası

-

Neden: Üst ve alt konak adı arasındaki bağlantının türü; olası nedenler şunlardır:

- script.src

- link.href

- Yönlendirme

- img.src

- bilinmeyen

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Etiketler: Defender TI'da bu yapıta uygulanan tüm etiketler

Bu veri kümesinin yanıtlamaya yardımcı olabileceği sorular:

Bağlantılı yapıtlardan herhangi biri engellendi mi?

Bağlı yapıtlardan herhangi biri etiketlendi mi (örneğin, kimlik avı, APT, kötü amaçlı, şüpheli, belirli bir tehdit aktörü)?

Bu konak kullanıcıları kötü amaçlı içeriğe yönlendiriyor mu?

İhlal saldırılarını ayarlamak için kaynaklar CSS'de mi yoksa görüntülerde mi çekiliyor?

Kaynaklar bir betiği çekiyor mu yoksa Magecart veya skimming saldırısı ayarlamak için link.href'e mi başvuruyor?

Kullanıcılar nereden/nereye yönlendiriliyor?

Ne tür bir yeniden yönlendirme gerçekleştirilmektedir?

Tanımlama bilgileri

Tanımlama bilgileri, kullanıcı İnternet'e göz atarken sunucudan istemciye gönderilen küçük veri parçalarıdır. Bu değerler bazen uygulamanın durumunu veya izleme verilerinin küçük bitlerini içerir. Defender TI, bir web sitesinde gezinirken gözlemlenen tanımlama bilgisi adlarını vurgular ve dizinler ve gezinme ve veri toplama işlemlerinde belirli tanımlama bilgisi adlarını gözlemlediğimiz her yeri incelemenize olanak tanır. Kötü amaçlı aktörler ayrıca virüslü kurbanları izlemek veya daha sonra kullanabilecekleri verileri depolamak için tanımlama bilgileri kullanır.

Tanımlama bilgisi verilerimiz aşağıdaki bilgileri içerir:

- Ana bilgisayar adı: Tanımlama bilgisi ile ilişkili konak altyapısı

- İlk görüldüğü yer: Microsoft'un yapıt üzerinde bu tanımlama bilgisini ilk kez gözlemlediği tarihin zaman damgası

- Son görüldüğü yer: Microsoft'un yapıt üzerinde bu tanımlama bilgisini en son gözlemlediği tarihin zaman damgası

- Ad: Tanımlama bilgisi adı (örneğin, JSESSIONID veya SEARCH_NAMESITE).

- Alan: Tanımlama bilgisi ile ilişkili etki alanı

- Etiketler: Defender TI'da bu yapıta uygulanan tüm etiketler

Bu veri kümesinin yanıtlamaya yardımcı olabileceği sorular:

Aynı tanımlama bilgilerini başka hangi web siteleri kullanıyor?

Aynı tanımlama bilgilerini başka hangi web siteleri izliyor?

Tanımlama bilgisi etki alanı sorgumla eşleşmiyor mu?

Yapıtla kaç tanımlama bilgisi ilişkilendirilir?

Benzersiz tanımlama bilgisi adları veya etki alanları var mı?

Tanımlama bilgileriyle ilişkili zaman aralıkları nelerdir?

Yeni gözlemlenen tanımlama bilgilerinin veya tanımlama bilgileriyle ilişkili değişikliklerin sıklığı nedir?

Hizmetler

Hizmet adları ve bağlantı noktası numaraları TCP, UDP, DCCP ve SCTP gibi aktarım protokolleri üzerinden çalışan farklı hizmetleri ayırt etmek için kullanılır. Bağlantı noktası numaraları, belirli bir bağlantı noktasında çalışan uygulama türünü önerebilir. Ancak uygulamalar veya hizmetler, bir IP adresinde uygulamayı veya hizmeti karartmak veya gizlemek için farklı bir bağlantı noktası kullanacak şekilde değiştirilebilir. Bağlantı noktası ve üst bilgi/başlık bilgilerini bilmek, gerçek uygulamayı/hizmeti ve kullanılan bağlantı noktalarının birleşimini tanımlayabilir. Defender TI, Hizmetler sekmesinde 14 günlük geçmişi ortaya kaldırarak gözlemlenen bir bağlantı noktasıyla ilişkili son başlık yanıtını görüntüler.

Hizmet verilerimiz aşağıdaki bilgileri içerir:

- Gözlemlenen açık bağlantı noktaları

- Bağlantı noktası numaraları

- Bileşen

- Hizmetin gözlemlenme sayısı

- Bağlantı noktasının en son ne zaman tarandığını

- Protokol bağlantısı

- Bağlantı noktasının durumu

- Açık

- Filtre

- Kapatıldı

- Başlık yanıtı

Bu veri kümesinin yanıtlamaya yardımcı olabileceği sorular:

Belirli bir IP adresi için belirli bir bağlantı noktasında hangi uygulamalar çalışıyor?

Hangi uygulama sürümü kullanılıyor?

Belirli bir bağlantı noktası için açık, filtrelenmiş veya kapalı durumda son değişiklikler var mı?

Bağlantıyla ilişkili bir sertifika var mıydı?

Belirli bir varlıkta güvenlik açığı olan veya kullanım dışı bırakılan teknolojiler kullanılıyor mu?

Bilgiler, kötü amaçlar için kullanılabilecek çalışan bir hizmet tarafından kullanıma sunuldu mu?

En iyi güvenlik uygulamaları izleniyor mu?

DNS

Microsoft yıllardır DNS kayıtlarını toplayarak size posta değişimi (MX), ad sunucusu (NS), metin (TXT), yetki başlangıcı (SOA), kurallı ad (CNAME) ve işaretçi (PTR) kayıtları hakkında içgörü sağlar. DNS kayıtlarının gözden geçirilmesi, sahip oldukları etki alanları genelinde aktörler tarafından kullanılan paylaşılan altyapının tanımlanmasına yardımcı olabilir. Örneğin, tehdit aktörleri kendi altyapılarını segmentlere ayırmak için aynı ad sunucularını veya komut ve denetimlerini yönetmek için aynı posta değişim sunucularını kullanma eğilimindedir.

DNS verilerimiz aşağıdaki bilgileri içerir:

- Değer: Konakla ilişkilendirilmiş DNS kaydı

- İlk kez görüldü: Microsoft'un yapıt üzerinde bu kaydı ilk kez gözlemlediği tarihin zaman damgası

- Son görülme: Microsoft'un yapıt üzerinde bu kaydı son gözlemlediği tarihin zaman damgası

-

Tür: Kayıtla ilişkilendirilmiş altyapının türü; olası seçenekler şunlardır:

- MX

- TXT

- NS

- CNAMES

- SOA

- Etiketler: Defender TI'da bu yapıta uygulanan tüm etiketler

Bu veri kümesinin yanıtlamaya yardımcı olabileceği sorular:

- Aradığım göstergeyle doğrudan ilgili başka hangi altyapı parçaları var?

- Altyapı zaman içinde nasıl değişti?

- Etki alanı sahibi bir içerik teslim ağının veya marka koruma hizmetinin hizmetlerini kullanıyor mu?

- İlişkili kuruluş kendi ağı içinde başka hangi teknolojileri kullanıyor olabilir?

DNS'i ters çevir

İleriye doğru DNS araması belirli bir ana bilgisayar adının IP adresini sorgularken, ters DNS araması bir IP adresinin belirli bir ana bilgisayar adını sorgular. Bu veri kümesi, DNS ile benzer sonuçlar gösterir. DNS kayıtlarının gözden geçirilmesi, sahip oldukları etki alanları genelinde aktörler tarafından kullanılan paylaşılan altyapının tanımlanmasına yardımcı olabilir. Örneğin aktör grupları, komut ve denetimlerini yönetmek için altyapılarını veya aynı posta değişim sunucularını segmentlere ayırmak için aynı ad sunucularını kullanma eğilimindedir.

Ters DNS verilerimiz aşağıdaki bilgileri içerir:

- Değer: Ters DNS kaydının değeri

- İlk kez görüldü: Microsoft'un yapıt üzerinde bu kaydı ilk kez gözlemlediği tarihin zaman damgası

- Son görülme: Microsoft'un yapıt üzerinde bu kaydı ilk kez gözlemlediği tarihin zaman damgası

-

Tür: Kayıtla ilişkilendirilmiş altyapının türü; olası seçenekler şunlardır:

- MX

- TXT

- NS

- CNAMES

- SOA

- Etiketler: Defender TI'da bu yapıta uygulanan tüm etiketler

Bu veri kümesinin yanıtlamaya yardımcı olabileceği sorular:

- Bu konağı hangi DNS kayıtları gözlemledi?

- Bu konağı gözlemleyen altyapı zaman içinde nasıl değişti?