Arama ve özetleme

Önemli

30 Haziran 2024'te Microsoft Defender Tehdit Analizi (Defender TI) tek başına portalı (https://ti.defender.microsoft.com) kullanımdan kaldırılacak ve artık erişilebilir olmayacaktır. Müşteriler, Microsoft Defender portalında veya Güvenlik için Microsoft Copilot ile Defender TI kullanmaya devam edebilir. Daha fazla bilgi edinin

Microsoft Defender Tehdit Analizi (Defender TI), araştırma sürecini kolaylaştırmak için sağlam ve esnek bir arama motoru sunar. Defender TI, farklı veri kaynaklarından çeşitli göstergelerde özet oluşturmanızı sağlayarak farklı altyapı arasındaki ilişkileri keşfetmenizi her zamankinden daha kolay hale getirmek için tasarlanmıştır.

Bu makale, farklı yapıtlar arasındaki ilişkileri keşfetmek için arama yapmayı ve farklı veri kümelerinde özet oluşturmayı anlamanıza yardımcı olur.

Önkoşullar

Microsoft Entra ID veya kişisel bir Microsoft hesabı. Oturum açma veya hesap oluşturma

Defender TI premium lisansı.

Not

Defender TI premium lisansı olmayan kullanıcılar ücretsiz Defender TI teklifimize erişmeye devam edebilir.

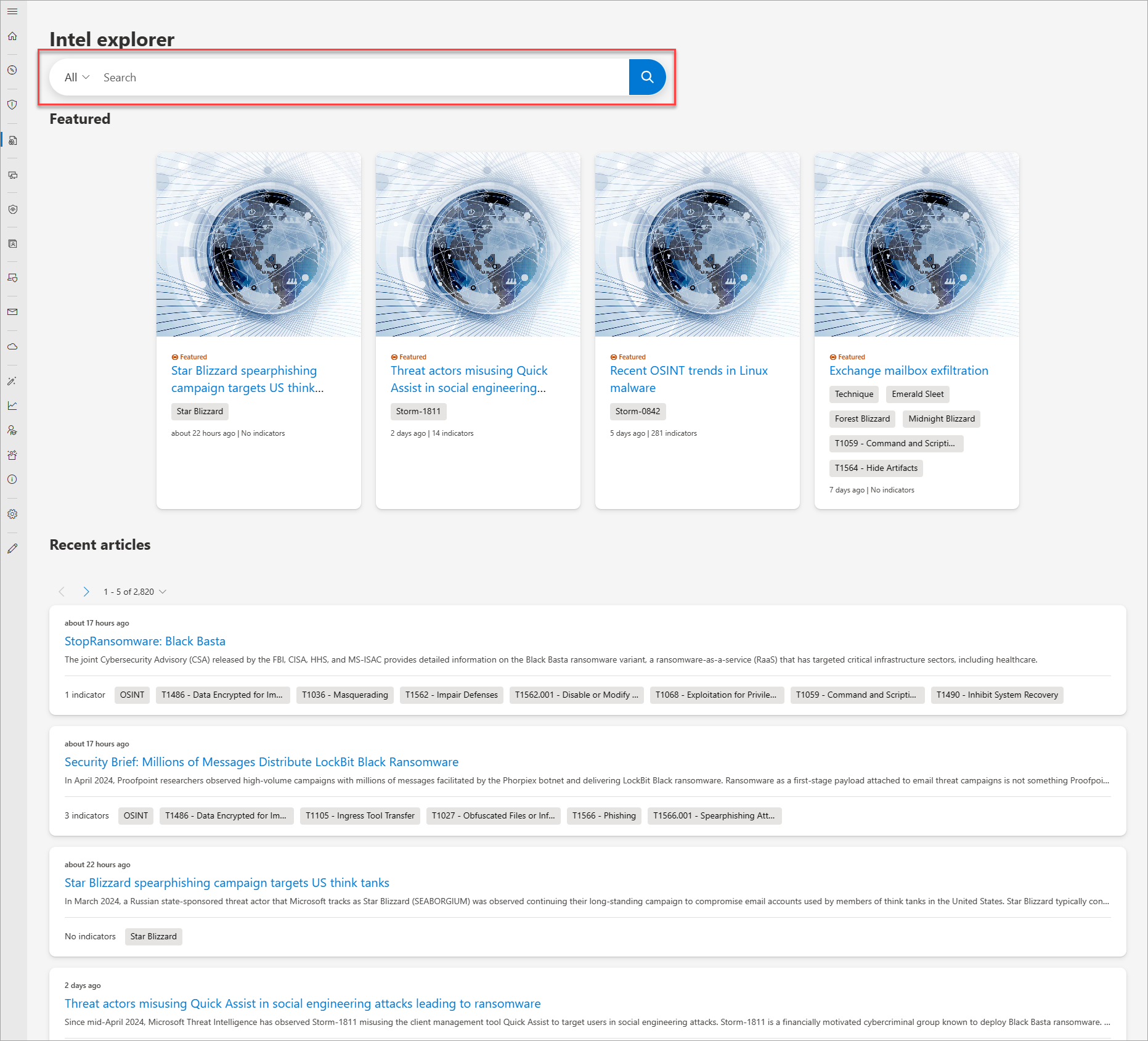

Microsoft Defender portalında Defender TI'yi açın

- Defender portalına erişin ve Microsoft kimlik doğrulama işlemini tamamlayın. Defender portalı hakkında daha fazla bilgi edinin

- Tehdit bilgileri>Intel gezginine gidin.

Tehdit bilgileri aramaları ve özetleri gerçekleştirme

Defender TI'nin Intel gezgini araması hem basit hem de güçlüdür, anında önemli içgörüleri ortaya çıkarmanın yanında bu içgörüleri oluşturan veri kümeleriyle doğrudan etkileşim kurmanızı sağlamak için tasarlanmıştır. Arama çubuğu farklı girişleri destekler; belirli yapıtları ve makale veya proje adlarını arayabilirsiniz.

Arama yapıt türleri

IP adresi: Arama 195.161.141[.] Intel gezgini arama çubuğunda 65. Bu eylem bir IP adresi araması ile sonuçlar.

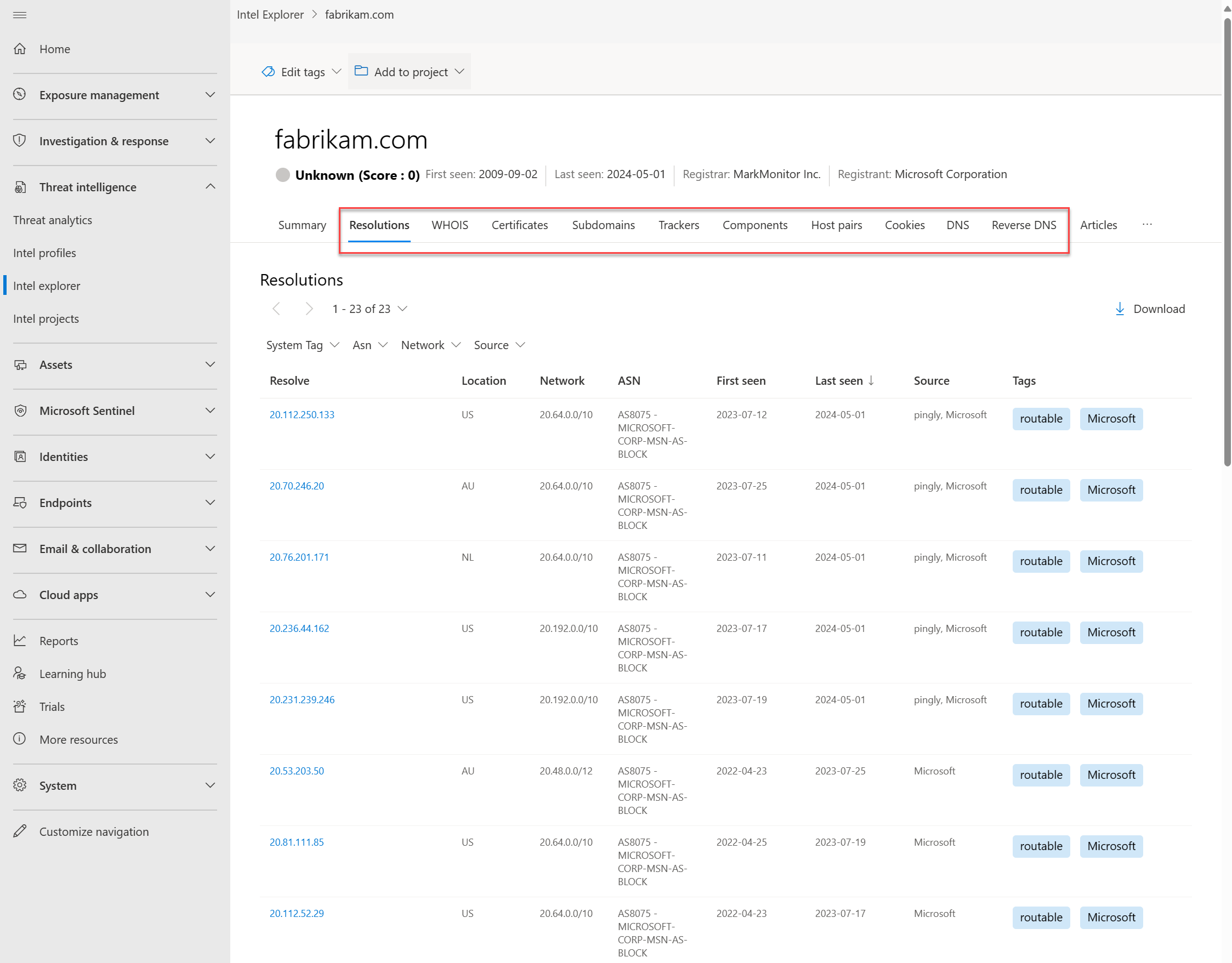

Etki alanı: Intel gezgini arama

fabrikam.comçubuğunda arama yapın. Bu eylem bir etki alanı araması ile sonuçlandır.Ana bilgisayar: Intel gezgini arama

canary.fabrikam.comçubuğunda arama yapın. Bu eylem bir konak araması ile sonuçlar.Anahtar kelime: Intel gezgini arama çubuğunda apt29'da arama yapın. Bu eylem bir anahtar sözcük araması ile sonuçlar. Anahtar sözcük aramaları, terim veya e-posta adresi içerebilen herhangi bir anahtar sözcük türünü kapsar ve bunlar makaleler, projeler ve veri kümeleri ile ilişkilendirmelere neden olur.

Ortak Güvenlik Açıkları ve Etkilenmeler (CVE) Kimliği: Intel gezgini arama çubuğunda CVE-2021-40444 araması yapın. Bu eylem bir CVE Kimliği anahtar sözcük araması ile sonuç verir.

Makale: Intel gezgini arama çubuğunda 2022'nin İlk Çeyreğinde Emtia Kayağı & Magecart Eğilimleri'ni arayın. Bu eylem, bir makale arama işlemine neden olur.

Etiket: Intel gezgini arama çubuğu açılan menüsünden Etiket'i seçin ve ardından magecart'ta arama yapın. Bu eylem bir etiket araması ile sonuçlar.

Not

Bu arama, bu etiket değerini paylaşan makaleler döndürmez.

Bileşen: Intel gezgini arama çubuğu açılan menüsünden Bileşen'i seçin ve sonra cobalt araması yapın. Bu eylem, bileşen aramasına neden olur.

Takibi: Intel gezgini arama çubuğu açılan menüsünden İzleyiciler'i seçin ve ardından 07d14d16d21d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926'da arama yapın. Bu eylem bir izleyici araması ile sonuçlar.

Not

Bu örnek bir JarmHash izleyici türüdür.

WHOIS e-postası: Intel gezgini arama çubuğu açılan menüsünden WHOIS>Email öğesini seçin ve ardından arama domains@microsoft.comyapın. Bu eylem, WHOIS e-posta arama işlemiyle sonuçlanan bir işlemdir.

WHOIS adı: Intel gezgini arama çubuğu açılan menüsündeN WHOIS>Adı'nı seçin ve MSN Hostmaster'da arama yapın. Bu eylem bir WHOIS ad aramasıyla sonuçlanan bir eylemdir.

WHOIS kuruluşu: Intel gezgini arama çubuğu açılan menüsünden WHOIS>Kuruluşu'nu seçin ve ardından Microsoft Corporation'da arama yapın. Bu eylem, WHOIS kuruluş arama işlemiyle sonuçlanan bir eylemdir.

WHOIS adresi: Intel gezgini arama çubuğu açılan menüsündeN WHOIS>Adresi'ni seçin ve ardından One Microsoft Way'de arama yapın. Bu eylem bir WHOIS adres aramasıyla sonuçlanan bir eylemdir.

WHOIS şehri: Intel gezgini arama çubuğu açılan menüsünden WHOIS>City'yi seçin ve redmond'da arama yapın. Bu eylem, WHOIS şehir arama işlemiyle sonuçlanan bir eylemdir.

WHOIS durumu: Intel gezgini arama çubuğu açılan menüsünden WHOIS>Durumu'nu seçin ve ardından WA'da arama yapın. Bu eylem, WHOIS durum aramasıyla sonuçlanan bir eylemdir.

WHOIS posta kodu: Intel gezgini arama çubuğu açılan menüsündeN WHOIS>Posta kodu'nu seçin ve ardından 98052'de arama yapın. Bu eylem, WHOIS posta kodu aramasıyla sonuçlanan bir eylemdir.

WHOIS ülkesi: Intel gezgini arama çubuğu açılan menüsünden WHOIS>Country'yi seçin ve ardından ABD'de arama yapın. Bu eylem, WHOIS ülke/bölge arama işlemiyle sonuçlanan bir eylemdir.

WHOIS telefonu: Intel gezgini arama çubuğu açılan menüsünden WHOIS>Phone'u seçin ve +1.4258828080'da arama yapın. Bu eylem, WHOIS telefon araması ile sonuçlanan bir işlemdir.

WHOIS ad sunucusu: Intel gezgini arama çubuğu açılan menüsündeN WHOIS>Ad Sunucusu'nu seçin ve arama

ns1-03.azure-dns.comyapın. Bu eylem bir WHOIS ad sunucusu aramasıyla sonuçlanan bir eylemdir.SERTIFIKA SHA-1: Intel gezgini arama çubuğu açılan menüsünden Sertifika>SHA-1'i seçin ve ardından 35cd04a03ef86664623581cbd56e45ed07729678 araması yapın. Bu eylem bir sertifika SHA-1 aramasıyla sonuçlandı.

Sertifika seri numarası: Intel gezgini arama çubuğu açılan menüsünde Sertifika>Seri numarası'nı seçin ve ardından 1137354899731266880939192213383415094395905558 arayın. Bu eylem bir sertifika Seri Numarası araması ile sonuç verir.

Sertifika veren ortak adı: Intel gezgini arama çubuğu açılan menüsünde Sertifika>Veren ortak adı'nı seçin ve ardından Microsoft Azure TLS Veren CA 05'i arayın. Bu eylem, sertifika veren ortak ad arama işlemiyle sonuçlar.

Sertifika verenin alternatif adı: Intel gezgini arama çubuğu açılan menüsünden Sertifika>Veren alternatif adı'nı seçin ve ardından bir sertifika veren alternatif adı arayın. Bu eylem, sertifika veren alternatif ad arama işlemiyle sonuçlar.

Sertifika konusu ortak adı: Intel gezgini arama çubuğu açılan menüsünde Sertifika>Konusu ortak adı'nı seçin ve arama

*.oneroute.microsoft.comyapın. Bu eylem bir sertifika konusu ortak ad aramasıyla sonuçılır.Sertifika konusu alternatif adı: Intel gezgini arama çubuğu açılan menüsünden Sertifika>Konusu alternatif adı'nı seçin ve arama

oneroute.microsoft.comyapın. Bu eylem, bir sertifika konusu alternatif ad arama işlemine neden olur.Tanımlama bilgisi adı: Intel gezgini arama çubuğu açılan menüsünden Tanımlama Bilgisi>Adı'nı seçin ve ardından ARRAffinity'de arama yapın. Bu eylem bir tanımlama bilgisi adı araması ile sonuçlar.

Tanımlama bilgisi etki alanı: Intel gezgini arama çubuğu açılan menüsünden Tanımlama Bilgisi>Etki Alanı'nı seçin ve arama

portal.fabrikam.comyapın. Bu eylem, tanımlama bilgisi etki alanı arama işlemiyle sonuçlandır.

Miller

Önceki adımlarda gerçekleştirilen aramalardan herhangi biri için, bu göstergelerle ilişkilendirilmiş daha zenginleştirilmiş sonuçları bulmak için özetleyebileceğiniz köprülere sahip yapıtlar vardır. Pivot'larla kendi başınıza denemeler yapmaktan çekinmeyin.

Arama sonuçları

Tehdit bilgileri aramasının sonuçları aşağıdaki bölümlerde gruplandırılabilir:

Önemli içgörüler

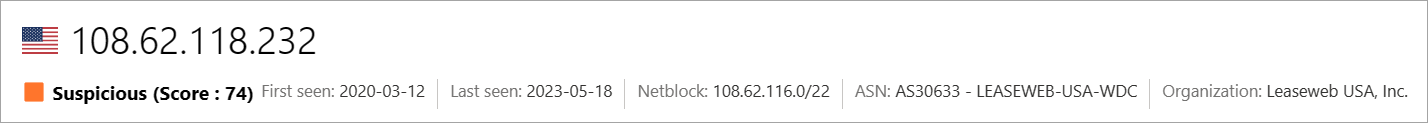

Defender TI, arama sonuçları sayfasının üst kısmındaki yapıt hakkında bazı temel bilgiler sağlar. Bu bilgiler, yapıt türüne bağlı olarak aşağıdakilerden herhangi birini içerebilir.

- Ülke/Bölge: IP adresinin yanındaki bayrak, yapıtın saygınlığını veya güvenlik duruşunu belirlemeye yardımcı olabilecek kaynak ülkeyi veya bölgeyi gösterir. Yukarıdaki örnek ekran görüntüsünde, IP adresi Birleşik Devletler içindeki altyapıda barındırılır.

- Itibar: Örnekte, IP adresi Kötü Amaçlı olarak etiketlendi, bu da Defender TI'nin bu yapıt ile bilinen saldırgan altyapı arasında bağlantılar algıladığını gösterir. Yapıtlar Şüpheli, Nötr veya Bilinmeyen olarak da etiketlenebilir.

- İlk görüldüğü yer: Bu zaman damgası, Defender TI'nin yapıtı ilk ne zaman gözlemlediğini gösterir. Bir yapıtın kullanım ömrünü anlamak, yapıtın saygınlığını belirlemeye yardımcı olabilir.

- Son görüldüğü yer: Bu zaman damgası, Defender TI'nin yapıtı en son ne zaman gözlemlediğini gösterir. Bu bilgiler, yapıtın hala etkin olarak kullanılıp kullanılmadığını belirlemeye yardımcı olur.

- IP bloğu: Sorgulanan IP adresi yapıtını içeren IP bloğu.

- Kayıt: Sorgulanan etki alanı yapıtı için WHOIS kaydıyla ilişkilendirilmiş kayıt şirketi.

- Registrant: Bir yapıtın WHOIS verileri içindeki kayıt yapanın adı.

- ASN: Yapıtla ilişkili otonom sistem numarası (ASN).

- OS: Yapıtla ilişkilendirilmiş işletim sistemi.

- Ana bilgisayar: Yapıt için barındırma sağlayıcısı. Bazı barındırma sağlayıcıları diğerlerinden daha saygındır, bu nedenle bu değer bir yapıtın geçerliliğini belirtmeye yardımcı olabilir.

Bu bölümde yapıta uygulanan etiketler veya bunu içeren projeler de gösterilir. Ayrıca yapıta etiket ekleyebilir veya bir projeye ekleyebilirsiniz. Etiketleri kullanma hakkında daha fazla bilgi edinin

Özet

Özet sekmesi, bir araştırma başlatmaya yardımcı olmak için Defender TI'nin geniş veri kümelerimizden türettiği yapıtla ilgili önemli bulguları ortaya çıkarmaktadır.

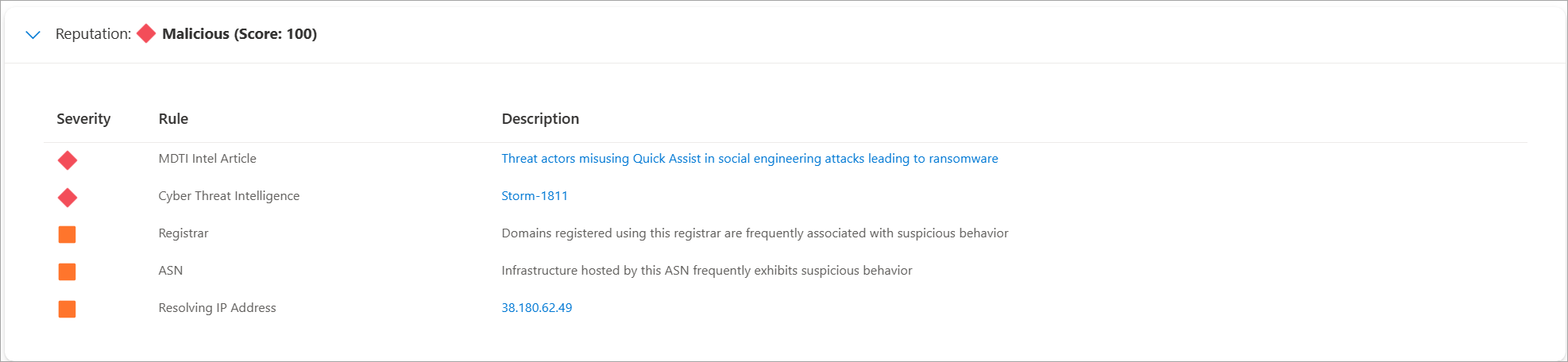

Itibar: Defender TI herhangi bir konak, etki alanı veya IP adresi için özel itibar puanları sağlar. Bu puan, bilinen veya bilinmeyen bir varlığın itibarını doğrulayarak kötü amaçlı veya şüpheli altyapıyla ilgili algılanan tüm bağları hızla anlamanıza yardımcı olur.

Defender TI, itibar puanlarını sıfır ile 100 arasında sayısal bir değer olarak görüntüler. Puanı olan bir varlığın

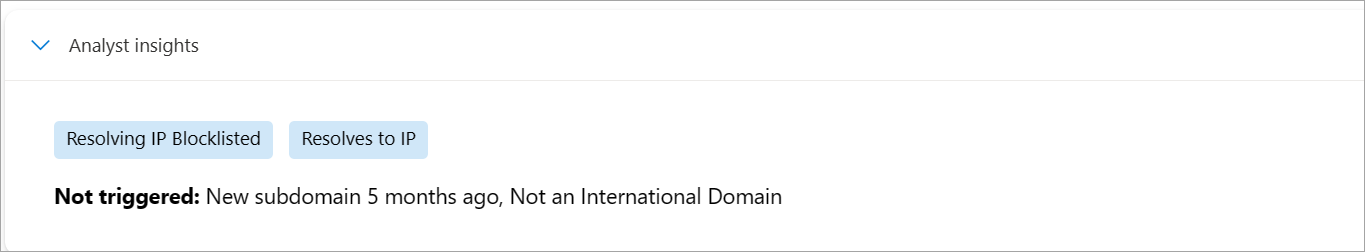

0şüpheli etkinlikle veya bilinen risk göstergeleriyle (ICS) ilişkisi yoktur, puanı100ise varlığın kötü amaçlı olduğunu gösterir. Defender TI ayrıca ilgili açıklamalara ve önem derecelerine sahip kuralların listesini de sağlar. Aşağıdaki örnekte etki alanı için dört "yüksek önem derecesi" kuralı geçerlidir.Analist içgörüleri: Bu bölüm, bir araştırmanın sonraki adımını belirlemeye yardımcı olabilecek yapıt hakkında hızlı içgörüler sağlar. Bu bölümde yapıt için geçerli olan tüm içgörüler listelenir. Ayrıca daha fazla görünürlük için geçerli olmayan içgörüler de listelenir.

Aşağıdaki ekran görüntüsünde, IP adresinin yönlendirilebilir olduğunu, bir web sunucusu barındırdığını ve son beş gün içinde açık bir bağlantı noktasına sahip olduğunu hızla belirleyebiliriz. Ayrıca, Defender TI tetiklenmeyen kurallar görüntüler ve bu da bir araştırma başlatırken aynı derecede yararlı olabilir.

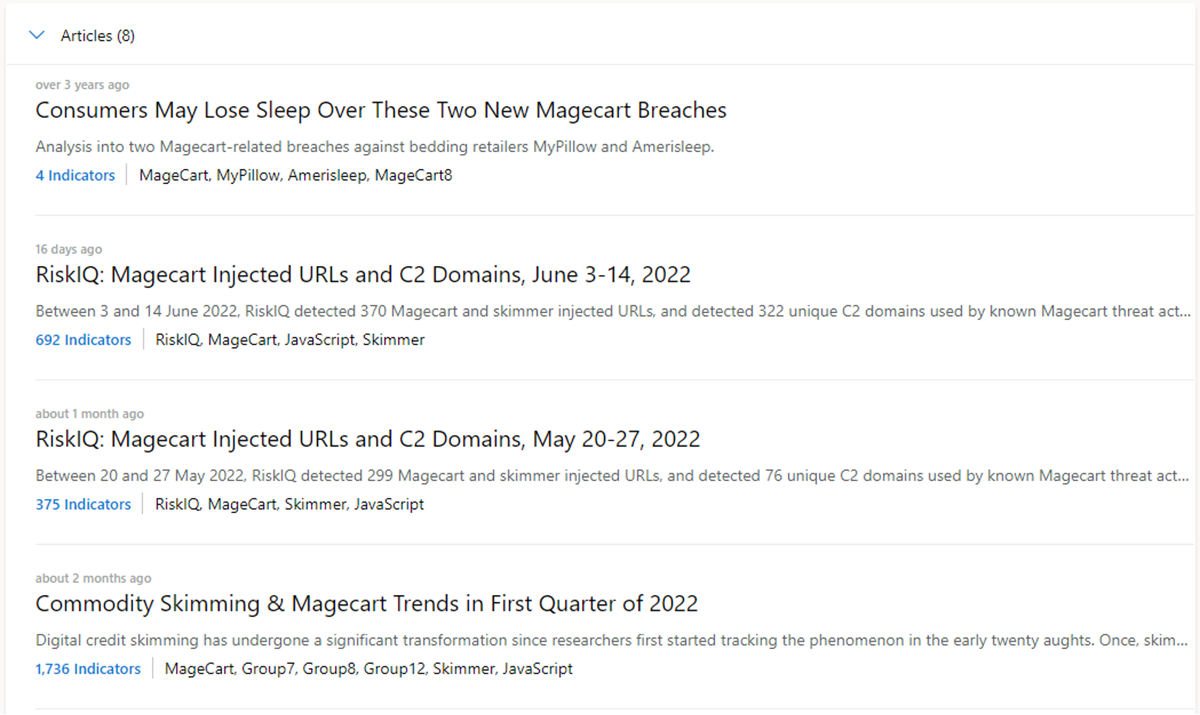

Makaleler: Bu bölümde, etkilenen yapıtı en iyi şekilde araştırma ve nihai olarak etkisiz hale getirmek hakkında içgörü sağlayabilen tüm makaleler görüntülenir. Bilinen tehdit aktörlerinin ve altyapılarının davranışını inceleyen araştırmacılar, sizin ve başkalarının kuruluşlarındaki riskleri azaltmanıza yardımcı olabilecek önemli bulguları ortaya atarak bu makaleleri yazar.

Aşağıdaki örnekte, arama yapılan IP adresi makaledeki bulgularla ilgili bir IOC olarak tanımlanmıştır.

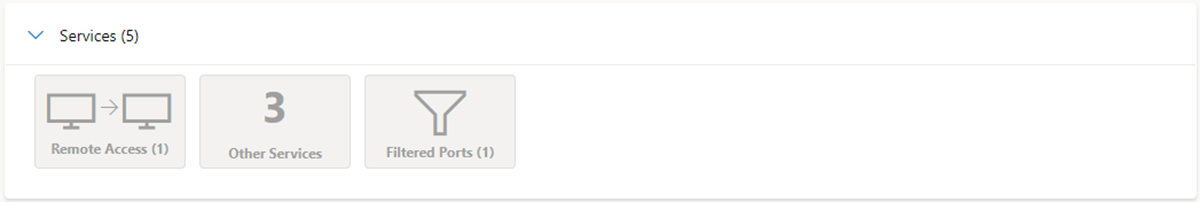

Hizmetleri: Bu bölümde, VARLıĞın amaçlanan kullanımını anlamaya çalışırken yararlı olan, IP adresi yapıtı üzerinde çalışan algılanan hizmetler listelenir. Kötü amaçlı altyapıyı araştırırken, bu bilgiler bir yapıtın özelliklerini belirlemenize yardımcı olabilir ve bu bilgiler temelinde kuruluşunuzu proaktif olarak savunmanıza olanak tanır.

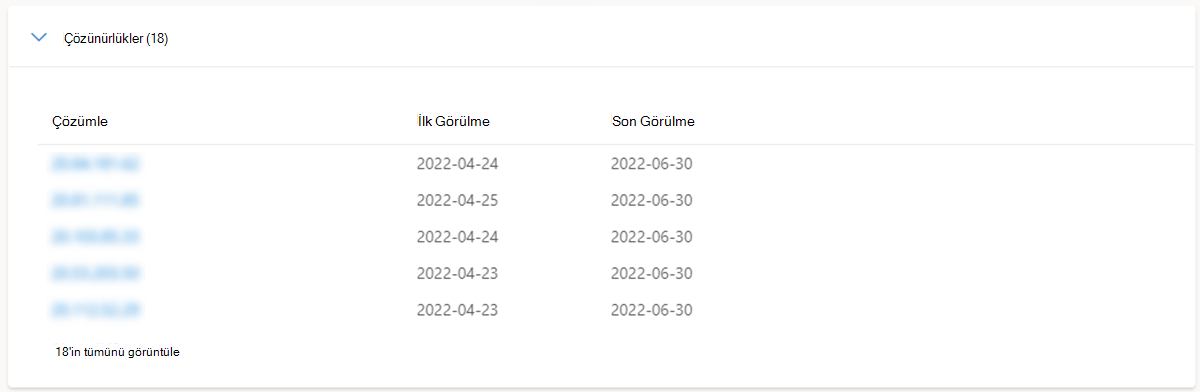

Çözünürlük: Çözümler, tüm dünyaya dağıtılan pasif algılayıcılar kullanılarak yakalanan tek tek Etki Alanı Adı Sistemi (DNS) kayıtlarıdır. Bu değerler, bir etki alanının veya IP adresinin zaman içinde altyapıyı nasıl değiştirişinin geçmişini gösterir. Diğer altyapıyı keşfetmek ve bağlantı düzeylerine göre riski ölçmek için kullanılabilirler. Her çözünürlük için, çözümlerin yaşam döngüsünü göstermek için İlk görülen ve Son görülen zaman damgaları sağlıyoruz.

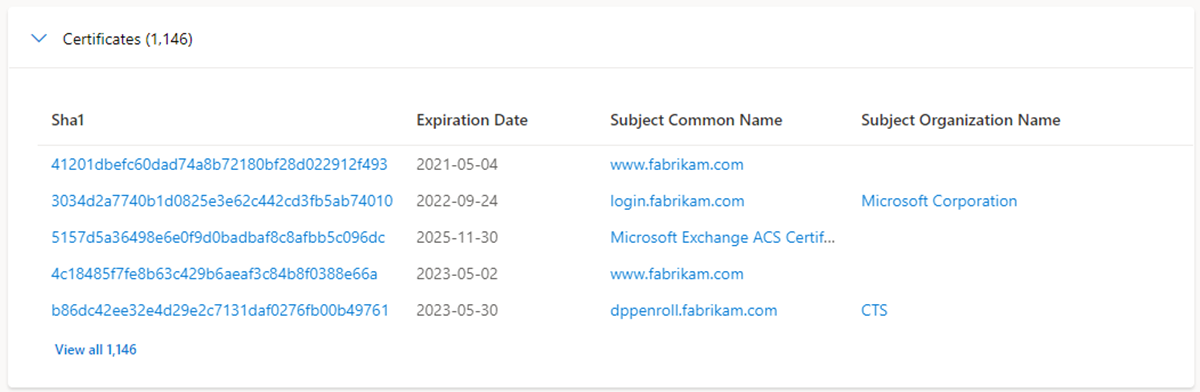

Sertifika: VERILERINIZIn güvenliğini sağlamanın ötesinde TLS sertifikaları, kullanıcıların farklı ağ altyapısına bağlanması için harika bir yoldur. TLS sertifikaları pasif DNS veya WHOIS verilerinin kaçırabileceği bağlantılar oluşturabilir. Bu, olası kötü amaçlı altyapıyı ilişkilendirmenin ve aktörlerin olası operasyonel güvenlik hatalarını belirlemenin daha fazla yolu anlamına gelir. Her TLS sertifikası için sertifika adını, son kullanma tarihini, konu ortak adını ve konu kuruluş adını sağlarız.

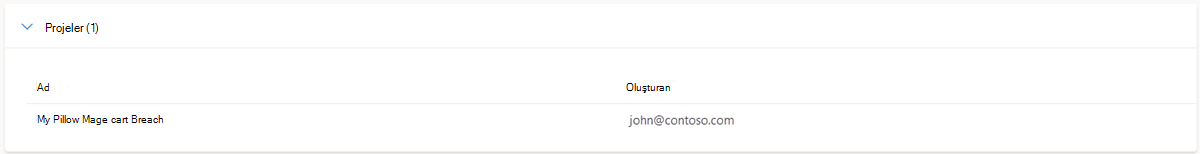

Proje: Defender TI, ilgi çekici göstergeleri düzenlemek veya araştırmadan ödün vermek için projeler oluşturmanıza olanak tanır. Daha iyi görünürlük için bağlantı yapıtlarını izlemek için projeler de oluşturulur. Projeler, tüm ilişkili yapıtların listesini ve adları, açıklamaları, ortak çalışanları ve izleme profillerini koruyan ayrıntılı bir geçmiş içerir.

BIR IP adresi, etki alanı veya konakta arama yaptığınızda ve bu gösterge erişiminiz olan bir projede listeleniyorsa, daha fazla bilgi için diğer veri kümelerini gözden geçirmeden önce , gösterge hakkında daha fazla bağlam için Projeler sekmesini seçebilir ve proje ayrıntılarına gidebilirsiniz.

Veri kümeleri

Veri kümeleri, Defender TI tarafından gözlemlenen somut bağlantıları ayrıntılı olarak incelemenize yardımcı olur. Özet sekmesi bir yapıt hakkında anında bağlam sağlamak için önemli bulguları ortaya çıkarsa da, arama sonuçlarında ayrı sekmeler olarak görünen çeşitli veri kümeleri, bu bağlantıları çok daha ayrıntılı bir şekilde incelemenizi sağlar.

Döndürülen değerlerden herhangi birini seçerek ilgili meta veriler arasında hızla özetleyebilir ve geleneksel araştırma yöntemleriyle kaçırabileceğiniz içgörüleri açabilirsiniz.

Aşağıdaki veri kümeleri Defender TI'de kullanılabilir:

- Çözümler

- WHOIS bilgileri

- TLS/SSL sertifikaları

- Izci

- Alt

- Bileşen

- Konak çiftleri

- Tanımlama bilgileri

- Hizmetler

- DNS

- DNS'i ters çevir

Veri kümeleri hakkında daha fazla bilgi edinin

Sonraki adımlar

Daha fazla bilgi için bkz.:

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin