Microsoft Entra Kimlik Yönetimi işlemleri başvuru kılavuzu

Microsoft Entra işlemleri başvuru kılavuzunun bu bölümünde, ayrıcalıksız ve ayrıcalıklı kimlikler, denetim ve denetim değişiklikleri verilen erişimi değerlendirmek ve test etmek için gerçekleştirmeniz gereken denetimler ve eylemler açıklanmaktadır.

Not

Bu öneriler yayımlama tarihinden itibaren geçerlidir ancak zaman içinde değişebilir. Microsoft ürün ve hizmetleri zaman içinde geliştikçe kuruluşların idare uygulamalarını sürekli değerlendirmesi gerekir.

Önemli işletimsel süreçler

Önemli görevlere sahip atama

Microsoft Entra Id'yi yönetmek için önemli işletimsel görevlerin ve işlemlerin sürekli yürütülmesi gerekir ve bu da bir dağıtım projesinin parçası olmayabilir. Ortamınızı iyileştirmek için bu görevleri ayarlamanız yine de önemlidir. Önemli görevler ve bunların önerilen sahipleri şunlardır:

| Görev | Sahibi |

|---|---|

| SIEM sisteminde Microsoft Entra denetim günlüklerini arşivle | InfoSec İşletim Ekibi |

| Uyumluluk dışı yönetilen uygulamaları bulma | IAM Operasyon Ekibi |

| Uygulamalara erişimi düzenli olarak gözden geçirme | InfoSec Mimari Ekibi |

| Dış kimliklere erişimi düzenli olarak gözden geçirme | InfoSec Mimari Ekibi |

| Kimlerin ayrıcalıklı rollere sahip olduğunu düzenli olarak gözden geçirin | InfoSec Mimari Ekibi |

| Ayrıcalıklı rolleri etkinleştirmek için güvenlik geçitlerini tanımlama | InfoSec Mimari Ekibi |

| Onay vermelerini düzenli olarak gözden geçirme | InfoSec Mimari Ekibi |

| Kuruluştaki çalışanlara göre uygulamalar ve kaynaklar için Kataloglar ve Erişim Paketleri Tasarlama | Uygulama Sahipleri |

| Kullanıcılara erişim paketleri atamak için Güvenlik İlkeleri tanımlama | InfoSec ekibi + Uygulama Sahipleri |

| İlkeler onay iş akışları içeriyorsa iş akışı onaylarını düzenli olarak gözden geçirin | Uygulama Sahipleri |

| Erişim gözden geçirmelerini kullanarak Koşullu Erişim ilkeleri gibi güvenlik ilkelerindeki özel durumları gözden geçirme | InfoSec İşletim Ekibi |

Listenizi gözden geçirirken, sahip eksik görevler için sahip atamanız veya yukarıdaki önerilerle uyumlu olmayan sahiplerle görevlerin sahipliğini ayarlamanız gerektiğini fark edebilirsiniz.

Sahibin okuması önerilir

Yapılandırma değişiklikleri testi

Kullanıcıların hedef alt kümesini dağıtma gibi basit tekniklerden paralel test kiracısında değişiklik dağıtmaya kadar test sırasında dikkat edilmesi gereken özel noktalara ihtiyaç duyan değişiklikler vardır. Test stratejisi uygulamadıysanız aşağıdaki tabloda yer alan yönergelere göre bir test yaklaşımı tanımlamanız gerekir:

| Senaryo | Öneri |

|---|---|

| Kimlik doğrulama türünü federasyondan PHS/PTA'ya veya tam tersi olarak değiştirme | Kimlik doğrulama türünü değiştirmenin etkisini test etmek için aşamalı dağıtımı kullanın. |

| Yeni bir Koşullu Erişim ilkesi veya Kimlik Koruma İlkesi dağıtma | Yeni bir Koşullu Erişim ilkesi oluşturun ve test kullanıcılarına atayın. |

| Uygulamanın test ortamını ekleme | Uygulamayı bir üretim ortamına ekleyin, MyApps panelinden gizleyin ve kalite güvencesi (QA) aşamasında test kullanıcılarına atayın. |

| Eşitleme kurallarını değiştirme | Microsoft Entra Connect testindeki değişiklikleri hazırlama modu olarak da bilinen şu anda üretimde olan yapılandırmayla gerçekleştirin ve CSExport Sonuçlarını analiz edin. Memnunsanız, hazır olduğunuzda üretime geçin. |

| Marka değişikliği | Ayrı bir test kiracısında test edin. |

| Yeni bir özellik kullanıma sunulma | Özellik bir hedef kullanıcı kümesine dağıtımı destekliyorsa pilot kullanıcıları belirleyin ve oluşturun. Örneğin, self servis parola sıfırlama ve çok faktörlü kimlik doğrulaması belirli kullanıcıları veya grupları hedefleyebilir. |

| Bir uygulamayı şirket içi Kimlik sağlayıcısından (IdP) (örneğin, Active Directory) Microsoft Entra Id'ye tam geçiş | Uygulama salesforce gibi birden çok IdP yapılandırmasını destekliyorsa, bir değişiklik penceresi sırasında (uygulamanın HRD sayfasını tanıtma olasılığına karşı) her ikisini de yapılandırın ve Microsoft Entra ID'yi test edin. Uygulama birden çok IdP'yi desteklemiyorsa, değişiklik denetim penceresi ve program kapalı kalma süresi boyunca testi zamanlayın. |

| Dinamik grup kurallarını güncelleştirme | Yeni kuralla paralel bir dinamik grup oluşturun. Hesaplanan sonuçla karşılaştırın, örneğin PowerShell'i aynı koşulla çalıştırın. Test başarılı olursa, eski grubun kullanıldığı yerleri değiştirin (mümkünse). |

| Ürün lisanslarını geçirme | Microsoft Entra Id'de lisanslı bir gruptaki tek bir kullanıcının lisansını değiştirme bölümüne bakın. |

| Yetkilendirme, Verme, MFA gibi AD FS kurallarını değiştirme | Kullanıcıların alt kümesini hedeflemek için grup talebi kullanın. |

| AD FS kimlik doğrulama deneyimini veya grup genelindeki benzer değişiklikleri değiştirme | Aynı ana bilgisayar adıyla paralel bir grup oluşturun, yapılandırma değişikliklerini uygulayın, HOSTS dosyasını, NLB yönlendirme kurallarını veya benzer yönlendirmeyi kullanarak istemcilerden test edin. Hedef platform HOSTS dosyalarını (örneğin mobil cihazlar) desteklemiyorsa, değişikliği denetleyin. |

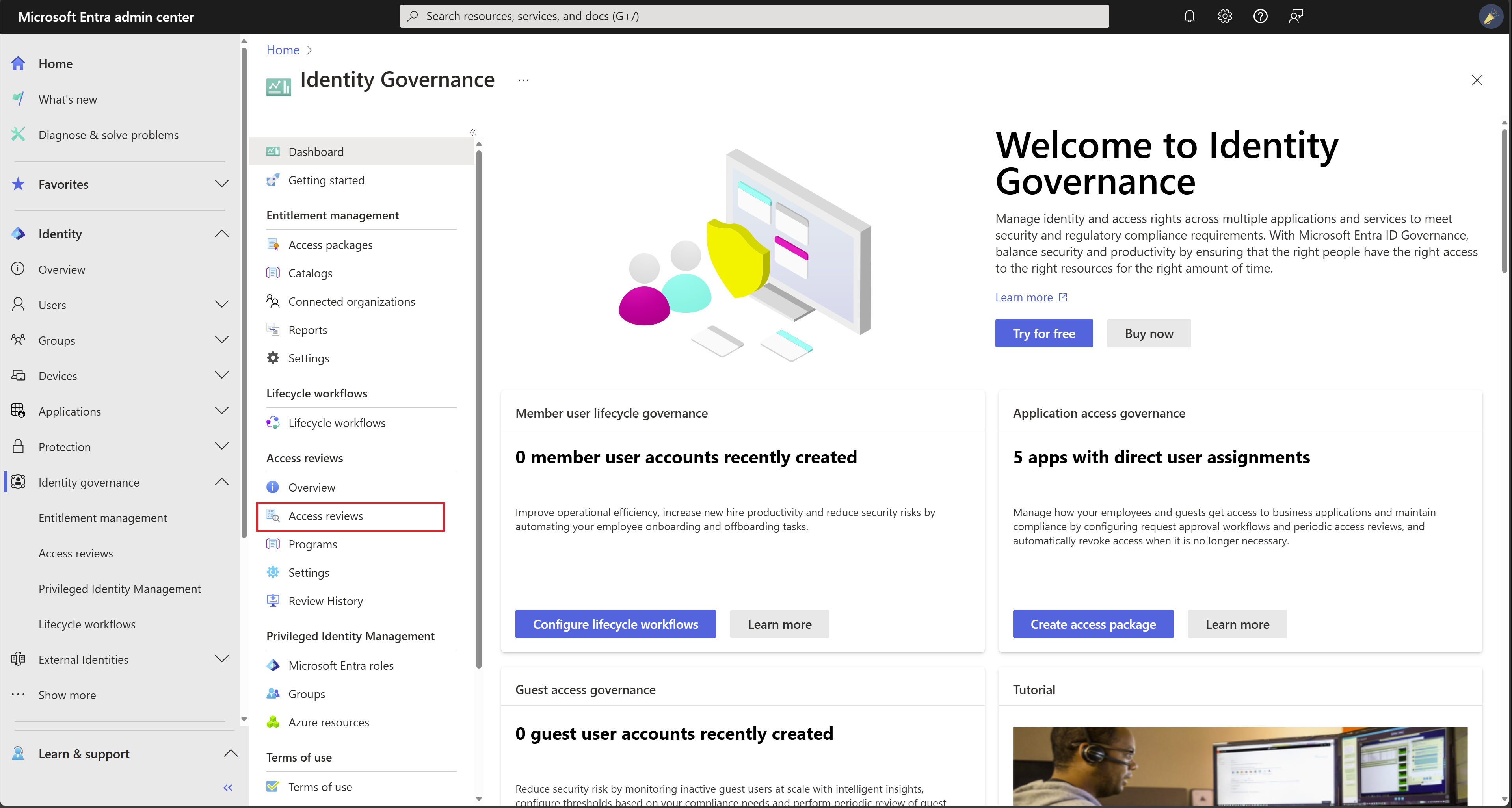

Erişim gözden geçirmeleri

Uygulamalara erişim gözden geçirmeleri

Zamanla kullanıcılar farklı ekipler ve pozisyonlar boyunca ilerledikçe kaynaklara erişim toplayabilir. Kaynak sahiplerinin uygulamalara erişimi düzenli aralıklarla gözden geçirmesi ve kullanıcıların yaşam döngüsü boyunca artık gerekli olmayan ayrıcalıkları kaldırması önemlidir. Microsoft Entra erişim gözden geçirmeleri , kuruluşların grup üyeliklerini, kurumsal uygulamalara erişimi ve rol atamalarını verimli bir şekilde yönetmesini sağlar. Kaynak sahipleri, yalnızca doğru kişilerin erişimine devam ettiğinden emin olmak için kullanıcıların erişimini düzenli olarak gözden geçirmelidir. İdeal olarak, bu görev için Microsoft Entra erişim gözden geçirmelerini kullanmayı düşünmelisiniz.

Not

Erişim gözden geçirmeleriyle etkileşim kuran her kullanıcının ücretli bir Microsoft Entra Id P2 lisansı olmalıdır.

Dış kimliklere erişim gözden geçirmeleri

Dış kimliklere erişimin yalnızca gerekli olan kaynaklarda kısıtlanmış durumda tutulması çok önemlidir. Microsoft Entra erişim gözden geçirmelerini kullanarak tüm dış kimlikler ve uygulama erişimi için düzenli bir otomatik erişim gözden geçirme işlemi oluşturun. Şirket içinde zaten bir işlem varsa Microsoft Entra erişim gözden geçirmelerini kullanmayı göz önünde bulundurun. Bir uygulama kullanımdan kaldırıldıktan veya artık kullanılmadıktan sonra uygulamaya erişimi olan tüm dış kimlikleri kaldırın.

Not

Erişim gözden geçirmeleriyle etkileşim kuran her kullanıcının ücretli bir Microsoft Entra Id P2 lisansı olmalıdır.

Ayrıcalıklı hesap yönetimi

Ayrıcalıklı hesap kullanımı

Bilgisayar korsanları genellikle hassas verilere ve sistemlere hızla erişmek için yönetici hesaplarını ve diğer ayrıcalıklı erişim öğelerini hedefler. Ayrıcalıklı rollere sahip kullanıcılar zaman içinde birikme eğiliminde olduğundan, yönetici erişimini düzenli aralıklarla gözden geçirmek ve yönetmek ve Microsoft Entra Id ve Azure kaynaklarına tam zamanında ayrıcalıklı erişim sağlamak önemlidir.

Kuruluşunuzda ayrıcalıklı hesapları yönetmeye yönelik bir işlem yoksa veya şu anda hizmetleri ve kaynakları yönetmek için normal kullanıcı hesaplarını kullanan yöneticileriniz varsa, her gün düzenli etkinlikler gibi ayrı hesaplar kullanmaya hemen başlamanız gerekir; diğerini ise ayrıcalıklı erişim için ve MFA ile yapılandırılmış olarak belirleyin. Daha da iyisi, kuruluşunuzun Bir Microsoft Entra ID P2 aboneliği varsa, Microsoft Entra Privileged Identity Management (PIM) hizmetini hemen dağıtmanız gerekir. Aynı belirteçte ayrıca bu ayrıcalıklı hesapları gözden geçirmeniz ve varsa daha az ayrıcalıklı roller atamanız gerekir.

Ayrıcalıklı hesap yönetiminin uygulanması gereken bir diğer yönü de bu hesaplar için el ile veya PIM aracılığıyla otomatik erişim gözden geçirmeleri tanımlamaktır.

Ayrıcalıklı hesap yönetimi önerilen okuma

Acil durum erişim hesapları

Microsoft, kuruluşların genel yönetici rolüne kalıcı olarak atanmış iki yalnızca bulut acil durum erişim hesabına sahip olması önerilir. Bu hesaplar yüksek ayrıcalıklıdır ve belirli kişilere atanmamışlardır. Hesaplar, normal hesapların kullanılamadığı veya diğer tüm yöneticilerin yanlışlıkla kilitlendiği acil durum veya "kırılan" senaryolarla sınırlıdır. Bu hesaplar, acil durum erişim hesabı önerilerine göre oluşturulmalıdır.

Azure EA portalına ayrıcalıklı erişim

Azure Kurumsal Anlaşma (Azure EA) portalı, kuruluş içinde güçlü bir rol olan bir ana Kurumsal Anlaşma karşı Azure abonelikleri oluşturmanıza olanak tanır. Microsoft Entra Id'yi kullanıma almadan önce bu portalın oluşturulmasını önyüklemek yaygın bir durumdur. Bu nedenle, microsoft Entra kimliklerini kullanarak portalı kilitlemek, kişisel hesapları portaldan kaldırmak, uygun temsilci seçmenin geçerli olduğundan emin olmak ve kilitleme riskini azaltmak gerekir.

Açık olmak gerekirse, EA portalı yetkilendirme düzeyi şu anda "karma mod" olarak ayarlanmışsa, EA portalındaki tüm ayrıcalıklı erişimlerden tüm Microsoft hesaplarını kaldırmanız ve EA portalını yalnızca Microsoft Entra hesaplarını kullanacak şekilde yapılandırmanız gerekir. EA portalı tarafından atanan roller yapılandırılmadıysa, departmanlar ve hesaplar için temsilci rolleri de bulmanız ve uygulamanız gerekir.

Ayrıcalıklı erişim önerilen okuma

Yetkilendirme yönetimi

Yetkilendirme yönetimi (EM), uygulama sahiplerinin kaynakları paketlemesine ve kuruluştaki belirli kişilere (hem iç hem de dış) atamasına olanak tanır. EM, erişim vermek, erişim sürelerini ayarlamak ve onay iş akışlarına izin vermek için idare ilkelerini tutarken işletme sahiplerine self servis kaydolma ve temsilci seçme olanağı sağlar.

Not

Microsoft Entra Yetkilendirme Yönetimi, Microsoft Entra Id P2 lisansları gerektirir.

Özet

Güvenli kimlik yönetiminin sekiz yönü vardır. Bu liste, ayrıcalıksız ve ayrıcalıklı kimliklere verilen erişimi değerlendirmek ve test etmek, ortamdaki değişiklikleri denetlemek ve denetlemek için gerçekleştirmeniz gereken eylemleri belirlemenize yardımcı olur.

- Anahtar görevlere sahip atama.

- Bir test stratejisi uygulayın.

- Grup üyeliklerini, kurumsal uygulamalara erişimi ve rol atamalarını verimli bir şekilde yönetmek için Microsoft Entra erişim gözden geçirmelerini kullanın.

- Her tür dış kimlik ve uygulama erişimi için düzenli ve otomatik erişim gözden geçirme işlemi oluşturun.

- Yönetici erişimini düzenli olarak gözden geçirmek ve yönetmek ve Microsoft Entra Id ve Azure kaynaklarına tam zamanında ayrıcalıklı erişim sağlamak için bir erişim gözden geçirme süreci oluşturun.

- Beklenmeyen kesintiler için Microsoft Entra Id'yi yönetmeye hazır olacak acil durum hesapları sağlayın.

- Azure EA portalına erişimi kilitleyin.

- Bir kaynak koleksiyonuna idareli erişim sağlamak için Yetkilendirme Yönetimi'ni uygulayın.

Sonraki adımlar

Microsoft Entra operasyonel denetimlerini ve eylemlerini kullanmaya başlayın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin