Birden çok kiracı ile kaynak yalıtımı

Tek bir kiracı sınırında yönetime temsilci seçmenin gereksinimlerinizi karşılamadığı belirli senaryolar vardır. Bu bölümde, sizi çok kiracılı bir mimari oluşturmaya yönlendirebilecek gereksinimler vardır. Çok kiracılı kuruluşlar iki veya daha fazla Microsoft Entra kiracısı içerebilir. Bu, benzersiz kiracılar arası işbirliği ve yönetim gereksinimlerine neden olabilir. Çok kiracılı mimariler yönetim ek yükünü ve karmaşıklığını artırır ve dikkatli kullanılmalıdır. İhtiyaçlarınız bu mimariyle karşılanabilirse tek bir kiracı kullanmanızı öneririz. Daha ayrıntılı bilgi için bkz . Çok kiracılı kullanıcı yönetimi.

Ayrı bir kiracı yeni bir sınır oluşturur ve bu nedenle Önceki bölümlerde açıklandığı gibi Microsoft Entra dizin rollerinin, dizin nesnelerinin, Koşullu Erişim ilkelerinin, Azure kaynak gruplarının, Azure yönetim gruplarının ve diğer denetimlerin ayrılmış yönetimi.

Ayrı bir kiracı, kuruluşun BT departmanının intune, Microsoft Entra Bağlan veya karma kimlik doğrulama yapılandırması gibi Microsoft hizmetleri kiracı genelindeki değişiklikleri doğrulamak ve kuruluşun kullanıcılarını ve kaynaklarını korumak için kullanışlıdır. Bu, kiracı genelinde etkileri olabilecek ve kapsamı üretim kiracısında kullanıcıların bir alt kümesi olarak ayarlanmayan test hizmeti yapılandırmalarını içerir.

Üretim dışı bir ortamı ayrı bir kiracıda dağıtmak, MS Graph veya benzer API'ler ile üretim kullanıcı nesnelerinin verilerini değiştirebilen özel uygulamaların geliştirilmesi sırasında gerekli olabilir (örneğin, Directory.ReadWrite.All veya benzer geniş kapsamlı uygulamalar).

Not

Microsoft Entra, birden çok kiracıya eşitleme Bağlan. Bu, üretim dışı bir ortamı ayrı bir kiracıya dağıtırken yararlı olabilir. Daha fazla bilgi için bkz. Microsoft Entra Bağlan: Desteklenen topolojiler.

Sonuçlar

Kuruluşlar, daha önce açıklandığı gibi tek bir kiracı mimarisiyle elde edilen sonuçlara ek olarak kaynak ve kiracı etkileşimlerini tamamen ayrıştırabilir:

Kaynak ayrımı

Görünürlük - Ayrı bir kiracıdaki kaynaklar diğer kiracılardaki kullanıcılar ve yöneticiler tarafından bulunamaz veya numaralandırılamaz. Benzer şekilde, kullanım raporları ve denetim günlükleri yeni kiracı sınırı içinde yer alır. Bu görünürlük ayrımı, kuruluşların gizli projeler için gereken kaynakları yönetmesine olanak tanır.

Nesne ayak izi - Microsoft Graph veya diğer yönetim arabirimleri aracılığıyla Microsoft Entra Id ve/veya diğer Microsoft Online hizmetlerine yazan uygulamalar ayrı bir nesne alanında çalışabilir. Bu, geliştirme ekiplerinin yazılım geliştirme yaşam döngüsü sırasında diğer kiracıları etkilemeden testler gerçekleştirmesini sağlar.

Kotalar - Kiracı genelindeki Azure Kotaları ve Sınırları tüketimi, diğer kiracılardan ayrılır.

Yapılandırma ayrımı

Yeni kiracı, kiracı düzeyinde farklı yapılandırmalara ihtiyaç duyan kaynaklara ve güvenen uygulamalara uyum sağlayabilecek ayrı bir kiracı ayarları kümesi sağlar. Ayrıca, yeni bir kiracı Office 365 gibi yeni bir Microsoft Online hizmetleri kümesi sağlar.

Yönetici istratif ayrım

Yeni bir kiracı sınırı, farklı yönetici kümelerini yapılandırmanızı sağlayan ayrı bir Microsoft Entra dizin rolleri kümesi içerir.

Ortak kullanım

Aşağıdaki diyagramda, birden çok kiracıda kaynak yalıtımı için ortak bir kullanım gösterilmektedir: tek bir kiracıda temsilcili yönetimle elde edilebilecekten daha fazla ayrım gerektiren bir üretim öncesi veya "korumalı alan" ortamı.

Contoso, şirket kiracı mimarisini ContosoSandbox.com adlı bir üretim öncesi kiracıyla genişleten bir kuruluş. Korumalı alan kiracısı, Microsoft Graph kullanarak Microsoft Entra ID ve Microsoft 365'e yazan kurumsal çözümlerin sürekli geliştirilmesini desteklemek için kullanılır. Bu çözümler şirket kiracısında dağıtılır.

Korumalı alan kiracısı, geliştirme aşamasında olan uygulamaların, kiracı kaynaklarını kullanarak ve kotaları etkileyerek veya azaltma yoluyla üretim sistemlerini doğrudan veya dolaylı olarak etkilemesini önlemek için çevrimiçine getirilir.

Geliştiriciler, geliştirme yaşam döngüsü boyunca korumalı alan kiracısına erişim gerektirir; ideal olarak üretim ortamında kısıtlanmış ek izinler gerektiren self servis erişimine sahiptir. Bu ek izinlere örnek olarak kullanıcı hesaplarını oluşturma, silme ve güncelleştirme, uygulamaları kaydetme, Azure kaynaklarını sağlama ve sağlamayı kaldırma ve ilkelerde yapılan değişiklikler ya da ortamın genel yapılandırması verilebilir.

Bu örnekte Contoso, birden çok kimlik bilgilerini yönetmeden korumalı alan kiracısında yer alan uygulamalardaki kaynakları yönetebilen ve bunlara erişebilen kullanıcılara olanak tanımak amacıyla kurumsal kiracıdan kullanıcılar sağlamak için Microsoft Entra B2B İşbirliği kullanır. Bu özellik öncelikli olarak kuruluşlar arası işbirliği senaryolarına yöneliktir. Ancak Contoso gibi birden çok kiracısı olan kuruluşlar, ek kimlik bilgileri yaşam döngüsü yönetimi ve kullanıcı deneyimi karmaşıklıklarından kaçınmak için bu özelliği kullanabilir.

B2B işbirliği aracılığıyla diğer Microsoft Entra kuruluşlarıyla işbirliği yapma yönteminizi yönetmek için Dış Kimlikler kiracılar arası erişim ayarlarını kullanın. Bu ayarlar hem dış Microsoft Entra kuruluşlarındaki kullanıcıların kaynaklarınıza sahip olduğu gelen erişim düzeyini hem de kullanıcılarınızın dış kuruluşlara yönelik giden erişim düzeyini belirler. Ayrıca, diğer Microsoft Entra kuruluşlarının çok faktörlü kimlik doğrulamasına (MFA) ve cihaz taleplerine (uyumlu talepler ve Microsoft Entra karma katılmış talepler) güvenmenizi sağlar. Ayrıntılar ve planlama konusunda dikkat edilmesi gerekenler için bkz. Microsoft Entra Dış Kimlik'da kiracılar arası erişim.

Başka bir yaklaşım, aynı şirket içi Microsoft Entra kimlik bilgilerini birden çok kiracıyla eşitlemek, aynı parolayı korumak ancak kullanıcıların UPN etki alanında farklılaşmak için Microsoft Entra Bağlan özelliklerini kullanmak olabilir.

Çok kiracılı kaynak yalıtımı

Yeni bir kiracıyla, ayrı bir yönetici kümeniz vardır. Kuruluşlar, Microsoft Entra B2B işbirliği aracılığıyla şirket kimliklerini kullanmayı seçebilir. Benzer şekilde kuruluşlar, Azure kaynaklarının kiracılar arası yönetimi için Azure Lighthouse'ı uygulayarak üretim dışı Azure aboneliklerinin üretimdeki kimlikler tarafından yönetilmesini sağlayabilir. Azure Lighthouse, Microsoft Intune gibi Azure dışındaki hizmetleri yönetmek için kullanılamaz. Yönetilen Hizmet Sağlayıcıları (MSP' ler) için Microsoft 365 Lighthouse, Microsoft 365 İş Ekstra, Microsoft 365 E3 veya Windows 365 İş kullanan küçük ve orta ölçekli işletme (SMB) müşterileri için cihazları, verileri ve kullanıcıları uygun ölçekte güvenli hale getiren ve yönetmeye yardımcı olan bir yönetici portalıdır.

Bu, kullanıcıların kurumsal kimlik bilgilerini kullanmaya devam etmelerini sağlarken, ayrılığın avantajlarını da elde eder.

Korumalı alan kiracılarında Microsoft Entra B2B işbirliği, yalnızca şirket ortamındaki kimliklerin Azure B2B izin verme/reddetme listeleri kullanılarak eklenmesine izin verecek şekilde yapılandırılmalıdır. B2B için izin vermek istediğiniz kiracılar için, çok faktörlü kimlik doğrulaması\Cihaz güveni için Dış Kimlikler kiracılar arası erişim ayarlarını kullanmayı göz önünde bulundurun.

Önemli

Dış kimlik erişimi etkinleştirilmiş çok kiracılı mimariler yalnızca kaynak yalıtımı sağlar, ancak kimlik yalıtımını etkinleştirmez. Microsoft Entra B2B işbirliği ve Azure Lighthouse kullanılarak kaynak yalıtımı, kimlikler ile ilgili riskleri azaltmaz.

Korumalı alan ortamı şirket ortamıyla kimlikleri paylaşıyorsa, korumalı alan kiracısı için aşağıdaki senaryolar geçerlidir:

Şirket kiracısında bir kullanıcıyı, cihazı veya karma altyapıyı tehlikeye atan ve korumalı alan kiracısına davet edilen kötü amaçlı bir aktör, korumalı alan kiracısının uygulamalarına ve kaynaklarına erişim sağlayabilir.

Şirket kiracısında bir işlem hatası (örneğin, kullanıcı hesabı silme veya kimlik bilgisi iptali), davet edilen bir kullanıcının korumalı alan kiracısına erişimini etkileyebilir.

Risk analizini yapmanız ve yüksek düzeyde savunma yaklaşımı gerektiren iş açısından kritik kaynaklar için birden çok kiracı aracılığıyla kimlik yalıtımını göz önünde bulundurmanız gerekir. Azure Privileged Identity Management, iş açısından kritik kiracılara ve kaynaklara erişim için ek güvenlik sağlayarak risklerin bazılarını azaltmaya yardımcı olabilir.

Dizin nesneleri

Kaynakları yalıtmak için kullandığınız kiracı, birincil kiracınızla aynı nesne türlerini, Azure kaynaklarını ve güvenen uygulamaları içerebilir. Aşağıdaki nesne türlerini sağlamanız gerekebilir:

Kullanıcılar ve gruplar: Çözüm mühendisliği ekipleri için gereken kimlikler, örneğin:

Korumalı alan ortamı yöneticileri.

Uygulamaların teknik sahipleri.

İş kolu uygulaması geliştiricileri.

Son kullanıcı hesaplarını test edin.

Bu kimlikler şunlar için sağlanabilir:

Microsoft Entra B2B işbirliği aracılığıyla kurumsal hesaplarıyla gelen çalışanlar.

Yönetim, acil durum yönetim erişimi veya diğer teknik nedenlerle yerel hesaplara ihtiyaç duyan çalışanlar.

Şirket içinde üretim dışı Active Directory'ye sahip olan veya buna ihtiyaç duyan müşteriler, temel alınan kaynaklar ve uygulamalar için gerekirse şirket içi kimliklerini korumalı alan kiracısına da eşitleyebilir.

Cihazlar: Üretim dışı kiracı, çözüm mühendisliği döngüsünde gereken ölçüde daha az sayıda cihaz içerir:

Yönetici istration iş istasyonları

Geliştirme, test ve belgeler için gereken üretim dışı bilgisayarlar ve mobil cihazlar

Uygulamalar

Microsoft Entra tümleşik uygulamaları: Uygulama nesneleri ve hizmet sorumluları:

Üretimde dağıtılan uygulamaların örneklerini test edin (örneğin, Microsoft Entra Id ve Microsoft çevrimiçi hizmetler'e yazan uygulamalar).

Üretim dışı kiracıyı yönetmek ve korumak için altyapı hizmetleri, potansiyel olarak kurumsal kiracıda kullanılabilen çözümlerin bir alt kümesidir.

Microsoft Online Services:

Genellikle üretimde Microsoft Online Services'ın sahibi olan ekip, bu hizmetlerin üretim dışı örneğine sahip olmalıdır.

Üretim dışı test ortamlarının Yönetici, bu hizmetler özel olarak test edilmediği sürece Microsoft Online Services sağlamamalıdır. Bu, örneğin test ortamında üretim SharePoint sitelerini ayarlama gibi Microsoft hizmetleri uygunsuz kullanımını önler.

Benzer şekilde, son kullanıcılar (geçici abonelikler olarak da bilinir) tarafından başlatılabilir Microsoft Online hizmetlerinin sağlanması kilitlenmelidir. Daha fazla bilgi için bkz . Microsoft Entra Id için self servis kaydolma nedir?.

Genel olarak, temel olmayan tüm lisans özellikleri grup tabanlı lisanslama kullanılarak kiracı için devre dışı bırakılmalıdır. Bu, lisanslı özellikleri etkinleştirmenin etkisini bilmeyen geliştiricilerin yanlış yapılandırılmasını önlemek için üretim kiracısında lisansları yöneten ekip tarafından yapılmalıdır.

Azure kaynakları

Uygulamalara güvenmek için gereken tüm Azure kaynakları da dağıtılabilir. Örneğin veritabanları, sanal makineler, kapsayıcılar, Azure işlevleri vb. Korumalı alan ortamınız için, ürün ve hizmetler için daha az maliyetli SKU'ları kullanmanın maliyet tasarrufunu daha az güvenlik özellikleriyle tartmalısınız.

Testler tamamlandıktan sonra değişikliklerin üretime çoğaltılması durumunda erişim denetimi için RBAC modeli üretim dışı bir ortamda yine de kullanılmalıdır. Bunun yapılmaması, üretim dışı ortamdaki güvenlik açıklarının üretim kiracınıza yayılmasına olanak tanır.

Birden çok kiracıyla kaynak ve kimlik yalıtımı

Yalıtım sonuçları

Kaynak yalıtımının gereksinimlerinizi karşılayabildiği sınırlı durumlar vardır. Tüm kiracılar arası işbirliği özelliklerini devre dışı bırakarak ve etkili bir şekilde ayrı bir kimlik sınırı oluşturarak çok kiracılı bir mimaride hem kaynakları hem de kimlikleri yalıtabilirsiniz. Bu yaklaşım, şirket kiracılarındaki kullanıcı kimliklerinin, cihazların veya karma altyapının tehlikeye atılmasına ve işletimsel hatalara karşı bir savunmadır.

Yalıtım ortak kullanımı

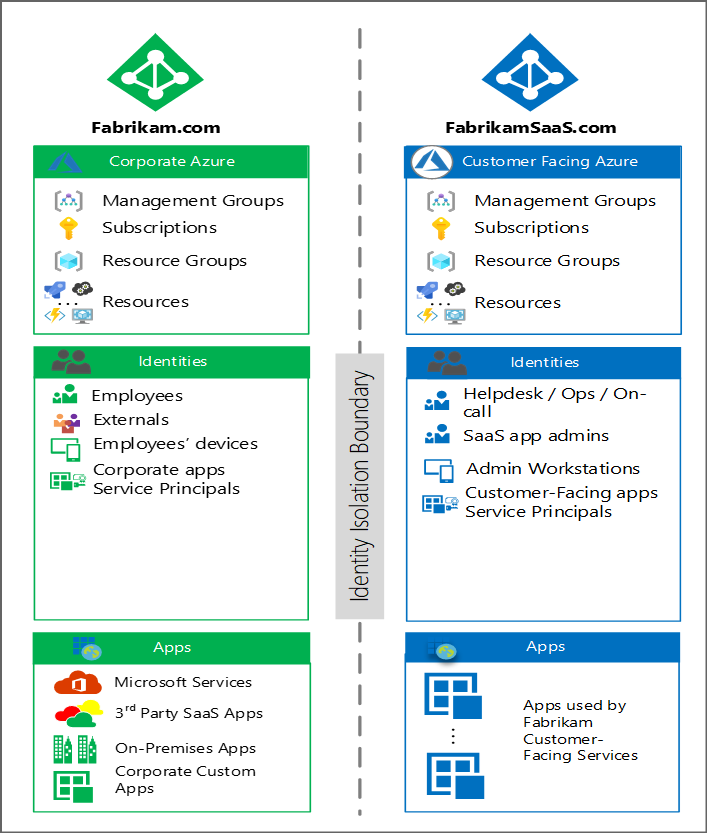

Ayrı bir kimlik sınırı genellikle müşteriye yönelik hizmetler gibi iş açısından kritik uygulamalar ve kaynaklar için kullanılır. Bu senaryoda Fabrikam, SaaS müşterilerini etkileyen çalışan kimliği güvenliğinin tehlikeye girme riskini önlemek amacıyla müşteriye yönelik SaaS ürünü için ayrı bir kiracı oluşturmaya karar verdi. Aşağıdaki diyagramda bu mimari gösterilmektedir:

FabrikamSaaS kiracısı, Fabrikam'ın iş modelinin bir parçası olarak müşterilere sunulan uygulamalar için kullanılan ortamları içerir.

Dizin nesnelerinin yalıtımı

FabrikamSaas'taki dizin nesneleri aşağıdaki gibidir:

Kullanıcılar ve gruplar: Çözüm BT ekipleri, müşteri destek personeli veya diğer gerekli personel için gereken kimlikler SaaS kiracısı içinde oluşturulur. Yalıtımı korumak için yalnızca yerel hesaplar kullanılır ve Microsoft Entra B2B işbirliği etkinleştirilmez.

Azure AD B2C dizin nesneleri: Kiracı ortamlarına müşteriler tarafından erişiliyorsa, bir Azure AD B2C kiracısı ve ilişkili kimlik nesneleri içerebilir. Bu dizinleri barındıran abonelikler, yalıtılmış bir tüketiciye yönelik ortam için iyi adaylardır.

Cihazlar: Bu kiracı daha az sayıda cihaz içerir; yalnızca müşteriye yönelik çözümleri çalıştırmak için gerekenler:

Yönetim iş istasyonlarının güvenliğini sağlama.

Destek personeli iş istasyonları (bu, yukarıda açıklandığı gibi "çağrıda" olan mühendisleri içerebilir).

Uygulamaların yalıtımı

Microsoft Entra tümleşik uygulamaları: Uygulama nesneleri ve hizmet sorumluları:

Üretim uygulamaları (örneğin, çok kiracılı uygulama tanımları).

Müşteriye yönelik ortamı yönetmek ve korumak için altyapı hizmetleri.

Azure Kaynakları: Müşteriye yönelik üretim örneklerinin IaaS, PaaS ve SaaS kaynaklarını barındırıyor.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin