Temsilcili yönetim ve yalıtılmış ortamlara giriş

Temsilcili yönetime sahip bir Microsoft Entra tek kiracılı mimari genellikle ortamları ayırmak için yeterlidir. Kuruluşunuz tek bir kiracıda bir derece yalıtım gerektirebilir.

Bu makale için şunları anlamak önemlidir:

- Tek kiracılı işlem ve işlev

- Microsoft Entra Id'de yönetim birimleri (AU)

- Azure kaynakları ve Microsoft Entra kiracıları arasındaki ilişkiler

- Yalıtım sağlayan gereksinimler

Güvenlik sınırı olarak Microsoft Entra kiracısı

Microsoft Entra kiracısı, bir kuruluşun uygulamalarına ve kaynaklarına kimlik ve erişim yönetimi (IAM) özellikleri sağlar.

Kimlik, kimliği doğrulanmış ve kaynağa erişim için yetkilendirilmiş bir dizin nesnesidir. İnsan ve insan olmayan kimlikler için kimlik nesneleri vardır. Ayırt etmek için, insan kimlikleri kimlik olarak adlandırılır ve insan olmayan kimlikler iş yükü kimlikleridir. insan olmayan varlıklar uygulama nesnelerini, Hizmet Sorumlularını, yönetilen kimlikleri ve cihazları içerir. İş yükü kimliği genellikle bir yazılım varlığının sistemle kimlik doğrulamasına yöneliktir.

- Kimlik - İnsanı temsil eden nesneler

- İş yükü kimliği - İş yükü kimlikleri uygulamalar, hizmet sorumluları ve yönetilen kimliklerdir.

- İş yükü kimliği kimlik doğrulaması yapar ve diğer hizmetlere ve kaynaklara erişir

Daha fazla bilgi için iş yükü kimlikleri hakkında bilgi edinin.

Microsoft Entra kiracısı, yöneticiler tarafından denetlenen bir kimlik güvenlik sınırıdır. Bu güvenlik sınırında aboneliklerin, yönetim gruplarının ve kaynak gruplarının yönetimi, Azure kaynaklarının bölümlenmiş yönetim denetimi için temsilci olarak atanabilir. Bu gruplar, Microsoft Entra Genel Yöneticileri denetimi altında ilke ve ayarların kiracı genelindeki yapılandırmalarına bağlıdır.

Microsoft Entra Id, nesnelere uygulamalara ve Azure kaynaklarına erişim verir. Microsoft Entra ID'ye güvenen Azure kaynakları ve uygulamaları Microsoft Entra ID ile yönetilebilir. En iyi yöntemleri izleyerek ortamı bir test ortamıyla ayarlayın.

Microsoft Entra Id kullanan uygulamalara erişim

Uygulamalara kimlik erişimi verme:

- Exchange Online, Microsoft Teams ve SharePoint Online gibi Microsoft üretkenlik hizmetleri

- Azure Sentinel, Microsoft Intune ve Microsoft Defender Gelişmiş Tehdit Koruması (ATP) gibi Microsoft BT hizmetleri

- Azure DevOps ve Microsoft Graph API gibi Microsoft geliştirici araçları

- Salesforce ve ServiceNow gibi SaaS çözümleri

- Microsoft Entra uygulama ara sunucusu gibi karma erişim özellikleriyle tümleştirilmiş şirket içi uygulamalar

- Özel geliştirilmiş uygulamalar

Microsoft Entra Id kullanan uygulamalar, güvenilen Microsoft Entra kiracısında dizin nesneleri yapılandırması ve yönetimi gerektirir. Dizin nesnelerine örnek olarak uygulama kayıtları, hizmet sorumluları, gruplar ve şema özniteliği uzantıları verilebilir.

Azure kaynaklarına erişim

Microsoft Entra kiracısında kullanıcılara, gruplara ve Hizmet Sorumlusu nesnelerine (iş yükü kimlikleri) roller verin. Daha fazla bilgi edinmek için bkz . Azure rol tabanlı erişim denetimi (RBAC) ve Azure öznitelik tabanlı erişim denetimi (ABAC).

Güvenlik sorumlusu, rol tanımı ve kapsam tarafından belirlenen role göre erişim sağlamak için Azure RBAC kullanın. Azure ABAC, eylemlerin özniteliklerine göre rol atama koşulları ekler. Daha ayrıntılı erişim denetimi için rol atama koşulu ekleyin. Atanan RBAC rolleri ile Azure kaynaklarına, kaynak gruplarına, aboneliklere ve yönetim gruplarına erişin.

Yönetilen kimlikleri destekleyen Azure kaynakları, kaynakların kimlik doğrulamasına, erişimine ve Microsoft Entra kiracı sınırındaki diğer kaynaklara atanmış rollere sahip olmasına olanak tanır.

Oturum açmak için Microsoft Entra Id kullanan uygulamalar işlem veya depolama gibi Azure kaynaklarını kullanabilir. Örneğin, Azure'da çalışan ve kimlik doğrulaması için Microsoft Entra Id'ye güvenen özel bir uygulamanın dizin nesneleri ve Azure kaynakları vardır. Microsoft Entra kiracısında Azure kaynakları kiracı genelindeki Azure kotalarını ve sınırlarını etkiler.

Dizin nesnelerine erişim

Kimlikler, kaynaklar ve ilişkileri bir Microsoft Entra kiracısında dizin nesneleri olarak temsil edilir. Kullanıcılar, gruplar, Hizmet Sorumluları ve uygulama kayıtları örnek olarak verilebilir. Aşağıdaki özellikler için Microsoft Entra kiracı sınırında bir dizi dizin nesnesine sahip olmak:

Görünürlük: Kimlikler izinleri temel alarak kaynakları, kullanıcıları, grupları, erişim kullanım raporlamalarını ve denetim günlüklerini bulabilir veya numaralandırabilir. Örneğin, bir dizin üyesi Microsoft Entra Id varsayılan kullanıcı izinlerine sahip dizindeki kullanıcıları bulabilir.

Uygulamalar üzerindeki etkiler: Uygulamalar, iş mantığının bir parçası olarak Dizin nesnelerini Microsoft Graph aracılığıyla işleyebilir. Tipik örnekler arasında kullanıcı özniteliklerini okuma veya ayarlama, kullanıcı takvimini güncelleştirme, kullanıcılar adına e-posta gönderme vb. sayılabilir. Uygulamaların kiracıyı etkilemesine izin vermek için onay gereklidir. Yöneticiler tüm kullanıcılar için onay verebilir. Daha fazla bilgi için bkz. Microsoft kimlik platformu izinler ve onay.

Azaltma ve hizmet sınırları: Bir kaynağın çalışma zamanı davranışı, aşırı kullanım veya hizmet düşüşü önlemek için azaltmayı tetikleyebilir. Azaltma uygulama, kiracı veya hizmet düzeyinin tamamında gerçekleşebilir. Genellikle, bir uygulamanın kiracılarda veya kiracılar arasında çok sayıda isteği olduğunda oluşur. Benzer şekilde, uygulama çalışma zamanı davranışını etkileyebilecek Microsoft Entra hizmet sınırları ve kısıtlamaları vardır.

Not

Uygulama izinleriyle dikkatli olun. Örneğin, Exchange Online ile uygulama izinlerini posta kutularına ve izinlere kapsam olarak dahil edin.

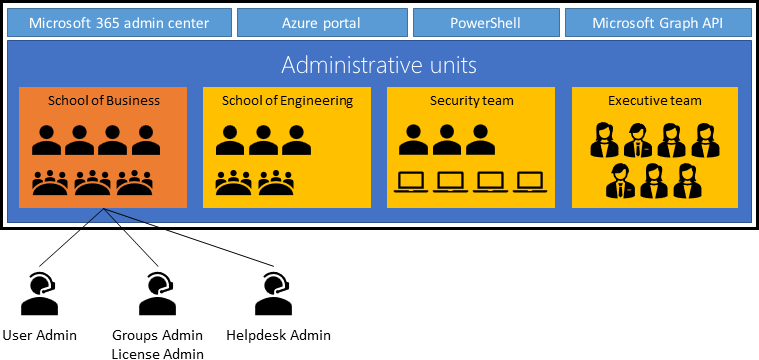

Rol yönetimi için yönetim birimleri

Yönetim birimleri, bir roldeki izinleri kuruluşunuzun bir bölümüyle kısıtlar. Yardım Masası Yöneticisi rolünü bölgesel destek uzmanlarına devretmek için yönetim birimlerini kullanabilir, böylece destekledikleri bölgedeki kullanıcıları yönetebilirler. Yönetim birimi, diğer Microsoft Entra kaynakları için kapsayıcı olabilecek bir Microsoft Entra kaynağıdır. Bir yönetim birimi şu içeriği içerebilir:

- Kullanıcılar

- Gruplar

- Cihazlar

Aşağıdaki diyagramda, AU'lar Microsoft Entra kiracısını kuruluş yapısına göre segmentlere ayırır. bu yaklaşım, iş birimleri veya gruplar ayrılmış BT destek personeli ayırdığında kullanışlıdır. Yönetim birimiyle sınırlı ayrıcalıklı izinler sağlamak için AU'ları kullanın.

Daha fazla bilgi için bkz . Microsoft Entra Id'deki yönetim birimleri.

Kaynak yalıtımının yaygın nedenleri

Bazen, benzersiz erişim gereksinimleri olan kaynaklar gibi güvenlik nedenleriyle bir kaynak grubunu diğer kaynaklardan yalıtabilirsiniz. Bu eylem AU'lar için iyi bir kullanım örneğidir. Kullanıcıları ve güvenlik sorumlusu kaynak erişimini ve hangi rollerde olduğunu belirleyin. Kaynakları yalıtma nedenleri:

- Geliştirici ekiplerinin güvenli bir şekilde yinelemesi gerekir. Ancak Microsoft Entra ID'ye yazan uygulamaların geliştirilmesi ve test edilmesi, yazma işlemleri aracılığıyla Microsoft Entra kiracısını etkileyebilir:

- SharePoint siteleri, OneDrive, Microsoft Teams gibi Office 365 içeriğini değiştirebilen yeni uygulamalar

- Ms Graph veya benzer API'ler ile kullanıcı verilerini büyük ölçekte değiştirebilen özel uygulamalar. Örneğin, uygulamalara Directory.ReadWrite.All verildi.

- Büyük nesne kümelerini güncelleştiren DevOps betikleri

- Microsoft Entra tümleşik uygulamalarının geliştiricilerinin test için kullanıcı nesneleri oluşturması gerekir. Kullanıcı nesnelerinin üretim kaynaklarına erişimi yoktur.

- Diğer kaynakları etkileyebilecek üretim dışı Azure kaynakları ve uygulamaları. Örneğin, yeni bir SaaS uygulamasının üretim örneğinden ve kullanıcı nesnelerinden yalıtılması gerekir

- Yöneticiler tarafından bulma, numaralandırma veya devralma işlemlerine karşı korunacak gizli dizi kaynakları

Kiracıda yapılandırma

Microsoft Entra Kimliği'ndeki yapılandırma ayarları, hedeflenen veya kiracı genelindeki yönetim eylemleri aracılığıyla Microsoft Entra kiracısında bulunan kaynakları etkileyebilir:

- Dış kimlikler: Yöneticiler kiracıda sağlanacak dış kimlikleri belirler ve denetler

- Kiracıda dış kimliklere izin verilip verilmeyeceği

- Dış kimliklerin eklendiği etki alanları

- Kullanıcıların diğer kiracılardan kullanıcıları davet edip edemeyeceği

- Adlandırılmış konumlar: Yöneticiler aşağıdakiler için adlandırılmış konumlar oluşturur:

- Konumlardan oturum açmayı engelleme

- Çok faktörlü kimlik doğrulaması gibi Koşullu Erişim ilkelerini tetikleme

- Güvenlik gereksinimlerini atlama

- Self servis seçenekleri: Yöneticiler self servis parola sıfırlamayı ayarlar ve kiracı düzeyinde Microsoft 365 grupları oluşturur

Genel ilkeler tarafından geçersiz kılınmazsa, kiracı genelindeki bazı yapılandırmaların kapsamını daraltabilirsiniz:

- Kiracı yapılandırması dış kimliklere izin verir. Kaynak yöneticisi bu kimlikleri erişimin dışında tutabilirsiniz.

- Kiracı yapılandırması, kişisel cihaz kaydına izin verir. Kaynak yöneticisi cihazları erişimin dışında tutabilirsiniz.

- Adlandırılmış konumlar yapılandırılır. Kaynak yöneticisi, erişime izin vermek veya erişimi dışlamak için ilkeleri yapılandırabilir.

Yapılandırma yalıtımının yaygın nedenleri

Yöneticiler tarafından denetlenen yapılandırmalar kaynakları etkiler. Kiracı genelindeki bazı yapılandırmaların kapsamı, bir kaynağa uygulanmamış veya kısmen geçerli olmayan ilkelerle tamamlansa da, diğerleri bunu yapamaz. Bir kaynağın benzersiz yapılandırması varsa, kaynağı ayrı bir kiracıda yalıtma. Örnekler şunları içerir:

- Kiracı genelinde güvenlik veya işbirliği duruşlarıyla çakışan gereksinimleri olan kaynaklar

- Örneğin izin verilen kimlik doğrulama türleri, cihaz yönetimi ilkeleri, self servis, dış kimlikler için kimlik doğrulaması vb.

- Sertifikasyonu tüm ortamın kapsamına alan uyumluluk gereksinimleri

- Bu eylem, özellikle gereksinimler diğer kuruluş kaynaklarıyla çakıştığında veya dışladığında tüm kaynakları ve Microsoft Entra kiracısını içerir

- Üretim veya hassas kaynak ilkeleriyle çakışan dış kullanıcı erişim gereksinimleri

- Birden çok ülke veya bölgeye yayılan kuruluşlar ve bir Microsoft Entra kiracısında barındırılan şirketler.

- Örneğin, ülkelerde, bölgelerde veya iş yan kuruluşlarında kullanılan ayarlar ve lisanslar

Kiracı yönetimi

Microsoft Entra kiracısında ayrıcalıklı rollere sahip kimlikler, önceki bölümlerde açıklanan yapılandırma görevlerini yürütmek için görünürlük ve izinlere sahiptir. Yönetim, kullanıcılar, gruplar ve cihazlar gibi kimlik nesnelerinin sahipliğini içerir. Ayrıca, kimlik doğrulaması, yetkilendirme vb. için kiracı genelinde yapılandırmaların kapsamlı uygulamasını içerir.

Dizin nesneleri yönetimi

Yöneticiler, kimlik nesnelerinin kaynaklara nasıl ve hangi koşullarda erişileceğini yönetir. Ayrıca, ayrıcalıklarına göre dizin nesnelerini devre dışı bırakır, siler veya değiştirir. Kimlik nesneleri şunlardır:

- Aşağıdaki gibi kuruluş kimlikleri kullanıcı nesneleriyle temsil edilir:

- Yöneticiler

- Kuruluş kullanıcıları

- Kuruluş geliştiricileri

- Hizmet Hesapları

- Kullanıcıları test et

- Dış kimlikler , kuruluş dışındaki kullanıcıları temsil eden:

- Kuruluş ortamındaki hesaplarla sağlanan iş ortakları, tedarikçiler veya satıcılar

- Azure B2B işbirliğiyle sağlanan iş ortakları, tedarikçiler veya satıcılar

- Gruplar nesnelerle temsil edilir:

- Güvenlik grupları

- Microsoft 365 grupları

- Dinamik gruplar

- Yönetim birimleri

- Cihazlar nesnelerle temsil edilir:

- Microsoft Entra hibrite katılmış cihazlar. Şirket içinden eşitlenen şirket içi bilgisayarlar.

- Microsoft Entra ortamına katılmış cihazlar

- Çalışanlar tarafından iş yeri uygulamasına erişmek için kullanılan Microsoft Entra kayıtlı mobil cihazlar

- Microsoft Entra kayıtlı alt düzey cihazlar (eski). Örneğin, Windows 2012 R2.

- İş Yükü Kimlikleri

- Yönetilen kimlikler

- Hizmet Sorumluları

- Uygulamalar

Karma bir ortamda kimlikler genellikle Microsoft Entra Connect kullanılarak şirket içi ortamdan eşitlenir.

Kimlik hizmetleri yönetimi

Belirli izinlere sahip yöneticiler, kaynak grupları, güvenlik grupları veya uygulamalar için kiracı genelinde ilkelerin nasıl uygulandığını yönetir. Kaynak yönetimini düşünürken, kaynakları gruplandırmak veya yalıtmak için aşağıdaki nedenleri göz önünde bulundurun.

- Genel Yöneticiler kiracıya bağlı Azure aboneliklerini denetler

- Kimlik Doğrulama Yöneticisi rolüne atanan kimlikler, yönetici olmayanların çok faktörlü kimlik doğrulaması veya Fast IDentity Online (FIDO) kimlik doğrulaması için yeniden kaydolmasını gerektirir.

- Koşullu Erişim Yöneticileri , kuruluşa ait cihazlardan uygulamalarda kullanıcı oturum açma için Koşullu Erişim ilkeleri oluşturur. Bu yöneticiler yapılandırmaları kapsamlar. Örneğin, kiracıda dış kimliklere izin veriliyorsa kaynaklara erişimi dışlayabilirler.

- Bulut Uygulaması Yöneticileri , kullanıcılar adına uygulama izinlerine onay verme

Yönetim yalıtımının yaygın nedenleri

Ortamı ve kaynaklarını kim yönetmelidir? Bazen, bir ortamın yöneticilerinin başka bir ortama erişimi olmaz:

- Kritik kaynakları etkileyen güvenlik ve operasyonel hata riskini azaltmak için kiracı genelinde yönetim sorumluluklarının ayrılması

- Vatandaşlık, ikamet, izin düzeyi gibi koşullara göre ortamı yönetebilecek kişileri kısıtlayan düzenlemeler

Güvenlik ve operasyonel konular

Bir Microsoft Entra kiracısı ile kaynakları arasındaki bağımlılık göz önünde bulundurulduğunda, güvenliğin ve güvenliğin tehlikeye veya hataya neden olan operasyonel risklerini anlamak önemlidir. Eşitlenmiş hesaplarla birleştirilmiş bir ortamda çalışırsanız, şirket içi güvenliğin aşılmış olması Microsoft Entra Kimliği güvenliğinin aşılmasına neden olabilir.

- Kimlik güvenliğinin aşılması: Kiracı sınırında, erişim sağlayan yöneticinin yeterli ayrıcalıklara sahip olması durumunda kimliklere herhangi bir rol atanır. Risk altındaki ayrıcalıksız kimliklerin etkisi büyük ölçüde kapsansa da, güvenliği aşılmış yöneticiler geniş çaplı sorunlara neden olabilir. Örneğin, bir Microsoft Entra Genel Yönetici hesabının güvenliği aşılırsa Azure kaynakları tehlikeye girebilir. Kimlik güvenliğinin aşılmasına veya kötü aktörlere yönelik riski azaltmak için katmanlı yönetim uygulayın ve Microsoft Entra yönetici rolleri için en az ayrıcalık ilkelerine uyun. Test hesaplarını ve test Hizmet Sorumlularını test uygulamalarının dışındaki kaynaklara erişimini dışlayan Koşullu Erişim ilkeleri oluşturun. Ayrıcalıklı erişim stratejisi hakkında daha fazla bilgi için bkz . ayrıcalıklı erişim: strateji.

- Federasyon ortamının güvenliğini aşma

- Kaynak güvenliğinin aşılmasına güvenme: Microsoft Entra kiracısının güvenliği aşılmış tüm bileşenleri, kiracı ve kaynak düzeyindeki izinlere bağlı olarak güvenen kaynakları etkiler. Kaynağın ayrıcalıkları, güvenliği aşılmış bir bileşenin etkisini belirler. Yazma işlemlerini gerçekleştirmek için tümleştirilmiş kaynaklar tüm kiracıyı etkileyebilir. aşağıdaki Sıfır Güven kılavuzu, güvenliğin etkilerini sınırlamaya yardımcı olabilir.

- Uygulama geliştirme: Uygulama geliştirme yaşam döngüsünün ilk aşamalarında, Microsoft Entra Id'ye yazma ayrıcalıklarıyla risk vardır. Hatalar, Microsoft Entra nesnelerine istemeden değişiklikler yazabilir. Daha fazla bilgi edinmek için bkz. Microsoft kimlik platformu en iyi yöntemler.

- İşlem hatası: Kötü aktörler ve kiracı yöneticilerinin veya kaynak sahiplerinin işletimsel hataları güvenlik olaylarına neden olur. Bu riskler herhangi bir mimaride ortaya çıkar. Görev ayrımı, katmanlı yönetim, en az ayrıcalık ilkeleri ve aşağıdaki en iyi yöntemleri kullanın. Ayrı bir kiracı kullanmaktan kaçının.

Sıfır Güven ilkeleri

Güvenli tasarıma yol göstermek için Sıfır Güven ilkeleri Microsoft Entra ID tasarım stratejinize ekleyin. proaktif güvenliği Sıfır Güven ile benimseyebilirsiniz.