Microsoft Trafik kavram kanıtı için Microsoft Entra İnternet Erişimi için Microsoft'un Güvenlik Hizmeti Edge çözümü dağıtım kılavuzu

Bu Kavram Kanıtı (PoC) Dağıtım Kılavuzu, Microsoft Traffic için Microsoft Entra İnternet Erişimi içeren Microsoft Güvenlik Hizmeti Edge (SSE) çözümünü dağıtmanıza yardımcı olur.

Genel bakış

Microsoft'un kimlik merkezli Güvenlik Hizmeti Edge çözümü , herhangi bir konumdan, cihazdan veya kimlikten herhangi bir uygulama veya kaynağa erişimi güvenli bir şekilde sağlayabilmeniz için ağ, kimlik ve uç nokta erişim denetimlerini birleştirebilir. Çalışanlar, iş ortakları ve dijital iş yükleri için erişim ilkesi yönetimi sağlar ve düzenler. İzinler veya risk düzeyi özel uygulamalarınızda, SaaS uygulamalarınızda ve Microsoft uç noktalarınızda değişirse, kullanıcı erişimini gerçek zamanlı olarak sürekli izleyebilir ve ayarlayabilirsiniz. Bu bölümde, üretim veya test ortamınızda Microsoft trafik kavram kanıtı için Microsoft Entra İnternet Erişimi nasıl tamamlayacağınız açıklanmaktadır.

Microsoft Traffic dağıtımı için Microsoft Entra İnternet Erişimi

İlk ürünü yapılandırma adımlarını tamamlayın. Buna Microsoft Traffic için Microsoft Entra İnternet Erişimi yapılandırması, Microsoft trafik iletme profilini etkinleştirme ve Genel Güvenli Erişim istemcisini yükleme dahildir. Yapılandırmanızın kapsamını belirli test kullanıcıları ve grupları olarak tanımlamanız gerekir.

Örnek PoC senaryosu: veri sızdırmaya karşı koruma

Veri sızdırma, özellikle kamu veya finans gibi yüksek düzeyde denetim altında tutulan sektörlerde çalışan tüm şirketler için endişe vericidir. Kiracılar arası erişim ayarlarındaki giden denetimlerle, yönetilen cihazlarınızı kullanırken yabancı kiracıların yetkisiz kimliklerin Microsoft verilerinize erişmesini engelleyebilirsiniz.

Microsoft Traffic için Microsoft Entra İnternet Erişimi, Veri Kaybı Önleme (DLP) denetimlerinizi aşağıdaki olanaklarla geliştirebilir:

- kullanıcıların yalnızca uyumlu bir ağ üzerinden geliyorsa Microsoft kaynaklarına erişmesini zorunlu kılarak belirteç hırsızlığına karşı koruma sağlayın.

- Microsoft'un Güvenlik Hizmeti Edge bağlantılarında Koşullu Erişim ilkelerini zorunlu kılma.

- tüm kullanıcı trafiğini müşteri tarafından yönetilen ağ proxy'leri aracılığıyla yönlendirme gereksinimini ortadan kaldırarak v2 evrensel kiracı kısıtlamalarını dağıtın.

- kullanıcıların herhangi bir üçüncü taraf kimliğiyle (örneğin, kişisel veya dış kuruluş tarafından verilen) yetkisiz dış kiracılara erişmesini engelleyen kiracı kısıtlamalarını yapılandırın.

- kullanıcıların, erişim belirteçlerini yönetilmeyen cihazlara veya ağ konumlarına taşıyarak kiracı kısıtlamalarınızı atlamadığından emin olmak için belirteç sızıntısına/sızdırmasına karşı koruma sağlayın.

Bu bölümde Microsoft trafiğine uyumlu ağ erişimini zorlama, Koşullu Erişim ile Microsoft Güvenlik Hizmeti Edge bağlantısını koruma ve evrensel kiracı kısıtlamaları v2 kullanarak dış kimliklerin yönetilen cihazlarınızda ve/veya ağlarınızda dış kiracılara erişmesini engelleme işlemleri açıklanmaktadır. Kiracı kısıtlamaları yalnızca dış kimlikler için geçerlidir; bunlar kendi kiracınızdaki kimlikler için geçerli değildir. Kendi kullanıcılarınızın kimliklerine giden erişimi denetlemek için kiracılar arası erişim ayarlarını kullanın. Erişimi engellemek için Microsoft Entra Id'de kiracı kısıtlamaları ilkesinin yapılandırılması, kiracı kısıtlamaları üst bilgisi ekleme işlemini alan kullanıcılar için geçerlidir. Bu yalnızca üst bilgileri ekleyen müşteri ağ proxy'leri üzerinden yönlendiren kullanıcıları, dağıtılan Genel Güvenli Erişim İstemcisi'ni kullanan kullanıcıları veya Windows işletim sistemi ayarı aracılığıyla kiracı kısıtlamaları üst bilgisinin etkinleştirilmiş olduğu Windows cihazlarındaki kullanıcıları içerir. Test ederken, kiracı kısıtlamalarının diğer kullanıcıları kasıtsız olarak etkilemesini önlemek için müşteri ağ proxy'leri veya Windows ayarları aracılığıyla değil Genel Güvenli Erişim hizmeti tarafından uygulandığından emin olun. Ayrıca, Koşullu Erişim'de Genel Güvenli Erişim seçeneklerini etkinleştirmek için Koşullu Erişim sinyalini etkinleştirmeniz gerekir.

Koşullu Erişim için Genel Güvenli Erişim sinyalini etkinleştirin.

Evrensel kiracı kısıtlamalarını etkinleştirin.

Tüm dış kimliklere ve tüm uygulamalara erişimi engellemek için Microsoft Entra yönetim merkezinde kiracı kısıtlamaları ilkesini yapılandırın.

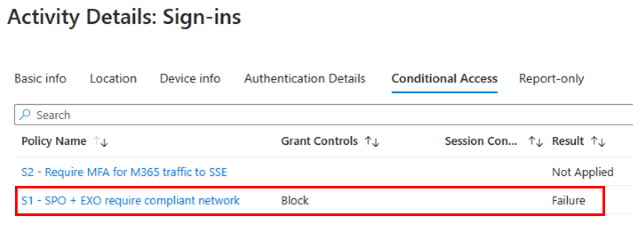

Erişim için uyumlu bir ağ gerektiren bir Koşullu Erişim ilkesi oluşturun. Uyumlu ağ gereksinimini yapılandırmak, Microsoft'un Güvenlik Hizmeti Edge Çözümünü kullanarak bağlanmadıkları sürece, test kullanıcılarınız için herhangi bir konumdan Office 365 Exchange Online ve Office 365 SharePoint Online'a tüm erişimi engeller. Koşullu Erişim ilkenizi aşağıdaki gibi yapılandırın:

- Kullanıcılar: Test kullanıcınızı veya bir pilot grubu seçin.

- Hedef kaynaklar: Office 365 Exchange Online ve Office 365 SharePoint Online uygulamalarını seçin.

- Koşullar:

- Konumlar için Yapılandırılmadı'yı seçin.

- Yapılandır'ı Evet olarak değiştirin.

- Herhangi bir konumu dahil edin.

- Seçili konumları dışla.

- Seç için Yok'a tıklayın.

- Tüm Uyumlu Ağ konumları'ı seçin.

Erişim denetimleri>Seçme Engelleme erişimi verme>.

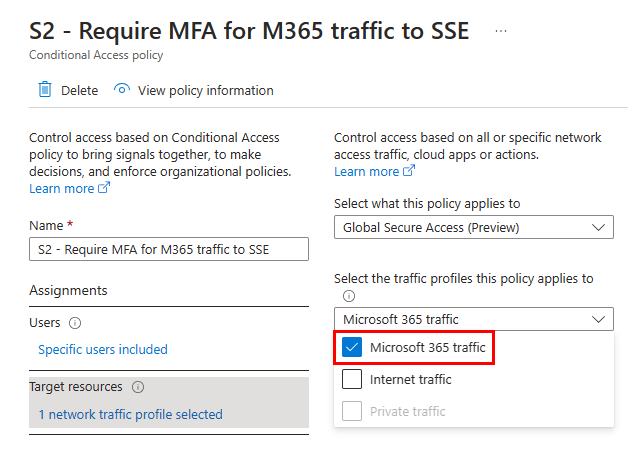

Genel Güvenli Erişim İstemcisi'nin SSE çözümüne (MFA, uyumlu cihaz, TOU gibi) bağlanmasına izin vermek için denetimler gerektiren ikinci bir Koşullu Erişim ilkesi oluşturun. Koşullu Erişim ilkenizi aşağıdaki gibi yapılandırın:

Kullanıcılar: Test kullanıcınızı veya bir pilot grubu seçin.

Hedef kaynaklar:

Bu ilkenin ne için geçerli olduğunu seçin için Genel Güvenli Erişim (Önizleme) seçeneğini belirleyin.

Bu ilkenin geçerli olduğu trafik profillerini seçin için Microsoft trafiği'ni seçin.

Erişim denetimleri>Verme> Çok faktörlü kimlik doğrulaması gerektirme gibi zorlamak istediğiniz denetimleri seçin.

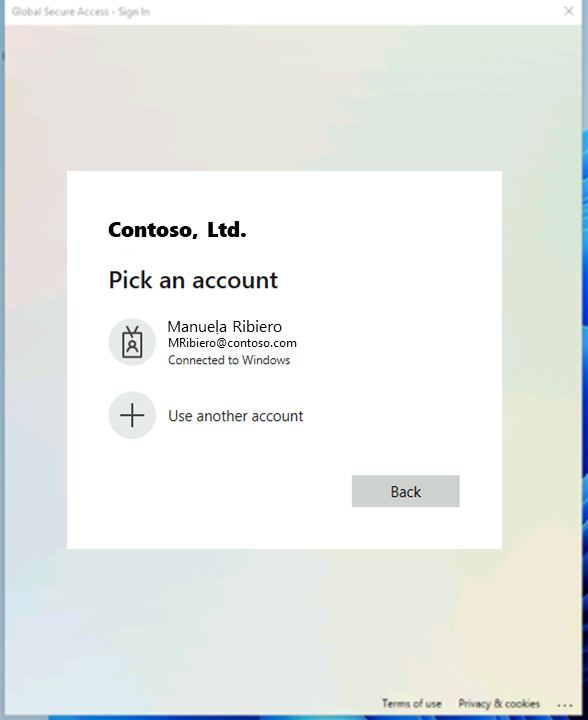

SharePoint Online veya Exchange Online'da oturum açmaya çalışın ve Genel Güvenli Erişim'de kimlik doğrulaması yapmanız istendiğini doğrulayın. Genel Güvenli Erişim İstemcisi, Microsoft'un Güvenlik Hizmeti Edge Çözümüne bağlanmak için erişim belirteçlerini ve yenileme belirteçlerini kullanır. Daha önce Genel Güvenli Erişim İstemcisi'ni bağladıysanız, oluşturduğunuz Koşullu Erişim ilkesi uygulanmadan önce erişim belirtecinin süresinin dolmasını (bir saate kadar) beklemeniz gerekebilir.

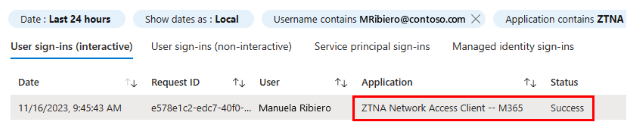

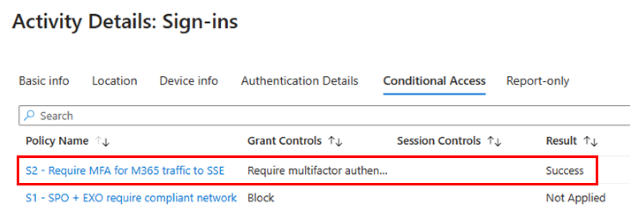

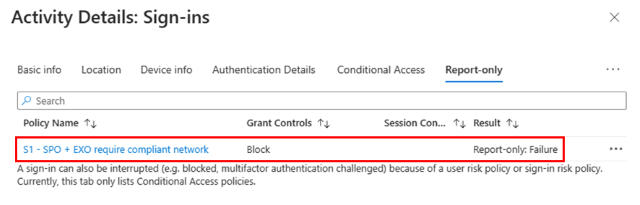

Koşullu Erişim ilkenizin başarıyla uygulandığını doğrulamak için ZTNA Ağ Erişim İstemcisi - M365 uygulaması için test kullanıcınızın oturum açma günlüklerini görüntüleyin.

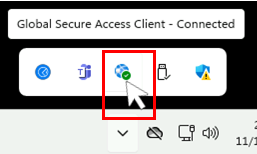

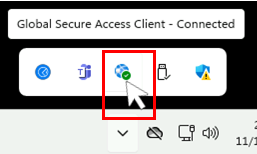

Sağ alt köşedeki tepsiyi açıp simgede yeşil bir denetim olduğunu doğrulayarak Genel Güvenli Erişim İstemcisi'nin bağlı olduğunu doğrulayın.

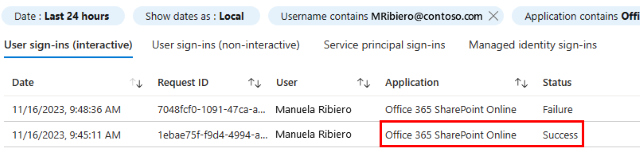

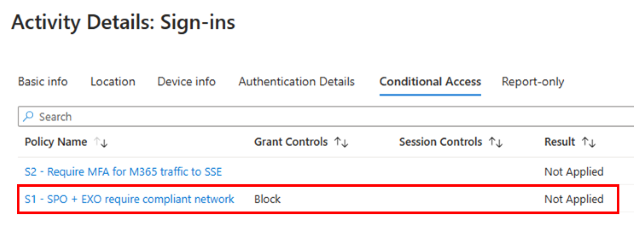

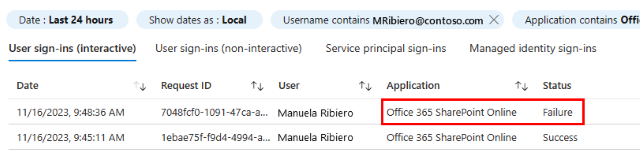

Test cihazınızı kullanarak SharePoint Online veya Exchange Online'da oturum açmak için test kullanıcınızı kullanın.

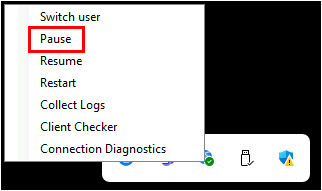

Genel Güvenli Erişim İstemcisi olmayan farklı bir cihazdan, SharePoint Online veya Exchange Online'da oturum açmaya çalışmak için test kullanıcı kimliğinizi kullanın. Alternatif olarak, sistem tepsinizde Genel Güvenli Erişim İstemcisi'ne sağ tıklayıp Duraklat'a tıklayabilir ve ardından aynı cihazda SharePoint Online veya Exchange Online'da oturum açmaya çalışmak için test kullanıcı kimliğinizi kullanabilirsiniz.

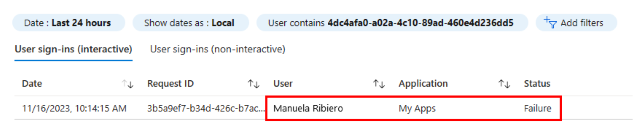

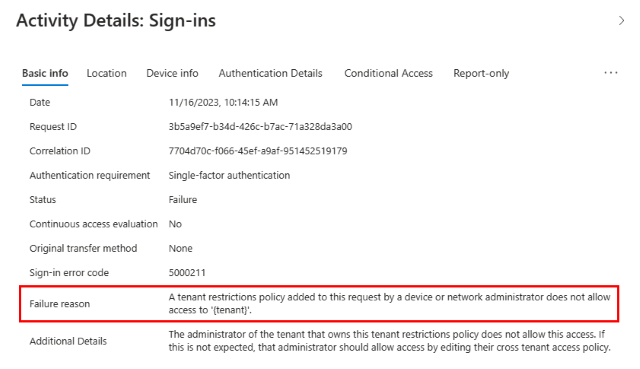

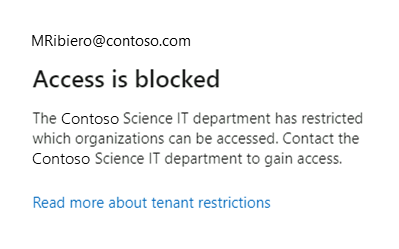

Genel Güvenli Erişim İstemcisi'nin etkinleştirildiği test cihazınızdan, dış kimlikle farklı bir Microsoft Entra kiracısında oturum açmayı deneme. Kiracı kısıtlamalarının erişimi engellediğini onaylayın.

Dış kiracıya gidin ve oturum açma günlüklerine gidin. Dış kiracının oturum açma günlüklerinde, yabancı kiracıya erişimin engellenmiş ve günlüğe kaydedilmiş olarak göründüğünü onaylayın.

Örnek PoC senaryosu: kaynak IP adresini geri yükleme

Ağ proxy'leri ve üçüncü taraf SSE çözümleri, gönderen cihazın genel IP adresinin üzerine yazılır ve bu da Microsoft Entra Id'nin ilkeler veya raporlar için bu IP adresini kullanmasını engeller. Bu kısıtlama aşağıdaki sorunlara neden olur:

- Microsoft Entra Id, belirli konum tabanlı Koşullu Erişim ilkelerini (güvenilmeyen ülkeleri engelleme gibi) zorunlu kılamaz.

- Sistem kimlik koruması makine öğrenmesi algoritmalarını ara sunucunuzun IP adresiyle sınırladığı için kullanıcının temel tanıdık konumlarından yararlanan risk tabanlı algılamalar düşer. Kullanıcının gerçek kaynak IP adresini algılayamaz veya eğitemez.

- SOC işlemleri/araştırmaları, özgün kaynak IP'yi belirlemek için üçüncü taraf/ara sunucu günlüklerinden yararlanmalı ve ardından bunu sonraki etkinlik günlükleriyle ilişkilendirerek verimsizliklere neden olmalıdır.

Bu bölümde, Microsoft Traffic için Microsoft Entra İnternet Erişimi kullanıcının özgün kaynak IP adresini koruyarak, güvenlik araştırmalarını ve sorun gidermeyi basitleştirerek bu sorunları nasıl aşdığı gösterilmektedir.

Kaynak IP adresi geri yüklemesini test etmek için Koşullu Erişim için Genel Güvenli Erişim sinyalinin etkinleştirilmesi gerekir. Bu makalenin önceki bölümlerinde açıklandığı gibi uyumlu bir ağ gerektiren bir Koşullu Erişim ilkesine ihtiyacınız vardır.

Sağ alt köşedeki tepsiyi açıp simgede yeşil bir denetim olduğunu doğrulayarak Genel Güvenli Erişim İstemcisi'nin bağlı olduğunu doğrulayın. Test kimliğinizi kullanarak SharePoint Online veya Exchange Online'da oturum açın.

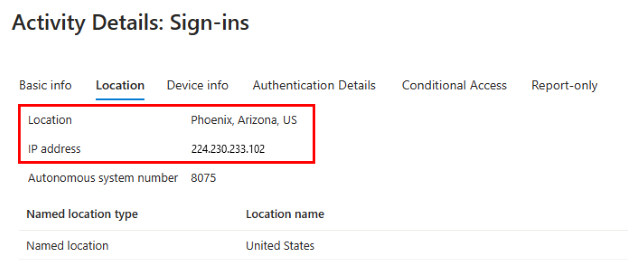

Bu oturum açma için oturum açma günlüğünü görüntüleyin ve IP adresini ve konumu not edin. Uyumlu ağ Koşullu Erişim ilkesinin uygulanmadığını onaylayın.

Uyumlu ağ Koşullu Erişim ilkesini yalnızca rapor moduna ayarlayın ve Kaydet'i seçin.

Test istemci cihazınızda sistem tepsisini açın, Genel Güvenli Erişim İstemcisi simgesine sağ tıklayın ve Duraklat'ı seçin. Simgenin üzerine gelin ve Genel Güvenli Erişim İstemcisi -- Devre Dışı onaylayarak Genel Güvenli Erişim İstemcisi'nin artık bağlanmadığını doğrulayın.

Test kullanıcınızı kullanarak SharePoint Online veya Exchange Online'da oturum açın. Başarıyla oturum açabildiğinizi ve kaynağa erişebildiğinizden emin olun.

Son oturum açma girişimi için oturum açma günlüğünü görüntüleyin.

Kullanım Koşulları

Microsoft Entra Özel Erişim ve Microsoft Entra İnternet Erişimi önizleme deneyimlerini ve özelliklerini kullanımınız, hizmetleri edindiğiniz sözleşmelerin önizleme çevrimiçi hizmet hüküm ve koşullarına tabidir. Önizlemeler, Çevrimiçi Hizmetler için Evrensel Lisans Koşulları ve Microsoft Ürün ve Hizmetleri Veri Koruma Eki ("DPA") ve Önizleme ile sağlanan diğer bildirimlerde açıklandığı gibi azaltılmış veya farklı güvenlik, uyumluluk ve gizlilik taahhütlerine tabi olabilir.

Sonraki Adımlar

Microsoft Entra Özel Erişim Deploy dağıtma ve doğrulama ve Microsoft Entra İnternet Erişimi doğrulama

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin