Microsoft Entra Özel Erişim Kavram Kanıtı için Microsoft'un Güvenlik Hizmeti Edge Çözümü Dağıtım Kılavuzu

Microsoft'un kimlik merkezli Güvenlik Hizmeti Edge çözümü , herhangi bir konumdan, cihazdan veya kimlikten herhangi bir uygulama veya kaynağa erişimi güvenli bir şekilde sağlayabilmeniz için ağ, kimlik ve uç nokta erişim denetimlerini birleştirebilir. Çalışanlar, iş ortakları ve dijital iş yükleri için erişim ilkesi yönetimi sağlar ve düzenler. İzinler veya risk düzeyi özel uygulamalarınızda, SaaS uygulamalarınızda ve Microsoft uç noktalarınızda değişirse, kullanıcı erişimini gerçek zamanlı olarak sürekli izleyebilir ve ayarlayabilirsiniz.

Bu kılavuz, Koşullu Erişim ilkeleri ve uygulama atamaları dahil olmak üzere üretim veya test ortamınızda Microsoft Entra Özel Erişim Kavram Kanıtı olarak dağıtmanıza yardımcı olur. Yapılandırmanızın kapsamını belirli test kullanıcıları ve gruplarına göre ayarlayabilirsiniz. Önkoşullar için bkz . Microsoft'un Güvenlik Hizmeti Edge Çözümü Dağıtım Kılavuzu Giriş .

Microsoft Entra Özel Erişim dağıtma ve test edin

İlk ürünü yapılandırma adımlarını tamamlayın. Bu, Microsoft Entra Özel Erişim trafik iletme profilini etkinleştirmeyi ve Genel Güvenli Erişim İstemcisi'ni bir test cihazına yüklemeyi içerir. Bağlayıcı sunucunuzu ayarlamak ve uygulamanızı Microsoft Entra Özel Erişim yayımlamak için bu kılavuzu kullanın.

Bağlayıcı sunucusunu ayarlama

Bağlayıcı sunucusu, kurumsal ağınıza ağ geçidi olarak Microsoft'un Güvenlik Hizmeti Edge Çözümü ile iletişim kurar. 80 ve 443 arasındaki giden bağlantıları kullanır ve gelen bağlantı noktaları gerektirmez. Microsoft Entra Özel Erişim için bağlayıcıları yapılandırmayı öğrenin.

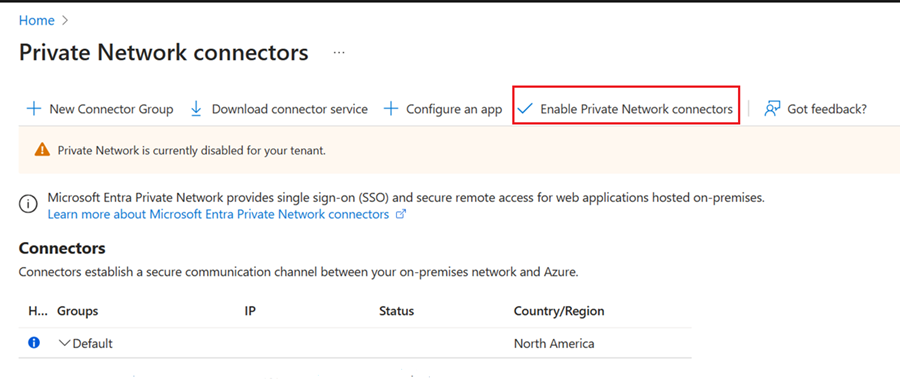

Bağlayıcı sunucusunda Microsoft Entra yönetim merkezini açın. Genel Güvenli Erişim (Önizleme)Bağlayıcıları Bağla'ya >>gidin ve Ardından Özel Ağ bağlayıcılarını etkinleştir'e tıklayın. Bağlayıcı hizmetini indir'e tıklayın.

Özel Ağ Bağlayıcınız için yeni bir bağlayıcı grubu oluşturun.

Bağlayıcı hizmetini bağlayıcı sunucunuza yüklemek için yükleme sihirbazını izleyin. İstendiğinde, yüklemeyi tamamlamak için kiracı kimlik bilgilerinizi girin.

Bağlayıcılar listesinde göründüğünden emin olarak bağlayıcı sunucusunun yeni bağlayıcı grubunuzda yüklü olduğunu onaylayın.

Bu kılavuzda, bir bağlayıcı sunucusuyla yeni bir bağlayıcı grubu kullanacağız. Üretim ortamında, birden çok bağlayıcı sunucusu olan bağlayıcı grupları oluşturmanız gerekir. Bağlayıcı gruplarını kullanarak uygulamaları ayrı ağlarda yayımlamaya yönelik ayrıntılı yönergelere bakın.

Uygulama yayımlama

Microsoft Entra Özel Erişim, herhangi bir bağlantı noktası kullanan iletim denetimi protokolü (TCP) uygulamalarını destekler. İnternet üzerinden RDP (TCP bağlantı noktası 3389) kullanarak uygulama sunucusuna bağlanmak için aşağıdaki adımları tamamlayın:

Bağlayıcı sunucusundan uygulama sunucusuna uzak masaüstü aktarabildiğinizi doğrulayın.

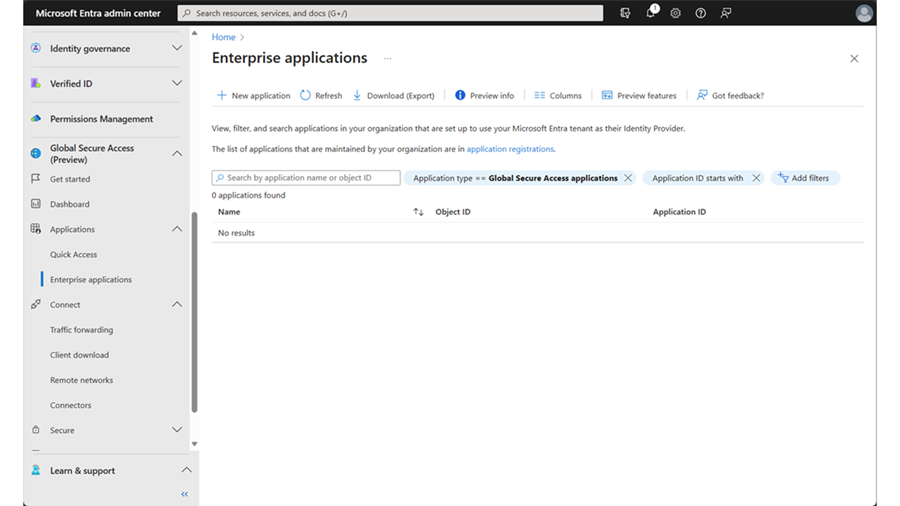

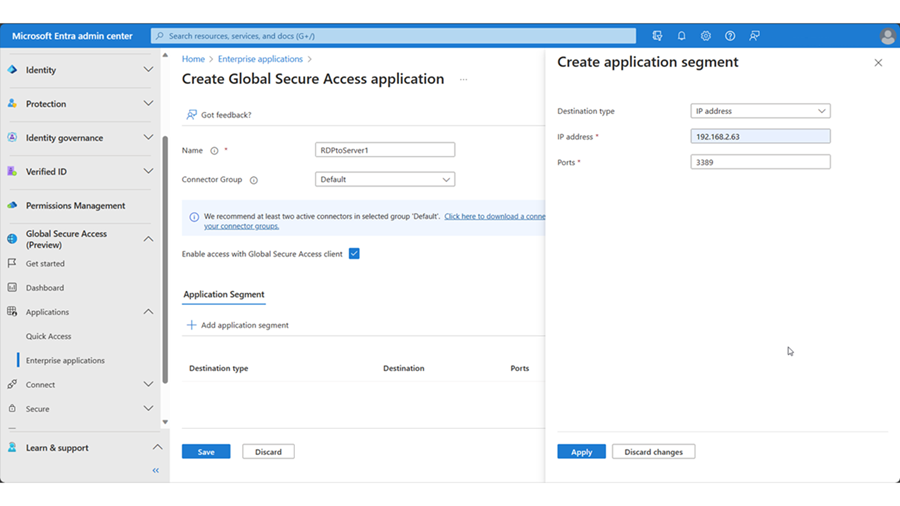

Microsoft Entra yönetim merkezini açın ve ardından Genel Güvenli Erişim (önizleme)>Uygulamalar>Kurumsal uygulamalar>+ Yeni Uygulama'ya gidin.

Bir Ad (Sunucu1 gibi) girin ve yeni bağlayıcı grubunu seçin. +Uygulama kesimi ekle'ye tıklayın. Uygulama sunucusunun IP adresini ve 3389 numaralı bağlantı noktasını girin.

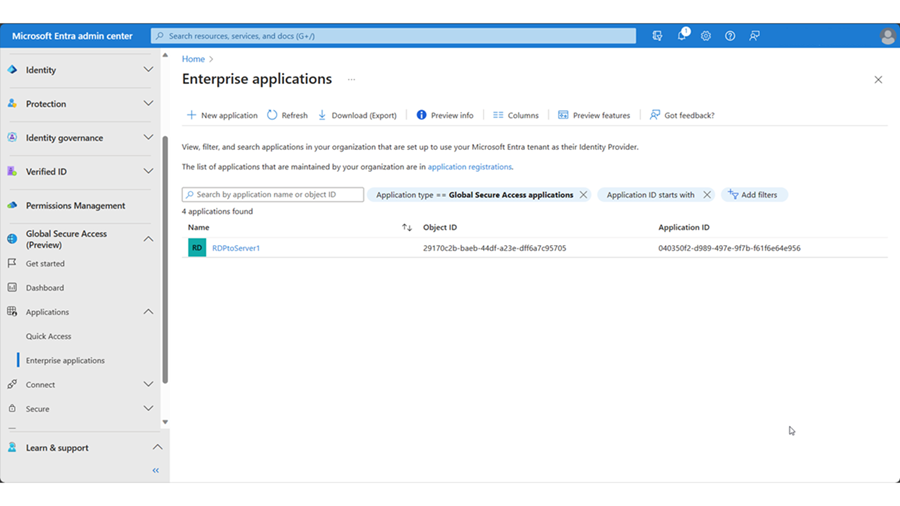

Kaydet Uygula'ya>tıklayın. Uygulamanın Kurumsal uygulamalar listesine eklendiğini doğrulayın.

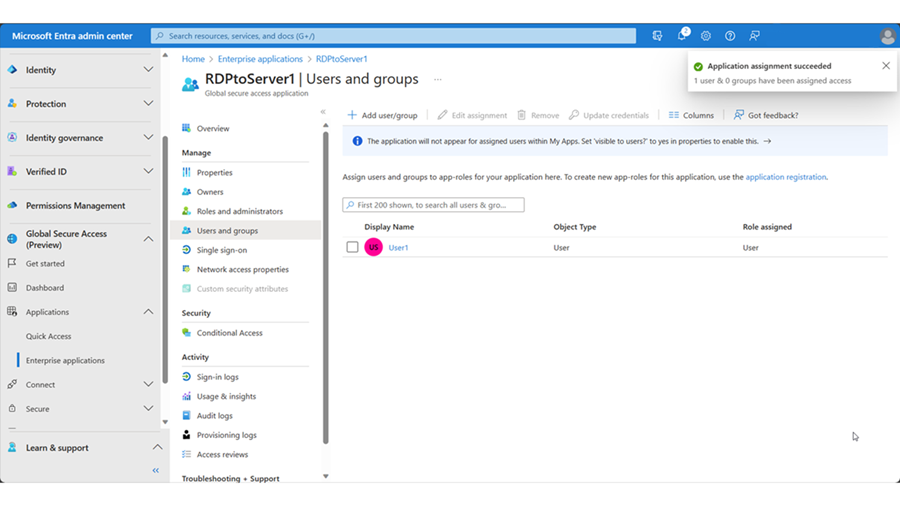

Kimlik>Uygulamaları>Kurumsal uygulamaları'nagidin ve yeni oluşturulan uygulamaya tıklayın.

Kullanıcılar ve gruplar’a tıklayın. Bu uygulamaya internetten erişecek test kullanıcınızı ekleyin.

Test istemci cihazınızda oturum açın ve uygulama sunucusuna bir uzak masaüstü bağlantısı açın.

Örnek PoC senaryosu: Koşullu Erişim uygulama

Microsoft Entra Özel Erişim ile yayımlanan uygulamalara Koşullu Erişim ilkeleri uygulayabilirsiniz. Uygulama sunucusuna uzak masaüstü kullanan kullanıcılar için telefonda oturum açmayı (Microsoft Authenticator) zorunlu kılmak için bu kılavuzu kullanın.

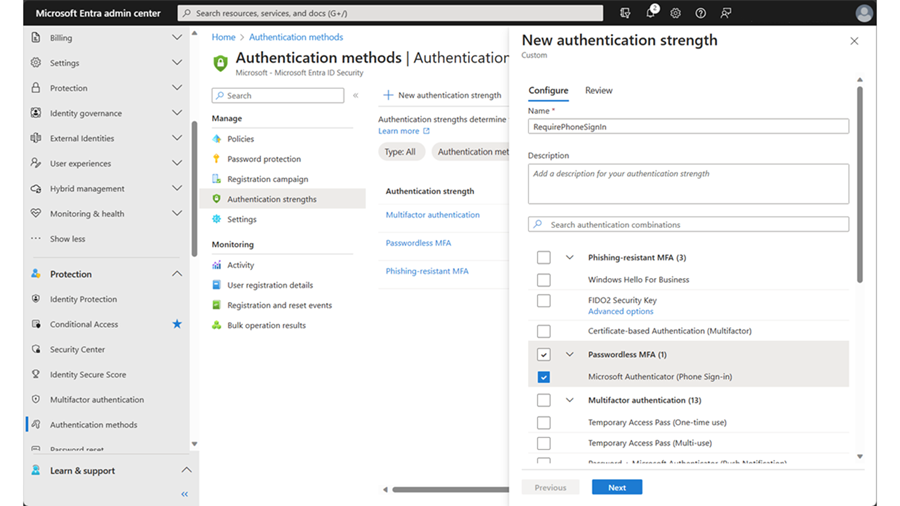

Microsoft Entra yönetim merkezini açın. Kimlik>Koruması>Koşullu Erişim>Kimlik Doğrulaması güçlü yönleri'ne gidin. +Yeni kimlik doğrulama gücü'ne tıklayın.

Microsoft Authenticator (Telefonda Oturum Açma) gerektirmek için Yeni kimlik doğrulama gücü oluşturun.

İlkeler'e gidin.

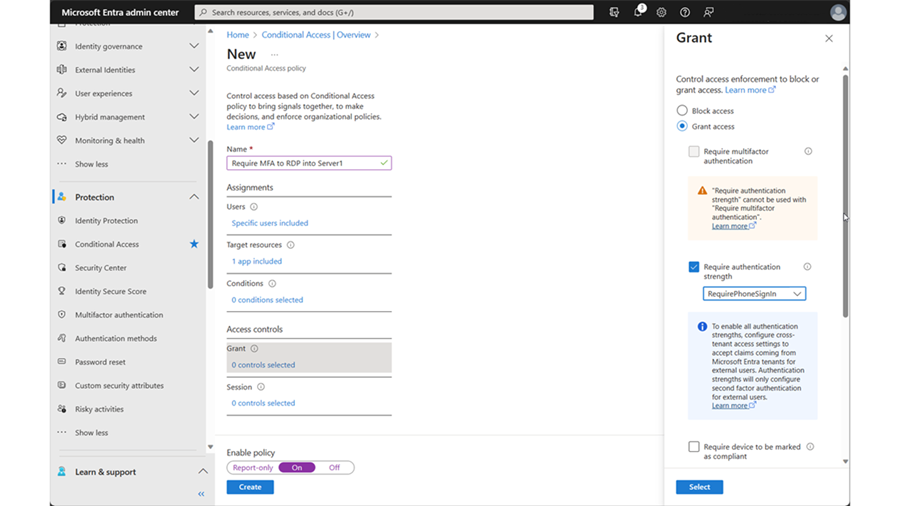

Aşağıdaki gibi yeni bir Koşullu Erişim İlkesi oluşturun:

- Kullanıcılar: Belirli bir kullanıcıyı seçin

- Hedef kaynaklar: Belirli bir yayımlanmış uygulamayı seçin

- Erişim Verme Verme>-- Kimlik Doğrulama Güçlü Yanlarını Gerektir (yukarıda oluşturulan kimlik doğrulama gücünü seçin)

Koşullu Erişim ilkelerinin uygulanmasını hızlandırmak için Windows görev çubuğunda Genel Güvenli Erişim istemcisine sağ tıklayın. Kullanıcı değiştir'i seçin. Kimlik doğrulaması istenene kadar birkaç saniye bekleyin.

Uygulama sunucusuna bir uzak masaüstü bağlantısı açın. Oturum açma günlüklerini denetleyerek veya beklenen kimlik doğrulama gücünün istendiğini onaylayarak Koşullu Erişim'in zorunlu olduğunu doğrulayın.

Örnek PoC senaryosu: Birden çok kullanıcının birden çok uygulama erişimini denetleme

Önceki bölümde, tek bir kullanıcı için bir uygulamaya Koşullu Erişim uyguladık. Üretimde, birden çok uygulama ve kullanıcı için erişim denetimine ihtiyacınız vardır.

Bu senaryoda, Bir Pazarlama departmanı kullanıcı sunucu1 uzak masaüstü oturumu açmak için RDP kullanması gerekir. Ayrıca, Geliştirici departmanındaki bir kullanıcının SMB protokolunu kullanarak Sunucu'daki bir dosya paylaşımına erişmesi gerekir. Her uygulama için izinler, Pazarlama departmanındaki kullanıcıların Sunucu1'de uzak masaüstü kullanabilecekleri ancak Sunucu1'deki dosya paylaşımına erişemeyecek şekilde yapılandırılır. Ek erişim denetimi için MFA'yı Pazarlama departmanındaki kullanıcılara zorunlu kılarız ve Geliştirici departmanındaki kullanıcıların kaynaklarına erişmek için Kullanım Koşulları'nı kabul etmelerini zorunlu kılarız.

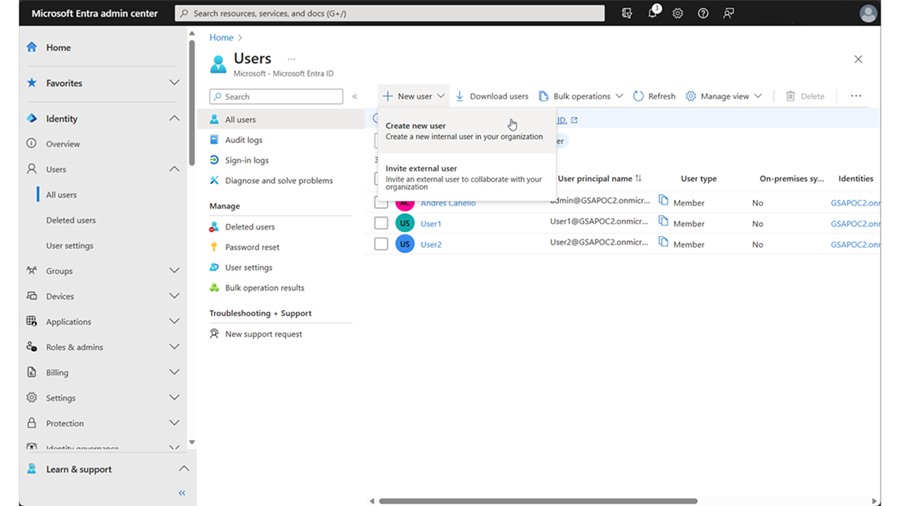

Microsoft Entra yönetim merkezini açın ve FirstUser ve SecondUser gibi iki test kullanıcısı oluşturun.

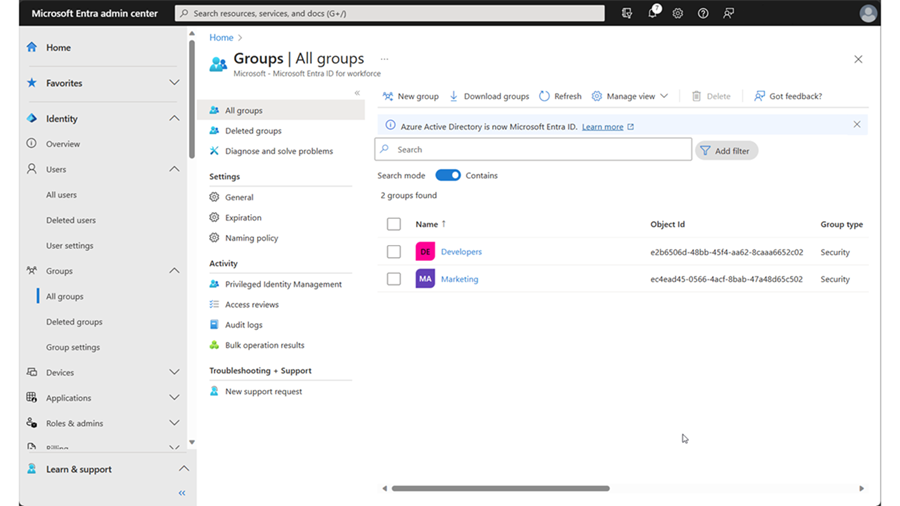

Pazarlama ve Geliştiriciler için birer grup oluşturun. Pazarlama grubuna FirstUser ve Developers grubuna SecondUser ekleyin.

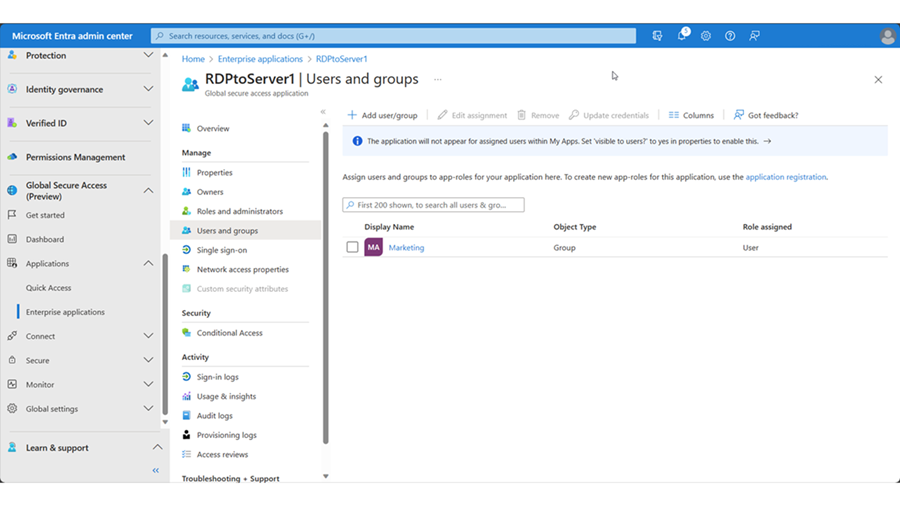

Genel Güvenli Erişim>Uygulamaları>Kurumsal uygulamaları'na gidin. Uygulamayı yayımla bölümünden test uygulamanızı seçin. Önceki test kullanıcınızı Kullanıcılar ve gruplardan kaldırın ve Pazarlama grubuyla değiştirin.

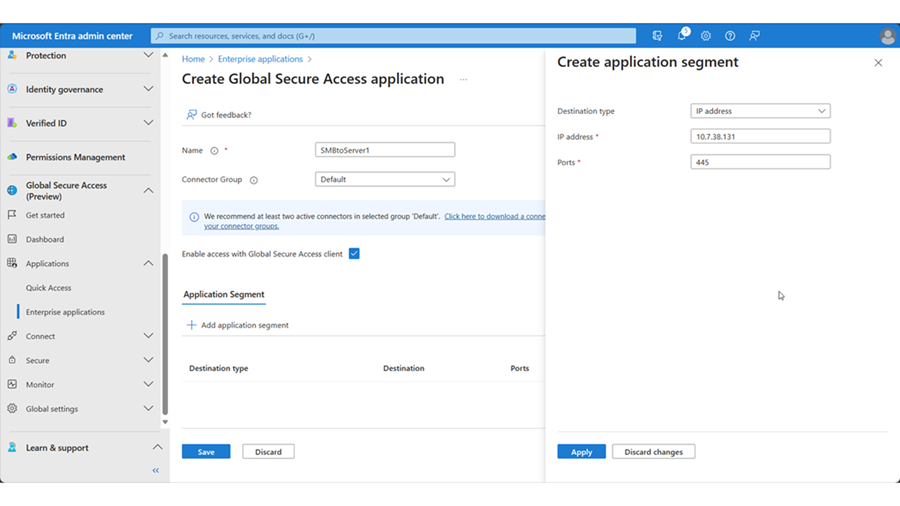

445 numaralı bağlantı noktası üzerinden SMB protokolü kullanarak uygulama sunucunuza bağlanmak için ikinci bir uygulama oluşturun.

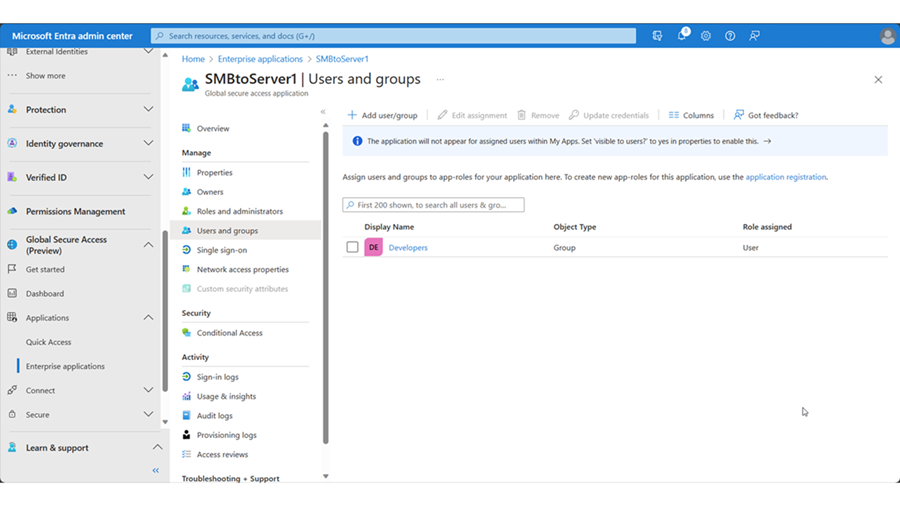

Yeni SMB uygulamasının Kullanıcıları ve grupları bölümüne Geliştiriciler grubunu ekleyin.

Test istemci cihazınızda Pazarlama kullanıcı kimliği FirstUser ile oturum açın. FirstUser'ınSunucu1'e bir uzak masaüstü bağlantısını başarıyla açabildiğini ve Geliştirici grubu kullanıcı secondUser'ın Sunucu1'e uzak masaüstü bağlantısı açmasını engellediğini doğrulayın.

Test istemci cihazınızda Developers user SecondUser ile oturum açın ve Sunucu1'deki dosya paylaşımlarına başarıyla bağlanabildiğinizi onaylayın. Pazarlama kullanıcısı FirstUser'ın aynı dosya paylaşımına bağlanamıyoruz onaylayın.

Ek denetimler eklemek için Koşullu Erişim ilkeleri oluşturun.

- Koşullu Erişim İlkesi 1

- Ad: MarketingToServer1

- Kullanıcılar: Pazarlama grubu

- Hedef Kaynak: RDPToServer1

- Verme: Erişim verme, çok faktörlü kimlik doğrulaması gerektirme

- Oturum: Oturum açma sıklığı 1 saat

- Koşullu Erişim İlkesi 2

- Ad: DevelopersToServer1

- Kullanıcılar: Geliştiriciler grubu

- Hedef Kaynak: SMBToServer1

- Verme: Erişim izni ver, Kullanım Koşulları gerektir

- Oturum: Oturum açma sıklığı 1 saat

- Koşullu Erişim İlkesi 1

İlgili kullanıcılarla oturum açın ve Koşullu Erişim ilkelerini doğrulayın.

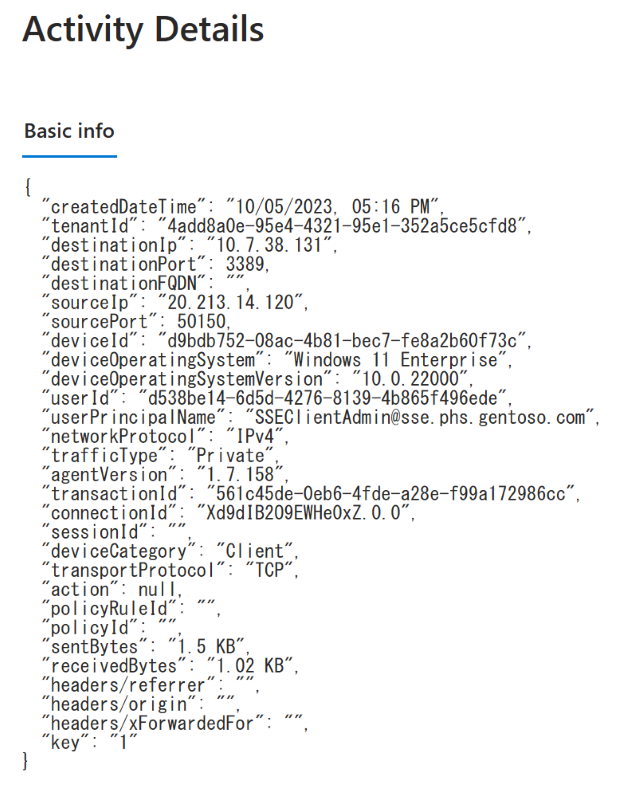

Örnek PoC senaryosu: Trafik günlüklerinden uygulama erişimini doğrulama

Microsoft Entra Özel Erişim üzerinden erişilen uygulamaları trafik günlükleri üzerinden izleyebilirsiniz.

Microsoft Entra yönetim merkezini açın. Genel Güvenli Erişim>İzleme>Trafik günlüklerine gidin.

Filtre uygulamak için Özel Erişim'i seçin.

Kullanıcılar ve erişilen uygulamalar hakkında belirli bilgiler içeren etkinlik ayrıntılarını görüntülemek için her günlüğü seçin.

İlgili bilgileri bulmak için Filtre Ekle'yi seçin (örneğin, Kullanıcı Asıl Adı UserA içerir).

Not

sourceIp bölümünde listelenen IP Adresi, Microsoft'un Güvenlik Hizmeti Edge Çözüm Ağı'nın IP Adresi değil, istemcinin genel IP adresidir.

Kullanım Koşulları

Microsoft Entra Özel Erişim ve Microsoft Entra İnternet Erişimi önizleme deneyimlerini ve özelliklerini kullanımınız, hizmetleri edindiğiniz sözleşmelerin önizleme çevrimiçi hizmet hüküm ve koşullarına tabidir. Önizlemeler, Çevrimiçi Hizmetler için Evrensel Lisans Koşulları ve Microsoft Ürün ve Hizmetleri Veri Koruma Eki ("DPA") ve Önizleme ile sağlanan diğer bildirimlerde açıklandığı gibi azaltılmış veya farklı güvenlik, uyumluluk ve gizlilik taahhütlerine tabi olabilir.

Sonraki adımlar

Microsoft TrafficDeploy için Microsoft Entra İnternet Erişimi dağıtma ve doğrulama ve Microsoft Entra İnternet Erişimi doğrulama

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin