Öğretici: B2B konuk kullanıcıları için çok faktörlü kimlik doğrulamasını zorunlu kılma

Şunlar için geçerlidir:  İş gücü kiracıları

İş gücü kiracıları Dış kiracılar (daha fazla bilgi edinin)

Dış kiracılar (daha fazla bilgi edinin)

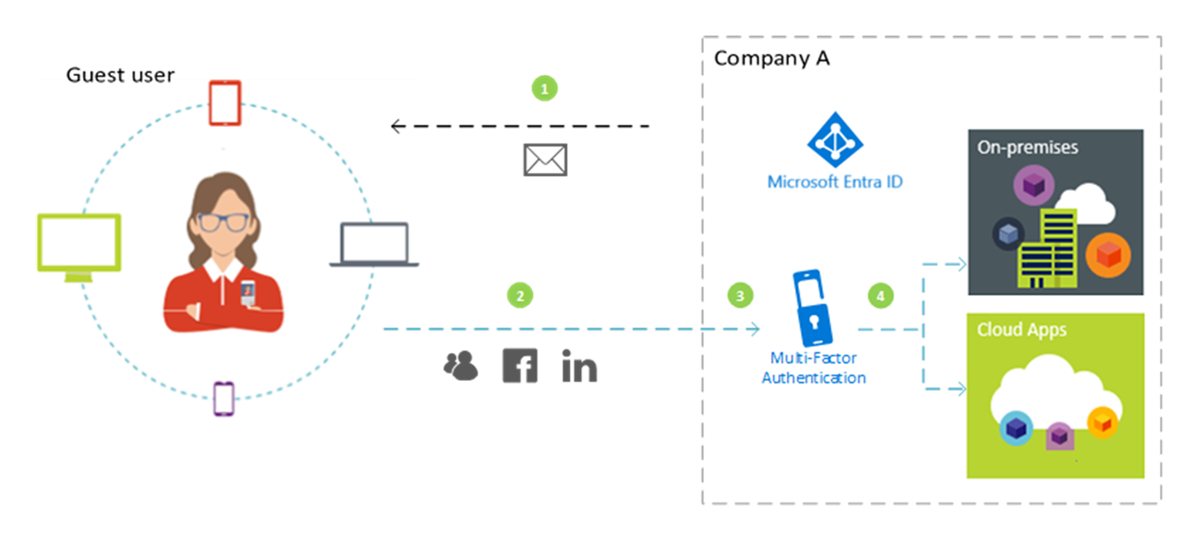

Dış B2B konuk kullanıcılarla işbirliği yaparken, uygulamalarınızı çok faktörlü kimlik doğrulama ilkeleriyle korumak iyi bir fikirdir. Bu durumda dış kullanıcıların kaynaklarınıza erişmek için yalnızca bir kullanıcı adı ve paroladan fazlasına ihtiyacı vardır. Microsoft Entra Id'de bu hedefi, erişim için MFA gerektiren bir Koşullu Erişim ilkesiyle gerçekleştirebilirsiniz. MFA ilkeleri, kendi kuruluşunuzun üyeleri için etkinleştirildiği şekilde kiracı, uygulama veya tek tek konuk kullanıcı düzeyinde zorunlu kılınabilir. Konuk kullanıcının kuruluşunda çok faktörlü kimlik doğrulaması özellikleri olsa bile kaynak kiracısı her zaman kullanıcılar için Microsoft Entra çok faktörlü kimlik doğrulamasından sorumludur.

Örnek:

- A Şirketindeki bir yönetici veya çalışan, erişim için MFA gerekli kılınacak şekilde yapılandırılmış bir bulut veya şirket içi uygulamayı kullanması için bir konuk kullanıcıyı davet eder.

- Konuk kullanıcı, kendi iş, okul veya sosyal kimliği ile oturum açar.

- Kullanıcıdan bir MFA testini tamamlaması istenir.

- Kullanıcı, A Şirketi ile MFA’yı ayarlar ve kendi MFA seçeneğini belirler. Kullanıcının uygulamaya erişmesine izin verilir.

Not

Microsoft Entra çok faktörlü kimlik doğrulaması, öngörülebilirliği sağlamak için kaynak kiracılığında gerçekleştirilir. Konuk kullanıcı oturum açtığında, arka planda kaynak kiracı oturum açma sayfası ve ön planda kendi giriş kiracısı oturum açma sayfası ve şirket logosu görüntülenir.

Bu öğreticide şunları yapacaksınız:

- MFA kurulumundan önce oturum açma deneyimini test edin.

- Ortamınızdaki bir bulut uygulamasına erişim için MFA gerektiren bir Koşullu Erişim ilkesi oluşturun. Bu öğreticide, işlemi göstermek için Windows Azure Hizmet Yönetimi API'sini kullanacağız.

- MFA oturum açma işleminin benzetimini yapmak için What If aracını kullanın.

- Koşullu Erişim ilkenizi test edin.

- Test kullanıcısını ve ilkeyi temizleyin.

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Önkoşullar

Bu öğreticide senaryoyu tamamlamak için şunlar gereklidir:

- Koşullu Erişim ilkesi özelliklerini içeren Microsoft Entra ID P1 veya P2 sürümüne erişim. MFA'yı zorunlu kılmak için bir Microsoft Entra Koşullu Erişim ilkesi oluşturmanız gerekir. MFA ilkeleri, iş ortağının MFA özelliklerine sahip olup olmadığına bakılmaksızın kuruluşunuzda her zaman uygulanır.

- Konuk kullanıcı olarak kiracı dizininize ekleyebileceğiniz ve oturum açmak için kullanabileceğiniz geçerli bir harici e-posta hesabı. Konuk hesabı oluşturmayı bilmiyorsanız Bkz . Microsoft Entra yönetim merkezinde B2B konuk kullanıcı ekleme.

Microsoft Entra Id'de test konuk kullanıcısı oluşturma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Microsoft Entra yönetim merkezinde en az Bir Kullanıcı Yöneticisi olarak oturum açın.

Kimlik>Kullanıcılar>Tüm kullanıcılar seçeneğine gidin.

Yeni kullanıcı'yı ve ardından Dış kullanıcıyı davet et'i seçin.

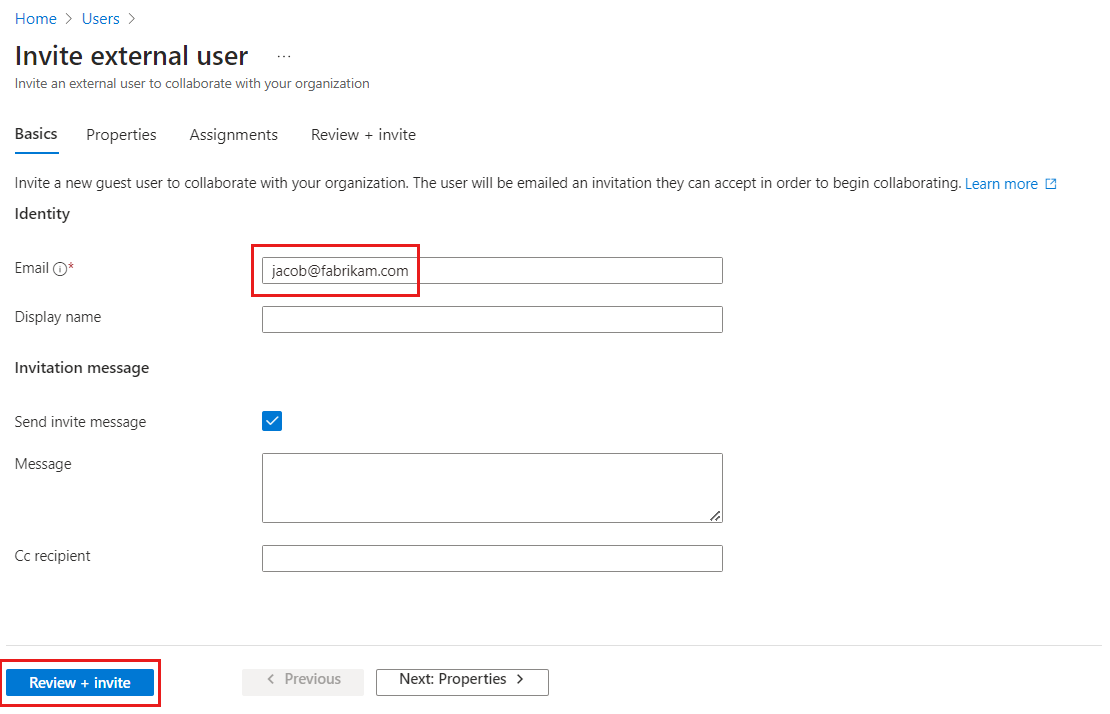

Temel Bilgiler sekmesindeki Kimlik'in altında dış kullanıcının e-posta adresini girin. İsteğe bağlı olarak, bir görünen ad ve hoş geldiniz iletisi ekleyin.

İsteğe bağlı olarak, Özellikler ve Atamalar sekmelerinin altında kullanıcıya daha fazla ayrıntı ekleyebilirsiniz.

Daveti konuk kullanıcıya otomatik olarak göndermek için Gözden geçir + davet et'i seçin. Kullanıcı başarıyla davet edildi iletisi görüntülenir.

Daveti göndermenizin ardından kullanıcı hesabı otomatik olarak dizine konuk olarak eklenir.

MFA kurulumundan önce oturum açma deneyimini test etme

- Microsoft Entra yönetim merkezinde oturum açmak için test kullanıcı adınızı ve parolanızı kullanın.

- Microsoft Entra yönetim merkezine yalnızca oturum açma kimlik bilgilerinizi kullanarak erişebilmelisiniz. Başka kimlik doğrulaması gerekmez.

- Oturumu kapatma.

MFA gerektiren bir Koşullu Erişim ilkesi oluşturma

En azından Koşullu Erişim Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

Koruma>Koşullu Erişim>İlkeleri'ne göz atın.

Yeni ilke'yi seçin.

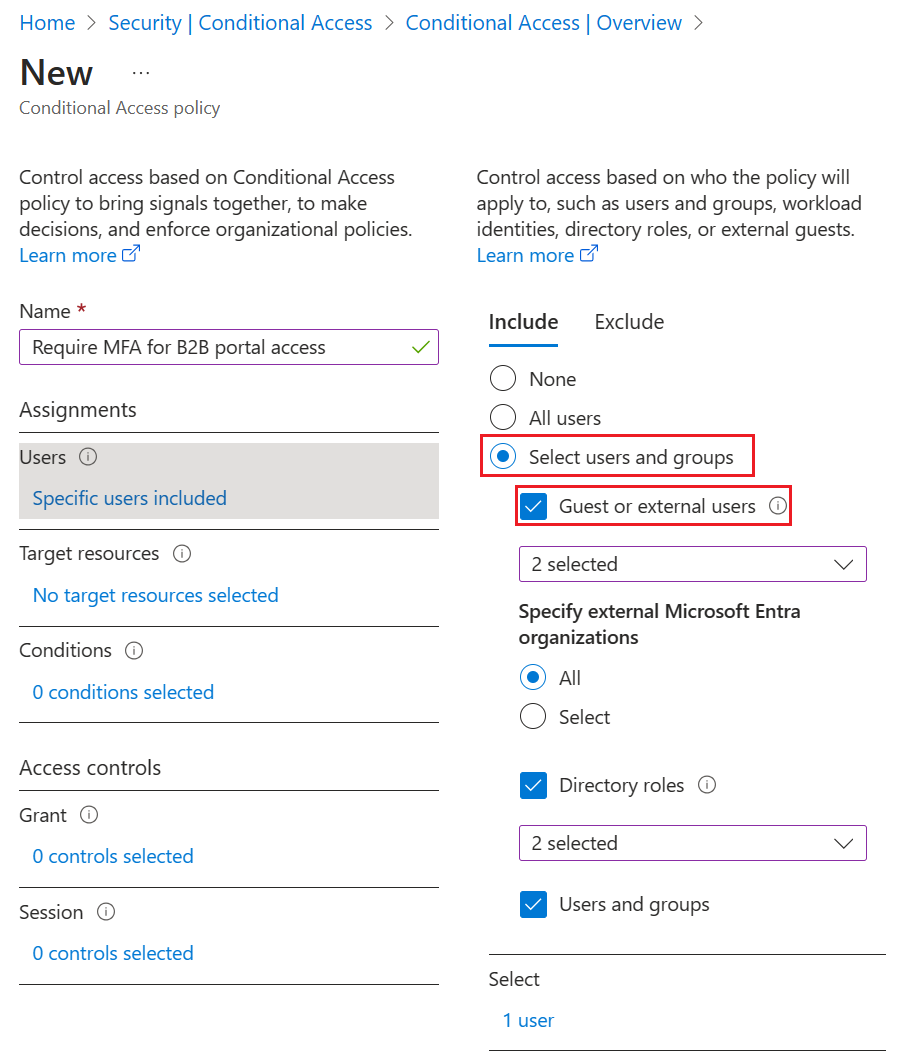

İlkenize B2B portalı erişimi için MFA gerektir gibi bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

Atamalar'ın altında Kullanıcılar'ı veya iş yükü kimliklerini seçin.

- Ekle'nin altında Kullanıcıları ve grupları seç'i ve ardından Konuk veya dış kullanıcılar'ı seçin. İlkeyi farklı dış kullanıcı türlerine, yerleşik dizin rollerine veya kullanıcılara ve gruplara atayabilirsiniz.

Hedef kaynaklar>Kaynaklar (eski adı bulut uygulamaları)Kaynak seç'in>> altında Windows Azure Hizmet Yönetimi API'sini ve seç'i seçin.

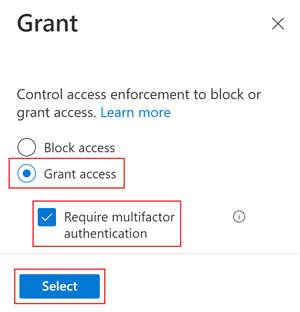

Erişim denetimleri>Ver'in altında Erişim ver, Çok faktörlü kimlik doğrulaması gerektir'i ve Seç'i seçin.

İlkeyi etkinleştir bölümünde Açık seçeneğini belirleyin.

Oluştur'u belirleyin.

Oturum açmanın benzetimini yapmak için What If seçeneğini kullanma

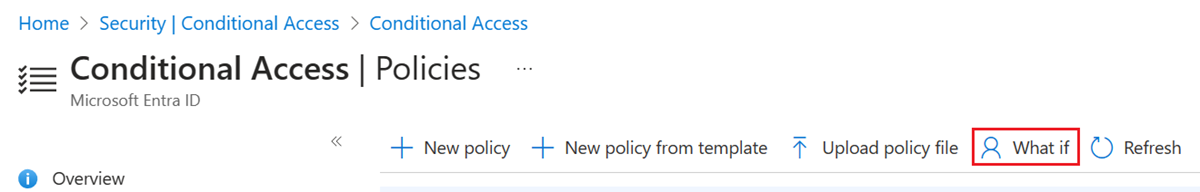

Koşullu Erişimde | İlkeler sayfasında Durum'a tıklayın.

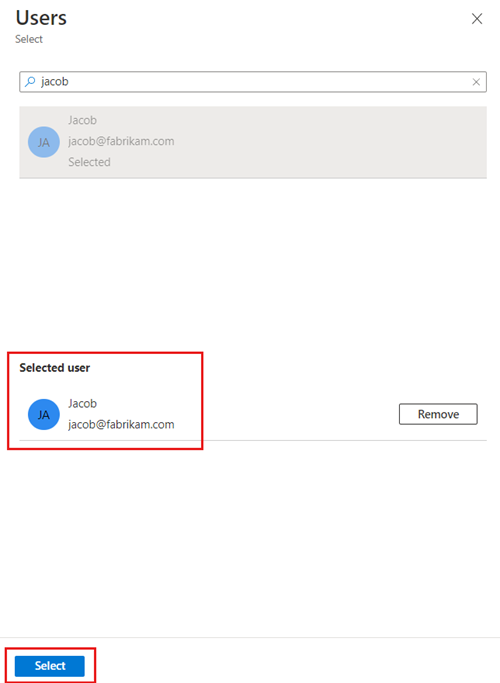

Kullanıcı'nın altındaki bağlantıyı seçin.

Arama kutusuna test konuk kullanıcınızın adını yazın. Arama sonuçlarında kullanıcıyı seçin ve ardından Seç'i seçin.

Bulut uygulamaları, eylemler veya kimlik doğrulama içeriği altındaki bağlantıyı seçin. Kaynak seç'i seçin ve ardından Seç'in altındaki bağlantıyı seçin.

Bulut uygulamaları sayfasındaki uygulamalar listesinde Windows Azure Hizmet Yönetimi API'sini ve ardından Seç'i seçin.

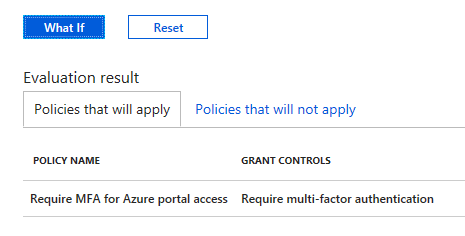

Durum'u seçin ve yeni ilkenizin Uygulanacak ilkeler sekmesindeki Değerlendirme sonuçları altında göründüğünü doğrulayın.

Koşullu Erişim ilkenizi test etme

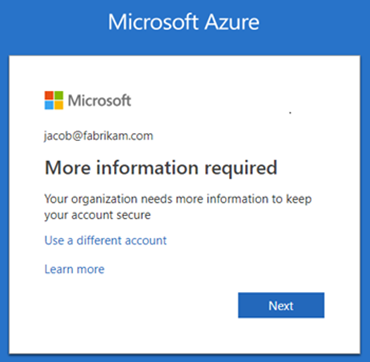

Microsoft Entra yönetim merkezinde oturum açmak için test kullanıcı adınızı ve parolanızı kullanın.

Daha fazla kimlik doğrulama yöntemi için bir istek görmeniz gerekir. İlkenin geçerli olması biraz zaman alabilir.

Not

Ayrıca, Microsoft Entra ev kiracısından MFA'ya güvenmek için kiracılar arası erişim ayarlarını yapılandırabilirsiniz. Bu, dış Microsoft Entra kullanıcılarının kaynak kiracısına kaydolmak yerine kendi kiracılarında kayıtlı MFA'ları kullanmasına olanak tanır.

Oturumu kapatma.

Kaynakları temizleme

Artık gerekli olmadığında, test kullanıcısını ve test Koşullu Erişim ilkesini kaldırın.

Microsoft Entra yönetim merkezinde en az Bir Kullanıcı Yöneticisi olarak oturum açın.

Kimlik>Kullanıcılar>Tüm kullanıcılar seçeneğine gidin.

Test kullanıcısını seçin ve Kullanıcıyı sil seçeneğini belirleyin.

En azından Koşullu Erişim Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

Koruma>Koşullu Erişim>İlkeleri'ne göz atın.

İlke Adı listesinde, test ilkeniz için bağlam menüsünü (…) seçin ve Sil seçeneğini belirleyin. Onaylamak için Evet'i seçin.

Sonraki adım

Bu öğreticide, konuk kullanıcıların bulut uygulamalarınızdan birinde oturum açarken MFA kullanmasını gerektiren bir Koşullu Erişim ilkesi oluşturdunuz. İşbirliğine konuk kullanıcı ekleme hakkında daha fazla bilgi edinmek için bkz . Microsoft Entra B2B işbirliği kullanıcılarını Microsoft Entra yönetim merkezinde ekleme.