Dış kiracılardaki uygulamalar için özel URL etki alanlarını etkinleştirme (Önizleme)

Şunlar için geçerlidir:  İş gücü kiracıları

İş gücü kiracıları Dış kiracılar (daha fazla bilgi edinin)

Dış kiracılar (daha fazla bilgi edinin)

Bu makalede, dış kiracılardaki Microsoft Entra Dış Kimlik uygulamalar için özel URL etki alanlarının nasıl etkinleştirileceği açıklanır. Özel URL etki alanı, uygulamanızın oturum açma uç noktalarını Microsoft'un varsayılan etki alanı adı yerine kendi özel URL etki alanınızla markalandırabilirsiniz.

Önemli

Bu özellik şu anda önizlemededir. Beta, önizleme aşamasında olan veya genel kullanıma sunulmayan Azure özellikleri ve hizmetleri için geçerli olan yasal koşullar için Çevrimiçi Hizmetler için Evrensel Lisans Koşulları'na bakın.

Önkoşullar

- Özel URL etki alanlarının Dış Kimlik'te nasıl çalıştığını öğrenin.

- Henüz bir dış kiracı oluşturmadıysanız şimdi bir kiracı oluşturun.

- Kullanıcıların uygulamanıza kaydolabilmesi ve uygulamanızda oturum açabilmesi için bir kullanıcı akışı oluşturun.

- Bir web uygulaması kaydedin.

1. Adım: Kiracınıza özel etki alanı adı ekleme

Dış kiracı oluşturduğunuzda, ilk etki alanı adı <olan domainname.onmicrosoft.com> ile birlikte gelir. İlk etki alanı adını değiştiremez veya silemezsiniz, ancak kendi özel etki alanı adınızı ekleyebilirsiniz. Bu adımlar için, Microsoft Entra yönetim merkezinde dış kiracı yapılandırmanızda oturum açtığınızdan emin olun.

En azından Etki Alanı Adı Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

Dış kiracınızı seçin: Üstteki menüden Ayarlar simgesini seçin ve ardından dış kiracınıza geçin.

Identity> Ayarlar> Domain names>Custom etki alanı adları'na gidin.

Özel etki alanı adınızı Microsoft Entra Id'ye ekleyin.

DNS bilgilerinizi etki alanı kayıt şirketine ekleyin. Kiracınıza özel etki alanı adınızı ekledikten sonra, etki alanınız için bir DNS

TXTveyaMXkayıt oluşturun. Etki alanınız için bu DNS kaydını oluşturmak, etki alanı adınızın sahipliğini doğrular.login.contoso.com ve account.contoso.com için TXT kayıtlarına örnekler aşağıda verilmiştir:

Ad (ana bilgisayar adı) Tür Veri oturum aç TXT MS=ms12345678 account TXT MS=ms87654321 TXT kaydı, etki alanının alt etki alanı veya ana bilgisayar adıyla (örneğin, contoso.com etki alanının oturum açma bölümü) ilişkilendirilmelidir. Konak adı boşsa veya

@ise, Microsoft Entra Id eklediğiniz özel etki alanı adını doğrulayamaz.İpucu

GoDaddy gibi genel kullanıma açık herhangi bir DNS hizmetiyle özel etki alanı adınızı yönetebilirsiniz. DNS sunucunuz yoksa Azure DNS bölgesini veya App Service etki alanlarını kullanabilirsiniz.

Özel etki alanı adınızı doğrulayın. Kullanmayı planladığınız her alt etki alanını veya ana bilgisayar adını doğrulayın. Örneğin, login.contoso.com ve account.contoso.com ile oturum açabilmek için yalnızca üst düzey etki alanı contoso.com değil, her iki alt etki alanını da doğrulamanız gerekir.

Önemli

Etki alanı doğrulandıktan sonra, oluşturduğunuz DNS TXT kaydını silin.

2. Adım: Özel etki alanı adını özel bir URL etki alanıyla ilişkilendirme

Dış kiracınıza özel etki alanı adını ekleyip doğruladıktan sonra, özel etki alanı adını özel bir URL etki alanıyla ilişkilendirin.

Microsoft Entra yönetim merkezinde oturum açın.

Dış kiracınızı seçin: Üstteki menüden Ayarlar simgesini seçin ve ardından dış kiracınıza geçin.

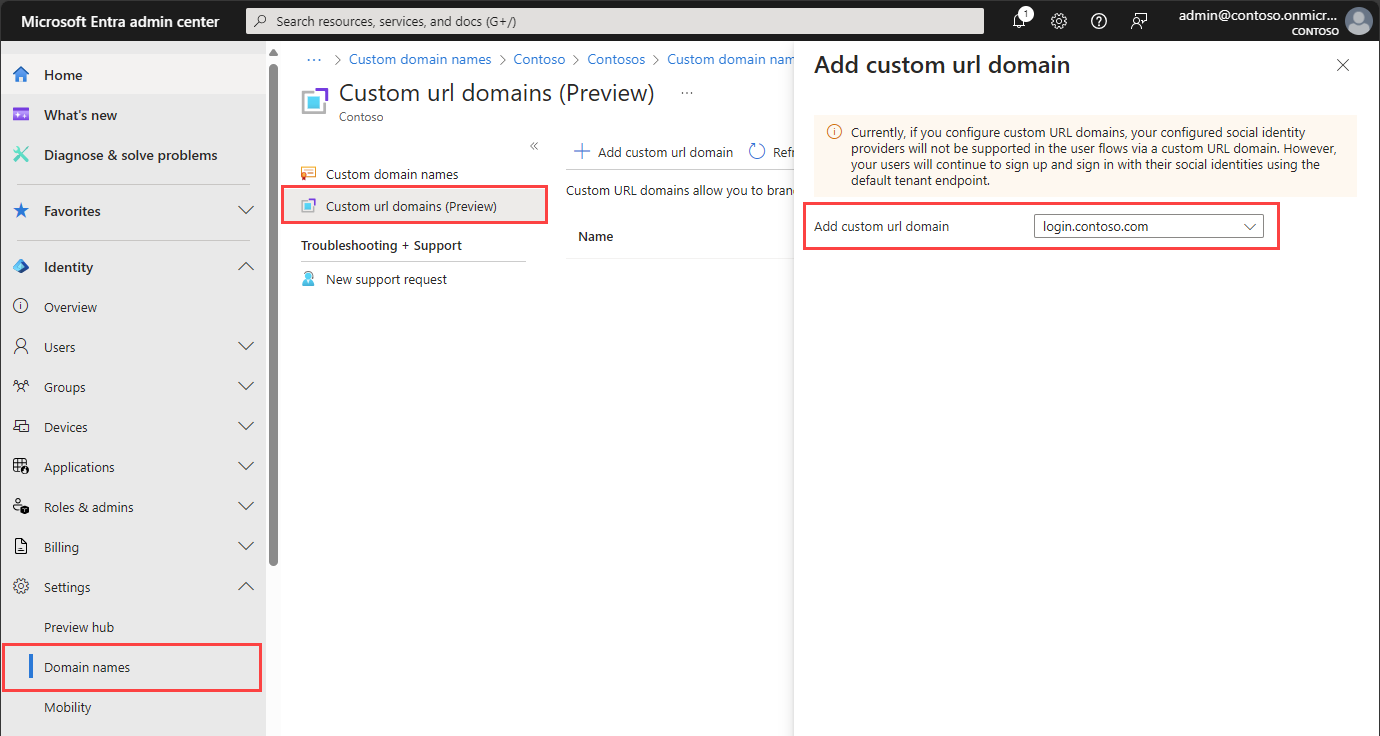

Kimlik> Ayarlar> Etki adları>Özel URL etki alanları (Önizleme) öğesine gidin.

Özel url etki alanı ekle'yi seçin.

Özel url etki alanı ekle bölmesinde, 1. Adım'da girdiğiniz özel etki alanı adını seçin.

Ekle'yi seçin.

3. Adım: Yeni bir Azure Front Door örneği oluşturma

Azure Front Door oluşturmak için şu adımları izleyin:

Azure Portal’ında oturum açın.

Azure Front Door aboneliğinizi içeren kiracıyı seçin: Üstteki menüden Ayarlar simgesini seçin ve ardından Azure Front Door aboneliğinizi içeren kiracıya geçin.

Aşağıdaki ayarları kullanarak kiracınız için front door oluşturmak için Front Door profili oluşturma - Hızlı Oluşturma'daki adımları izleyin. Önbelleğe Alma ve WAF ilke ayarlarını boş bırakın.

Anahtar Değer Abonelik Azure aboneliği seçin. Kaynak grubu Mevcut bir kaynak grubunu seçin veya yeni bir kaynak grubu oluşturun. Veri Akışı Adı Profilinize gibi ciamazurefrontdoorbir ad verin.Katman Standart veya Premium katmanını seçin. Standart katman, içerik teslimi için iyileştirilmiştir. Premium katman, Standart katmana dayalıdır ve güvenliğe odaklanır. Bkz. Katman Karşılaştırması. Uç nokta adı Uç noktanız için gibi ciamazurefrontdoorgenel olarak benzersiz bir ad girin. Uç nokta ana bilgisayar adı otomatik olarak oluşturulur.Kaynak türü Customöğesini seçin.Kaynak ana bilgisayar adı <tenant-name>.ciamlogin.comgirin. değerini, örneğincontoso.ciamlogin.comkiracınızın adıyla değiştirin<tenant-name>.Azure Front Door kaynağı oluşturulduktan sonra Genel Bakış'ı seçin ve sonraki bir adımda kullanmak üzere Uç Nokta ana bilgisayar adını kopyalayın. şuna

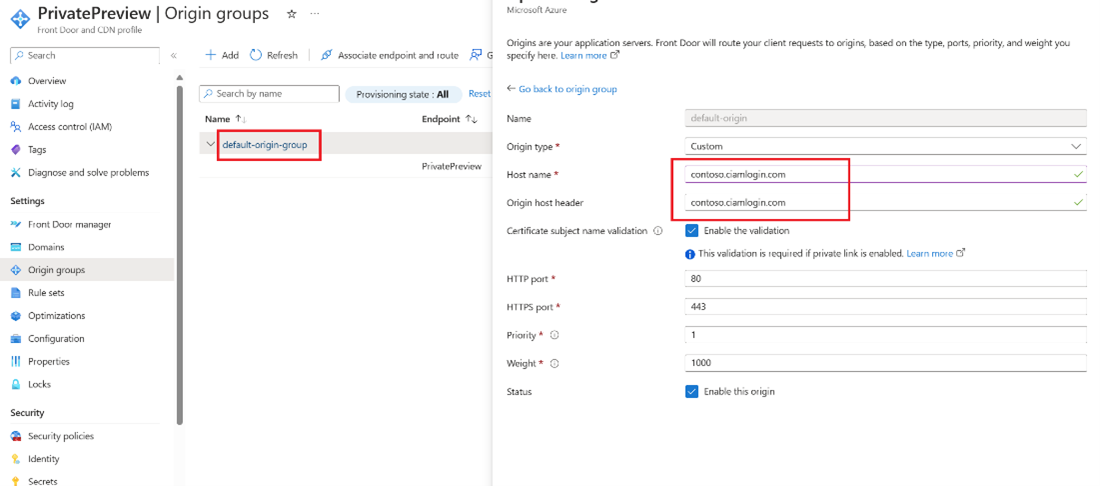

ciamazurefrontdoor-ab123e.z01.azurefd.netbenzer.Kaynağınızın Ana bilgisayar adı ve Kaynak ana bilgisayar üst bilgisinin aynı değere sahip olduğundan emin olun:

- Ayarlar altında Kaynak grupları'yı seçin.

- Listeden varsayılan-origin-group gibi kaynak grubunuzu seçin.

- Sağ bölmede, gibi

contoso.ciamlogin.comKaynak ana bilgisayar adınızı seçin. - Kaynağı güncelleştir bölmesinde, Ana bilgisayar adını ve Kaynak ana bilgisayar üst bilgisini aynı değere sahip olacak şekilde güncelleştirin.

4. Adım: Azure Front Door'da özel URL etki alanınızı ayarlama

Bu adımda, 1. Adımda kaydettiğiniz özel URL etki alanını Azure Front Door'unuza eklersiniz.

4.1. CNAME DNS kaydı oluşturma

Özel URL etki alanını eklemek için etki alanı sağlayıcınızla kurallı ad (CNAME) kaydı oluşturun. CNAME kaydı, kaynak etki alanı adını hedef etki alanı adıyla (diğer ad) eşleyen bir DNS kaydı türüdür. Azure Front Door için kaynak etki alanı adı özel URL etki alanı adınızdır ve hedef etki alanı adı, 2. Adımda yapılandırdığınız Front Door varsayılan ana bilgisayar adınızdır. Örneğin, ciamazurefrontdoor-ab123e.z01.azurefd.net.

Front Door oluşturduğunuz CNAME kaydını doğruladıktan sonra, kaynak özel URL etki alanına (örneğin login.contoso.com) yönlendirilen trafik belirtilen hedef Front Door varsayılan ön uç konağına (gibi contoso-frontend.azurefd.net) yönlendirilir. Daha fazla bilgi için bkz . Front Door'unuza özel etki alanı ekleme.

Özel etki alanınıza yönelik bir CNAME kaydı oluşturmak için:

Özel etki alanınızın etki alanı sağlayıcısına ait web sitesinde oturum açın.

Sağlayıcının belgelerine başvurarak veya web sitesinin Etki Alanı Adı, DNS ya da Ad Sunucusu Yönetimi etiketli alanlarını arayarak DNS kayıtlarını yönetmeye ilişkin sayfayı bulun.

Özel URL etki alanınız için bir CNAME kayıt girdisi oluşturun ve aşağıdaki tabloda gösterildiği gibi alanları tamamlayın.

Kaynak Tür Hedef <login.contoso.com>CNAME contoso-frontend.azurefd.netKaynak: Özel URL etki alanınızı girin (örneğin, login.contoso.com).

Tür: CNAME yazın.

Hedef: 2. Adımda oluşturduğunuz varsayılan Front Door ön uç ana bilgisayarını girin. Şu biçimde olmalıdır: hostname.azurefd.net>, örneğin,

contoso-frontend.azurefd.net.<

Değişikliklerinizi kaydedin.

4.2. Özel URL etki alanını Front Door'unuzla ilişkilendirme

Azure portal girişinde Azure Front Door kaynağını arayıp seçerek

ciamazurefrontdooraçın.Soldaki menüde, Ayarlar altında Etki Alanları'nı seçin.

Etki alanı ekle'yi seçin.

DNS yönetimi için Diğer tüm DNS hizmetleri'ne tıklayın.

Özel etki alanı için, gibi

login.contoso.comözel etki alanınızı girin.Diğer değerleri varsayılan olarak tutun ve Ekle'yi seçin. Özel etki alanınız listeye eklenir.

Yeni eklediğiniz etki alanının doğrulama durumu'nun altında Beklemede'yi seçin. TXT kayıt bilgilerini içeren bir bölme açılır.

Özel etki alanınızın etki alanı sağlayıcısına ait web sitesinde oturum açın.

Sağlayıcının belgelerine başvurarak veya web sitesinin Etki Alanı Adı, DNS ya da Ad Sunucusu Yönetimi etiketli alanlarını arayarak DNS kayıtlarını yönetmeye ilişkin sayfayı bulun.

Yeni bir TXT DNS kaydı oluşturun ve aşağıdaki alanları doldurun:

- Ad: öğesinin

_dnsauth.contoso.comyalnızca alt etki alanı bölümünü girin, örneğin_dnsauth - Tür:

TXT - Değer: Örneğin,

75abc123t48y2qrtsz2bvk......

TXT DNS kaydını ekledikten sonra, Front Door kaynağındaki Doğrulama durumu sonunda Beklemede olan Doğrulama durumu Onaylandı olarak değişir. Değişikliği görmek için sayfayı yenilemeniz gerekebilir.

- Ad: öğesinin

Azure portalda Yeni eklediğiniz etki alanının uç nokta ilişkilendirmesi'nin altında İlişkilendirilmedi'yi seçin.

Uç noktayı seçin için açılan listeden konak adı uç noktasını seçin.

Yolları seçin listesi için default-route'ı ve ardından İlişkilendir'i seçin.

4.3. Yolu etkinleştirme

Varsayılan yol , trafiği istemciden Azure Front Door'a yönlendirir. Ardından Azure Front Door, trafiği dış kiracıya göndermek için yapılandırmanızı kullanır. Varsayılan yolu etkinleştirmek için şu adımları izleyin.

Front Door yöneticisi'ne tıklayın.

Varsayılan yolu etkinleştirmek için, önce Front Door yöneticisindeki uç noktalar listesinden bir uç noktayı genişletin. Ardından varsayılan yolu seçin.

Etkin yol onay kutusunu seçin.

Değişiklikleri kaydetmek için Güncelleştir'i seçin.

Özel URL etki alanlarınızı test edin

Microsoft Entra yönetim merkezinde oturum açın.

Dış kiracınızı seçin: Üstteki menüden Ayarlar simgesini seçin ve ardından dış kiracınıza geçin.

Dış Kimlikler'in altında Kullanıcı akışları'yı seçin.

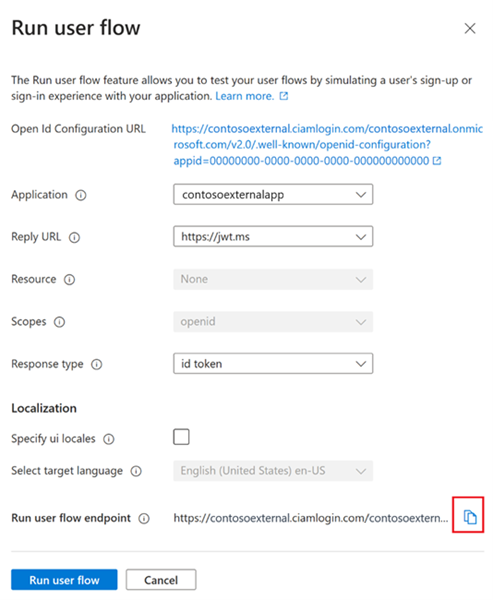

Bir kullanıcı akışı seçin ve ardından Kullanıcı akışını çalıştır'ı seçin.

Uygulama için daha önce kaydettiğiniz webapp1 adlı web uygulamasını seçin. Yanıt URL'si göstermelidir

https://jwt.ms.Kullanıcı akışı uç noktasını çalıştır altındaki URL'yi kopyalayın.

Özel etki alanınızla oturum açma benzetimi yapmak için bir web tarayıcısı açın ve kopyaladığınız URL'yi kullanın. Etki alanını (<tenant-name.ciamlogin.com>) özel etki alanınızla değiştirin.

Örneğin, yerine:

https://contoso.ciamlogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=00001111-aaaa-2222-bbbb-3333cccc4444&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginşunu kullanın:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=00001111-aaaa-2222-bbbb-3333cccc4444&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginOturum açma sayfasının doğru yüklendiğini doğrulayın. Ardından yerel bir hesapla oturum açın.

Uygulamalarınızı yapılandırın

Özel URL etki alanını yapılandırıp test ettikten sonra, uygulamalarınızı varsayılan etki alanı yerine ana bilgisayar adı olarak özel URL etki alanınızla bir URL yüklenecek şekilde güncelleştirin.

Özel URL etki alanı tümleştirmesi, kullanıcıların kimliğini doğrulamak için Dış Kimlik kullanıcı akışlarını kullanan kimlik doğrulama uç noktaları için geçerlidir. Bu uç noktalar aşağıdaki biçime sahiptir:

https://<custom-url-domain>/<tenant-name>/v2.0/.well-known/openid-configurationhttps://<custom-url-domain>/<tenant-name>/oauth2/v2.0/authorizehttps://<custom-url-domain>/<tenant-name>/oauth2/v2.0/token

Değiştirme:

- özel URL etki alanınızla custom-url-domain

- kiracı adınızı veya kiracı kimliğinizi içeren kiracı-adı

SAML hizmet sağlayıcısı meta verileri aşağıdaki örnekteki gibi görünebilir:

https://custom-url-domain-name/tenant-name/Samlp/metadata

(İsteğe bağlı) Kiracı kimliğini kullanma

URL'deki tüm "onmicrosoft.com" başvurularını kaldırmak için URL'deki dış kiracı adınızı kiracı kimliği GUID'nizle değiştirebilirsiniz. Kiracı kimliği GUID'nizi Azure portalındaki Genel Bakış sayfasında veya Microsoft Entra yönetim merkezinde bulabilirsiniz. Örneğin, olarak https://account.contosobank.co.uk/<tenant-ID-GUID>/değiştirinhttps://account.contosobank.co.uk/contosobank.onmicrosoft.com/.

Kiracı adı yerine kiracı kimliğini kullanmayı seçerseniz kimlik sağlayıcısı OAuth yeniden yönlendirme URI'lerini uygun şekilde güncelleştirdiğinizden emin olun. Kiracı adı yerine kiracı kimliğinizi kullandığınızda geçerli bir OAuth yeniden yönlendirme URI'si aşağıdaki örneğe benzer:

https://login.contoso.com/00001111-aaaa-2222-bbbb-3333cccc4444/oauth2/authresp

(İsteğe bağlı) Azure Front Door gelişmiş yapılandırması

Azure Web Uygulaması Güvenlik Duvarı (WAF) gibi Azure Front Door gelişmiş yapılandırmasını kullanabilirsiniz. Azure WAF, web uygulamalarınız için yaygın açıklardan yararlanma ve güvenlik açıklarına karşı merkezi koruma sağlar.

Özel etki alanlarını kullanırken aşağıdaki noktaları göz önünde bulundurun:

- WAF ilkesi, Azure Front Door profiliyle aynı katmanda olmalıdır. Azure Front Door ile kullanılacak bir WAF ilkesi oluşturma hakkında daha fazla bilgi için bkz . WAF ilkesini yapılandırma.

- WAF yönetilen kurallar özelliği resmi olarak desteklenmez çünkü hatalı pozitiflere neden olabilir ve yasal isteklerin geçmesini engelleyebilir, bu nedenle yalnızca gereksinimlerinizi karşılıyorsa WAF özel kurallarını kullanın.

Sorun giderme

Sayfa bulunamadı iletisi. Özel URL etki alanıyla oturum açmaya çalıştığınızda BIR HTTP 404 hata iletisi alırsınız. Bu sorun DNS yapılandırması veya Azure Front Door arka uç yapılandırmasıyla ilgili olabilir. Aşağıdaki adımları deneyin:

- Özel URL etki alanının kiracınızda kaydedildiğinden ve başarıyla doğrulandığından emin olun.

- Özel etki alanının düzgün yapılandırıldığından emin olun.

CNAMEÖzel etki alanınızın kaydı, Azure Front Door varsayılan ön uç konağınıza (örneğin, contoso-frontend.azurefd.net) işaret etmelidir.

Hizmetlerimiz şu anda kullanılamıyor iletisi. Özel URL etki alanıyla oturum açmaya çalıştığınızda şu hata iletisini alırsınız: Hizmetlerimiz şu anda kullanılamıyor. Tüm hizmetleri en kısa sürede geri yüklemek için çalışıyoruz. Lütfen yakında tekrar kontrol edin. Bu sorun Azure Front Door yol yapılandırmasıyla ilgili olabilir. Varsayılan yolun durumunu denetleyin. Devre dışı bırakıldıysa yolu etkinleştirin.

Kaynak kaldırıldı, adları değiştirildi veya geçici olarak kullanılamıyor. Özel URL etki alanıyla oturum açmaya çalıştığınızda, aradığınız kaynağın kaldırıldığı, adı değiştirildiği veya geçici olarak kullanılamadığı hata iletisini alırsınız. Bu sorun, Microsoft Entra özel etki alanı doğrulamasıyla ilgili olabilir. Özel etki alanının kiracınızda kayıtlı olduğundan ve başarıyla doğrulandığından emin olun.

Hata kodu 399265: RoutingFromInvalidHost. Bu hata kodu, kiracı doğrulanmamış bir etki alanından istekte bulunurken görüntülenir. DNS kayıtlarınıza TXT kaydı ayrıntılarını eklediğinizden emin olun. Ardından özel etki alanı adınızı yeniden doğrulayın.

Hata kodu 399280: InvalidCustomUrlDomain. Bu hata kodu, kiracı özel URL etki alanı olmayan doğrulanmış bir etki alanından istekte bulunurken görüntülenir. Özel etki alanı adını özel bir URL etki alanıyla ilişkilendirdiğinden emin olun.

Sonraki adımlar

Dış Kimlik için uygulama oluşturmaya yönelik tüm örnek kılavuzlarımıza ve öğreticilerimize bakın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin