Privileged Identity Management'ta Azure kaynak rollerini atama

Microsoft Entra Privileged Identity Management (PIM) ile yerleşik Azure kaynak rollerini ve özel rolleri (bunlarla sınırlı olmamak üzere) yönetebilirsiniz:

- Sahip

- Kullanıcı Erişimi Yöneticisi

- Katılımcı

- Güvenlik Yöneticisi

- Güvenlik Yöneticisi

Not

Sahip veya Kullanıcı Erişimi Yönetici istrator abonelik rollerine atanmış bir grubun kullanıcıları veya üyeleri ve Microsoft Entra Id'de abonelik yönetimini etkinleştiren Microsoft Entra Global yöneticileri varsayılan olarak Kaynak yöneticisi izinlerine sahiptir. Bu yöneticiler Azure kaynakları için Privileged Identity Management'ı kullanarak rol atayabilir, rol ayarlarını yapılandırabilir ve erişimi gözden geçirebilir. Kullanıcı, Kaynak yöneticisi izinleri olmadan Kaynaklar için Privileged Identity Management'i yönetemez. Azure yerleşik rollerinin listesini görüntüleyin.

Privileged Identity Management hem yerleşik hem de özel Azure rollerini destekler. Azure özel rolleri hakkında daha fazla bilgi için bkz . Azure özel rolleri.

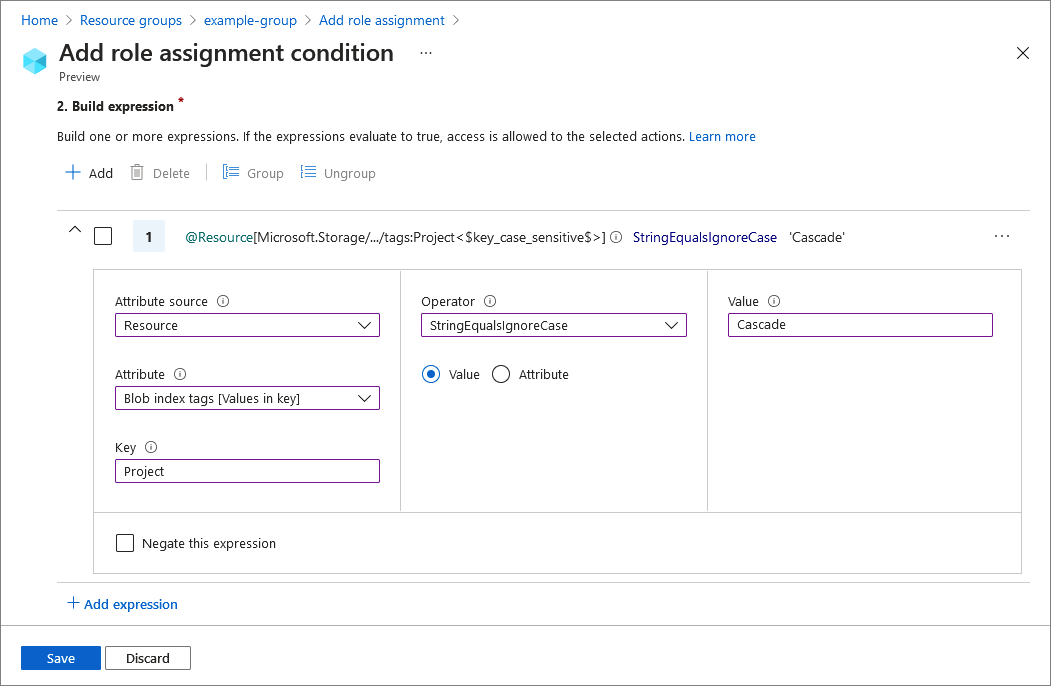

Rol atama koşulları

Azure kaynakları için Microsoft Entra PIM kullanarak uygun rol atamalarıyla ilgili koşullar eklemek için Azure öznitelik tabanlı erişim denetimini (Azure ABAC) kullanabilirsiniz. Microsoft Entra PIM ile, son kullanıcılarınızın belirli eylemleri gerçekleştirme izni almak için uygun bir rol atamasını etkinleştirmesi gerekir. Microsoft Entra PIM'de koşulları kullanmak, ayrıntılı koşullar kullanarak bir kullanıcının kaynakla rol izinlerini sınırlamanıza ek olarak, zaman sınırlama ayarı, onay iş akışı, denetim izi vb. ile rol atamasının güvenliğini sağlamak için Microsoft Entra PIM'i kullanmanıza da olanak tanır.

Not

Bir rol atandığında, atama:

- Beş dakikadan kısa bir süre için atanamaz

- Atandıktan sonra beş dakika içinde kaldırılamaz

Şu anda aşağıdaki yerleşik rollerin koşulları eklenebilir:

- Depolama Blob Verileri Katkıda Bulunanı

- Depolama Blob Verileri Sahibi

- Depolama Blob Verileri Okuyucusu

Daha fazla bilgi için bkz . Azure öznitelik tabanlı erişim denetimi (Azure ABAC) nedir?

Rol atama

Bir kullanıcıyı Azure kaynak rolü için uygun hale getirmek için bu adımları izleyin.

Microsoft Entra yönetim merkezinde en az Kullanıcı Erişimi Yönetici istrator olarak oturum açın.

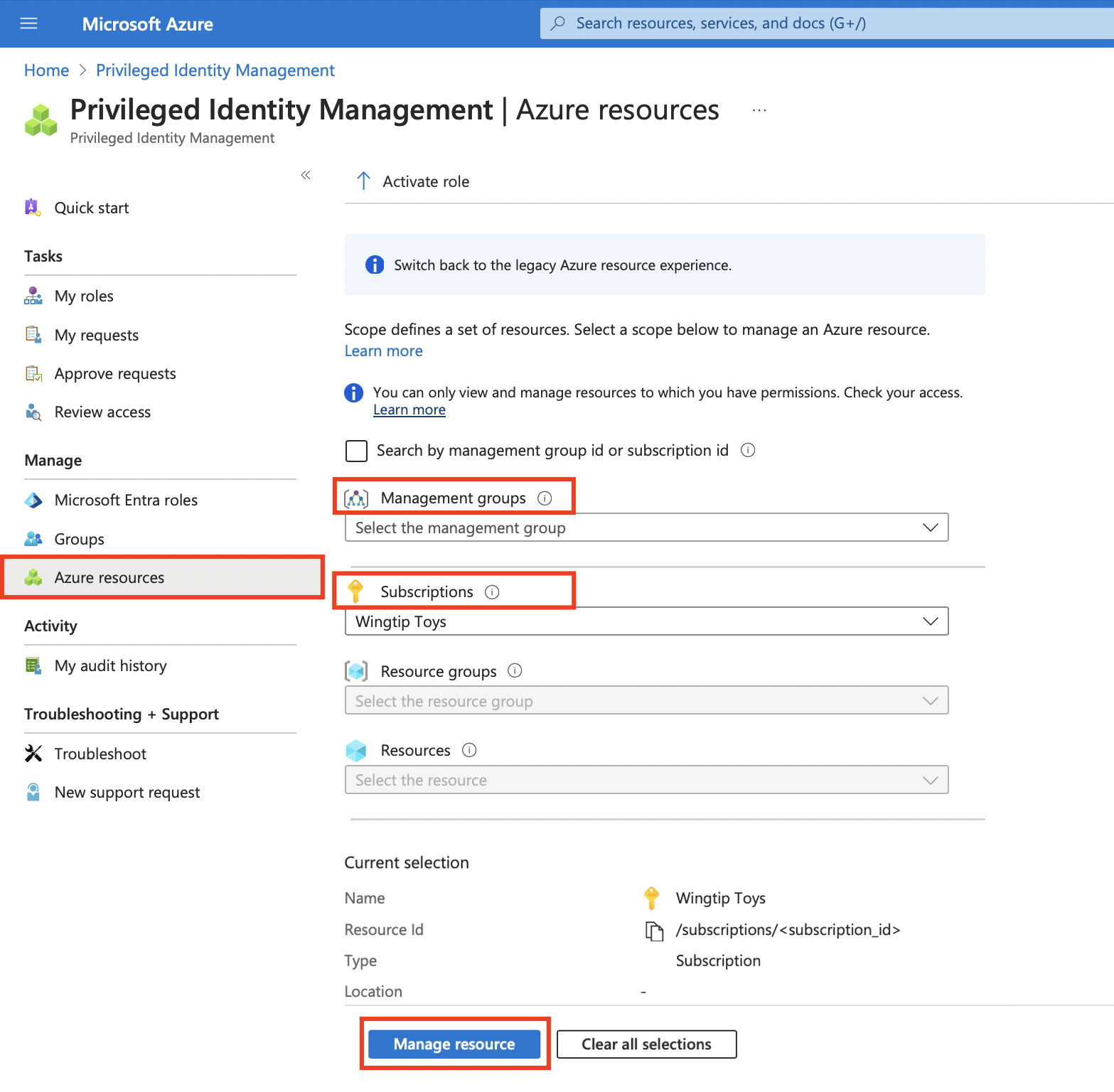

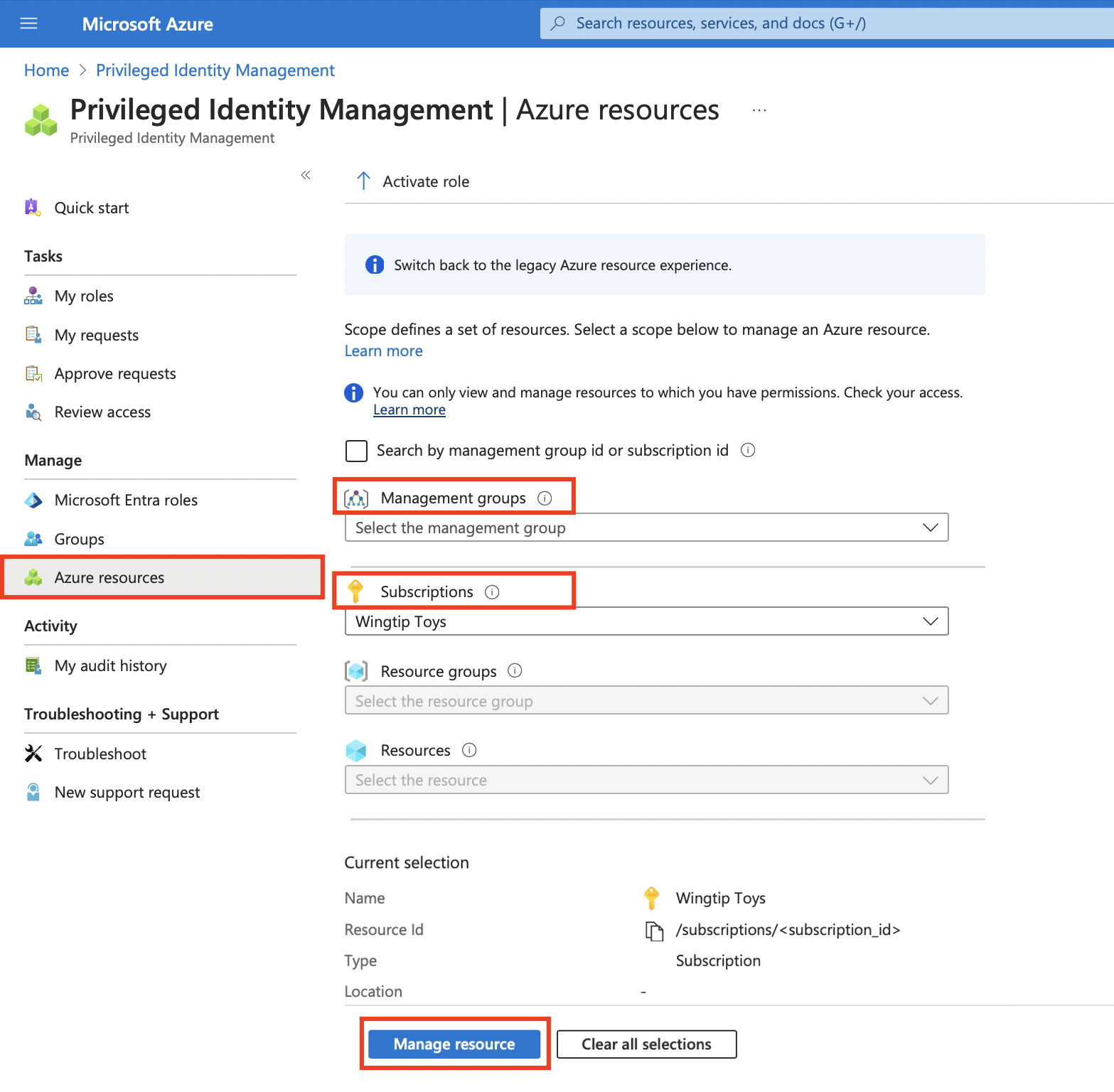

Kimlik idaresi>Privileged Identity Management>Azure kaynakları'na göz atın.

Yönetmek istediğiniz kaynak türünü seçin. Yönetim grubu açılan listesinden veya Abonelikler açılan listesinden başlayın ve ardından gerektiğinde Kaynak grupları veya Kaynaklar'ı seçin. Genel bakış sayfasını açmak için yönetmek istediğiniz kaynağın Seç düğmesine tıklayın.

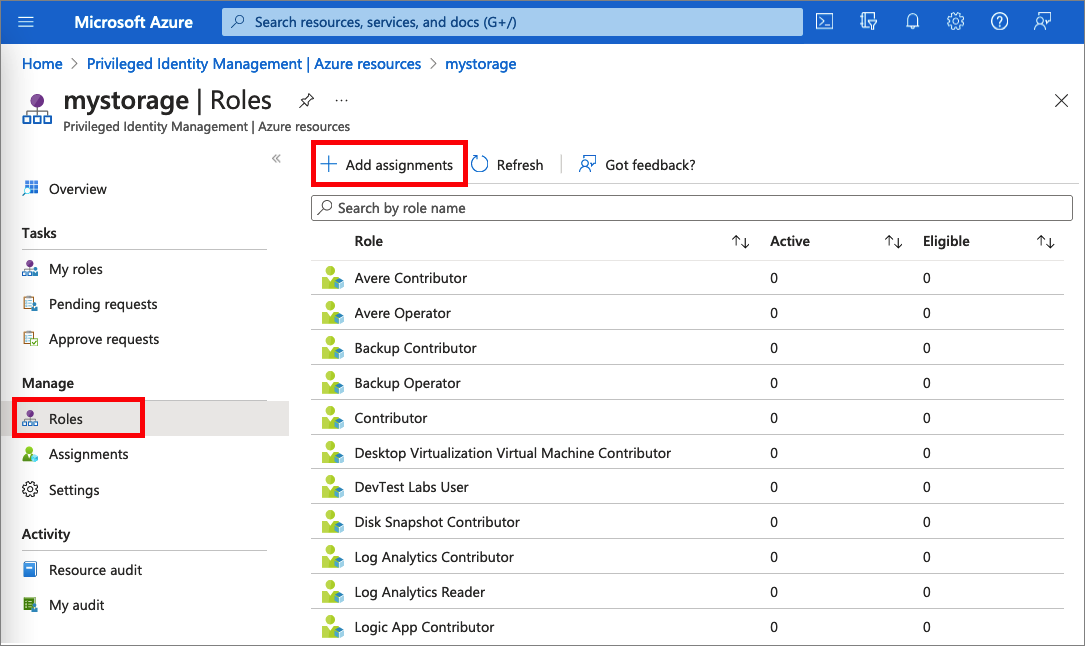

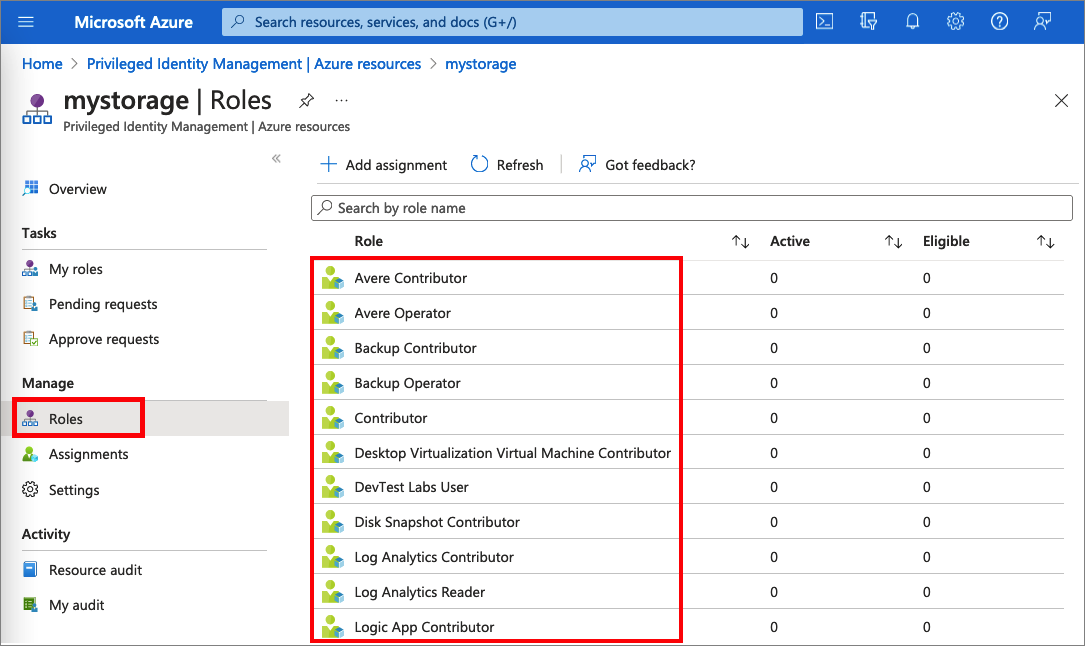

Yönet'in altında Roller'i seçerek Azure kaynaklarına yönelik rollerin listesini görebilirsiniz.

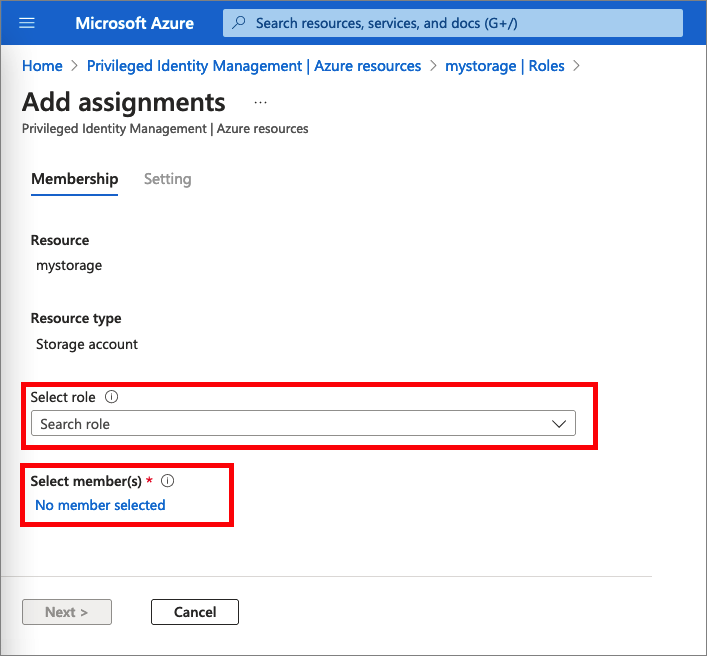

Atama ekle'yi seçerek Atama ekle bölmesini açın.

Atamak istediğiniz rolü seçin.

Üye veya grup seçin bölmesini açmak için Seçili üye yok bağlantısı'nı seçin.

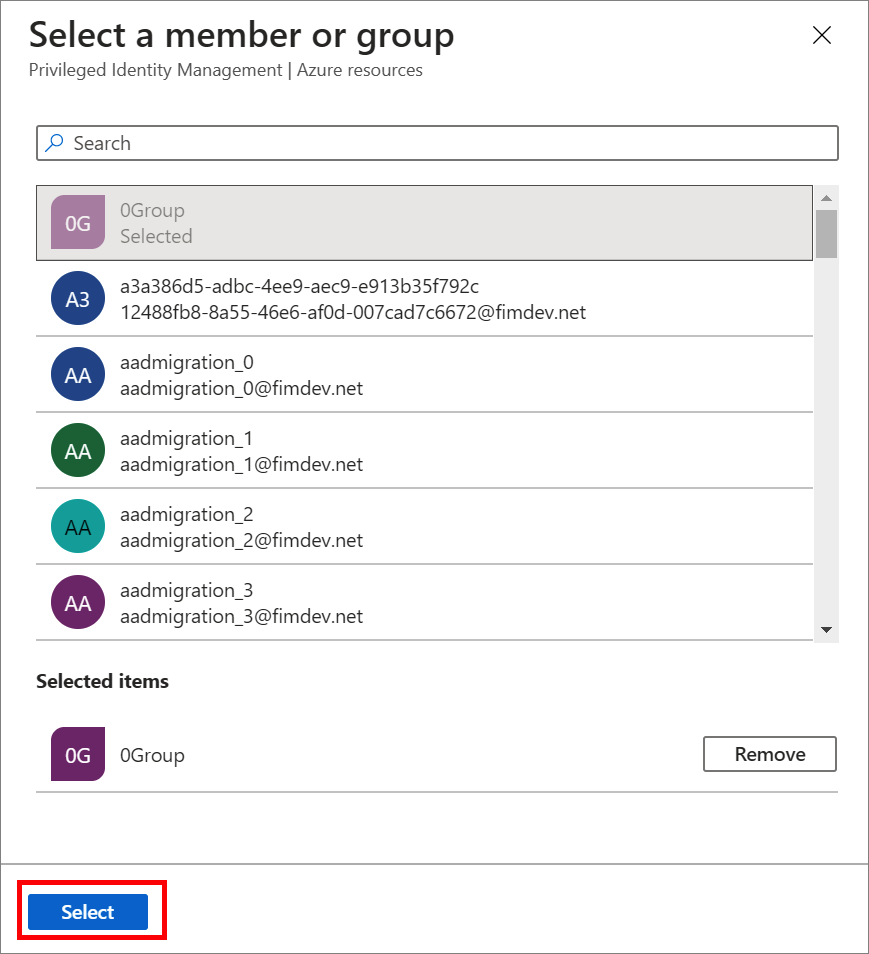

Role atamak istediğiniz üyeyi veya grubu seçin ve ardından Seç'i seçin.

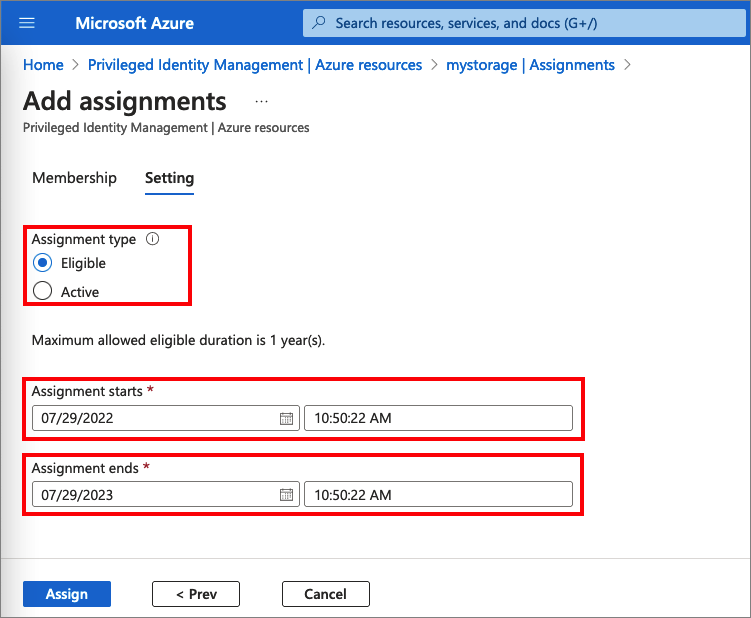

Ayarlar sekmesindeki Atama türü listesinde Uygun veya Etkin'i seçin.

Azure kaynakları için Microsoft Entra PIM iki ayrı atama türü sağlar:

Uygun atamalar, üyenin rolü kullanmadan önce etkinleştirmesini gerektirir. Yönetici istrator rol etkinleştirmeden önce rol üyesinin belirli eylemleri gerçekleştirmesini gerektirebilir. Bu eylemler çok faktörlü kimlik doğrulaması (MFA) denetimi gerçekleştirmeyi, iş gerekçesi sağlamayı veya belirlenen onaylayanlardan onay istemeyi içerebilir.

Etkin atamalar, üyenin kullanımdan önce rolü etkinleştirmesini gerektirmez. Etkin olarak atanan üyeler, kullanıma hazır olarak atanmış ayrıcalıklara sahiptir. Bu tür atamalar, Microsoft Entra PIM kullanmayan müşteriler tarafından da kullanılabilir.

Belirli bir atama süresini belirtmek için başlangıç ve bitiş tarihlerini ve saatlerini değiştirin.

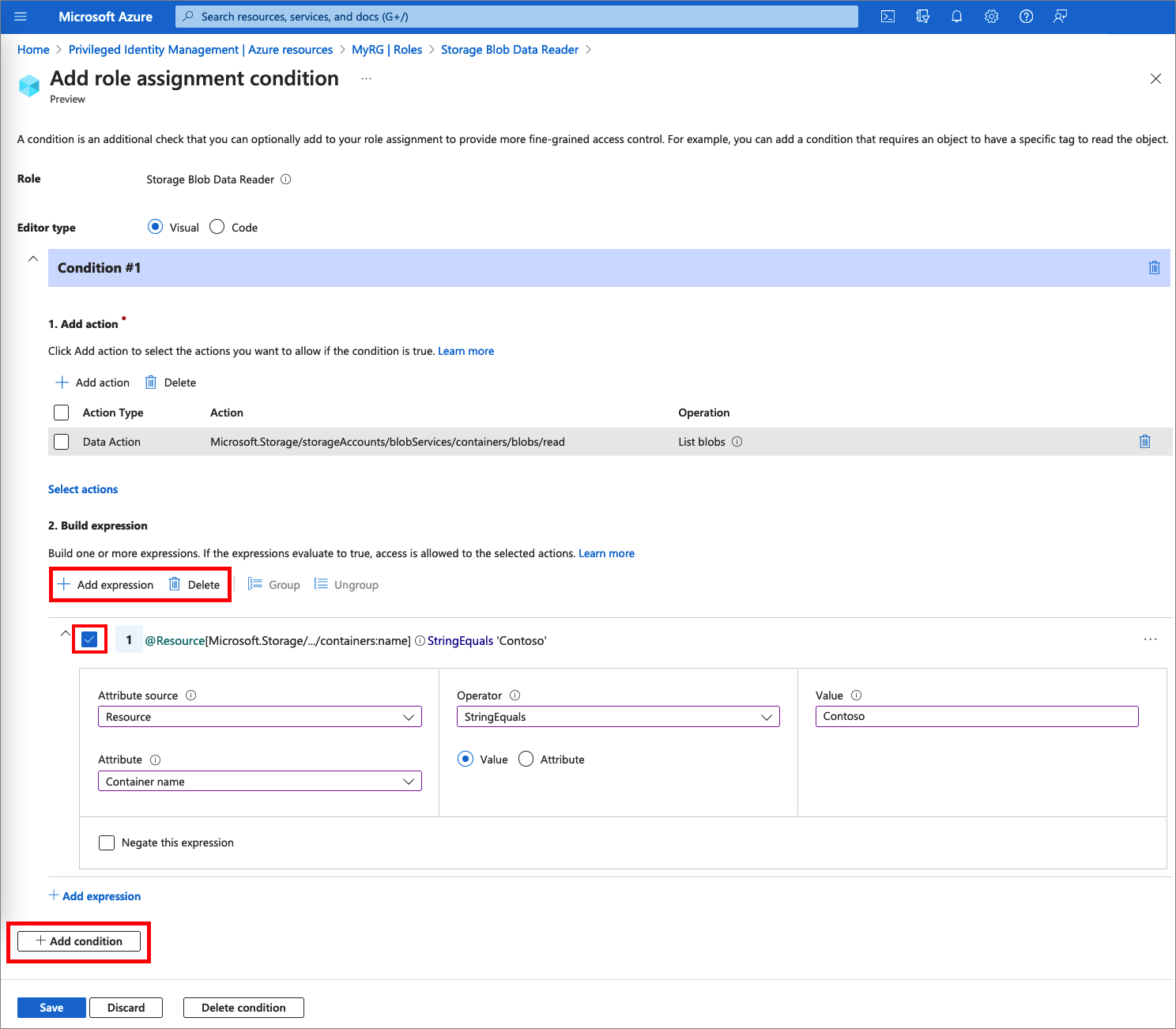

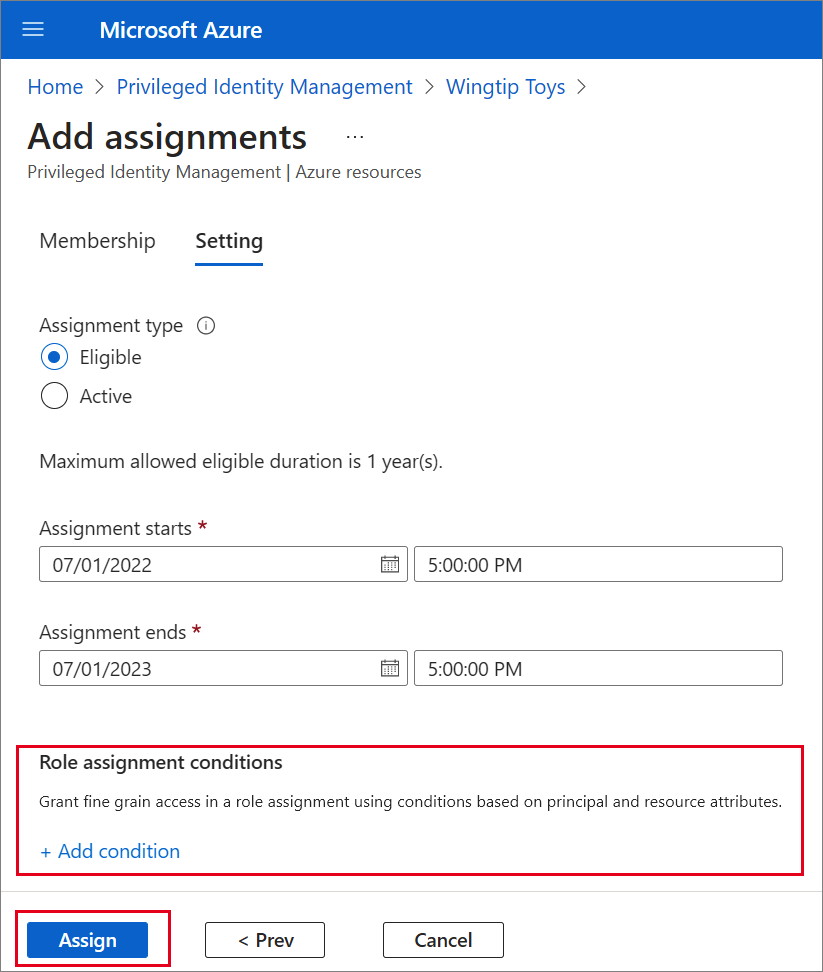

Rol, bu role atamalara izin veren eylemlerle ve koşullarla tanımlanmışsa, atamanın parçası olan asıl kullanıcı ve kaynak özniteliklerini temel alan bir koşul eklemek için Koşul ekle'yi seçebilirsiniz.

İfade oluşturucusunda koşullar girilebilir.

İşiniz bittiğinde Ata'yı seçin.

Yeni rol ataması oluşturulduktan sonra bir durum bildirimi görüntülenir.

ARM API kullanarak rol atama

Privileged Identity Management, PIM ARM API başvurusunda belirtildiği gibi Azure kaynak rollerini yönetmek için Azure Resource Manager (ARM) API komutlarını destekler. PIM API'sini kullanmak için gereken izinler için bkz . Privileged Identity Management API'lerini anlama.

Aşağıdaki örnek, Azure rolü için uygun bir atama oluşturmaya yönelik örnek bir HTTP isteğidir.

İstek

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

Request body

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaaaaaa-bbbb-cccc-1111-222222222222/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Yanıtla

Durum kodu: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Mevcut rol atamasını güncelleştirme veya kaldırma

Mevcut rol atamasını güncelleştirmek veya kaldırmak için bu adımları izleyin.

Microsoft Entra Privileged Identity Management'ı açın.

Azure kaynakları'nı seçin.

Yönetmek istediğiniz kaynak türünü seçin. Yönetim grubu açılan listesinden veya Abonelikler açılan listesinden başlayın ve ardından gerektiğinde Kaynak grupları veya Kaynaklar'ı seçin. Genel bakış sayfasını açmak için yönetmek istediğiniz kaynağın Seç düğmesine tıklayın.

Yönet'in altında Roller'i seçerek Azure kaynaklarının rollerini listeleyin. Aşağıdaki ekran görüntüsünde bir Azure Depolama hesabının rolleri listelenmiştir. Güncelleştirmek veya kaldırmak istediğiniz rolü seçin.

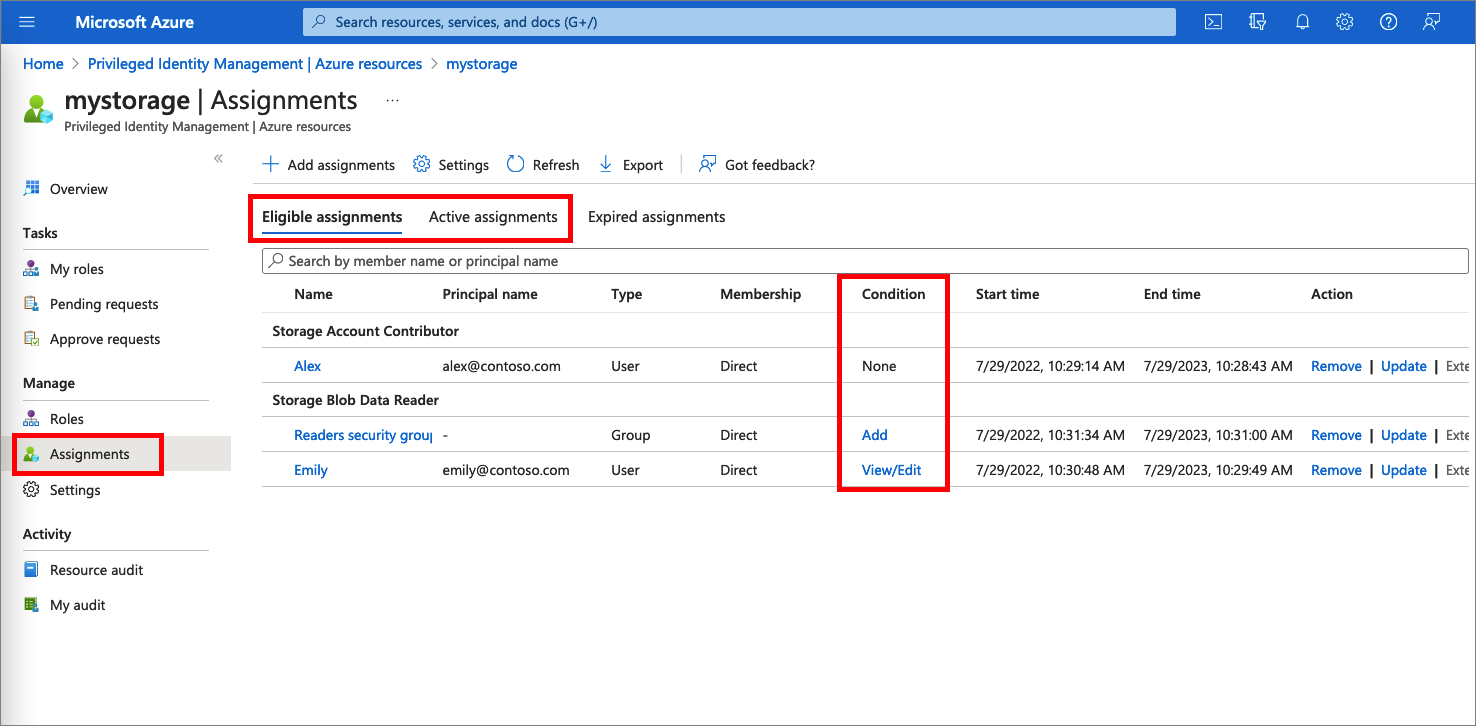

Uygun roller veya Etkin roller sekmelerinde rol atamasını bulun.

Azure kaynak erişimini daraltmak üzere bir koşul eklemek veya güncelleştirmek için rol atamasının Koşul sütununda Ekle veya Görüntüle/Düzenle'yi seçin. Şu anda Depolama Blob Veri Sahibi, Depolama Blob Veri Okuyucusu ve Microsoft Entra PIM'deki Depolama Blob Veri Katkıda Bulunanı rolleri, koşulların eklenebileceği tek rollerdir.

İfadeyi güncelleştirmek için İfade ekle veya Sil'i seçin. Ayrıca, rolünüz için yeni bir koşul eklemek için Koşul ekle'yi de seçebilirsiniz.

Rol atamasını genişletme hakkında bilgi için bkz . Privileged Identity Management'ta Azure kaynak rollerini genişletme veya yenileme.