Privileged Identity Management'ta Microsoft Entra rolleri atama

Microsoft Entra Kimliği ile Genel Yönetici kalıcı Microsoft Entra yönetici rolü atamaları yapabilir. Bu rol atamaları Microsoft Entra yönetim merkezi veya PowerShell komutları kullanılarak oluşturulabilir.

Microsoft Entra Privileged Identity Management (PIM) hizmeti, Privileged Role Administrators'ın kalıcı yönetici rolü atamaları yapmasına da olanak tanır. Ayrıca, Ayrıcalıklı Rol Yöneticileri kullanıcıları Microsoft Entra yönetici rolleri için uygun hale getirebilir. Uygun bir yönetici, ihtiyacı olduğunda rolü etkinleştirebilir ve ardından izinleri tamamlandıktan sonra sona erer.

Privileged Identity Management hem yerleşik hem de özel Microsoft Entra rollerini destekler. Microsoft Entra özel rolleri hakkında daha fazla bilgi için bkz . Microsoft Entra Id'de rol tabanlı erişim denetimi.

Not

Bir rol atandığında, atama:

- Beş dakikadan kısa bir süre için atanamaz

- Atandıktan sonra beş dakika içinde kaldırılamaz

Rol atama

Kullanıcıyı Microsoft Entra yönetici rolüne uygun hale getirmek için bu adımları izleyin.

Microsoft Entra yönetim merkezinde en az Ayrıcalıklı Rol Yöneticisi olarak oturum açın.

Kimlik idaresi>Privileged Identity Management>Microsoft Entra rolleri'ne göz atın.

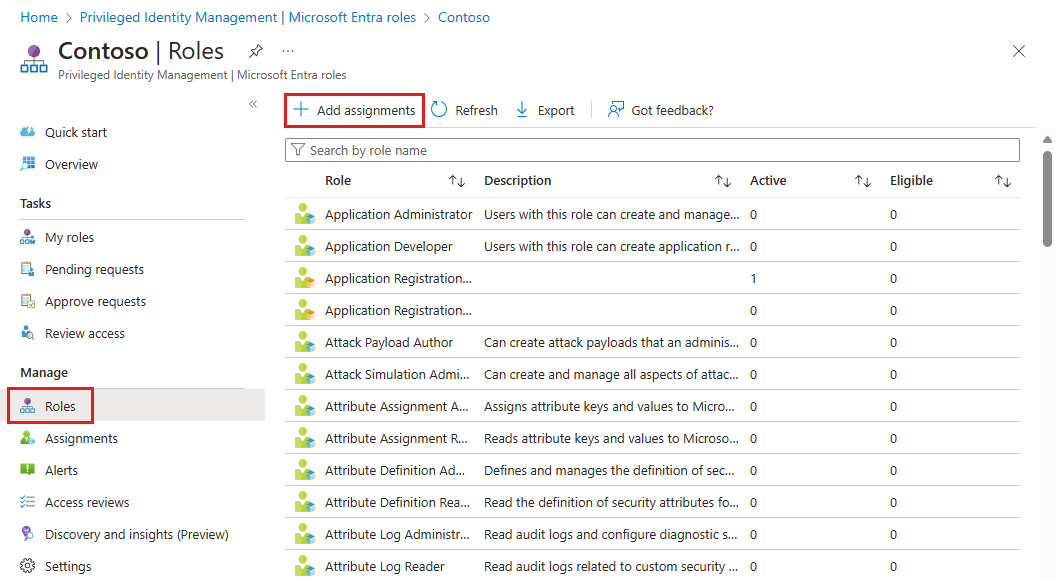

Microsoft Entra izinlerinin rol listesini görmek için Roller'i seçin.

Ödev ekle'yi seçerek Atama ekle sayfasını açın.

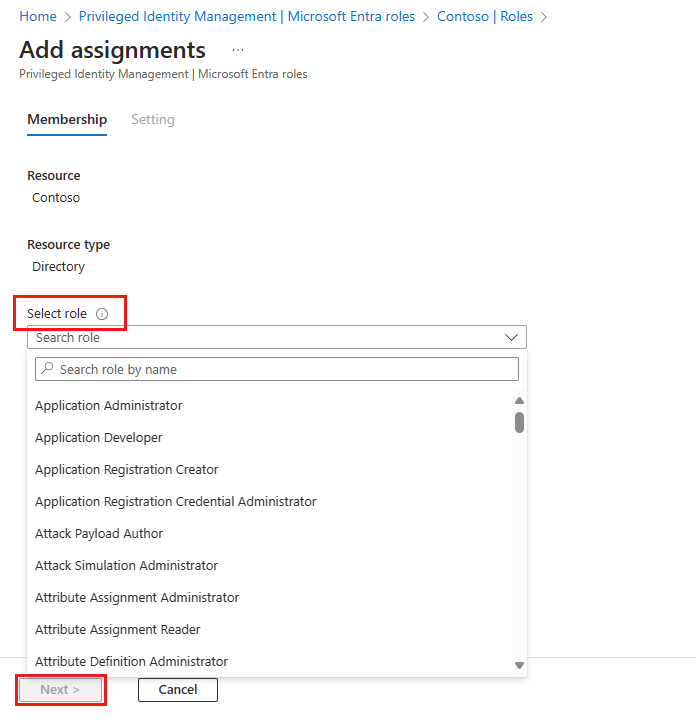

Rol seçin'i seçerek Rol seçin sayfasını açın.

Atamak istediğiniz rolü seçin, role atamak istediğiniz bir üyeyi seçin ve ardından İleri'yi seçin.

Not

Konuk kullanıcıya Microsoft Entra yerleşik rolü atarsanız, konuk kullanıcı üye kullanıcıyla aynı izinlere sahip olacak şekilde yükseltilir. Üye ve konuk kullanıcı varsayılan izinleri hakkında bilgi için bkz . Microsoft Entra Id'de varsayılan kullanıcı izinleri nelerdir?

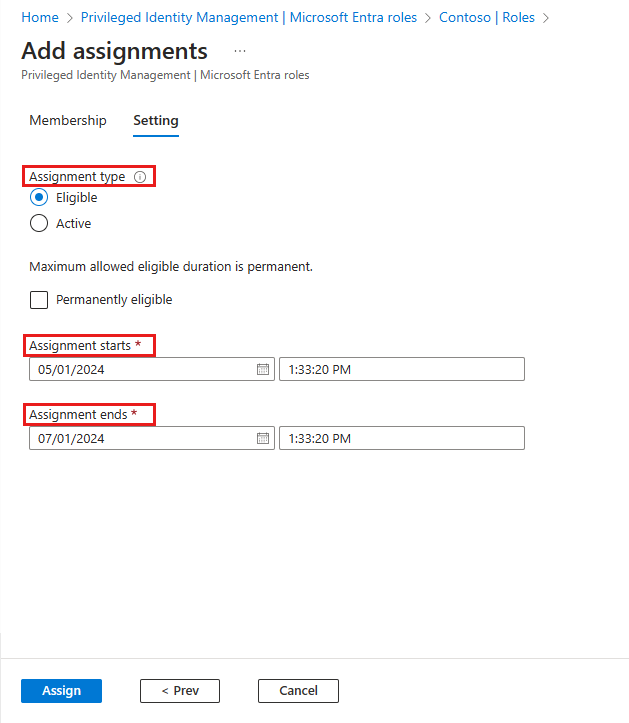

Üyelik ayarları bölmesindeki Atama türü listesinde Uygun veya Etkin'i seçin.

Uygun atamalar, rolün üyesinin rolü kullanmak için bir eylem gerçekleştirmesini gerektirir. Eylemler arasında çok faktörlü kimlik doğrulaması (MFA) denetimi gerçekleştirme, iş gerekçesi sağlama veya belirlenen onaylayanlardan onay isteme yer alabilir.

Etkin atamalar, üyenin rolü kullanmak için herhangi bir eylem gerçekleştirmesini gerektirmez. Etkin olarak atanan üyeler, role her zaman atanmış ayrıcalıklara sahiptir.

Belirli bir atama süresini belirtmek için başlangıç ve bitiş tarihi ve saat kutuları ekleyin. bitirdiğinizde, yeni rol atamasını oluşturmak için Ata'yı seçin.

Kalıcı atamaların son kullanma tarihi yoktur. Rol izinlerine sık ihtiyaç duyan kalıcı çalışanlar için bu seçeneği kullanın.

Zamana bağlı atamaların süresi belirtilen sürenin sonunda dolacak. Bu seçeneği, örneğin proje bitiş tarihi ve saati bilinen geçici veya sözleşmeli çalışanlarla kullanın.

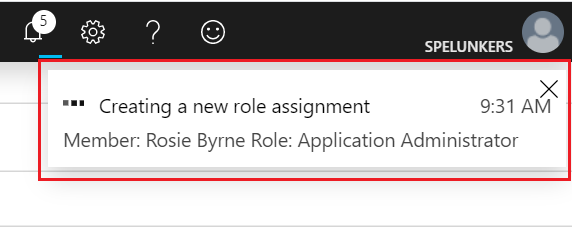

Rol atandıktan sonra bir atama durumu bildirimi görüntülenir.

Kısıtlı kapsamlı bir rol atama

Belirli roller için verilen izinlerin kapsamı tek bir yönetici birimi, hizmet sorumlusu veya uygulamayla sınırlandırılabilir. Bu yordam, bir yönetim biriminin kapsamına sahip bir rol atanıyorsa bir örnektir. Yönetim birimi aracılığıyla kapsamı destekleyen rollerin listesi için bkz . Yönetim birimine kapsamlı roller atama. Bu özellik şu anda Microsoft Entra kuruluşlarına dağıtılmaktadır.

Microsoft Entra yönetim merkezinde en az Ayrıcalıklı Rol Yöneticisi olarak oturum açın.

Kimlik>Rolleri ve yöneticiler>Rolleri ve yöneticiler'e göz atın.

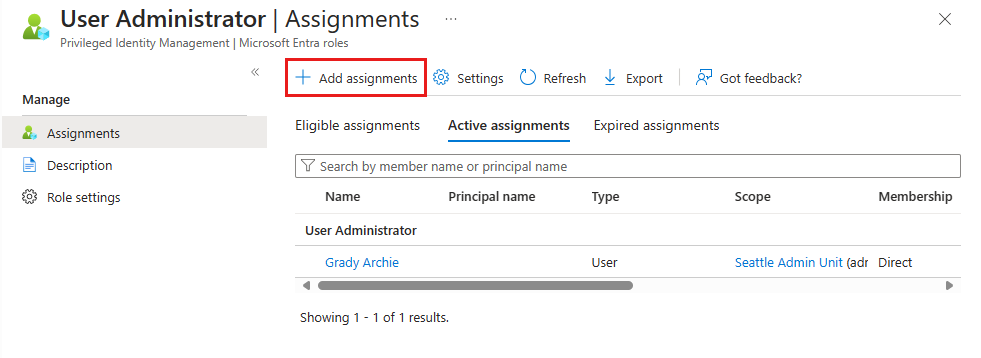

Kullanıcı Yöneticisi'ni seçin.

Ödev ekle'yi seçin.

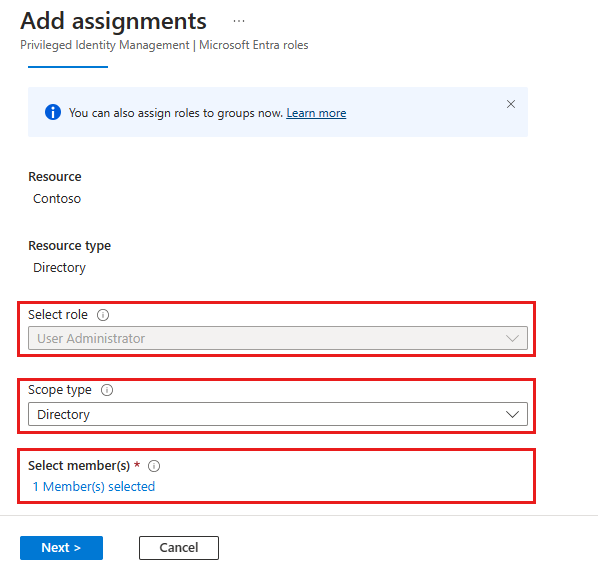

Atama ekle sayfasında şunları yapabilirsiniz:

- Role atanacak bir kullanıcı veya grup seçin

- Rol kapsamını seçin (bu örnekte yönetim birimleri)

- Kapsam için bir yönetim birimi seçin

Yönetim birimleri oluşturma hakkında daha fazla bilgi için bkz . Yönetim birimleri ekleme ve kaldırma.

Microsoft Graph API'sini kullanarak rol atama

PIM için Microsoft Graph API'leri hakkında daha fazla bilgi için bkz . Ayrıcalıklı kimlik yönetimi (PIM) API'sini kullanarak rol yönetimine genel bakış.

PIM API'sini kullanmak için gereken izinler için bkz . Privileged Identity Management API'lerini anlama.

Bitiş tarihi olmayan uygun

Aşağıda, bitiş tarihi olmayan uygun bir atama oluşturmaya yönelik örnek bir HTTP isteği verilmiştir. C# ve JavaScript gibi dillerde istek örnekleri de dahil olmak üzere API komutları hakkında ayrıntılı bilgi için bkz . RoleEligibilityScheduleRequests oluşturma.

HTTP isteği

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

HTTP yanıtı

Aşağıda yanıta bir örnek verilmiştir. Burada gösterilen yanıt nesnesi okunabilirlik için kısaltılmış olabilir.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Etkin ve zamana bağlı

Aşağıda, zamana bağlı etkin bir atama oluşturmak için örnek bir HTTP isteği verilmiştir. C# ve JavaScript gibi dillerde istek örnekleri de dahil olmak üzere API komutları hakkında ayrıntılı bilgi için bkz . RoleAssignmentScheduleRequests oluşturma.

HTTP isteği

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

HTTP yanıtı

Aşağıda yanıta bir örnek verilmiştir. Burada gösterilen yanıt nesnesi okunabilirlik için kısaltılmış olabilir.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

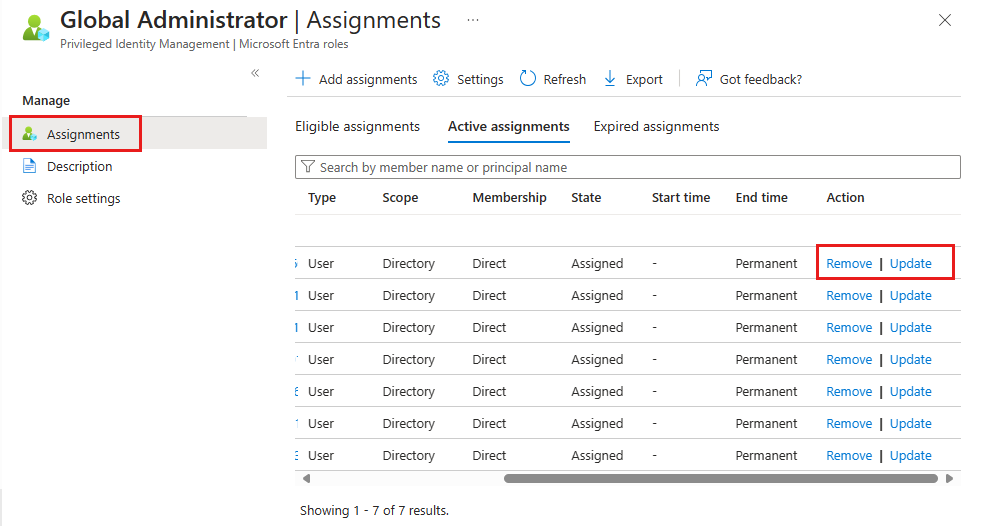

Mevcut rol atamasını güncelleştirme veya kaldırma

Mevcut rol atamasını güncelleştirmek veya kaldırmak için bu adımları izleyin. Yalnızca Microsoft Entra Id P2 veya Microsoft Entra Kimlik Yönetimi lisanslı müşteriler: Bir grubu hem Microsoft Entra Id hem de Privileged Identity Management (PIM) aracılığıyla bir role Etkin olarak atamayın. Ayrıntılı bir açıklama için bkz . Bilinen sorunlar.

Microsoft Entra yönetim merkezinde en az Ayrıcalıklı Rol Yöneticisi olarak oturum açın.

Kimlik idaresi>Privileged Identity Management>Microsoft Entra rolleri'ne göz atın.

Microsoft Entra Id rollerinin listesini görmek için Roller'i seçin.

Güncelleştirmek veya kaldırmak istediğiniz rolü seçin.

Uygun roller veya Etkin roller sekmelerinde rol atamasını bulun.

Rol atamasını güncelleştirmek veya kaldırmak için Güncelleştir veya Kaldır'ı seçin.

Microsoft Graph API aracılığıyla uygun atamayı kaldırma

Aşağıda, sorumludan bir role uygun atamayı iptal etmek için örnek bir HTTP isteği verilmiştir. C# ve JavaScript gibi dillerde istek örnekleri de dahil olmak üzere API komutları hakkında ayrıntılı bilgi için bkz . RoleEligibilityScheduleRequests oluşturma.

İste

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

Response

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}