Belirteç verme olayı için özel talep sağlayıcısı yapılandırma

Bu makalede, belirteç verme başlatma olayı için özel talep sağlayıcısının nasıl yapılandırıldığı açıklanmaktadır. Mevcut bir Azure İşlevleri REST API'sini kullanarak özel bir kimlik doğrulama uzantısı kaydedecek ve REST API'nizden ayrıştırmasını beklediğiniz öznitelikleri ekleyeceksiniz. Özel kimlik doğrulama uzantısını test etmek için bir belirteç almak ve talepleri görüntülemek üzere örnek bir OpenID Bağlan uygulaması kaydedeceksiniz.

Önkoşullar

- Azure İşlevleri oluşturma özelliğine sahip bir Azure aboneliği. Mevcut bir Azure hesabınız yoksa ücretsiz deneme sürümüne kaydolun veya hesap oluştururken Visual Studio Aboneliği avantajlarınızı kullanın.

- Azure İşlevleri dağıtılan bir belirteç verme olayı için yapılandırılmış bir HTTP tetikleyici işlevi. Bir belirteciniz yoksa, Azure İşlevleri'de belirteç verme başlangıç olayı için REST API oluşturma adımlarını izleyin.

- Özel kimlik doğrulama uzantılarına genel bakış bölümünde ele alınan kavramlar hakkında temel bilgiler.

- Microsoft Entra Id kiracısı. Bu nasıl yapılır kılavuzu için bir müşteri veya iş gücü kiracısı kullanabilirsiniz.

- Dış kiracılar için kaydolma ve oturum açma kullanıcı akışı kullanın.

1. Adım: Özel kimlik doğrulama uzantısını kaydetme

Şimdi Microsoft Entra Id tarafından Azure işlevinizi çağırmak için kullanılacak özel bir kimlik doğrulama uzantısı yapılandıracaksınız. Özel kimlik doğrulama uzantısı REST API uç noktanız, REST API'nizden ayrıştırma talepleri ve REST API'nizde kimlik doğrulaması yapma hakkında bilgi içerir. Azure İşlevi uygulamanıza özel bir kimlik doğrulama uzantısı kaydetmek için bu adımları izleyin.

Not

En fazla 100 özel uzantı ilkesine sahip olabilirsiniz.

Özel kimlik doğrulama uzantısını kaydetme

- Azure portalında en az Uygulama Yönetici istrator ve Kimlik Doğrulaması Yönetici istrator olarak oturum açın.

- Microsoft Entra Id'yi arayıp seçin ve Kurumsal uygulamalar'ı seçin.

- Özel kimlik doğrulama uzantıları'nı ve ardından Özel uzantı oluştur'u seçin.

- Temel Bilgiler'de TokenIssuanceStart olay türünü ve ardından İleri'yi seçin.

- Uç Nokta Yapılandırması'nda aşağıdaki özellikleri doldurun:

- Ad - Özel kimlik doğrulama uzantınız için bir ad. Örneğin, Belirteç verme olayı.

- Hedef Url - Azure İşlevi URL'nizin

{Function_Url}örneği. Azure İşlevi uygulamanızın Genel Bakış sayfasına gidin ve oluşturduğunuz işlevi seçin. İşleve Genel Bakış sayfasında İşlev Url'sini Al'ı seçin ve kopyalama simgesini kullanarak customauthenticationextension_extension (Sistem anahtarı) URL'sini kopyalayın. - Açıklama - Özel kimlik doğrulama uzantılarınız için bir açıklama.

- İleri'yi seçin.

- API Kimlik Doğrulaması'nda Yeni uygulama kaydı oluştur seçeneğini belirleyerek işlev uygulamanızı temsil eden bir uygulama kaydı oluşturun.

- Uygulamaya kimlik doğrulama olayları API'Azure İşlevleri gibi bir ad verin.

- İleri'yi seçin.

- Talepler bölümünde, özel kimlik doğrulama uzantınızın REST API'nizden ayrıştırılmasını beklediğiniz ve belirteçle birleştirilecek öznitelikleri girin. Aşağıdaki talepleri ekleyin:

- dateOfBirth

- customRoles

- apiVersion

- correlationId

- İleri'yi ve ardından Özel kimlik doğrulama uzantısını ve ilişkili uygulama kaydını kaydeden Oluştur'u seçin.

- Azure İşlevi uygulamanızda Azure İşleviniz için kimlik doğrulamasını yapılandırmak için gereken API Kimlik Doğrulaması altındaki Uygulama Kimliği'ne dikkat edin.

1.2 Yönetici onayı verme

Özel kimlik doğrulama uzantısı oluşturulduktan sonra API'ye izin vermeniz gerekir. Özel kimlik doğrulama uzantısı, izni kullanarak Receive custom authentication extension HTTP requests Azure İşlev Uygulamasında kimlik doğrulaması yapmak için kullanırclient_credentials.

Yeni özel kimlik doğrulama uzantınızın Genel Bakış sayfasını açın. Bir kimlik sağlayıcısı eklerken gerekli olacağı için API Kimlik Doğrulaması altındaki Uygulama Kimliğini not alın.

API Kimlik Doğrulaması'nın altında İzin ver'i seçin.

Yeni bir pencere açılır ve oturum açıldıktan sonra özel kimlik doğrulama uzantısı HTTP isteklerini almak için izinler istenir. Bu, özel kimlik doğrulama uzantısının API'nizde kimlik doğrulaması yapmasına olanak tanır. Kabul Et’i seçin.

2. Adım: OpenID Bağlan uygulamasını zenginleştirilmiş belirteçleri alacak şekilde yapılandırma

Belirteç almak ve özel kimlik doğrulama uzantısını test etmek için uygulamayı kullanabilirsiniz https://jwt.ms . Bir belirtecin kodu çözülen içeriğini görüntüleyen Microsoft'a ait bir web uygulamasıdır (belirtecin içeriği tarayıcınızdan asla ayrılmaz).

2.1 Test web uygulamasını kaydetme

jwt.ms web uygulamasını kaydetmek için şu adımları izleyin:

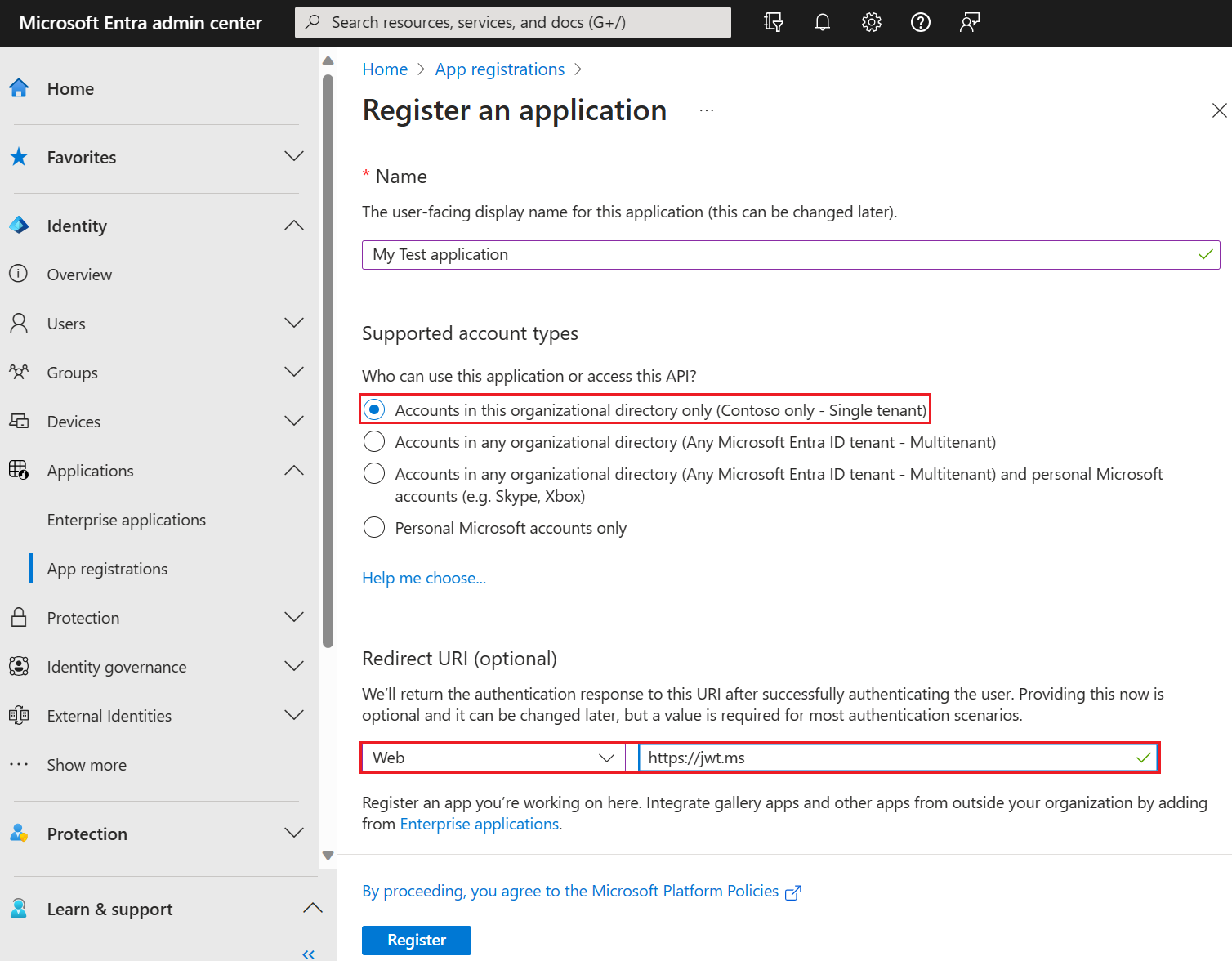

Azure portalındaki Giriş sayfasında Microsoft Entra Id'yi seçin.

Uygulama kayıtları> Yeni kayıt'ı seçin.

Uygulama için bir Ad girin. Örneğin, Test uygulamam.

Desteklenen hesap türleri'nin altında Yalnızca bu kuruluş dizinindeki Hesaplar'ı seçin.

Yeniden Yönlendirme URI'sindeki Bir platform seçin açılan listesinde Web'i seçin ve URL metin kutusuna girin

https://jwt.ms.Uygulama kaydını tamamlamak için Kaydet'i seçin.

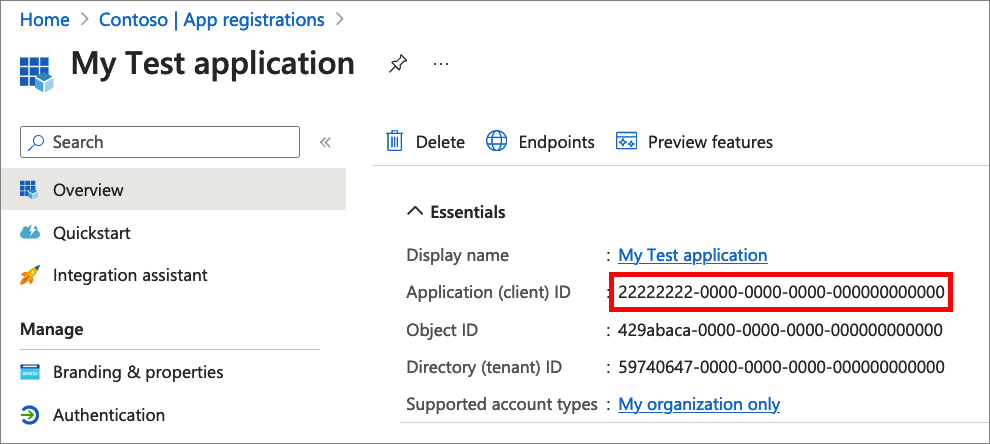

Uygulama kaydınızın Genel Bakış sayfasında Uygulama (istemci) kimliğini kopyalayın. Uygulama kimliği, sonraki adımlarda olarak

{App_to_enrich_ID}adlandırılır. Microsoft Graph'ta buna appId özelliği tarafından başvurulur.

2.2 Örtük akışı etkinleştirme

jwt.ms test uygulaması örtük akışı kullanır. Test uygulamam kaydınızda örtük akışı etkinleştirin:

- Yönet'in altında Kimlik Doğrulama'yı seçin.

- Örtük verme ve karma akışlar'ın altında kimlik belirteçleri (örtük ve karma akışlar için kullanılır) onay kutusunu seçin.

- Kaydet'i seçin.

2.3 Uygulamanızı talep eşleme ilkesi için etkinleştirme

Talep eşleme ilkesi, özel kimlik doğrulama uzantısından döndürülen özniteliklerin belirteçle eşlenmesi için kullanılır. Belirteçlerin genişletilmesine izin vermek için uygulama kaydını eşlenmiş talepleri kabul etmek üzere açıkça etkinleştirmeniz gerekir:

- Test Uygulamam kaydınızda Yönet'in altında Bildirim'i seçin.

- Bildirimde özniteliğini

acceptMappedClaimsbulun ve değerini olaraktrueayarlayın. accessTokenAcceptedVersionayarını2yapın.- Değişiklikleri kaydetmek için Kaydet'i seçin.

Aşağıdaki JSON kod parçacığında bu özelliklerin nasıl yapılandırılır gösterilmektedir.

{

"id": "22222222-0000-0000-0000-000000000000",

"acceptMappedClaims": true,

"accessTokenAcceptedVersion": 2,

...

}

Uyarı

Kötü amaçlı aktörlerin uygulamanız için talep eşleme ilkeleri oluşturmasına izin verebilen çok kiracılı uygulamalar için özelliğini true olarak ayarlamayınacceptMappedClaims. Bunun yerine özel bir imzalama anahtarı yapılandırın.

Uygulamanıza özel talep sağlayıcısı atama adlı sonraki adıma geçin.

3. Adım: Uygulamanıza özel talep sağlayıcısı atama

Belirteçlerin özel kimlik doğrulama uzantısından gelen taleplerle verilmesi için, uygulamanıza özel bir talep sağlayıcısı atamanız gerekir. Bu, belirteç hedef kitlesini temel aldığından sağlayıcının kimlik belirtecindeki talepleri almak için istemci uygulamasına ve erişim belirtecindeki talepleri almak için kaynak uygulamaya atanması gerekir. Özel talep sağlayıcısı, belirteç verme başlatma olayı dinleyicisi ile yapılandırılmış özel kimlik doğrulama uzantısına dayanır. Özel talep sağlayıcısından taleplerin tümünün veya bir alt kümesinin belirteçle eşlenip eşlenmeyeceğini seçebilirsiniz.

Not

Uygulamalar ve özel uzantılar arasında yalnızca 250 benzersiz atama oluşturabilirsiniz. Aynı özel uzantı çağrısını birden çok uygulamaya uygulamak istiyorsanız authenticationEventListeners Microsoft Graph API'sini kullanarak birden çok uygulama için dinleyici oluşturmanızı öneririz. Bu, Azure portalında desteklenmez.

Test uygulamamı özel kimlik doğrulama uzantınıza bağlamak için şu adımları izleyin:

Özel kimlik doğrulama uzantısını özel talep sağlayıcı kaynağı olarak atamak için;

Azure portalındaki Giriş sayfasında Microsoft Entra Id'yi seçin.

Kurumsal uygulamalar'ı veardından Yönet'in altında Tüm uygulamalar'ı seçin. Listeden Test uygulamam'ı bulun ve seçin.

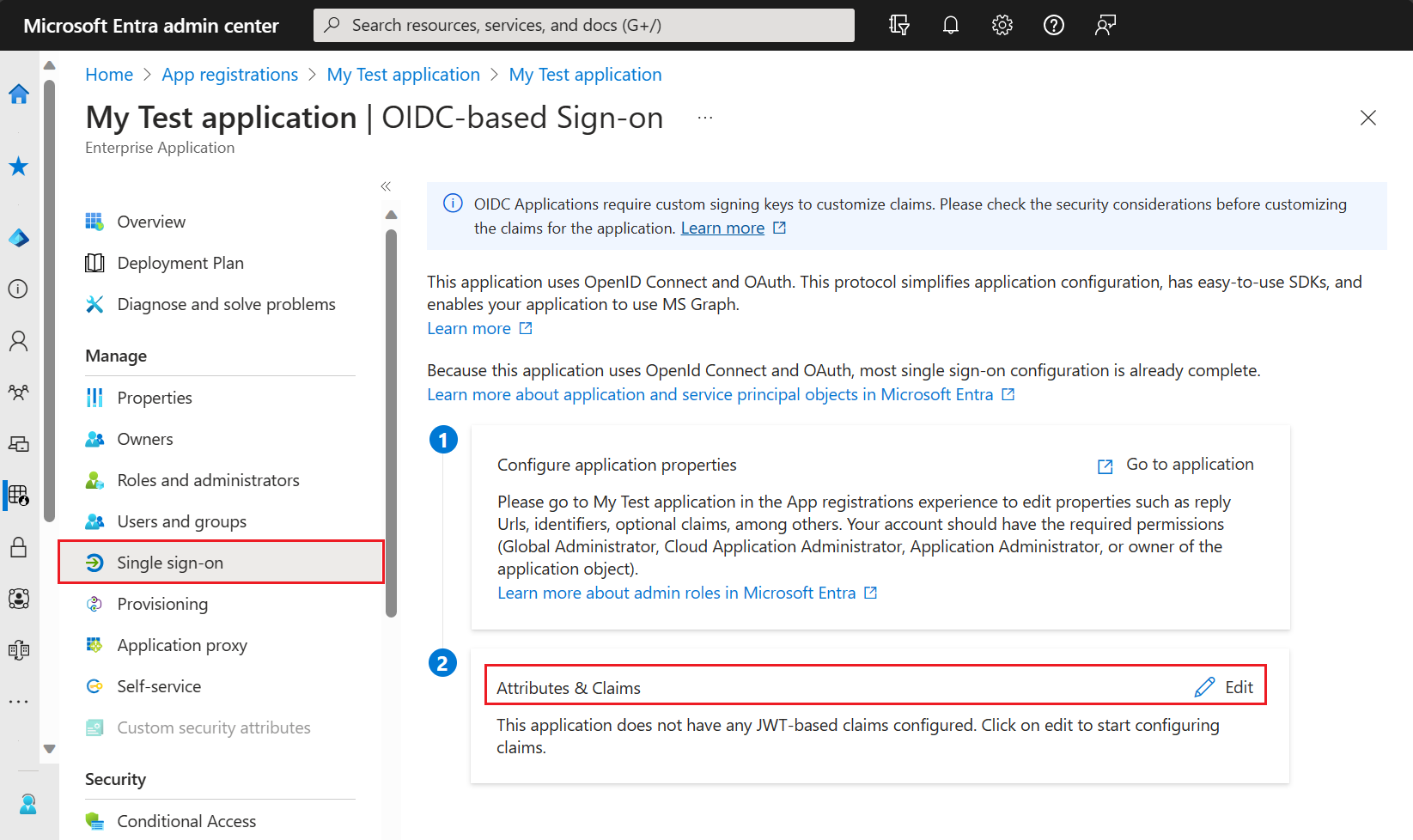

Test uygulamam'ın Genel Bakış sayfasında Yönet'e gidin ve Çoklu oturum açma'yı seçin.

Öznitelikler ve Talepler'in altında Düzenle'yi seçin.

Gelişmiş ayarlar menüsünü genişletin.

Özel talep sağlayıcısı'nın yanında Yapılandır'ı seçin.

Özel talep sağlayıcısı açılan kutusunu genişletin ve daha önce oluşturduğunuz Belirteç verme olayını seçin.

Kaydet'i seçin.

Ardından, özel talep sağlayıcısından belirteçte talep olarak verilmesi gereken öznitelikleri atayın:

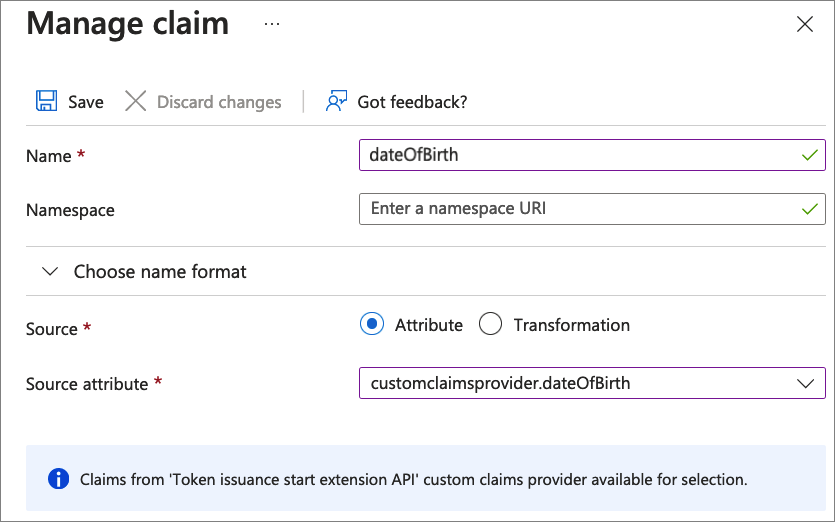

Yeni talep eklemek için Yeni talep ekle'yi seçin. Verilmesini istediğiniz talep için dateOfBirth gibi bir ad girin.

Kaynak'ın altında Öznitelik'i seçin ve Kaynak özniteliği açılan kutusunda customClaimsProvider.dateOfBirthöğesini seçin.

Kaydet'i seçin.

customClaimsProvider.customRoles, customClaimsProvider.apiVersion ve customClaimsProvider.correlationId özniteliklerini ve buna karşılık gelen adı eklemek için bu işlemi yineleyin. Talebin adını özniteliğin adıyla eşleştirmek iyi bir fikirdir.

4. Adım: Azure İşlevinizi koruma

Microsoft Entra özel kimlik doğrulama uzantısı, HTTP Authorization üst bilgisinde Azure işlevinize gönderilen bir erişim belirtecini almak için sunucudan sunucuya akışı kullanır. özellikle üretim ortamında işlevinizi Azure'da yayımlarken yetkilendirme üst bilgisinde gönderilen belirteci doğrulamanız gerekir.

Azure işlevinizi korumak için, gelen belirteçleri Azure İşlevleri kimlik doğrulama olayları API uygulama kaydınızla doğrulamak üzere Microsoft Entra kimlik doğrulamasını tümleştirmek için bu adımları izleyin. Kiracı türünüz temelinde aşağıdaki sekmelerden birini seçin.

Not

Azure işlev uygulaması, özel kimlik doğrulama uzantınızın kayıtlı olduğu kiracıdan farklı bir Azure kiracısında barındırılıyorsa, Açık Kimlik Bağlan sekmesini seçin.

4.1 Microsoft Entra kimlik sağlayıcısını kullanma

Microsoft Entra'yi Azure İşlevi uygulamanıza kimlik sağlayıcısı olarak eklemek için aşağıdaki adımları kullanın.

Azure portalında, daha önce yayımladığınız işlev uygulamasını bulun ve seçin.

Ayarlar altında Kimlik Doğrulaması'yı seçin.

Kimlik sağlayıcısı ekle'yi seçin.

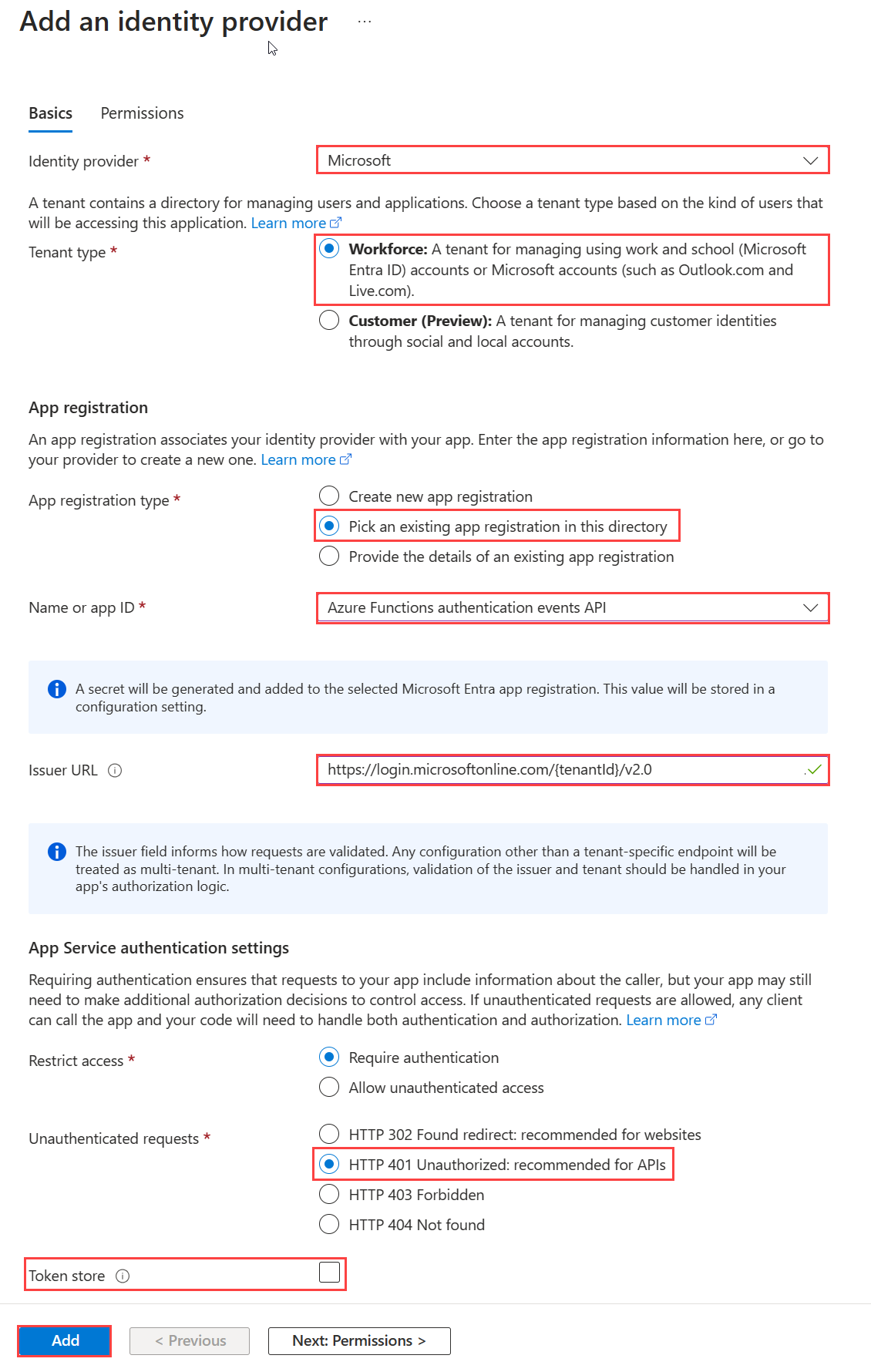

Kimlik sağlayıcısı olarak Microsoft'u seçin.

Kiracı türü olarak İş Gücü'nü seçin.

Uygulama kaydı altında, Uygulama kayıt türü için bu dizinde var olan bir uygulama kaydını seçin'i seçin ve özel talep sağlayıcısını kaydederken daha önce oluşturduğunuzAzure İşlevleri kimlik doğrulama olayları API'sinin uygulama kaydını seçin.

İş gücü kiracınızın kiracı kimliği olan

{tenantId}aşağıdaki veren URL'sinihttps://login.microsoftonline.com/{tenantId}/v2.0girin.Kimliği doğrulanmamış istekler'in altında kimlik sağlayıcısı olarak HTTP 401 Yetkisiz'yi seçin.

Belirteç deposu seçeneğinin seçimini kaldırın.

Azure İşlevinize kimlik doğrulaması eklemek için Ekle'yi seçin.

4.2 OpenID Bağlan kimlik sağlayıcısını kullanma

Microsoft kimlik sağlayıcısını yapılandırdıysanız bu adımı atlayın. Aksi takdirde Azure İşlevi, özel kimlik doğrulama uzantınızın kayıtlı olduğu kiracıdan farklı bir kiracıda barındırılıyorsa işlevinizi korumak için şu adımları izleyin:

İstemci gizli dizisi oluşturma

- Azure portalının Giriş sayfasında Microsoft Entra Id> Uygulama kayıtları öğesini seçin.

- Daha önce oluşturduğunuz Azure İşlevleri kimlik doğrulama olayları API'sinin uygulama kaydını seçin.

- Sertifikalar ve gizli diziler İstemci gizli>dizileri>Yeni istemci gizli dizisi'ni seçin.

- Gizli dizi için bir süre sonu seçin veya özel bir yaşam süresi belirtin, bir açıklama ekleyin ve Ekle'yi seçin.

- Gizli anahtarın değerini istemci uygulama kodunuzda kullanmak üzere kaydedin. Bu sayfadan ayrıldıktan sonra bu gizli anahtar değeri hiçbir zaman görüntülenmez.

OpenID Bağlan kimlik sağlayıcısını Azure İşlevi uygulamanıza ekleyin.

Daha önce yayımladığınız işlev uygulamasını bulun ve seçin.

Ayarlar altında Kimlik Doğrulaması'yı seçin.

Kimlik sağlayıcısı ekle'yi seçin.

Kimlik sağlayıcısı olarak OpenID Bağlan'ı seçin.

Contoso Microsoft Entra Id gibi bir ad sağlayın.

Meta Veri girdisinin altında, Belge URL'sinin aşağıdaki URL'sini girin. değerini

{tenantId}Microsoft Entra kiracı kimliğiniz ile değiştirin.https://login.microsoftonline.com/{tenantId}/v2.0/.well-known/openid-configurationUygulama kaydı altında, daha önce oluşturduğunuz Azure İşlevleri kimlik doğrulama olayları API'si uygulama kaydının uygulama kimliğini (istemci kimliği) girin.

Azure İşlevi'ne dönün, Uygulama kaydı altında İstemci gizli dizisini girin.

Belirteç deposu seçeneğinin seçimini kaldırın.

OpenID Bağlan kimlik sağlayıcısını eklemek için Ekle'yi seçin.

5. Adım: Uygulamayı test edin

Özel talep sağlayıcınızı test etmek için şu adımları izleyin:

Yeni bir özel tarayıcı açın ve aşağıdaki URL'de gezinin ve oturum açın.

https://login.microsoftonline.com/{tenantId}/oauth2/v2.0/authorize?client_id={App_to_enrich_ID}&response_type=id_token&redirect_uri=https://jwt.ms&scope=openid&state=12345&nonce=12345değerini kiracı kimliğiniz, kiracı adınız veya doğrulanmış etki alanı adlarınızdan biriyle değiştirin

{tenantId}. Örneğin,contoso.onmicrosoft.com.değerini Test uygulamam istemci kimliğiyle değiştirin

{App_to_enrich_ID}.Oturum açtıktan sonra adresinde kodu çözülen belirteciniz

https://jwt.msgösterilir. Azure İşlevi'nden gelen taleplerin kodu çözülen belirteçte sunulduğunu doğrulayın, örneğin,dateOfBirth.

Ayrıca bkz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin