Microsoft Entra şirket içi uygulama kimliği sağlama mimarisi

Genel bakış

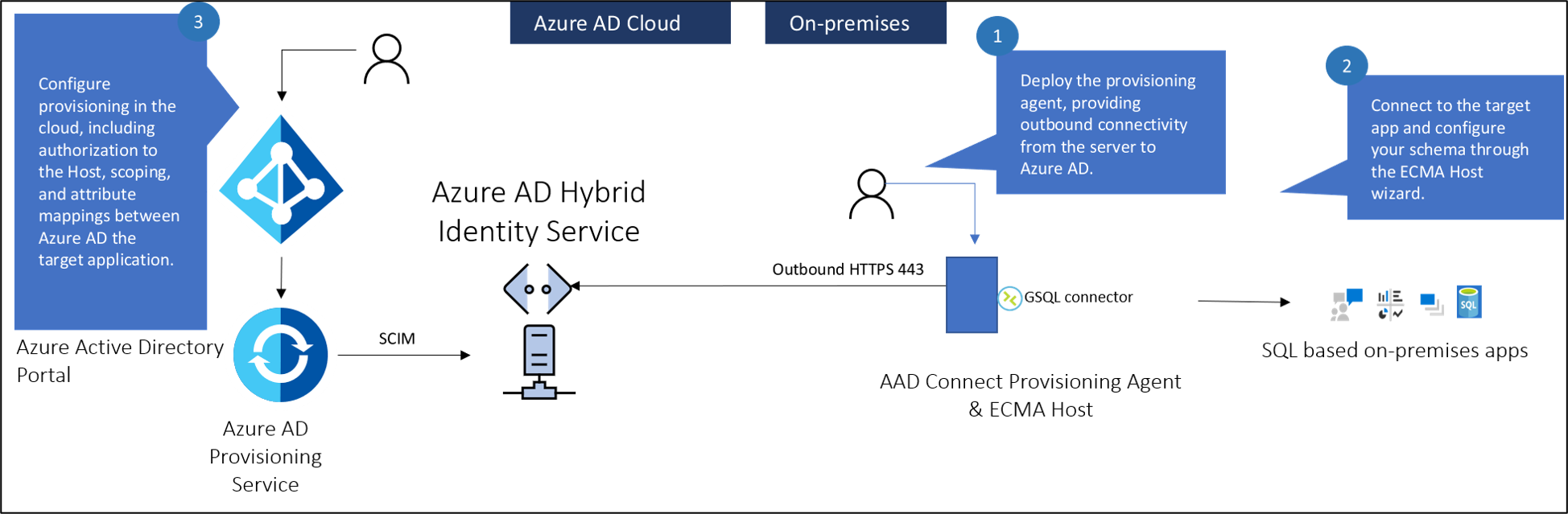

Aşağıdaki diyagramda, şirket içi uygulama sağlamanın nasıl çalıştığına genel bir bakış gösterilmektedir.

Kullanıcıları şirket içi bir uygulamaya sağlamaya yönelik üç birincil bileşen vardır:

- Sağlama aracısı, Microsoft Entra Kimliği ile şirket içi ortamınız arasında bağlantı sağlar.

- Genişletilebilir Bağlantı (ECMA) Bağlayıcısı konağı, Microsoft Entra Id'den gelen sağlama isteklerini hedef uygulamanıza yapılan isteklere dönüştürür. Microsoft Entra Id ile uygulamanız arasında bir ağ geçidi görevi görür. Microsoft Identity Manager ile kullanılan mevcut ECMA2 bağlayıcılarını içeri aktarmak için bunu kullanabilirsiniz. BIR SCIM uygulaması veya SCIM ağ geçidi derlediyseniz ECMA konağı gerekli değildir.

- Microsoft Entra sağlama hizmeti, eşitleme altyapısı görevi görür.

Not

Microsoft Identity Manager Eşitlemesi gerekli değildir. Ancak ECMA2 bağlayıcınızı ECMA konağına aktarmadan önce derlemek ve test etmek için kullanabilirsiniz. ECMA2 bağlayıcısı MIM'e özgüdür ve BURADA ECMA konağı sağlama aracısı ile kullanıma özgüdür.

Güvenlik duvarı gereksinimleri

Şirket ağına gelen bağlantıları açmanız gerekmez. Sağlama aracıları yalnızca sağlama hizmetine giden bağlantıları kullanır, bu da gelen bağlantılar için güvenlik duvarı bağlantı noktalarını açmanıza gerek olmadığı anlamına gelir. Tüm bağlantılar giden olduğundan ve güvenli bir kanal üzerinden gerçekleştiği için çevre (DMZ) ağına da ihtiyacınız yoktur.

Sağlama aracıları için gerekli giden uç noktalar burada ayrıntılı olarak yer alır.

ECMA Bağlayıcısı Ana Bilgisayar mimarisi

ECMA Bağlayıcısı Konağı, şirket içi sağlamayı gerçekleştirmek için kullandığı birkaç alana sahiptir. Aşağıdaki diyagram, bu tek tek alanları gösteren kavramsal bir çizimdir. Aşağıdaki tabloda alanlar daha ayrıntılı olarak açıklanmaktadır.

| Alan | Açıklama |

|---|---|

| Uç Noktalar | Microsoft Entra sağlama hizmetiyle iletişim ve veri aktarımından sorumlu |

| Belleğe yüklenmiş önbellek | Şirket içi veri kaynağından içeri aktarılan verileri depolamak için kullanılır |

| Otomatik Eşitleme | ECMA Bağlayıcısı Konağı ile şirket içi veri kaynağı arasında zaman uyumsuz veri eşitlemesi sağlar |

| İş mantığı | Tüm ECMA Bağlayıcısı Konak etkinliklerini koordine etmek için kullanılır. Otomatik Eşitleme süresi ECMA ana bilgisayarında yapılandırılabilir. Bu, özellikler sayfasındadır. |

Yer işareti öznitelikleri ve ayırt edici adlar hakkında

Özellikle genericSQL bağlayıcısı tarafından kullanılan bağlantı özniteliklerini ve ayırt edici adları daha iyi açıklamak için aşağıdaki bilgiler sağlanır.

Anchor özniteliği, değişmeyen bir nesne türünün benzersiz bir özniteliğidir ve bu nesneyi ECMA Bağlayıcı Konağı bellek içi önbelleğinde temsil eder.

Ayırt edici ad (DN), bir nesneyi dizin hiyerarşisindeki geçerli konumunu belirterek benzersiz olarak tanımlayan bir addır. Veya SQL ile bölümünde. Ad, dizin bölümünün kökündeki anchor özniteliği bir araya gelerek oluşturulur.

Geleneksel DN'leri, örneğin Active Directory veya LDAP gibi geleneksel bir biçimde düşündüğümüzde, şuna benzer bir şey düşünüriz:

CN=Lola Jacobson,CN=Users,DC=contoso,DC=com

Ancak SQL gibi hiyerarşik değil düz bir veri kaynağı için DN'nin tablolardan birinde zaten mevcut olması veya ECMA BağlayıcıSı Konağına sağladığımız bilgilerden oluşturulmuş olması gerekir.

Bu, genericSQL bağlayıcısı yapılandırılırken onay kutusunda Otomatik Olarak Oluşturulan seçeneği işaretlenerek gerçekleştirilebilir. Otomatik olarak oluşturulacak DN'yi seçtiğinizde, ECMA konağı LDAP biçiminde bir DN oluşturur: CN=<anchorvalue,OBJECT>=<type>. Bu, DN'nin Bağlantı sayfasında Yer işareti kaldırılmış olduğu da varsayılır.

genericSQL bağlayıcısı, DN'nin LDAP biçimi kullanılarak doldurulmasını bekler. Genel SQL bağlayıcısı, "OBJECT=" bileşen adıyla LDAP stilini kullanıyor. Bu, bölümleri kullanmasına olanak tanır (her nesne türü bir bölümdür).

ECMA BağlayıcıSı Konağı şu anda yalnızca USER nesne türünü desteklediğinden OBJECT=<type> , OBJECT=USER olacaktır. Bu nedenle, bağlantı değeri ljacobson olan bir kullanıcının DN değeri şöyle olacaktır:

CN=ljacobson,OBJECT=USER

Kullanıcı oluşturma iş akışı

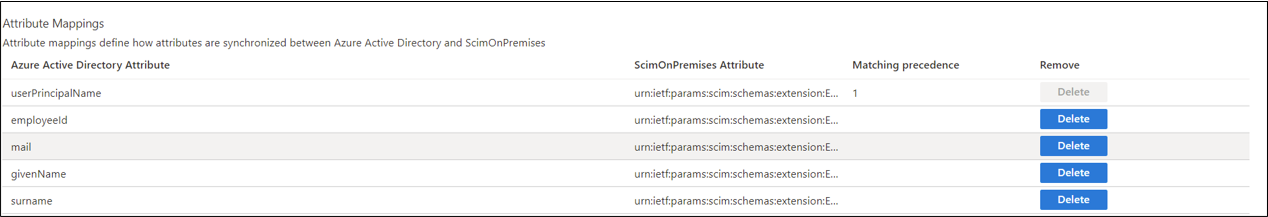

Microsoft Entra sağlama hizmeti, kullanıcının var olup olmadığını görmek için ECMA Bağlayıcısı Ana Bilgisayarı'nı sorgular. Filtre olarak eşleşen özniteliği kullanır. Bu öznitelik Azure portalında Kurumsal uygulamalar -> Şirket içi sağlama - sağlama ->> öznitelik eşleştirme altında tanımlanır. Eşleşen öncelik için 1 ile belirtilir. Bir veya daha fazla eşleşen öznitelik tanımlayabilir ve önceliklerini önceliğe göre belirleyebilirsiniz. Eşleşen özniteliği değiştirmek isterseniz bunu da yapabilirsiniz.

ECMA BağlayıcıSı Konağı GET isteğini alır ve kullanıcının var olup olmadığını ve içeri aktarılıp aktarıldığını görmek için iç önbelleğini sorgular. Bu işlem yukarıdaki eşleşen öznitelikler kullanılarak yapılır. Birden çok eşleşen öznitelik tanımlarsanız, Microsoft Entra sağlama hizmeti her öznitelik için bir GET isteği gönderir ve ECMA ana bilgisayarı bir eşleşme bulana kadar önbelleğini denetler.

Kullanıcı yoksa, Microsoft Entra Id kullanıcıyı oluşturmak için bir POST isteğinde bulunur. ECMA Bağlayıcısı Konağı HTTP 201 ile Microsoft Entra Id'ye yanıt verir ve kullanıcı için bir kimlik sağlar. Bu kimlik, nesne türleri sayfasında tanımlanan bağlantı değerinden türetilir. Bu tutturucu, Microsoft Entra Kimliği tarafından ecma bağlayıcısı konasını gelecekteki ve sonraki istekler için sorgulamak için kullanılacaktır.

Microsoft Entra Id'de kullanıcıya bir değişiklik olursa, Microsoft Entra Id 1. adımda eşleşen öznitelik yerine önceki adımdaki tutturucuyu kullanarak kullanıcıyı almak için bir GET isteğinde bulunur. Bu, örneğin, UPN'nin Microsoft Entra Id ve uygulamadaki kullanıcı arasındaki bağlantıyı kesmeden değişmesine olanak tanır.

Aracı en iyi yöntemleri

- Workday / SuccessFactors / Microsoft Entra Connect bulut eşitlemesi ile birlikte şirket içi sağlama özelliği için aynı aracıyı kullanmak şu anda desteklenmiyor. Diğer sağlama senaryolarıyla aynı aracıda şirket içi sağlamayı desteklemek için etkin bir şekilde çalışıyoruz.

-

- Aracılarla Azure arasındaki giden TLS iletişimlerinde tüm satır içi inceleme biçimlerinden kaçının. Bu tür bir satır içi inceleme, iletişim akışında düşüşe neden olur.

- Aracının hem Azure hem de uygulamanızla iletişim kurması gerekir, bu nedenle aracının yerleştirilmesi bu iki bağlantının gecikme süresini etkiler. Her ağ bağlantısını iyileştirerek uçtan uca trafiğin gecikme süresini en aza indirebilirsiniz. Her bağlantı şu şekilde iyileştirilebilir:

- Atlamanın iki ucu arasındaki mesafeyi azaltma.

- Geçiş için doğru ağı seçme. Örneğin, ayrılmış bağlantılar nedeniyle genel İnternet yerine özel ağdan geçiş daha hızlı olabilir.

- Aracı ve ECMA Konağı iletişim için bir sertifika kullanır. ECMA konağı tarafından oluşturulan otomatik olarak imzalanan sertifika yalnızca test amacıyla kullanılmalıdır. Otomatik olarak imzalanan sertifikanın süresi varsayılan olarak iki yıl içinde dolar ve iptal edilemez. Microsoft, üretim kullanım örnekleri için güvenilir bir CA'dan sertifika kullanılmasını önerir.

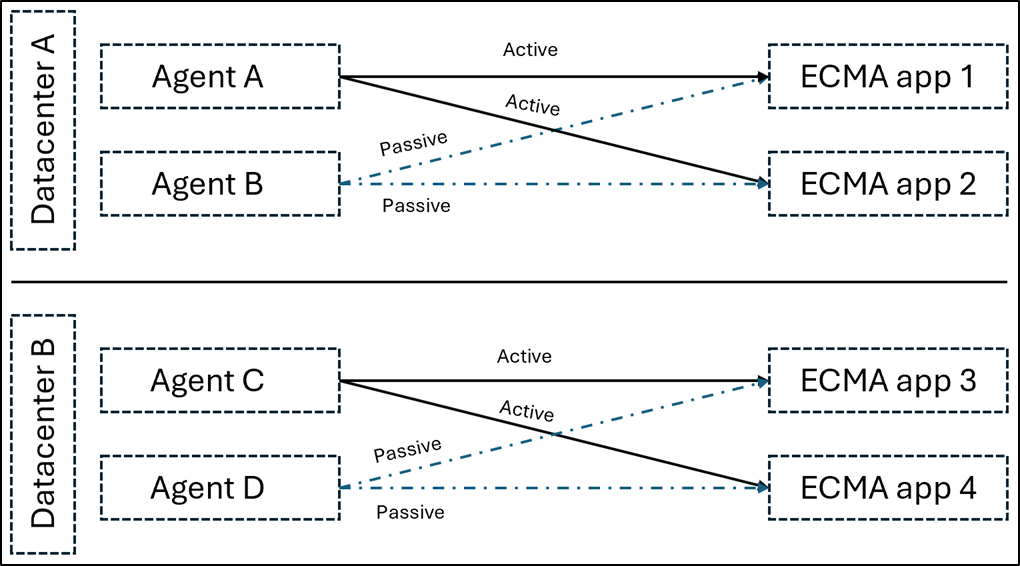

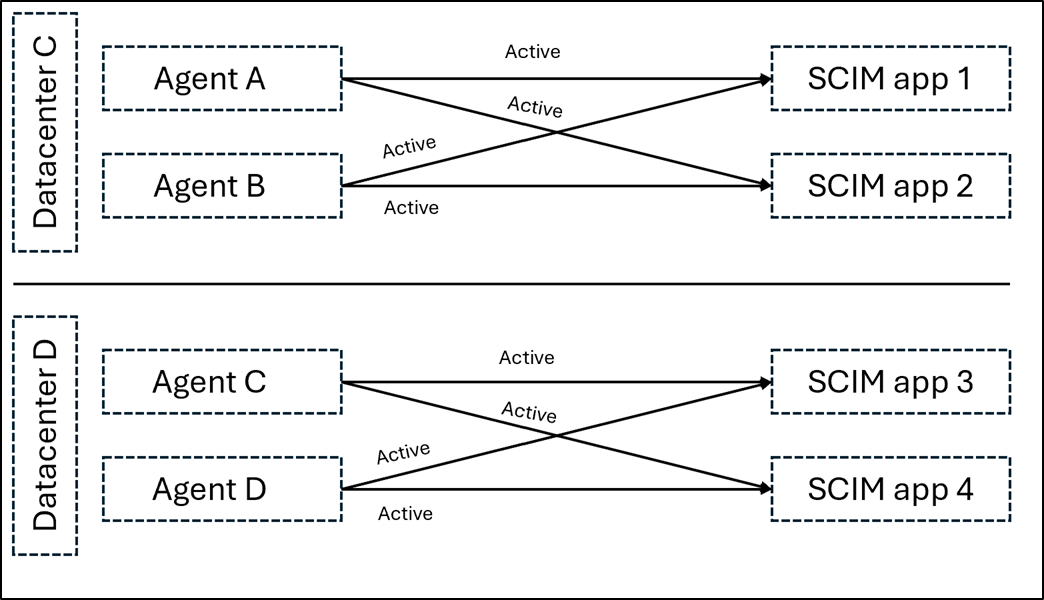

Yüksek kullanılabilirlik

Yüksek kullanılabilirlik /yük devretme senaryoları için aşağıdaki bilgiler sağlanır.

ECMA bağlayıcısını kullanan şirket içi uygulamalar için: Öneri, veri merkezi başına 1 etkin aracıya ve 1 pasif aracıya (Yapılandırıldı, ancak durduruldu, Entra'daki kurumsal uygulamaya atanmadı) sahip olmasıdır. Yük devretme yaparken etkin aracıyı durdurun, pasif aracıyı yeniden başlatın, pasif aracıyı atayın ve etkin aracıyı atayın. Bu, pasif aracının hesapları sağlamadan önce hedef uygulamada kimliklerin tam içeri aktarılmasını gerçekleştirmesini sağlar.

SCIM bağlayıcısını kullanan şirket içi uygulamalar için: Öneri, uygulama başına 2 etkin aracıya sahip olmasıdır.

Sağlama aracısı soruları

Sık sorulan bazı sorular burada yanıtlandırılır.

Sağlama aracımın sürümünü Nasıl yaparım? biliyor musunuz?

- Sağlama aracısının yüklü olduğu Windows sunucusunda oturum açın.

- Denetim Masası> Uninstall veya Change a Program'a gidin.

- Microsoft Entra Connect Sağlama Aracısı girişine karşılık gelen sürümü arayın.

Sağlama aracısını Microsoft Entra Connect veya Microsoft Identity Manager çalıştıran aynı sunucuya yükleyebilir miyim?

Evet. Sağlama aracısını Microsoft Entra Connect veya Microsoft Identity Manager çalıştıran sunucuya yükleyebilirsiniz, ancak bunlar gerekli değildir.

Sağlama aracısını giden HTTP iletişimi için ara sunucu kullanacak şekilde Nasıl yaparım? yapılandırabilirsiniz?

Sağlama aracısı giden ara sunucu kullanımını destekler. Aracı yapılandırma dosyasını C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config düzenleyerek yapılandırabilirsiniz. Aşağıdaki satırları dosyanın sonuna doğru kapanış </configuration> etiketinden hemen önce ekleyin. ve değişkenlerini [proxy-server][proxy-port] proxy sunucunuzun adı ve bağlantı noktası değerleriyle değiştirin.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Sağlama aracısının Microsoft Entra kiracısıyla iletişim kuradığından ve hiçbir güvenlik duvarının aracı tarafından gerekli bağlantı noktalarını engellemediğinden emin Nasıl yaparım??

Ayrıca, gerekli tüm bağlantı noktalarının açık olup olmadığını de kontrol edebilirsiniz.

Sağlama aracısını Nasıl yaparım? kaldırabilirsiniz?

- Sağlama aracısının yüklü olduğu Windows sunucusunda oturum açın.

- Denetim Masası> Uninstall veya Change a Program'a gidin.

- Aşağıdaki programları kaldırın:

- Microsoft Entra Connect Sağlama Aracısı

- Microsoft Entra Connect Aracısı Güncelleştiricisi

- Microsoft Entra Connect Sağlama Aracısı Paketi

Sağlama aracısı geçmişi

Bu makalede, Microsoft Entra Connect Sağlama Aracısı'nın yayımlanan sürümleri ve özellikleri listelenmektedir. Microsoft Entra ekibi, Sağlama Aracısı'nı düzenli olarak yeni özellikler ve işlevlerle güncelleştirir. Şirket içi sağlama ve bulut eşitleme / İk temelli sağlama için aynı aracıyı kullanmadığınızdan emin olun.

Microsoft, en son aracı sürümü ve önceki bir sürüm için doğrudan destek sağlar.

İndirme bağlantısı

Şirket içi uygulama sağlama, sağlama aracısına alınmıştır ve portaldan kullanılabilir. Bkz . sağlama aracısını yükleme.

1.1.892.0

20 Mayıs 2022 - indirilebileceği yayın

Düzeltilen sorunlar

- Değişiklikleri tamsayı özniteliklerine dışarı aktarma desteği ekledik. Bu destek, genel LDAP bağlayıcısını kullanan müşterilere fayda sağlar.

1.1.846.0

11 Nisan 2022 - İndirme için yayınlandı

Düzeltilen sorunlar

- Kullanıcıları AD LDS'ye sağlarken genel LDAP bağlayıcısı için bağlayıcı olarak ObjectGUID desteği ekledik.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin