Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, Microsoft Entra sağlama aracısı için yükleme işlemi ve ilk olarak Microsoft Entra yönetim merkezinde nasıl yapılandırabileceğiniz anlatılır.

Önemli

Aşağıdaki yükleme yönergelerinde tüm önkoşulları karşıladığınız varsayılır.

Uyarı

Bu makalede, sihirbazı kullanarak sağlama aracısını yükleme konusu ele alınıyor. Cli kullanarak Microsoft Entra sağlama aracısını yükleme hakkında bilgi için bkz . CLI ve PowerShell kullanarak Microsoft Entra sağlama aracısını yükleme.

Daha fazla bilgi ve örnek için aşağıdaki videoyu görüntüleyin:

Grup Tarafından Yönetilen Hizmet Hesapları

Grup Yönetilen Hizmet Hesabı (gMSA), otomatik parola yönetimi, basitleştirilmiş hizmet asıl adı (SPN) yönetimi ve yönetimi diğer yöneticilere devretme olanağı sağlayan yönetilen bir etki alanı hesabıdır. gMSA ayrıca bu işlevselliği birden çok sunucuya genişletir. Microsoft Entra Cloud Sync aracıyı çalıştırmak için bir gMSA kullanılmasını destekler ve önerir. Daha fazla bilgi için bkz . Grup Yönetilen Hizmet Hesapları.

Var olan bir aracıyı gMSA kullanacak şekilde güncelleştirme

Mevcut bir aracıyı yükleme sırasında oluşturulan Grup Yönetilen Hizmet Hesabını kullanacak şekilde güncelleştirmek için, AADConnectProvisioningAgent.msi çalıştırarak aracı hizmetini en son sürüme yükseltin. Şimdi yükleme sihirbazını yeniden çalıştırın ve sizden istendiğinde hesabı oluşturmak için kimlik bilgilerini sağlayın.

Ajanı yükle

Azure portalında Microsoft Entra ID'yi seçin.

Sol bölmede Microsoft Entra Connect öğesini ve ardından Cloud Syncöğesini seçin.

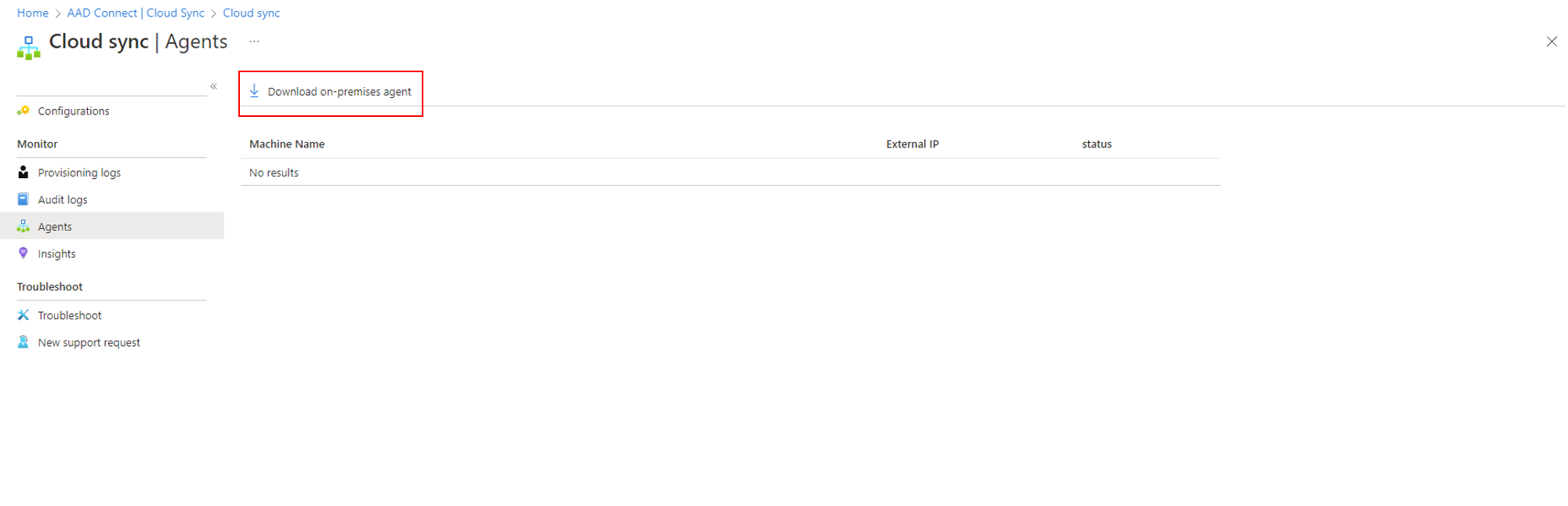

Sol bölmede Aracılarıöğesini seçin.

Şirket içi aracıyıindir'i seçin ve Koşulları kabul et &indirin'i seçin.

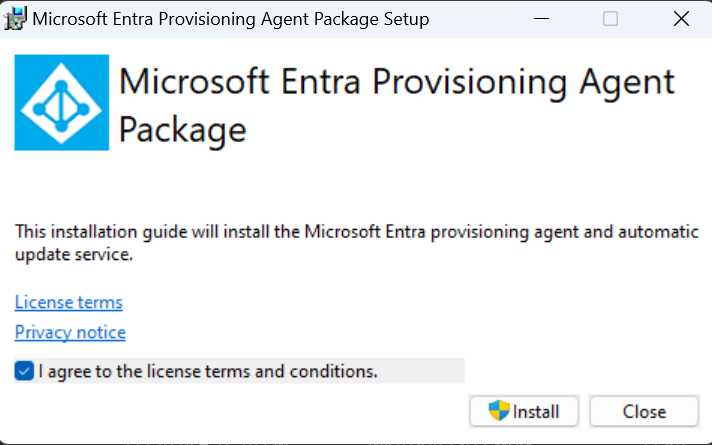

Microsoft Entra Connect Sağlama Aracısı Paketini indirdikten sonra, indirmeler klasörünüzden AADConnectProvisioningAgentSetup.exe yükleme dosyasını çalıştırın.

Uyarı

US Government Cloud için bir yükleme gerçekleştirdiğinizde, AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernmentkullanın. Daha fazla bilgi için bkz. US Government Cloud'da aracı yükleme.

Açılan ekranda Lisans hüküm ve koşullarını kabul ediyorum onay kutusunu seçin, ardından Yükleseçeneğini seçin.

Yükleme tamamlandıktan sonra yapılandırma sihirbazı açılır. Yapılandırmayı başlatmak için İleri'yi seçin.

Uzantı Seç ekranında, İK destekli sağlama (Workday ve SuccessFactors) / Azure AD Connect Cloud Syncseçin ve ardından İleriöğesini seçin.

Uyarı

Sağlama aracısını Microsoft Entra şirket içi uygulama sağlamaile kullanmak üzere yüklerseniz, Şirket içi uygulama sağlama (Uygulamaya Microsoft Entra Kimliği)öğesini seçin.

En az Karma Kimlik yöneticisi rolüne sahip bir hesapla oturum açın. Internet Explorer gelişmiş güvenliği etkinleştirdiyseniz, oturum açma işlemini engeller. Öyleyse yüklemeyi kapatın Internet Explorer gelişmiş güvenlikdevre dışı bırakın ve Microsoft Entra Connect Sağlama Aracısı Paketi yüklemesini yeniden başlatın.

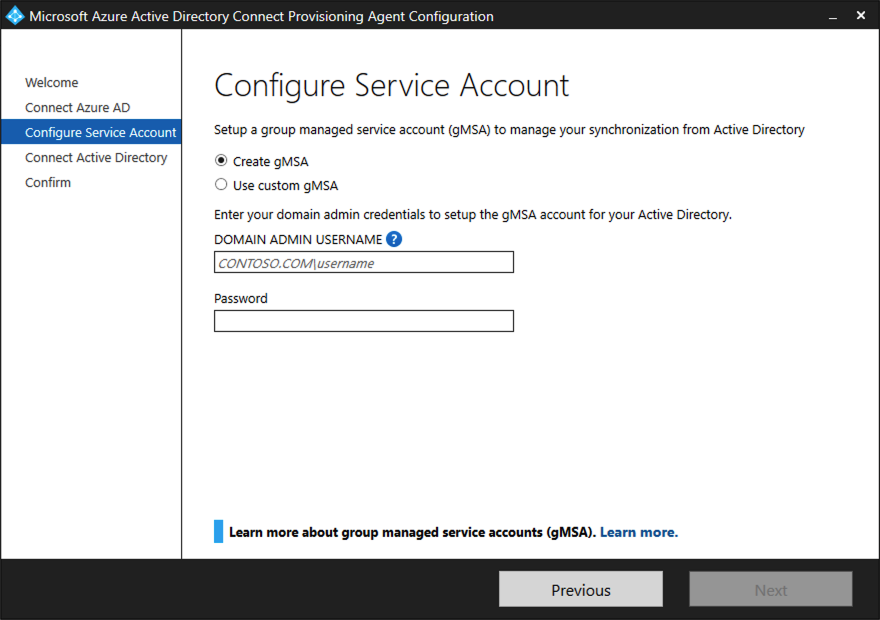

Hizmet Hesabını Yapılandır ekranında bir grup Yönetilen Hizmet Hesabı (gMSA) seçin. Bu hesap aracı hizmetini çalıştırmak için kullanılır. Yönetilen hizmet hesabı etki alanınızda zaten başka bir aracı tarafından yapılandırılmışsa ve ikinci bir aracı yüklüyorsanız, gMSA oluşturseçeneğini belirleyin. Sistem mevcut hesabı algılar ve yeni aracının gMSA hesabını kullanması için gerekli izinleri ekler. İstendiğinde iki seçenek arasından birini belirleyin:

-

Create gMSA: Aracın, sizin için provAgentgMSA$ yönetilen hizmet hesabını oluştursun. Grup tarafından yönetilen hizmet hesabı (örneğin,

CONTOSO\provAgentgMSA$), konak sunucusunun katıldığı aynı Active Directory etki alanında oluşturulur. Bu seçeneği kullanmak için Active Directory etki alanı yöneticisi kimlik bilgilerini girin (önerilir). - Özel gMSAkullan: Bu görev için el ile oluşturduğunuz yönetilen hizmet hesabının adını belirtin.

-

Create gMSA: Aracın, sizin için provAgentgMSA$ yönetilen hizmet hesabını oluştursun. Grup tarafından yönetilen hizmet hesabı (örneğin,

Devam etmek için İleri’yi seçin.

Active Directory'ye Bağlan ekranında, etki alanı adınız Yapılandırılan etki alanları altında görünüyorsa sonraki adıma geçin. Aksi takdirde, Active Directory etki alanı adınızı girin ve Dizin ekleöğesini seçin.

Active Directory etki alanı yönetici hesabınızla oturum açın. Etki alanı yöneticisi hesabının süresi dolmuş bir parola olmamalıdır. Parolanın süresi dolduysa veya aracı yüklemesi sırasında değişirse aracıyı yeni kimlik bilgileriyle yeniden yapılandırın. Bu işlem şirket içi dizininizi ekler. Tamam'ı seçin ve ardından devam etmek için İleri'yi seçin.

Aşağıdaki ekran görüntüsü, contoso.com için yapılandırılmış bir alan adı örneğini göstermektedir. Devam etmek için İleri'yi seçin.

Yapılandırma tamamlandı ekranında Onayla'yı seçin. Bu işlem aracıyı kaydeder ve yeniden başlatır.

İşlem tamamlandıktan sonra aracı yapılandırmanızın başarıyla doğrulandığını belirten bir bildirim görürsünüz. Çıkış'ı seçin.

Eğer hala ilk ekranı alıyorsanız, Kapatseçin.

Temsilci kurulumunu doğrula

Aracı doğrulaması Azure portalında ve aracıyı çalıştıran yerel sunucuda gerçekleşir.

Azure portalında aracıyı doğrulama

Microsoft Entra Id'nin aracıyı kaydettirdiğini doğrulamak için şu adımları izleyin:

Azure Portal’ında oturum açın.

Microsoft Entra ID'yi seçin.

Microsoft Entra Connectöğesini seçin ve ardından Cloud Syncöğesini seçin.

Cloud Sync sayfasında yüklediğiniz aracıları görürsünüz. Ajanın göründüğünü ve durumunun sağlıklı olduğunu doğrulayın.

Yerel sunucuda aracıyı doğrula

Ajanın çalıştığını doğrulamak için şu adımları izleyin:

Sunucuda yönetici hesabıyla oturum açın.

Servicesadresine gidin. Ayrıca Start/Run/Services.msc kullanarak da ulaşabilirsiniz.

Servicesaltında, Microsoft Entra Connect Agent Updater ve Microsoft Entra Connect Sağlama Aracısı'nın mevcut olduğunu ve durumunun Çalışıyorolduğunu kontrol edin.

Sağlama aracısı sürümünü doğrulama

Çalışan aracının sürümünü doğrulamak için şu adımları izleyin:

- C:\Program Files\Microsoft Azure AD Connect Sağlama Aracısıdizinine gidin.

- AADConnectProvisioningAgent.exe sağ tıklayın ve Özelliklerseçin.

- Ayrıntılar sekmesini seçin. Sürüm numarası, ürün sürümünün yanında görünür.

Önemli

Aracıyı yükledikten sonra, kullanıcıları eşitlemeye başlamadan önce aracıyı yapılandırmanız ve etkinleştirmeniz gerekir. Yeni bir aracı yapılandırmak için Microsoft Entra Cloud Sync için yeni yapılandırma oluşturma bölümüne bakın.

Bulut eşitlemesinde parola geri yazmayı etkinleştirme

SSPR'de parola geri yazmayı doğrudan portalda veya PowerShell aracılığıyla etkinleştirebilirsiniz.

Portalda parola geri yazmayı etkinleştirme

Parola geri yazma özelliğini kullanmak ve self servis parola sıfırlama (SSPR) hizmetini etkinleştirerek bulut eşitleme aracısını algılamak için portalı kullanarak aşağıdaki adımları tamamlayın:

- Microsoft Entra yönetim merkezinde en azından Karma Kimlik Yöneticisi olarak oturum açın.

- Entra ID>Password reset(Parola sıfırlama>) sayfasına göz atın Şirket içi tümleştirme.

- Eşitlenmiş kullanıcılar için parola geri yazmayı etkinleştir seçeneğini işaretleyin.

- (isteğe bağlı) Microsoft Entra Connect sağlama aracıları algılanırsa, Microsoft Entra Cloud Sync ile parolaları geri yazma seçeneğini de işaretleyebilirsiniz.

- Kullanıcıların parolalarını sıfırlamadan hesaplarının kilidini açmasına izin ver seçeneğini Evet olarak işaretleyin.

- Hazır olduğunuzda Kaydet'i seçin.

PowerShell'i kullanma

Parola geri yazma özelliğini kullanmak ve bulut eşitleme aracısını algılayabilmek için self servis parola sıfırlama (SSPR) hizmetini etkinleştirmek üzere Set-AADCloudSyncPasswordWritebackConfiguration cmdlet'i ve kiracının Genel Yönetici kimlik bilgilerini kullanın:

Import-Module "C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll"

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

Microsoft Entra Cloud Sync ile parola geri yazma uygulaması hakkında daha fazla bilgi için bkz. Kılavuz: Bulut eşitleme ile self servis parola sıfırlamanın geri yazmayı şirket içi ortamda etkinleştirilmesi.

ABD kamu bulutunda aracı yükleme

Varsayılan olarak, Microsoft Entra sağlama aracısı varsayılan Azure ortamına yüklenir. Aracıyı ABD kamu kullanımı için yüklüyorsanız, önceki yükleme yordamının 7. adımında bu değişikliği yapın:

Dosya Aç'ı seçmek yerine Başlat>, Çalıştır'ı seçin ve ardından AADConnectProvisioningAgentSetup.exe dosyasına gidin. Çalıştır kutusunda, yürütülebilir dosyadan sonra ENVIRONMENTNAME=AzureUSGovernment yazın ve ardından Tamam'ı seçin.

Parola karma eşitlemesi ve FIPS ile bulut senkronizasyonu

Sunucunuz Federal Bilgi İşleme Standardı'na (FIPS) göre kilitlenmişse, MD5 (ileti özeti algoritması 5) devre dışı bırakılır.

Parola karması eşitlemesi için MD5'i etkinleştirmek için aşağıdakileri yapın:

- %programfiles%\Microsoft Azure AD Connect Sağlama Aracısı'na gidin.

- AADConnectProvisioningAgent.exe.config dosyasını açın.

- Dosyanın üst kısmındaki yapılandırma/çalışma zamanı düğümüne gidin.

-

<enforceFIPSPolicy enabled="false"/>Düğümü ekleyin. - Değişikliklerinizi kaydedin.

Referans için, kodunuz aşağıdaki gibi bir görünümde olmalıdır:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

Güvenlik ve FIPS hakkında bilgi için bkz . Microsoft Entra parola karması eşitleme, şifreleme ve FIPS uyumluluğu.

Sonraki adımlar

- Sağlama nedir?

- Microsoft Entra Bulut Eşitleme nedir?

- Microsoft Entra Cloud Sync için yeni bir yapılandırma oluşturun.