Alternatif oturum açma kimliği olarak e-postayla Microsoft Entra Id'de oturum açma (Önizleme)

Not

Microsoft Entra Id'de alternatif oturum açma kimliği olarak e-postayla oturum açma, Microsoft Entra Id'nin genel önizleme özelliğidir. Önizlemeler hakkında daha fazla bilgi için bkz . Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Birçok kuruluş, kullanıcıların şirket içi dizin ortamlarıyla aynı kimlik bilgilerini kullanarak Microsoft Entra Id'de oturum açmasına izin vermek ister. Karma kimlik doğrulaması olarak bilinen bu yaklaşımla kullanıcıların yalnızca bir kimlik bilgisi kümesini hatırlaması gerekir.

Bazı kuruluşlar aşağıdaki nedenlerle karma kimlik doğrulamasına taşınmamıştır:

- Varsayılan olarak, Microsoft Entra kullanıcı Asıl Adı (UPN) şirket içi UPN ile aynı değere ayarlanır.

- Microsoft Entra UPN'nin değiştirilmesi, şirket içi ve Microsoft Entra ortamları arasında belirli uygulama ve hizmetlerde sorunlara neden olabilecek bir uyumsuzluk oluşturur.

- İş veya uyumluluk nedeniyle kuruluş, Microsoft Entra Kimliği'nde oturum açmak için şirket içi UPN'yi kullanmak istemez.

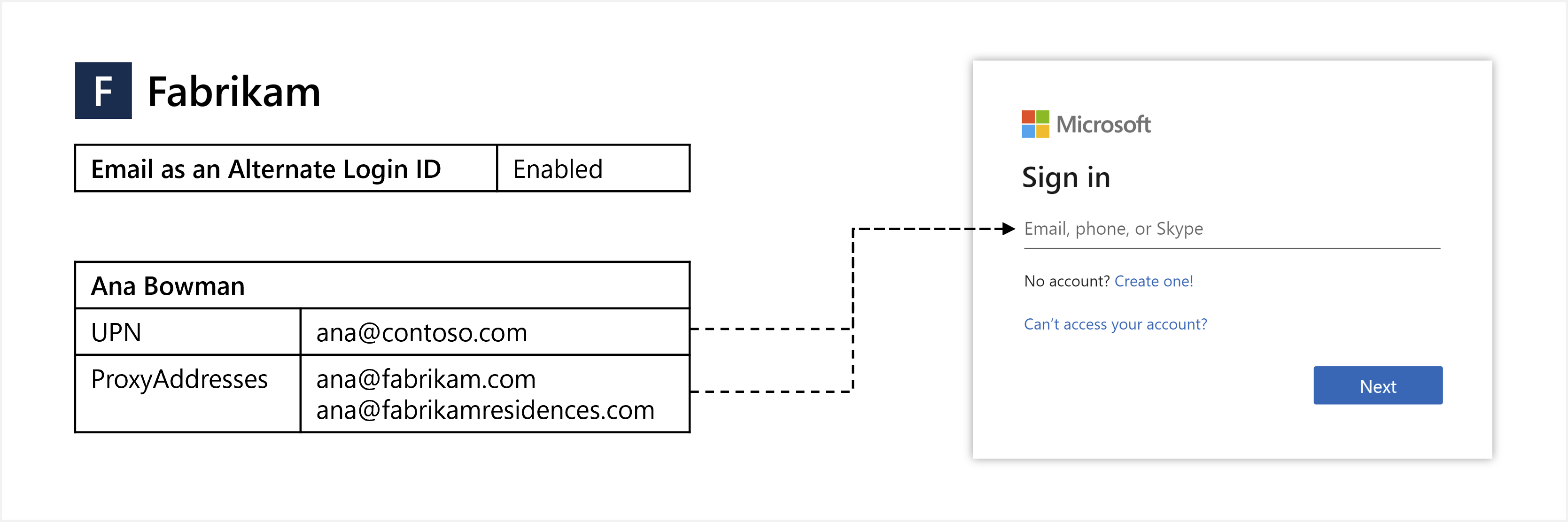

Karma kimlik doğrulamasına geçmek için Microsoft Entra Id'yi kullanıcıların e-postalarıyla alternatif oturum açma kimliği olarak oturum açmasına izin verecek şekilde yapılandırabilirsiniz. Örneğin Contoso eski UPN ile ana@contoso.com oturum açmaya devam etmek yerine Fabrikam'da yeniden markalandıysa alternatif oturum açma kimliği olarak e-posta kullanılabilir. Kullanıcılar, bir uygulamaya veya hizmete erişmek için UPN olmayan e-postalarını kullanarak Microsoft Entra Id'de oturum açar. Örneğin ana@fabrikam.com, .

Bu makalede, e-postayı alternatif oturum açma kimliği olarak etkinleştirme ve kullanma işlemi gösterilmektedir.

Başlamadan önce

Alternatif oturum açma kimliği olarak e-posta hakkında bilmeniz gerekenler şunlardır:

Bu özellik, Microsoft Entra ID Ücretsiz sürümünde ve üzeri sürümlerde kullanılabilir.

Bu özellik, bulutta kimliği doğrulanmış Microsoft Entra kullanıcıları için UPN'ye ek olarak ProxyAddresses ile oturum açmayı etkinleştirir. B2B bölümündeki Microsoft Entra işletmeler arası (B2B) işbirliği için bunun nasıl geçerli olduğu hakkında daha fazla bilgi edinin.

Kullanıcı UPN olmayan bir e-postayla oturum açtığında,

unique_namekimlik belirtecindeki vepreferred_usernametalepleri (varsa) UPN olmayan e-postayı döndürür.- Kullanımdaki UPN olmayan e-posta eskiirse (artık kullanıcıya ait değilse), bu talepler bunun yerine UPN'yi döndürür.

Bu özellik, Parola Karması Eşitleme (PHS) veya Doğrudan Kimlik Doğrulaması (PTA) ile yönetilen kimlik doğrulamasını destekler.

Özelliği yapılandırmak için iki seçenek vardır:

- Giriş Bölgesi Bulma (HRD) ilkesi - Özelliği kiracının tamamında etkinleştirmek için bu seçeneği kullanın. En azından Uygulama Yöneticisi rolü gereklidir.

- Aşamalı dağıtım ilkesi - Özelliği belirli Microsoft Entra gruplarıyla test etmek için bu seçeneği kullanın. Aşamalı dağıtım için ilk kez bir güvenlik grubu eklediğinizde, UX zaman aşımından kaçınmak için 200 kullanıcıyla sınırlı olursunuz. Grubu ekledikten sonra, gerektiğinde doğrudan gruba daha fazla kullanıcı ekleyebilirsiniz.

Önizleme sınırlamaları

Geçerli önizleme durumunda, e-posta için alternatif oturum açma kimliği olarak aşağıdaki sınırlamalar geçerlidir:

Kullanıcı deneyimi - Kullanıcılar UPN olmayan e-postalarıyla oturum açtıklarında bile UPN'lerini görebilir. Aşağıdaki örnek davranış görülebilir:

- Ile Microsoft Entra oturumu açmaya yönlendirildiğinde kullanıcıdan UPN ile

login_hint=<non-UPN email>oturum açması istenir. - Kullanıcı UPN olmayan bir e-postayla oturum açtığında ve yanlış bir parola girdiğinde, "Parolanızı girin" sayfası UPN'yi görüntüleyecek şekilde değişir.

- Microsoft Office gibi bazı Microsoft sitelerinde ve uygulamalarında, genellikle sağ üst köşede görüntülenen Hesap Yöneticisi denetimi, oturum açmak için kullanılan UPN olmayan e-posta yerine kullanıcının UPN'sini görüntüleyebilir.

- Ile Microsoft Entra oturumu açmaya yönlendirildiğinde kullanıcıdan UPN ile

Desteklenmeyen akışlar - Bazı akışlar şu anda AŞAĞıDAKIler gibi UPN olmayan e-postalarla uyumlu değildir:

- Microsoft Entra Kimlik Koruması UPN olmayan e-postaları ile eşleşmiyorSızdırılan Kimlik Bilgileri risk algılama. Bu risk algılama, sızdırılan kimlik bilgilerini eşleştirmek için UPN'yi kullanır. Daha fazla bilgi için bkz . Nasıl Yapılır: Riski araştırma.

- Bir kullanıcı UPN olmayan bir e-postayla oturum açtığında parolasını değiştiremez. Microsoft Entra self servis parola sıfırlama (SSPR) beklendiği gibi çalışmalıdır. SSPR sırasında, kullanıcı UPN olmayan bir e-posta kullanarak kimliğini doğrularsa UPN'sini görebilir.

Desteklenmeyen senaryolar - Aşağıdaki senaryolar desteklenmez. Şu durumlarda UPN olmayan e-postayla oturum açın:

- Microsoft Entra hibrite katılmış cihazlar

- Microsoft Entra'ya katılmış cihazlar

- Microsoft Entra kayıtlı cihazlar

- Kaynak Sahibi Parola Kimlik Bilgileri (ROPC)

- Mobil Platformda Çoklu Oturum Açma ve Uygulama Koruma İlkeleri

- POP3 ve SMTP gibi eski kimlik doğrulaması

- Skype Kurumsal

Desteklenmeyen uygulamalar - Bazı üçüncü taraf uygulamalar, veya

preferred_usernametaleplerininunique_namesabit olduğunu veya her zaman UPN gibi belirli bir kullanıcı özniteliğiyle eşleşeceğini varsayarsa beklendiği gibi çalışmayabilir.Günlüğe Kaydetme - HRD ilkesinde özelliğin yapılandırmasında yapılan değişiklikler denetim günlüklerinde açıkça gösterilmez.

Aşamalı dağıtım ilkesi - Aşağıdaki sınırlamalar yalnızca özellik aşamalı dağıtım ilkesi kullanılarak etkinleştirildiğinde geçerlidir:

- Özellik, diğer aşamalı dağıtım ilkelerine dahil olan kullanıcılar için beklendiği gibi çalışmaz.

- Aşamalı dağıtım ilkesi özellik başına en fazla 10 grubu destekler.

- Aşamalı dağıtım ilkesi iç içe grupları desteklemez.

- Aşamalı dağıtım ilkesi dinamik üyelik gruplarını desteklemez.

- Grubun içindeki kişi nesneleri, grubun aşamalı dağıtım ilkesine eklenmesini engeller.

Yinelenen değerler - Kiracı içinde, yalnızca bulut kullanıcısının UPN'si, şirket içi dizinden eşitlenen başka bir kullanıcının proxy adresiyle aynı değer olabilir. Bu senaryoda özellik etkinleştirildiğinde, yalnızca bulut kullanıcısı UPN'siyle oturum açamaz. Bu sorun hakkında daha fazla bilgi için Sorun Giderme bölümüne bakın.

Alternatif oturum açma kimliği seçeneklerine genel bakış

Microsoft Entra Id'de oturum açmak için kullanıcılar, hesabını benzersiz olarak tanımlayan bir değer girer. Geçmişte oturum açma tanımlayıcısı olarak yalnızca Microsoft Entra UPN'yi kullanabilirsiniz.

Şirket içi UPN'nin kullanıcının tercih ettiği oturum açma e-postası olduğu kuruluşlar için bu yaklaşım harikaydı. Bu kuruluşlar Microsoft Entra UPN'sini şirket içi UPN ile tam olarak aynı değere ayarlar ve kullanıcılar tutarlı bir oturum açma deneyimine sahip olur.

AD FS için alternatif Oturum Açma Kimliği

Ancak bazı kuruluşlarda şirket içi UPN, oturum açma tanımlayıcısı olarak kullanılmaz. Şirket içi ortamlarda, yerel AD DS'yi alternatif bir oturum açma kimliğiyle oturum açmaya izin verecek şekilde yapılandırırsınız. Microsoft Entra UPN'sinin şirket içi UPN ile aynı değere ayarlanması bir seçenek değildir çünkü Microsoft Entra Id kullanıcıların bu değerle oturum açmasını gerektirebilir.

Microsoft Entra Connect'te Alternatif Oturum Açma Kimliği

Bu sorunun tipik geçici çözümü, Microsoft Entra UPN'yi kullanıcının oturum açmayı beklediği e-posta adresine ayarlamaktı. Bu yaklaşım işe yarar ancak şirket içi AD ile Microsoft Entra Kimliği arasında farklı UPN'ler oluşur ve bu yapılandırma tüm Microsoft 365 iş yükleriyle uyumlu değildir.

Alternatif Oturum Açma Kimliği olarak e-posta gönderme

Farklı bir yaklaşım, Microsoft Entra Id ve şirket içi UPN'leri aynı değerle eşitlemek ve ardından kullanıcıların doğrulanmış bir e-postayla Microsoft Entra Id'de oturum açmasına izin vermek için Microsoft Entra Id'yi yapılandırmaktır. Bu özelliği sağlamak için, kullanıcının şirket içi dizinindeki ProxyAddresses özniteliğinde bir veya daha fazla e-posta adresi tanımlarsınız. ProxyAddresses daha sonra Microsoft Entra Connect kullanılarak otomatik olarak Microsoft Entra Id ile eşitlenir.

| Seçenek | Açıklama |

|---|---|

| AD FS için alternatif Oturum Açma Kimliği | AD FS kullanıcıları için alternatif bir öznitelikle (Posta gibi) oturum açmayı etkinleştirin. |

| Microsoft Entra Connect'te Alternatif Oturum Açma Kimliği | Alternatif bir özniteliği (Posta gibi) Microsoft Entra UPN ile eşitleyin. |

| Alternatif Oturum Açma Kimliği olarak e-posta gönderme | Microsoft Entra kullanıcıları için doğrulanmış etki alanı ProxyAddresses ile oturum açmayı etkinleştirin. |

Oturum açma e-posta adreslerini Microsoft Entra Id ile eşitleme

Geleneksel Active Directory Etki Alanı Hizmetleri (AD DS) veya Active Directory Federasyon Hizmetleri (AD FS) (AD FS) kimlik doğrulaması doğrudan ağınızda gerçekleşir ve AD DS altyapınız tarafından işlenir. Karma kimlik doğrulaması ile kullanıcılar bunun yerine doğrudan Microsoft Entra Id'de oturum açabilir.

Bu karma kimlik doğrulama yaklaşımını desteklemek için, Microsoft Entra Connect kullanarak şirket içi AD DS ortamınızı Microsoft Entra ID ile eşitler ve PHS veya PTA kullanacak şekilde yapılandırabilirsiniz. Daha fazla bilgi için bkz . Microsoft Entra karma kimlik çözümünüz için doğru kimlik doğrulama yöntemini seçme.

Her iki yapılandırma seçeneğinde de kullanıcı kullanıcı adını ve parolasını Kimlik bilgilerini doğrulayan ve bir bilet veren Microsoft Entra Id'ye gönderir. Kullanıcılar Microsoft Entra Id'de oturum açarken, kuruluşunuzun bir AD FS altyapısı barındırma ve yönetme gereksinimini ortadan kaldırır.

Microsoft Entra Connect tarafından otomatik olarak eşitlenen kullanıcı özniteliklerinden biri ProxyAddresses'tir. Kullanıcıların şirket içi AD DS ortamında ProxyAddresses özniteliğinin bir parçası olarak tanımlanmış bir e-posta adresi varsa, otomatik olarak Microsoft Entra Id ile eşitlenir. Bu e-posta adresi daha sonra doğrudan Microsoft Entra oturum açma işleminde alternatif oturum açma kimliği olarak kullanılabilir.

Önemli

Yalnızca kiracı için doğrulanmış etki alanlarındaki e-postalar Microsoft Entra Id ile eşitlenir. Her Microsoft Entra kiracısı, sahipliğini kanıtlamış olduğunuz ve kiracınıza benzersiz olarak bağlı olduğunuz bir veya daha fazla doğrulanmış etki alanına sahiptir.

Daha fazla bilgi için bkz . Microsoft Entra Id'de özel etki alanı adı ekleme ve doğrulama.

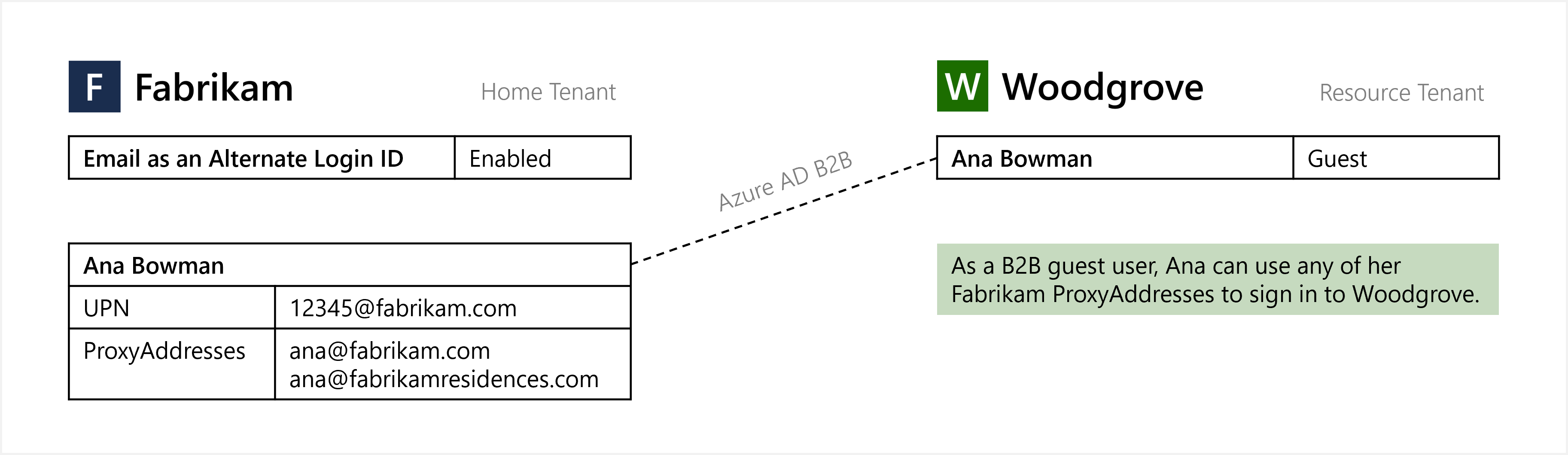

B2B konuk kullanıcı e-posta adresiyle oturum açma

Alternatif oturum açma kimliği olarak e-posta, "kendi oturum açma tanımlayıcılarınızı getirin" modeli altında Microsoft Entra B2B işbirliği için geçerlidir. Ev kiracısında alternatif oturum açma kimliği olarak e-posta etkinleştirildiğinde, Microsoft Entra kullanıcıları kaynak kiracı uç noktasında UPN olmayan e-postayla konuk oturum açma işlemi gerçekleştirebilir. Bu işlevi etkinleştirmek için kaynak kiracısından herhangi bir eylem gerekmez.

Not

İşlevselliği etkinleştirilmemiş bir kaynak kiracı uç noktasında alternatif oturum açma kimliği kullanıldığında, oturum açma işlemi sorunsuz bir şekilde çalışır, ancak SSO kesintiye uğrar.

E-posta adresiyle kullanıcı oturum açmayı etkinleştirme

Not

Bu yapılandırma seçeneği HRD ilkesini kullanır. Daha fazla bilgi için bkz . homeRealmDiscoveryPolicy kaynak türü.

ProxyAddresses özniteliği uygulanmış olan kullanıcılar Microsoft Entra Connect kullanılarak Microsoft Entra Id ile eşitlendikten sonra, kullanıcıların kiracınız için alternatif oturum açma kimliği olarak e-postayla oturum açması için özelliği etkinleştirmeniz gerekir. Bu özellik, Microsoft Entra oturum açma sunucularına oturum açma tanımlayıcısını YALNıZCA UPN değerlerine karşı değil, aynı zamanda e-posta adresi için ProxyAddresses değerlerine karşı da denetlemelerini söyler.

Özelliği ayarlamak için Microsoft Entra yönetim merkezini veya Graph PowerShell'i kullanabilirsiniz.

Bu özelliği yönetmek için genel yönetici gerekir.

Microsoft Entra yönetim merkezi

Bahşiş

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

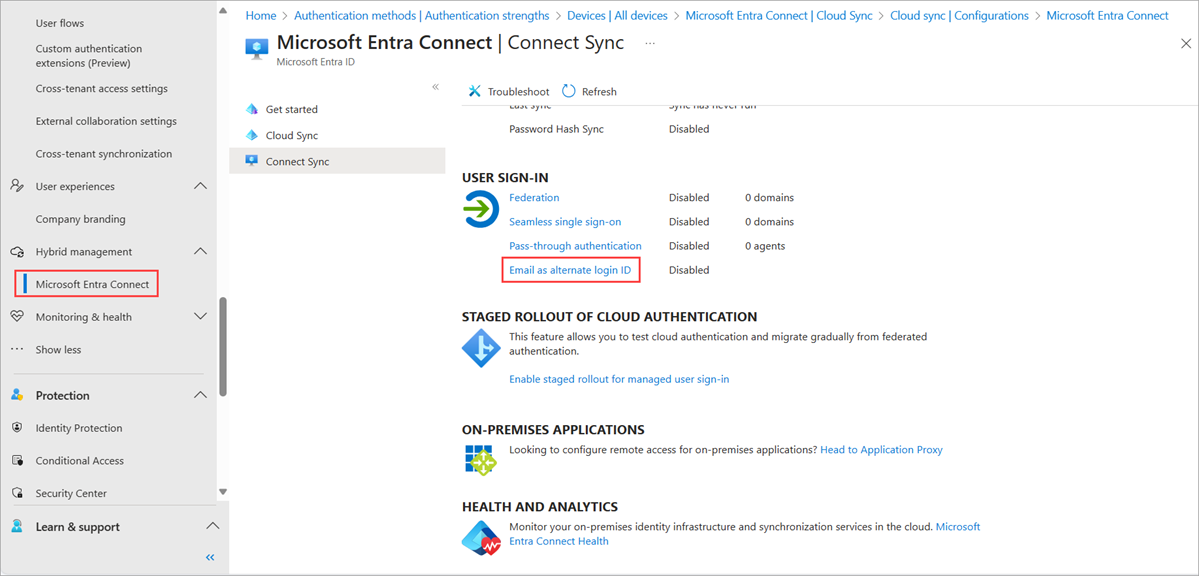

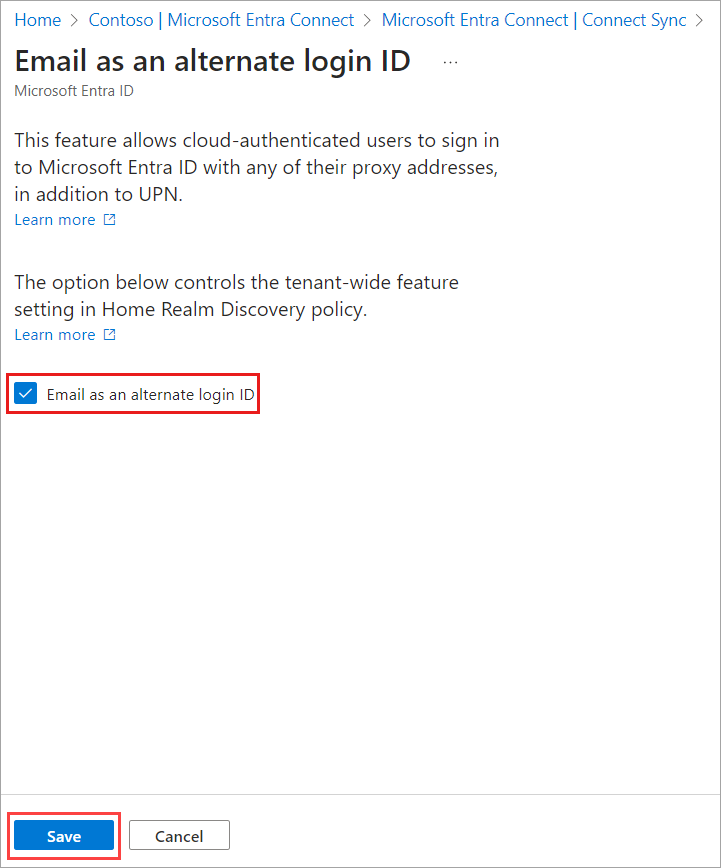

-

Microsoft Entra yönetim merkezinde Genel Yönetici olarak oturum açın.

Microsoft Entra penceresinin sol tarafındaki gezinti menüsünden Microsoft Entra Connect > Email'i alternatif oturum açma kimliği olarak seçin.

Alternatif oturum açma kimliği olarak e-posta gönder'in yanındaki onay kutusuna tıklayın.

Kaydet'e tıklayın.

İlke uygulandığında, yayılması ve kullanıcıların alternatif oturum açma kimliklerini kullanarak oturum açabilmesi bir saat kadar sürebilir.

PowerShell

Not

Bu yapılandırma seçeneği HRD ilkesini kullanır. Daha fazla bilgi için bkz . homeRealmDiscoveryPolicy kaynak türü.

ProxyAddresses özniteliği uygulanan kullanıcılar Microsoft Entra Connect kullanılarak Microsoft Entra Id ile eşitlendikten sonra, kullanıcıların kiracınız için alternatif bir oturum açma kimliği olarak e-postayla oturum açmalarını sağlamak için özelliği etkinleştirmeniz gerekir. Bu özellik, Microsoft Entra oturum açma sunucularına oturum açma tanımlayıcısını YALNıZCA UPN değerlerine karşı değil, aynı zamanda e-posta adresi için ProxyAddresses değerlerine karşı da denetlemelerini söyler.

Bu özelliği yönetmek için genel yönetici gerekir.

Yönetici olarak bir PowerShell oturumu açın, ardından cmdlet'ini kullanarak Microsoft.Graph modülünü

Install-Moduleyükleyin:Install-Module Microsoft.GraphYükleme hakkında daha fazla bilgi için bkz . Microsoft Graph PowerShell SDK'sını yükleme.

Cmdlet'ini

Connect-MgGraphkullanarak Microsoft Entra kiracınızda oturum açın:Connect-MgGraph -Scopes "Policy.ReadWrite.ApplicationConfiguration" -TenantId organizationsKomut, bir web tarayıcısı kullanarak kimlik doğrulamanızı ister.

Aşağıdaki cmdlet'i kullanarak

Get-MgPolicyHomeRealmDiscoveryPolicykiracınızda bir HomeRealmDiscoveryPolicy olup olmadığını denetleyin:Get-MgPolicyHomeRealmDiscoveryPolicyŞu anda yapılandırılmış bir ilke yoksa, komut hiçbir şey döndürmez. bir ilke döndürülürse, bu adımı atlayın ve var olan bir ilkeyi güncelleştirmek için sonraki adıma geçin.

Kiracıya HomeRealmDiscoveryPolicy eklemek için cmdlet'ini

New-MgPolicyHomeRealmDiscoveryPolicykullanın ve Aşağıdaki örnekte gösterildiği gibi AlternateIdLogin özniteliğini "Enabled": true olarak ayarlayın:$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ IsOrganizationDefault = $true } } New-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersİlke başarıyla oluşturulduğunda, komut aşağıdaki örnek çıktıda gösterildiği gibi ilke kimliğini döndürür:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TrueYapılandırılmış bir ilke varsa, aşağıdaki örnek ilke çıkışında gösterildiği gibi AlternateIdLogin özniteliğinin etkinleştirilip etkinleştirilmediğini denetleyin:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID Trueİlke mevcutsa, ancak var olmayan veya etkin olmayan AlternateIdLogin özniteliği varsa veya korumak istediğiniz ilkede başka öznitelikler varsa, cmdlet'ini kullanarak var olan ilkeyi güncelleştirin

Update-MgPolicyHomeRealmDiscoveryPolicy.Önemli

İlkeyi güncelleştirdiğinizde, eski ayarları ve yeni AlternateIdLogin özniteliğini eklediğinizden emin olun.

Aşağıdaki örnek AlternateIdLogin özniteliğini ekler ve önceden ayarlanmış allowCloudPasswordValidation özniteliğini korur:

$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AllowCloudPasswordValidation" = $true "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ HomeRealmDiscoveryPolicyId = "HRD_POLICY_ID" Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ "IsOrganizationDefault" = $true } } Update-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersGüncelleştirilmiş ilkenin değişikliklerinizi gösterdiğini ve AlternateIdLogin özniteliğinin etkinleştirildiğini onaylayın:

Get-MgPolicyHomeRealmDiscoveryPolicy

Not

İlke uygulandığında, yayılması ve kullanıcıların alternatif oturum açma kimliği olarak e-posta kullanarak oturum açabilmesi bir saate kadar sürebilir.

İlkeleri kaldırma

HRD ilkesini kaldırmak için cmdlet'ini Remove-MgPolicyHomeRealmDiscoveryPolicy kullanın:

Remove-MgPolicyHomeRealmDiscoveryPolicy -HomeRealmDiscoveryPolicyId "HRD_POLICY_ID"

Kullanıcı oturum açma işlemini e-posta adresiyle test etmek için aşamalı dağıtımı etkinleştirme

Not

Bu yapılandırma seçeneği aşamalı dağıtım ilkesini kullanır. Daha fazla bilgi için bkz . featureRolloutPolicy kaynak türü.

Aşamalı dağıtım ilkesi, kiracı yöneticilerinin belirli Microsoft Entra grupları için özellikleri etkinleştirmesine olanak tanır. Kiracı yöneticilerinin bir e-posta adresiyle kullanıcı oturumunu test etmek için aşamalı dağıtım kullanmaları önerilir. Yöneticiler bu özelliği kiracılarının tamamına dağıtmaya hazır olduğunda HRD ilkesini kullanmalıdır.

Bu özelliği yönetmek için genel yönetici gerekir.

Yönetici olarak bir PowerShell oturumu açın, ardından Install-Module cmdlet'ini kullanarak Microsoft.Graph.Beta modülünü yükleyin:

Install-Module Microsoft.Graph.Betaİstenirse NuGet'i yüklemek veya güvenilmeyen bir depodan yüklemek için Y'yi seçin.

Connect-MgGraph cmdlet'ini kullanarak Microsoft Entra kiracınızda oturum açın:

Connect-MgGraph -Scopes "Directory.ReadWrite.All"Komut, hesabınız, ortamınız ve kiracı kimliğiniz hakkındaki bilgileri döndürür.

Aşağıdaki cmdlet'i kullanarak tüm hazır dağıtım ilkelerini listeleyin:

Get-MgBetaPolicyFeatureRolloutPolicyBu özellik için mevcut hazırlanmış dağıtım ilkesi yoksa, yeni bir aşamalı dağıtım ilkesi oluşturun ve ilke kimliğini not alın:

$MgPolicyFeatureRolloutPolicy = @{ Feature = "EmailAsAlternateId" DisplayName = "EmailAsAlternateId Rollout Policy" IsEnabled = $true } New-MgBetaPolicyFeatureRolloutPolicy @MgPolicyFeatureRolloutPolicyHazırlanan dağıtım ilkesine eklenecek grubun directoryObject kimliğini bulun. Sonraki adımda kullanılacağından, Id parametresi için döndürülen değeri not edin.

Get-MgBetaGroup -Filter "DisplayName eq 'Name of group to be added to the staged rollout policy'"Aşağıdaki örnekte gösterildiği gibi grubu aşamalı dağıtım ilkesine ekleyin. -FeatureRolloutPolicyId parametresindeki değeri 4. adımda ilke kimliği için döndürülen değerle değiştirin ve -OdataId parametresindeki değeri 5. adımda belirtilen kimlikle değiştirin. Gruptaki kullanıcıların alternatif oturum açma kimliği olarak e-postayla Microsoft Entra Id'de oturum açması 1 saat kadar sürebilir.

New-MgBetaDirectoryFeatureRolloutPolicyApplyToByRef ` -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" ` -OdataId "https://graph.microsoft.com/v1.0/directoryObjects/{GROUP_OBJECT_ID}"

Gruba eklenen yeni üyeler için Microsoft Entra Id'de alternatif oturum açma kimliği olarak e-postayla oturum açmaları 24 saat kadar sürebilir.

Gruplar kaldırılıyor

Bir grubu aşamalı dağıtım ilkesinden kaldırmak için aşağıdaki komutu çalıştırın:

Remove-MgBetaPolicyFeatureRolloutPolicyApplyToByRef -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -DirectoryObjectId "GROUP_OBJECT_ID"

İlkeleri kaldırma

Aşamalı bir dağıtım ilkesini kaldırmak için önce ilkeyi devre dışı bırakın ve ardından sistemden kaldırın:

Update-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -IsEnabled:$false

Remove-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID"

Kullanıcının e-posta adresiyle oturum açmasını test edin

Kullanıcıların e-postayla oturum açabildiğini test etmek için adresine gidin https://myprofile.microsoft.com ve gibi balas@fabrikam.comUPN olmayan bir e-postayla oturum açın. Oturum açma deneyimi, UPN ile oturum açma ile aynı şekilde görünmelidir ve hissedilmelidir.

Gidermek

Kullanıcılar e-posta adresleriyle oturum açarken sorun yaşıyorsa aşağıdaki sorun giderme adımlarını gözden geçirin:

Alternatif oturum açma kimliği olarak e-posta etkinleştirildikten sonra en az 1 saat olduğundan emin olun. Kullanıcı kısa süre önce aşamalı dağıtım ilkesi için bir gruba eklendiyse, gruba eklendikleri tarihten bu yana en az 24 saat olduğundan emin olun.

HRD ilkesi kullanıyorsanız, Microsoft Entra ID HomeRealmDiscoveryPolicy'de AlternateIdLogin tanım özelliğinin "Enabled": true ve IsOrganizationDefault özelliğinin True olarak ayarlandığını onaylayın:

Get-MgBetaPolicyHomeRealmDiscoveryPolicy | Format-List *Aşamalı dağıtım ilkesi kullanıyorsanız, Microsoft Entra ID FeatureRolloutPolicy'de IsEnabled özelliğinin True olarak ayarlandığını onaylayın:

Get-MgBetaPolicyFeatureRolloutPolicyKullanıcı hesabının e-posta adresinin Microsoft Entra Id içindeki ProxyAddresses özniteliğinde ayarlandığından emin olun.

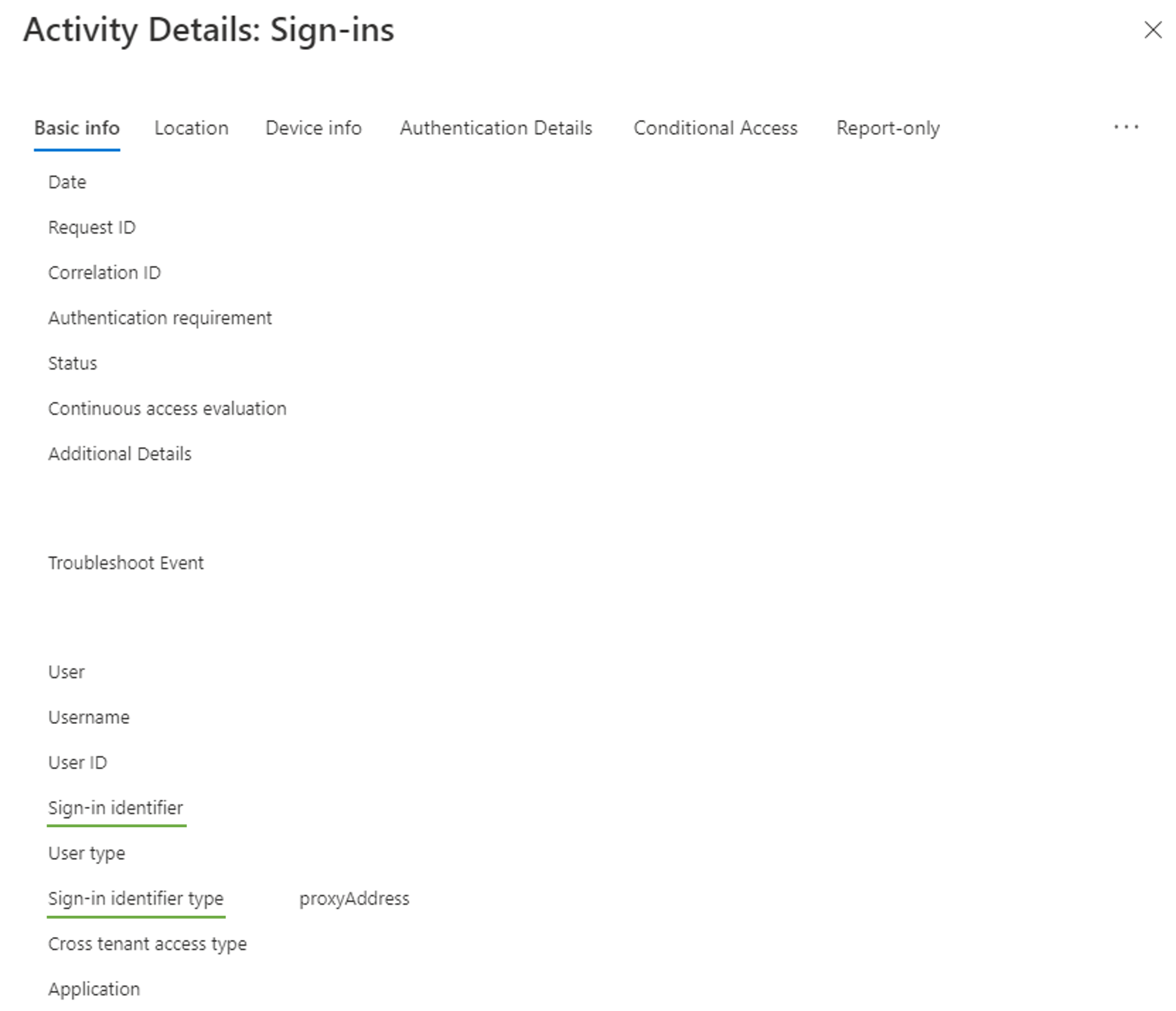

Oturum açma günlükleri

Daha fazla bilgi için Microsoft Entra Id'de oturum açma günlüklerini gözden geçirebilirsiniz. Alternatif oturum açma kimliği olarak e-postayla yapılan oturum açma işlemleri, Oturum açma tanımlayıcı türü alanına ve Oturum açma tanımlayıcısı alanına girilen kullanıcı adını gösterir proxyAddress .

Yalnızca buluttan eşitlenen kullanıcılar arasında çakışan değerler

Kiracı içinde, yalnızca bulut kullanıcısının UPN'si, şirket içi dizinden eşitlenen başka bir kullanıcının proxy adresiyle aynı değeri alabilir. Bu senaryoda özellik etkinleştirildiğinde, yalnızca bulut kullanıcısı UPN'siyle oturum açamaz. Bu sorunun örneklerini algılama adımları aşağıda verilmiştir.

Yönetici olarak bir PowerShell oturumu açın, ardından Install-Module cmdlet'ini kullanarak AzureADPreview modülünü yükleyin:

Install-Module Microsoft.Graph.Betaİstenirse NuGet'i yüklemek veya güvenilmeyen bir depodan yüklemek için Y'yi seçin.

-

Bu özelliği yönetmek için genel yönetici gerekir.

Connect-AzureAD cmdlet'ini kullanarak Microsoft Entra kiracınızda oturum açın:

Connect-MgGraph -Scopes "User.Read.All" Etkilenen kullanıcıları alın.

# Get all users $allUsers = Get-MgUser -All # Get list of proxy addresses from all synced users $syncedProxyAddresses = $allUsers | Where-Object {$_.ImmutableId} | Select-Object -ExpandProperty ProxyAddresses | ForEach-Object {$_ -Replace "smtp:", ""} # Get list of user principal names from all cloud-only users $cloudOnlyUserPrincipalNames = $allUsers | Where-Object {!$_.ImmutableId} | Select-Object -ExpandProperty UserPrincipalName # Get intersection of two lists $duplicateValues = $syncedProxyAddresses | Where-Object {$cloudOnlyUserPrincipalNames -Contains $_}Etkilenen kullanıcıların çıkışını almak için:

# Output affected synced users $allUsers | Where-Object {$_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserType # Output affected cloud-only users $allUsers | Where-Object {!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserTypeEtkilenen kullanıcıların CSV'ye çıkışını yapmak için:

# Output affected users to CSV $allUsers | Where-Object { ($_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0) -Or (!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName) } | Select-Object ObjectId, DisplayName, UserPrincipalName, @{n="ProxyAddresses"; e={$_.ProxyAddresses -Join ','}}, @{n="IsSyncedUser"; e={$_.ImmutableId.Length -GT 0}}, UserType | Export-Csv -Path .\AffectedUsers.csv -NoTypeInformation

Sonraki adımlar

Microsoft Entra uygulama ara sunucusu veya Microsoft Entra Domain Services gibi karma kimlik hakkında daha fazla bilgi edinmek için bkz . Şirket içi iş yüklerine erişim ve yönetim için Microsoft Entra karma kimliği.

Karma kimlik işlemleri hakkında daha fazla bilgi için bkz . Parola karması eşitleme veya doğrudan kimlik doğrulama eşitlemesi nasıl çalışır?