Azure Multi-Factor Authentication Sunucusunu Windows Server’da AD FS ile çalışacak şekilde yapılandırma

Active Directory Federasyon Hizmetleri (AD FS) kullanıyorsanız ve bulut ya da şirket içi kaynaklarınızı güvenli hale getirmek istiyorsanız Azure Multi-Factor Authentication Sunucusunu AD FS ile çalışmak üzere yapılandırabilirsiniz. Bu yapılandırma yüksek değerli uç noktalar için iki aşamalı doğrulamayı tetikler.

Bu makalede, Windows Server 2016'da başlayan AD FS ile Azure Multi-Factor Authentication Sunucusu'nu kullanmayı ele alıyoruz. Daha fazla bilgi için AD FS 2.0 ile Azure Multi-Factor Authentication Sunucusu kullanarak bulut ve şirket içi kaynakları güvenli hale getirme konusunu okuyun.

Önemli

Eylül 2022'de Microsoft, Azure Multi-Factor Authentication Sunucusu'nun kullanımdan kaldırlanacağını duyurdu. 30 Eylül 2024'ün başından itibaren, Azure Multi-Factor Authentication Sunucusu dağıtımları artık çok faktörlü kimlik doğrulama isteklerine hizmet vermeyecektir ve bu da kuruluşunuzda kimlik doğrulamalarının başarısız olmasına neden olabilir. Kesintisiz kimlik doğrulama hizmetlerini sağlamak ve desteklenen bir durumda kalmak için kuruluşlar, en son Azure MFA Sunucusu güncelleştirmesinde yer alan en son Geçiş Yardımcı Programını kullanarak kullanıcılarının kimlik doğrulama verilerini bulut tabanlı Azure MFA hizmetine geçirmelidir. Daha fazla bilgi için bkz . Azure MFA Sunucusu Geçişi.

Bulut tabanlı MFA'yı kullanmaya başlamak için bkz . Öğretici: Azure çok faktörlü kimlik doğrulaması ile kullanıcı oturum açma olaylarının güvenliğini sağlama.

Bulut tabanlı MFA kullanıyorsanız bkz . Microsoft Entra çok faktörlü kimlik doğrulaması ve AD FS ile bulut kaynaklarının güvenliğini sağlama.

MFA Sunucusunu 1 Temmuz 2019'a kadar etkinleştiren mevcut müşteriler en son sürümü, gelecekteki güncelleştirmeleri indirebilir ve her zamanki gibi etkinleştirme kimlik bilgileri oluşturabilir.

Azure Multi-Factor Authentication Sunucusu ile Windows Server AD FS’yi güvenli hale getirme

Azure Multi-Factor Authentication Sunucusu’nu yüklerken aşağıdaki seçeneklere sahip olursunuz:

- Azure Multi-Factor Authentication Sunucusu’nu yerel olarak AD FS ile aynı sunucuya yükleme

- Azure çok faktörlü kimlik doğrulama bağdaştırıcısını AD FS sunucusuna yerel olarak yükleyin ve ardından Multi-Factor Authentication Sunucusu'nu farklı bir bilgisayara yükleyin

Başlamadan önce, aşağıdaki bilgileri unutmayın:

- Azure Multi-Factor Authentication Sunucusu’nu AD FS sunucunuza yüklemeniz gerekmez. Ancak, AD FS için çok faktörlü kimlik doğrulama bağdaştırıcısını AD FS çalıştıran bir Windows Server 2012 R2 veya Windows Server 2016'ya yüklemeniz gerekir. Sunucuyu farklı bir bilgisayara yükleyebilirsiniz ve AD FS bağdaştırıcısını ayrı olarak AD FS federasyon sunucusuna yükleyebilirsiniz. Bağdaştırıcıyı ayrıca yükleme hakkında bilgi edinmek için aşağıdaki yordamlara bakın.

- Kuruluşunuz kısa mesaj veya mobil uygulama doğrulama yöntemleri kullanıyorsa, Şirket Ayarlar tanımlanan dizeler $application_name$> yer tutucusu <içerir. MFA Sunucusu v7.1’de bu yer tutucunun yerini alan bir uygulama adı belirtebilirsiniz. v7.0 veya daha eski sürümlerde, AD FS bağdaştırıcısı kullandığınızda bu yer tutucu otomatik olarak değiştirilmez. Bu eski sürümler için AD FS’yi güvenli hale getirdiğinizde yer tutucuyu uygun dizelerden kaldırın.

- Oturum açmak için kullandığınız hesap, Active Directory hizmetinde güvenlik grupları oluşturmak için kullanıcı haklarına sahip olmalıdır.

- Çok faktörlü Kimlik Doğrulama AD FS bağdaştırıcısı yükleme sihirbazı, Active Directory örneğinizde Telefon Factor Yönetici s adlı bir güvenlik grubu oluşturur. Ardından federasyon hizmetinizin AD FS hizmet hesabını bu gruba ekler. Etki alanı denetleyicinizde PhoneFactor Admins grubunun oluşturulduğunu ve AD FS hizmet hesabının bu gruba üye olduğunu doğrulayın. Gerekirse, AD FS hizmeti hesabınızı etki alanı denetleyicinizde PhoneFactor Admins grubuna el ile ekleyin.

- Kullanıcı portalıyla Hizmet SDK’sını yükleme hakkında bilgi edinmek için bkz. Azure Multi-Factor Authentication Sunucusu için kullanıcı portalını dağıtma.

Azure Multi-Factor Authentication Sunucusu’nu yerel olarak AD FS sunucusuna yükleme

Azure Multi-Factor Authentication Sunucusu’nu AD FS sunucunuza indirin ve yükleyin. Yükleme bilgileri için bkz. Azure Multi-Factor Authentication Sunucusunu kullanmaya başlama.

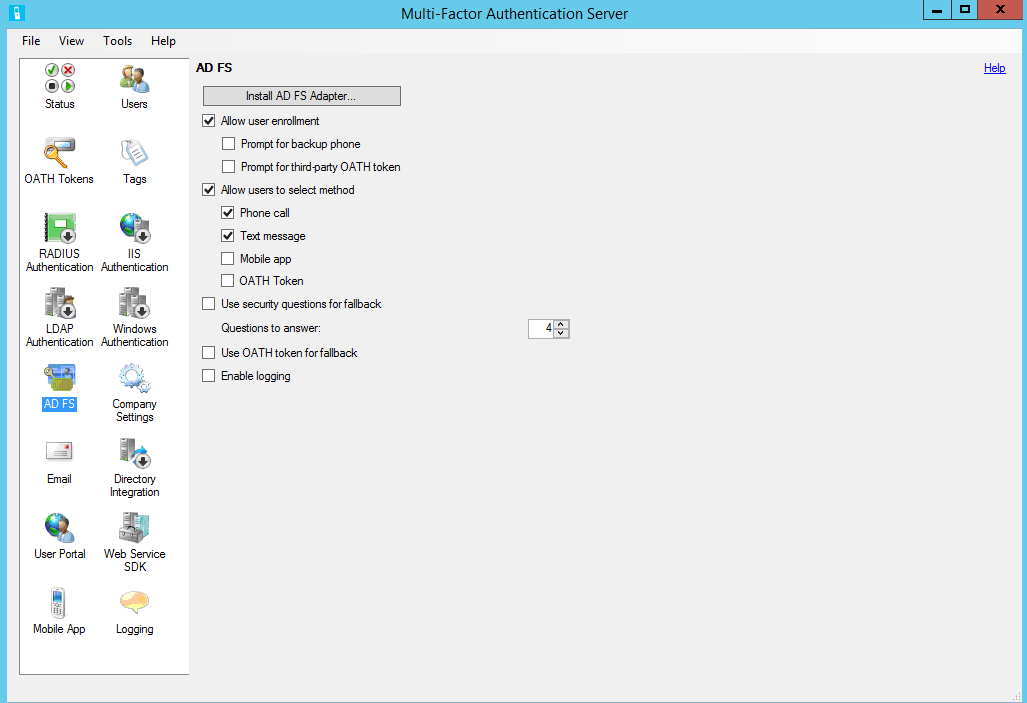

Azure Multi-Factor Authentication Sunucusu yönetim konsolunda AD FS simgesine tıklayın. Kullanıcı kaydına izin ver ve Kullanıcıların yöntemi seçmesine izin ver seçeneklerini belirleyin.

Kuruluşunuz için belirtmek istediğiniz ek seçenekleri belirleyin.

AD FS Bağdaştırıcısı’nı Yükle'ye tıklayın.

Active Directory penceresinin açılması iki anlama gelir. Bilgisayarınız bir etki alanına katılmış ve AD FS bağdaştırıcısı ile çok faktörlü kimlik doğrulama hizmeti arasındaki iletişimin güvenliğini sağlamaya yönelik Active Directory yapılandırması tamamlanmamıştır. Bu yapılandırmayı otomatik olarak tamamlamak için İleri düğmesine tıklayın ya da Otomatik Active Directory yapılandırmasını atla ve ayarları el ile yapılandır onay kutusunu işaretleyin. İleri'ye tıklayın.

Yerel Grup penceresi görüntülenirse, bu iki anlama gelir. Bilgisayarınız bir etki alanına katılmamıştır ve AD FS bağdaştırıcısı ile çok faktörlü kimlik doğrulama hizmeti arasındaki iletişimin güvenliğini sağlamaya yönelik yerel grup yapılandırması tamamlanmamıştır. Bu yapılandırmayı otomatik olarak tamamlamak için İleri düğmesine tıklayın ya da Otomatik Yerel Grup yapılandırmasını atla ve ayarları el ile yapılandır onay kutusunu işaretleyin. İleri'ye tıklayın.

Yükleme sihirbazında İleri’ye tıklayın. Azure Multi-Factor Authentication Sunucusu PhoneFactor Admins grubunu oluşturur ve AD FS hizmeti hesabını PhoneFactor Admins grubuna ekler.

Yükleyiciyi Başlat sayfasında İleri’ye tıklayın.

Çok faktörlü kimlik doğrulaması AD FS bağdaştırıcısı yükleyicisinde İleri'ye tıklayın.

Yükleme tamamlandığında Kapat'a tıklayın.

Bağdaştırıcı yüklendiğinde AD FS’ye kaydetmeniz gerekir. Windows PowerShell’i açın ve aşağıdaki komutu çalıştırın:

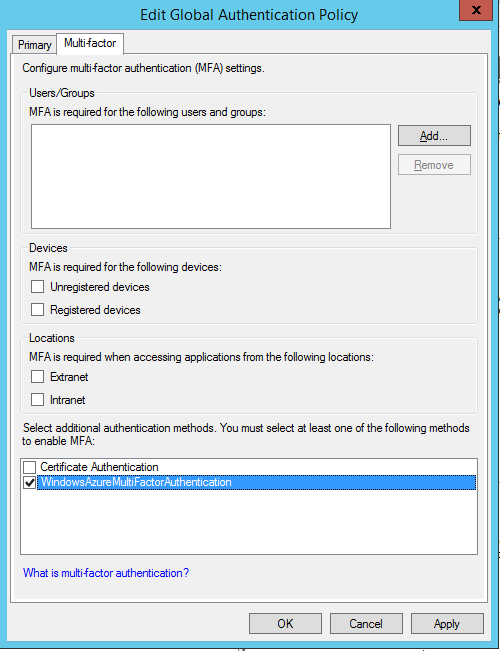

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1Yeni kaydettiğiniz bağdaştırıcıyı kullanmak için AD FS’deki genel kimlik doğrulama ilkesini düzenleyin. AD FS yönetim konsolunda Kimlik Doğrulama İlkeleri düğümüne gidin. Çok faktörlü kimlik doğrulaması bölümünde, Genel Ayarlar bölümünün yanındaki Düzenle bağlantısına tıklayın. Genel Kimlik Doğrulama İlkesini Düzenle penceresinde, ek kimlik doğrulama yöntemi olarak Çok faktörlü kimlik doğrulaması'nı seçin ve tamam'a tıklayın. Bağdaştırıcı WindowsAzureMultiFactorAuthentication olarak kaydedilir. Kaydın etkili olması için AD FS hizmetini yeniden başlatın.

Bu noktada Multi-Factor Authentication Sunucusu, AD FS ile birlikte kullanım amacıyla ek kimlik doğrulama sağlayıcısı olmak üzere kurulur.

Web Hizmeti SDK’sını kullanarak AD FS bağdaştırıcısının tek başına örneğini yükleme

- Web Hizmeti SDK’sını Multi-Factor Authentication Sunucusu çalıştıran sunucuya yükleyin.

- Aşağıdaki dosyaları \Program Files\Multi-Factor Authentication Server dizininden AD FS bağdaştırıcısını yüklemeyi planladığınız sunucuya kopyalayın:

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- MultiFactorAuthenticationAdfsAdapterSetup64.msi yükleme dosyasını çalıştırın.

- Çok faktörlü kimlik doğrulaması AD FS bağdaştırıcısı yükleyicisinde, yüklemeyi başlatmak için İleri'ye tıklayın.

- Yükleme tamamlandığında Kapat'a tıklayın.

MultiFactorAuthenticationAdfsAdapter.config dosyasını düzenleme

MultiFactorAuthenticationAdfsAdapter.config dosyasını düzenlemek için aşağıdaki adımları izleyin:

- UseWebServiceSdk düğümünü true olarak ayarlayın.

- WebServiceSdkUrl değerini çok faktörlü kimlik doğrulaması Web Hizmeti SDK'sının URL'sine ayarlayın. Örneğin: https://contoso.com/<certificatename>/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx. Burada <certificatename>, sertifikanızın adıdır.

Register-AdfsAuthenticationProviderkomutunun sonuna-ConfigurationFilePath <path>ekleyerek Register-MultiFactorAuthenticationAdfsAdapter.ps1 komut dosyasını düzenleyin; burada <path> MultiFactorAuthenticationAdfsAdapter.config dosyasının tam yoludur.

Web Hizmeti SDK’sını bir kullanıcı adı ve parola kullanarak yapılandırma

Web Hizmeti SDK’sını yapılandırmaya yönelik iki seçenek vardır. Birincisi kullanıcı adı ve parola, ikincisi ise istemci sertifikası ile yapılır. Birinci seçenek için bu adımları izleyin veya ikinci seçenek için bu adımları atlayın.

- WebServiceSdkUsername değerini PhoneFactor Admins güvenlik grubunun üyesi olan bir hesaba ayarlayın. <Etki alanı>\<kullanıcı adı> biçimini kullanın.

- WebServiceSdkPassword değerini uygun hesap parolası olarak ayarlayın. "&" özel karakteri WebServiceSdkPassword içinde kullanılamaz.

Web Hizmeti SDK’sını bir istemci sertifikası ile yapılandırma

Bir kullanıcı adı ve parola kullanmak istemiyorsanız Web Hizmeti SDK’sını bir istemci sertifikası ile yapılandırmak için aşağıdaki adımları izleyin.

- Web Hizmeti SDK’sı çalıştıran sunucu için sertifika yetkilisinden bir istemci sertifikası alın. İstemci sertifikalarını alma hakkında bilgi edinin.

- İstemci sertifikasını Web Hizmeti SDK’sı çalıştıran sunucudaki yerel bilgisayar kişisel sertifika deposuna aktarın. Sertifika yetkilisinin genel sertifikasının Güvenilen Kök Sertifikalar sertifika deposunda olduğundan emin olun.

- İstemci sertifikasının ortak ve özel anahtarlarını bir .pfx dosyasına aktarın.

- Base64 biçimindeki ortak anahtarı bir .cer dosyasına aktarın.

- Sunucu Yöneticisi'nde, Web Server (IIS)\Web Server\Security\IIS İstemci Sertifikası Eşleme Kimlik doğrulaması özelliğinin yüklü olduğunu doğrulayın. Yüklü değilse, bu özelliğe eklemek üzere Rol ve Özellik Ekle’yi seçin.

- IIS Yöneticisi'nde, Web Hizmeti SDK’sı sanal dizinini içeren web sitesinde Yapılandırma Düzenleyicisi'ne çift tıklayın. Sanal dizinin değil, web sitesinin seçilmesi gerekir.

- System.webServer/security/authentication/iisClientCertificateMappingAuthentication bölümüne gidin.

- enabled değerini true olarak ayarlayın.

- oneToOneCertificateMappingsEnabled değerini true olarak ayarlayın.

- oneToOneMappings öğesinin yanındaki ... düğmesine ve ardından Ekle bağlantısına tıklayın.

- Önceden dışarı aktardığınız Base64 .cer dosyasını açın. -----BEGIN CERTIFICATE-----, -----END CERTIFICATE----- ifadelerini ve tüm satır sonlarını kaldırın. Sonuç dizesini kopyalayın.

- certificate değerini önceki adımda kopyaladığınız dizeye ayarlayın.

- enabled değerini true olarak ayarlayın.

- userName değerini PhoneFactor Admins güvenlik grubunun üyesi olan bir hesaba ayarlayın. <Etki alanı>\<kullanıcı adı> biçimini kullanın.

- Parolayı uygun hesap parolasına ayarlayın ve ardından Yapılandırma Düzenleyicisi’ni kapatın.

- Uygula bağlantısına tıklayın.

- Web Hizmeti SDK’sı sanal dizininde Kimlik doğrulama öğesine çift tıklayın.

- ASP.NET Kimliğe Bürünme ve Temel Kimlik Doğrulaması’nın Etkin olarak ve diğer tüm öğelerin Devre Dışı olarak ayarlandığını doğrulayın.

- Web Hizmeti SDK’sı sanal dizininde SSL Ayarları öğesine çift tıklayın.

- İstemci Sertifikaları’nı Kabul Et olarak ayarlayın ve ardından Uygula’ya tıklayın.

- Önceden dışarı aktardığınız .pfx dosyasını AD FS bağdaştırıcısı çalıştıran sunucuya kopyalayın.

- .pfx dosyasını yerel bilgisayar kişisel sertifika deposuna aktarın.

- Sağ tıklayıp Özel Anahtarları Yönet’i seçin ve ardından AD FS hizmetinde oturum açmak için kullandığınız hesaba okuma erişimi verin.

- İstemci sertifikasını açın ve Ayrıntılar sekmesinden parmak izini kopyalayın.

- MultiFactorAuthenticationAdfsAdapter.config dosyasında, WebServiceSdkCertificateThumbprint’i önceki adımda kopyalanan dizeye ayarlayın.

Son olarak, bağdaştırıcıyı kaydetmek için PowerShell’de \Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1 betiğini çalıştırın. Bağdaştırıcı WindowsAzureMultiFactorAuthentication olarak kaydedilir. Kaydın etkili olması için AD FS hizmetini yeniden başlatın.

AD FS kullanarak Microsoft Entra kaynaklarının güvenliğini sağlama

Bulut kaynağınızın güvenliğini sağlamak için, kullanıcı iki adımlı doğrulamayı başarıyla gerçekleştirdiğinde Active Directory Federation Services tarafından multipleauthn talebinin yayılması için bir talep kuralı oluşturun. Bu talep Microsoft Entra Id'ye geçirilir. İlerlemek için bu yordamı izleyin:

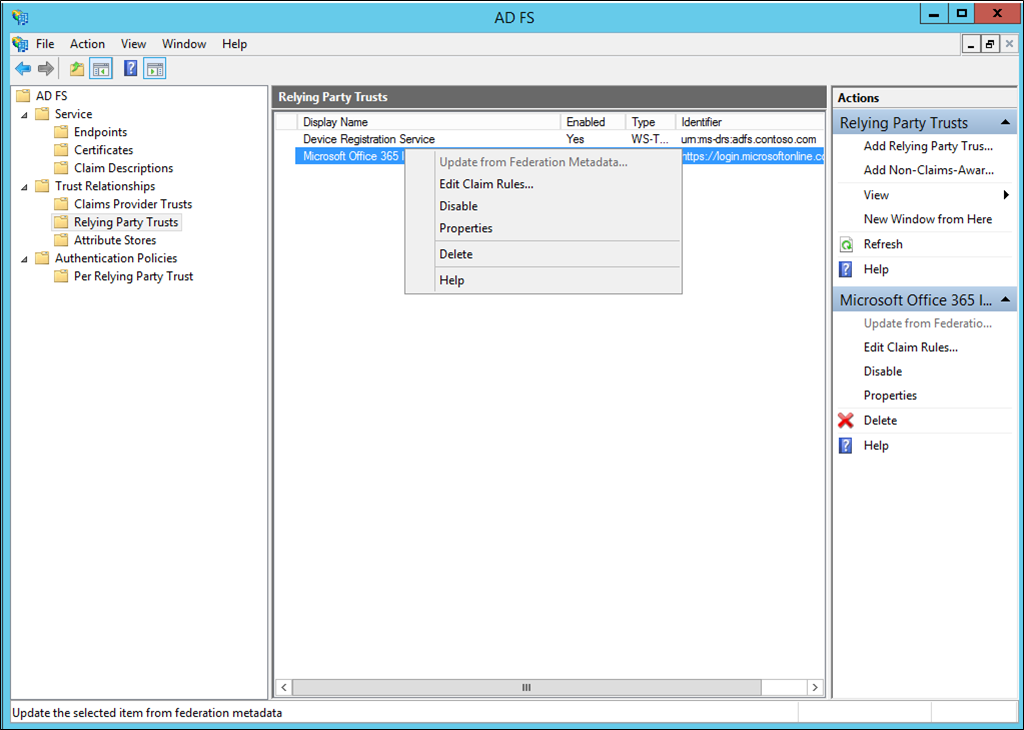

AD FS Yönetimi'ni açın.

Solda, Bağlı Olan Taraf Güvenleri’ni seçin.

Microsoft Office 365 Kimlik Platformu’na sağ tıklayın ve Talep Kurallarını Düzenle… seçeneğini belirleyin

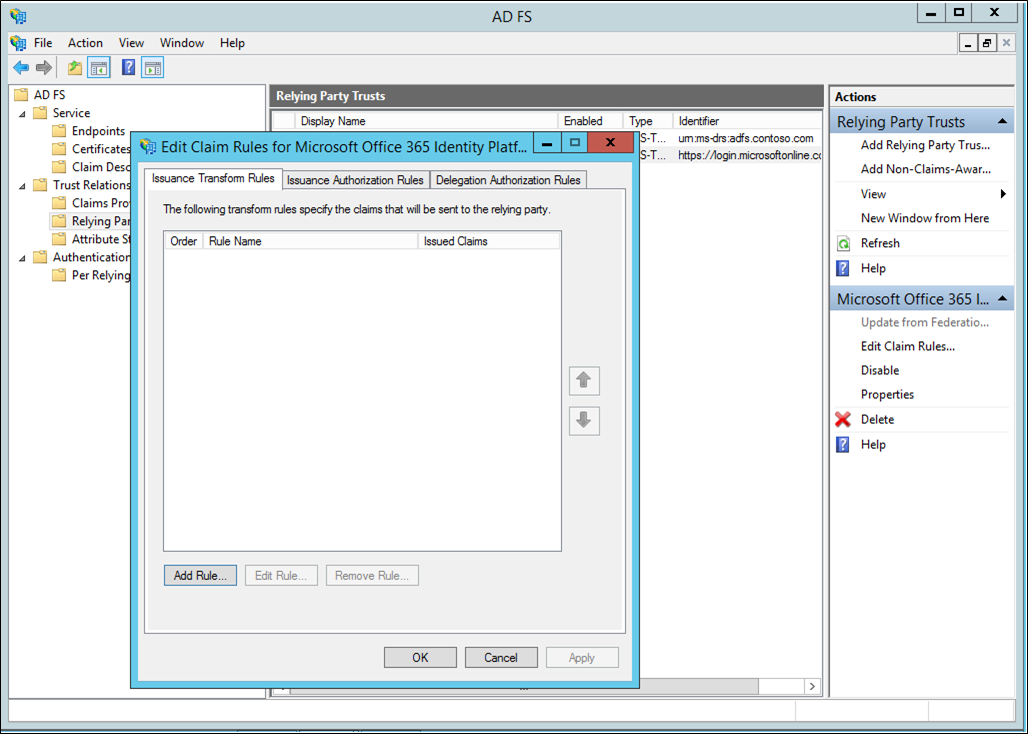

Verme Dönüştürme Kuralları’nda Kural Ekle’ye tıklayın.

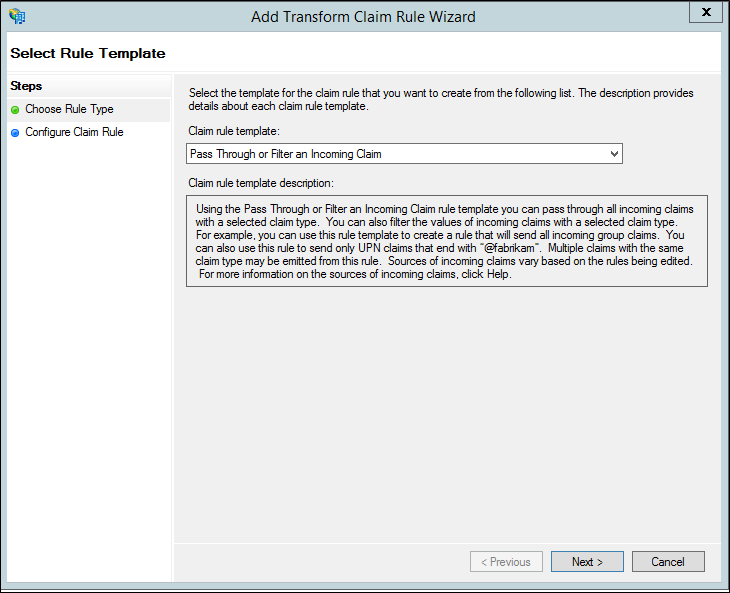

Dönüştürme Kuralı Ekleme Sihirbazı’nda, açılır menüde Gelen Talep için Geçiş ya da Filtre’yi seçin ve İleri’ye tıklayın.

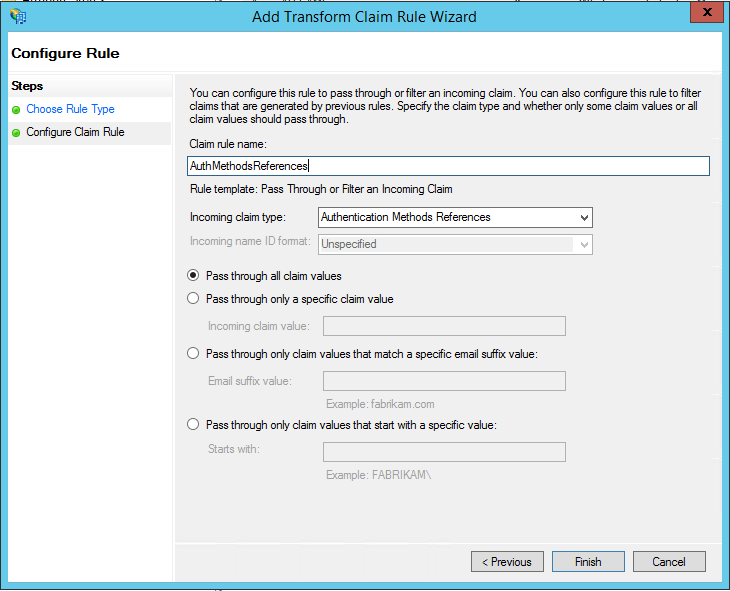

Kuralınıza bir ad verin.

Gelen talep türü olarak Kimlik Doğrulama Yöntemleri Başvuruları’nı seçin.

Tüm talep değerlerini geçir'i seçin.

Finish (Son) düğmesine tıklayın. AD FS Yönetim Konsolu'nu kapatın.

Sorun giderme günlükleri

MFA Sunucusu AD FS Bağdaştırıcısı'yla ilgili sorunları gidermenize yardımcı olması, aşağıdaki ek günlük kaydını etkinleştirme adımlarını kullanın.

- MFA Sunucusu arabiriminde AD FS bölümünü açın ve Günlük kaydını etkinleştir onay kutusunu işaretleyin.

- Her AD FS sunucusunda, regedit.exe'yi kullanarak

C:\Program Files\Multi-Factor Authentication Server\değeriyle (veya seçtiğiniz başka bir dizin) dize değeri kayıt defteri anahtarınıComputer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPatholuşturun. Sondaki ters eğik çizgi önemli olduğuna dikkat edin. C:\Program Files\Multi-Factor Authentication Server\Logsdizini (veya 2. Adım’da belirtildiği gibi başka bir dizin) oluşturun.- Logs dizininde, AD FS hizmet hesabına Değiştirme erişimi verin.

- AD FS hizmetini yeniden başlatın.

MultiFactorAuthAdfsAdapter.logdosyasının Logs dizininde oluşturulduğunu doğrulayın.

İlgili konular

Sorun giderme yardımı için bkz . Azure çok faktörlü kimlik doğrulaması hakkında SSS

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin