Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Entra ID'de Aracı Kimliği için Koşullu Erişim, yapay zeka aracılarına yönelik Koşullu Erişim değerlendirme ve uygulanmasını getiren yeni bir özelliktir. Bu özellik, insan kullanıcıları ve uygulamaları zaten koruyan Sıfır Güven denetimlerini aracılarınıza genişletir. Koşullu Erişim aracıları birinci sınıf kimlikler olarak değerlendirir ve erişim isteklerini insan kullanıcılar veya iş yükü kimlikleri için istekleri değerlendirdiği gibi, aracıya özgü mantıkla değerlendirir.

Aracı türleri ve sundukları kimlik ve erişim yönetimi zorlukları hakkında daha fazla bilgi için bkz. Microsoft Entra aracı kimliği ile yapay zeka güvenliği.

Microsoft Entra'da ajan kimliği mimarisi

Koşullu Erişim'in aracı kimlikleriyle nasıl çalıştığını anlamak için Microsoft Entra Agent Id'nin temellerini anlamak önemlidir. Aracı Kimliği aracılar için birinci sınıf kimlik yapılarını tanıtır. Bunlar uygulamalar (aracı kimlikleri) ve kullanıcılar (aracı kullanıcıları) olarak modellenir.

| Süre | Description |

|---|---|

| Aracı taslağı | Aracı türünün mantıksal tanımı. Kiracıdaki acentelik kimliği taslak esasını oluşturmak için gereklidir. |

| Aracı kimliği şema sorumlusu | Kiracıdaki aracı şemasını temsil eden ve yalnızca aracı kimliklerinin ve aracı kullanıcılarının oluşturulmasını yürüten bir hizmet sorumlusu. |

| Aracı kimliği | Oluşturulmuş aracı kimliği. Kaynaklara erişmek için belirteç alımları gerçekleştirir. |

| Aracı kullanıcısı | Kullanıcı hesabı gerektiren aracı deneyimleri için kullanılan insan dışı kullanıcı kimliği. Kaynaklara erişmek için belirteç edinimleri gerçekleştirir. |

| Temsilci kaynağı | Kaynak uygulaması olarak hareket eden ajan şeması veya ajan kimliği (örneğin, ajanlar arası (A2A) akışlarda). |

Daha fazla bilgi için bkz. AI Aracıları için Microsoft Entra aracı kimliği güvenlik özellikleri.

Ajan kimlikleri ve ajan kullanıcıları için Koşullu Erişim özellikleri

Koşullu Erişim, ajan kimlikleri ve ajan kullanıcıları tarafından başlatılan tüm belirteç edinme akışlarında Sıfır Güven ilkelerini uygular.

Koşullu Erişim şu durumlarda geçerlidir:

- Aracı kimliği herhangi bir kaynak için belirteç ister (aracı kimliği → kaynak akışı).

- Aracı kullanıcı herhangi bir kaynak için belirteç ister (aracı kullanıcı → kaynak akışı).

Koşullu Erişim şu durumlarda geçerli değildir:

Aracı kimliği şeması, Microsoft Graph'ın aracı kimliği veya aracı kullanıcısı oluşturması için bir belirteç alır.

Uyarı

Aracı şemaları sınırlı işlevselliğe sahiptir. Kaynaklara erişmek için bağımsız olarak işlem yapamazlar ve yalnızca aracı kimlikleri ve aracı kullanıcıları oluşturmaya katılırlar. Eylemli görevler her zaman aracı kimlik tarafından gerçekleştirilir.

Bir aracı tanımlayıcı taslağı veya aracı tanımlayıcı,

AAD Token Exchange Endpoint: Public endpoint (Resource ID: fb60f99c-7a34-4190-8149-302f77469936)üzerinde bir ara belirteç değişimi gerçekleştirir.Uyarı

kapsamındaki

AAD Token Exchange Endpoint: Publicbelirteçler Microsoft Graph'a çağrı yapamaz. Koşullu Erişim, belirteç alımını aracı kimliği veya aracı kullanıcısı üzerinden koruduğundan, aracılı akışlar korunur.Koşullu Erişim ilkesinin kapsamı aracılara değil, kullanıcılara veya iş yükü kimliklerine yöneliktir.

Güvenlik varsayılanları etkindir.

| Kimlik doğrulama akışı | Koşullu Erişim geçerli mi? | Ayrıntılar |

|---|---|---|

| Agent kimliği → Kaynak | ✅ Yes |

Ajan kimlik ilkeleri tarafından yönetilir. |

| Aracı kullanıcı → Kaynak | ✅ Yes |

Aracı kullanıcı ilkeleri tarafından yönetilir. |

| Graph → ajan kimliği planı (ajan kimliği oluşturma (Ajan ID)/ajan kullanıcısı) | ❌ Hayı |

Koşullu Erişim tarafından yönetilmiyor çünkü bu akış, taslak tarafından aracı kimliklerinin ve aracı kullanıcılarının oluşturulmasını içeriyor. |

| Aracı kimliği taslağı veya Aracı kimliği (Agent ID) → Token Değişimi | ❌ Hayı |

Koşullu Erişim tarafından yönetilmez çünkü bu akış, şema veya aracı kimliğinin aracı görevleri gerçekleştirmesini mümkün kılan bir ara belirteç değişim çağrısı yapmasını içerir. Bu akış herhangi bir kaynak erişimi içermez. |

Politika yapılandırması

Aracılar için Koşullu Erişim ilkesi oluşturmak şu dört temel bileşeni içerir:

- Görevler

- İlkeleri şunlar için belirleyin:

- Kiracıdaki tüm etmen kimlikleri.

- Belirli aracı kimlikleri, nesne ID'lerine göre belirlenir.

- Önceden atanmış özel güvenlik özniteliklerine dayalı aracı kimlikleri.

- Şemalarına göre gruplandırılmış aracı kimlikleri.

- Kiracıdaki tüm temsilci kullanıcılar.

- İlkeleri şunlar için belirleyin:

- Hedef kaynaklar

- Kaynak hedefleme seçenekleri şunlardır:

- Tüm kaynaklar.

- Tüm aracı kaynakları (aracı şemaları ve aracı kimlikleri).

- Önceden atanmış özel güvenlik özniteliklerine göre gruplandırılmış belirli kaynaklar.

- AppId'lerine göre belirli kaynaklar.

- Aracı planları (planı hedef almak, plan tarafından türetilen aracı kimliklerini kapsar).

- Kaynak hedefleme seçenekleri şunlardır:

- Koşul -ları

- Aracı riski (yüksek, orta, düşük).

- Erişim denetimleri

- Blok.

- Politikalar Açık, Kapalı veya simülasyon için Yalnızca Rapor olarak ayarlanabilir.

Yaygın iş senaryoları

Koşullu Erişim ilkelerinin aracıları etkili bir şekilde yönetmenize yardımcı olabileceği iki önemli iş senaryosu vardır.

İlk senaryoda, yalnızca onaylanan aracıların belirli kaynaklara erişebildiğinden emin olmak isteyebilirsiniz. Bunu yapmak için, ilkenizde hedeflenen özel güvenlik öznitelikleriyle aracıları ve kaynakları etiketleyebilir veya gelişmiş nesne seçiciyi kullanarak bunları el ile seçebilirsiniz.

İkinci senaryoda Koşullu Erişim, riskli davranış gösteren aracıların kaynaklara erişmesini algılamak ve engellemek için Microsoft Entra ID Protection'dan gelen sinyalleri kullanır.

Senaryo 1: Yalnızca belirli aracıların kaynaklara erişmesine izin ver

Özel güvenlik özniteliklerini kullanarak Koşullu Erişim ilkesi oluşturma

İlk senaryo için önerilen yaklaşım, her aracıya veya aracı şemasına özel güvenlik öznitelikleri oluşturup atamak, ardından bu öznitelikleri bir Koşullu Erişim ilkesiyle hedeflemektir. Bu yaklaşım, Koşullu Erişim ilkesindeki uygulamalar için filtre uygulama bölümünde belgelenenlere benzer adımları kullanır. Bir aracıya veya bulut uygulamasına birden çok öznitelik kümesinde öznitelik atayabilirsiniz.

Özel öznitelikler oluşturma ve atama

- Özel güvenlik özniteliklerini oluşturun:

- AgentAttributes adlı bir Öznitelik kümesi oluşturun.

-

Birden çok değerin atanmasına izin veren ve Yalnızca önceden tanımlanmış değerlerin atanmasına izin verenAgentApprovalStatus adlı Yeni öznitelikler oluşturun.

- Önceden tanımlanmış şu değerleri ekleyin: Yeni, In_Review, HR_Approved, Finance_ApprovedIT_Approved.

- Aracılarınızın erişmesine izin verilen kaynakları gruplandırmak için başka bir öznitelik kümesi oluşturun.

- ResourceAttributes adlı bir Öznitelik kümesi oluşturun.

-

Birden çok değerin atanmasına izin veren ve Yalnızca önceden tanımlanmış değerlerin atanmasına izin verenDepartment adlı Yeni öznitelikler oluşturun.

- Şu önceden tanımlanmış değerleri ekleyin: Finans, İk, BT, Pazarlama, Satış.

- Ajanınızın erişmesine izin verilen kaynaklara uygun değeri atayın. Örneğin, yalnızca HR_Approved ajanların HR etiketli kaynaklara erişebilmesini isteyebilirsiniz.

Koşullu Erişim ilkesi oluşturma

Önceki adımları tamamladıktan sonra, kuruluşunuz tarafından gözden geçirilip onaylananlar dışında tüm aracı kimliklerini engellemek için özel güvenlik özniteliklerini kullanarak bir Koşullu Erişim ilkesi oluşturun.

- Microsoft Entra yönetim merkezinde en az Koşullu Erişim Yöneticisi ve Öznitelik Atama Okuyucusu olarak oturum açın.

- Entra ID>Koşullu Erişim>Politikaları'na göz atın.

- Yeni ilke'yi seçin.

- İlkenize bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

-

Atamalar altında Kullanıcılar, aracılar (Önizleme) veya iş yükü kimlikleri seçin.

-

Bu ilke ne için geçerli? bölümünde Aracılar (Önizleme) öğesini seçin.

- Ekle altında Tüm aracı kimliklerini (Önizleme) seçin.

-

Dışla altında:

- Özniteliklere göre aracı kimliklerini seçin'i seçin.

- Yapılandır seçeneğini Evet olarak ayarlayın.

- Daha önce oluşturduğumuz AgentApprovalStatus özniteliğini seçin.

- İşleci İçerir olarak ayarlayın.

- Değer'iHR_Approved olarak ayarlayın.

- Seç. Bitti.

-

Bu ilke ne için geçerli? bölümünde Aracılar (Önizleme) öğesini seçin.

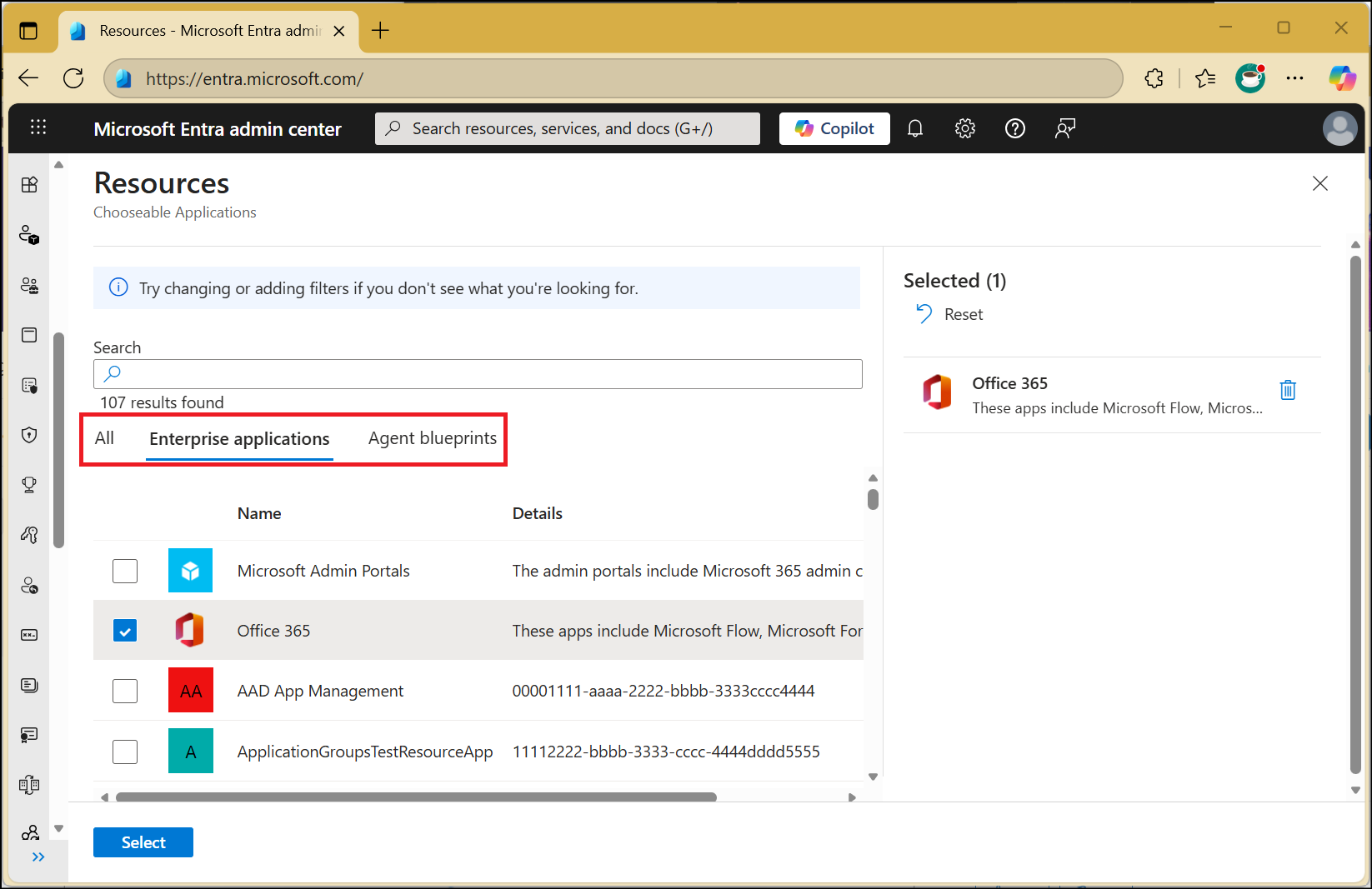

- Hedef kaynaklar'ın altında aşağıdaki seçenekleri belirleyin:

- Bu ilkenin Kaynaklar (eski adıyla bulut uygulamaları) için geçerli olanı seçin.

- Tüm kaynakları dahil et (eski adıyla 'Tüm bulut uygulamaları')

- Hariç tut kaynakları seç.

- Özniteliklere göre kaynakları seçin'i seçin.

- Yapılandır seçeneğini Evet olarak ayarlayın.

- Daha önce oluşturduğumuz Department adlı Özniteliği seçin.

- İşleci İçerir olarak ayarlayın.

- Değer'i İK olarak ayarlayın.

- Bu ilkenin Kaynaklar (eski adıyla bulut uygulamaları) için geçerli olanı seçin.

-

Erişim denetimleri>Yetki Ver

- Engelle'yi seçin.

- 'ı seçin'i seçin.

- Ayarlarınızı onaylayın ve Etkinleştirme politikasınıSadece Raporla olarak ayarlayın.

- İlkenizi oluşturmak için Oluştur'u seçin.

İlke etkisi veya yalnızca rapor modu kullanarak ayarlarınızı onayladıktan sonra İlkeyi etkinleştir iki durumlu düğmesini Yalnızca rapor'danAçık'a taşıyın.

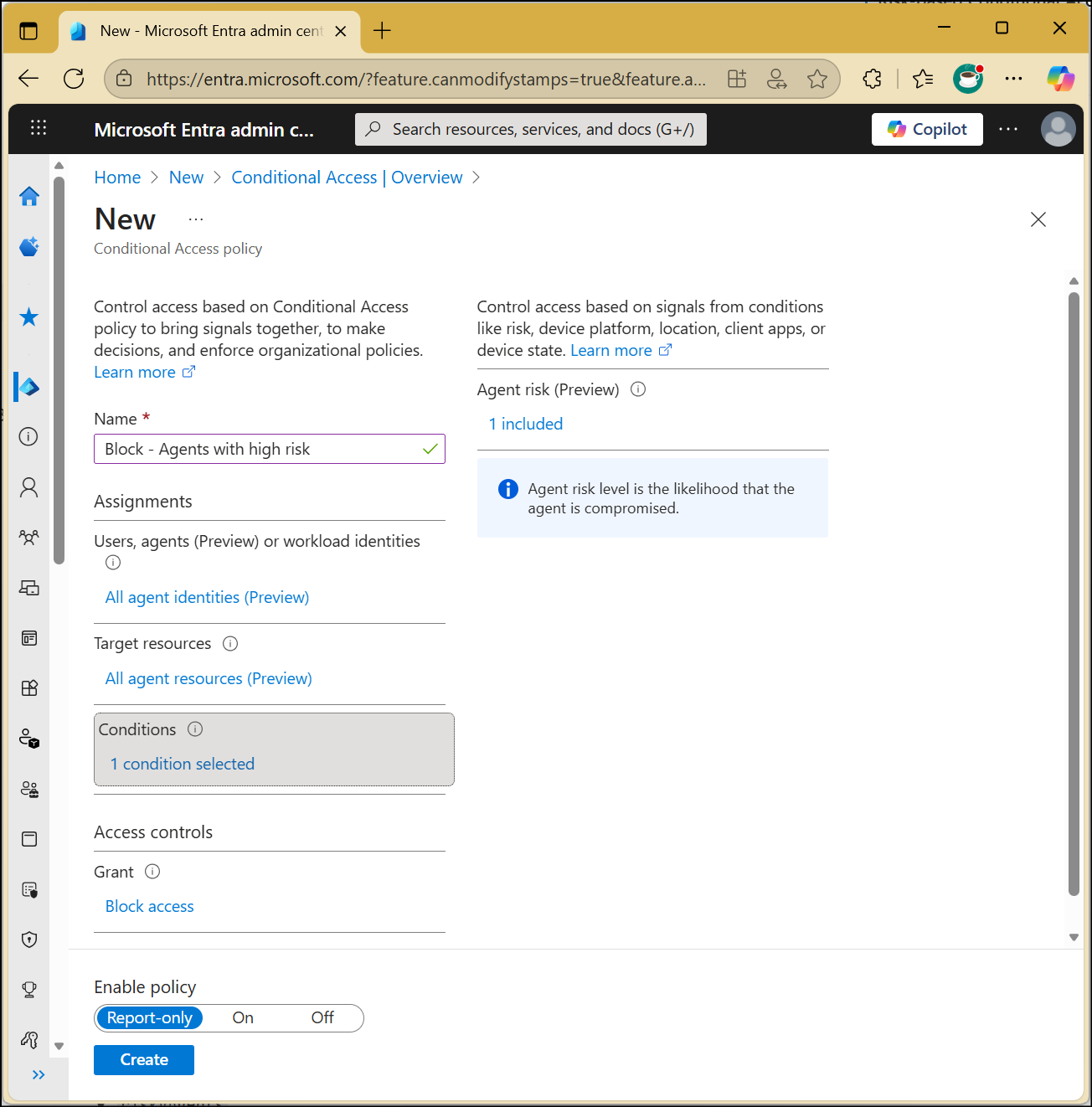

Senaryo 2: Yüksek riskli ajan kimliklerinin kuruluşumun kaynaklarına erişimini engellemek

Kuruluşlar , Microsoft Entra ID Protection'dan gelen sinyallere göre yüksek riskli aracı kimliklerini engellemek için bir Koşullu Erişim ilkesi oluşturabilir.

- Microsoft Entra yönetici merkezine en az Koşullu Erişim Yöneticisiolarak oturum açın.

- Entra ID>Koşullu Erişim>Politikaları'na göz atın.

- Yeni ilke'yi seçin.

- İlkenize bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

-

Atamalar altında Kullanıcılar, aracılar (Önizleme) veya iş yükü kimlikleri seçin.

-

Bu ilke ne için geçerli? bölümünde Aracılar (Önizleme) öğesini seçin.

- Ekle altında Tüm aracı kimliklerini (Önizleme) seçin.

-

Bu ilke ne için geçerli? bölümünde Aracılar (Önizleme) öğesini seçin.

- Hedef kaynaklar'ın altında aşağıdaki seçenekleri belirleyin:

- Bu ilkenin Kaynaklar (eski adıyla bulut uygulamaları) için geçerli olanı seçin.

- Ekle, Tüm kaynaklar (eski adıyla 'Tüm bulut uygulamaları')...

-

Koşullar> altında Aracı riski (Önizleme) için Yapılandır ayarını Evet'e getirin.

- İlkenin uygulanması için gereken aracı risk düzeylerini yapılandır'ın altında Yüksek'i seçin. Bu kılavuz Microsoft önerilerini temel alır ve her kuruluş için farklı olabilir.

-

Erişim kontrolleri altında>İzin Ver.

- Engelle'yi seçin.

- 'ı seçin'i seçin.

- Ayarlarınızı onaylayın ve Etkinleştirme politikasınıSadece Raporla olarak ayarlayın.

- İlkenizi etkinleştirmek için Oluştur'u seçin.

İlke etkisi veya yalnızca rapor modu kullanarak ayarlarınızı onayladıktan sonra İlkeyi etkinleştir iki durumlu düğmesini Yalnızca rapor'danAçık'a taşıyın.

Oturum açma günlüklerini kullanarak politika değerlendirmesini araştırmak

Yöneticiler, Microsoft Entra oturum açma olaylarında açıklandığı gibi koşullu erişim ilkesinin neden geçerli olduğunu veya uygulanmadığını araştırmak için Oturum Açma günlüklerini kullanabilir. Aracıya özgü girişler için, aracı kullanıcı veya aracı kimliğininagentType'ını filtreleyin. Bu olaylardan bazıları Kullanıcı oturum açma işlemlerinde (etkileşimli olmayan), bazıları ise Hizmet sorumlusu oturum açma işlemleri altında görünür.

- Aracı kimlikleri (aktör) herhangi bir kaynağa erişen → hizmet sorumlusu oturum açma kayıtları → aracı türü: aracı kimliği kullanıcısı

- Tüm kaynaklara erişen aracı kullanıcıları → Etkileşimli olmayan kullanıcı oturum açma işlemleri → agentType: aracı kullanıcı

- Aracılara erişen kullanıcılar → Kullanıcı oturum açma işlemleri