Koşullu Erişim: Hedef kaynaklar

Hedef kaynaklar (eski adıyla Bulut uygulamaları, eylemler ve kimlik doğrulama bağlamı), Koşullu Erişim ilkesindeki önemli sinyallerdir. Koşullu Erişim ilkeleri, yöneticilerin belirli uygulamalara, hizmetlere, eylemlere veya kimlik doğrulama bağlamlarına denetim atamasına olanak tanır.

- Yöneticiler yerleşik Microsoft uygulamalarını ve galeri, galeri dışı uygulamalar ve Uygulama Ara Sunucusu aracılığıyla yayımlanan uygulamalar da dahil olmak üzere tüm Microsoft Entra tümleşik uygulamalarını içeren uygulamalar veya hizmetler listesinden seçim yapabilir.

- Yöneticiler, ilkeyi bir bulut uygulamasına değil, Güvenlik bilgilerini kaydetme veya Cihazları kaydetme veya cihazlara katılma gibi bir kullanıcı eylemine göre tanımlamayı seçebilir ve koşullu erişimin bu eylemlere yönelik denetimleri zorunlu kılabilmesini sağlar.

- Yöneticiler, gelişmiş işlevsellik için Genel Güvenli Erişim'den trafik iletme profillerini hedefleyebilir.

- Yöneticiler, uygulamalarda ek bir güvenlik katmanı sağlamak için kimlik doğrulama bağlamını kullanabilir.

Microsoft bulut uygulamaları

Mevcut Microsoft bulut uygulamalarının çoğu, aralarından seçim yapabileceğiniz uygulamalar listesine dahil edilmiştir.

Yöneticiler, Microsoft'un aşağıdaki bulut uygulamalarına bir Koşullu Erişim ilkesi atayabilir. Office 365 ve Windows Azure Hizmet Yönetimi API'si gibi bazı uygulamalar birden fazla ilgili alt uygulama veya hizmet içerir. Sürekli olarak daha fazla uygulama eklediğimiz için aşağıdaki liste kapsamlı değildir ve değiştirilebilir.

- Office 365

- Azure Analysis Services

- Azure DevOps

- Azure Veri Gezgini

- Azure Event Hubs

- Azure Service Bus

- Azure SQL Veritabanı ve Azure Synapse Analytics

- Common Data Service

- Microsoft Application Insights Analytics

- Microsoft Azure Information Protection

- Windows Azure Hizmet Yönetimi API'si

- Microsoft Defender for Cloud Apps

- Microsoft Ticaret Araçları Erişim Denetimi Portalı

- Microsoft Commerce Tools Kimlik Doğrulama Hizmeti

- Microsoft Forms

- Microsoft Intune

- Microsoft Intune Kaydı

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power Automate

- Bing'de Microsoft Arama

- Microsoft StaffHub

- Microsoft Stream

- Microsoft Teams

- Exchange Online

- SharePoint

- Yammer

- Office Delve

- Office Sway

- Outlook Groups

- Power BI Hizmeti

- Project Online

- Skype Kurumsal Çevrimiçi Sürüm

- Sanal Özel Ağ (VPN)

- Windows Defender ATP

Önemli

Koşullu Erişim için kullanılabilen uygulamalar bir ekleme ve doğrulama işleminden geçmiş durumdadır. Bu liste, çoğu arka uç hizmeti olduğundan ve ilkenin doğrudan uygulanması gerekmediği için tüm Microsoft uygulamalarını içermez. Eksik bir uygulama arıyorsanız, belirli bir uygulama ekibine başvurabilir veya UserVoice üzerinden bir istekte bulunabilirsiniz.

Office 365

Microsoft 365, Exchange, SharePoint ve Microsoft Teams gibi bulut tabanlı üretkenlik ve işbirliği hizmetleri sağlar. Microsoft 365 bulut hizmetleri sorunsuz ve işbirliğine dayalı deneyimler sağlamak için kapsamlı bir şekilde tümleşiktir. Microsoft Teams gibi bazı uygulamaların SharePoint veya Exchange gibi diğer uygulamalara bağımlılıkları olduğundan bu tümleştirme ilke oluştururken kafa karışıklığına neden olabilir.

Office 365 paketi, bu hizmetlerin tümünü aynı anda hedeflemeyi mümkün kılar. Hizmet bağımlılıklarıyla ilgili sorunları önlemek için tek tek bulut uygulamalarını hedeflemek yerine yeni Office 365 paketini kullanmanızı öneririz.

Bu uygulama grubunu hedeflemek, tutarsız ilkeler ve bağımlılıklar nedeniyle ortaya çıkabilecek sorunları önlemeye yardımcı olur. Örneğin: Exchange Online uygulaması posta, takvim ve kişi bilgileri gibi geleneksel Exchange Online verilerine bağlıdır. İlgili meta veriler arama gibi farklı kaynaklar aracılığıyla gösterilebilir. Tüm meta verilerin hedeflenen şekilde korunduğundan emin olmak için, yöneticilerin Office 365 uygulamasına ilkeler ataması gerekir.

Yöneticiler, Tüm Office 365 paketini veya belirli Office 365 bulut uygulamalarını Koşullu Erişim ilkesinden dışlayabilir.

Eklenen tüm hizmetlerin eksiksiz listesi Koşullu Erişim Office 365 uygulama paketine eklenen uygulamalar makalesinde bulunabilir.

Windows Azure Hizmet Yönetim API’si

Windows Azure Hizmet Yönetimi API uygulamasını hedeflediğinizde, yakından bağlı bir dizi hizmete verilen belirteçler için ilke uygulanır. Bu gruplandırmada aşağıdaki uygulama kimlikleri yer alır:

- Azure Resource Manager

- Microsoft Entra yönetim merkezini de kapsayan Azure portal

- Azure Data Lake

- Application Insights API

- Log Analytics API

İlke Azure yönetim portalına uygulandığından ve API, hizmetler veya Azure API hizmeti bağımlılığı olan istemciler dolaylı olarak etkilenebilir. Örnek:

- Azure CLI

- Azure Data Factory portalı

- Azure DevOps

- Azure Event Hubs

- Azure PowerShell

- Azure Service Bus

- Azure SQL Veritabanı

- Azure Synapse

- Klasik dağıtım modeli API'leri

- Microsoft 365 yönetim merkezi

- Microsoft IoT Central

- SQL Yönetilen Örnek

- Visual Studio abonelikleri yönetici portalı

Not

Windows Azure Hizmet Yönetimi API'si uygulaması, Azure Resource Manager API'sini çağıran Azure PowerShell için geçerlidir. Microsoft Graph API'sini çağıran Microsoft Graph PowerShell için geçerli değildir.

Microsoft Azure Hizmet Yönetimi API'si için örnek ilke ayarlama hakkında daha fazla bilgi edinmek üzere Koşullu Erişim: Azure yönetimi için MFA gerektirme bölümüne bakın.

İpucu

Azure Kamu için Azure Kamu Bulut Yönetimi API'sini hedeflemeniz gerekir.

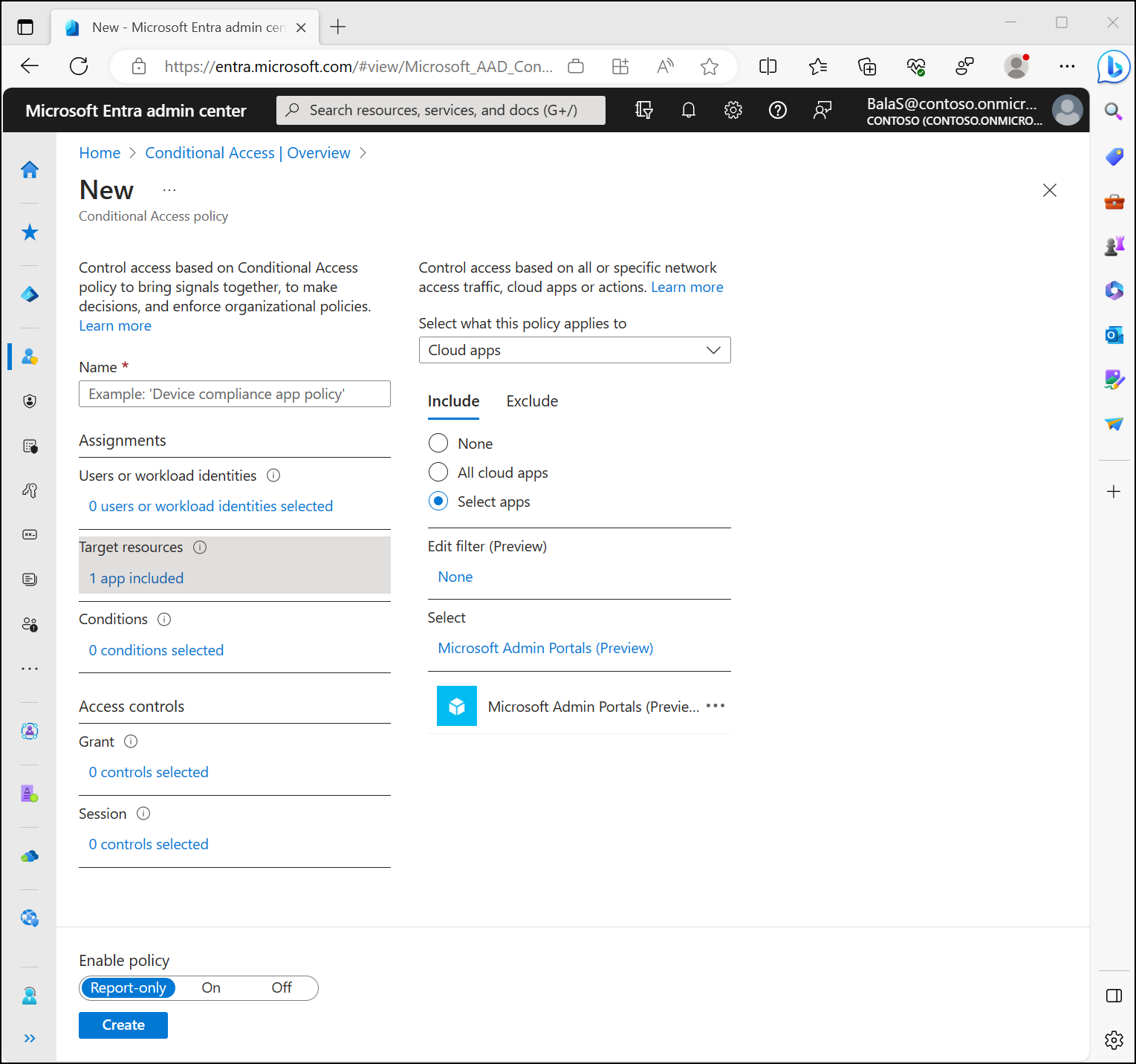

Microsoft Yönetici Portalları

Koşullu Erişim ilkesi, Microsoft Yönetici Portalları bulut uygulamasını hedeflediğinde, ilke aşağıdaki Microsoft yönetim portallarının uygulama kimliklerine verilen belirteçler için uygulanır:

- Azure portal

- Exchange yönetim merkezi

- Microsoft 365 yönetim merkezi

- Microsoft 365 Defender portalı

- Microsoft Entra yönetim merkezi

- Microsoft Intune yönetim merkezi

- Microsoft Purview uyumluluk portalı

- Microsoft Teams yönetim merkezi

Listeye sürekli olarak daha fazla yönetim portalı eklemeye devam ediyoruz.

Not

Microsoft Yönetici Portalları uygulaması, yalnızca listelenen yönetici portallarında etkileşimli oturum açma işlemleri için geçerlidir. Microsoft Graph veya Azure Resource Manager API'leri gibi temel kaynaklar veya hizmetlerde oturum açma işlemleri bu uygulama kapsamında değildir. Bu kaynaklar Windows Azure Service Management API uygulaması tarafından korunur. Bu, müşterilerin API'leri ve PowerShell'i kullanan otomasyonu etkilemeden yöneticiler için MFA benimseme yolculuğunda ilerlemesini sağlar. Hazır olduğunuzda Microsoft, yöneticilerin kapsamlı koruma için her zaman MFA gerçekleştirmesini gerektiren bir ilke kullanılmasını önerir.

Diğer uygulamalar

Yöneticiler Microsoft Entra'ya kayıtlı her uygulamayı Koşullu Erişim ilkelerine ekleyebilir. Söz konusu uygulamalar şunları içerebilir:

- Microsoft Entra uygulama ara sunucusu üzerinden yayımlanan uygulamalar

- Galeriden eklenen uygulamalar

- Galeride yer almayan özel uygulamalar

- Uygulama teslim denetleyicileri ve ağlar üzerinden yayımlanan eski uygulamalar

- Parola tabanlı çoklu oturum açma kullanan uygulamalar

Not

Koşullu Erişim ilkesi bir hizmete erişim gereksinimlerini ayarladığından, bunu istemci (genel/yerel) uygulamasına uygulayamazsınız. Diğer bir deyişle ilke doğrudan istemci (genel/yerel) uygulamasında ayarlanmaz ama istemci bir hizmeti çağırdığında uygulanır. Örneğin, SharePoint hizmetinde ayarlanan bir ilke, SharePoint'i çağıran tüm istemciler için geçerlidir. Exchange'e uygulanan bir ilke Outlook istemcisi kullanılarak e-postaya erişim girişimine uygulanır. Bu nedenle istemci (genel/yerel) uygulamaları, Bulut Uygulamaları seçicisinde seçilemez ve kiracınızda kayıtlı istemci (genel/yerel) uygulamasının uygulama ayarlarında Koşullu Erişim seçeneği sağlanmaz.

Bazı uygulamalar seçicide hiç gösterilmez. Bu uygulamaları Koşullu Erişim ilkesine eklemenin tek yolu Tüm kaynakları (eski adıyla 'Tüm bulut uygulamaları') dahil etmektir.

Tüm kaynaklar

Koşullu Erişim ilkesinin Tüm kaynaklara (eski adıyla 'Tüm bulut uygulamaları') uygulanması, ilkenin Genel Güvenli Erişim trafik iletme profilleri de dahil olmak üzere web sitelerine ve hizmetlerine verilen tüm belirteçler için uygulanmasına neden olur. Bu seçenek, Microsoft Entra ID gibi Koşullu Erişim ilkesinde tek tek hedeflenemeyen uygulamaları ekler.

Bazı durumlarda Tüm kaynaklar (eski adıyla 'Tüm bulut uygulamaları') ilkesi kullanıcı erişimini yanlışlıkla engelleyebilir. Bu durumlar ilke zorlamanın dışında tutulur ve şunları içerir:

İstenen güvenlik duruşunu elde etmek için gereken hizmetler. Örneğin, cihaz kayıt çağrıları Tüm kaynakları hedefleyen uyumlu cihaz ilkesinin dışında tutulur.

İlke dışında tutulan uygulamalar tarafından yaygın olarak kullanılan kullanıcı profiline, grup üyeliğine ve ilişki bilgilerine erişmek için Azure AD Graph ve Microsoft Graph'a çağrılar. Dışlanan kapsamlar aşağıdaki gibi listelenir. Uygulamaların bu izinleri kullanması için hala onay gereklidir.

- Yerel istemciler için:

- Azure AD Graph: e-posta, offline_access, openid, profil, User.Read

- Microsoft Graph: e-posta, offline_access, openid, profil, User.Read, People.Read

- Gizli/kimliği doğrulanmış istemciler için:

- Azure AD Graph: e-posta, offline_access, openid, profil, User.Read, User.Read.All ve User.ReadBasic.All

- Microsoft Graph: e-posta, offline_access, openid, profil, User.Read, User.Read.All, User.ReadBasic.All, People.Read, People.Read.All, GroupMember.Read.All, Member.Read.Hidden

- Yerel istemciler için:

Genel Güvenli Erişim ile tüm internet kaynakları

Genel Güvenli Erişim ile tüm internet kaynakları seçeneği, yöneticilerin Microsoft Entra İnternet Erişimi İnternet erişimi trafik iletme profilini hedeflemesine olanak tanır.

Genel Güvenli Erişim'deki bu profiller, yöneticilerin trafiğin Microsoft Entra İnternet Erişimi ve Microsoft Entra Özel Erişim üzerinden nasıl yönlendirileceğine yönelik tanımlama ve denetleme olanağı sağlar. Trafik iletme profilleri cihazlara ve uzak ağlara atanabilir. Bu trafik profillerine Koşullu Erişim ilkesi uygulama örneği için, Koşullu Erişim ilkelerini Microsoft 365 trafik profiline uygulama makalesine bakın.

Bu profiller hakkında daha fazla bilgi için Genel Güvenli Erişim trafik iletme profilleri makalesine bakın.

Kullanıcı eylemleri

Kullanıcı eylemleri, kullanıcının gerçekleştirdiği görevlerdir. Koşullu Erişim şu anda iki kullanıcı eylemini destekler:

- Güvenlik bilgilerini kaydetme: Bu kullanıcı eylemi, koşullu erişim ilkesinin, birleşik kayıt için etkinleştirilen kullanıcıların güvenlik bilgilerini kaydetmeye çalıştığında zorunlu tutmasına olanak tanır. Daha fazla bilgiyi Birleşik güvenlik bilgileri kaydı makalesinde bulabilirsiniz.

Not

Güvenlik bilgilerini kaydetmek için kullanıcı eylemlerini hedefleyen bir ilke uygulanırken, kullanıcı hesabı Microsoft kişisel hesabından (MSA) konuksa , 'Çok faktörlü kimlik doğrulaması gerektir' denetimini kullanmak, MSA kullanıcısının güvenlik bilgilerini kuruluşa kaydetmesini gerektirir. Konuk kullanıcı Google gibi başka bir sağlayıcıdan geliyorsa erişim engellenir.

- Cihazları kaydetme veya cihazlara katılma: Bu kullanıcı eylemi, kullanıcılar cihazları Microsoft Entra Id'ye kaydettirdiğinde veya birleştirdiğinde yöneticilerin Koşullu Erişim ilkesini zorunlu kılabilmesini sağlar. Şu anda mevcut olan kiracı genelinde bir ilke yerine cihazları kaydetmek veya birleştirmek için çok faktörlü kimlik doğrulamasını yapılandırmada ayrıntı düzeyi sağlar. Bu kullanıcı eylemiyle ilgili üç önemli nokta vardır:

Require multifactor authenticationbu kullanıcı eylemiyle kullanılabilen tek erişim denetimidir ve diğer tüm erişim denetimi devre dışı bırakılır. Bu kısıtlama, Microsoft Entra cihaz kaydına bağımlı olan veya Microsoft Entra cihaz kaydı için geçerli olmayan erişim denetimleriyle çakışmaları önler.Client apps,Filters for devicesveDevice statekoşulları, Koşullu Erişim ilkelerini zorunlu kılmak için Microsoft Entra cihaz kaydına bağımlı olduklarından bu kullanıcı eylemiyle kullanılamaz.

Uyarı

Koşullu Erişim ilkesi Cihazları kaydet veya katıl kullanıcı eylemiyle yapılandırıldığında, Kimlik>Cihazlarına >Genel Bakış>Cihaz Ayarları'nı - Require Multifactor Authentication to register or join devices with Microsoft Entra Hayır olarak ayarlamanız gerekir. Aksi takdirde, bu kullanıcı eylemine sahip Koşullu Erişim ilkeleri düzgün bir şekilde uygulanmaz. Bu cihaz ayarı hakkında daha fazla bilgi Için Bkz . Cihaz ayarlarını yapılandırma.

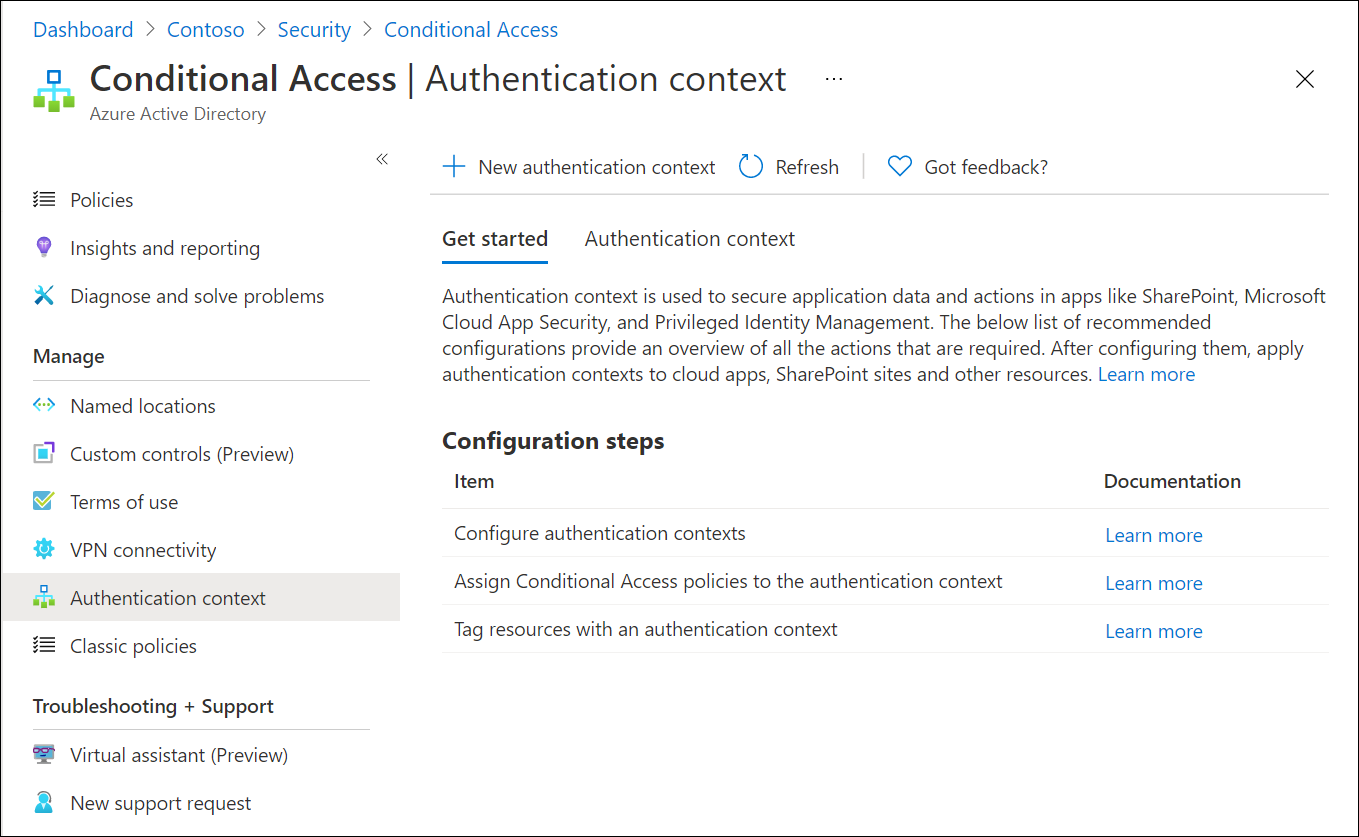

Kimlik doğrulama bağlamı

Kimlik doğrulama bağlamı, uygulamalardaki verilerin ve eylemlerin güvenliğini artırmak için kullanılabilir. Bu uygulamalar kendi özel uygulamalarınız, özel iş kolu (LOB) uygulamaları, SharePoint gibi uygulamalar veya Bulut Uygulamaları için Microsoft Defender tarafından korunan uygulamalar olabilir.

Örneğin, bir kuruluş sharepoint sitelerinde öğle yemeği menüsü veya gizli barbekü sosu tarifi gibi dosyaları tutabilir. Herkesin öğle yemeği menü sitesine erişimi olabilir, ancak gizli barbekü sosu tarifi sitesine erişimi olan kullanıcıların yönetilen bir cihazdan erişmesi ve belirli kullanım koşullarını kabul etmeleri gerekebilir.

Kimlik doğrulama bağlamı kullanıcılarla veya iş yükü kimlikleriyle çalışır, ancak aynı Koşullu Erişim ilkesinde çalışmaz.

Kimlik doğrulama bağlamlarını yapılandırma

Kimlik doğrulama bağlamları Koruma>Koşullu Erişim>Kimlik Doğrulaması bağlamı altında yönetilir.

Yeni kimlik doğrulama bağlamı'ı seçerek yeni kimlik doğrulama bağlam tanımları oluşturun. Kuruluşlar toplam 99 kimlik doğrulama bağlamı tanımı c1-c99 ile sınırlıdır. Aşağıdaki öznitelikleri yapılandırın:

- Görünen ad , Microsoft Entra Id'de ve kimlik doğrulama bağlamlarını kullanan uygulamalarda kimlik doğrulama bağlamını tanımlamak için kullanılan addır. Gereken kimlik doğrulama bağlamlarının sayısını azaltmak için güvenilir cihazlar gibi kaynaklar arasında kullanılabilecek adlar öneririz. Azaltılmış bir kümeye sahip olmak, yeniden yönlendirme sayısını sınırlar ve son kullanıcı deneyimine daha iyi bir son kullanıcı deneyimi sağlar.

- Açıklama , yöneticiler ve kaynaklara kimlik doğrulama bağlamları uygulayanlar tarafından kullanılan ilkeler hakkında daha fazla bilgi sağlar.

- İşaretlendiğinde Uygulamalarda yayımla onay kutusu, kimlik doğrulama bağlamını uygulamalara duyurur ve atanmak üzere kullanılabilir hale getirir. İşaretlenmediyse, kimlik doğrulama bağlamı aşağı akış kaynaklarda kullanılamaz.

- Kimlik salt okunurdur ve isteğe özgü kimlik doğrulaması bağlam tanımları için belirteçlerde ve uygulamalarda kullanılır. Sorun giderme ve geliştirme kullanım örnekleri için burada listelenmiştir.

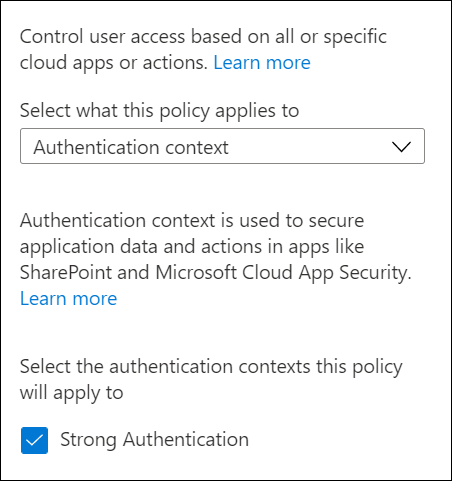

Koşullu Erişim ilkesine ekle

Yöneticiler, Koşullu Erişim ilkelerindeki Yayımlanan kimlik doğrulama bağlamlarını Atamalar>Bulut uygulamaları veya eylemleri altında seçebilir ve Bu ilkenin ne için geçerli olduğunu seçin menüsünden Kimlik doğrulama bağlamı'nı seçebilir.

Kimlik doğrulama bağlamı silme

Bir kimlik doğrulama bağlamı sildiğinizde, bu bağlamı kullanmaya devam eden uygulama olmadığından emin olun. Aksi takdirde uygulama verilerine erişim artık korunmaz. Kimlik doğrulama bağlamı Koşullu Erişim ilkelerinin uygulandığı durumlar için oturum açma günlüklerini denetleyerek bu önkoşulu onaylayabilirsiniz.

Kimlik doğrulama bağlamlarını silmek için atanmış Koşullu Erişim ilkeleri olmaması ve uygulamalarda yayımlanmaması gerekir. Bu gereksinim, hala kullanımda olan bir kimlik doğrulama bağlamının yanlışlıkla silinmesini önlemeye yardımcı olur.

Kimlik doğrulama bağlamlarıyla kaynakları etiketleme

Uygulamalarda kimlik doğrulama bağlamı kullanımı hakkında daha fazla bilgi için aşağıdaki makalelere bakın.

- Microsoft Teams, Microsoft 365 grupları ve SharePoint sitelerindeki içeriği korumak için duyarlılık etiketlerini kullanma

- Bulut için Microsoft Defender Uygulamaları

- Özel uygulamalar