Koşullu Erişim: Belirteç koruması (önizleme)

Belirteç koruması (bazen sektörde belirteç bağlama olarak da adlandırılır) bir belirtecin yalnızca istenen cihazdan kullanılabilir olmasını sağlayarak belirteç hırsızlığını kullanarak saldırıları azaltmaya çalışır. Bir saldırgan bir belirteci ele geçirerek veya yeniden yürüterek çalabildiğinde, belirtecin süresi dolana veya iptal edilene kadar kurbanlarının kimliğine bürünebilir. Belirteç hırsızlığının nispeten nadir görülen bir olay olduğu düşünülmektedir, ancak bunun verdiği hasar önemli olabilir.

Belirteç koruması, belirteç ile verildiği cihaz (istemci gizli dizisi) arasında şifreleme açısından güvenli bir bağlama oluşturur. İstemci gizli dizisi olmadan, bağlı belirteç işe yaramaz. Kullanıcı Microsoft Entra Id'ye Bir Windows 10 veya daha yeni bir cihaz kaydettirdiğinde, birincil kimliği cihaza bağlıdır. Bu ne anlama gelir: İlke, bir kaynağa erişim isterken uygulamalar tarafından yalnızca bağlı oturum açma oturumu (veya yenileme) belirteçlerinin (diğer adıyla Birincil Yenileme Belirteçleri (PRT) kullanılmasını sağlayabilir.

Önemli

Belirteç koruması şu anda genel önizleme aşamasındadır. Önizlemeler hakkında daha fazla bilgi için bkz . Çevrimiçi Hizmetler için Evrensel Lisans Koşulları. Bu önizlemeyle, belirli hizmetler için oturum açma belirteçleri (yenileme belirteçleri) için belirteç koruması gerektirmek üzere bir Koşullu Erişim ilkesi oluşturma olanağı sunacağız. Windows cihazlarda Exchange Online ve SharePoint Online'a erişen masaüstü uygulamaları için Koşullu Erişim'de oturum açma belirteçleri için belirteç korumasını destekliyoruz.

Önemli

İlk genel önizleme sürümünden bu yana Belirteç Koruması'na aşağıdaki değişiklikler yapılmıştır:

- Oturum Açma günlükleri çıkışı: Haziran 2023'ün sonlarında "enforcedSessionControls" ve "sessionControlsNotSatisfied" içinde kullanılan dizenin değeri "Binding" olan "SignInTokenProtection" olarak değiştirildi. Oturum Açma Günlüğü verilerindeki sorgular bu değişikliği yansıtacak şekilde güncelleştirilmelidir.

Not

Bu içerikte oturum açma belirteçlerini ve yenileme belirteçlerini değiştirebiliriz. Bu önizleme şu anda erişim belirteçlerini veya web tanımlama bilgilerini desteklememektedir.

Gereksinimler

Bu önizleme, Belirteç Koruması Koşullu Erişim ilkeleri uygulanmış kaynaklara erişim için aşağıdaki yapılandırmaları destekler:

- Microsoft Entra'ya katılmış, Microsoft Entra karmaya katılmış veya Microsoft Entra kayıtlı Windows 10 veya daha yeni cihazlar.

- OneDrive eşitleme istemci sürümü 22.217 veya üzeri

- Teams yerel istemci sürümü 1.6.00.1331 veya üzeri

- Power BI desktop sürüm 2.117.841.0 (Mayıs 2023) veya üzeri

- 'Windows kimlik doğrulama aracısı' Oturum açma seçeneği kullanılırken Visual Studio 2022 veya üzeri

- Office Kalıcı istemcileri desteklenmez

Bilinen sınırlamalar

- Dış kullanıcılar (Microsoft Entra B2B) desteklenmez ve Koşullu Erişim ilkenize dahil edilmemelidir.

- Aşağıdaki uygulamalar korumalı belirteç akışları kullanarak oturum açmayı desteklemez ve Kullanıcılar Exchange ve SharePoint'e erişirken engellenir:

- Exchange veya SharePoint tarafından sunulan Exchange, SharePoint veya Microsoft Graph kapsamlarına erişen PowerShell modülleri

- Excel için PowerQuery uzantısı

- Exchange veya SharePoint'e erişen Visual Studio Code uzantıları

- Yeni Teams 2.1 önizleme istemcisi, bir hata nedeniyle oturumu kapattıktan sonra engellenir. Bu hata, gelecekteki bir hizmet güncelleştirmesinde düzeltilmelidir.

- Aşağıdaki Windows istemci cihazları desteklenmez:

- Windows Server

- Surface Hub

- Windows tabanlı Microsoft Teams Odaları (MTR) sistemleri

Lisanslama gereksinimleri

Bu özelliği kullanmak için Microsoft Entra ID P2 lisansları gerekir. Gereksinimlerinize uygun lisansı bulmak için bkz. Microsoft Entra Kimliğin genel olarak sağlanan özelliklerini karşılaştırma.

Not

Belirteç Koruması zorlaması Microsoft Entra Kimlik Koruması bir parçasıdır ve genel kullanıma sunulduğunda P2 lisansının bir parçası olacaktır.

Dağıtım

Kullanıcılar için, kayıtlı cihazlarda ve uyumlu uygulamalarda uyumlu istemci platformları kullanılırken belirteç korumasını zorunlu kılmak için Koşullu Erişim ilkesinin dağıtımı görünmez olmalıdır.

Uygulama veya cihaz uyumsuzluğu nedeniyle kullanıcı kesintisi olasılığını en aza indirmek için şunları kesinlikle öneririz:

- Bir pilot kullanıcı grubuyla başlayın ve zaman içinde genişletin.

- Belirteç korumasını zorlamaya geçmeden önce yalnızca rapor modunda koşullu erişim ilkesi oluşturun.

- Hem Etkileşimli hem de Etkileşimli olmayan oturum açma günlüklerini yakalayın.

- Bu günlükleri normal uygulama kullanımını kapsayacak kadar uzun süre analiz edin.

- Bilinen iyi kullanıcıları bir zorlama ilkesine ekleyin.

Bu işlem, kullanıcılarınızın belirteç koruma zorlaması için istemci ve uygulama uyumluluğunu değerlendirmeye yardımcı olur.

Koşullu Erişim ilkesi oluşturma

Ayrıcalıklı erişim güvenlik düzeyleri bölümünde açıklananlar gibi özel roller gerçekleştiren kullanıcılar bu işlevsellik için olası hedeflerdir. Başlamak için küçük bir alt kümeyle pilot uygulama yapmanızı öneririz.

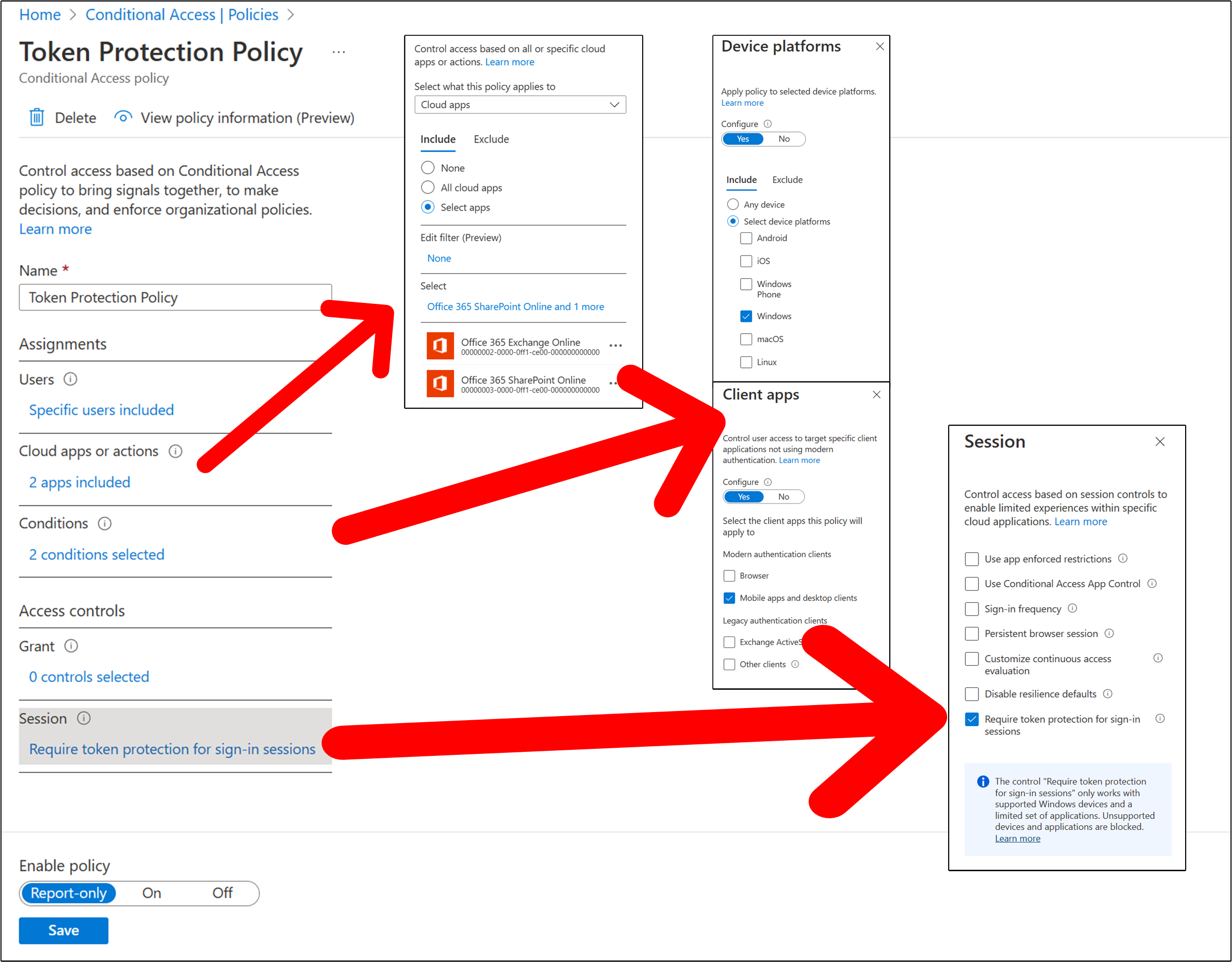

Aşağıdaki adımlar, Windows cihazlarında Exchange Online ve SharePoint Online için belirteç koruması gerektiren bir Koşullu Erişim ilkesi oluşturmaya yardımcı olur.

- En azından Koşullu Erişim Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

- Koruma>Koşullu Erişim>İlkeleri'ne göz atın.

- Yeni ilke'yi seçin.

- İlkenize bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

- Atamalar'ın altında Kullanıcılar'ı veya iş yükü kimliklerini seçin.

- Ekle'nin altında, bu ilkeyi test eden kullanıcıları veya grupları seçin.

- Dışla'nın altında Kullanıcılar ve gruplar'ı seçin ve kuruluşunuzun acil durum erişimini veya kıran hesapları seçin.

- Hedef kaynaklar'ın altında Bulut uygulamaları Seç uygulamalarını>dahil et>>

Seç'in altında önizleme tarafından desteklenen aşağıdaki uygulamaları seçin:

- Office 365 Exchange Online

- Office 365 SharePoint Online

Uyarı

Koşullu Erişim ilkeniz yalnızca bu uygulamalar için yapılandırılmalıdır. Office 365 uygulama grubunun seçilmesi istenmeyen hatalara neden olabilir. Bu, Bir Koşullu Erişim ilkesinde Office 365 uygulama grubunun seçilmesi gereken genel kural için bir özel durumdur.

Seç'i seçin.

- Koşullar altında:

- Cihaz platformları altında:

- Yapılandır'ı Evet olarak ayarlayın.

- Cihaz platformlarını>seçin Windows'a dahil edin.>

- Bitti'yi seçin.

- İstemci uygulamaları altında:

- Yapılandır'ı Evet olarak ayarlayın.

Uyarı

İstemci Uygulamaları koşulunu yapılandırmamak veya Tarayıcı'yı seçili bırakmak, Teams Web gibi MSAL.js kullanan uygulamaların engellenmesine neden olabilir.

- Modern kimlik doğrulama istemcileri'nin altında yalnızca Mobil uygulamalar ve masaüstü istemcileri'ne tıklayın. Diğer öğeleri işaretsiz bırakın.

- Bitti'yi seçin.

- Yapılandır'ı Evet olarak ayarlayın.

- Cihaz platformları altında:

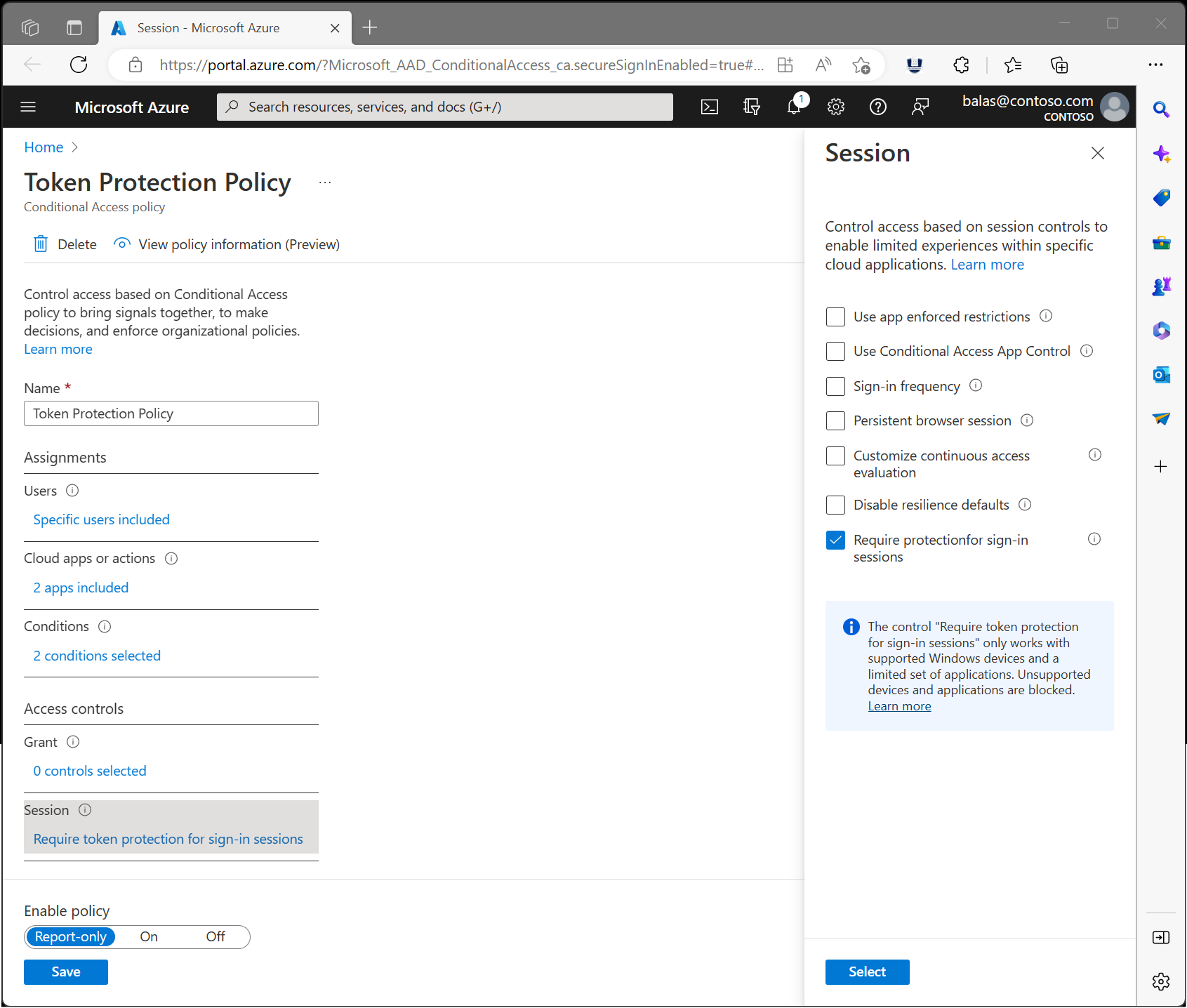

- Erişim denetimleri>Oturumu altında Oturum açma oturumları için belirteç koruması gerektir'i ve ardından Seç'i seçin.

- Ayarlarınızı onaylayın ve İlkeyi etkinleştir'i Yalnızca rapor olarak ayarlayın.

- İlkenizi etkinleştirmek için oluşturmak için Oluştur'u seçin.

Yöneticiler ayarları yalnızca rapor modunu kullanarak onayladıktan sonra, İlkeyi etkinleştir iki durumlu düğmesini Yalnızca Rapor'dan Açık'a taşıyabilir.

Günlükleri yakalama ve analiz etme

Zorlamadan önce ve sonra belirteç korumasının Koşullu Erişim zorlamasını izleme.

Oturum açma günlükleri

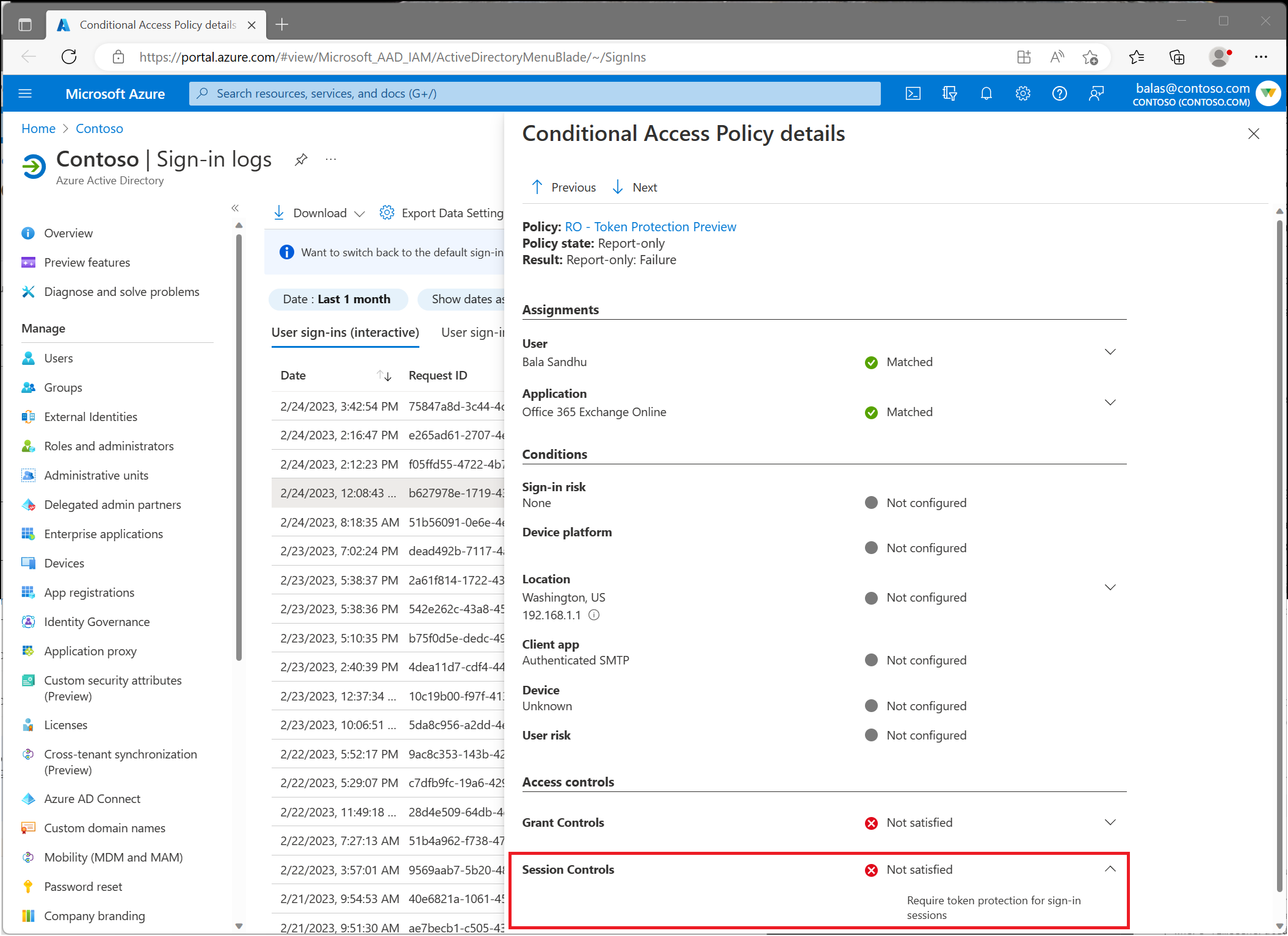

Yalnızca rapor modunda veya etkin modda belirteç koruma zorlama ilkesinin sonucunu doğrulamak için Microsoft Entra oturum açma günlüğünü kullanın.

- En azından Koşullu Erişim Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

- Kimlik>İzleme ve sistem durumu>Oturum açma günlüklerine göz atın.

- İlkenin uygulanılıp uygulanmadığını belirlemek için belirli bir istek seçin.

- Durumuna bağlı olarak Koşullu Erişim veya Yalnızca Rapor bölmesine gidin ve belirteç koruması gerektiren ilkenizin adını seçin.

- Oturum Denetimleri altında, ilke gereksinimlerinin karşılandığını veya karşılanmadığını denetleyin.

Log Analytics

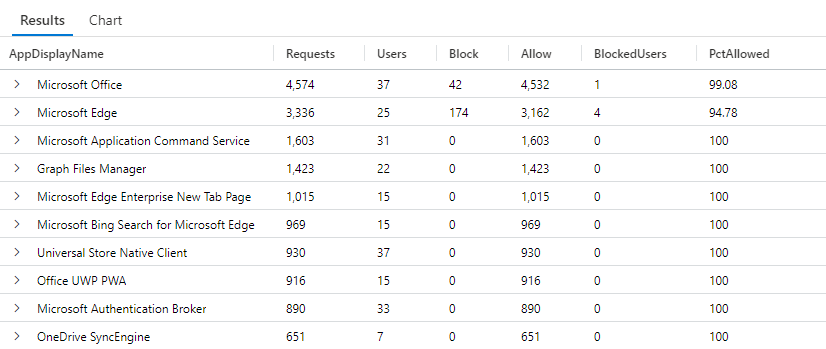

Aşağıda, son yedi gün için etkileşimli olmayan oturum açma günlüklerinde arama yaparak Engellenen ve Uygulama tarafından İzin Verilen istekler'i vurgulayan örnek bir Log Analytics sorgusu verilmiştir. Bu sorgular yalnızca örneklerdir ve değiştirilebilir.

Not

Oturum Açma günlükleri çıkışı: Haziran 2023'ün sonlarında "enforcedSessionControls" ve "sessionControlsNotSatisfied" içinde kullanılan dizenin değeri "Binding" olan "SignInTokenProtection" olarak değiştirildi. Oturum Açma Günlüğü verilerindeki sorgular bu değişikliği yansıtacak şekilde güncelleştirilmelidir. Örnekler, geçmiş verileri içerecek her iki değeri de kapsar.

//Per Apps query

// Select the log you want to query (SigninLogs or AADNonInteractiveUserSignInLogs )

//SigninLogs

AADNonInteractiveUserSignInLogs

// Adjust the time range below

| where TimeGenerated > ago(7d)

| project Id,ConditionalAccessPolicies, Status,UserPrincipalName, AppDisplayName, ResourceDisplayName

| where ConditionalAccessPolicies != "[]"

| where ResourceDisplayName == "Office 365 Exchange Online" or ResourceDisplayName =="Office 365 SharePoint Online"

//Add userPrinicpalName if you want to filter

// | where UserPrincipalName =="<user_principal_Name>"

| mv-expand todynamic(ConditionalAccessPolicies)

| where ConditionalAccessPolicies ["enforcedSessionControls"] contains '["Binding"]' or ConditionalAccessPolicies ["enforcedSessionControls"] contains '["SignInTokenProtection"]'

| where ConditionalAccessPolicies.result !="reportOnlyNotApplied" and ConditionalAccessPolicies.result !="notApplied"

| extend SessionNotSatisfyResult = ConditionalAccessPolicies["sessionControlsNotSatisfied"]

| extend Result = case (SessionNotSatisfyResult contains 'SignInTokenProtection' or SessionNotSatisfyResult contains 'SignInTokenProtection', 'Block','Allow')

| summarize by Id,UserPrincipalName, AppDisplayName, Result

| summarize Requests = count(), Users = dcount(UserPrincipalName), Block = countif(Result == "Block"), Allow = countif(Result == "Allow"), BlockedUsers = dcountif(UserPrincipalName, Result == "Block") by AppDisplayName

| extend PctAllowed = round(100.0 * Allow/(Allow+Block), 2)

| sort by Requests desc

Önceki sorgunun sonucu aşağıdaki ekran görüntüsüne benzer olmalıdır:

Aşağıdaki sorgu örneği, son yedi gün için etkileşimli olmayan oturum açma günlüğüne bakar ve Engellenen ile Kullanıcı tarafından izin verilen istekler arasındaki farkları vurgular.

//Per users query

// Select the log you want to query (SigninLogs or AADNonInteractiveUserSignInLogs )

//SigninLogs

AADNonInteractiveUserSignInLogs

// Adjust the time range below

| where TimeGenerated > ago(7d)

| project Id,ConditionalAccessPolicies, UserPrincipalName, AppDisplayName, ResourceDisplayName

| where ConditionalAccessPolicies != "[]"

| where ResourceDisplayName == "Office 365 Exchange Online" or ResourceDisplayName =="Office 365 SharePoint Online"

//Add userPrincipalName if you want to filter

// | where UserPrincipalName =="<user_principal_Name>"

| mv-expand todynamic(ConditionalAccessPolicies)

| where ConditionalAccessPolicies ["enforcedSessionControls"] contains '["Binding"]' or ConditionalAccessPolicies ["enforcedSessionControls"] contains '["SignInTokenProtection"]'

| where ConditionalAccessPolicies.result !="reportOnlyNotApplied" and ConditionalAccessPolicies.result !="notApplied"

| extend SessionNotSatisfyResult = ConditionalAccessPolicies.sessionControlsNotSatisfied

| extend Result = case (SessionNotSatisfyResult contains 'SignInTokenProtection' or SessionNotSatisfyResult contains 'SignInTokenProtection', 'Block','Allow')

| summarize by Id, UserPrincipalName, AppDisplayName, ResourceDisplayName,Result

| summarize Requests = count(),Block = countif(Result == "Block"), Allow = countif(Result == "Allow") by UserPrincipalName, AppDisplayName,ResourceDisplayName

| extend PctAllowed = round(100.0 * Allow/(Allow+Block), 2)

| sort by UserPrincipalName asc

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin