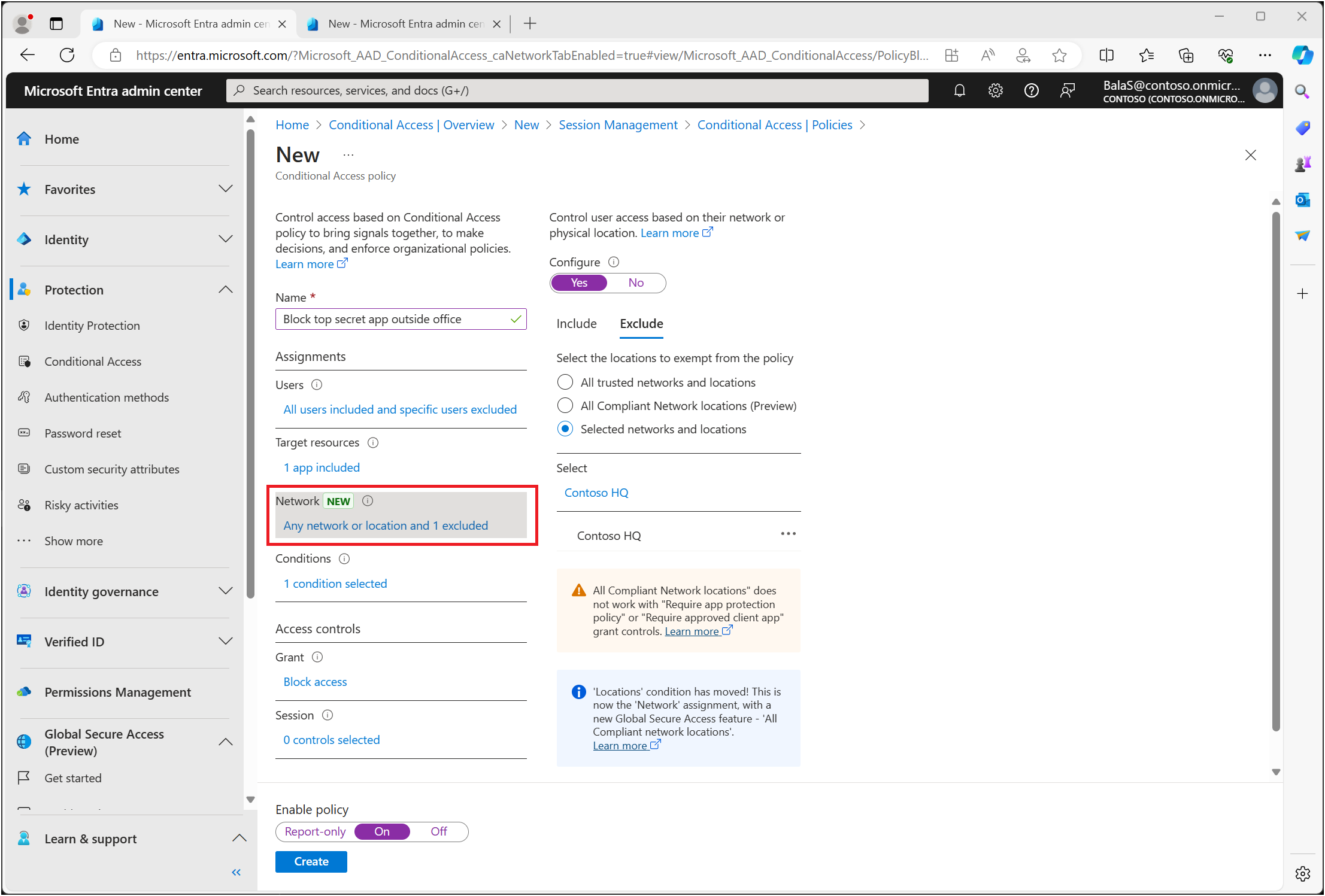

Koşullu Erişim: Ağ ataması

Yöneticiler, belirli ağ konumlarını karar verme sürecindeki diğer koşullarla birlikte sinyal olarak hedefleyen ilkeler oluşturabilir. İlke yapılandırmalarının bir parçası olarak bu ağ konumlarını dahil edebilir veya dışlayabilirler. Bu ağ konumları genel IPv4 veya IPv6 ağ bilgilerini, ülkeleri, belirli ülkelerle eşleşmeyen bilinmeyen alanları veya Global Secure Access'in uyumlu ağını içerebilir.

Not

Koşullu Erişim ilkeleri, birinci faktör kimlik doğrulaması tamamlandıktan sonra uygulanır. Koşullu Erişim, bir kuruluşun hizmet reddi (DoS) saldırıları gibi senaryolar için ilk savunma hattı olarak tasarlanmamıştır, ancak erişimi belirlemek için bu olaylardan gelen sinyalleri kullanabilir.

Kuruluşlar aşağıdaki gibi yaygın görevler için bu konumları kullanabilir:

- Şirket ağı dışındayken bir hizmete erişen kullanıcılar için çok faktörlü kimlik doğrulaması gerektirme.

- Kuruluşunuzun hiçbir zaman faaliyet göstermeyecekleri belirli ülkelerden erişimi engelleme.

Kullanıcının konumu, genel IP adresi veya Microsoft Authenticator uygulaması tarafından sağlanan GPS koordinatları kullanılarak bulunur. Koşullu Erişim ilkeleri varsayılan olarak tüm konumlara uygulanır.

İpucu

Konum koşulu taşındı ve Ağ olarak yeniden adlandırıldı. İlk olarak bu koşul hem Atama düzeyinde hem de Koşullar altında görünür.

Güncelleştirmeler veya değişiklikler her iki konumda da görünür. İşlev aynı kalır ve Konum kullanan mevcut ilkeler değişiklik yapılmadan çalışmaya devam eder.

İlkede yapılandırıldığında

Konum koşulunu yapılandırırken şunları ayırt edebilirsiniz:

- Herhangi bir ağ veya konum

- Tüm güvenilen ağlar ve konumlar

- Tüm Uyumlu Ağ konumları

- Seçili ağlar ve konumlar

Herhangi bir ağ veya konum

Varsayılan olarak, Herhangi bir konum seçildiğinde bir ilkenin tüm IP adreslerine uygulanmasına neden olur ve bu da İnternet'te herhangi bir adres anlamına gelir. Bu ayar, adlandırılmış konumlar olarak yapılandırdığınız IP adresleriyle sınırlı değildir. Herhangi bir konum'u seçtiğinizde, belirli konumları ilkenin dışında tutabilirsiniz. Örneğin, kapsamı şirket ağı dışında tüm konumlara ayarlamak için güvenilen konumlar dışındaki tüm konumlara bir ilke uygulayabilirsiniz.

Tüm güvenilen ağlar ve konumlar

Bu seçenek şunlar için geçerlidir:

- Güvenilen konumlar olarak işaretlenmiş tüm konumlar.

- Yapılandırılmışsa, çok faktörlü kimlik doğrulaması güvenilen IP'leri.

Çok faktörlü kimlik doğrulaması güvenilen IP'leri

Çok faktörlü kimlik doğrulamasının hizmet ayarlarının güvenilen IP'lerinin kullanılması artık önerilmez. Bu denetim yalnızca IPv4 adreslerini kabul eder ve yalnızca Microsoft Entra çok faktörlü kimlik doğrulama ayarlarını yapılandırma makalesinde ele alınan belirli senaryolar için kullanılmalıdır.

Bu güvenilen IP'leri yapılandırdıysanız, konum koşulunun konum listesinde MFA Güvenilen IP'leri olarak gösterilirler.

Tüm Uyumlu Ağ konumları

Genel Güvenli Erişim özelliklerine erişimi olan kuruluşlar, kuruluşunuzun güvenlik ilkelerine uygun kullanıcı ve cihazlardan oluşan başka bir konuma sahiptir. Daha fazla bilgi için Koşullu Erişim için Genel Güvenli Erişim sinyalini etkinleştirme bölümüne bakın. Kaynaklara erişim için uyumlu bir ağ denetimi gerçekleştirmek için Koşullu Erişim ilkeleriyle birlikte kullanılabilir.

Seçili ağlar ve konumlar

Bu seçenekle, bir veya daha fazla adlandırılmış konum seçebilirsiniz. Bu ayara sahip bir ilkenin uygulanabilmesi için kullanıcının seçili konumlardan herhangi birinden bağlanması gerekir. Seç'i seçtiğinizde tanımlı konumların listesi açılır. Bu liste adı, türü ve ağ konumunun güvenilir olarak işaretlenip işaretlenmediğini gösterir.

Bu konumlar nasıl tanımlanır?

Konumlar Tanımlanır ve Koruma>Koşullu Erişim>Adlandırılmış konumlar altındaki Microsoft Entra yönetim merkezinde bulunur. En azından Koşullu Erişim Yöneticisi rolüne sahip yöneticiler adlandırılmış konumlar oluşturabilir ve güncelleştirebilir.

Adlandırılmış konumlar, kuruluşun genel merkezi ağ aralıkları, VPN ağ aralıkları veya engellemek istediğiniz aralıklar gibi konumları içerebilir. Adlandırılmış konumlar IPv4 adres aralıklarını, IPv6 adres aralıklarını veya ülkeleri içerir.

IPv4 ve IPv6 adres aralıkları

Adlandırılmış konumu genel IPv4 veya IPv6 adres aralıklarına göre tanımlamak için şunları sağlamanız gerekir:

- Konum için bir Ad.

- Bir veya daha fazla genel IP aralığı.

- İsteğe bağlı olarak Güvenilen konum olarak işaretle.

IPv4/IPv6 adres aralıkları tarafından tanımlanan adlandırılmış konumlar aşağıdaki sınırlamalara tabidir:

- En fazla 195 adlandırılmış konum.

- Adlandırılmış konum başına en fazla 2000 IP aralığı.

- Bir IP aralığı tanımlarken yalnızca /8'den büyük CIDR maskelerine izin verilir.

Özel ağdaki cihazlar için IP adresi, kullanıcının intranetteki cihazının istemci IP adresi değildir (10.55.99.3 gibi), ağ tarafından genel İnternet'e bağlanmak için kullanılan adrestir (198.51.100.3 gibi).

Güvenilen konumlar

Yöneticiler isteğe bağlı olarak kuruluşunuzun genel ağ aralıkları gibi IP tabanlı konumları güvenilir olarak işaretleyebilir. Bu işaret, özellikler tarafından çeşitli şekillerde kullanılır.

- Koşullu Erişim ilkeleri bu konumları içerebilir veya dışlayabilir.

- Güvenilen adlandırılmış konumlardan yapılan oturum açma işlemleri, Microsoft Entra Kimlik Koruması risk hesaplamasının doğruluğunu artırır.

Güvenilir olarak işaretlenen konumlar, önce güvenilen atama kaldırılmadan silinemez.

Ülkeler

Kuruluşlar coğrafi bir ülke konumunu IP adresine veya GPS koordinatlarına göre belirleyebilir.

Adlandırılmış konumu ülkeye göre tanımlamak için:

- Konum için bir Ad belirtin.

- Konumu IP adresine veya GPS koordinatlarına göre belirlemeyi seçin.

- Bir veya daha fazla ülke/bölge ekleyin.

- İsteğe bağlı olarak Bilinmeyen ülkeleri/bölgeleri dahil et'i seçin.

Konumu IP adresine göre belirle'yi seçerken, Microsoft Entra Id kullanıcının IPv4 veya IPv6 adresini düzenli aralıklarla güncelleştirilen eşleme tablosuna göre bir ülke veya bölgeye çözümler.

GPS koordinatlarına göre konum belirle'yi seçerken, kullanıcıların mobil cihazlarında Microsoft Authenticator uygulamasının yüklü olması gerekir. Sistem, mobil cihazın GPS konumunu toplamak için saatte bir kez kullanıcının Microsoft Authenticator uygulamasıyla iletişim kurar.

- Kullanıcının Microsoft Authenticator uygulamasından konumunu ilk kez paylaşması gerektiğinde, uygulamada bir bildirim alır. Kullanıcının uygulamayı açması ve konum izinleri vermesi gerekir. Sonraki 24 saat boyunca, kullanıcı kaynağa erişmeye devam ediyorsa ve uygulamaya arka planda çalışma izni verildiyse cihazın konumu saatte bir kez sessizce paylaşılır.

- 24 saat sonra kullanıcının uygulamayı açması ve bildirimi onaylaması gerekir.

- Kullanıcı GPS konumunu her paylaştığında uygulama, Microsoft Intune MAM SDK'sı ile aynı mantığı kullanarak jailbreak algılaması yapar. Cihaza jailbreak uygulanmışsa konum geçerli kabul edilmez ve kullanıcıya erişim verilmez.

- Android'de Microsoft Authenticator uygulaması, jailbreak algılamayı kolaylaştırmak için Google Play Bütünlük API'sini kullanır. Google Play Bütünlük API'si kullanılamıyorsa istek reddedilir ve Koşullu Erişim ilkesi devre dışı bırakılmadığı sürece kullanıcı istenen kaynağa erişemez. Microsoft Authenticator uygulaması hakkında daha fazla bilgi için Microsoft Authenticator uygulaması hakkında sık sorulan sorular makalesine bakın.

- Kullanıcılar, iOS ve Android cihazlar tarafından bildirilen GPS konumunu değiştirebilir. Sonuç olarak Microsoft Authenticator uygulaması, kullanıcı uygulamanın yüklü olduğu mobil cihazın gerçek GPS konumundan farklı bir konum kullandığında kimlik doğrulamalarını reddeder. Cihazlarının konumunu değiştiren kullanıcılar, GPS konum tabanlı ilkeler için bir reddetme iletisi alır.

Not

Yalnızca rapor modunda GPS tabanlı adlandırılmış konumlara sahip bir Koşullu Erişim ilkesi, kullanıcıların oturum açmaları engellenmese bile GPS konumlarını paylaşmalarını ister.

GPS konumu parolasız kimlik doğrulama yöntemleriyle çalışmaz.

Birden çok Koşullu Erişim ilkesi, tümü uygulanmadan önce kullanıcılardan GPS konumlarını isteyebilir. Koşullu Erişim ilkelerinin uygulanma şekli nedeniyle, konum denetimini geçen ancak başka bir ilkeyi başarısız olan bir kullanıcıya erişim reddedilebilir. İlke uygulama hakkında daha fazla bilgi için Koşullu Erişim ilkesi oluşturma makalesine bakın.

Önemli

Kullanıcılar saatte bir Microsoft Entra Id'nin Authenticator uygulamasında konumlarını denetlediğini bildiren istemler alabilir. Bu özellik yalnızca bu davranışın kabul edilebilir olduğu veya belirli bir ülke/bölge için erişimin kısıtlanması gereken çok hassas uygulamaları korumak için kullanılmalıdır.

Bilinmeyen ülkeleri/bölgeleri dahil et

Bazı IP adresleri belirli bir ülke veya bölgeyle eşlenemez. Bu IP konumlarını yakalamak için Coğrafi konum tanımlarken Bilinmeyen ülkeleri/bölgeleri dahil et kutusunu işaretleyin. Bu seçenek, bu IP adreslerinin adlandırılmış konuma dahil edilmesi gerekip gerekmediğini seçmenize olanak tanır. Adlandırılmış konumu kullanan ilke bilinmeyen konumlara uygulanacaksa bu ayarı kullanın.

Sık sorulan sorular

Graph API desteği var mı?

Adlandırılmış konumlar için Graph API desteği mevcuttur. Daha fazla bilgi için bkz. namedLocation API'sine.

Bulut ara sunucusu veya VPN kullanırsam ne olur?

Bulutta barındırılan bir ara sunucu veya VPN çözümü kullandığınızda, ilkeyi değerlendirirken Microsoft Entra Id'nin kullandığı IP adresi ara sunucu ip adresidir. Kullanıcının genel IP adresini içeren X-Forwarded-For (XFF) üst bilgisi, güvenilir bir kaynaktan geldiği doğrulanmadığından kullanılmaz, bu nedenle IP adresinin numaralandırılması için bir yöntem sunulur.

Bir bulut proxy'si olduğunda, Microsoft Entra karmasına katılmış veya uyumlu bir cihaz gerektiren bir ilkenin yönetilmesi daha kolay olabilir. Bulutta barındırılan ara sunucunuz veya VPN çözümünüz tarafından kullanılan IP adreslerinin listesini güncel tutmak neredeyse imkansız olabilir.

Kuruluşların adreste bu değişikliği önlemek ve yönetimi basitleştirmek için kaynak IP geri yüklemesini etkinleştirmek için Genel Güvenli Erişim'i kullanmalarını öneririz.

Konum ne zaman değerlendirilir?

Koşullu Erişim ilkeleri aşağıdaki durumlarda değerlendirilir:

- Kullanıcı başlangıçta bir web uygulamasında, mobil uygulamada veya masaüstü uygulamasında oturum açar.

- Modern kimlik doğrulaması kullanan bir mobil veya masaüstü uygulaması, yeni erişim belirteci almak için yenileme belirteci kullanır. Varsayılan olarak bu denetim saatte bir kez yapılır.

Bu denetim, modern kimlik doğrulaması kullanan mobil ve masaüstü uygulamaları için ağ konumunun değiştirilmesinden sonra bir saat içinde konum değişikliği algılandığından kaynaklanır. Modern kimlik doğrulaması kullanmayan mobil ve masaüstü uygulamaları için ilke her belirteç isteği için geçerlidir. İsteğin sıklığı uygulamaya göre değişebilir. Benzer şekilde, web uygulamaları için ilkeler ilk oturum açmada uygulanır ve web uygulamasındaki oturumun ömrü için uygundur. Uygulamalar arasında oturum ömrü farklılıkları nedeniyle, ilke değerlendirmesi arasındaki süre değişir. Uygulama her yeni oturum açma belirteci istediğinde ilke uygulanır.

Varsayılan olarak, Microsoft Entra Id saatlik olarak bir belirteç verir. Kullanıcılar şirket ağından taşındıktan sonra, ilke modern kimlik doğrulaması kullanan uygulamalar için bir saat içinde uygulanır.

Konumları ne zaman engelleyebilirsiniz?

Erişimi engellemek için konum koşulunu kullanan bir ilke kısıtlayıcı olarak kabul edilir ve kapsamlı test sonrasında dikkatli bir şekilde yapılmalıdır. Kimlik doğrulamasını engellemek için konum koşulunu kullanmanın bazı örnekleri şunlar olabilir:

- Kuruluşunuzun hiçbir zaman iş görmediği ülkeleri/bölgeleri engelleme.

- Şu gibi belirli IP aralıklarını engelleme:

- Bir güvenlik duvarı ilkesi değiştirilmeden önce bilinen kötü amaçlı IP'ler.

- Son derece hassas veya ayrıcalıklı eylemler ve bulut uygulamaları.

- Muhasebe veya bordro uygulamalarına erişim gibi kullanıcıya özgü IP aralığına göre.

İlgili içerik

- Konum kullanarak örnek bir Koşullu Erişim ilkesi yapılandırın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin