Microsoft Entra çok faktörlü kimlik doğrulama ayarlarını yapılandırma

Microsoft Entra çok faktörlü kimlik doğrulaması (MFA) için son kullanıcı deneyimini özelleştirmek için hesap kilitleme eşikleri veya dolandırıcılık uyarıları ve bildirimleri gibi ayarlar için seçenekleri yapılandırabilirsiniz.

Not

Şüpheli etkinlik raporu, kullanıcıları engelle/engelini kaldır, Sahtekarlık uyarısı ve Bildirimler eski özelliklerinin yerini alır. 1 Mart 2025'te eski özellikler kaldırılacaktır.

Aşağıdaki tabloda Microsoft Entra MFA ayarları açıklanır ve alt bölümler her ayarı daha ayrıntılı olarak kapsar.

| Özellik | Açıklama |

|---|---|

| Hesap kilitleme (yalnızca MFA Sunucusu) | Bir satırda çok fazla reddedilen kimlik doğrulama girişimi varsa hesapların Microsoft Entra MFA kullanmalarını geçici olarak kilitleyin. Bu özellik yalnızca kimlik doğrulaması için BIR PIN girmek için MFA Sunucusu kullanan kullanıcılar için geçerlidir. |

| Şüpheli etkinliği bildirme | Kullanıcıların sahte doğrulama isteklerini bildirmesine izin veren ayarları yapılandırın. Şüpheli etkinlik raporu şu özelliklerin yerini alır: Kullanıcıları engelleme/engellemeyi kaldırma, Sahtekarlık uyarısı ve Bildirimler. |

| Sahtekarlık uyarısı | Bu özellik 1 Mart 2025'te kaldırılacaktır. Kullanıcıların sahte doğrulama isteklerini bildirmesine izin vermek için Şüpheli etkinlik bildir seçeneğini kullanın. |

| Kullanıcıları engelleme/engellemesini kaldırma | Bu özellik 1 Mart 2025'te kaldırılacaktır. Kullanıcıların sahte doğrulama isteklerini bildirmesine izin vermek için Şüpheli etkinlik bildir seçeneğini kullanın. Bu uyarılar Microsoft Entra Kimlik Koruması ile tümleştirilir. Kullanıcı erişimini geçici olarak sınırlamak ve riski düzeltmek için risk algılama olaylarını kullanarak risk tabanlı ilkeler kullanabilir veya kendi iş akışlarınızı oluşturabilirsiniz. |

| Bildirimler | Bu özellik 1 Mart 2025'te kaldırılacaktır. Kullanıcıların sahte doğrulama isteklerini bildirmesine izin vermek için Şüpheli etkinlik bildir seçeneğini kullanın. Risk bildirimlerini kullanabilir veya kullanıcı tarafından bildirilen dolandırıcılık olaylarında e-posta bildirimlerini etkinleştirmek üzere risk algılama olaylarını kullanarak kendi iş akışlarınızı oluşturabilirsiniz. |

| OATH belirteçleri | Bulut tabanlı Microsoft Entra MFA ortamlarında, kullanıcılar için OATH belirteçlerini yönetmek için kullanılır. |

| Telefon araması ayarları | Bulut ve şirket içi ortamlar için telefon aramaları ve karşılamalarla ilgili ayarları yapılandırın. |

| Sağlayıcılar | Bu, hesabınızla ilişkilendirdiğiniz mevcut kimlik doğrulama sağlayıcılarını gösterir. Yeni sağlayıcı ekleme işlemi 1 Eylül 2018 itibarıyla devre dışı bırakılmıştır. |

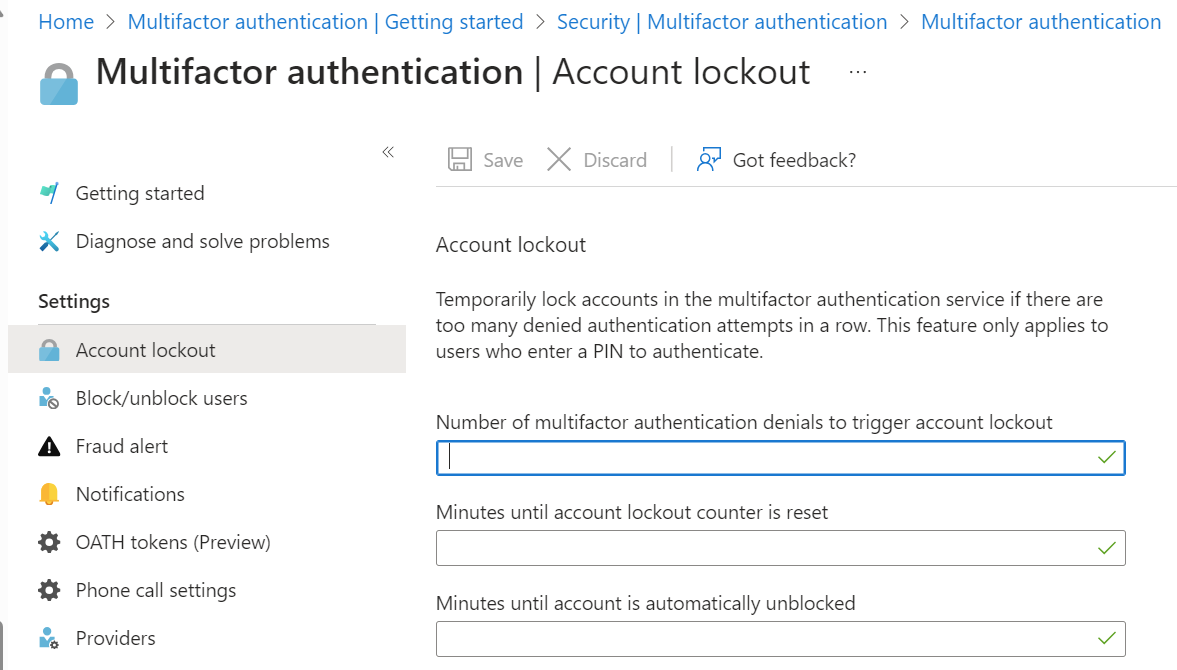

Hesap kilitleme (yalnızca MFA Sunucusu)

Not

Hesap kilitleme yalnızca şirket içi MFA Sunucusu'nu kullanarak oturum açan kullanıcıları etkiler.

Bir saldırının parçası olarak yinelenen MFA girişimlerini önlemek için hesap kilitleme ayarları, hesap belirli bir süre için kilitlenmeden önce kaç başarısız girişime izin verileceğini belirtmenize olanak sağlar. Hesap kilitleme ayarları yalnızca şirket içi MFA Sunucusu kullanılarak MFA istemi için bir PIN kodu girildiğinde uygulanır.

Aşağıdaki ayarlar kullanılabilir:

- Hesap kilitlenmesini tetikleyen MFA reddi sayısı

- Hesap kilitleme sayacının sıfırlanması için dakikalar

- Hesabın engeli otomatik olarak kaldırılana kadar dakika

Hesap kilitleme ayarlarını yapılandırmak için şu adımları tamamlayın:

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yöneticisi olarak oturum açın.

Koruma>Çok Faktörlü kimlik doğrulama>Hesabı kilitleme'ye göz atın. Çok faktörlü kimlik doğrulamasını görmek için Daha fazla göster'e tıklamanız gerekebilir.

Ortamınızın değerlerini girin ve Kaydet'i seçin.

Şüpheli etkinliği bildirme

Şüpheli etkinlik raporu şu eski özelliklerin yerini alır: Kullanıcıları engelleme/engellemeyi kaldırma, Sahtekarlık uyarısı ve Bildirimler.

Bilinmeyen ve şüpheli bir MFA istemi alındığında, kullanıcılar Microsoft Authenticator'ı kullanarak veya telefonlarından dolandırıcılık girişimini bildirebilir. Bu uyarılar, daha kapsamlı kapsam ve yetenek için Microsoft Entra Kimlik Koruması ile tümleştirilir.

MFA istemini şüpheli olarak bildiren kullanıcılar Yüksek Kullanıcı Riski olarak ayarlanır. Yöneticiler, bu kullanıcılara erişimi sınırlamak için risk tabanlı ilkeler kullanabilir veya kullanıcıların sorunları kendi başlarına düzeltmesi için self servis parola sıfırlamayı (SSPR) etkinleştirebilir.

Daha önce Sahtekarlık Uyarısı otomatik engelleme özelliğini kullandıysanız ve risk tabanlı ilkeler için Microsoft Entra ID P2 lisansınız yoksa, etkilenen kullanıcıları el ile tanımlamak ve devre dışı bırakmak için risk algılama olaylarını kullanabilir veya Microsoft Graph ile özel iş akışları kullanarak otomasyonu ayarlayabilirsiniz. Kullanıcı riskini araştırma ve düzeltme hakkında daha fazla bilgi için bkz:

- Nasıl yapılır: Riski araştırma

- Nasıl yapılır: Riskleri düzeltme ve kullanıcıların engellemesini kaldırma

Kimlik doğrulama yöntemleri ilkesi Ayarlar'dan Şüpheli etkinlik bildir'i etkinleştirmek için:

- Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yöneticisi olarak oturum açın.

- Koruma>Kimlik Doğrulaması yöntemleri Ayarları'na> göz atın.

- Şüpheli etkinliği bildir seçeneğini Etkin olarak ayarlayın. Microsoft tarafından yönetilen'i seçerseniz özellik devre dışı kalır. Microsoft tarafından yönetilen değerler hakkında daha fazla bilgi için bkz . Microsoft Entra Id'de kimlik doğrulama yöntemlerini koruma.

- Tüm kullanıcılar'ı veya belirli bir grubu seçin.

- Kiracınız için özel selamlamalar da yüklüyorsanız bir Raporlama kodu seçin. Raporlama kodu, kullanıcıların şüpheli etkinliği bildirmek için telefonlarına girdiği numaradır. Raporlama kodu yalnızca kimlik doğrulama ilkesi yöneticisi tarafından özel karşılamaların da karşıya yüklenmesi durumunda geçerlidir. Aksi takdirde, ilkede belirtilen değerlerden bağımsız olarak varsayılan kod 0'dır.

- Kaydet'e tıklayın.

Not

Kiracıda yapılandırılmış bir özel ses raporlama numarasıyla paralel olarak Sahtekarlık Uyarısı etkinken Şüpheli etkinlik bildir'i etkinleştirir ve özel bir ses raporlama değeri belirtirseniz, Sahtekarlık Uyarısı yerine Şüpheli etkinlik değerini raporla kullanılır.

Microsoft Entra ID P1 lisansına sahip kiracılar için riski düzeltme

Kullanıcı şüpheli olarak bir MFA istemi bildirdiğinde, olay Oturum Açmalar raporunda (kullanıcı tarafından reddedilen bir oturum açma olarak), Denetim günlüklerinde ve Risk algılamaları raporunda gösterilir.

| Rapor | Yönetim merkezi | Ayrıntılar |

|---|---|---|

| Risk algılama raporu | Koruma>Kimlik Koruması>Risk algılama | Algılama türü: Kullanıcı Tarafından Bildirilen Şüpheli Etkinlik Risk düzeyi: Yüksek Kaynak Son kullanıcı bildirildi |

| Oturum açma raporları | Kimlik>İzleme ve sistem durumu>Oturum açma günlükleri>Kimlik doğrulama ayrıntıları | Sonuç ayrıntıları MFA reddedildi, sahtekarlık kodu girildi olarak gösterilir |

| Denetim günlükleri | Kimlik>İzleme ve sistem durumu>Denetim günlükleri | Sahtekarlık raporu, Etkinlik türü Sahtekarlık bildirilen altında görünür |

Not

Kullanıcı parolasız kimlik doğrulaması gerçekleştiriyorsa Yüksek Risk olarak bildirilmez.

Ayrıca Microsoft Graph kullanarak risk algılamalarını ve riskli olarak işaretlediğiniz kullanıcıları sorgulayabilirsiniz.

| API | Ayrıntı |

|---|---|

| riskDetection kaynak türü | riskEventType: userReportedSuspiciousActivity |

| Riskli Kullanıcıları listeleme | riskLevel = yüksek |

El ile düzeltme için, yöneticiler veya yardım masası kullanıcılardan self servis parola sıfırlama (SSPR) kullanarak parolalarını sıfırlamalarını isteyebilir veya bunu kendi adlarına yapabilir. Otomatik düzeltme için Microsoft Graph API'lerini kullanın veya PowerShell kullanarak kullanıcının parolasını değiştiren, SSPR'yi zorlayan, oturum açma oturumlarını iptal eden veya kullanıcı hesabını geçici olarak devre dışı bırakan bir betik oluşturun.

Microsoft Entra ID P2 lisansına sahip kiracılar için riski düzeltme

Microsoft Entra ID P2 lisansına sahip kiracılar, Microsoft Entra ID P2 lisansı seçeneklerine ek olarak kullanıcı riskini otomatik olarak düzeltmek için risk tabanlı Koşullu Erişim ilkelerini kullanabilir.

Kullanıcı riski koşulları>altında kullanıcı riskine bakan bir ilke yapılandırın. Oturum açmalarını engellemek veya parolalarını sıfırlamalarını istemek için risk = yüksek olan kullanıcıları arayın.

Daha fazla bilgi için bkz . Oturum açma risk tabanlı Koşullu Erişim ilkesi.

Şüpheli etkinliği ve sahtekarlık uyarılarını bildirme

Şüpheli etkinlikleri rapor edin ve eski Sahtekarlık Uyarısı uygulaması paralel olarak çalışabilir. Hedeflenen bir test grubuyla Şüpheli etkinliği raporla özelliğini kullanmaya başlarken kiracı genelindeki Sahtekarlık Uyarısı işlevinizi yerinde tutabilirsiniz.

Sahtekarlık Uyarısı Otomatik Engelleme ile etkinleştirilirse ve Şüpheli etkinlik bildir etkinleştirilirse, kullanıcı engellenenler listesine eklenir ve yapılandırılan diğer ilkeler için yüksek riskli ve kapsam içinde olarak ayarlanır. Bu kullanıcıların MFA ile oturum açmalarını sağlamak için blok listesinden kaldırılması ve risklerinin düzeltilmesi gerekir.

Sahtekarlık uyarısı

Şüpheli etkinlik raporu, risk temelli düzeltme, daha iyi raporlama özellikleri ve en az ayrıcalıklı yönetim için Microsoft Entra Kimlik Koruması tümleştirmesi nedeniyle Sahtekarlık uyarısının yerini alır. Sahtekarlık uyarısı özelliği 1 Mart 2025'te kaldırılacaktır.

Sahtekarlık uyarısı özelliği, kullanıcıların kaynaklarına erişmeye yönelik sahte girişimleri bildirmesine olanak tanır. Bilinmeyen ve şüpheli bir MFA istemi alındığında, kullanıcılar Microsoft Authenticator uygulamasını kullanarak veya telefonlarından dolandırıcılık girişimini bildirebilir. Aşağıdaki sahtekarlık uyarısı yapılandırma seçenekleri kullanılabilir:

Sahtekarlık raporu veren kullanıcıları otomatik olarak engelleyin. Bir kullanıcı sahtekarlık bildiriyorsa, kullanıcı hesabı için Microsoft Entra çok faktörlü kimlik doğrulama girişimleri 90 gün boyunca veya yönetici hesabın engelini kaldırana kadar engellenir. Yönetici, oturum açma raporunu kullanarak oturum açma bilgilerini gözden geçirebilir ve gelecekteki sahtekarlığı önlemek için uygun eylemleri gerçekleştirebilir. Yönetici daha sonra kullanıcının hesabının engelini kaldırabilir.

İlk karşılama sırasında sahtekarlığı bildirmek için kod. Kullanıcılar çok faktörlü kimlik doğrulaması gerçekleştirmek için bir telefon araması aldığında, normalde oturum açma işlemlerini onaylamak için basın # . Sahtekarlığı bildirmek için, kullanıcı tuşuna basmadan #önce bir kod girer. Bu kod varsayılan olarak 0'dır, ancak bunu özelleştirebilirsiniz. Otomatik engelleme etkinleştirilirse, kullanıcı sahtekarlığı bildirmek için 0# tuşuna bastıktan sonra hesabın engellenmesini onaylamak için 1 tuşuna basması gerekir.

Not

Microsoft'un varsayılan sesli karşılaması, kullanıcılara dolandırıcılık uyarısı göndermek için 0# tuşuna basmalarını emredmektedir. 0 dışında bir kod kullanmak istiyorsanız, kullanıcılarınız için uygun yönergelerle kendi özel sesli selamlamalarınızı kaydedin ve karşıya yükleyin.

Sahtekarlık uyarılarını etkinleştirmek ve yapılandırmak için aşağıdaki adımları tamamlayın:

- Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yöneticisi olarak oturum açın.

- Koruma>Çok Faktörlü kimlik doğrulaması>Sahtekarlığı uyarısına göz atın.

- Kullanıcıların dolandırıcılık uyarıları göndermesine izin ver seçeneğini Açık olarak ayarlayın.

- İlk karşılama sırasında sahtekarlığı bildirmek için sahtekarlığı bildiren kullanıcıları otomatik olarak engelle veya Kod ayarını gerektiği gibi yapılandırın.

- Kaydet'i seçin.

Kullanıcıları engelleme ve engelini kaldırma

Şüpheli etkinlik raporu, risk temelli düzeltme, daha iyi raporlama özellikleri ve en az ayrıcalıklı yönetim için Microsoft Entra Kimlik Koruması tümleştirmesi nedeniyle Sahtekarlık uyarısının yerini alır. Kullanıcıları engelle/engelini kaldır özelliği 1 Mart 2025'te kaldırılacaktır.

Kullanıcının cihazı kaybolur veya çalınırsa, ilişkili hesap için Microsoft Entra MFA girişimlerini engelleyebilirsiniz. Engellenen kullanıcılar için tüm Microsoft Entra MFA girişimleri otomatik olarak reddedilir. Kullanıcı, engellendiklerinden itibaren 90 gün boyunca MFA ile karşı karşıya değildir.

Kullanıcıyı engelleme

Kullanıcıyı engellemek için aşağıdaki adımları tamamlayın.

- Koruma>Çok Faktörlü kimlik doğrulaması>Engelle/engelini kaldır'a gidin.

- Kullanıcıyı engellemek için Ekle'yi seçin.

- Engellenen kullanıcının kullanıcı adını biçiminde

username@domain.comgirin ve ardından Neden kutusuna bir açıklama girin. - Kullanıcıyı engellemek için Tamam'ı seçin.

Kullanıcının engellemesini kaldırma

Kullanıcının engelini kaldırmak için aşağıdaki adımları tamamlayın:

- Koruma>Çok Faktörlü kimlik doğrulaması>Kullanıcıları engelle/engelini kaldır'a gidin.

- Kullanıcının yanındaki Eylem sütununda Engellemeyi Kaldır'ı seçin.

- Engellemeyi kaldırma nedeni kutusuna bir açıklama girin.

- Kullanıcının engelini kaldırmak için Tamam'ı seçin.

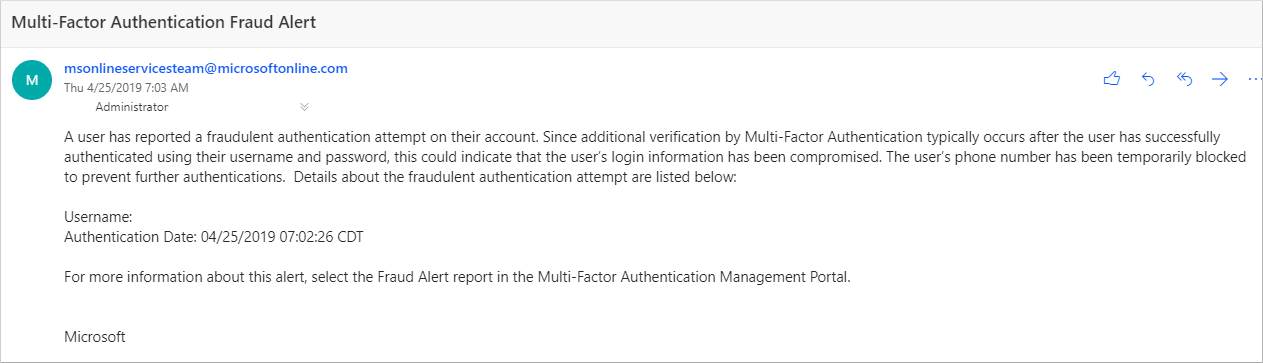

Notifications

Şüpheli rapor etkinliği, risk temelli düzeltme, daha iyi raporlama özellikleri ve en az ayrıcalıklı yönetim için Microsoft Entra Kimlik Koruması tümleştirmesi nedeniyle Bildirimlerin yerini alır. Bildirimler özelliği 1 Mart 2025'te kaldırılacaktır.

Kullanıcılar dolandırıcılık uyarıları bildirdiğinde e-posta bildirimleri göndermek için Microsoft Entra Id'yi yapılandırabilirsiniz. Bu bildirimler genellikle kimlik yöneticilerine gönderilir çünkü kullanıcının hesap kimlik bilgileri büyük olasılıkla tehlikeye girer. Aşağıdaki örnekte sahtekarlık uyarısı bildirim e-postasının nasıl göründüğü gösterilmektedir:

Sahtekarlık uyarısı bildirimlerini yapılandırmak için:

- Koruma>Çok Faktörlü Kimlik Doğrulama>Bildirimleri'ne gidin.

- Bildirimin gönderilmesi için e-posta adresini girin.

- Mevcut bir e-posta adresini kaldırmak için, e-posta adresinin yanındaki ... öğesini ve ardından Sil'i seçin.

- Kaydet'i seçin.

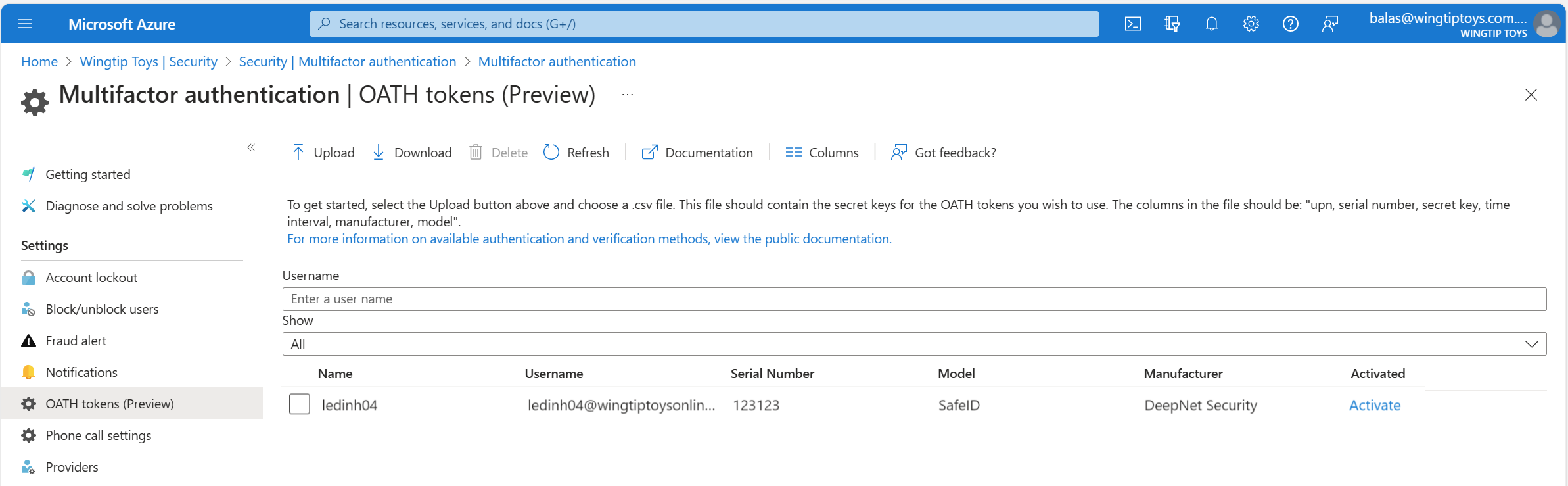

OATH belirteçleri

Microsoft Entra ID, kodları 30 veya 60 saniyede bir yenileyen OATH TOTP SHA-1 belirteçlerinin kullanımını destekler. Bu belirteçleri istediğiniz satıcıdan satın alabilirsiniz.

OATH TOTP donanım belirteçleri genellikle belirteçte önceden programlanmış bir gizli anahtar veya çekirdek ile birlikte gelir. Aşağıdaki adımlarda açıklandığı gibi bu anahtarları Microsoft Entra Id'ye girmeniz gerekir. Gizli anahtarlar, tüm belirteçlerle uyumlu olmayan 128 karakterle sınırlıdır. Gizli anahtar yalnızca a-z veya A-Z karakterlerini ve 1-7 arası basamakları içerebilir. Base32'de kodlanmalıdır.

Yeniden görüntülenebilen programlanabilir OATH TOTP donanım belirteçleri, yazılım belirteci kurulum akışında Microsoft Entra Kimliği ile de ayarlanabilir.

OATH donanım belirteçleri genel önizleme kapsamında desteklenir. Önizlemeler hakkında daha fazla bilgi için bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Belirteçleri aldıktan sonra, bunları virgülle ayrılmış değerler (CSV) dosya biçiminde karşıya yüklemeniz gerekir. Bu örnekte gösterildiği gibi UPN, seri numarası, gizli anahtar, zaman aralığı, üretici ve modeli ekleyin:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Not

ÜST bilgi satırını CSV dosyanıza eklediğinizden emin olun.

- Microsoft Entra yönetim merkezinde Genel Yönetici olarak oturum açın.

- Koruma>Çok Faktörlü kimlik doğrulaması>OATH belirteçleri'ne gidin ve CSV dosyasını karşıya yükleyin.

CSV dosyasının boyutuna bağlı olarak işlenmesi birkaç dakika sürebilir. Durumu almak için Yenile'yi seçin. Dosyada herhangi bir hata varsa, bunları listeleyen bir CSV dosyasını indirebilirsiniz. İndirilen CSV dosyasındaki alan adları, karşıya yüklenen sürümdekilerden farklıdır.

Hatalar giderildikten sonra, yönetici belirteç için Etkinleştir'i seçip belirteçte görüntülenen OTP'yi girerek her anahtarı etkinleştirebilir.

Kullanıcılar, istedikleri zaman kullanılmak üzere yapılandırılan Microsoft Authenticator uygulaması gibi beş adede kadar OATH donanım belirteci veya kimlik doğrulayıcı uygulamasının birleşimine sahip olabilir.

Önemli

Her belirteci yalnızca tek bir kullanıcıya atadığınızdan emin olun. Gelecekte, bir güvenlik riskini önlemek için tek bir belirtecin birden çok kullanıcıya atanması desteği durdurulacaktır.

Telefon görüşmesi ayarları

Kullanıcılar MFA istemleri için telefon aramaları alıyorsa, arayan kimliği veya duydukları sesli karşılama gibi deneyimlerini yapılandırabilirsiniz.

Birleşik Devletler MFA arayan kimliğini yapılandırmadıysanız Microsoft'tan gelen sesli aramalar aşağıdaki numaralardan gelir. İstenmeyen posta filtreleri olan kullanıcılar bu sayıları hariç tutmalıdır.

Varsayılan sayı: +1 (855) 330-8653

Aşağıdaki tabloda farklı ülkeler için daha fazla sayı listeledik.

| Ülke/Bölge | Numaralar |

|---|---|

| Avusturya | +43 6703062076 |

| Bangladeş | +880 9604606026 |

| Çin | +44 1235619418, +44 1235619536, +44 1235619537, +44 1235619538, +44 1235619539, +44 1235619535, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| Hırvatistan | +385 15507766 |

| Ekvador | +593 964256042 |

| Estonya | +372 6712726 |

| Fransa | +33 744081468 |

| Gana | +233 308250245 |

| Yunanistan | +30 2119902739 |

| Guatemala | +502 23055056 |

| Hong Kong ÖİB | +852 25716964 |

| Hindistan | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Ürdün | +962 797639442 |

| Kenya | +254 709605276 |

| Hollanda | +31 202490048 |

| Nijerya | +234 7080627886 |

| Pakistan | +92 4232618686, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| Polonya | +48 699740036 |

| Suudi Arabistan | +966 115122726 |

| Güney Afrika | +27 872405062 |

| İspanya | +34 913305144 |

| Sri Lanka | +94 117750440 |

| İsveç | +46 701924176 |

| Tayvan | +886 277515260, +886 255686508 |

| Türkiye | +90 8505404893 |

| Ukrayna | +380 443332393 |

| Birleşik Arap Emirlikleri | +971 44015046 |

| Vietnam | +84 2039990161 |

Not

Microsoft Entra çok faktörlü kimlik doğrulama çağrıları genel telefon ağı üzerinden yapıldığında, bazen aramalar arayan kimliğini desteklemeyen bir operatör aracılığıyla yönlendirilir. Bu nedenle, Microsoft Entra çok faktörlü kimlik doğrulaması her zaman gönderse bile arayan kimliği garanti değildir. Bu, hem telefon aramaları hem de Microsoft Entra çok faktörlü kimlik doğrulaması tarafından sağlanan kısa mesajlar için geçerlidir. Kısa mesajın Microsoft Entra çok faktörlü kimlik doğrulamasından geldiğini doğrulamanız gerekiyorsa bkz . İleti göndermek için hangi kısa kodlar kullanılır?.

Kendi arayan kimliği numaranızı yapılandırmak için aşağıdaki adımları tamamlayın:

- Koruma>Çok Faktörlü kimlik doğrulaması>Telefon araması ayarları'na gidin.

- MFA arayan kimliği numarasını, kullanıcıların telefonlarında görmesini istediğiniz numaraya ayarlayın. Yalnızca ABD tabanlı sayılara izin verilir.

- Kaydet'i seçin.

Not

Microsoft Entra çok faktörlü kimlik doğrulama çağrıları genel telefon ağı üzerinden yapıldığında, bazen aramalar arayan kimliğini desteklemeyen bir operatör aracılığıyla yönlendirilir. Bu nedenle, Microsoft Entra çok faktörlü kimlik doğrulaması her zaman gönderse bile arayan kimliği garanti değildir. Bu, hem telefon aramaları hem de Microsoft Entra çok faktörlü kimlik doğrulaması tarafından sağlanan kısa mesajlar için geçerlidir. Kısa mesajın Microsoft Entra çok faktörlü kimlik doğrulamasından geldiğini doğrulamanız gerekiyorsa bkz . İleti göndermek için hangi kısa kodlar kullanılır?.

Özel sesli mesajlar

Microsoft Entra çok faktörlü kimlik doğrulaması için kendi kayıtlarınızı veya selamlamalarınızı kullanabilirsiniz. Bu iletiler, varsayılan Microsoft kayıtlarına ek olarak veya bunları değiştirmek için kullanılabilir.

Başlamadan önce aşağıdaki kısıtlamalara dikkat edin:

- Desteklenen dosya biçimleri .wav ve .mp3.

- Dosya boyutu sınırı 1 MB'tır.

- Kimlik doğrulama iletileri 20 saniyeden kısa olmalıdır. 20 saniyeden uzun iletiler doğrulamanın başarısız olmasına neden olabilir. Kullanıcı ileti tamamlanmadan yanıt vermezse doğrulama zaman aşımına uysa.

Özel ileti dili davranışı

Kullanıcıya özel bir sesli mesaj oynatıldığında, iletinin dili aşağıdaki faktörlere bağlıdır:

- Kullanıcının dili.

- Kullanıcının tarayıcısı tarafından algılanan dil.

- Diğer kimlik doğrulama senaryoları farklı davranabilir.

- Kullanılabilir özel iletilerin dili.

- Bu dil, özel bir ileti eklendiğinde yönetici tarafından seçilir.

Örneğin, yalnızca bir özel ileti varsa ve Almanca ise:

- Almanca dilinde kimlik doğrulaması yapan bir kullanıcı özel Almanca iletisini duyar.

- İngilizce kimlik doğrulaması yapan bir kullanıcı standart İngilizce iletisini duyar.

Özel sesli mesaj varsayılanları

Kendi özel iletilerinizi oluşturmak için aşağıdaki örnek betikleri kullanabilirsiniz. Bu ifadeler, kendi özel iletilerinizi yapılandırmazsanız varsayılan değerlerdir.

| İleti adı | Komut Dosyası |

|---|---|

| Kimlik doğrulaması başarılı | Oturum açma işleminiz başarıyla doğrulandı. Hoşça kal. |

| Uzantı istemi | Microsoft'un oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Devam etmek için lütfen pound tuşuna basın. |

| Sahtekarlık onayı | Bir sahtekarlık uyarısı gönderildi. Hesabınızın engelini kaldırmak için lütfen şirketinizin BT yardım masasına başvurun. |

| Sahtekarlık karşılaması (standart) | Microsoft'un oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Doğrulamanızı tamamlamak için lütfen pound tuşuna basın. Bu doğrulamayı başlatmadıysanız, birisi hesabınıza erişmeye çalışıyor olabilir. Sahtekarlık uyarısı göndermek için lütfen sıfır pound tuşuna basın. Bu, şirketinizin BT ekibini bilgilendirir ve daha fazla doğrulama girişimini engeller. |

| Sahtekarlık bildirildi | Bir sahtekarlık uyarısı gönderildi. Hesabınızın engelini kaldırmak için lütfen şirketinizin BT yardım masasına başvurun. |

| Etkinleştirme | Microsoft oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Doğrulamanızı tamamlamak için lütfen pound tuşuna basın. |

| Kimlik doğrulaması reddedildi yeniden deneme | Doğrulama reddedildi. |

| Yeniden deneme (standart) | Microsoft oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Doğrulamanızı tamamlamak için lütfen pound tuşuna basın. |

| Selamlama (standart) | Microsoft oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Doğrulamanızı tamamlamak için lütfen pound tuşuna basın. |

| Selamlama (PIN) | Microsoft'un oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Doğrulamanızı tamamlamak için lütfen PIN'inizi ve ardından pound tuşunu girin. |

| Sahtekarlık karşılaması (PIN) | Microsoft'un oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Doğrulamanızı tamamlamak için lütfen PIN'inizi ve ardından pound tuşunu girin. Bu doğrulamayı başlatmadıysanız, birisi hesabınıza erişmeye çalışıyor olabilir. Sahtekarlık uyarısı göndermek için lütfen sıfır pound tuşuna basın. Bu, şirketinizin BT ekibini bilgilendirir ve daha fazla doğrulama girişimini engeller. |

| Yeniden Deneme (PIN) | Microsoft'un oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Doğrulamanızı tamamlamak için lütfen PIN'inizi ve ardından pound tuşunu girin. |

| Basamakların ardından uzantı istemi | Bu uzantıda zaten varsa devam etmek için pound tuşuna basın. |

| Kimlik doğrulaması reddedildi | Üzgünüm, şu anda oturum açamayız. Lütfen daha sonra yeniden deneyin. |

| Etkinleştirme karşılaması (standart) | Microsoft oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Doğrulamanızı tamamlamak için lütfen pound tuşuna basın. |

| Etkinleştirme yeniden denemesi (standart) | Microsoft oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Doğrulamanızı tamamlamak için lütfen pound tuşuna basın. |

| Etkinleştirme karşılaması (PIN) | Microsoft'un oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Doğrulamanızı tamamlamak için lütfen PIN'inizi ve ardından pound tuşunu girin. |

| Rakamlardan önce uzantı istemi | Microsoft'un oturum açma doğrulama sistemini kullandığınız için teşekkür ederiz. Lütfen bu çağrıyı uzantı <uzantısına aktar.> |

Özel ileti ayarlama

Kendi özel iletilerinizi kullanmak için aşağıdaki adımları tamamlayın:

- Koruma>Çok Faktörlü kimlik doğrulaması>Telefon araması ayarları'na gidin.

- Selamlama ekle'yi seçin.

- Selamlama (standart) veya Kimlik doğrulaması başarılı gibi karşılama türünü seçin.

- Dil'i seçin. Özel ileti dili davranışıyla ilgili önceki bölüme bakın.

- Karşıya yüklenecek bir .mp3 veya .wav ses dosyasını bulun ve seçin.

- Ekle'yi ve ardından Kaydet'i seçin.

MFA hizmet ayarları

Uygulama parolaları, güvenilen IP'ler, doğrulama seçenekleri ve güvenilen cihazlarda çok faktörlü kimlik doğrulamasını anımsama ayarlarına hizmet ayarlarından ulaşabilirsiniz. Bu eski bir portaldır.

Microsoft Entra yönetim merkezinden Koruma>Çok Faktörlü kimlik doğrulaması>Başlarken>Ek bulut tabanlı MFA ayarlarını yapılandırma>bölümüne giderek hizmet ayarlarına erişebilirsiniz. Ek hizmet ayarları seçeneklerini içeren bir pencere veya sekme açılır.

Güvenilen IP'ler

Konum koşulları, IPv6 desteği ve diğer geliştirmeler nedeniyle MFA'nın Koşullu Erişim ile yapılandırılması için önerilen yoldur. Konum koşulları hakkında daha fazla bilgi için bkz . Koşullu Erişim ilkesinde konum koşulunu kullanma. Konumları tanımlama ve Koşullu Erişim ilkesi oluşturma adımları için bkz . Koşullu Erişim: Konuma göre erişimi engelleme.

Microsoft Entra çok faktörlü kimlik doğrulamasının güvenilen IP'ler özelliği, tanımlı bir IP adresi aralığından oturum açan kullanıcılar için MFA istemlerini de atlar. Şirket içi ortamlarınız için güvenilen IP aralıkları ayarlayabilirsiniz. Bu konumlardan birindeki kullanıcılar için Microsoft Entra çok faktörlü kimlik doğrulaması istemi yoktur. Güvenilen IP'ler özelliği için Microsoft Entra ID P1 sürümü gerekir.

Not

Güvenilen IP'ler yalnızca MFA Sunucusu kullandığınızda özel IP aralıkları içerebilir. Bulut tabanlı Microsoft Entra çok faktörlü kimlik doğrulaması için yalnızca genel IP adresi aralıklarını kullanabilirsiniz.

Kuruluşunuz şirket içi uygulamalara MFA sağlamak için NPS uzantısını kullanıyorsa, kaynak IP adresi her zaman kimlik doğrulama girişiminin geçtiği NPS sunucusu gibi görünür.

| Microsoft Entra kiracı türü | Güvenilen IP özelliği seçenekleri |

|---|---|

| Yönetilen | Belirli IP adresleri aralığı: Yöneticiler, şirket intranetinden oturum açan kullanıcılar için çok faktörlü kimlik doğrulamalarını atlayan bir IP adresi aralığı belirtir. En fazla 50 güvenilen IP aralığı yapılandırılabilir. |

| Federe | Tüm Federasyon Kullanıcıları: Kuruluşun içinden oturum açan tüm federasyon kullanıcıları çok faktörlü kimlik doğrulamalarını atlayabilir. Kullanıcılar, Active Directory Federasyon Hizmetleri (AD FS) (AD FS) tarafından verilen bir talebi kullanarak doğrulamaları atlar. Belirli IP adresleri aralığı: Yöneticiler, şirket intranetinden oturum açan kullanıcılar için çok faktörlü kimlik doğrulamasını atlayan bir IP adresi aralığı belirtir. |

Güvenilen IP atlama yalnızca şirket intranetinin içinden çalışır. Tüm Federasyon Kullanıcıları seçeneğini seçerseniz ve bir kullanıcı şirket intraneti dışından oturum açarsa, kullanıcının çok faktörlü kimlik doğrulaması kullanarak kimlik doğrulamasından geçmiş olması gerekir. Kullanıcı bir AD FS talebi sunsa bile işlem aynıdır.

Not

Kiracıda hem kullanıcı başına MFA hem de Koşullu Erişim ilkeleri yapılandırılmışsa, Koşullu Erişim ilkesine güvenilen IP'ler eklemeniz ve MFA hizmet ayarlarını güncelleştirmeniz gerekir.

Şirket ağı içindeki kullanıcı deneyimi

Güvenilen IP'ler özelliği devre dışı bırakıldığında, tarayıcı akışları için çok faktörlü kimlik doğrulaması gerekir. Eski zengin istemci uygulamaları için uygulama parolaları gereklidir.

Güvenilen IP'ler kullanıldığında, tarayıcı akışları için çok faktörlü kimlik doğrulaması gerekmez. Kullanıcı bir uygulama parolası oluşturmadıysa, eski zengin istemci uygulamaları için uygulama parolaları gerekli değildir. Uygulama parolası kullanıldıktan sonra parola gereklidir.

Şirket ağı dışındaki kullanıcı deneyimi

Güvenilen IP'lerin tanımlanıp tanımlanmadığına bakılmaksızın, tarayıcı akışları için çok faktörlü kimlik doğrulaması gerekir. Eski zengin istemci uygulamaları için uygulama parolaları gereklidir.

Koşullu Erişim kullanarak adlandırılmış konumları etkinleştirme

Aşağıdaki adımları kullanarak adlandırılmış konumları tanımlamak için Koşullu Erişim kurallarını kullanabilirsiniz:

- En azından Koşullu Erişim Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

- Koruma>Koşullu Erişim>Adlandırılmış konumları'na göz atın.

- Yeni konum'a tıklayın.

- Konum için bir ad girin.

- Güvenilir konum olarak işaretle'yi seçin.

- CIDR gösteriminde ortamınız için IP aralığını girin. Örneğin, 40.77.182.32/27.

- Oluştur'u belirleyin.

Koşullu Erişim kullanarak güvenilen IP'ler özelliğini etkinleştirme

Koşullu Erişim ilkelerini kullanarak güvenilen IP'leri etkinleştirmek için aşağıdaki adımları tamamlayın:

En azından Koşullu Erişim Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

Koruma>Koşullu Erişim>Adlandırılmış konumları'na göz atın.

Çok faktörlü kimlik doğrulaması güvenilen IP'lerini yapılandır'ı seçin.

Hizmet Ayarları sayfasında, Güvenilen IP'ler'in altında şu seçeneklerden birini belirleyin:

İntranet'imden kaynaklanan federasyon kullanıcılarından gelen istekler için: Bu seçeneği belirlemek için onay kutusunu seçin. Şirket ağından oturum açan tüm federasyon kullanıcıları, AD FS tarafından verilen bir talebi kullanarak çok faktörlü kimlik doğrulamalarını atlar. AD FS'nin intranet beyanını uygun trafiğe eklemek için bir kuralı olduğundan emin olun. Kural yoksa, AD FS'de aşağıdaki kuralı oluşturun:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Not

İntranetimdeki federasyon kullanıcılarından gelen istekler için çok faktörlü kimlik doğrulamasını atla seçeneği, konumlar için Koşullu Erişim değerlendirmesini etkileyecek. insidecorporatenetwork talebine sahip tüm istekler, bu seçenek belirlenirse Güvenilen konumdan geliyor olarak kabul edilir.

Belirli bir genel IP aralığından gelen istekler için: Bu seçeneği belirlemek için, CIDR gösterimindeki metin kutusuna IP adreslerini girin.

- xxx.xxx.xxx.1 ile xxx.xxx.xxx.254 aralığındaki IP adresleri için xxx.xxx.xxx.0/24 gibi bir gösterimi kullanın.

- Tek bir IP adresi için xxx.xxx.xxx.xxx/32 gibi bir gösterimi kullanın.

- En fazla 50 IP adresi aralığı girin. Bu IP adreslerinden oturum açan kullanıcılar çok faktörlü kimlik doğrulamalarını atlar.

Kaydet'i seçin.

Hizmet ayarlarını kullanarak güvenilen IP'ler özelliğini etkinleştirme

Güvenilen IP'leri etkinleştirmek için Koşullu Erişim ilkelerini kullanmak istemiyorsanız, aşağıdaki adımları kullanarak Microsoft Entra çok faktörlü kimlik doğrulaması için hizmet ayarlarını yapılandırabilirsiniz:

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yöneticisi olarak oturum açın.

Koruma>Çok Faktörlü kimlik doğrulaması>Ek bulut tabanlı MFA ayarları'na göz atın.

Hizmet ayarları sayfasındaki Güvenilen IP'ler'in altında aşağıdaki seçeneklerden birini veya her ikisini birden seçin:

İntranet'imdeki federasyon kullanıcılarından gelen istekler için: Bu seçeneği belirlemek için onay kutusunu seçin. Şirket ağından oturum açan tüm federasyon kullanıcıları, AD FS tarafından verilen bir talebi kullanarak çok faktörlü kimlik doğrulamasını atlar. AD FS'nin intranet beyanını uygun trafiğe eklemek için bir kuralı olduğundan emin olun. Kural yoksa, AD FS'de aşağıdaki kuralı oluşturun:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Belirtilen IP adresi alt ağ aralığından gelen istekler için: Bu seçeneği belirlemek için, CIDR gösterimindeki metin kutusuna IP adreslerini girin.

- xxx.xxx.xxx.1 ile xxx.xxx.xxx.254 aralığındaki IP adresleri için xxx.xxx.xxx.0/24 gibi bir gösterimi kullanın.

- Tek bir IP adresi için xxx.xxx.xxx.xxx/32 gibi bir gösterimi kullanın.

- En fazla 50 IP adresi aralığı girin. Bu IP adreslerinden oturum açan kullanıcılar çok faktörlü kimlik doğrulamalarını atlar.

Kaydet'i seçin.

Doğrulama yöntemleri

Hizmet ayarları portalında kullanıcılarınız için kullanılabilen doğrulama yöntemlerini seçebilirsiniz. Kullanıcılarınız hesaplarını Microsoft Entra çok faktörlü kimlik doğrulaması için kaydettiğinde, etkinleştirdiğiniz seçenekler arasından tercih ettikleri doğrulama yöntemini seçer. Kullanıcı kayıt işlemine yönelik yönergeler, Hesabımı çok faktörlü kimlik doğrulaması için ayarlama bölümünde sağlanır.

Önemli

Mart 2023'te, eski çok faktörlü kimlik doğrulaması ve self servis parola sıfırlama (SSPR) ilkelerinde kimlik doğrulama yöntemlerinin yönetilmesinin kullanımdan kaldırılıp kaldırılamını duyurduk. 30 Eylül 2025'te kimlik doğrulama yöntemleri bu eski MFA ve SSPR ilkelerinde yönetilemiyor. Müşterilerin kullanımdan kaldırma tarihine kadar Kimlik doğrulama yöntemleri ilkesine geçiş yapmak için el ile geçiş denetimini kullanmalarını öneririz. Geçiş denetimiyle ilgili yardım için bkz . MFA ve SSPR ilke ayarlarını Microsoft Entra Id için Kimlik doğrulama yöntemleri ilkesine geçirme.

Aşağıdaki doğrulama yöntemleri kullanılabilir:

| Metot | Açıklama |

|---|---|

| Telefon çağrısı | Otomatik bir sesli arama yerleştirir. Kullanıcı aramayı yanıtlar ve kimlik doğrulaması için telefonda # tuşuna basar. Telefon numarası şirket içi Active Directory eşitlenmez. |

| Telefona kısa mesaj | Doğrulama kodu içeren bir kısa mesaj gönderir. Kullanıcıdan oturum açma arabirimine doğrulama kodunu girmesi istenir. Bu işleme tek yönlü SMS adı verilir. İki yönlü SMS, kullanıcının belirli bir kodu geri göndermesi gerektiği anlamına gelir. İki yönlü SMS kullanım dışıdır ve 14 Kasım 2018'den sonra desteklenmez. Yöneticiler, daha önce iki yönlü SMS kullanan kullanıcılar için başka bir yöntem etkinleştirmelidir. |

| Mobil uygulama üzerinden bildirim | Kullanıcının telefonuna veya kayıtlı cihazına anında iletme bildirimi gönderir. Kullanıcı bildirimi görüntüler ve doğrulamayı tamamlamak için Doğrula'yı seçer. Microsoft Authenticator uygulaması Windows Phone, Android ve iOS için kullanılabilir. |

| Mobil uygulama veya donanım belirtecinden doğrulama kodu | Microsoft Authenticator uygulaması her 30 saniyede bir yeni bir OATH doğrulama kodu oluşturur. Kullanıcı doğrulama kodunu oturum açma arabirimine girer. Microsoft Authenticator uygulaması Windows Phone, Android ve iOS için kullanılabilir. |

Daha fazla bilgi için bkz . Microsoft Entra ID'de hangi kimlik doğrulama ve doğrulama yöntemleri kullanılabilir?.

Doğrulama yöntemlerini etkinleştirme ve devre dışı bırakma

Doğrulama yöntemlerini etkinleştirmek veya devre dışı bırakmak için aşağıdaki adımları tamamlayın:

- Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yöneticisi olarak oturum açın.

- Kimlik>Kullanıcıları'na göz atın.

- Kullanıcı başına MFA'yı seçin.

- Sayfanın üst kısmındaki Çok faktörlü kimlik doğrulaması'nın altında Hizmet ayarları'nı seçin.

- Hizmet ayarları sayfasındaki Doğrulama seçenekleri'nin altında uygun onay kutularını seçin veya temizleyin.

- Kaydet'i seçin.

Çok faktörlü kimlik doğrulamasını anımsama

Çok faktörlü kimlik doğrulamasını anımsa özelliği, kullanıcıların MFA kullanarak bir cihazda başarıyla oturum açtıktan sonra belirtilen sayıda gün boyunca sonraki doğrulamaları atlamasına olanak tanır. Kullanılabilirliği artırmak ve kullanıcının belirli bir cihazda MFA gerçekleştirmesi gereken süreyi en aza indirmek için 90 gün veya daha uzun bir süre seçin.

Önemli

Bir hesap veya cihazın güvenliği aşıldıysa, güvenilir cihazlar için MFA'nın anımsanmış olması güvenliği etkileyebilir. Bir şirket hesabının gizliliği tehlikeye girerse veya güvenilir bir cihaz kaybolur veya çalınırsa MFA Oturumlarını İptal Etmelisiniz.

İptal etme eylemi tüm cihazlardan güvenilen durumu iptal eder ve kullanıcının çok faktörlü kimlik doğrulamasını yeniden gerçekleştirmesi gerekir. Ayrıca, çok faktörlü kimlik doğrulaması için ayarlarınızı yönetme bölümünde belirtildiği gibi, kullanıcılarınıza kendi cihazlarında özgün MFA durumunu geri yüklemelerini de belirtebilirsiniz.

Özellik nasıl çalışır

Çok faktörlü kimlik doğrulamasını anımsa özelliği, bir kullanıcı oturum açma sırasında X gün için bir daha sorma seçeneğini belirlediğinde tarayıcıda kalıcı bir tanımlama bilgisi ayarlar. Kullanıcıdan tanımlama bilgisinin süresi dolana kadar bu tarayıcıdan MFA istenir. Kullanıcı aynı cihazda farklı bir tarayıcı açarsa veya tanımlama bilgilerini temizlerse, yeniden doğrulamaları istenir.

Uygulamanın modern kimlik doğrulamasını destekleyip desteklemediğine bakılmaksızın tarayıcı dışı uygulamalarda X gün için bir daha sorma seçeneği gösterilmez. Bu uygulamalar saatte bir yeni erişim belirteçleri sağlayan yenileme belirteçlerini kullanır. Yenileme belirteci doğrulandığında, Microsoft Entra ID son çok faktörlü kimlik doğrulamasının belirtilen gün sayısı içinde gerçekleştiğini denetler.

Bu özellik, normalde her seferinde isteyen web uygulamalarındaki kimlik doğrulamalarının sayısını azaltır. Bu özellik, daha düşük bir süre yapılandırılırsa normalde her 180 günde bir isteyen modern kimlik doğrulama istemcileri için kimlik doğrulamalarının sayısını artırabilir. Koşullu Erişim ilkeleriyle birleştirildiğinde kimlik doğrulaması sayısını da artırabilir.

Önemli

Çok faktörlü kimlik doğrulamasını anımsa özelliği, kullanıcılar MFA Sunucusu veya üçüncü taraf çok faktörlü kimlik doğrulama çözümü aracılığıyla AD FS için çok faktörlü kimlik doğrulaması gerçekleştirdiğinde AD FS'nin oturumumu açık tutma özelliğiyle uyumlu değildir.

Kullanıcılarınız BENI AD FS'de oturumumu açık tut'u seçerse ve cihazlarını MFA için güvenilir olarak işaretlerse, çok faktörlü kimlik doğrulamasını anımsama gün sayısı dolduktan sonra kullanıcı otomatik olarak doğrulanır. Microsoft Entra Id yeni bir çok faktörlü kimlik doğrulaması ister, ancak AD FS, yeniden çok faktörlü kimlik doğrulaması gerçekleştirmek yerine özgün MFA talebine ve tarihine sahip bir belirteç döndürür. Bu tepki, Microsoft Entra ID ile AD FS arasında bir doğrulama döngüsü başlatır.

Çok faktörlü kimlik doğrulamasını anımsa özelliği B2B kullanıcıları ile uyumlu değildir ve davet edilen kiracılarda oturum açtıklarında B2B kullanıcıları tarafından görülemez.

Çok faktörlü kimlik doğrulamasını anımsa özelliği, Oturum açma sıklığı Koşullu Erişim denetimiyle uyumlu değildir. Daha fazla bilgi için bkz . Koşullu Erişim ile kimlik doğrulama oturumu yönetimini yapılandırma.

Çok faktörlü kimlik doğrulamasını anımsama özelliğini etkinleştirme

Kullanıcıların MFA durumlarını ve atlama istemlerini anımsamalarına izin verme seçeneğini etkinleştirmek ve yapılandırmak için aşağıdaki adımları tamamlayın:

- Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yöneticisi olarak oturum açın.

- Kimlik>Kullanıcıları'na göz atın.

- Kullanıcı başına MFA'yı seçin.

- Sayfanın üst kısmındaki Çok faktörlü kimlik doğrulaması'nın altında hizmet ayarları'nı seçin.

- Hizmet ayarları sayfasındaki Çok faktörlü kimlik doğrulamasını anımsa altında Kullanıcıların güvendikleri cihazlarda çok faktörlü kimlik doğrulamasını hatırlamasına izin ver'i seçin.

- Güvenilen cihazların çok faktörlü kimlik doğrulamalarını atlamasına izin vermek için gün sayısını ayarlayın. En iyi kullanıcı deneyimi için süreyi 90 veya daha fazla güne uzatın.

- Kaydet'i seçin.

Cihazı güvenilir olarak işaretleme

Çok faktörlü kimlik doğrulamasını anımsa özelliğini etkinleştirdikten sonra, kullanıcılar yeniden sorma'yı seçerek oturum açtıklarında bir cihazı güvenilir olarak işaretleyebilir.

Sonraki adımlar

Daha fazla bilgi edinmek için bkz . Microsoft Entra Id'de hangi kimlik doğrulama ve doğrulama yöntemleri kullanılabilir?