Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Koşullu Erişim dağıtımınızı planlamak, kuruluşunuzun uygulamalar ve kaynaklara yönelik erişim stratejisine ulaşmak için kritik öneme sahiptir. Koşullu Erişim ilkeleri önemli yapılandırma esnekliği sağlar. Ancak bu esneklik, istenmeyen sonuçlardan kaçınmak için dikkatli bir şekilde planlama yapmanız gerektiği anlamına gelir.

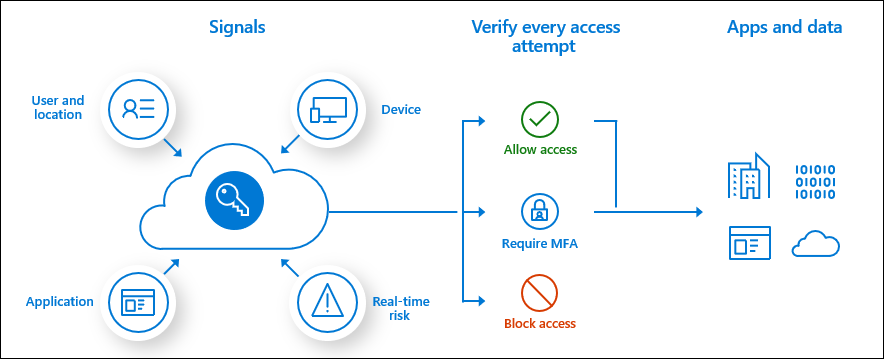

Microsoft Entra Koşullu Erişim , kararları otomatikleştirmek ve kaynaklar için kurumsal erişim ilkelerini zorunlu kılmak için kullanıcı, cihaz ve konum gibi sinyalleri birleştirir. Bu Koşullu Erişim ilkeleri, gerektiğinde güvenlik denetimleri uygulayarak ve gerekli olmadığında kullanıcının yolundan uzak durarak güvenlik ve üretkenlik arasında denge kurmanıza yardımcı olur.

Koşullu Erişim , Microsoft'un Sıfır Güven güvenlik ilkesi altyapısının temelini oluşturur.

Microsoft, Microsoft Entra ID P1 veya P2 olmayan kiracılar için temel bir güvenlik düzeyi sağlayan güvenlik varsayılanları sağlar. Koşullu Erişim ile, güvenlik varsayılanlarıyla aynı korumayı sağlayan ancak daha ayrıntılı ilkeler oluşturabilirsiniz. Koşullu Erişim ilkeleri oluşturmak güvenlik varsayılanlarını etkinleştirmenizi engellediğinden, Koşullu Erişim ve güvenlik varsayılanlarının birleştirilmesi amaçlanmamıştır.

Önkoşullar

- Microsoft Entra Id P1, P2 veya deneme lisansı etkinleştirilmiş çalışan bir Microsoft Entra kiracısı. Gerekirse ücretsiz bir tane oluşturun.

- Koşullu Erişim ilkelerine Microsoft Entra Kimlik Koruması risk eklemek için Microsoft Entra Id P2 gereklidir.

- Koşullu Erişim ile etkileşim kuran yöneticiler, gerçekleştirdikleri görevlere bağlı olarak aşağıdaki rol atamalarından birine ihtiyaç duyar.

Sıfır Güven en az ayrıcalık ilkesine uymak için Ayrıcalıklı Kimlik Yönetimi'ni (PIM) kullanarak ayrıcalıklı rol atamalarını tam zamanında etkinleştirmeyi göz önünde bulundurun.

- Koşullu Erişim ilkeleri ve yapılandırmalarını okuyun.

- Geçici olarak silinen Koşullu Erişim ilkelerini oluşturun, değiştirin veya geri yükleyin.

- Gerçek kullanıcılara dağıtmadan önce ilkelerin beklendiği gibi çalışıp çalışmadığını denetleyen bir test kullanıcısı (yönetici değil). Kullanıcı oluşturmanız gerekiyorsa bkz . Hızlı Başlangıç: Microsoft Entra Id'ye yeni kullanıcılar ekleme.

- Test kullanıcısını içeren bir grup. Grup oluşturmanız gerekiyorsa bkz. Microsoft Entra Id'de grup oluşturma ve üye ekleme.

Değişiklik iletişim kurulur

İletişim, yeni işlevlerin başarısı için kritik öneme sahiptir. Kullanıcılara deneyimlerinin nasıl değiştiğini, ne zaman değiştiğini ve sorunları olduğunda nasıl destek alınacaklarını bildirin.

Koşullu Erişim ilkesi bileşenleri

Koşullu Erişim ilkeleri, kaynaklarınıza kimlerin erişebileceğini, hangi kaynaklara erişebileceğini ve hangi koşullar altında erişebileceğini belirler. İlkeler erişim verebilir, oturum denetimleriyle erişimi sınırlayabilir veya erişimi engelleyebilir. Aşağıdaki gibi if-then deyimlerini tanımlayarak bir Koşullu Erişim ilkesi oluşturursunuz :

| Bir ödev karşılanırsa | Erişim denetimlerini uygulama |

|---|---|

| Finans'ta Bordro uygulamasına erişen bir kullanıcıysanız | Çok faktörlü kimlik doğrulaması ve uyumlu cihaz gerektirme |

| Bordro uygulamasına erişen Finans üyesi değilseniz | Erişimi engelle |

| Kullanıcı riskiniz yüksekse | Çok faktörlü kimlik doğrulaması ve güvenli parola değişikliği gerektir |

Kullanıcı dışlamaları

Koşullu Erişim ilkeleri güçlü araçlardır. Aşağıdaki hesapları ilkelerinizden dışlamanızı öneririz:

- İlke yanlış yapılandırıldığında kilitlenmeyi önlemek için acil durum erişimi veya acil durum hesapları. Tüm yöneticilerin kilitlendiği olası olmayan senaryoda, acil durum erişimi yönetim hesabınız oturum açmak ve erişimi kurtarmak için kullanılabilir.

- Daha fazla bilgi için Bkz. Microsoft Entra Id'de acil durum erişim hesaplarını yönetme.

-

Hizmet hesapları ve hizmet prensipleri, örneğin Microsoft Entra Connect Eşitleme Hesabı. Hizmet hesapları, belirli bir kullanıcıya bağlı olmayan, etkileşimsiz hesaplardır. Bunlar genellikle arka uç hizmetleri tarafından uygulamalara programlı erişim sağlamak için kullanılır, ancak yönetim amacıyla sistemlerde oturum açmak için de kullanılır. Hizmet sorumluları tarafından yapılan çağrılar, kapsamı kullanıcılar olan Koşullu Erişim ilkeleri tarafından engellenmez. Hizmet sorumlularını hedefleyen ilkeleri tanımlamak için iş yükü kimlikleri için Koşullu Erişim'i kullanın.

- Kuruluşunuz bu hesapları betiklerde veya kodlarda kullanıyorsa, bunları yönetilen kimliklerle değiştirin.

Doğru soruları sorun

Atamalar ve erişim denetimleri hakkında sık sorulan sorular aşağıdadır. Oluşturmadan önce her ilkenin yanıtlarını kaydedin.

Kullanıcılar veya iş yükü kimlikleri

- hangi kullanıcılar, gruplar, dizin rolleri veya iş yükü kimlikleri ilkeye dahil edilir veya ilkenin dışında tutulur?

- İlkeden hangi acil durum erişim hesaplarını veya gruplarını dışlamanız gerekir?

Bulut uygulamaları veya eylemleri

Bu ilke bir uygulama, kullanıcı eylemi veya kimlik doğrulama bağlamı için geçerli mi? Öyleyse:

- İlke hangi uygulamalar veya hizmetler için geçerlidir?

- Hangi kullanıcı eylemleri bu ilkeye tabidir?

- Bu ilke hangi kimlik doğrulama bağlamları için geçerlidir?

Uygulamalar için filtre uygulama

Uygulamaları ayrı ayrı belirtmek yerine uygulamaları dahil etmek veya hariç tutmak için uygulamalar için filtre kullanmak kuruluşlara yardımcı olur:

- İstediğiniz sayıda uygulamayı kolayca ölçeklendirin ve hedeflendirin

- Benzer ilke gereksinimlerine sahip uygulamaları yönetme

- Tek tek ilkelerin sayısını azaltma

- İlkeleri düzenlerken hataları azaltma: İlkeye el ile uygulama eklemeniz veya kaldırmanız gerekmez. Yalnızca öznitelikleri yönetin.

- İlke boyutu kısıtlamalarını aşma

Koşullar

- hangi cihaz platformları ilkeye dahil edilir veya ilkenin dışında tutulur?

- Kuruluşun bilinen ağ konumları nelerdir?

- İlkeye hangi konumlar dahil edilir veya ilkenin dışında tutulur?

- hangi istemci uygulama türleri ilkeye dahil edilir veya ilkenin dışında tutulur?

- Belirli cihaz özniteliklerini hedeflemeniz gerekiyor mu?

- Microsoft Entra ID Protection kullanıyorsanız, oturum açma veya kullanıcı riskini dahil etmek istiyor musunuz?

Denetimleri engelleme veya verme

Aşağıdakilerden birini veya daha fazlasını gerektirerek kaynaklara erişim vermek istiyor musunuz?

- Çok faktörlü kimlik doğrulaması

- Cihaz uyumlu olarak işaretli

- Microsoft Entra karma birleştirilmiş cihaz kullanma

- Onaylı bir istemci uygulaması kullanma

- Uygulama koruması ilkesi uygulandı

- Parola değiştirme

- Kullanım Koşulları kabul edildi

Erişimi engelleme güçlü bir denetimdir. Yalnızca etkiyi anladığınızda uygulayın. Blok diyagramlarına sahip politikalar beklenmedik yan etkilere yol açabilir. Denetimi büyük ölçekte etkinleştirmeden önce test edin ve doğrulayın. Değişiklik yaparken olası etkiyi anlamak için ilke etkisi veya yalnızca rapor modunu kullanın.

Oturum denetimleri

Bulut uygulamalarında aşağıdaki erişim denetimlerinden herhangi birini zorunlu kılmak istiyor musunuz?

- Uygulama tarafından zorlanan kısıtlamaları kullanma

- Koşullu Erişim Uygulaması denetimini kullanma

- Oturum açma sıklığını zorunlu kılma

- Kalıcı tarayıcı oturumlarını kullanma

- Sürekli erişim değerlendirmesini özelleştirme

İlkeleri birleştirme

İlkeleri oluşturur ve atarken erişim belirteçlerinin nasıl çalıştığını göz önünde bulundurun. Erişim belirteçleri , istekte bulunan kullanıcının yetkilendirilmiş ve kimliği doğrulanmış olmasına bağlı olarak erişim verir veya erişimi reddeder. İstekte bulunan, iddia ettikleri kişi olduğunu kanıtlarsa korumalı kaynakları veya işlevselliği kullanabilir.

Koşullu Erişim ilkesi koşulu erişim denetimini tetiklemiyorsa erişim belirteçleri varsayılan olarak verilir.

Bu ilke, uygulamanın kendi başına erişimi engellemesini engellemez.

Örneğin, aşağıdaki durumlarda basitleştirilmiş bir ilke örneğini göz önünde bulundurun:

Kullanıcılar: FİnANS GRUBU

Erişim: BORDRO UYGULAMASI

Erişim denetimi: Çok faktörlü kimlik doğrulaması

- A kullanıcısı FİnANS GRUBUNDA yer alır ve BORDRO UYGULAMASına erişmek için çok faktörlü kimlik doğrulaması gerçekleştirmesi gerekir.

- B kullanıcısı FINANS GRUBUNDA değil , bir erişim belirteci verilir ve çok faktörlü kimlik doğrulaması gerçekleştirmeden BORDRO UYGULAMASI'na erişmesine izin verilir.

Finans grubu dışındaki kullanıcıların bordro uygulamasına erişemediğinden emin olmak için, bu basitleştirilmiş ilke gibi diğer tüm kullanıcıları engellemek için ayrı bir ilke oluşturun:

Kullanıcılar: Tüm Kullanıcıları Dahil Et / FİnANS GRUBUNU Dışla

Erişim: BORDRO UYGULAMASI

Erişim denetimi: Erişimi engelle

Artık Kullanıcı B, BORDRO UYGULAMASına erişmeye çalıştığında engellenir.

Öneriler

Koşullu Erişim ve diğer müşterileri destekleme deneyimimize bağlı olarak bazı öneriler aşağıdadır.

Her uygulamaya Koşullu Erişim ilkeleri uygulama

Her uygulamada en az bir Koşullu Erişim ilkesi uygulandığına emin olun. Güvenlik açısından bakıldığında, Tüm kaynakları (eski adıyla 'Tüm bulut uygulamaları') içeren bir ilke oluşturmak daha iyidir. Bu uygulama, her yeni uygulama eklediğinizde Koşullu Erişim ilkelerini güncelleştirmenize gerek olmamasını sağlar.

İpucu

Blokları ve tüm kaynakları tek bir politikada kullanırken dikkatli olun. Bu birleşim yöneticileri kilitleyebilir ve Microsoft Graph gibi önemli uç noktalar için dışlamalar yapılandırılamaz.

Koşullu Erişim ilkelerinin sayısını en aza indirme

Her uygulama için ilke oluşturmak verimli değildir ve ilkeleri yönetmeyi zorlaştırır. Koşullu Erişim kiracı başına 195 ilke sınırına sahiptir. Bu 195 ilke sınırı, yalnızca rapor modu, açık veya kapalı dahil olmak üzere her durumda Koşullu Erişim ilkelerini içerir.

Uygulamalarınızı analiz edin ve aynı kullanıcılar için aynı kaynak gereksinimlerine göre gruplandırın. Örneğin, tüm Microsoft 365 uygulamaları veya tüm İk uygulamaları aynı kullanıcılar için aynı gereksinimlere sahipse, tek bir ilke oluşturun ve geçerli olduğu tüm uygulamaları ekleyin.

Koşullu Erişim ilkeleri bir JSON dosyasında bulunur ve bu dosyanın genellikle tek bir ilkenin aşmadığı bir boyut sınırı vardır. İlkenizde uzun bir GUID listesi kullanırsanız bu sınıra gelebilirsiniz. Bu sınırlarla karşılaşırsanız şu alternatifleri deneyin:

- Her kullanıcıyı ayrı ayrı listelemek yerine kullanıcıları dahil etmek veya dışlamak için grupları veya rolleri kullanın.

- Tek tek belirtmek yerine uygulamaları dahil etmek veya hariç tutmak için uygulamalar için filtre kullanın.

Yalnızca rapor modunu yapılandırma

Yalnızca rapor modunda politikaları etkinleştirin. İlkeyi yalnızca rapor modunda kaydettikten sonra, oturum açma günlüklerinde gerçek zamanlı oturum açma işlemleri üzerindeki etkisini görürsünüz. Oturum açma günlüklerinden bir olay seçin ve her bir yalnızca rapor ilkesinin sonucunu görmek için Yalnızca rapor sekmesine gidin.

İçgörüler ve Raporlama çalışma kitabında Koşullu Erişim ilkelerinizin toplam etkilerini görüntüleyin. Çalışma kitabına erişmek için bir Azure İzleyici aboneliğiniz olması ve oturum açma günlüklerinizi log analytics çalışma alanına akışla aktarmanız gerekir.

Kesintiyi planlama

Kuruluşunuz için dayanıklılık stratejileri planlayarak öngörülemeyen kesintiler sırasında kilitlenme riskini azaltın.

Korumalı eylemleri etkinleştirme

Koşullu Erişim ilkeleri oluşturma, değiştirme veya silme girişimlerine başka bir güvenlik katmanı eklemek için korumalı eylemleri etkinleştirin. Kuruluşlar, ilkeyi değiştirmeden önce yeni bir çok faktörlü kimlik doğrulaması veya başka bir izin denetimi gerektirebilir.

Konuk kullanıcı ayarlarını yapılandırma

Bildiğiniz ve ilişkisi olan dış kuruluşlar için, koşullu erişim ilkelerinize konuklar tarafından sunulan çok faktörlü kimlik doğrulaması, cihaz uyumluluğu veya karma cihaz taleplerine güvenmek isteyebilirsiniz. Daha fazla bilgi için bkz. B2B işbirliği için kiracılar arası erişim ayarlarını yönetme. B2B kullanıcılarının Microsoft Entra ID Protection ile nasıl çalıştığıyla ilgili bazı uyarılar vardır. Daha fazla bilgi için bkz. B2B Kullanıcıları için Microsoft Entra ID Koruması.

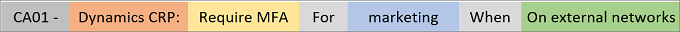

İlkeleriniz için adlandırma standartlarını ayarlama

Adlandırma standardı, ilkeleri bulmanıza ve açmadan amaçlarını anlamanıza yardımcı olur. Gösterilecek ilkenizi adlandırarak:

- Sıra numarası

- Geçerli olduğu bulut uygulamaları

- Yanıt

- Geçerli olduğu kişiler

- Geçerli olduğunda

Örnek: Dış ağlardan Dynamics CRP uygulamasına erişen pazarlama kullanıcıları için MFA gerektiren bir ilke şunlar olabilir:

Açıklayıcı ad, Koşullu Erişim uygulamanıza genel bir bakış sağlamanıza yardımcı olur. Konuşmadaki bir ilkeye başvurmanız gerekiyorsa, sıra numarası yararlı olur. Örneğin, telefonda bir yöneticiyle konuştuğunuzda, bir sorunu çözmek için ilke CA01'ini açmasını isteyebilirsiniz.

Acil durum erişim denetimleri için adlandırma standartları

Etkin ilkelerinize ek olarak, kesinti veya acil durum senaryolarında ikincil dayanıklı erişim denetimleri gibi davranan devre dışı ilkeler uygulayın. Acil durum ilkeleri için adlandırma standardınız şunları içermelidir:

- İLKELERDE ETKİnLeşerek adın diğer ilkeler arasında öne çıkmasını sağlayın.

- Geçerli olması gereken kesintinin adı.

- Yöneticinin hangi sipariş ilkelerinin etkinleştirilmesi gerektiğini bilmesine yardımcı olacak bir sipariş sırası numarası.

Örnek: Aşağıdaki ad, bir MFA kesintisi olduğunda bu ilkenin etkinleştirileceği dört ilkeden ilki olduğunu gösterir:

- EM01 - ACIL DURUMDA ETKİnLEŞTİrme: MFA Kesintisi [1/4] - Exchange SharePoint: VIP kullanıcıları için Microsoft Entra karma katılımını zorunlu kılabilir.

Hiçbir zaman oturum açmayı beklemediğiniz ülkeleri/bölgeleri engelleme

Microsoft Entra Id , adlandırılmış konumlar oluşturmanıza olanak tanır. İzin verilen ülkelerin/bölgelerin listesini oluşturun ve ardından bu "izin verilen ülkeler/bölgeler" dışlama olarak bir ağ engelleme ilkesi oluşturun. Bu seçenek, daha küçük coğrafi konumlara dayalı müşteriler için daha az ek yük oluşturur. Acil durum erişim hesaplarınızı bu ilkenin dışında tutmayı unutmayın.

Koşullu Erişim ilkelerini dağıtma

Hazır olduğunuzda Koşullu Erişim ilkelerinizi aşamalar halinde dağıtın. Aşağıdakiler gibi birkaç temel Koşullu Erişim ilkesiyle başlayın. Birçok ilke , Koşullu Erişim ilkesi şablonları olarak kullanılabilir. Varsayılan olarak, bir şablondan oluşturulan her ilke yalnızca rapor modundadır. Her ilkeyi açmadan önce istenen sonucu elde etmek için kullanımı test edin ve izleyin.

Güvenlik geliştirmelerini en az kullanıcı kesintisiyle dengelemek için aşağıdaki üç aşamada ilke dağıtın. Kuruluşlar zaman çizelgelerini boyut, karmaşıklık ve değişiklik yönetimi özelliklerine göre ayarlayabilir.

Önemli

Herhangi bir ilkeyi dağıtmadan önce:

- Acil durum erişim hesaplarının tüm ilkelerden dışlandığını doğrulayın

- Kuruluş genelinde kullanıma sunulmadan önce bir pilot grupla ilkeleri test edin

- Kullanıcıların gerekli kimlik doğrulama yöntemlerini kaydettiklerinden emin olun

- Etkilenen kullanıcılara değişiklikleri iletme ve destekleyici belgeler sağlama

1. Aşama: Temel (Hafta 1-2)

Temel güvenlik kontrolleri oluşturun ve MFA uygulaması için hazırlanın. Önkoşullar: Zorlama ilkelerini etkinleştirmeden önce kullanıcıların MFA'ya kaydolabileceklerinden emin olun.

| Koşullu Erişim ilkesi | Scenario | Lisans gereksinimi |

|---|---|---|

| Eski kimlik doğrulamasını engelleme | Tüm kullanıcılar | Microsoft Entra ID P1 |

| MFA kaydının (Güvenlik Bilgilerim) sayfasının güvenliğini sağlama | Tüm kullanıcılar | Microsoft Entra ID P1 |

| Ayrıcalıklı Microsoft Entra yerleşik rolleri kimlik avına dayanıklı yöntemleri zorunlu kıldı | Ayrıcalıklı kullanıcılar | Microsoft Entra ID P1 |

2. Aşama: Çekirdek kimlik doğrulaması (Hafta 2-3)

Tüm kullanıcılar ve konuklar için MFA uygulayın ve uygulama koruma ilkeleriyle mobil cihazları koruyun. Önemli etki: Kullanıcıların tüm oturum açma işlemleri için MFA kullanması ve mobil cihazlarda uygulama koruması ile onaylanan uygulamaları kullanması gerekir. İletişim planının yürütüldiğinden ve destek kaynaklarının kullanılabilir olduğundan emin olun.

| Koşullu Erişim ilkesi | Scenario | Lisans gereksinimi |

|---|---|---|

| Tüm kullanıcı oturum açma etkinlikleri güçlü kimlik doğrulama yöntemleri kullanır | Tüm kullanıcılar | Microsoft Entra ID P1 |

| Konuk erişimi güçlü kimlik doğrulama yöntemleriyle korunur | Konuk erişimi | Microsoft Entra ID P1 |

| Onaylı istemci uygulamaları veya uygulama koruma politikası gerektir | Mobil kullanıcılar | Microsoft Entra ID P1 |

| Kullanıcı eylemini kullanarak cihaz katılımı ve cihaz kaydı için çok faktörlü kimlik doğrulaması gerektirme | Tüm kullanıcılar | Microsoft Entra ID P1 |

3. Aşama: Gelişmiş koruma (Hafta 3-4)

Risk tabanlı ilkeler ve gelişmiş saldırı önleme denetimleri ekleyin. Lisans gereksinimi: Risk tabanlı ilkeler Için Microsoft Entra ID P2 lisansları gerekir.

| Koşullu Erişim ilkesi | Scenario | Lisans gereksinimi |

|---|---|---|

| Yüksek riskli oturum açma işlemlerini kısıtlama | Tüm kullanıcılar | Microsoft Entra ID P2 |

| Yüksek riskli kullanıcılara erişimi kısıtlama | Tüm kullanıcılar | Microsoft Entra ID P2 |

| Kullanıcı oturum açma etkinliği belirteç korumasını kullanır | Tüm kullanıcılar | Microsoft Entra ID P1 |

| Cihaz kodu akışını kısıtlama | Tüm kullanıcılar | Microsoft Entra ID P1 |

| Kimlik doğrulama aktarımı engellendi | Tüm kullanıcılar | Microsoft Entra ID P1 |

| Ayrıcalıklı Erişim İş İstasyonları (PAW) için Koşullu Erişim ilkeleri yapılandırıldı | Ayrıcalıklı kullanıcılar | Microsoft Entra ID P1 |

İpucu

Zorlamadan önce her ilkeyi yalnızca rapor modunda en az bir hafta etkinleştirin. Bir sonraki aşamaya geçmeden önce oturum açma günlüklerini gözden geçirin ve değişiklikleri kullanıcılara iletin.

Uyarı

Ayrıcalıklı Erişim İş İstasyonları (PAW), önemli bir altyapı planlaması gerektirir. Kuruluşlar bu ilkeyi yalnızca PAW dağıtım stratejisi oluşturduktan ve ayrıcalıklı kullanıcılar için güvenli cihazlar sağladıktan sonra uygulamalıdır.

İlkenin etkisini değerlendirme

İlkelerinizin değişiklik öncesinde ve sonrasındaki etkisini denetlemek için kullanılabilir araçları kullanın. Simülasyon çalıştırması, Koşullu Erişim ilkesinin oturum açmayı nasıl etkilediği hakkında iyi bir fikir verir, ancak düzgün yapılandırılmış bir geliştirme ortamında gerçek bir test çalıştırmasının yerini almaz.

Yöneticiler, ilke etkisini veya yalnızca rapor modunu kullanarak ilke ayarlarını onaylayabilir.

İlkelerinizi test edin

Bir ilkenin dışlama ölçütlerini test ettiğinizden emin olun. Örneğin, bir kullanıcıyı veya grubu MFA gerektiren bir ilkenin dışında tutabilirsiniz. Dışlanan kullanıcılardan MFA istenip istenmediğini test edin çünkü diğer ilkelerin birleşimi bu kullanıcılar için MFA gerektirebilir.

Test planınızdaki her testi test kullanıcıları ile çalıştırın. Test planı, beklenen ve gerçek sonuçları karşılaştırmanıza yardımcı olur.

Üretimde dağıtma

İlke etkisi veya yalnızca rapor modu kullanarak ayarlarınızı onayladıktan sonra İlkeyi etkinleştir iki durumlu düğmesini Yalnızca rapor'danAçık'a taşıyın.

İlkeleri geri alma

Yeni uygulanan ilkeleri geri almanız gerekiyorsa, şu seçeneklerden birini veya daha fazlasını kullanın:

İlkeyi devre dışı bırakın. İlkenin devre dışı bırakılması, bir kullanıcı oturum açmaya çalıştığında bu ilkenin uygulanmamasını sağlar. İstediğiniz zaman geri dönüp ilkeyi kullanmak istediğinizde etkinleştirebilirsiniz.

Bir kullanıcıyı veya grubu ilkeden dışlama. Kullanıcı uygulamaya erişemiyorsa kullanıcıyı ilkenin dışında tutun.

Dikkat

Dışlamaları, yalnızca kullanıcıya güvenildiği durumlarda tedbirli kullanın. Kullanıcıları en kısa sürede ilkeye veya gruba geri ekleyin.

Bir ilke devre dışı bırakıldıysa ve artık gerekli değilse , silin.

Silinen ilkeleri geri yükleme

Koşullu Erişim veya konum silinirse, 30 günlük geçici silme süresi içinde geri yüklenebilir. Koşullu Erişim ilkelerini ve adlandırılmış konumları geri yükleme hakkında daha fazla bilgi için Silmelerden kurtarma makalesine bakın.

Koşullu Erişim ilkeleriyle ilgili sorunları giderme

Kullanıcının Koşullu Erişim ilkesiyle ilgili bir sorunu varsa, sorun gidermeye yardımcı olması için bu bilgileri toplayın.

- Kullanıcı asıl adı

- Kullanıcı görünen adı

- İşletim sistemi adı

- Zaman damgası (yaklaşık bir süre uygundur)

- Hedef uygulama

- İstemci uygulama türü (tarayıcı veya istemci)

- Bağıntı Kimliği (bu kimlik, oturum açma için benzersizdir)

Kullanıcı Daha fazla ayrıntı bağlantısı içeren bir ileti alırsa bu bilgilerin çoğunu sizin için toplayabilir.

Bilgileri topladıktan sonra şu kaynaklara bakın:

- Koşullu Erişim ile oturum açma sorunları – Hata iletilerini ve Microsoft Entra oturum açma günlüğünü kullanarak Koşullu Erişim ile ilgili beklenmeyen oturum açma sonuçları hakkında bilgi edinin.

- What-If aracını kullanma – İlkenin belirli bir durumdaki bir kullanıcıya neden uygulandığını veya uygulanmadığından veya ilkenin bilinen bir durumda uygulanarak uygulanmadığından bilgi edinin.