Öğretici: Kerberos çoklu oturum açma için F5 BIG-IP Kolay Düğmesini yapılandırma

F5 BIG-IP Kolay Düğme Destekli Yapılandırma 16.1 aracılığıyla Microsoft Entra ID ile Kerberos tabanlı uygulamaların güvenliğini sağlamayı öğrenin.

BIG-IP'yi Microsoft Entra ID ile tümleştirmek aşağıdakiler gibi birçok avantaj sağlar:

- geliştirilmiş idare: Uzaktan çalışmayı etkinleştirmek için bkz. Sıfır Güven çerçeve ve Microsoft Entra ön kimlik doğrulaması hakkında daha fazla bilgi edinin.

- Kuruluş ilkelerini zorunlu kılma. Bkz. Koşullu Erişim nedir?.

- Microsoft Entra Id ile BIG-IP tarafından yayımlanan hizmetler arasında tam SSO

- Microsoft Entra yönetim merkezi olan tek bir denetim düzleminden kimlikleri ve erişimi yönetin.

Avantajlar hakkında daha fazla bilgi edinmek için F5 BIG-IP ve Microsoft Entra tümleştirmesi makalesine bakın.

Senaryo açıklaması

Bu senaryo, korumalı içeriğe erişimi geçit yapmak için Tümleşik Windows Kimlik Doğrulaması (IWA) olarak da bilinen Kerberos kimlik doğrulamasını kullanan eski bir uygulamadır.

Eski olduğundan, uygulama Microsoft Entra ID ile doğrudan tümleştirmeyi destekleyen modern protokollere sahip değil. Uygulamayı modernleştirebilirsiniz, ancak pahalıdır, planlama gerektirir ve olası kapalı kalma süresi riski oluşturur. Bunun yerine, bir F5 BIG-IP Uygulama Teslim Denetleyicisi (ADC), protokol geçişi aracılığıyla eski uygulama ile modern kimlik kontrol düzlemi arasındaki boşluğu kapatır.

Uygulamanın önündeki BIG-IP, Microsoft Entra ön kimlik doğrulaması ve üst bilgi tabanlı SSO ile hizmetin yer paylaşımını sağlayarak uygulamanın güvenlik duruşunu geliştirir.

Not

Kuruluşlar, Microsoft Entra uygulama ara sunucusu ile bu tür uygulamalara uzaktan erişim elde edebilir

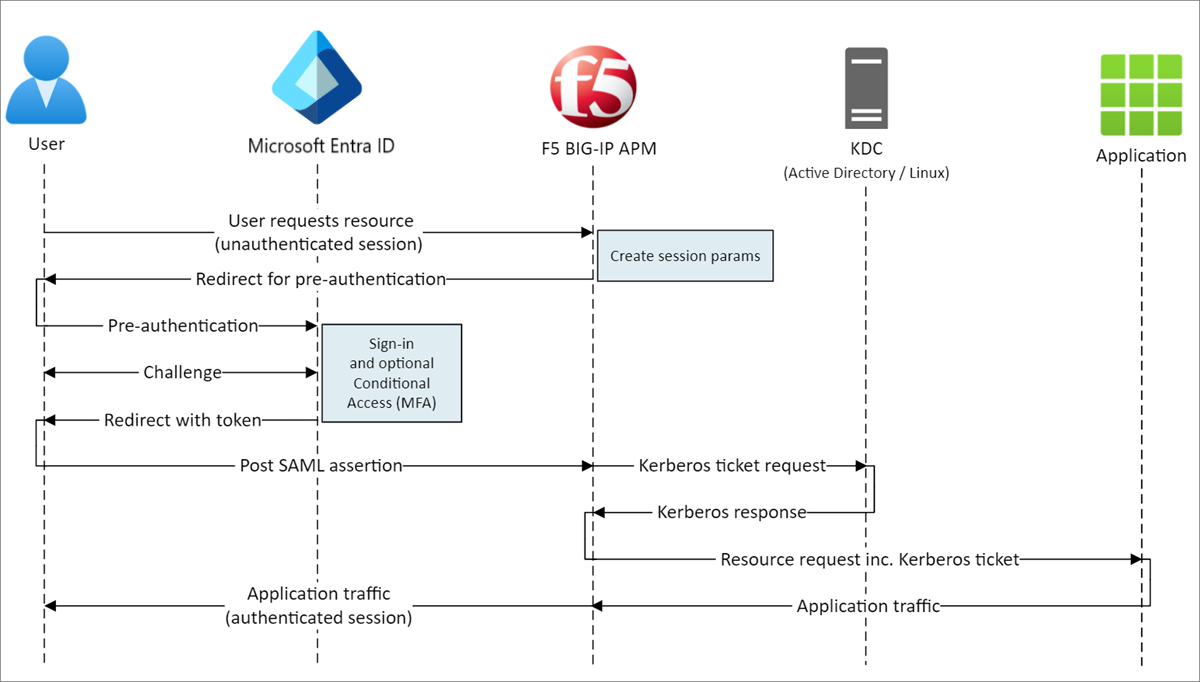

Senaryo mimarisi

Bu senaryo için güvenli karma erişim (SHA) çözümü aşağıdaki bileşenlere sahiptir:

- Uygulama: Microsoft Entra SHA tarafından korunacak BIG-IP yayımlanmış hizmeti. Uygulama konağı etki alanına katılmış.

- Microsoft Entra Id: Kullanıcı kimlik bilgilerini, Koşullu Erişimi ve SAML tabanlı SSO'yu BIG-IP'ye doğrulayan Güvenlik Onaylama İşaretleme Dili (SAML) kimlik sağlayıcısı (IdP). Microsoft Entra ID, SSO aracılığıyla gerekli oturum öznitelikleriyle BIG-IP sağlar.

- KDC: Etki Alanı Denetleyicisinde (DC) Anahtar Dağıtım Merkezi (KDC) rolü, Kerberos anahtarları verme

- BIG-IP: Arka uç uygulamasına Kerberos tabanlı SSO gerçekleştirmeden önce SAML IdP'ye kimlik doğrulamasını temsilci olarak belirterek uygulamaya ters proxy ve SAML hizmet sağlayıcısı (SP) ekleyin.

Bu senaryo için SHA, SP ve IdP tarafından başlatılan akışları destekler. Aşağıdaki görüntüde SP akışı gösterilmektedir.

- Kullanıcı uygulama uç noktasına (BIG-IP) bağlanır

- BIG-IP Erişim İlkesi Yöneticisi (APM) erişim ilkesi kullanıcıyı Microsoft Entra ID'ye (SAML IdP) yönlendirir

- Microsoft Entra Id, kullanıcıyı önceden doğrular ve zorunlu koşullu erişim ilkelerini uygular

- Kullanıcı BIG-IP'ye (SAML SP) yönlendirilir ve SSO verilen SAML belirteci kullanılarak gerçekleştirilir

- KDC'den BIG-IP istekleri Kerberos bileti

- BIG-IP, SSO için Kerberos biletiyle birlikte arka uç uygulamasına istek gönderir

- Uygulama isteği yetkiler ve yükü döndürür

Önkoşullar

Önceki BIG-IP deneyimi gerekli değildir, ancak şunları yapmanız gerekir:

- Ücretsiz Azure hesabı veya üzeri

- AZURE'da BIG-IP sanal sürümü (VE) veya BIG-IP sanal sürümü dağıtma

- Aşağıdaki F5 BIG-IP lisanslarından herhangi biri:

- F5 BIG-IP® En iyi paket

- F5 BIG-IP APM tek başına

- BIG-IP F5 BIG-IP Local Traffic Manager™ (LTM) üzerinde F5 BIG-IP® APM eklenti lisansı

- 90 günlük BIG-IP Ücretsiz Deneme lisansı

- Bir şirket içi dizinden Microsoft Entra Kimliği'ne eşitlenen veya Microsoft Entra Kimliği'nde oluşturulan ve şirket içi dizininize geri akıtılan kullanıcı kimlikleri

- Aşağıdaki rollerden biri: Bulut Uygulaması Yöneticisi veya Uygulama Yöneticisi.

- HTTPS üzerinden hizmet yayımlamak için bir SSL Web sertifikası veya test sırasında varsayılan BIG-IP sertifikalarını kullanın

- Bir Kerberos uygulaması veya Windows üzerinde Internet Information Services (IIS) ile SSO yapılandırmayı öğrenin.

BIG-IP yapılandırma yöntemleri

Bu öğretici, Kolay Düğme şablonuyla Destekli Yapılandırma 16.1'i kapsar. Kolay Düğme ile yöneticiler, SHA hizmetlerini etkinleştirmek için Microsoft Entra ID ile BIG-IP arasında gidip gelmez. APM Destekli Yapılandırma sihirbazı ve Microsoft Graph dağıtım ve ilke yönetimini işler. BIG-IP APM ile Microsoft Entra ID arasındaki tümleştirme, uygulamaların kimlik federasyonu, SSO ve Microsoft Entra Koşullu Erişim'i desteklemesini sağlayarak yönetim yükünü azaltır.

Not

Bu makaledeki örnek dizeleri veya değerleri ortamınıza yönelik dizelerle değiştirin.

Kolay Kaydet Düğmesi

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Microsoft kimlik platformu bir hizmete veya istemciye güvenir ve Microsoft Graph'a erişebilir. Bu eylem, Graph'e Kolay Düğme erişimini yetkilendirmek için bir kiracı uygulaması kaydı oluşturur. Bu izinler aracılığıyla BIG-IP, yayımlanan uygulama için SAML SP örneği ile SAML IdP olarak Microsoft Entra ID arasında güven oluşturmak üzere yapılandırmaları yönlendirir.

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Kimlik>Uygulamaları> Uygulama kayıtları > Yeni kayıt'a göz atın.

Uygulamanız için bir görünen ad girin. Örneğin, F5 BIG-IP Kolay Düğmesi.

Uygulama >Hesaplarını yalnızca bu kuruluş dizininde kimlerin kullanabileceğini belirtin.

Kaydet'i seçin.

API izinlerine gidin ve aşağıdaki Microsoft Graph Uygulaması izinlerini yetkileyin:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- policy.read.all

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Kuruluşunuz için yönetici onayı verin.

Sertifikalar ve Gizli Diziler'de yeni bir istemci gizli dizisi oluşturun. Bu sırrı not edin.

Genel Bakış'ta İstemci Kimliği ve Kiracı Kimliği'ne dikkat edin.

Kolay Yapılandır Düğmesi

Kolay Düğme şablonunu başlatmak için APM Destekli Yapılandırmayı başlatın.

Access Destekli Yapılandırma Microsoft Tümleştirmesi'ne gidin ve Microsoft Entra Application'ı seçin.> >

Yapılandırma adımlarını gözden geçirin ve İleri'yi seçin

Uygulamanızı yayımlamak için sonraki adımları izleyin.

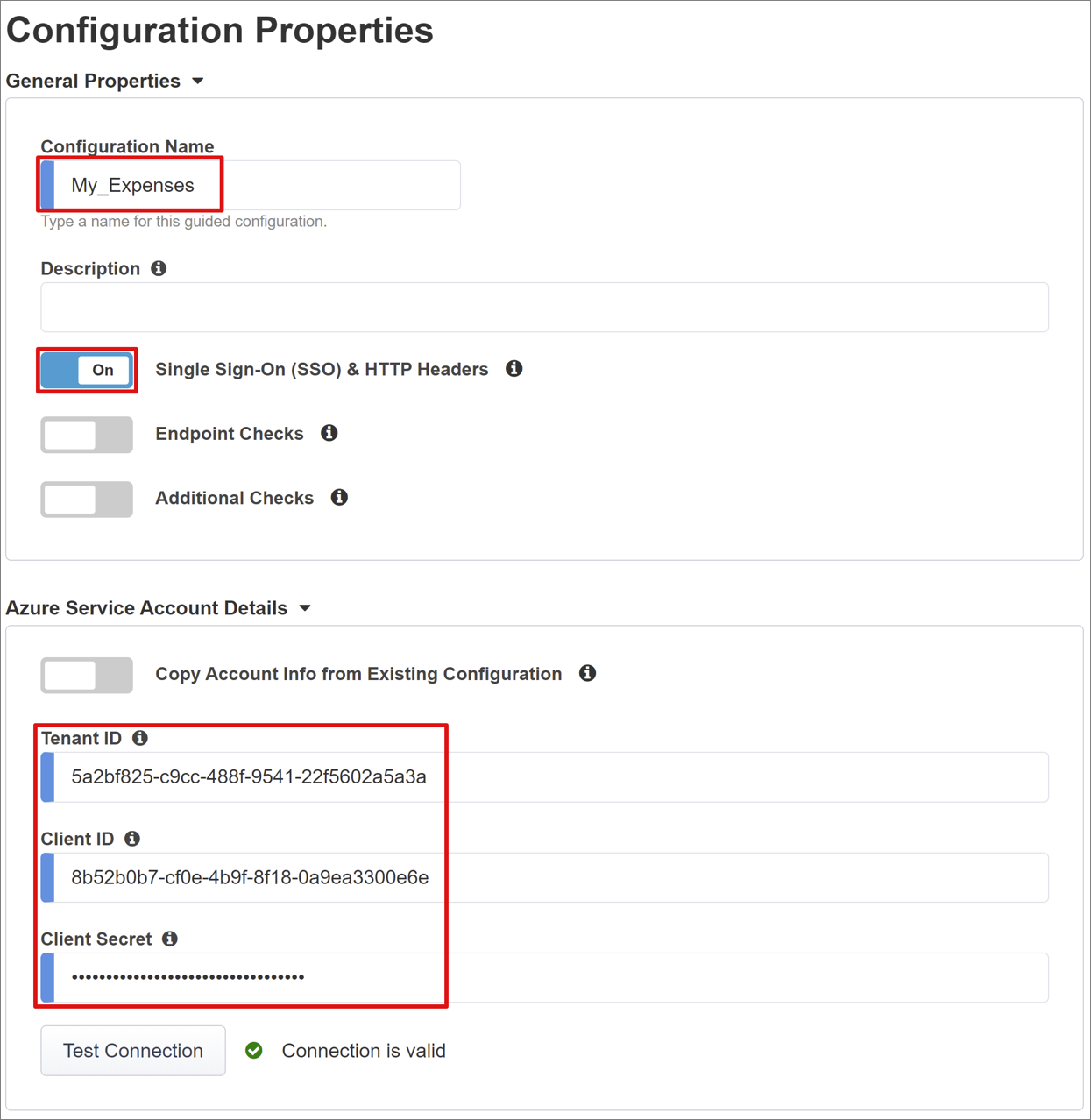

Yapılandırma Özellikleri

Yapılandırma Özellikleri sekmesi bir BIG-IP uygulama yapılandırması ve SSO nesnesi oluşturur. Azure Hizmet Hesabı Ayrıntıları bölümü, daha önce Microsoft Entra kiracınıza kaydettiğiniz istemciyi bir uygulama olarak temsil edebilir. Bu ayarlar, BIG-IP OAuth istemcisinin el ile yapılandırdığınız SSO özellikleriyle kiracınıza bir SAML SP kaydetmesine olanak sağlar. Kolay Düğme bu eylemi SHA için yayımlanan ve etkinleştirilen her BIG-IP hizmeti için yapar.

Bazı ayarlar geneldir ve daha fazla uygulama yayımlamak için yeniden kullanılabilir ve dağıtım süresini ve çabayı azaltır.

Benzersiz bir Yapılandırma Adı sağlayın.

Çoklu Oturum Açma (SSO) ve HTTP Üst Bilgilerini etkinleştirin.

Kiracınıza Kolay Düğme istemcisini kaydederken not ettiğiniz Kiracı Kimliği, İstemci Kimliği ve İstemci Gizli Anahtarı'nı girin.

BIG-IP'nin kiracınıza bağlanıp bağlanmayacağını onaylayın.

İleri'yi seçin.

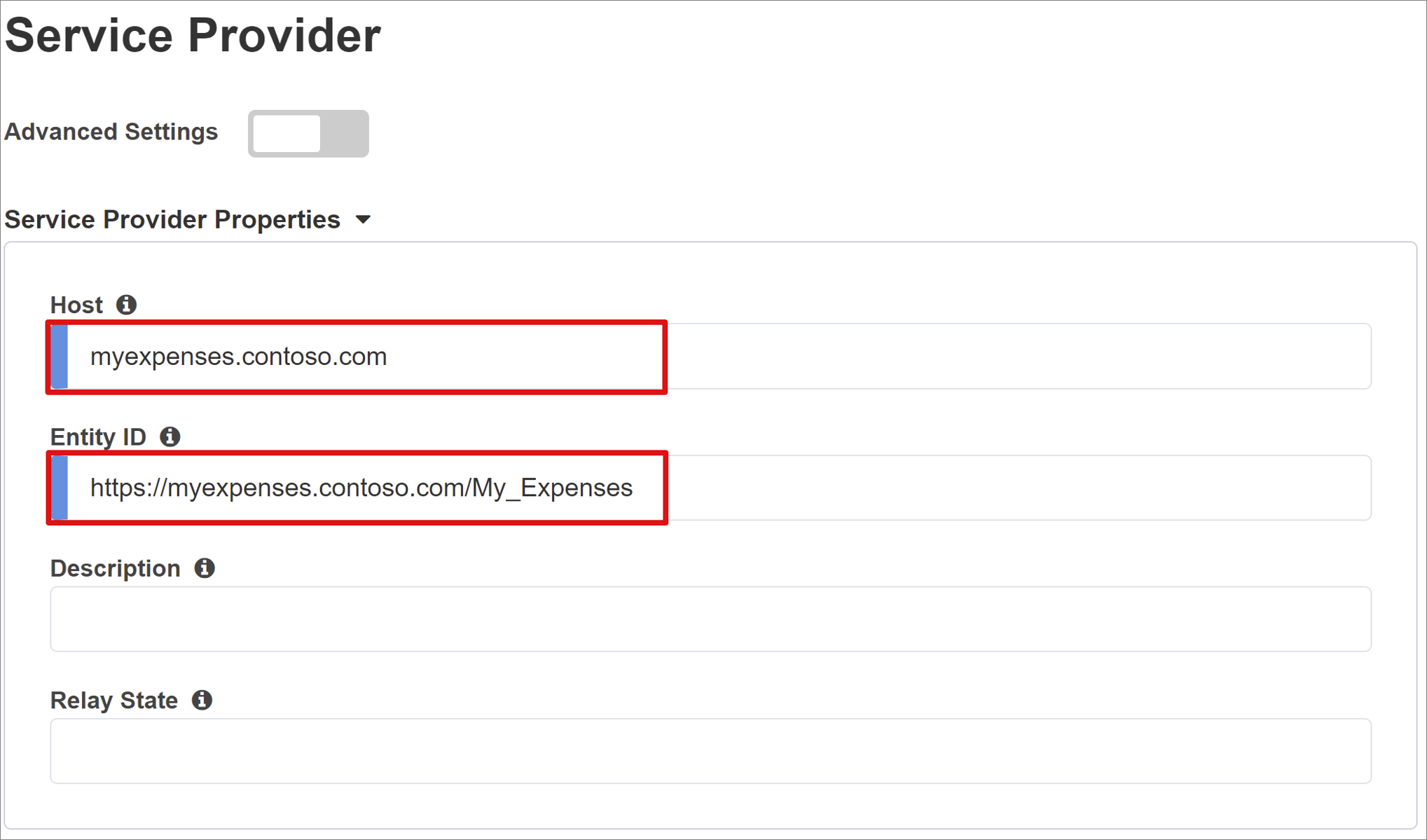

Hizmet Sağlayıcısı

Hizmet Sağlayıcısı ayarları, SHA aracılığıyla korunan uygulamanın SAML SP örneğinin özellikleridir.

Konak için, güvenliği sağlanan uygulamanın genel tam etki alanı adını (FQDN) girin.

Varlık Kimliği için Microsoft Entra Id'nin belirteç isteyen SAML SP'yi tanımlamak için kullandığı tanımlayıcıyı girin.

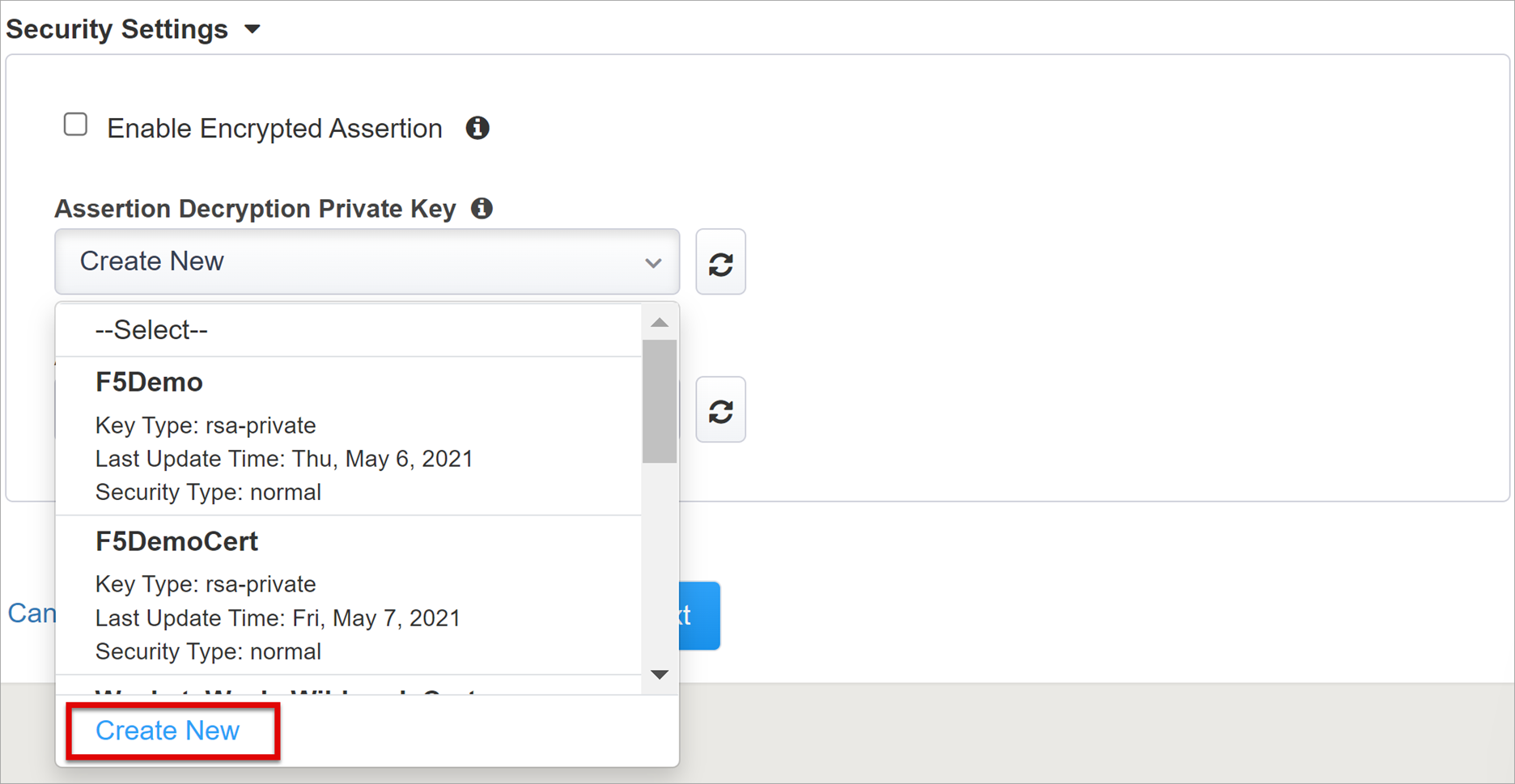

İsteğe bağlı Güvenlik Ayarları , Microsoft Entra Id'nin verilen SAML onaylarını şifreleyip şifrelemediğini belirtir. Microsoft Entra Id ile BIG-IP APM arasındaki onayların şifrelenmesi, içerik belirteçlerinin araya girilememe ve kişisel veya şirket verilerinin tehlikeye atılmaması konusunda daha fazla güvence sağlar.

- Onay Şifre Çözme Özel Anahtarı listesinden Yeni Oluştur'u seçin.

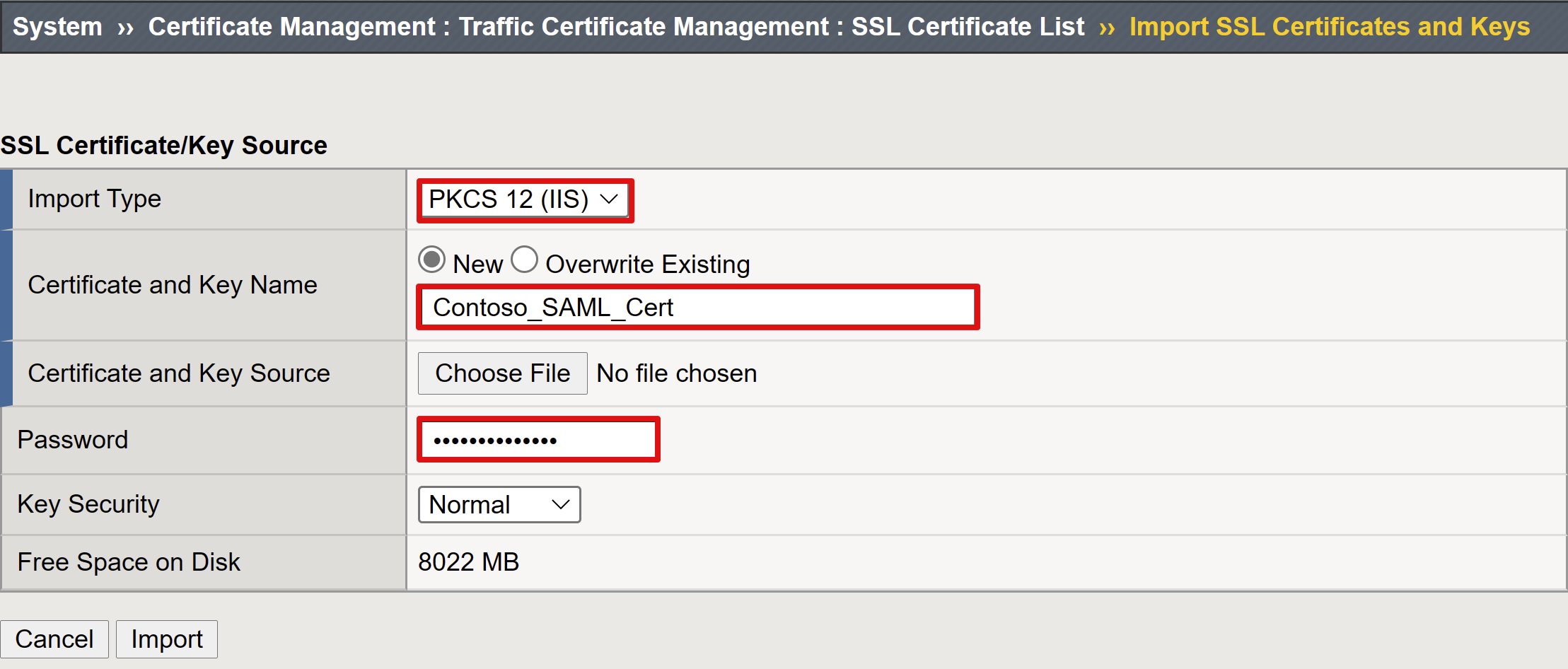

- Tamam'ı seçin. SSL Sertifikasını ve Anahtarlarını İçeri Aktar iletişim kutusu görüntülenir.

- Sertifikanızı ve özel anahtarınızı içeri aktarmak için PKCS 12 (IIS) öğesini seçin.

- Sağlamadan sonra, ana sekmeye dönmek için tarayıcı sekmesini kapatın.

- Şifrelenmiş Onaylamayı Etkinleştir'i işaretleyin.

- Şifrelemeyi etkinleştirdiyseniz Onay Şifre Çözme Özel Anahtarı listesinden sertifikanızı seçin. Bu özel anahtar, BIG-IP APM'nin Microsoft Entra onaylarının şifresini çözmek için kullandığı sertifikaya yöneliktir.

- Şifrelemeyi etkinleştirdiyseniz Onay Şifre Çözme Sertifikası listesinden sertifikanızı seçin. BIG-IP, verilen SAML onaylarını şifrelemek için bu sertifikayı Microsoft Entra Id'ye yükler.

Microsoft Entra Kimlik

Bu bölüm, Microsoft Entra kiracınızda yeni bir BIG-IP SAML uygulamasını el ile yapılandırma özelliklerini tanımlar. Kolay Düğme'de Oracle PeopleSoft, Oracle E-business Suite, Oracle JD Edwards, SAP Enterprise Resource Planning (ERP) için uygulama şablonları ve diğer uygulamalar için bir SHA şablonu bulunur.

Bu senaryo için F5 BIG-IP APM Microsoft Entra ID Tümleştirme > Ekle'yi seçin.

Azure Yapılandırması

BIG-IP'nin Microsoft Entra kiracınızda oluşturduğu uygulama için bir Görünen Ad ve MyApps portalındaki simgeyi girin.

IdP tarafından başlatılan oturum açmayı etkinleştirmek için Oturum Açma URL'sini (isteğe bağlı) boş bırakın.

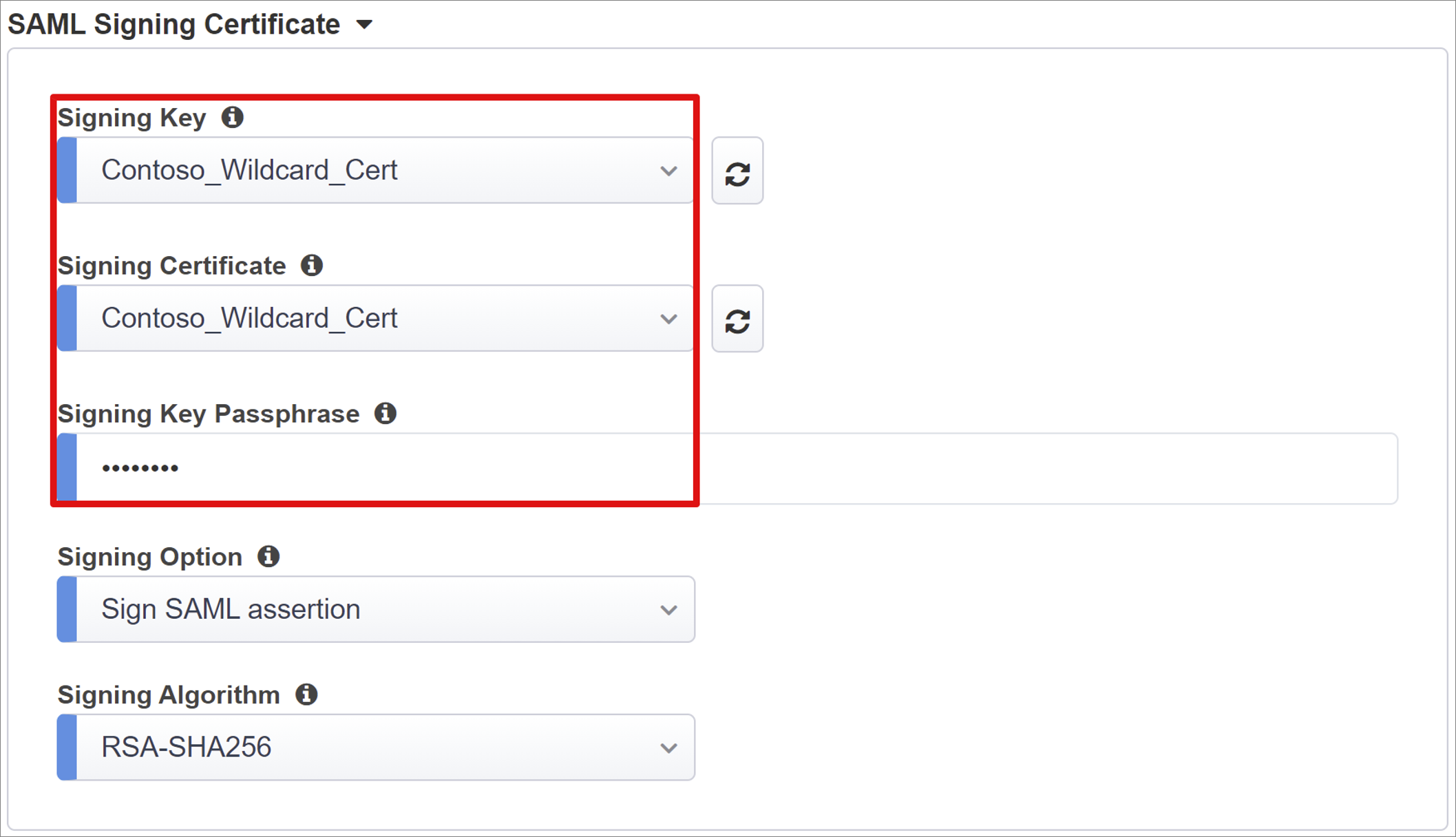

İçeri aktardığınız sertifikayı bulmak için İmzalama Anahtarı ve İmzalama Sertifikası'nın yanındaki yenile simgesini seçin.

İmzalama Anahtarı Parolası'nda sertifika parolasını girin.

BIG-IP'nin Microsoft Entra Id tarafından imzalanan belirteçleri ve talepleri kabul etmesini sağlamak için İmzalama Seçeneğini etkinleştir (isteğe bağlı).

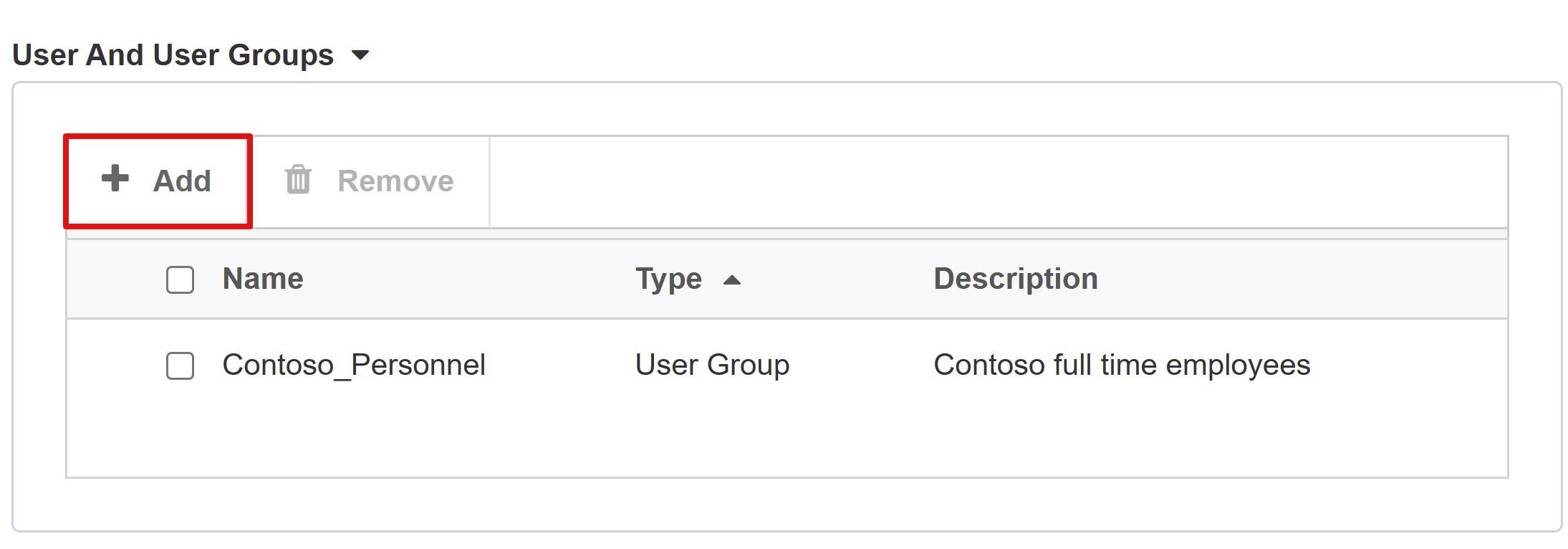

Kullanıcı ve Kullanıcı Grupları , Microsoft Entra kiracınızdan dinamik olarak sorgulanır ve uygulamaya erişimi yetkilendir. Test için bir kullanıcı veya grup ekleyin; aksi takdirde tüm erişim reddedilir.

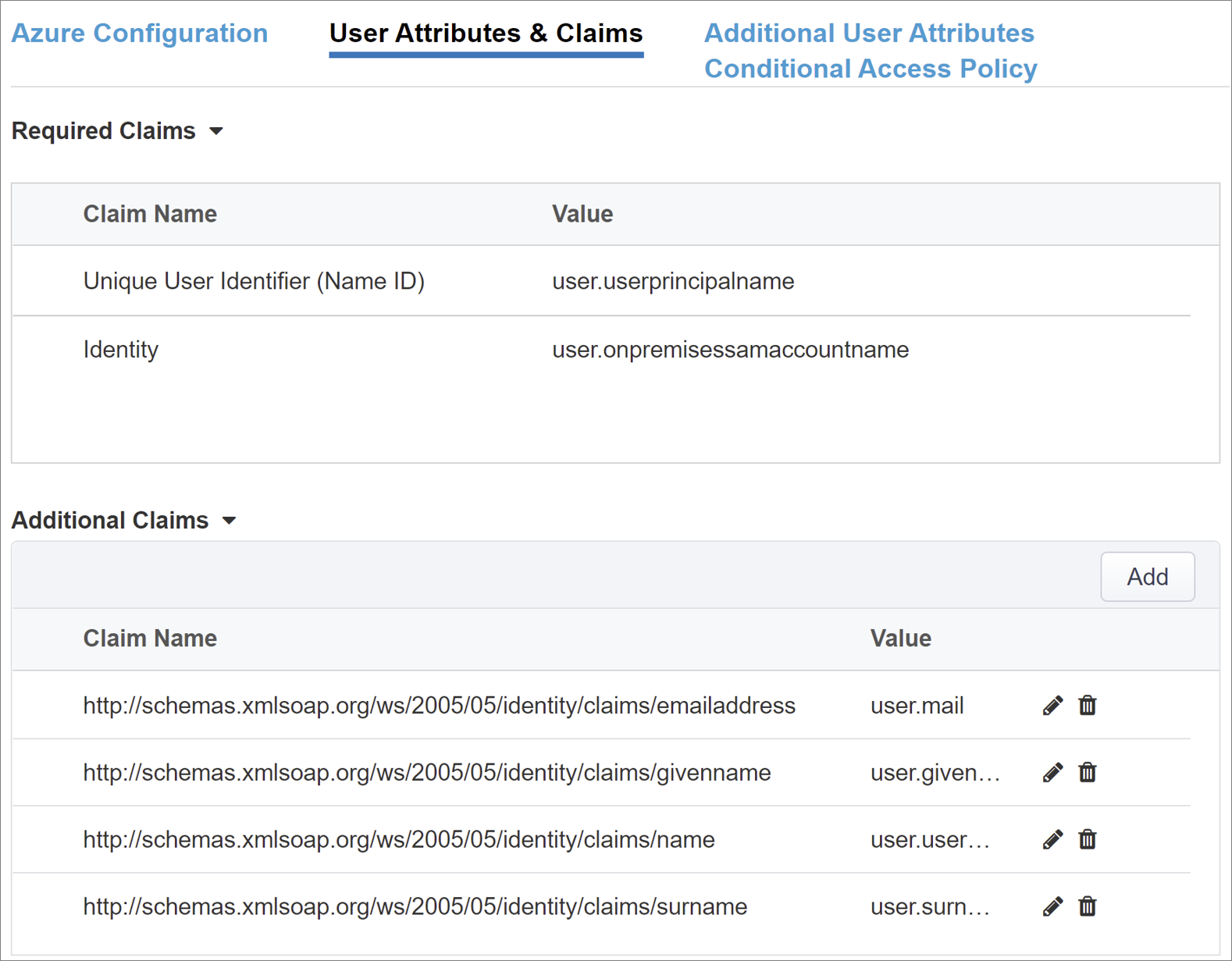

Kullanıcı Öznitelikleri ve Talepleri

Bir kullanıcı Microsoft Entra Kimliği'nin kimliğini doğruladığında, kullanıcıyı tanımlayan varsayılan talep ve öznitelik kümesine sahip bir SAML belirteci verir. Kullanıcı Öznitelikleri ve Talepler sekmesi, yeni uygulama için verilen varsayılan talepleri gösterir. Daha fazla talep yapılandırmak için bunu kullanın.

Altyapı, şirket içinde ve dışında kullanılan .com etki alanı sonekini temel alır. İşlevsel Kerberos Kısıtlanmış Temsilci çoklu oturum açma (KCD SSO) uygulamasına ulaşmak için daha fazla öznitelik gerekmez. Farklı bir sonek kullanarak birden çok etki alanı veya kullanıcı oturum açma için gelişmiş öğreticiye bakın.

Ek Kullanıcı Öznitelikleri

Ek Kullanıcı Öznitelikleri sekmesi, oturum büyütme için diğer dizinlerde depolanan öznitelikleri gerektiren çeşitli dağıtılmış sistemleri destekler. Basit Dizin Erişim Protokolü (LDAP) kaynağından getirilen öznitelikler, rolleri, İş Ortağı Kimliklerini vb. temel alarak erişimi denetlemeye yardımcı olmak için SSO üst bilgileri olarak eklenebilir.

Not

Bu özelliğin Microsoft Entra Kimliği ile bir bağıntısı yoktur, ancak başka bir öznitelik kaynağıdır.

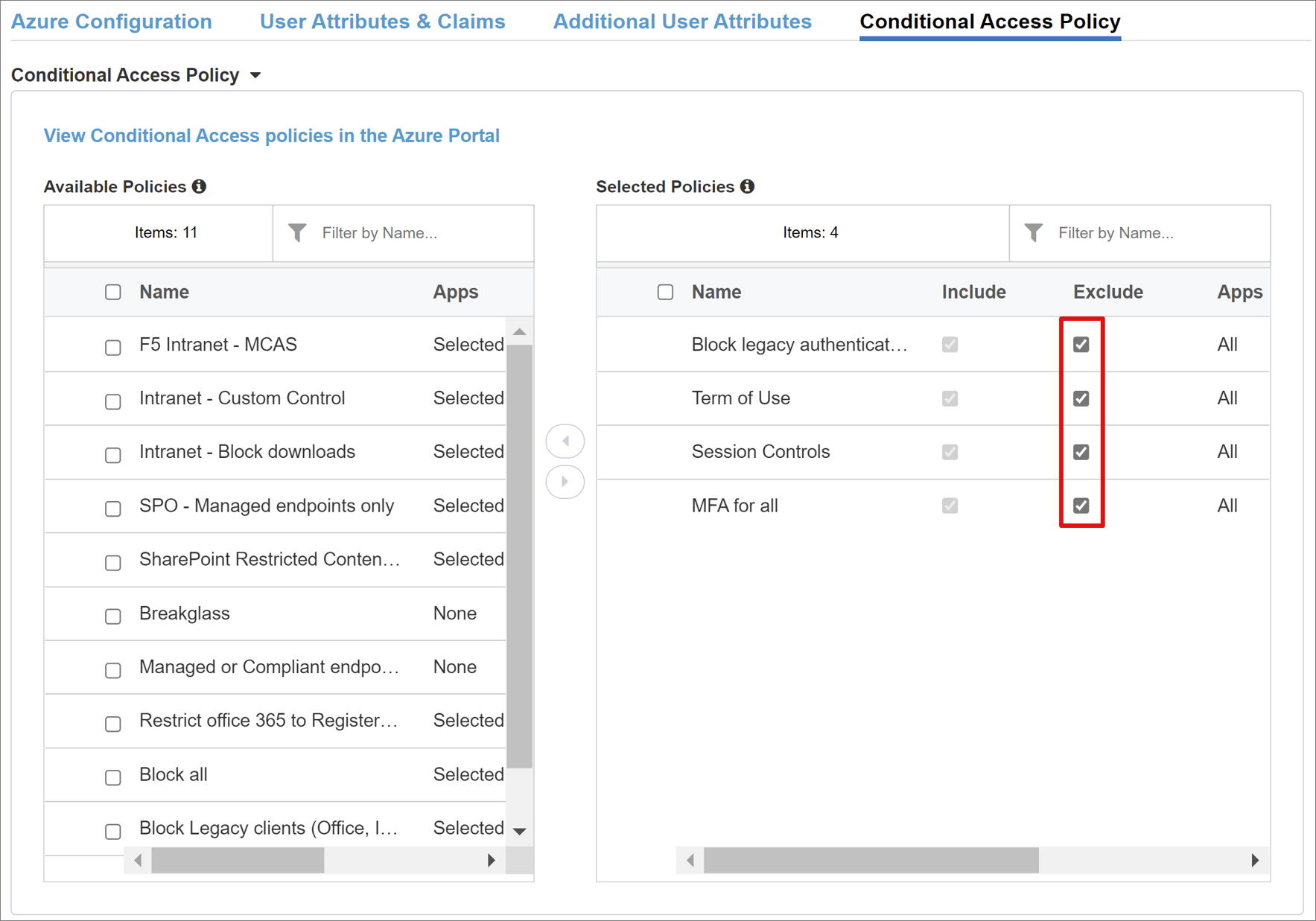

Koşullu Erişim İlkesi

Koşullu Erişim ilkeleri, cihaz, uygulama, konum ve risk sinyallerine göre erişimi denetlemek için Microsoft Entra ön kimlik doğrulaması sonrasında uygulanır.

Kullanılabilir İlkeler görünümü, kullanıcı tabanlı eylemler olmadan Koşullu Erişim ilkelerini gösterir.

Seçili İlkeler görünümü, bulut uygulamalarını hedefleyen ilkeleri gösterir. Kiracı düzeyinde zorlanan ilkelerin seçimini kaldıramaz veya Bunları Kullanılabilir İlkeler listesine taşıyamazsınız.

Yayımlanan uygulamaya uygulanacak ilkeyi seçmek için:

- Kullanılabilir İlkeler listesinden bir ilke seçin.

- Sağ oku seçin ve Seçili İlkeler listesine taşıyın.

Seçili ilkeler için Ekle veya Dışla seçeneğinin işaretli olması gerekir. Her iki seçenek de işaretliyse, seçili ilke zorlanmaz.

Not

İlke listesi, bu sekmeye geçtikten sonra bir kez görüntülenir. Sihirbazı kiracınızı sorgulamaya zorlamak için yenileme düğmesini kullanabilirsiniz, ancak bu düğme uygulama dağıtıldıktan sonra görüntülenir.

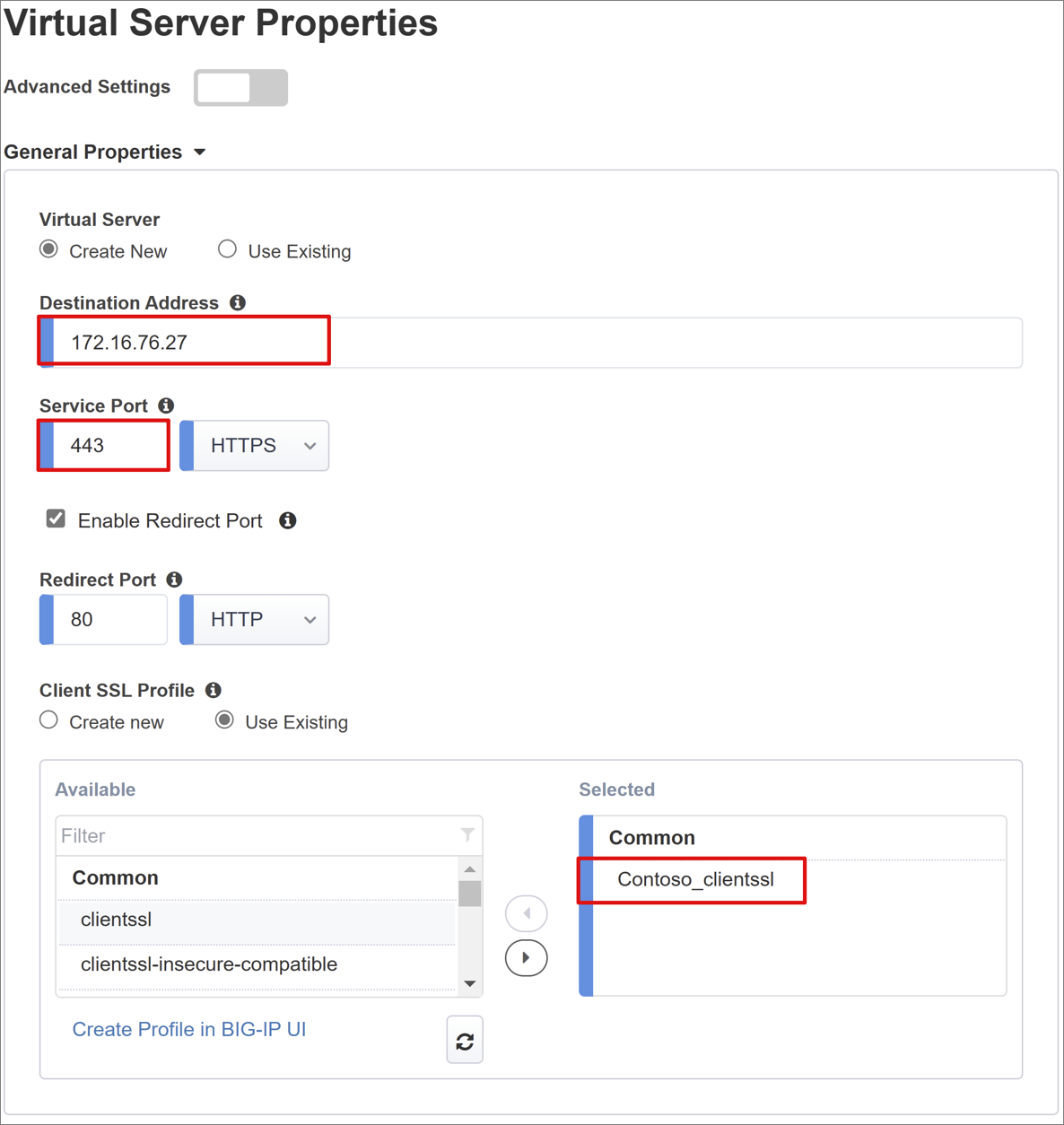

Sanal Sunucu Özellikleri

Sanal sunucu, uygulamaya yönelik istemci isteklerini dinleyen bir sanal IP adresiyle temsil edilen bir BIG-IP veri düzlemi nesnesidir. Alınan trafik, sanal sunucuyla ilişkili APM profiline göre işlenir ve değerlendirilir. Trafik ilkeye göre yönlendirilir.

BIR Hedef Adres girin; BIG-IP'nin istemci trafiğini almak için kullanabileceği kullanılabilir bir IPv4/IPv6 adresi girin. Etki alanı adı sunucusunda (DNS) karşılık gelen bir kayıt vardır ve istemcilerin BIG-IP ile yayımlanan uygulamanızın dış URL'sini uygulama yerine bu IP'ye çözümlemesini sağlar. Test bilgisayarı localhost DNS'sini kullanmak test için kabul edilebilir.

Hizmet Bağlantı Noktası için HTTPS için 443 girin.

Yeniden Yönlendirme Bağlantı Noktasını Etkinleştir'i işaretleyin ve gelen HTTP istemci trafiğini HTTPS'ye yönlendiren Yeniden Yönlendirme Bağlantı Noktası yazın.

İstemci SSL Profili, HTTPS için sanal sunucuyu etkinleştirir, bu nedenle istemci bağlantıları Aktarım Katmanı Güvenliği (TLS) üzerinden şifrelenir. Önkoşullar için oluşturduğunuz İstemci SSL Profilini seçin veya test ediyorsanız varsayılanı bırakın.

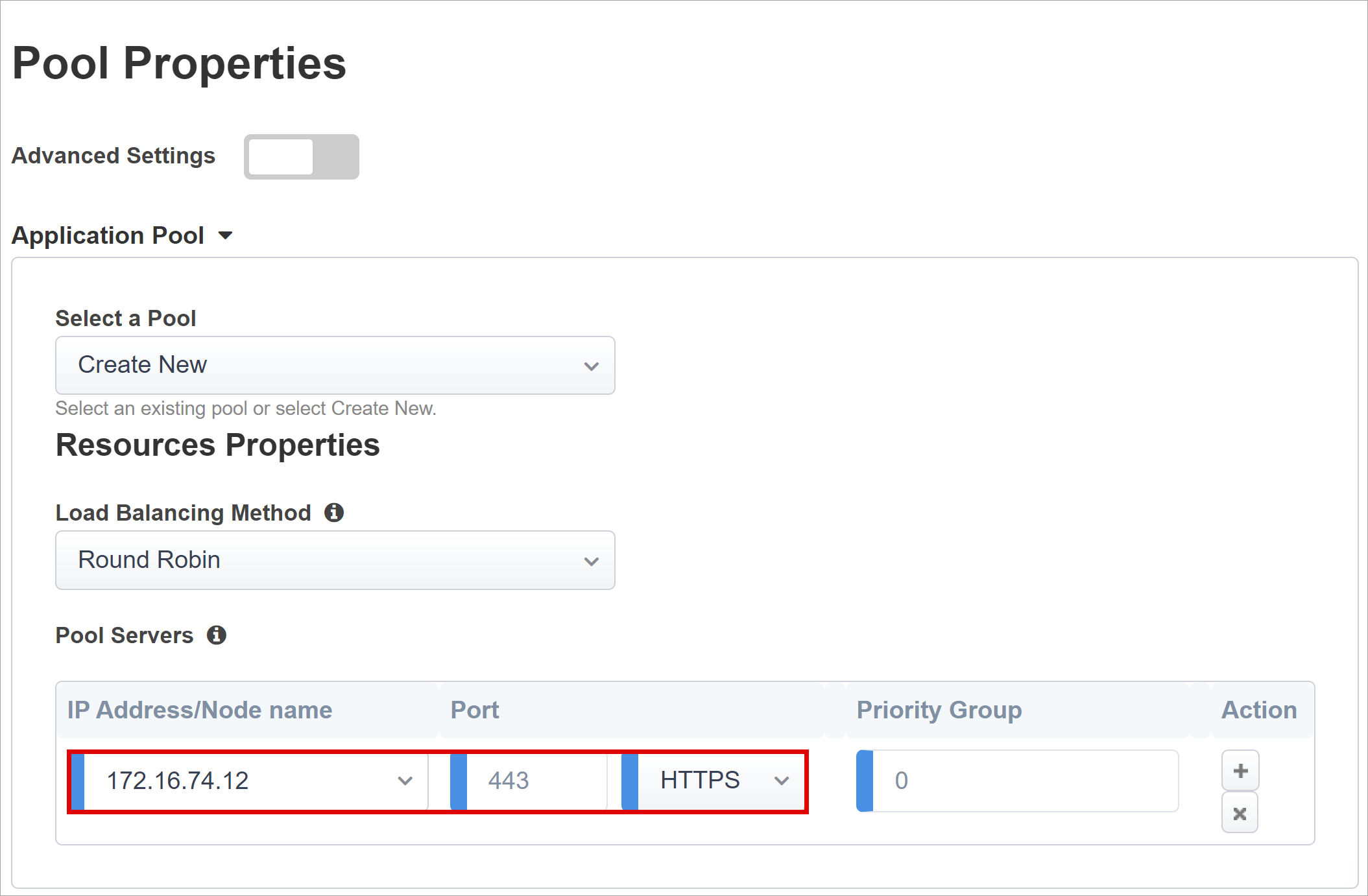

Havuz Özellikleri

Uygulama Havuzu sekmesi, uygulama sunucuları içeren bir havuz olarak temsil edilen BIG-IP'nin arkasındaki hizmetleri gösterir.

Havuz Seçin için yeni bir havuz oluşturun veya bir havuz seçin.

Hepsini Bir Kez Deneme gibi bir Yük Dengeleme Yöntemi seçin.

Havuz Sunucuları için bir sunucu düğümü seçin veya üst bilgi tabanlı uygulamayı barındıran arka uç düğümü için bir IP ve bağlantı noktası belirtin.

Arka uç uygulaması HTTP bağlantı noktası 80 üzerinde çalışır. Uygulamanız HTTPS üzerinde çalışıyorsa bağlantı noktasını 443'e geçirebilirsiniz.

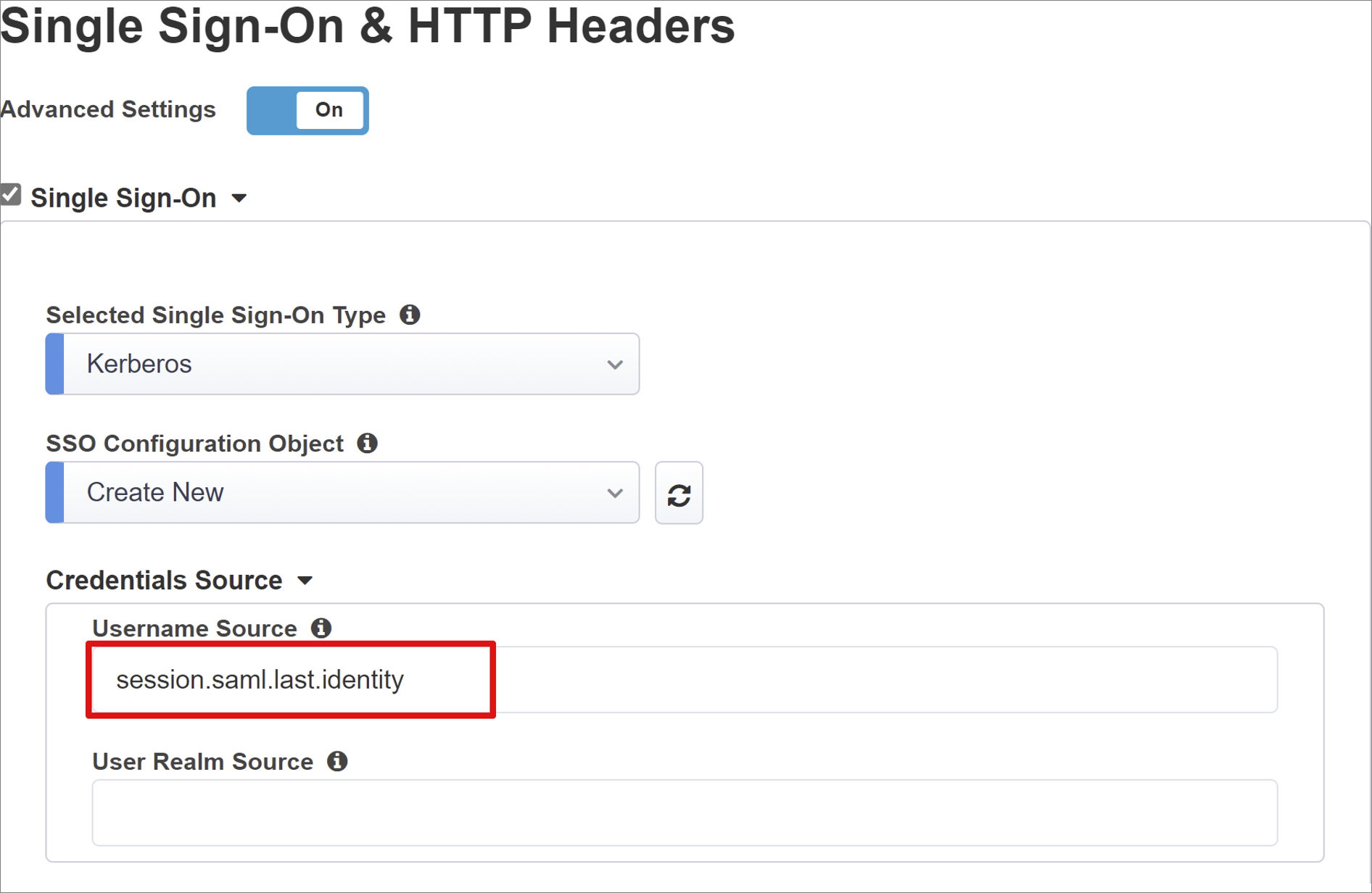

Çoklu oturum açma ve HTTP Üst Bilgileri

SSO'nun etkinleştirilmesi, kullanıcıların kimlik bilgilerini girmek zorunda kalmadan BIG-IP ile yayımlanan hizmetlere erişmesine olanak tanır. Kolay Düğme sihirbazı SSO için Kerberos, OAuth Taşıyıcı ve HTTP yetkilendirme üst bilgilerini destekler. Bu yönergeler için, oluşturduğunuz Kerberos temsilci hesabını kullanın.

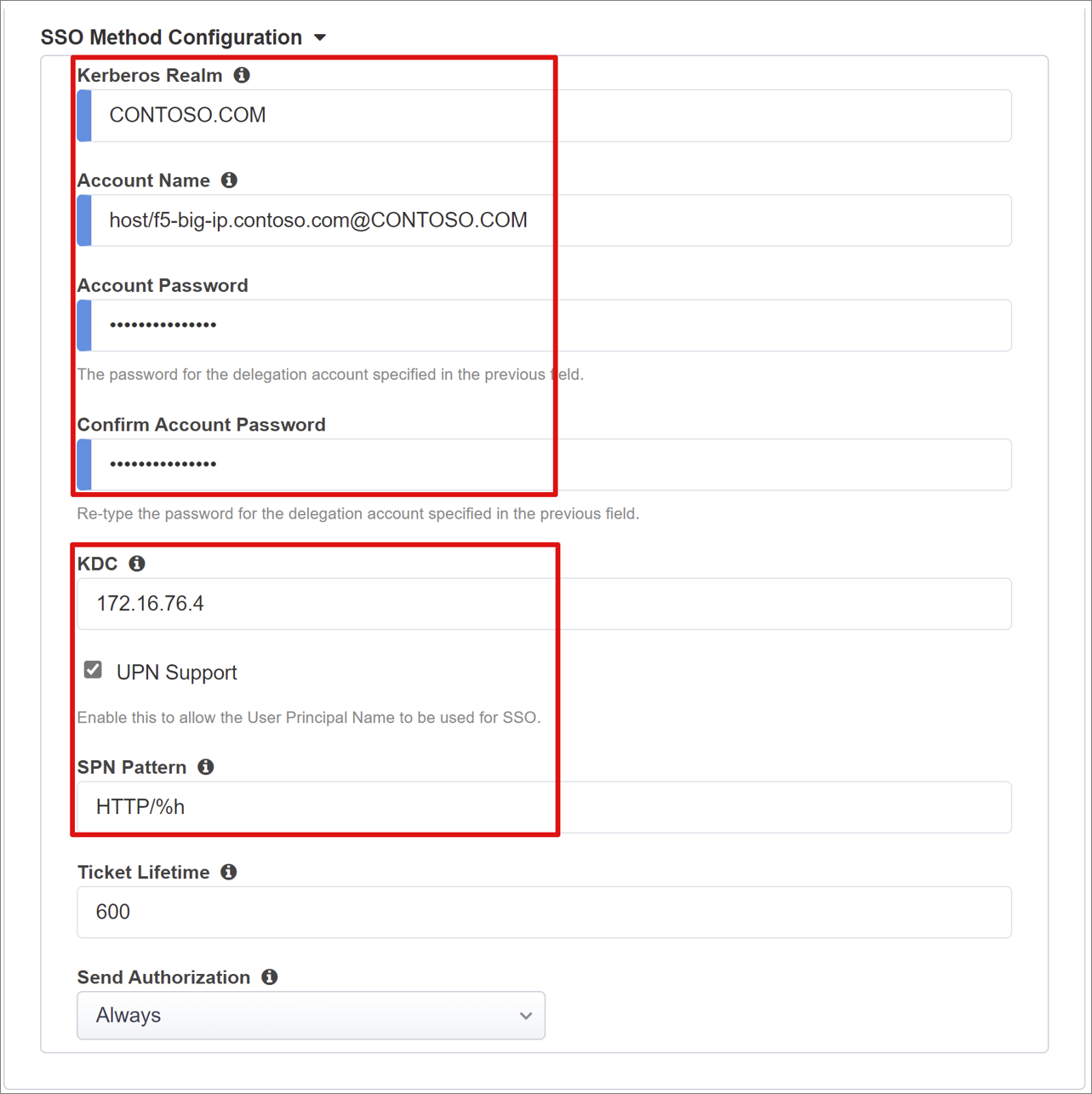

Aşağıdakileri girmek için Kerberos ve Gelişmiş Ayarı Göster'i etkinleştirin:

Kullanıcı Adı Kaynağı: SSO için önbelleğe almak için tercih edilen kullanıcı adı. Kullanıcı kimliğinin kaynağı olarak bir oturum değişkeni sağlayabilirsiniz, ancak oturum açmış kullanıcı kimliğini içeren Microsoft Entra talebi barındırdığından session.saml.last.identity daha iyi çalışır.

Kullanıcı Bölgesi Kaynağı: Kullanıcı etki alanı BIG-IP Kerberos alanından farklıysa gereklidir. Bu durumda, APM oturum değişkeni oturum açmış kullanıcı etki alanını içerir. Örneğin, session.saml.last.attr.name.domain

KDC: Etki alanı denetleyicisi IP'si veya DNS yapılandırılmış ve verimliyse FQDN

UPN Desteği: APM'nin Kerberos anahtar oluşturma için evrensel asıl adı (UPN) kullanması için bu seçeneği etkinleştirin

SPN Deseni: HTTP/%h kullanarak APM'yi istemci isteğinin ana bilgisayar üst bilgisini kullanması konusunda bilgilendirin ve Kerberos belirteci istediği hizmet asıl adını (SPN) oluşturun

Yetkilendirme Gönder: İlk istekte kerberos belirtecini almak yerine kimlik doğrulaması anlaşmasında bulunan uygulamalar için devre dışı bırakın. Örneğin, Tomcat.

Oturum Yönetimi

BIG-IP oturum yönetimi ayarları, kullanıcı oturumlarının sonlandırıldığı veya devam ettiği koşulları, kullanıcılar ve IP adresleri için sınırları ve buna karşılık gelen kullanıcı bilgilerini tanımlar. K18390492 AskF5 makalesine bakın: Güvenlik | Ayarlar ayrıntıları için BIG-IP APM işlemleri kılavuzu .

Kapsamına girilmemiş olan şey, IdP, BIG-IP ve kullanıcı aracısı oturumu kapattığında kullanıcı aracısı arasındaki oturumların sona ermesini sağlayan Tek Oturum Kapatma (SLO) işlevidir. Kolay Düğme, Microsoft Entra kiracınızdaki bir SAML uygulamasının örneğini oluşturduğunda, oturum kapatma URL'sini APM SLO uç noktasıyla doldurur. Microsoft Entra Uygulamalarım portalından IdP tarafından başlatılan oturum kapatma işlemi, BIG-IP ile istemci arasındaki oturumu sonlandırır.

Yayımlanan uygulamanın SAML federasyon meta verileri kiracınızdan içeri aktarılır ve APM'ye Microsoft Entra Kimliği için SAML oturum kapatma uç noktası sağlar. Bu eylem, SP tarafından başlatılan oturumu kapatma işleminin istemci ile Microsoft Entra Kimliği arasındaki oturumu sonlandırmasını sağlar. APM'nin bir kullanıcının uygulamadan ne zaman oturum açtığını bilmesi gerekir.

BIG-IP webtop portalı yayımlanmış uygulamalara erişiyorsa APM, Microsoft Entra oturumu kapatma uç noktasını çağırmak için oturumu kapatma işlemini işler. Ancak BIG-IP webtop portalı kullanılmadığında, kullanıcı APM'ye oturumu kapatma talimatı vermediğinde bir senaryo düşünün. Kullanıcı uygulamanın oturumunu kapatsa bile, BIG-IP'nin kullanım dışı olması gerekir. Bu nedenle, oturumların güvenli bir şekilde sonlandırılmasını sağlamak için SP ile başlatılan oturumu kapatmayı göz önünde bulundurun. Uygulamanızın Oturumu Kapat düğmesine bir SLO işlevi ekleyerek istemcinizi Microsoft Entra SAML'ye veya BIG-IP oturumu kapatma uç noktasına yönlendirebilirsiniz.

Kiracınız için SAML oturum kapatma uç noktasının URL'si, Uygulama Kayıtları > Uç Noktaları'nda bulunur.

Uygulamayı değiştiremiyorsanız, BIG-IP'nin uygulama oturumu kapatma çağrısını dinlemesini ve isteği algıladıktan sonra SLO'nun tetiklediğini düşünün. BIG-IP iRules hakkında bilgi edinmek için Oracle PeopleSoft SLO kılavuzuna bakın. BIG-IP iRules kullanma hakkında daha fazla bilgi için bkz:

- K42052145: URI başvurulan dosya adına göre otomatik oturum sonlandırmayı yapılandırma (oturumu kapatma)

- K12056: Oturumu Kapatma URI'sini ekleme seçeneğine genel bakış.

Özet

Bu bölüm, yapılandırmalarınızın dökümüdür.

İşleme ayarları için Dağıt'ı seçin ve uygulamanın Kurumsal uygulamalar kiracı listesinde olduğunu doğrulayın.

KCD yapılandırmaları

BIG-IP APM'nin arka uç uygulamasına kullanıcılar adına SSO gerçekleştirmesi için hedef etki alanında anahtar dağıtım merkezini (KCD) yapılandırın. Kimlik doğrulamasını yetkilendirmek için BIG-IP APM'sini bir etki alanı hizmet hesabıyla sağlamanız gerekir.

APM hizmet hesabınız ve temsilciniz ayarlandıysa bu bölümü atlayın. Aksi takdirde, bir etki alanı denetleyicisinde yönetici hesabıyla oturum açın.

Bu senaryo için uygulama APP-VM-01 sunucusunda barındırılır ve bilgisayar kimliği değil web_svc_account adlı hizmet hesabı bağlamında çalışır. APM'ye atanan temsilci hizmet hesabı F5-BIG-IP'dir.

BIG-IP APM temsilci hesabı oluşturma

BIG-IP grup Yönetilen Hizmet Hesaplarını (gMSA) desteklemez, bu nedenle APM hizmet hesabı için standart bir kullanıcı hesabı oluşturur.

Aşağıdaki PowerShell komutunu girin. UserPrincipalName ve SamAccountName değerlerini ortam değerlerinizle değiştirin. Daha iyi güvenlik için uygulamanın ana bilgisayar üst bilgisi ile eşleşen ayrılmış bir SPN kullanın.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = konak/f5-big-ip.contoso.com@contoso.com

Not

Konak kullanıldığında, konakta çalışan tüm uygulamalar hesabı temsilci olarak temsil ederken, HTTPS kullanıldığında yalnızca HTTP protokolüyle ilgili işlemlere izin verir.

Web uygulaması hizmet hesabına temsilci seçme sırasında kullanılacak APM hizmet hesabı için bir Hizmet Asıl Adı (SPN) oluşturun:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @{ Add="host/f5-big-ip.contoso.com" }Not

Konağın/bölümün UserPrincipleName (konak/name.domain@domain) veya ServicePrincipleName (host/name.domain) biçiminde eklenmesi zorunlu olur.

Hedef SPN'yi belirtmeden önce SPN yapılandırmasını görüntüleyin. SPN'nin APM hizmet hesabında gösterildiğinden emin olun. WEB uygulaması için APM hizmet hesabı temsilcileri:

Web uygulamanızın bilgisayar bağlamında veya ayrılmış bir hizmet hesabında çalıştığını onaylayın.

Bilgisayar bağlamı için aşağıdaki komutu kullanarak hesap nesnesini sorgular ve tanımlı SPN'lerini görebilirsiniz. name_of_account> ortamınızın hesabıyla değiştirin<.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesÖrneğin: Get-User -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Ayrılmış hizmet hesabı için, tanımlanan SPN'lerini görmek üzere hesap nesnesini sorgulamak için aşağıdaki komutu kullanın. name_of_account> ortamınızın hesabıyla değiştirin<.

Get-User -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesÖrneğin:

Get-Computer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Uygulama makine bağlamında çalıştırdıysa, SPN'yi bilgisayar hesabının nesnesine ekleyin:

Set-Computer -Identity APP-VM-01 -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

SPN'ler tanımlandığında, bu hizmet için APM hizmet hesabı temsilcisine güven oluşturun. Yapılandırma, BIG-IP örneğinizin ve uygulama sunucunuzun topolojisine bağlı olarak değişir.

Aynı etki alanında BIG-IP ve hedef uygulamayı yapılandırma

Kimlik doğrulaması temsilcisi olarak APM hizmet hesabı için güven ayarlayın:

Get-User -Identity f5-big-ip | Set-AccountControl -TrustedToAuthForDelegation $trueAPM hizmet hesabının temsilci olarak atanacak hedef SPN'yi bilmesi gerekir. Hedef SPN'yi web uygulamanızı çalıştıran hizmet hesabına ayarlayın:

Set-User -Identity f5-big-ip -Add @{ 'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com') }Not

Bu görevleri bir etki alanı denetleyicisindeki Kullanıcılar ve Bilgisayarlar, Microsoft Yönetim Konsolu (MMC) ek bileşeniyle tamamlayabilirsiniz.

Big-IP ve farklı etki alanlarında uygulama

Windows Server 2012 ve üzeri sürümlerde etki alanları arası KCD, Kaynak Tabanlı Kısıtlanmış Temsilci (RBCD) kullanır. Bir hizmetin kısıtlamaları, etki alanı yöneticisinden hizmet yöneticisine aktarılır. Bu temsilci, arka uç hizmet yöneticisinin SSO'ya izin vermesine veya reddetmesine olanak tanır. Bu durum, PowerShell ile mümkün olan yapılandırma temsilinde farklı bir yaklaşım oluşturur.

BIG-IP'den temsilci ataması yapmak için uygulama hizmeti hesabının (bilgisayar veya ayrılmış hizmet hesabı) PrincipalsAllowedToDelegateToAccount özelliğini kullanabilirsiniz. Bu senaryo için, uygulamayla aynı etki alanındaki bir etki alanı denetleyicisinde (Windows Server 2012 R2 veya üzeri) aşağıdaki PowerShell komutunu kullanın.

Web uygulaması hizmet hesabında tanımlanan bir SPN kullanın. Daha iyi güvenlik için uygulamanın ana bilgisayar üst bilgisi ile eşleşen ayrılmış bir SPN kullanın. Örneğin, bu örnekteki web uygulaması ana bilgisayar üst bilgisi olduğundan myexpenses.contoso.com, uygulama hizmeti hesabı nesnesine ekleyin HTTP/myexpenses.contoso.com :

Set-User -Identity web_svc_account -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Aşağıdaki komutlar için bağlamı not edin.

web_svc_account hizmeti bir kullanıcı hesabı bağlamında çalışıyorsa şu komutları kullanın:

$big-ip= Get-Computer -Identity f5-big-ip -server dc.contoso.com

''Set-User -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount'

$big-ip Get-User web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

web_svc_account hizmeti bir bilgisayar hesabı bağlamında çalışıyorsa şu komutları kullanın:

$big-ip= Get-Computer -Identity f5-big-ip -server dc.contoso.com

Set-Computer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-Computer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Daha fazla bilgi için bkz . Etki alanları arasında Kerberos Kısıtlanmış Temsili.

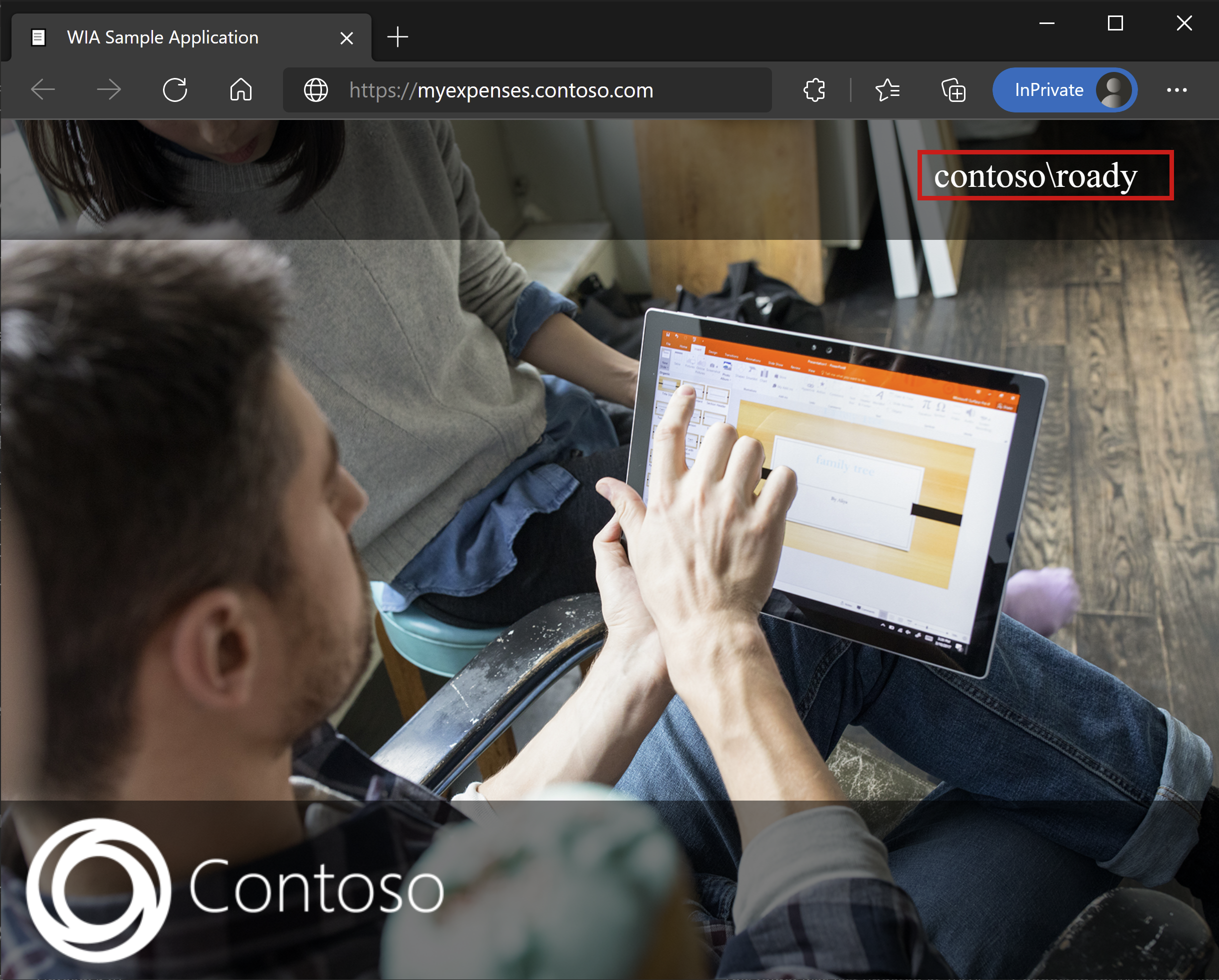

Uygulama görünümü

Bir tarayıcıdan uygulamanın dış URL'sine bağlanın veya Microsoft MyApps portalında uygulama simgesini seçin. Microsoft Entra Id'de kimlik doğrulaması yaptıktan sonra yeniden yönlendirme sizi uygulamanın BIG-IP sanal sunucusuna götürür ve SSO ile oturum açın.

Daha fazla güvenlik için, bu düzeni kullanan kuruluşlar uygulamaya doğrudan erişimi engelleyebilir ve bu da BIG-IP üzerinden katı bir yol zorlar.

Microsoft Entra B2B konuk erişimi

Microsoft Entra B2B konuk erişimi bu senaryo için desteklenir ve konuk kimlikleri Microsoft Entra kiracınızdan uygulamanın yetkilendirme için kullandığı dizine akar. AD'de bir konuk nesnesinin yerel gösterimi olmadan, BIG-IP arka uç uygulamasına KCD SSO için kerberos bileti alamaz.

Gelişmiş dağıtım

Destekli Yapılandırma şablonları bazı gereksinimlere ulaşma esnekliğinden yoksun olabilir. Bu senaryolar için bkz . Kerberos tabanlı SSO için Gelişmiş Yapılandırma.

Alternatif olarak, BIG-IP'de Destekli Yapılandırma katı yönetim modunu devre dışı bırakabilirsiniz. Yapılandırmalarınızın büyük kısmı sihirbaz tabanlı şablonlar aracılığıyla otomatikleştirilmiş olsa da yapılandırmalarınızı el ile değiştirebilirsiniz.

Access > Destekli Yapılandırma'ya gidebilir ve uygulama yapılandırmalarınız için satırın en sağındaki küçük asma kilit simgesini seçebilirsiniz.

Bu noktada, sihirbaz kullanıcı arabirimiyle yapılan değişiklikler mümkün değildir, ancak uygulamanın yayımlanmış örneğiyle ilişkili tüm BIG-IP nesnelerinin kilidi yönetim için açılır.

Not

Katı modu yeniden etkinleştirme ve yapılandırma dağıtma, Destekli Yapılandırma kullanıcı arabirimi dışında gerçekleştirilen ayarların üzerine yazar. Bu nedenle, üretim hizmetleri için gelişmiş yapılandırma yöntemini öneririz.

Sorun giderme

Kerberos SSO sorunlarını gideriyorsanız aşağıdaki kavramlara dikkat edin.

- Kerberos zamana duyarlıdır, bu nedenle sunucuların ve istemcilerin doğru saate ayarlanmasını ve mümkün olduğunda güvenilir bir zaman kaynağıyla eşitlenmesini gerektirir

- ETKI alanı denetleyicisi ve web uygulaması için ana bilgisayar adının DNS'de çözümlenebilir olduğundan emin olun

- AD ortamınızda yinelenen SPN olmadığından emin olun: Bir etki alanı bilgisayarındaki komut satırında aşağıdaki sorguyu yürütebilirsiniz: setspn -q HTTP/my_target_SPN

Bir IIS uygulamasının KCD için yapılandırıldığını doğrulamak için uygulama ara sunucusu kılavuzumuza başvurabilirsiniz. Ayrıca Bkz. AskF5 makalesi, Kerberos çoklu oturum açma yöntemi.

Günlük analizi: ayrıntı düzeyini artırma

Bağlantı, SSO, ilke ihlalleri veya yanlış yapılandırılmış değişken eşlemeleriyle ilgili sorunları yalıtmak için BIG-IP günlüğünü kullanın. Günlük ayrıntı düzeyini artırarak sorun gidermeye başlayın.

- Erişim İlkesine > Genel Bakış > Olay Günlükleri > Ayarları'na gidin.

- Yayımlanan uygulamanızın satırını ve ardından Erişim Sistemi Günlüklerini Düzenle'yi > seçin.

- SSO listesinden Hata Ayıkla'yı ve ardından Tamam'ı seçin.

Sorununuzu yeniden oluşturun ve günlükleri inceleyin. Tamamlandığında, ayrıntılı mod çok fazla veri oluşturduğundan özelliği geri alın.

BIG-IP hata sayfası

Microsoft Entra ön kimlik doğrulamasından sonra BIR BIG-IP hatası görünürse, sorun Microsoft Entra Id'den BIG-IP'ye SSO ile ilgili olabilir.

- Access'e > Genel Bakış > Access raporlarına gidin.

- İpuçlarının günlüklerini görmek için raporu son bir saat boyunca çalıştırın.

- APM'nin Microsoft Entra Id'den beklenen talepleri alıp almadiğini anlamanıza yardımcı olması için Oturum değişkenlerini görüntüle bağlantısını kullanın.

Arka uç isteği

Hata sayfası görüntülenmezse, sorun büyük olasılıkla arka uç isteğiyle veya BIG-IP'den uygulamaya yönelik SSO ile ilgilidir.

- Erişim İlkesine > Genel Bakış > Etkin Oturumlar'a gidin.

- Etkin oturumunuzun bağlantısını seçin. Bu konumdaki Değişkenleri Görüntüle bağlantısı, özellikle BIG-IP APM'nin oturum değişkenlerinden doğru kullanıcı ve etki alanı tanımlayıcılarını alamaması durumunda KCD sorunlarının kök nedenini belirlemeye yardımcı olabilir.

Daha fazla bilgi için bkz.

- dev/central: APM değişkeni atama örnekleri

- MyF5: Oturum Değişkenleri

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin