Öğretici: SSO'den SAP ERP'ye F5 BIG-IP Kolay Düğmesini Yapılandırma

Bu makalede F5 BIG-IP Kolay Düğme Destekli Yapılandırma 16.1 ile Microsoft Entra Id kullanarak SAP Enterprise Resource Planning'ın (ERP) güvenliğini sağlamayı öğrenin. BIG-IP'yi Microsoft Entra ID ile tümleştirmenin birçok avantajı vardır:

- Uzaktan çalışmayı etkinleştirmek için Sıfır Güven çerçevesi

- Koşullu Erişim nedir?

- Microsoft Entra ID ile BIG-IP tarafından yayımlanan hizmetler arasında çoklu oturum açma (SSO)

- Microsoft Entra yönetim merkezinden kimlikleri ve erişimi yönetme

Daha fazla bilgi edinin:

- F5 BIG-IP'yi Microsoft Entra Id ile tümleştirme

- Kurumsal bir uygulama için SSO'nun etkinleştirilmesi.

Senaryo açıklaması

Bu senaryo korumalı içeriğe erişimi yönetmek için Kerberos kimlik doğrulamasını kullanan SAP ERP uygulamasını içerir.

Eski uygulamalar, Microsoft Entra ID ile tümleştirmeyi destekleyecek modern protokollere sahip değil. Modernleştirme maliyetlidir, planlama gerektirir ve olası kapalı kalma süresi riskine neden olur. Bunun yerine, protokol geçişi aracılığıyla eski uygulama ile modern kimlik denetim düzlemi arasındaki boşluğu kapatmak için bir F5 BIG-IP Uygulama Teslim Denetleyicisi (ADC) kullanın.

Uygulamanın önündeki BIG-IP, Microsoft Entra ön kimlik doğrulaması ve üst bilgi tabanlı SSO ile hizmetin yer paylaşımını sağlar. Bu yapılandırma, genel uygulama güvenliği duruşunu geliştirir.

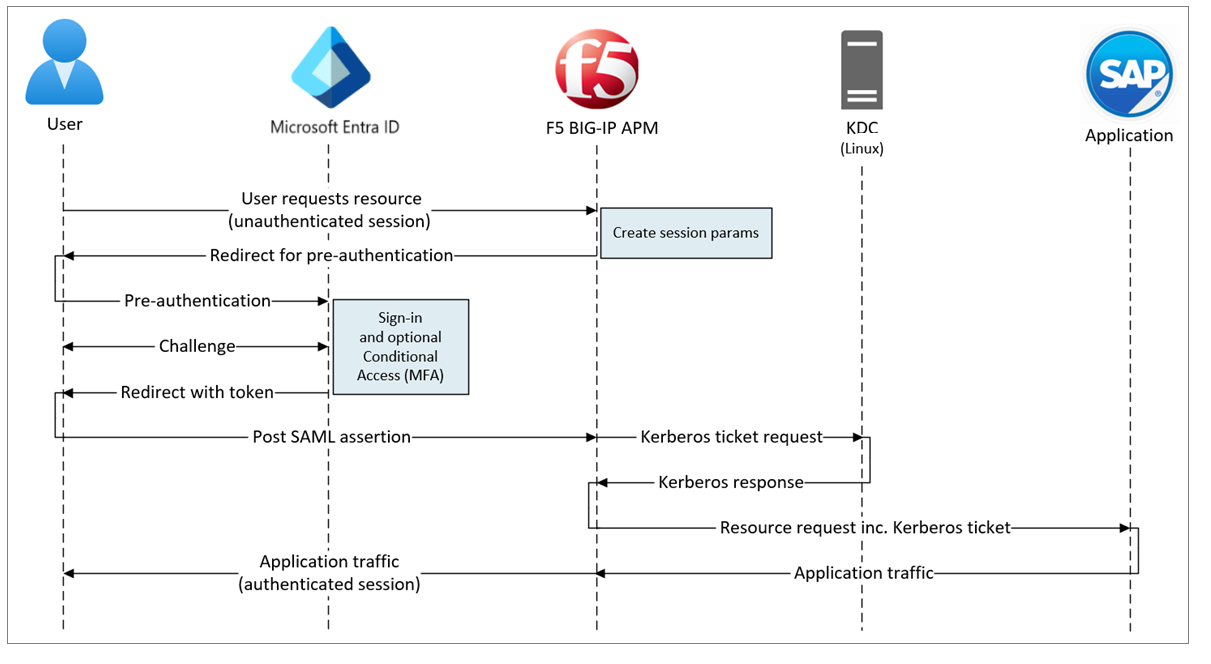

Senaryo mimarisi

Güvenli karma erişim (SHA) çözümü aşağıdaki bileşenlere sahiptir:

- SAP ERP uygulaması - Microsoft Entra SHA tarafından korunan BÜYÜK IP ile yayımlanmış bir hizmet

- Microsoft Entra Id - Kullanıcı kimlik bilgilerini, Koşullu Erişimi ve SAML tabanlı SSO'yu BIG-IP'ye doğrulayan Güvenlik Onay İşaretleme Dili (SAML) kimlik sağlayıcısı (IdP)

- BIG-IP - uygulamaya ters ara sunucu ve SAML hizmet sağlayıcısı (SP). BIG-IP, SAML IdP kimlik doğrulamasını devrederek SAP hizmetine üst bilgi tabanlı SSO gerçekleştirir

SHA, SP ve IdP tarafından başlatılan akışları destekler. Aşağıdaki görüntüde SP tarafından başlatılan akış gösterilmektedir.

- Kullanıcı uygulama uç noktasına (BIG-IP) bağlanır.

- BIG-IP Erişim İlkesi Yöneticisi (APM) erişim ilkesi, kullanıcıyı Microsoft Entra ID'ye (SAML IdP) yönlendirir.

- Microsoft Entra Id, kullanıcıyı önceden doğrular ve zorunlu Koşullu Erişim ilkeleri uygular.

- Kullanıcı BIG-IP'ye (SAML SP) yönlendirilir ve SSO verilen SAML belirteci ile gerçekleşir.

- BIG-IP, anahtar dağıtım merkezinden (KDC) Kerberos bileti ister.

- BIG-IP, SSO için Kerberos biletiyle arka uç uygulamasına istek gönderir.

- Uygulama isteği yetkiler ve yük döndürür.

Önkoşullar

- Microsoft Entra ID Ücretsiz hesabı veya üzeri

- Hesabınız yoksa ücretsiz bir Azure hesabı edinin

- Azure'da BIG-IP veya BIG-IP Sanal Sürümü (VE)

- Aşağıdaki F5 BIG-IP lisanslarından herhangi biri:

- F5 BIG-IP® En iyi paket

- F5 BIG-IP APM tek başına lisansı

- Mevcut bir BIG-IP F5 BIG-IP Local Traffic Manager™ (LTM) üzerinde F5 BIG-IP® APM eklenti lisansı

- 90 günlük BIG-IP tam özellik deneme lisansı

- Bir şirket içi dizinden Microsoft Entra Kimliği'ne eşitlenen veya Microsoft Entra Kimliği'nde oluşturulan ve şirket içi dizine geri akıtılan kullanıcı kimlikleri

- Aşağıdaki rollerden biri: Bulut Uygulaması Yöneticisi veya Uygulama Yöneticisi.

- HTTPS üzerinden hizmet yayımlamak veya test için varsayılan BIG-IP sertifikalarını kullanmak için SSL Web sertifikası

- Kerberos kimlik doğrulaması için yapılandırılmış bir SAP ERP ortamı

BIG-IP yapılandırma yöntemleri

Bu öğreticide Kolay Düğme şablonuyla Destekli Yapılandırma 16.1 kullanılmaktadır. Kolay Düğme ile yöneticiler, SHA hizmetlerini etkinleştirmek için Microsoft Entra ID ile BIG-IP arasında geçiş yapamaz. APM Destekli Yapılandırma sihirbazı ve Microsoft Graph dağıtım ve ilke yönetimini işler. Bu tümleştirme uygulamaların kimlik federasyonu, SSO ve Koşullu Erişim'i desteklemesini sağlar.

Not

Bu kılavuzdaki örnek dizeleri veya değerleri ortamınızdakilerle değiştirin.

Kolay Kaydet Düğmesi

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

bir istemci veya hizmet Microsoft Graph'a erişmeden önce, Microsoft kimlik platformu buna güvenmesi gerekir.

Bkz. Hızlı Başlangıç: Uygulamayı Microsoft kimlik platformu kaydetme

Kolay Düğme istemcisini Microsoft Entra Id'ye kaydedin, ardından BIG-IP tarafından yayımlanan bir uygulamanın SAML SP örnekleri ile Microsoft Entra IdP arasında SAML IdP olarak bir güven oluşturur.

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Kimlik>Uygulamaları> Uygulama kayıtları> Yeni kayıt'a göz atın.

Yeni uygulama için bir Ad girin.

Yalnızca bu kuruluş dizinindeki hesaplar bölümünde uygulamayı kimlerin kullanabileceğini belirtin.

Kaydet'i seçin.

API izinleri'ne gidin.

Aşağıdaki Microsoft Graph Uygulaması izinlerini yetkileyin:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- policy.read.all

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Kuruluşunuz için yönetici onayı verin.

Sertifikalar ve Gizli Diziler'de yeni bir istemci gizli dizisi oluşturun.

Gizli diziyi not edin.

Genel Bakış'ta İstemci Kimliği ve Kiracı Kimliği'ne dikkat edin.

Kolay Düğmesini Yapılandırma

- APM Destekli Yapılandırmayı başlatın.

- Kolay Düğme şablonunu başlatın.

- Bir tarayıcıdan F5 BIG-IP yönetim konsolunda oturum açın.

- Access > Destekli Yapılandırma > Microsoft Tümleştirmesi'ne gidin.

- Microsoft Entra Application'ı seçin.

- Yapılandırma listesini gözden geçirin.

- İleri'yi seçin.

- Microsoft Entra Uygulama Yapılandırması altındaki yapılandırma dizisini izleyin.

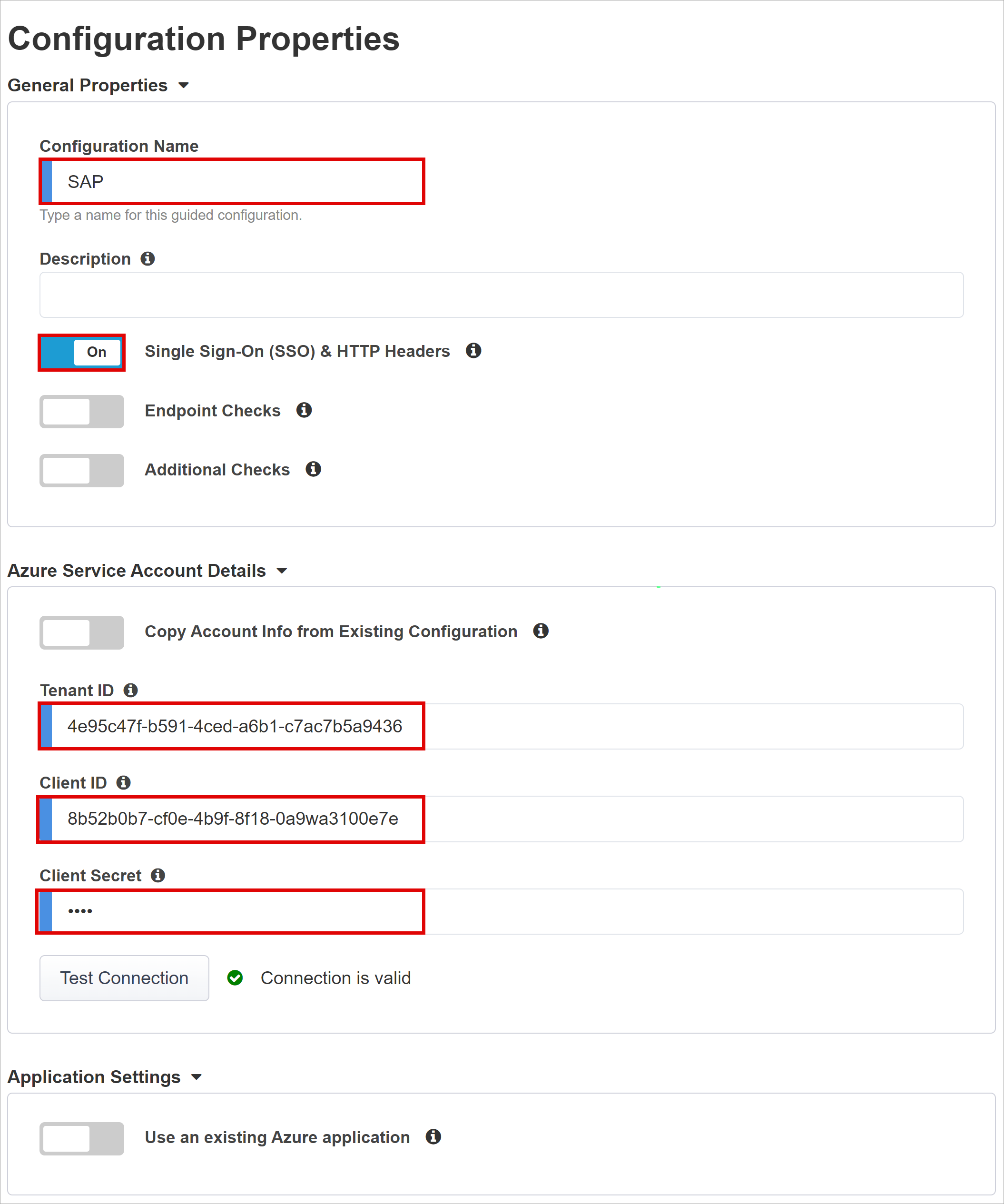

Yapılandırma Özellikleri

Yapılandırma Özellikleri sekmesi hizmet hesabı özelliklerine sahiptir ve bir BIG-IP uygulama yapılandırması ve SSO nesnesi oluşturur. Azure Hizmet Hesabı Ayrıntıları bölümü, Microsoft Entra kiracısında uygulama olarak kaydettiğiniz istemciyi temsil eder. SSO özellikleriyle kiracıya tek tek bir SAML SP kaydetmek için BIG-IP OAuth istemcisinin ayarlarını kullanın. Kolay Düğme, SHA için yayımlanan ve etkinleştirilen BIG-IP hizmetleri için bu eylemi yapar.

Not

Bazı ayarlar geneldir ve daha fazla uygulama yayımlamak için yeniden kullanılabilir.

Bir Yapılandırma Adı girin. Benzersiz adlar Kolay Düğme yapılandırmalarını ayırt eder.

Çoklu Oturum Açma (SSO) ve HTTP Üst Bilgileri için Açık'ı seçin.

Kiracı Kimliği, İstemci Kimliği ve Gizli Anahtar için kiracı kaydı sırasında not ettiğiniz Kiracı Kimliği, İstemci Kimliği ve İstemci Gizli Anahtarı değerlerini girin.

Bağlantıyı Sına'yı seçin. Bu eylem, BIG-IP'nin kiracınıza bağlanıp bağlanmayacağını onaylar.

İleri'yi seçin.

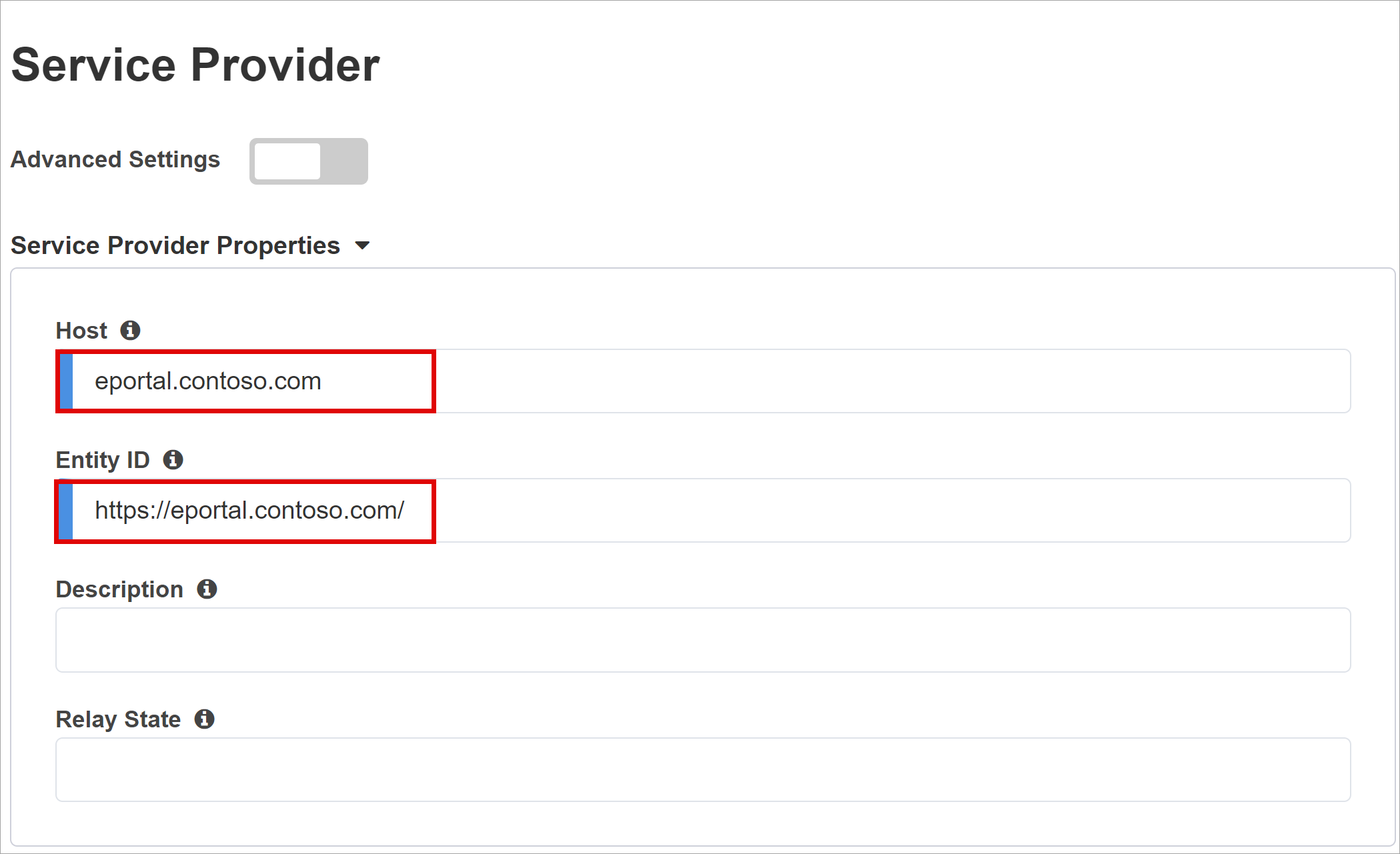

Hizmet Sağlayıcısı

SHA tarafından güvenliği sağlanan uygulamanın SAML SP örneği özelliklerini tanımlamak için Hizmet Sağlayıcısı ayarlarını kullanın.

Konak için, güvenliği sağlanan uygulamanın genel tam etki alanı adını (FQDN) girin.

Varlık Kimliği için Microsoft Entra Id'nin belirteç isteyen SAML SP'yi tanımlamak için kullandığı tanımlayıcıyı girin.

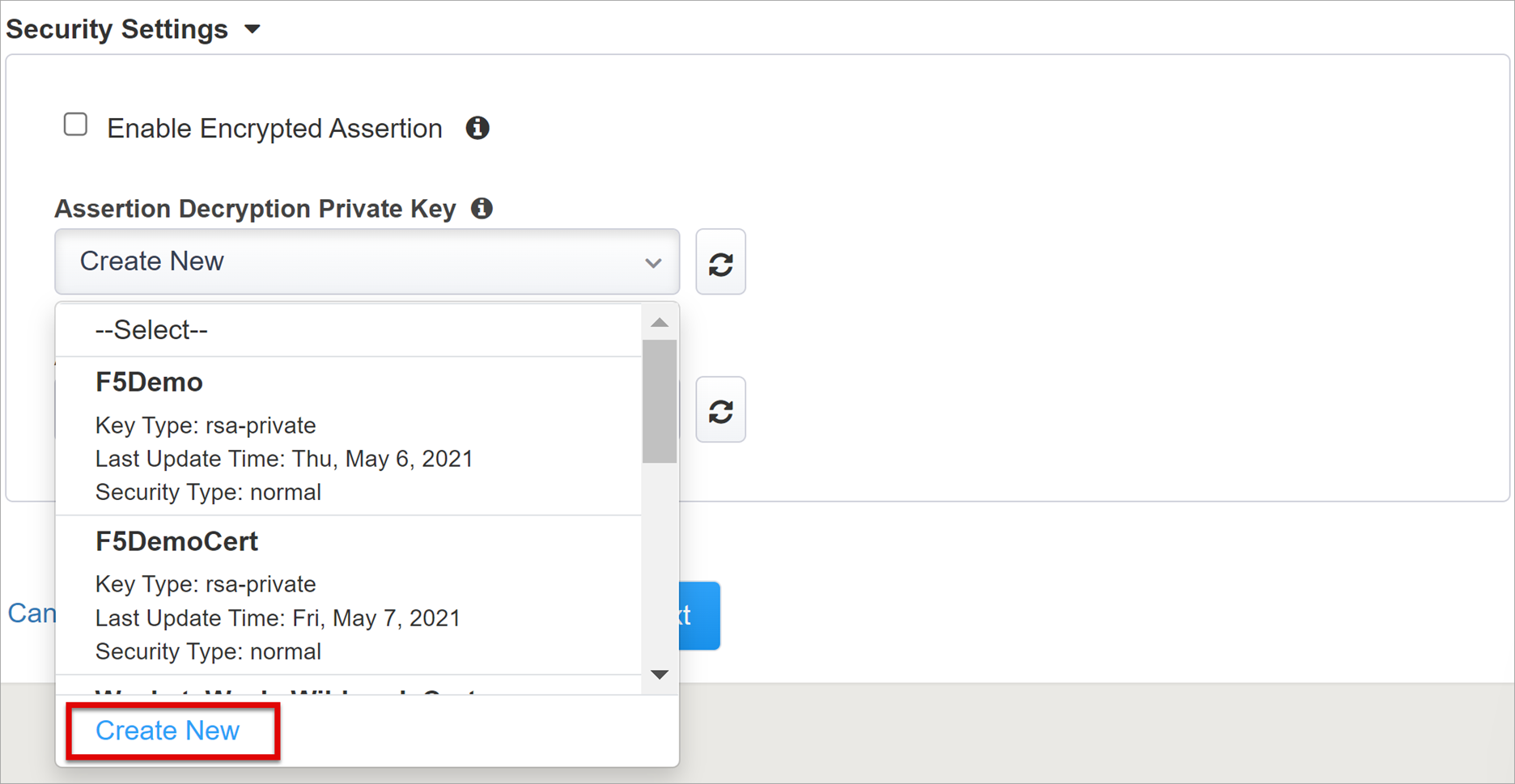

(İsteğe bağlı) Microsoft Entra ID'nin verilen SAML onaylarını şifrelediğini belirtmek için Güvenlik Ayarları'nı kullanın. Microsoft Entra Id ile BIG-IP APM arasında şifrelenen onaylar, içerik belirteçlerinin ele geçirilmez veya verilerin tehlikeye atılmaması güvencesini artırır.

Onay Şifre Çözme Özel Anahtarı'ndan Yeni Oluştur'u seçin.

Tamam'ı seçin.

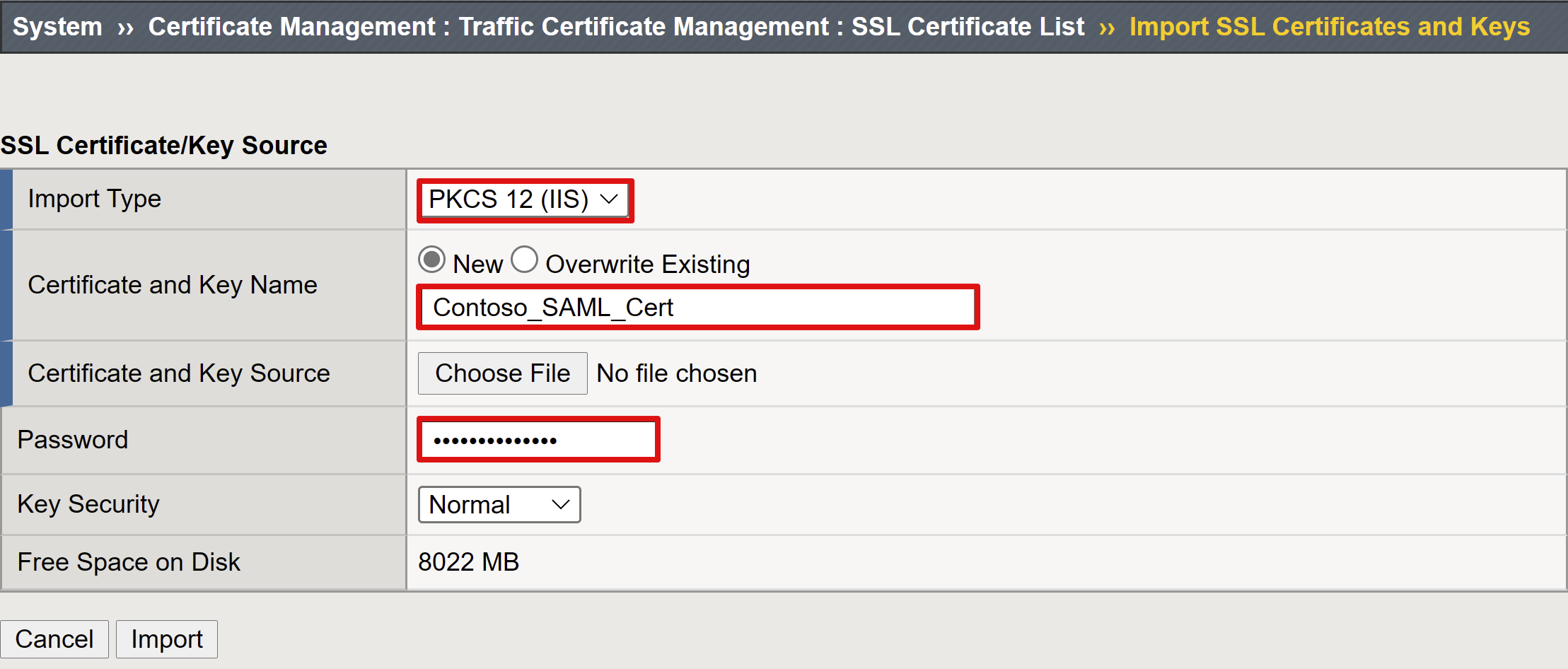

SSL Sertifikasını ve Anahtarlarını İçeri Aktar iletişim kutusu yeni bir sekmede görüntülenir.

Sertifikayı ve özel anahtarı içeri aktarmak için PKCS 12 (IIS) öğesini seçin.

Ana sekmeye dönmek için tarayıcı sekmesini kapatın.

Şifrelenmiş Onaylamayı Etkinleştir için kutuyu işaretleyin.

Şifrelemeyi etkinleştirdiyseniz Assertion Decryption Private Key listesinden BIG-IP APM'nin Microsoft Entra onaylarının şifresini çözmek için kullandığı sertifikanın özel anahtarını seçin.

Şifrelemeyi etkinleştirdiyseniz, Onay Şifre Çözme Sertifikası listesinden VERILEN SAML onaylarını şifrelemek için BIG-IP'nin Microsoft Entra Id'ye yüklediği sertifikayı seçin.

Microsoft Entra Kimlik

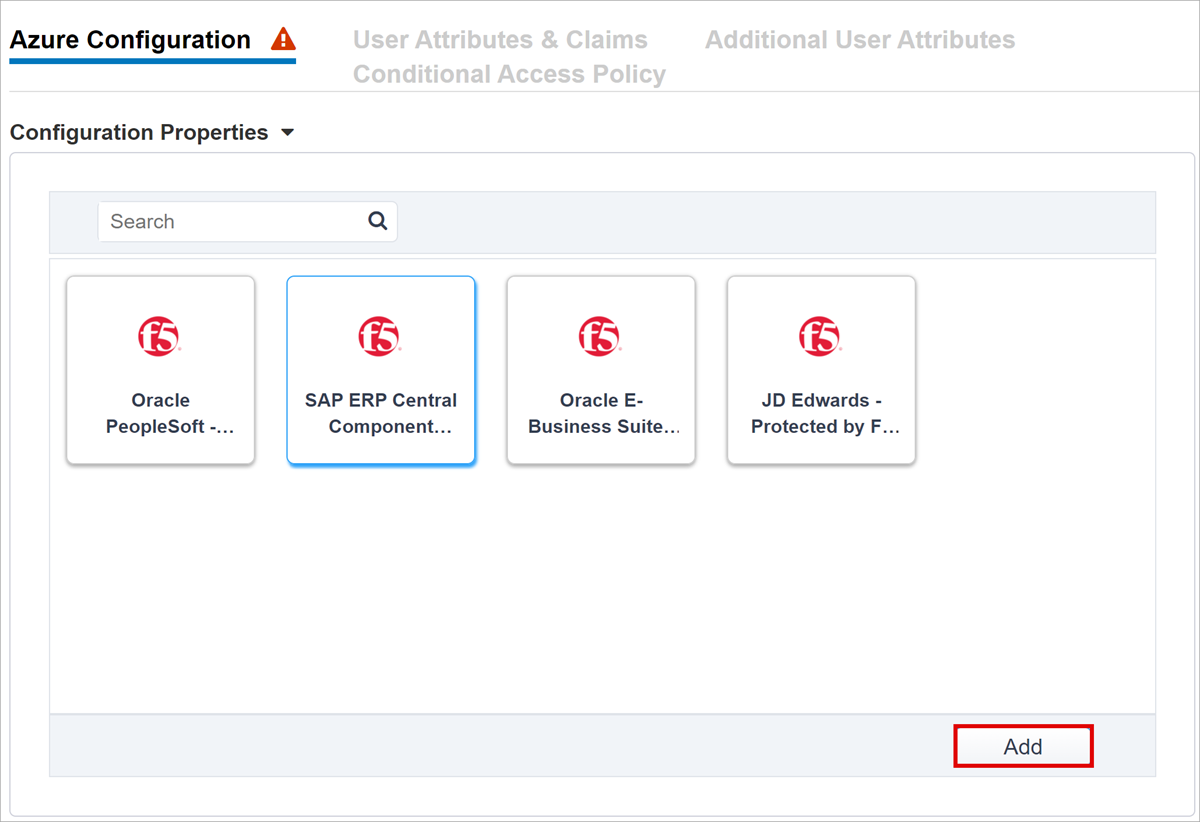

Easy Button'da Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP ve genel bir SHA şablonu için uygulama şablonları bulunur.

Azure yapılandırmasını başlatmak için SAP ERP Central Bileşen > Ekle'yi seçin.

Not

Microsoft Entra kiracısında yeni bir BIG-IP SAML uygulamasını el ile yapılandırırken aşağıdaki bölümlerde yer alan bilgileri kullanabilirsiniz.

Azure Yapılandırması

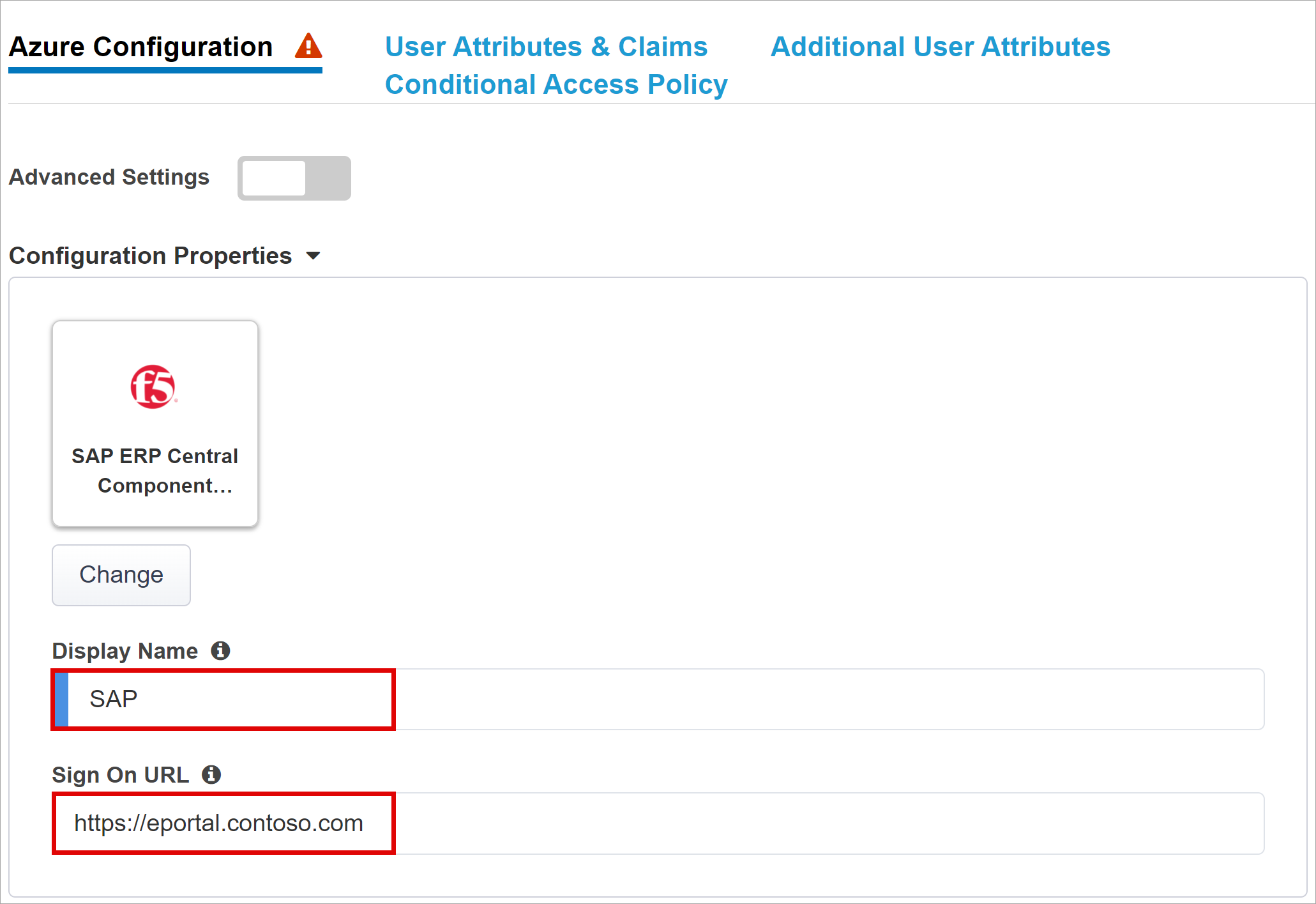

Görünen Ad alanına Microsoft Entra kiracısında BIG-IP'nin oluşturduğu uygulamayı girin. Ad, Uygulamalarım portalındaki simgede görünür.

(İsteğe bağlı) Oturum Açma URL'sini (isteğe bağlı) boş bırakın.

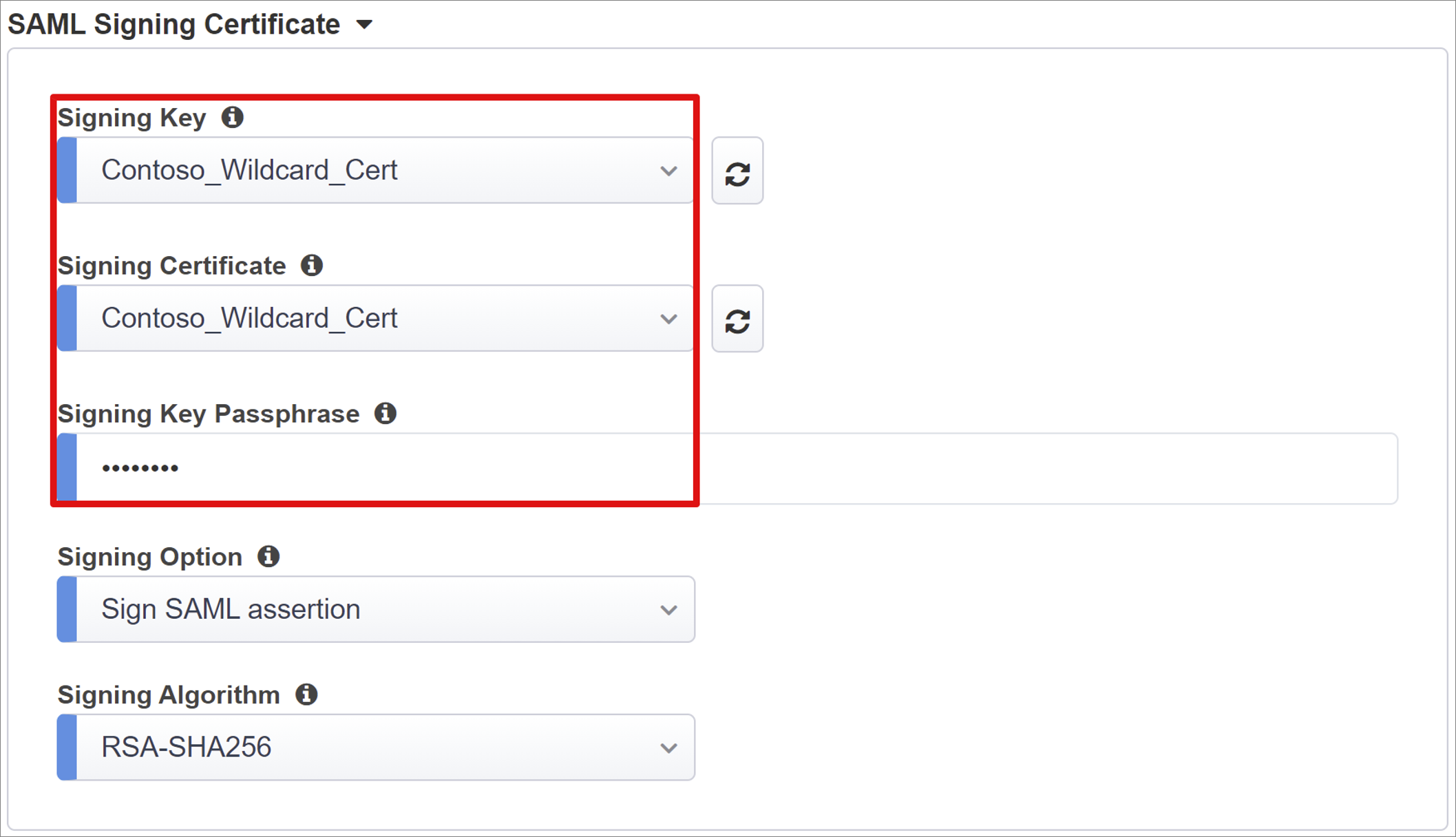

İmzalama Anahtarı'nın yanında yenile'yi seçin.

İmzalama Sertifikası'nı seçin. Bu eylem girdiğiniz sertifikayı bulur.

İmzalama Anahtarı Parolası için sertifika parolasını girin.

(İsteğe bağlı) İmzalama Seçeneğini Etkinleştir'i seçin. Bu seçenek, BIG-IP'nin Microsoft Entra Id tarafından imzalanan belirteçleri ve talepleri kabul etmesini sağlar

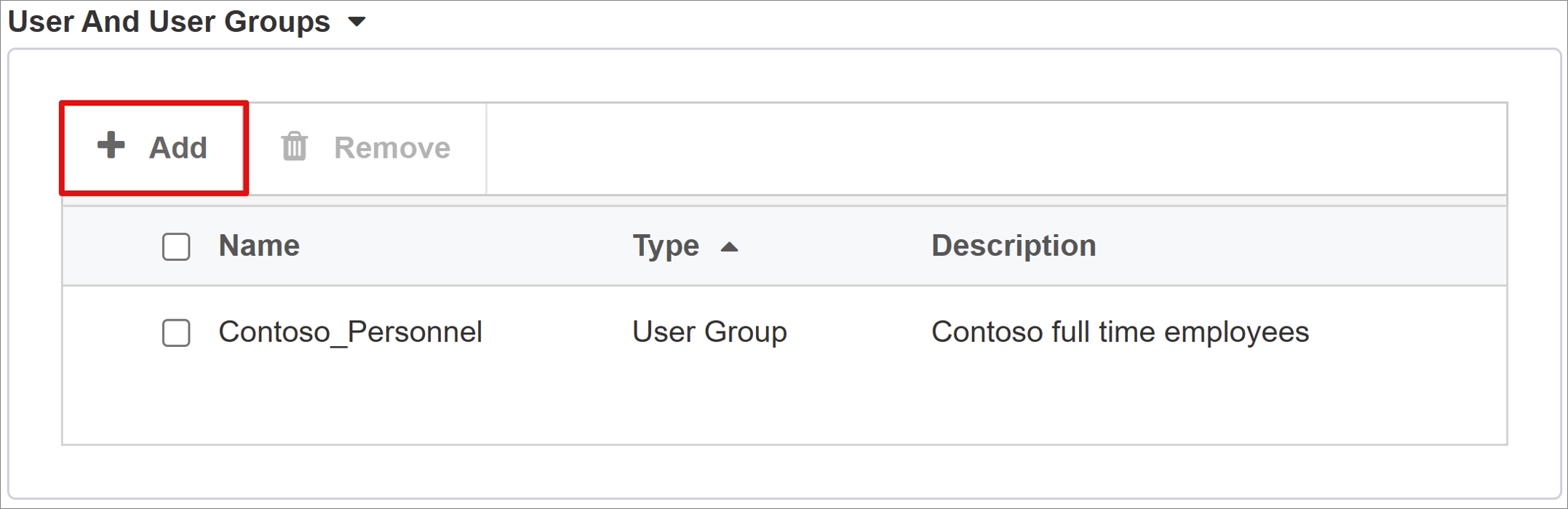

Kullanıcı ve Kullanıcı Grupları , Microsoft Entra kiracınızdan dinamik olarak sorgulanır. Gruplar, uygulama erişimini yetkilendirmeye yardımcı olur.

Test için bir kullanıcı veya grup ekleyin; aksi takdirde erişim reddedilir.

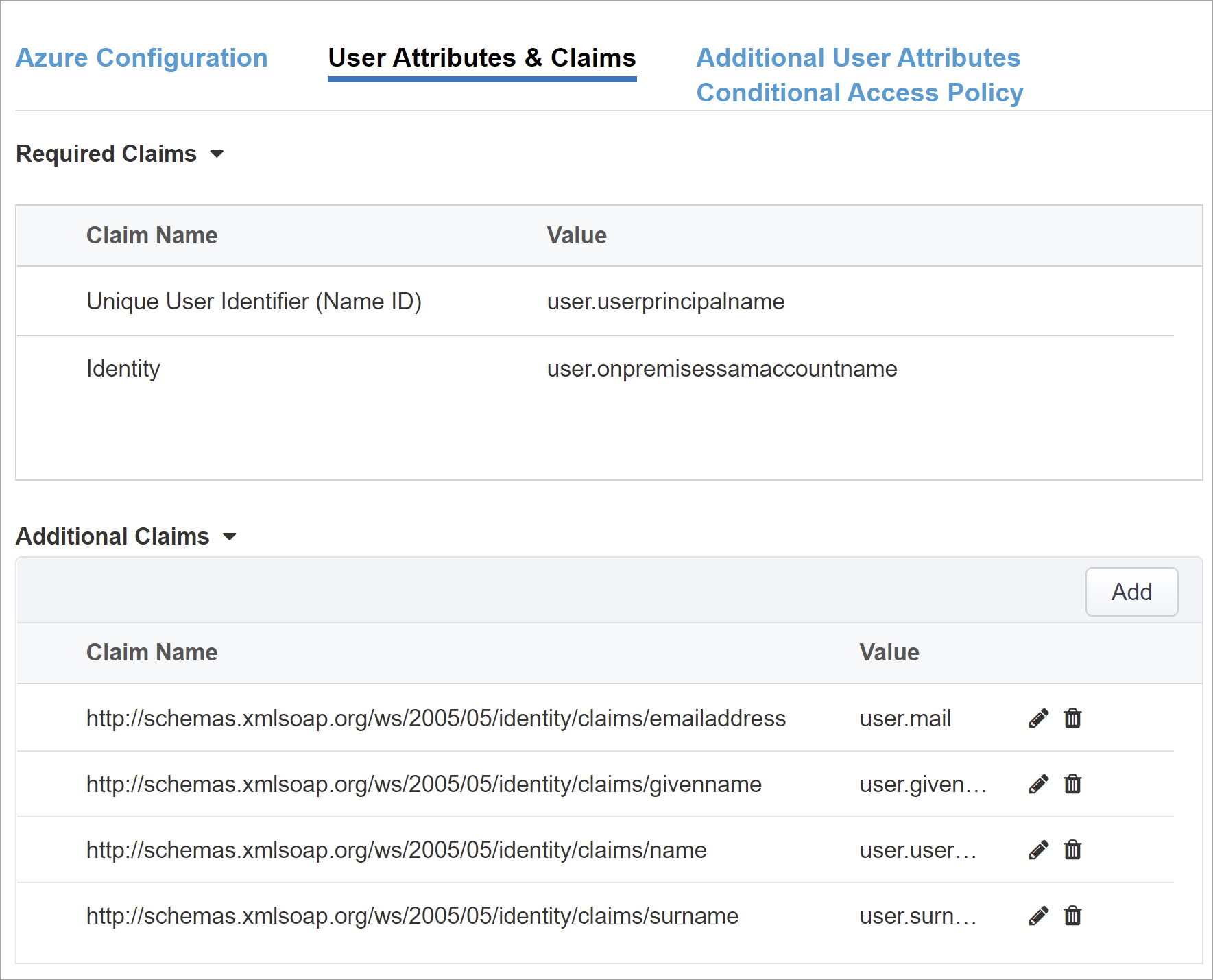

Kullanıcı Öznitelikleri ve Talepleri

Kullanıcılar Microsoft Entra Id kimlik doğrulaması yaparken, kullanıcıyı tanımlayan varsayılan talepler ve özniteliklere sahip bir SAML belirteci verir. Kullanıcı Öznitelikleri ve Talepler sekmesi, yeni uygulama için verilen varsayılan talepleri gösterir. Daha fazla talep yapılandırmak için bunu kullanın.

Bu öğretici, şirket içinde ve dışında kullanılan .com etki alanı sonekini temel alır. İşlevsel Kerberos kısıtlanmış temsili (KCD) SSO uygulamasına ulaşmak için başka öznitelik gerekmez.

Daha fazla Microsoft Entra özniteliği ekleyebilirsiniz. Bu öğretici için SAP ERP varsayılan öznitelikleri gerektirir.

Daha fazla bilgi edinin: Öğretici: Kerberos kimlik doğrulaması için F5 BIG-IP Erişim İlkesi Yöneticisi'ni yapılandırma. Bkz. Birden çok etki alanı veya kullanıcıyla ilgili yönergeler alternatif soneklerle oturum açar.

Ek Kullanıcı Öznitelikleri

Ek Kullanıcı Öznitelikleri sekmesi, oturum büyütme için diğer dizinlerde depolanan öznitelikleri gerektiren dağıtılmış sistemleri destekler. Bu nedenle, Basit Dizin Erişim Protokolü (LDAP) kaynağındaki öznitelikler rol tabanlı erişimi, İş Ortağı Kimliklerini vb. denetlemek için daha fazla SSO üst bilgisi olarak eklenir.

Not

Bu özelliğin Microsoft Entra Id ile bir bağıntısı yoktur, ancak başka bir öznitelik kaynağıdır.

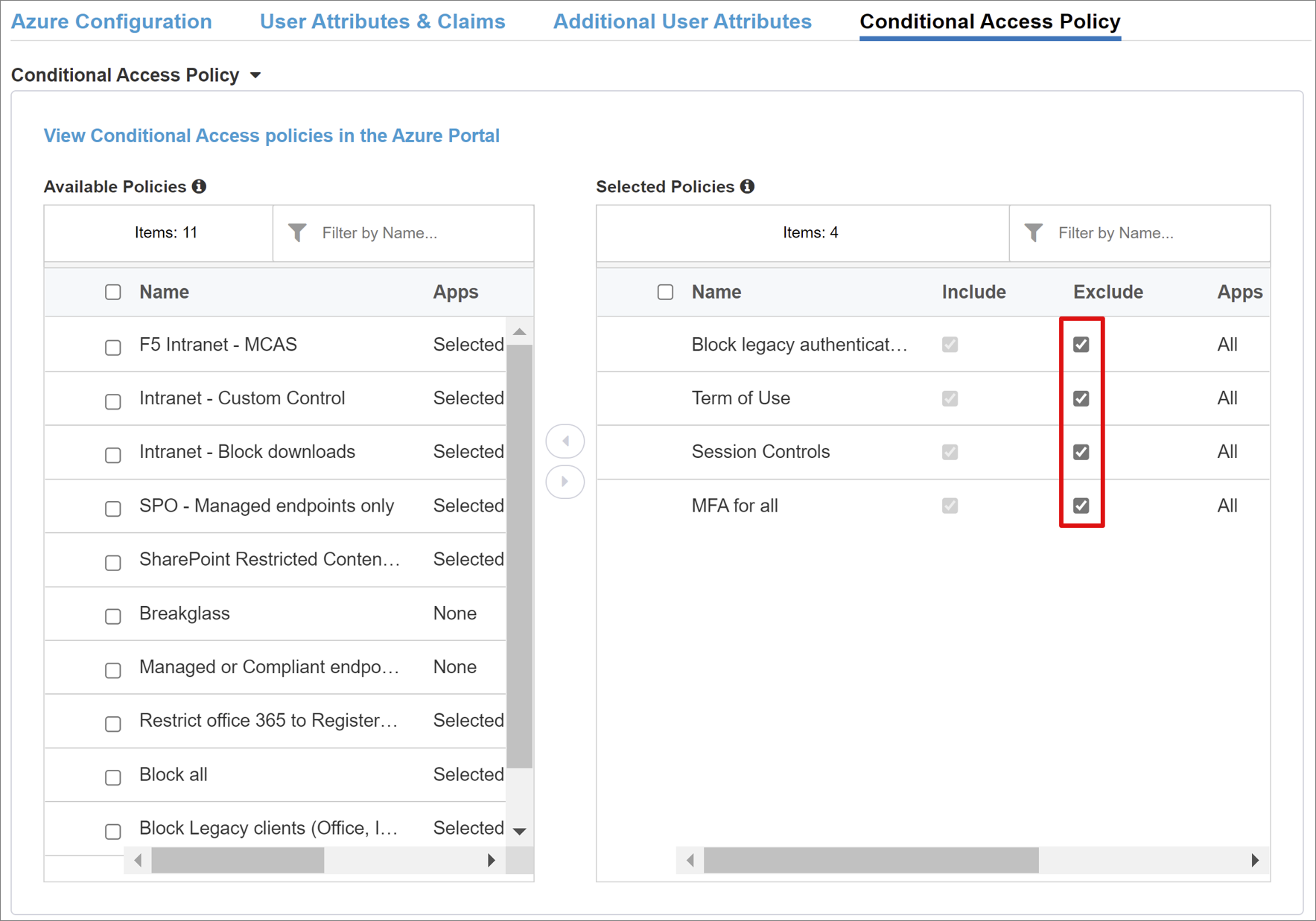

Koşullu Erişim İlkesi

Koşullu Erişim ilkeleri, Microsoft Entra ön kimlik doğrulaması sonrasında uygulanır. Bu eylem cihaz, uygulama, konum ve risk sinyallerine göre erişimi denetler.

Kullanılabilir İlkeler görünümünde, kullanıcı tabanlı eylemler olmadan Koşullu Erişim ilkeleri listelenir.

Seçili İlkeler görünümünde, bulut uygulamalarını hedefleyen ilkeler listelenir. Kiracı düzeyinde zorlanan ilkelerin seçimini kaldıramaz veya Bunları Kullanılabilir İlkeler listesine taşıyamazsınız.

Yayımlanan uygulama için bir ilke seçmek için:

- Kullanılabilir İlkeler listesinden ilkeyi seçin.

- Sağ oku seçin.

- İlkeyi Seçili İlkeler listesine taşıyın.

Seçili ilkelerde Ekle veya Dışla seçeneği işaretlidir. Her iki seçenek de işaretliyse, seçili ilke zorlanmaz.

Not

İlke listesi, başlangıçta bu sekmeyi seçtiğinizde görüntülenir. Kiracınızı sorgulamak için yenile düğmesini kullanın. Uygulama dağıtıldığında yenileme görüntülenir.

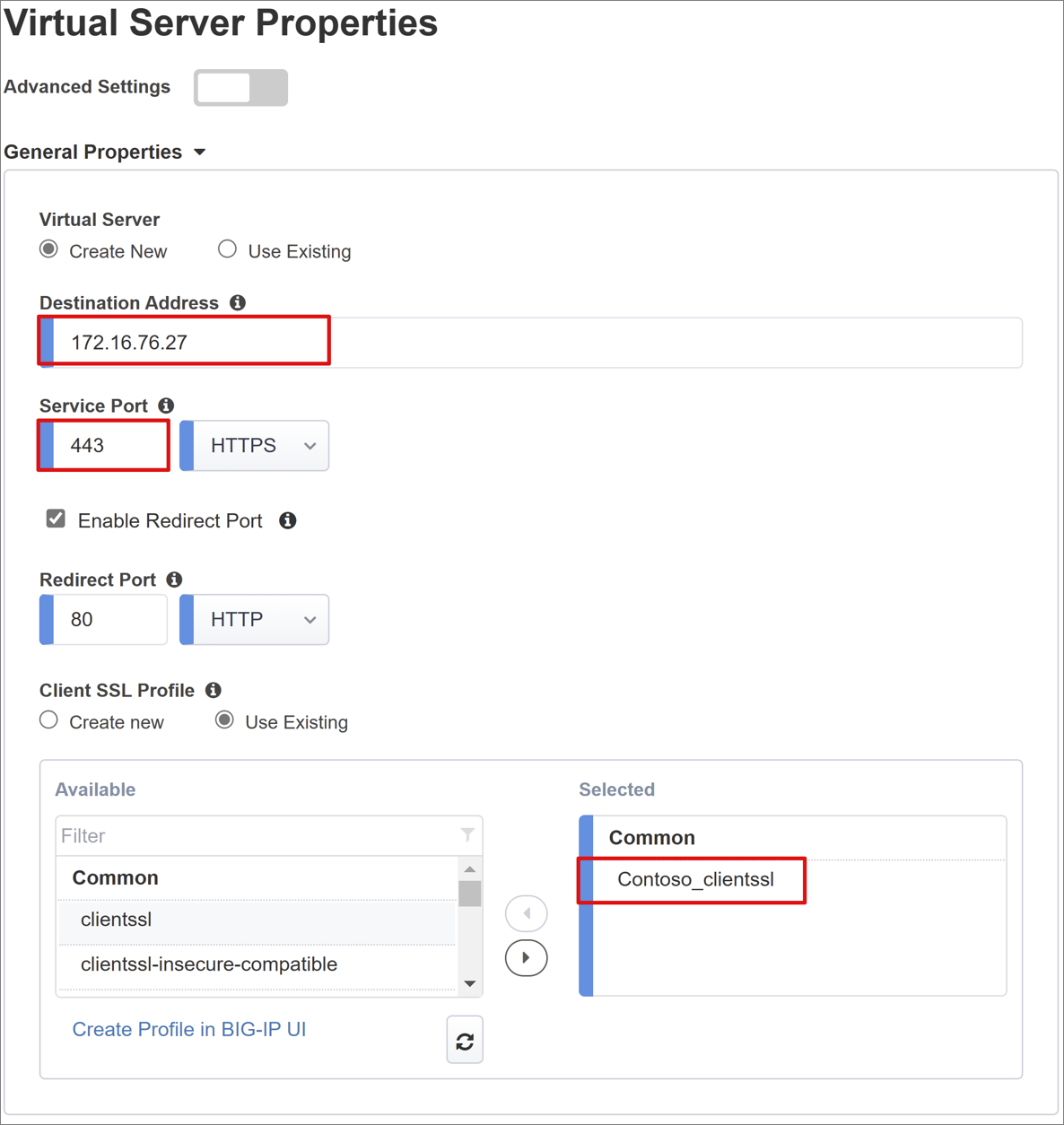

Sanal Sunucu Özellikleri

Sanal sunucu, sanal IP adresiyle temsil edilen bir BIG-IP veri düzlemi nesnesidir. Bu sunucu, uygulamaya yönelik istemci isteklerini dinler. Alınan trafik, sanal sunucuyla ilişkili APM profiline göre işlenir ve değerlendirilir. Trafik daha sonra ilkeye göre yönlendirilir.

- Hedef Adresi girin. İstemci trafiğini almak için BIG-IP'nin kullandığı IPv4/IPv6 adresini kullanın. Buna karşılık gelen bir kayıt, istemcilerin BIG-IP tarafından yayımlanan uygulamanın dış URL'sini bu IP'ye çözümlemesini sağlayan etki alanı adı sunucusundadır (DNS). Test için bir test bilgisayarı localhost DNS kullanabilirsiniz.

- Hizmet Bağlantı Noktası için 443 girin.

- HTTPS'yi seçin.

- Yeniden Yönlendirme Bağlantı Noktasını Etkinleştir için kutuyu işaretleyin.

- Yeniden Yönlendirme Bağlantı Noktası için bir sayı girin ve HTTP'yi seçin. Bu seçenek, gelen HTTP istemci trafiğini HTTPS'ye yönlendirir.

- Oluşturduğunuz İstemci SSL Profilini seçin. Veya test için varsayılan değeri bırakın. İstemci SSL Profili, HTTPS için sanal sunucuyu etkinleştirir, bu nedenle istemci bağlantıları Aktarım Katmanı Güvenliği (TLS) üzerinden şifrelenir.

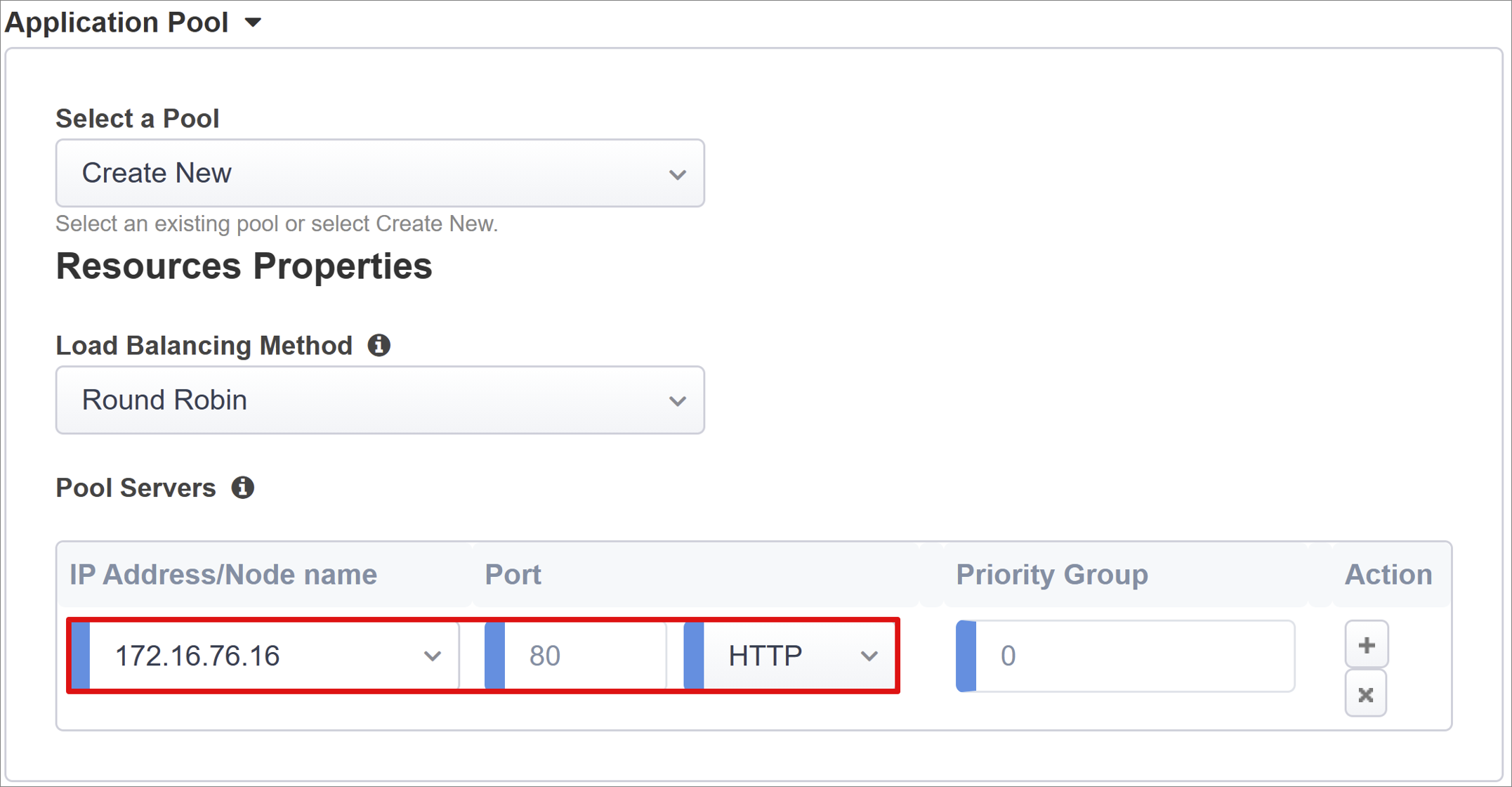

Havuz Özellikleri

Uygulama Havuzu sekmesinde, uygulama sunucuları içeren bir havuz olarak temsil edilen BIG-IP'nin arkasında hizmetler bulunur.

Havuz Seçin için Yeni Oluştur'u seçin veya bir havuz seçin.

Yük Dengeleme Yöntemi için Hepsini Bir Kez Deneme'yi seçin.

Havuz Sunucuları için bir sunucu düğümü seçin veya üst bilgi tabanlı uygulamayı barındıran arka uç düğümü için bir IP ve bağlantı noktası girin.

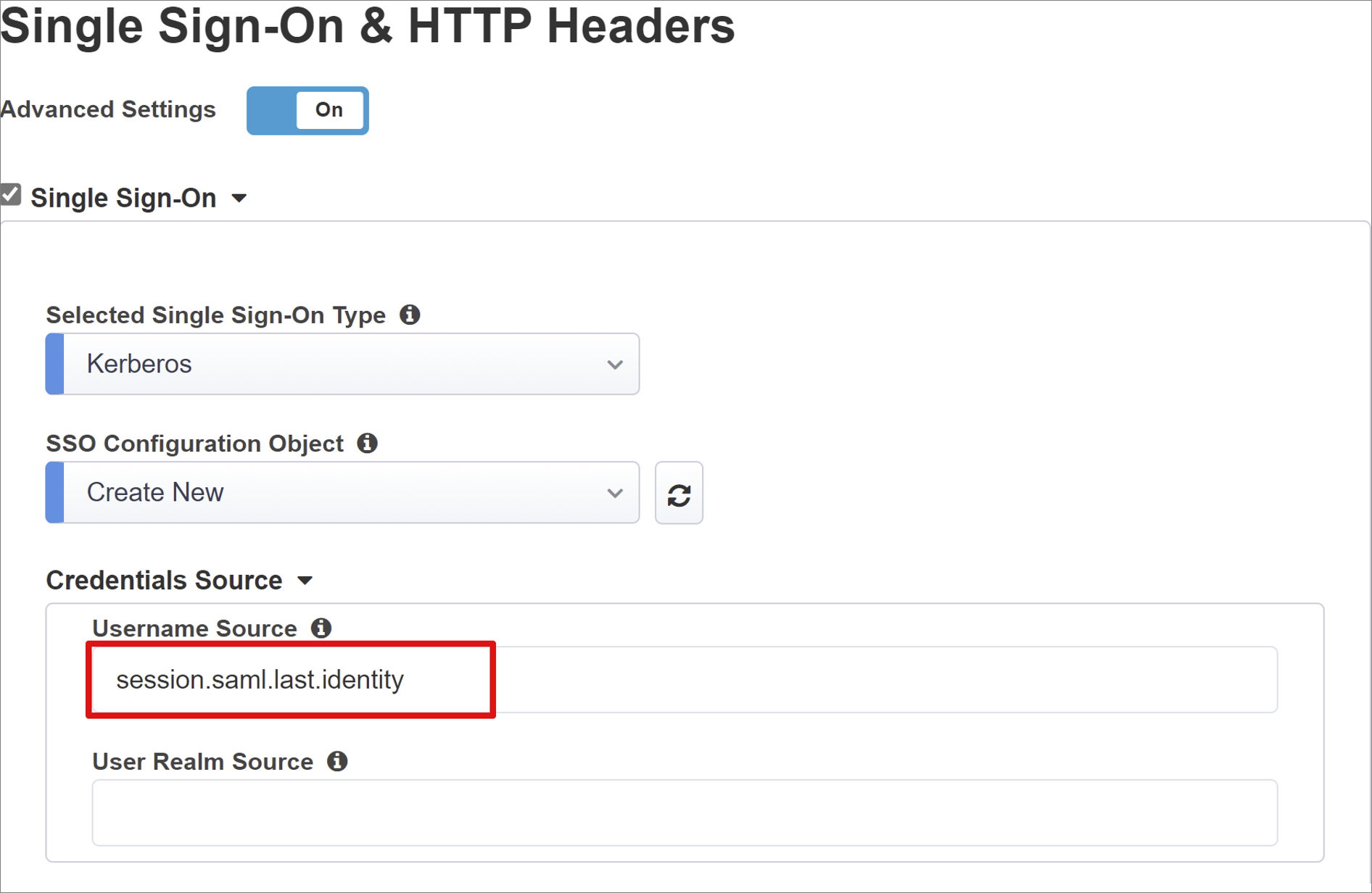

Çoklu Oturum Açma ve HTTP Üst Bilgileri

Kimlik bilgileri girmeden BIG-IP tarafından yayımlanan hizmetlere erişimi etkinleştirmek için SSO kullanın. Kolay Düğme sihirbazı SSO için Kerberos, OAuth Taşıyıcı ve HTTP yetkilendirme üst bilgilerini destekler. Aşağıdaki yönergeler için, oluşturduğunuz Kerberos temsilci hesabına ihtiyacınız vardır.

Çoklu Oturum Açma ve HTTP Üst Bilgileri'nin Gelişmiş Ayarlar bölümünde Açık'ı seçin.

Seçili Çoklu Oturum Açma Türü için Kerberos'ı seçin.

Kullanıcı Adı Kaynağı için kullanıcı kimliği kaynağı olarak bir oturum değişkeni girin.

session.saml.last.identityoturum açmış kullanıcı kimliğiyle Microsoft Entra talebine sahiptir.Kullanıcı etki alanı BIG-IP kerberos alanından farklıysa Kullanıcı Bölgesi Kaynağı seçeneği gereklidir. Bu nedenle, APM oturum değişkeni oturum açmış olan kullanıcı etki alanını içerir. Örneğin,

session.saml.last.attr.name.domain.

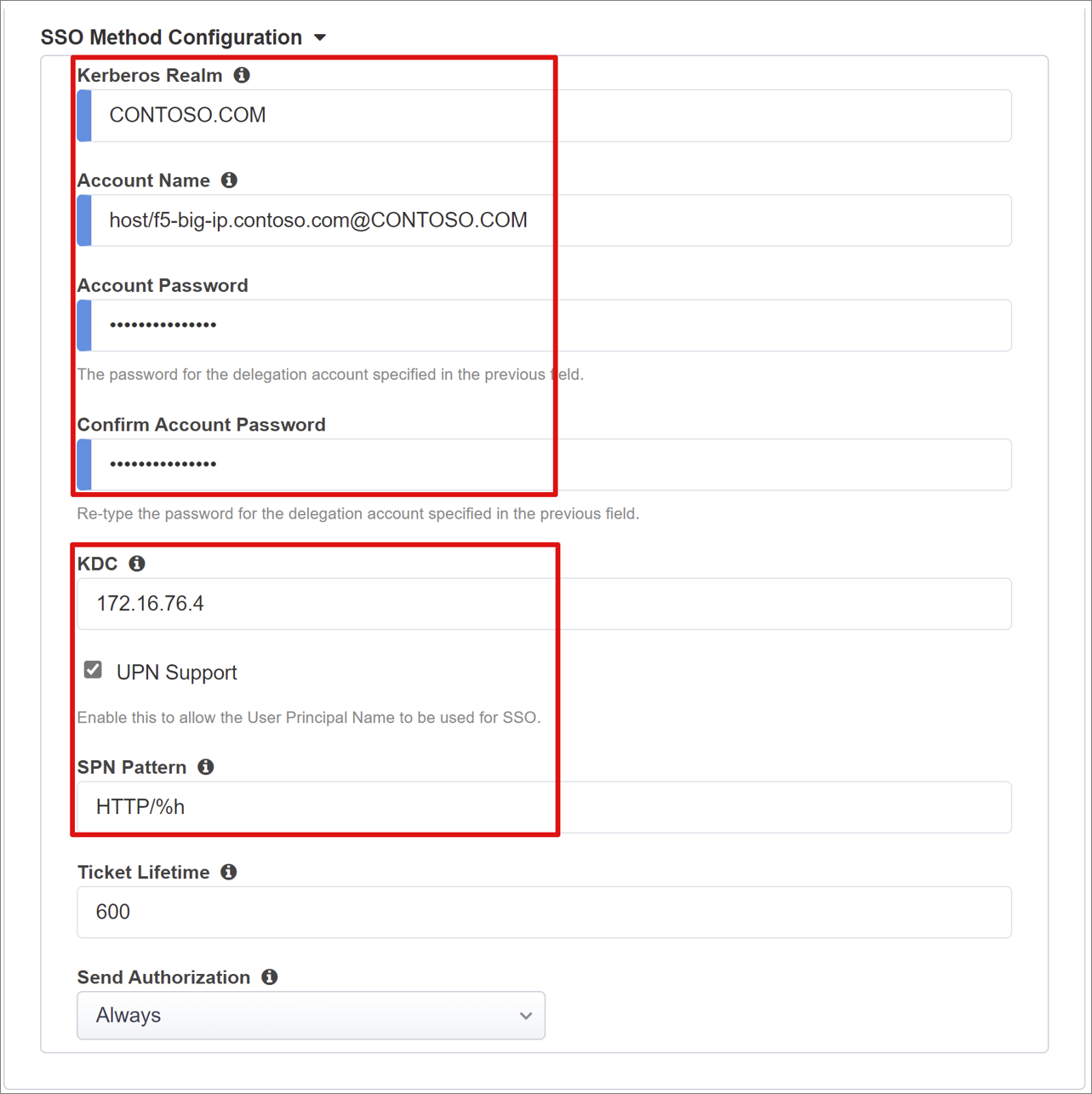

KDC için bir etki alanı denetleyicisi IP'sini veya DNS yapılandırılmışsa FQDN girin.

UPN Desteği için kutuyu işaretleyin. APM, kerberos anahtarlama için Kullanıcı Asıl Adı'nı (UPN) kullanır.

SPN Deseni için HTTP/%h girin. Bu eylem, APM'yi istemci isteği ana bilgisayar üst bilgisini kullanması ve kerberos belirteci istediği Hizmet Asıl Adı'nı (SPN) oluşturması konusunda bilgilendirmektedir.

Yetkilendirme Gönder için, kimlik doğrulaması anlaşmasında bulunan uygulamaların seçeneğini devre dışı bırakın. Örneğin, Tomcat.

Oturum Yönetimi

Kullanıcı oturumları sonlandırıldığında veya devam ettiğinde koşulları tanımlamak için BIG-IP oturum yönetimi ayarlarını kullanın. Koşullar, kullanıcılar ve IP adresleri için sınırlar ve buna karşılık gelen kullanıcı bilgilerini içerir.

Daha fazla bilgi edinmek için K18390492 için my.f5.com: Güvenlik | BIG-IP APM işlemleri kılavuzu

İşlem kılavuzu, Çoklu Oturum Kapatma 'yi (SLO) kapsamaz. Bu özellik, kullanıcılar oturumu kapattığında IdP, BIG-IP ve kullanıcı aracısı arasındaki oturumların sona ermesini sağlar. Kolay Düğmesi, Microsoft Entra kiracısına bir SAML uygulaması dağıtır. Oturum Kapatma URL'sini APM SLO uç noktasıyla doldurur. IdP tarafından başlatılan Uygulamalarım portalında oturumu kapatma big-IP ve istemci oturumunu sonlandırır.

Dağıtım sırasında yayımlanan uygulama SAML federasyon meta verileri kiracıdan içeri aktarılır. Bu eylem, MICROSOFT Entra Id için SAML oturumu kapatma uç noktasını APM'ye sağlar ve SP tarafından başlatılan oturumu kapatmanın istemciyi ve Microsoft Entra oturumunu sonlandırmasına yardımcı olur.

Dağıtım

- Dağıt'ı seçin.

- Uygulamanın kiracı Kurumsal uygulamalar listesinde olduğunu doğrulayın.

- Bir tarayıcı ile uygulamanın dış URL'sine bağlanın veya Uygulamalarım uygulama simgesini seçin.

- Microsoft Entra Id kimlik doğrulaması yapın.

- Yeniden yönlendirme sizi BIG-IP sanal sunucusuna götürür ve SSO aracılığıyla oturum açın.

Daha fazla güvenlik için uygulamaya doğrudan erişimi engelleyebilir ve BIG-IP üzerinden bir yol uygulayabilirsiniz.

Gelişmiş dağıtım

Destekli Yapılandırma şablonları bazen esneklikten yoksun olur.

Daha fazla bilgi edinin: Öğretici: Kerberos kimlik doğrulaması için F5 BIG-IP Erişim İlkesi Yöneticisi'ni yapılandırma.

Katı yönetim modunu devre dışı bırakma

Alternatif olarak, BIG-IP'de Destekli Yapılandırma katı yönetim modunu devre dışı bırakabilirsiniz. Yapılandırmalarınızın çoğu sihirbaz şablonlarıyla otomatikleştirilmiş olsa da yapılandırmalarınızı el ile değiştirebilirsiniz.

Access > Destekli Yapılandırma'ya gidin.

Uygulama yapılandırmanızın satırının sonunda asma kilidi seçin.

Yayımlanan uygulamayla ilişkili BIG-IP nesnelerinin kilidi yönetim için açılır. Sihirbaz kullanıcı arabirimi aracılığıyla değişiklikler artık mümkün değildir.

Not

Katı yönetim modunu yeniden etkinleştirmek ve Kılavuzlu Yapılandırma kullanıcı arabirimi dışında ayarların üzerine yazan bir yapılandırma dağıtmak için, üretim hizmetleri için gelişmiş yapılandırma yöntemini öneririz.

Sorun giderme

SHA güvenli uygulamasına erişemiyorsanız aşağıdaki sorun giderme kılavuzuna bakın.

- Kerberos zamana duyarlıdır. Sunucuların ve istemcilerin doğru zamana ayarlandığından ve güvenilir bir zaman kaynağıyla eşitlenmiş olduğundan emin olun.

- ETKI alanı denetleyicisinin ve web uygulaması ana bilgisayar adının DNS'de çözümlenmesinden emin olun.

- Ortamda yinelenen SPN olmadığını onaylayın.

- Bir etki alanı bilgisayarında, komut satırında şu sorguyu kullanın:

setspn -q HTTP/my_target_SPN

- Bir etki alanı bilgisayarında, komut satırında şu sorguyu kullanın:

Internet Information Services (IIS) uygulaması KCD yapılandırmasını doğrulamak için bkz. Uygulama Ara Sunucusu için KCD yapılandırmalarında sorun giderme

Kerberos için techdocs.f5.com çoklu oturum açma yöntemine gidin

Log Analytics

Günlük ayrıntı düzeyi

BIG-IP günlüğü bağlantı, SSO, ilke ihlalleri veya yanlış yapılandırılmış değişken eşlemeleriyle ilgili sorunları yalıtıyor. Sorun gidermeye başlamak için günlük ayrıntı düzeyini artırın.

- Erişim İlkesine > Genel Bakış'a gidin.

- Olay Günlükleri'ne tıklayın.

- Ayarlar'ı seçin.

- Yayımlanan uygulamanızın satırını seçin.

- Düzenle'yi seçin.

- Erişim Sistem Günlükleri'ni seçin

- SSO listesinden Hata Ayıkla'yı seçin.

- Tamam'ı seçin.

- Sorunu yeniden oluşturun.

- Günlükleri inceleyin.

İnceleme tamamlandığında, bu mod aşırı veri oluşturduğundan günlük ayrıntı düzeyini geri alın.

BIG-IP hata iletisi

Microsoft Entra ön kimlik doğrulamasından sonra BIR BIG-IP hata iletisi görüntülenirse, sorun Microsoft Entra Kimliği'nden BIG-IP SSO'ya ilişkilendirilebilir.

- Access'e > Genel Bakış'a gidin.

- Raporlara eriş'i seçin.

- Raporu son bir saat boyunca çalıştırın.

- Günlükleri inceleyin.

APM'nin beklenen Microsoft Entra taleplerini alıp almadiğini görmek için geçerli oturumun Oturum değişkenlerini görüntüle bağlantısını kullanın.

BIG-IP hata iletisi yok

BIG-IP hata iletisi görünmediyse, sorun arka uç isteğiyle veya UYGULAMA SSO'sunun BIG-IP ile ilgili olabilir.

- Erişim İlkesine > Genel Bakış'a gidin.

- Etkin Oturumlar'ı seçin.

- Geçerli oturumun bağlantısını seçin.

- Özellikle BIG-IP APM oturum değişkenlerinden doğru kullanıcı ve etki alanı tanımlayıcılarını alamıyorsa KCD sorunlarını belirlemek için Değişkenleri Görüntüle bağlantısını kullanın.

Daha fazla bilgi edinin:

- APM değişken atama örnekleri için devcentral.f5.com gidin

- Oturum değişkenleri için techdocs.f5.com gidin

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin