SAML tabanlı çoklu oturum açma: Yapılandırma ve Sınırlamalar

Bu makalede, Bir uygulamayı Microsoft Entra Id ile SAML tabanlı çoklu oturum açma (SSO) için yapılandırmayı öğreneceksiniz. Bu makale, kullanıcıları kurallara göre belirli uygulama rollerine eşlemeyi ve öznitelikleri eşlerken göz önünde bulundurulması gereken sınırlamaları kapsar. Ayrıca SAML imzalama sertifikalarını, SAML belirteci şifrelemesini, SAML istek imzası doğrulamasını ve özel talep sağlayıcılarını kapsar.

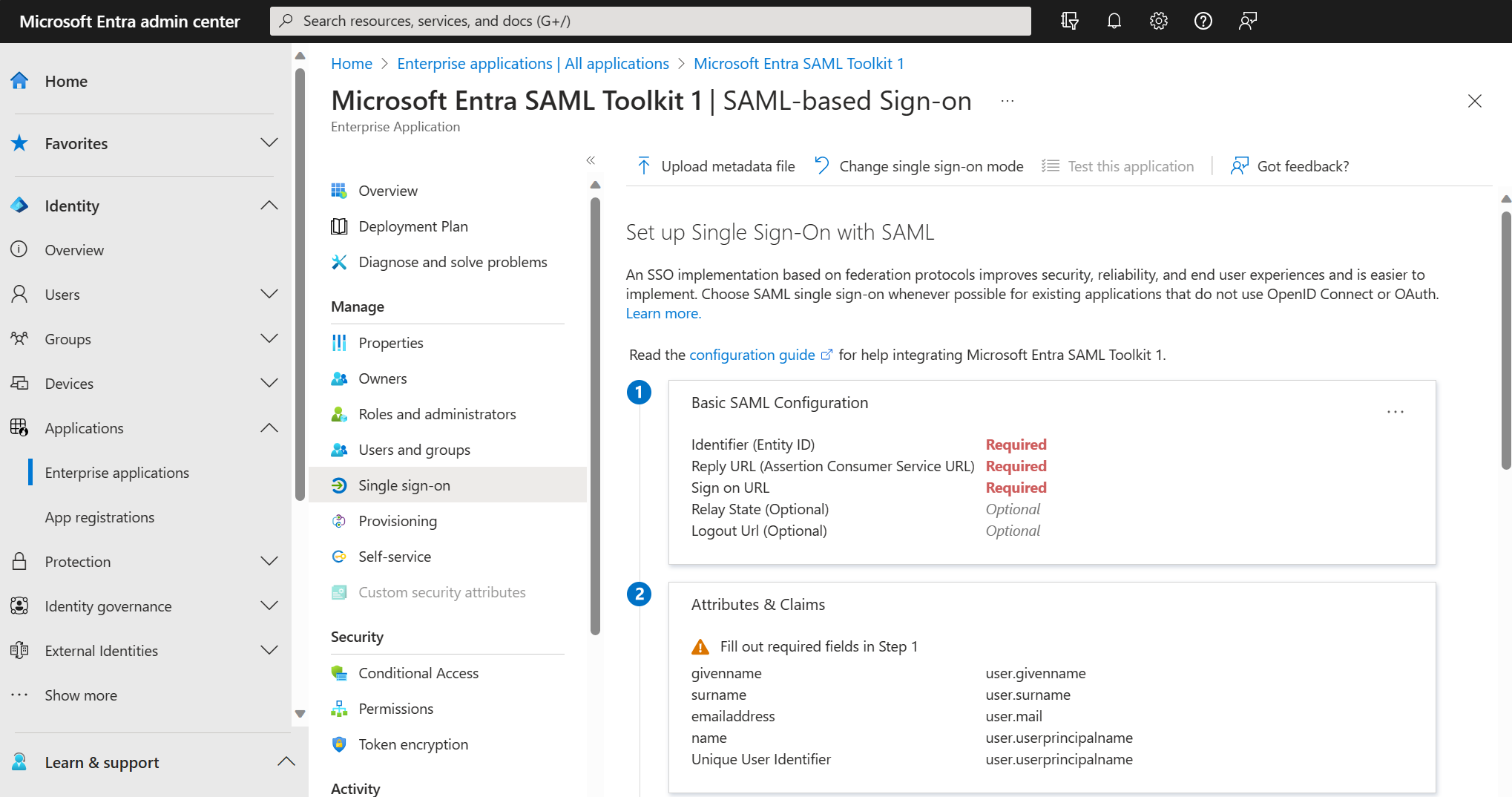

Kimlik doğrulaması için SAML 2.0 kullanan uygulamalar SAML tabanlı çoklu oturum açma (SSO) için yapılandırılabilir. SAML tabanlı SSO ile, kullanıcıları SAML taleplerinizde tanımladığınız kurallara göre belirli uygulama rolleriyle eşleyebilirsiniz.

SAML tabanlı SSO için bir SaaS uygulaması yapılandırmak için bkz . Hızlı Başlangıç: SAML tabanlı çoklu oturum açmayı ayarlama.

Birçok SaaS uygulaması, SAML tabanlı SSO yapılandırmasında size yol gösteren uygulamaya özgü bir öğreticiye sahiptir.

Bazı uygulamalar kolayca geçirilebilir. Özel talepler gibi daha karmaşık gereksinimleri olan uygulamalar, Microsoft Entra Id ve/veya Microsoft Entra Connect Health'te ek yapılandırma gerektirebilir. Desteklenen talep eşlemeleri hakkında bilgi için bkz . Nasıl yapılır: Kiracıdaki belirli bir uygulama için belirteçlerde yayılan talepleri özelleştirme (Önizleme).

Öznitelikleri eşlerken aşağıdaki sınırlamaları göz önünde bulundurun:

- AD FS'de düzenlenebilen tüm öznitelikler, eşitlenmiş olsalar bile SAML belirteçlerine yayılacak öznitelikler olarak Microsoft Entra ID'de gösterilmez. Özniteliği düzenlediğinizde, Değer açılan listesinde Microsoft Entra Id'de kullanılabilen farklı öznitelikler gösterilir. Gerekli bir özniteliğin (örneğin, samAccountName) Microsoft Entra Id ile eşitlendiğinden emin olmak için Microsoft Entra Connect Sync makale yapılandırmasını denetleyin. Microsoft Entra Id'de standart kullanıcı şemasının parçası olmayan herhangi bir talebi yaymak için uzantı özniteliklerini kullanabilirsiniz.

- En yaygın senaryolarda, uygulama için yalnızca NameID talebi ve diğer yaygın kullanıcı tanımlayıcısı talepleri gerekir. Ek talep gerekip gerekmediğini belirlemek için AD FS'den hangi talepleri gönderdiğinizi inceleyin.

- Bazı talepler Microsoft Entra Id'de korunduğundan tüm talepler düzenlenemez.

- Şifrelenmiş SAML belirteçlerini kullanma özelliği artık önizleme aşamasındadır. Bkz . Nasıl yapılır: Kurumsal uygulamalar için SAML belirtecinde verilen talepleri özelleştirme.

Hizmet olarak yazılım (SaaS) uygulamaları

Kullanıcılarınız Salesforce, ServiceNow veya Workday gibi SaaS uygulamalarında oturum açarsa ve AD FS ile tümleşikse, SaaS uygulamaları için federasyon oturum açma hizmetini kullanıyorsunuz demektir.

SaaS uygulamalarının çoğu Microsoft Entra Id'de yapılandırılabilir. Microsoft'un Microsoft Entra uygulama galerisinde SaaS uygulamalarına önceden yapılandırılmış birçok bağlantısı vardır ve bu da geçişinizi kolaylaştırır. SAML 2.0 uygulamaları, Microsoft Entra uygulama galerisi aracılığıyla veya galeri dışı uygulamalar olarak Microsoft Entra Id ile tümleştirilebilir.

OAuth 2.0 veya OpenID Connect kullanan uygulamalar, uygulama kayıtları olarak Microsoft Entra ID ile benzer şekilde tümleştirilebilir. Eski protokolleri kullanan uygulamalar, Microsoft Entra id ile kimlik doğrulaması yapmak için Microsoft Entra uygulama ara sunucusunu kullanabilir.

SaaS uygulamalarınızı eklemeyle ilgili tüm sorunlar için SaaS Uygulama Tümleştirmesi destek diğer adıyla iletişime geçebilirsiniz.

SSO için SAML imzalama sertifikaları

İmzalama sertifikaları tüm SSO dağıtımlarının önemli bir parçasıdır. Microsoft Entra Id, SaaS uygulamalarınıza SAML tabanlı federasyon SSO'yu oluşturmak için imzalama sertifikalarını oluşturur. Galeri veya galeri dışı uygulamalar ekledikten sonra, eklenen uygulamayı federasyon SSO seçeneğini kullanarak yapılandıracaksınız. Bkz. Microsoft Entra ID'de federasyon çoklu oturum açma özelliği için sertifikaları yönetme.

SAML belirteci şifrelemesi

Hem AD FS hem de Microsoft Entra Id, uygulamalara giden SAML güvenlik onaylarını şifreleme özelliği olan belirteç şifrelemesi sağlar. Onaylar ortak anahtarla şifrelenir ve alıcı uygulama tarafından eşleşen özel anahtarla şifrelenir. Belirteç şifrelemesini yapılandırdığınızda, ortak anahtarları sağlamak için X.509 sertifika dosyalarını karşıya yüklersiniz.

Microsoft Entra SAML belirteç şifrelemesi ve nasıl yapılandırılır hakkında bilgi için bkz . Nasıl yapılır: Microsoft Entra SAML belirteci şifrelemesini yapılandırma.

Not

Belirteç şifrelemesi bir Microsoft Entra ID P1 veya P2 özelliğidir. Microsoft Entra sürümleri, özellikleri ve fiyatlandırması hakkında daha fazla bilgi edinmek için bkz . Microsoft Entra fiyatlandırması.

SAML istek imzası doğrulaması

Bu işlev, imzalı kimlik doğrulama isteklerinin imzasını doğrular. Uygulama Yöneticisi, imzalı isteklerin uygulanmasını etkinleştirir ve devre dışı bırakır ve doğrulamayı yapmak için kullanılması gereken ortak anahtarları karşıya yükler. Daha fazla bilgi için bkz . İmzalı SAML kimlik doğrulama isteklerini zorunlu kılma.

Özel talep sağlayıcıları (önizleme)

ADFS gibi eski sistemlerden veya LDAP gibi veri depolarından veri geçirmek için uygulamalarınız belirteçlerdeki belirli verilere bağımlıdır. Belirteçe talep eklemek için özel talep sağlayıcılarını kullanabilirsiniz. Daha fazla bilgi için bkz . Özel talep sağlayıcısına genel bakış.

Bugün taşınabilecek uygulamalar ve yapılandırmalar

Bugün kolayca taşıyabileceğiniz uygulamalar, standart yapılandırma öğeleri ve talepleri kümesini kullanan SAML 2.0 uygulamalarını içerir. Bu standart öğeler şunlardır:

- Kullanıcı Asıl Adı

- E-posta adresi

- Ad

- Soyadı

- Microsoft Entra ID posta özniteliği, posta ön eki, çalışan kimliği, uzantı öznitelikleri 1-15 veya şirket içi SamAccountName özniteliği gibi SAML NameID olarak alternatif öznitelik. Daha fazla bilgi için bkz. NameIdentifier talebini düzenleme.

- Özel talepler.

Aşağıdakiler, Microsoft Entra Id'ye geçiş için daha fazla yapılandırma adımı gerektirir:

- AD FS'de özel yetkilendirme veya çok faktörlü kimlik doğrulaması (MFA) kuralları. Bunları Microsoft Entra Koşullu Erişim özelliğini kullanarak yapılandırabilirsiniz.

- Birden çok Yanıt URL'si uç noktası olan uygulamalar. Bunları PowerShell veya Microsoft Entra yönetim merkezi arabirimini kullanarak Microsoft Entra Kimliği'nde yapılandırabilirsiniz.

- SAML sürüm 1.1 belirteçlerini gerektiren SharePoint uygulamaları gibi WS-Federasyon uygulamaları. Bunları PowerShell kullanarak el ile yapılandırabilirsiniz. Ayrıca, galeriden SharePoint ve SAML 1.1 uygulamaları için önceden tümleştirilmiş bir genel şablon da ekleyebilirsiniz. SAML 2.0 protokollerini destekliyoruz.

- Karmaşık talep verme kuralları dönüştürür. Desteklenen talep eşlemeleri hakkında bilgi için bkz:

- Microsoft Entra Id'de talep eşlemesi.

- Microsoft Entra Id'deki kurumsal uygulamalar için SAML belirtecinde verilen talepleri özelleştirme.

Bugün Microsoft Entra'da desteklenmeyen uygulamalar ve yapılandırmalar

Belirli özellikler gerektiren uygulamalar bugün geçirilemiyor.

Protokol özellikleri

Aşağıdaki protokol özelliklerini gerektiren uygulamalar bugün geçirilemiyor:

- WS-Trust ActAs deseni desteği

- SAML yapı çözümü

AD FS'den Microsoft Entra Id'ye uygulama ayarlarını eşleme

Geçiş, uygulamanın şirket içinde nasıl yapılandırıldığını değerlendirmeyi ve ardından bu yapılandırmayı Microsoft Entra Kimliği'ne eşlemeyi gerektirir. AD FS ve Microsoft Entra ID benzer şekilde çalıştığından, güven yapılandırma, oturum açma ve oturum kapatma URL'leri ve tanımlayıcılar her iki durumda da geçerlidir. Uygulamalarınızı Microsoft Entra Id'de kolayca yapılandırabilmeniz için AD FS yapılandırma ayarlarını belgeleyin.

Uygulama yapılandırma ayarlarını eşleme

Aşağıdaki tabloda, AD FS Bağlı Olan Taraf Güveni ile Microsoft Entra Enterprise Uygulaması arasındaki ayarların en yaygın eşlemelerinden bazıları açıklanmaktadır:

- AD FS— Uygulamanın AD FS Bağlı Taraf Güveni'nde ayarı bulun. Bağlı olan tarafa sağ tıklayın ve Özellikler'i seçin.

- Microsoft Entra Id—Ayar, her uygulamanın SSO özelliklerinde Microsoft Entra yönetim merkezinde yapılandırılır.

| Yapılandırma ayarı | AD FS | Microsoft Entra Id'de yapılandırma | SAML Belirteci |

|---|---|---|---|

| Uygulama oturum açma URL'si Kullanıcının hizmet sağlayıcısı (SP) tarafından başlatılan bir SAML akışında uygulamada oturum açması için URL. |

Yok | SAML tabanlı oturum açmadan Temel SAML Yapılandırması'nın açılması | Yok |

| Uygulama yanıtı URL'si Kimlik sağlayıcısı (IdP) açısından uygulamanın URL'si. IdP, kullanıcı IdP'de oturum açtıktan sonra kullanıcıyı ve belirteci buraya gönderir. Bu, SAML onay tüketici uç noktası olarak da bilinir. |

Uç Noktalar sekmesini seçin | SAML tabanlı oturum açmadan Temel SAML Yapılandırması'nın açılması | SAML belirtecindeki hedef öğesi. Örnek değer: https://contoso.my.salesforce.com |

| Uygulama oturumu kapatma URL'si Bu, kullanıcı bir uygulamadan oturumu kapattığında oturum kapatma temizleme isteklerinin gönderildiği URL'dir. IdP, kullanıcının diğer tüm uygulamalardan da oturumunu kapatma isteğini gönderir. |

Uç Noktalar sekmesini seçin | SAML tabanlı oturum açmadan Temel SAML Yapılandırması'nın açılması | Yok |

| Uygulama tanımlayıcısı Bu, IdP'nin perspektifinden uygulama tanımlayıcısıdır. Tanımlayıcı olarak çoğunlukla oturum açma URL değeri kullanılır (ama her zaman kullanılmaz). Bazen uygulama buna varlık kimliğini çağırır. |

Tanımlayıcılar sekmesini seçin | SAML tabanlı oturum açmadan Temel SAML Yapılandırması'nın açılması | SAML belirtecindeki Audience öğesine eşler. |

| Uygulama federasyon meta verileri Bu, uygulamanın federasyon meta verilerinin konumudur. IdP bunu, uç noktalar veya şifreleme sertifikaları gibi belirli yapılandırma ayarlarını otomatik olarak güncelleştirmek için kullanır. |

İzleme sekmesini seçin | Yok. Microsoft Entra Id, uygulama federasyon meta verilerinin doğrudan tüketilmesine yönelik destek sağlamaz. Federasyon meta verilerini el ile içeri aktarabilirsiniz. | Yok |

| Kullanıcı Tanımlayıcısı/ Ad Kimliği Microsoft Entra ID veya AD FS'den uygulamanıza kullanıcı kimliğini benzersiz olarak göstermek için kullanılan öznitelik. Bu öznitelik normalde kullanıcının UPN'si veya e-posta adresidir. |

Talep kuralları. Çoğu durumda, talep kuralı NameIdentifier ile biten bir türe sahip bir talep oluşturur. | Tanımlayıcıyı Kullanıcı Öznitelikleri ve Talepler üst bilgisi altında bulabilirsiniz. Varsayılan olarak UPN kullanılır | SAML belirtecindeki NameID öğesine eşler. |

| Diğer talepler IdP'den uygulamaya yaygın olarak gönderilen diğer talep bilgilerine örnek olarak ad, soyadı, e-posta adresi ve grup üyeliği verilebilir. |

AD FS'de, bunu bağlı olan tarafta diğer talep kuralları olarak bulabilirsiniz. | Tanımlayıcıyı Kullanıcı Öznitelikleri ve Talepler üst bilgisinin altında bulabilirsiniz. Görünüm'ü seçin ve diğer tüm kullanıcı özniteliklerini düzenleyin. | Yok |

Kimlik Sağlayıcısı (IdP) ayarlarını eşleme

Uygulamalarınızı Microsoft Entra Id yerine SSO için AD FS'ye işaret eden şekilde yapılandırın. Burada SAML protokolunu kullanan SaaS uygulamalarına odaklanıyoruz. Ancak bu kavram, özel iş kolu uygulamalarına da uzanır.

Not

Microsoft Entra Id yapılandırma değerleri, Azure Kiracı Kimliğinizin ve {tenant-id} Uygulama Kimliği'nin {application-id} yerine geçtiği desene uyar. Bu bilgileri Microsoft Entra yönetim merkezinde Microsoft Entra Id > Properties altında bulabilirsiniz:

- Kiracı Kimliğinizi görmek için Dizin Kimliği'ne tıklayın.

- Uygulama Kimliğinizi görmek için Uygulama Kimliği'ne tıklayın.

Üst düzeyde, aşağıdaki önemli SaaS uygulamaları yapılandırma öğelerini Microsoft Entra ID ile eşleyin.

| Öğe | Yapılandırma Değeri |

|---|---|

| Kimlik sağlayıcısı veren | https://sts.windows.net/{tenant-id}/ |

| Kimlik sağlayıcısı oturum açma URL'si | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Kimlik sağlayıcısı oturum kapatma URL'si | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Federasyon meta veri konumu | https://login.windows.net/{tenant-id}/federationmetadata/2007-06/federationmetadata.xml?appid={application-id} |

SaaS uygulamaları için SSO ayarlarını eşleme

SaaS uygulamalarının kimlik doğrulama isteklerini nereye göndereceklerini ve alınan belirteçleri nasıl doğrulayacaklarını bilmesi gerekir. Aşağıdaki tabloda, uygulamada SSO ayarlarını yapılandırmak için kullanılacak öğeler ve ad FS ile Microsoft Entra Id içindeki değerleri veya konumları açıklanmaktadır.

| Yapılandırma ayarı | AD FS | Microsoft Entra Id'de yapılandırma |

|---|---|---|

| IdP Oturum Açma URL'si Uygulamanın perspektifinden IdP'nin oturum açma URL'si (kullanıcının oturum açma için yeniden yönlendirildiği yer). |

AD FS oturum açma URL'si, AD FS federasyon hizmeti adı ve ardından /adfs/ls/olur. Örneğin: |

değerini kiracı kimliğiniz ile değiştirin {tenant-id} . SAML-P protokolunu kullanan uygulamalar için: WS-Federasyon protokolunu kullanan uygulamalar için: |

| IdP oturumu kapatma URL'si Uygulamanın perspektifinden IdP'nin oturum kapatma URL'si (kullanıcının uygulamanın oturumunu kapatmayı seçtiğinde yeniden yönlendirildiği yer). |

Oturum kapatma URL'si, oturum açma URL'si ile aynıdır veya ekli URL'dir wa=wsignout1.0 . Örneğin: https://fs.contoso.com/adfs/ls/?wa=wsignout1.0 |

değerini kiracı kimliğiniz ile değiştirin {tenant-id} . SAML-P protokolunu kullanan uygulamalar için: WS-Federasyon protokolunu kullanan uygulamalar için: |

| Belirteç imzalama sertifikası IdP, verilen belirteçleri imzalamak için sertifikanın özel anahtarını kullanır. Belirtecin, uygulamanın güvenmek üzere yapılandırıldığı IdP'den geldiğini doğrular. |

AD FS belirteç imzalama sertifikası AD FS Yönetimi'nde Sertifikalar'ın altında bulabilirsiniz. | Bunu Microsoft Entra yönetim merkezinde, uygulamanın Çoklu oturum açma özelliklerinde SAML İmzalama Sertifikası üst bilgisinin altında bulabilirsiniz. Sertifikayı buradan indirip uygulamaya yükleyebilirsiniz. Uygulamanın birden çok sertifikası varsa, tüm sertifikaları federasyon meta veri XML dosyasında bulabilirsiniz. |

| Tanımlayıcı/ "veren" Uygulamanın perspektifinden IdP'nin tanımlayıcısı ("veren kimliği" olarak da adlandırılır). SAML belirtecinde, değer Issuer öğesi olarak gösterilir. |

AD FS tanımlayıcısı genellikle Ad FS Yönetimi'nde Hizmet > Düzenleme Federasyon Hizmeti Özellikleri altındaki federasyon hizmeti tanımlayıcısıdır. Örneğin: http://fs.contoso.com/adfs/services/trust |

değerini kiracı kimliğiniz ile değiştirin {tenant-id} . |

| IdP federasyon meta verileri IdP'nin genel kullanıma açık federasyon meta verilerinin konumu. (Bazı uygulamalar federasyon meta verilerini yönetici yapılandırma URL'lerine, tanımlayıcıya ve bağımsız olarak belirteç imzalama sertifikasına alternatif olarak kullanılır) |

AD FS federasyon meta veri URL'sini AD FS Yönetimi'nde Hizmet > Uç Noktaları > Meta Veri > Türü: Federasyon Meta Verileri altında bulabilirsiniz. Örneğin: https://fs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml |

Microsoft Entra Id için karşılık gelen değer desenini https://login.microsoftonline.com/{TenantDomainName}/FederationMetadata/2007-06/FederationMetadata.xmlizler. {TenantDomainName} değerini kiracınızın adıyla biçiminde contoso.onmicrosoft.comdeğiştirin. Daha fazla bilgi için bkz. Federasyon meta verileri. |

Sonraki adımlar

- Microsoft Entra Id'de AD FS güvenlik ilkelerini temsil eder.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin