Kiracıya erişimi kısıtlama

Güvenliği vurgulayan büyük kuruluşlar Microsoft 365 gibi bulut hizmetlerine geçmek ister, ancak kullanıcılarının yalnızca onaylanan kaynaklara erişebildiğini bilmeye ihtiyaçları vardır. Geleneksel olarak, şirketler erişimi yönetmek istediklerinde etki alanı adlarını veya IP adreslerini kısıtlar. Bu yaklaşım, hizmet olarak yazılım (veya SaaS) uygulamalarının ve login.microsoftonline.comgibi outlook.office.com paylaşılan etki alanı adlarında çalışan genel bir bulutta barındırıldığı bir dünyada başarısız olur. Bu adreslerin engellenmesi, kullanıcıların yalnızca onaylanan kimlikler ve kaynaklarla kısıtlamak yerine Web üzerinde Outlook tamamen erişmesini engeller.

Bu sınamaya yönelik Microsoft Entra çözümü, kiracı kısıtlamaları olarak adlandırılan bir özelliktir. Kiracı kısıtlamalarıyla kuruluşlar, uygulamaların çoklu oturum açma için kullandığı Microsoft Entra kiracısını temel alarak SaaS bulut uygulamalarına erişimi denetleyebiliyor. Örneğin, kuruluşunuzun Microsoft 365 uygulamalarına erişim izni verirken diğer kuruluşların bu uygulamaların örneklerine erişimi engellemek isteyebilirsiniz.

Kiracı kısıtlamalarıyla kuruluşlar, ağlarındaki kullanıcıların erişmesine izin verilen kiracıların listesini belirtebilir. Microsoft Entra Id daha sonra yalnızca bu izin verilen kiracılara erişim verir. Kullanıcılarınızın konuk olabileceği kiracılar bile olsa diğer tüm kiracılar engellenir.

Bu makale, Microsoft 365 için kiracı kısıtlamalarına odaklanır, ancak bu özellik kullanıcıyı çoklu oturum açma için Microsoft Entra Id'ye gönderen tüm uygulamaları korur. SaaS uygulamalarını Microsoft 365 tarafından kullanılan kiracıdan farklı bir Microsoft Entra kiracısıyla kullanıyorsanız, tüm gerekli kiracılara izin verilenden emin olun. (Örneğin, B2B işbirliği senaryolarında). SaaS bulut uygulamaları hakkında daha fazla bilgi için bkz . Active Directory Marketi.

Kiracı kısıtlamaları özelliği, OneDrive, Hotmail ve Xbox.com gibi tüm Microsoft tüketici uygulamalarının (MSA uygulamaları) kullanımını engellemeyi de destekler. Bu işlev uç nokta için login.live.com ayrı bir üst bilgi kullanır ve bu makalenin sonunda ayrıntılı olarak anlatılır.

Nasıl çalışır?

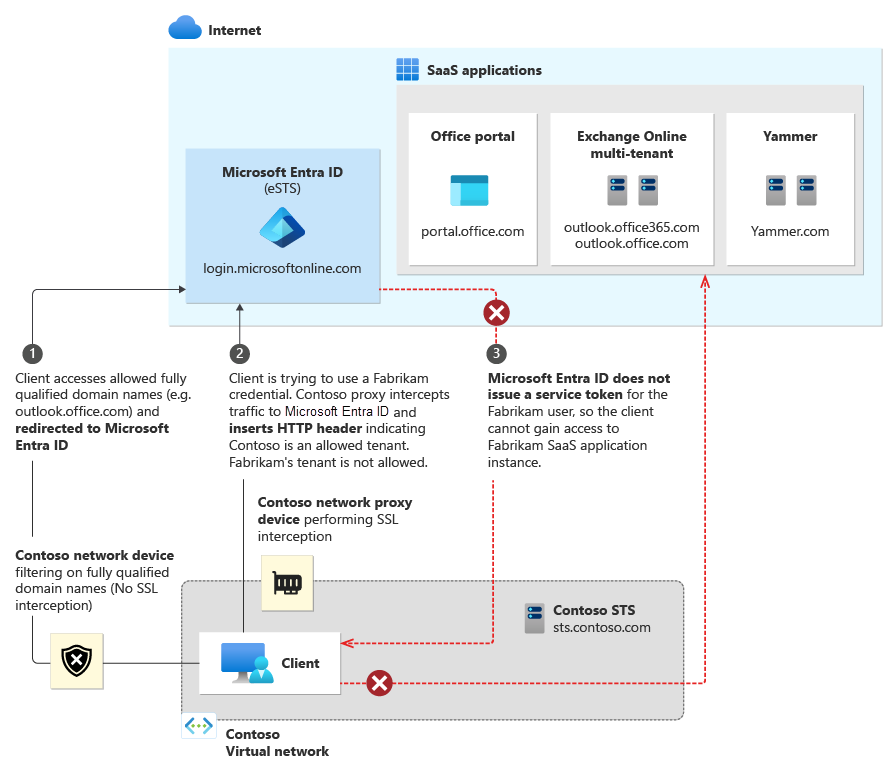

Genel çözüm aşağıdaki bileşenlerden oluşur:

Microsoft Entra Id: Üst bilgi varsa

Restrict-Access-To-Tenants: <permitted tenant list>, Microsoft Entra-only izin verilen kiracılar için güvenlik belirteçleri verir.Şirket içi ara sunucu altyapısı: Bu altyapı, Aktarım Katmanı Güvenliği (TLS) denetimi yapabilen bir ara sunucu cihazıdır. İzin verilen kiracıların listesini içeren üst bilgiyi Microsoft Entra Id'yi hedefleyen trafiğe eklemek için ara sunucuyu yapılandırmanız gerekir.

İstemci yazılımı: Kiracı kısıtlamalarını desteklemek için, proxy altyapısının trafiği kesebilmesi için istemci yazılımının doğrudan Microsoft Entra Id'den belirteç istemesi gerekir. Tarayıcı tabanlı Microsoft 365 uygulamaları, modern kimlik doğrulaması kullanan Office istemcileri (OAuth 2.0 gibi) gibi kiracı kısıtlamalarını şu anda desteklemektedir.

Modern Kimlik Doğrulaması: Bulut hizmetlerinin kiracı kısıtlamalarını kullanmak ve kaydedilmemiş tüm kiracılara erişimi engellemek için modern kimlik doğrulaması kullanması gerekir. Microsoft 365 bulut hizmetlerini varsayılan olarak modern kimlik doğrulama protokollerini kullanacak şekilde yapılandırmanız gerekir. Modern kimlik doğrulaması için Microsoft 365 desteği hakkında en son bilgiler için bkz . Güncelleştirilmiş Office 365 modern kimlik doğrulaması.

Aşağıdaki diyagramda üst düzey trafik akışı gösterilmektedir. Kiracı kısıtlamaları, Microsoft 365 bulut hizmetlerine değil yalnızca Microsoft Entra Id trafiğinde TLS incelemesi gerektirir. Microsoft Entra Id kimlik doğrulaması için trafik hacmi genellikle Exchange Online ve SharePoint Online gibi SaaS uygulamalarına yönelik trafik hacminden çok daha düşük olduğundan bu ayrım önemlidir.

Kiracı kısıtlamalarını ayarlama

Kiracı kısıtlamalarını kullanmaya başlamak için iki adım vardır. İlk olarak, istemcilerinizin doğru adreslere bağlanadığından emin olun. İkincisi, ara sunucu altyapınızı yapılandırın.

URL'ler ve IP adresleri

Kiracı kısıtlamalarını kullanmak için istemcilerinizin kimlik doğrulaması için aşağıdaki Microsoft Entra URL'lerine bağlanabilmesi gerekir:

- login.microsoftonline.com

- login.microsoft.com

- login.windows.net

Ayrıca, Office 365'e erişmek için istemcilerinizin Office 365 URL'leri ve IP adresi aralıklarında tanımlanan tam etki alanı adlarına (FQDN'ler), URL'lere ve IP adreslerine de bağlanabilmesi gerekir.

Ara sunucu yapılandırması ve gereksinimleri

Proxy altyapınız aracılığıyla kiracı kısıtlamalarını etkinleştirmek için aşağıdaki yapılandırma gereklidir. Bu kılavuz geneldir, bu nedenle belirli uygulama adımları için ara sunucu satıcınızın belgelerine başvurmalısınız.

Önkoşullar

Ara sunucu FQDN'leri/URL'leri kullanarak TLS kesme, HTTP üst bilgi ekleme ve filtre hedefleri gerçekleştirebilmelidir.

İstemciler, TLS iletişimleri için ara sunucu tarafından sunulan sertifika zincirine güvenmelidir. Örneğin, iç ortak anahtar altyapısından (PKI) sertifikalar kullanılıyorsa, iç veren kök sertifika yetkilisi sertifikasına güvenilmelidir.

Kiracı kısıtlamalarının kullanımı için Microsoft Entra Id P1 veya P2 lisansları gereklidir.

Yapılandırma

öğesine login.microsoft.comlogin.windows.netgiden her istek için login.microsoftonline.comiki HTTP üst bilgisi ekleyin: Restrict-Access-To-Tenants ve Restrict-Access-Context.

Not

ara sunucu yapılandırmanıza altındaki *.login.microsoftonline.com alt etki alanları eklemeyin. Bunu yaptığınızda Cihaz Kaydı ve Cihaz Tabanlı Koşullu Erişim senaryolarında kullanılan İstemci Sertifikası kimlik doğrulaması dahil device.login.microsoftonline.com edilir ve bu kimlik doğrulaması engellenir. Proxy sunucunuzu TLS kesme ve inceleme ve enterpriseregistration.windows.net üst bilgi ekleme dışında tutmak ve dışlamak device.login.microsoftonline.com için yapılandırın.

Üst bilgiler aşağıdaki öğeleri içermelidir:

Kiracılara Erişimi Kısıtla için, izin verilen kiracı listesinin <>değerini kullanın. Bu, kullanıcıların erişmesine izin vermek istediğiniz kiracıların virgülle ayrılmış bir listesidir. Bir kiracıya kayıtlı herhangi bir etki alanı, bu listedeki kiracıyı ve dizin kimliğini tanımlamak için kullanılabilir. Kiracıyı açıklamanın üç yolunun tümüne örnek olarak Contoso, Fabrikam ve Microsoft'a izin veren ad/değer çifti şöyle görünür:

Restrict-Access-To-Tenants: contoso.com,fabrikam.onmicrosoft.com,aaaabbbb-0000-cccc-1111-dddd2222eeeeRestrict-Access-Context için, hangi kiracının kiracı kısıtlamalarını ayarladığı bildirerek tek bir dizin kimliğinin değerini kullanın. Örneğin, Contoso'ya kiracı kısıtlamaları ilkesini ayarlayan kiracı olarak bildirmek için ad/değer çifti şöyle görünür:

Restrict-Access-Context: bbbbcccc-1111-dddd-2222-eeee3333ffff. Bu kimlik doğrulamalarının günlüklerini almak için burada kendi dizin kimliğinizi kullanmanız gerekir. Kendi dizin kimliğiniz dışında bir dizin kimliği kullanırsanız, oturum açma günlükleri *başka birinin kiracısında görünür ve tüm kişisel bilgiler kaldırılır. Daha fazla bilgi için bkz . Yönetici deneyimi.

Dizin kimliğinizi bulmak için:

- Microsoft Entra yönetim merkezinde en azından Genel Okuyucu olarak oturum açın.

- Kimliğe>Genel Bakış'a> göz atın.

- Kiracı Kimliği değerini kopyalayın.

Bir dizin kimliğinin veya etki alanı adının aynı kiracıya başvurduğunu doğrulamak için, şu URL'deki kiracı> yerine <bu kimliği veya etki alanını kullanın: https://login.microsoftonline.com/<tenant>/v2.0/.well-known/openid-configuration. Etki alanı ve kimlik ile sonuçlar aynıysa, aynı kiracıya başvurur.

Kullanıcıların onaylanmamış kiracılarla kendi HTTP üst bilgilerini eklemesini önlemek için, gelen istekte zaten varsa ara sunucunun Restrict-Access-To-Tenants üst bilgisini değiştirmesi gerekir.

İstemciler, , login.microsoft.comve login.windows.nettüm istekleri login.microsoftonline.comiçin ara sunucuyu kullanmaya zorlanmalıdır. Örneğin, PAC dosyaları istemcileri ara sunucuyu kullanmaya yönlendirmek için kullanılıyorsa, son kullanıcıların PAC dosyalarını düzenleyememe veya devre dışı bırakmamaları gerekir.

Kullanıcı deneyimi

Bu bölümde hem son kullanıcılar hem de yöneticiler için deneyim açıklanmaktadır.

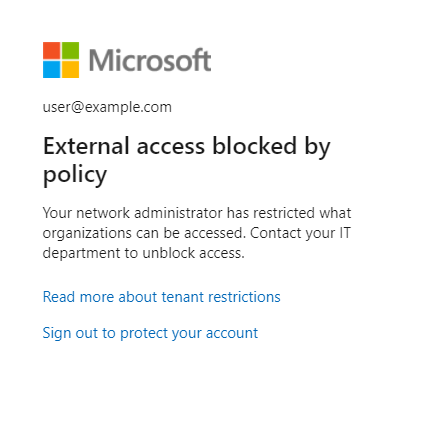

Son kullanıcı deneyimi

Örnek bir kullanıcı Contoso ağındadır ancak Outlook Online gibi paylaşılan bir SaaS uygulamasının Fabrikam örneğine erişmeye çalışıyor. Fabrikam Contoso örneği için kaydedilmemiş bir kiracıysa, kullanıcı bir erişim reddi iletisi görür. Reddetme iletisi, BT departmanınız tarafından onaylanmayan bir kuruluşa ait olan bir kaynağa erişmeye çalıştığınızı belirtir.

Yönetici deneyimi

Şirket ara sunucusu altyapısında kiracı kısıtlamalarının yapılandırılması yapılırken, yöneticiler Microsoft Entra yönetim merkezinde kiracı kısıtlama raporlarına doğrudan erişebilir. Raporları görüntülemek için:

- Microsoft Entra yönetim merkezinde en azından Genel Okuyucu olarak oturum açın.

- Kimliğe>Genel Bakış>Kiracı kısıtlamaları'na göz atın.

Kısıtlı Erişim-Bağlam kiracısı olarak belirtilen kiracının yöneticisi, kullanılan kimlik ve hedef dizin kimliği de dahil olmak üzere kiracı kısıtlamaları ilkesi nedeniyle engellenen oturum açmaları görmek için bu raporu kullanabilir. Kısıtlamayı ayarlayan kiracı, oturum açma için kullanıcı kiracısı veya kaynak kiracısıysa, oturum açma işlemleri dahil edilir.

Kısıtlı Erişim-Bağlam kiracısı dışında bir kiracıda bulunan bir kullanıcı oturum açtığında rapor, hedef dizin kimliği gibi sınırlı bilgiler içerebilir. Bu durumda, ad ve kullanıcı asıl adı gibi kullanıcı tarafından tanımlanabilir bilgiler, diğer kiracılardaki kullanıcı verilerini korumak için maskelenir (Örneğin, "{PII Removed}@domain.com" or 00000000-0000-0000-0000-000000000000 uygun kullanıcı adları ve nesne kimlikleri yerine).

Microsoft Entra yönetim merkezindeki diğer raporlar gibi, raporunuzun kapsamını belirtmek için filtreleri kullanabilirsiniz. Belirli bir zaman aralığına, kullanıcıya, uygulamaya, istemciye veya duruma göre filtreleyebilirsiniz. Sütunlar düğmesini seçerseniz, aşağıdaki alanların herhangi bir bileşimiyle verileri görüntülemeyi seçebilirsiniz:

- Kullanıcı - Bu alan, değeri olarak ayarlandığı

00000000-0000-0000-0000-000000000000kişisel verileri kaldırmış olabilir. - Uygulama

- Statü

- Date

- Tarih (UTC) - UTC'nin Eşgüdümlü Evrensel Saat olduğu yer

- IP Address

- İstemci

- Kullanıcı adı - Bu alan, değerinin ayarlandığı kişisel verileri kaldırmış olabilir

{PII Removed}@domain.com - Konum

- Hedef kiracı kimliği

Microsoft 365 desteği

Microsoft 365 uygulamalarının kiracı kısıtlamalarını tam olarak desteklemek için iki ölçüte uyması gerekir:

- Kullanılan istemci modern kimlik doğrulamasını destekler.

- Modern kimlik doğrulaması, bulut hizmeti için varsayılan kimlik doğrulama protokolü olarak etkinleştirilir.

Office istemcilerinin şu anda modern kimlik doğrulamasını desteklediği en son bilgiler için bkz . Güncelleştirilmiş Office 365 modern kimlik doğrulaması. Bu sayfa ayrıca belirli Exchange Online ve Skype Kurumsal Online kiracılarında modern kimlik doğrulamasını etkinleştirme yönergelerinin bağlantılarını içerir. SharePoint Online, Modern kimlik doğrulamasını varsayılan olarak zaten etkinleştirir. Teams yalnızca modern kimlik doğrulamayı destekler ve eski kimlik doğrulamasını desteklemez, bu nedenle bu atlama sorunu Teams için geçerli değildir.

Microsoft 365 tarayıcı tabanlı uygulamalar (Office Portalı, Yammer, SharePoint siteleri ve Web üzerinde Outlook gibi) şu anda kiracı kısıtlamalarını desteklemektedir. Kalın istemciler (Outlook, Skype Kurumsal, Word, Excel, PowerPoint ve daha fazlası), yalnızca modern kimlik doğrulaması kullanırken kiracı kısıtlamalarını zorunlu kılabilir.

Modern kimlik doğrulamasını destekleyen Outlook ve Skype Kurumsal istemcileri, kiracı kısıtlamalarını etkin bir şekilde atlayarak modern kimlik doğrulamasının etkinleştirilmediği kiracılarda eski protokolleri kullanmaya devam edebilir. Kiracı kısıtlamaları, , login.microsoft.comveya login.windows.net kimlik doğrulaması sırasında eski login.microsoftonline.comprotokolleri kullanan uygulamaları engelleyebilir.

Windows üzerinde Outlook'ta müşteriler, son kullanıcıların profillerine onaylanmamış posta hesapları eklemesini engelleyen kısıtlamalar uygulamayı tercih edebilir. Örneğin, Bilinmeyen Exchange hesaplarının eklenmesini engelle grup ilkesi ayarına bakın.

Azure RMS ve Office İleti Şifrelemesi uyumsuzluğu

Azure Rights Management Service (Azure RMS) ve Office İleti Şifrelemesi özellikleri kiracı kısıtlamalarıyla uyumlu değildir. Bu özellikler, şifrelenmiş belgelerin şifre çözme anahtarlarını almak için kullanıcılarınızı diğer kiracılarda imzalamayı temel alır. Kiracı kısıtlamaları diğer kiracılara erişimi engellediğinden, güvenilmeyen kiracılardan kullanıcılarınıza gönderilen şifreli postalara ve belgelere erişilemez.

Test Etme

Kiracı kısıtlamalarını tüm kuruluşunuz için uygulamadan önce denemek istiyorsanız iki seçeneğiniz vardır: Fiddler gibi bir araç kullanan konak tabanlı yaklaşım veya aşamalı bir ara sunucu ayarları dağıtımı.

Konak tabanlı bir yaklaşım için Fiddler

Fiddler, HTTP/HTTPS trafiğini yakalamak ve değiştirmek için kullanılabilen ücretsiz bir web hata ayıklama ara sunucusudur ve HTTP üst bilgileri eklemeyi içerir. Fiddler'ı kiracı kısıtlamalarını test etmek üzere yapılandırmak için aşağıdaki adımları uygulayın:

Fiddler'ı indirip yükleyin.

Fiddler'ın yardım belgelerine göre Fiddler'ı HTTPS trafiğinin şifresini çözecek şekilde yapılandırın.

Fiddler'ı, özel kuralları kullanarak Kiracılara Erişimi Kısıtla ve Kısıtla-Erişim Bağlamı üst bilgilerini eklemek için yapılandırın:

Fiddler Web Hata Ayıklayıcısı aracında Kurallar menüsünü seçin ve Kuralları Özelleştir... öğesini seçerek CustomRules dosyasını açın.

İşlevin içine

OnBeforeRequestaşağıdaki satırları ekleyin. Kiracı tanımlayıcıları> listesini kiracınıza kayıtlı bir etki alanıyla değiştirin <(örneğin,contoso.onmicrosoft.com). Dizin kimliğini> kiracınızın Microsoft Entra GUID tanımlayıcısıyla değiştirin<. Günlüklerin kiracınızda görünmesi için doğru GUID tanımlayıcısını eklemeniz gerekir.

// Allows access to the listed tenants. if ( oSession.HostnameIs("login.microsoftonline.com") || oSession.HostnameIs("login.microsoft.com") || oSession.HostnameIs("login.windows.net") ) { oSession.oRequest["Restrict-Access-To-Tenants"] = "<List of tenant identifiers>"; oSession.oRequest["Restrict-Access-Context"] = "<Your directory ID>"; } // Blocks access to consumer apps if ( oSession.HostnameIs("login.live.com") ) { oSession.oRequest["sec-Restrict-Tenant-Access-Policy"] = "restrict-msa"; }Birden çok kiracıya izin vermeniz gerekiyorsa, kiracı adlarını ayırmak için virgül kullanın. Örneğin:

oSession.oRequest["Restrict-Access-To-Tenants"] = "contoso.onmicrosoft.com,fabrikam.onmicrosoft.com";CustomRules dosyasını kaydedin ve kapatın.

Fiddler'ı yapılandırdıktan sonra, Dosya menüsüne gidip Trafiği Yakala'yı seçerek trafiği yakalayabilirsiniz.

Proxy ayarlarının aşamalı dağıtımı

Proxy altyapınızın özelliklerine bağlı olarak, ayarları kullanıcılarınıza dağıtabilirsiniz. Dikkat edilmesi gereken aşağıdaki üst düzey seçeneklere bakın:

- Normal kullanıcılar üretim ara sunucusu altyapısını kullanmaya devam ederken, test kullanıcılarını bir test ara sunucusu altyapısına yönlendirmek için PAC dosyalarını kullanın.

- Bazı ara sunucularda gruplar kullanılarak farklı yapılandırmalar desteklenebilir.

Belirli ayrıntılar için ara sunucu belgelerinize bakın.

Tüketici uygulamalarını engelleme

Microsoft'un hem tüketici hesaplarını hem de OneDrive gibi kuruluş hesaplarını destekleyen uygulamalar bazen aynı URL'de barındırılabilir. Bu, bu URL'ye iş amacıyla erişmesi gereken kullanıcıların da kişisel kullanım için bu URL'ye erişimi olduğu anlamına gelir. Bu seçeneğe çalışma yönergeleriniz kapsamında izin verilmiyor olabilir.

Bazı kuruluşlar, kişisel hesapların kimlik doğrulamasını engellemek için bu sorunu login.live.com engelleme yoluyla çözmeye çalışır. Bu düzeltmenin çeşitli dezavantajları vardır:

- Engelleme

login.live.com, B2B konuk senaryolarında kişisel hesapların kullanımını engeller ve bu da ziyaretçilere ve işbirliğine müdahale edebilir. - Autopilot, dağıtmak için öğesinin

login.live.comkullanılmasını gerektirir. Intune ve Autopilot senaryoları engellendiğindelogin.live.combaşarısız olabilir. - Cihaz kimlikleri için login.live.com hizmetini kullanan kuruluş telemetrisi ve Windows güncelleştirmeleri çalışmaz.

Tüketici uygulamaları için yapılandırma

Restrict-Access-To-Tenants Üst bilgi izin verilenler listesi olarak işlev görürken, Microsoft hesabı (MSA) bloğu bir reddetme sinyali olarak çalışır ve Microsoft hesabı platformuna kullanıcıların tüketici uygulamalarında oturum açmasına izin vermemesi gerektiğini bildirir. Bu sinyali göndermek için üst bilgi, bu makalenin sec-Restrict-Tenant-Access-Policy ara sunucu yapılandırması ve gereksinimleri bölümünde belirtildiği gibi aynı şirket ara sunucusu veya güvenlik duvarı kullanılarak ziyaret eden login.live.com trafiğe eklenir. Üst bilginin değeri olmalıdır restrict-msa. Üst bilgi mevcut olduğunda ve bir tüketici uygulaması doğrudan bir kullanıcıda oturum açmaya çalıştığında, bu oturum açma engellenir.

Şu anda, login.live.com Microsoft Entra Id'den ayrı olarak barındırılırken, tüketici uygulamalarına kimlik doğrulaması yönetici günlüklerinde gösterilmez.

Üst bilginin yaptığı ve engellemediği şeyler

İlke restrict-msa , tüketici uygulamalarının kullanımını engeller, ancak diğer çeşitli trafik ve kimlik doğrulaması türlerine izin verir:

- Cihazlar için kullanıcısız trafik. Bu seçenek Autopilot, Windows Update ve kuruluş telemetrisi trafiğini içerir.

- Tüketici hesaplarının B2B kimlik doğrulaması. Bir kiracıyla işbirliği yapmaya davet edilen Microsoft hesaplarına sahip kullanıcılar, bir kaynak kiracısına erişmek için login.live.com için kimlik doğrulaması yapar.

- Bu erişim, bu kaynak kiracısına

Restrict-Access-To-Tenantserişime izin vermek veya erişimi reddetmek için üst bilgi kullanılarak denetlendi.

- Bu erişim, bu kaynak kiracısına

- Birçok Azure uygulaması ve Office.com tarafından kullanılan ve uygulamaların tüketici kullanıcılarını tüketici bağlamında oturum açmak için Microsoft Entra Id kullandığı "Geçiş" kimlik doğrulaması.

- Bu erişim, özel "geçiş" kiracısına

Restrict-Access-To-Tenants(f8cdef31-a31e-4b4a-93e4-5f571e91255a) erişime izin vermek veya erişimi reddetmek için üst bilgi kullanılarak da denetlenir. Bu kiracı izin verilen etki alanları listenizdeRestrict-Access-To-Tenantsgörünmüyorsa Microsoft Entra ID, tüketici hesaplarının bu uygulamalarda oturum açmasını engeller.

- Bu erişim, özel "geçiş" kiracısına

TLS kesmeyi ve incelemeyi desteklemeyen platformlar

Kiracı kısıtlamaları, HTTPS üst bilgisine izin verilen kiracıların listesinin eklenmesine bağlıdır. Bu bağımlılık, trafiğin bozulması ve denetlenmesi için Aktarım Katmanı Güvenlik Denetimi (TLSI) gerektirir. İstemci tarafının üst bilgi eklemek için trafiği kesemediği ve inceleyemediği ortamlar için kiracı kısıtlamaları çalışmaz.

Android 7.0 ve devamı örneğini alın. Android, güvenli uygulama trafiği için daha güvenli varsayılanlar sağlamak için güvenilen sertifika yetkililerini (CA) işleme biçimini değiştirdi. Daha fazla bilgi için bkz . Android Nougat'ta Güvenilen Sertifika Yetkililerinde Yapılan Değişiklikler.

Google'dan gelen öneriye göre, Microsoft istemci uygulamaları kullanıcı sertifikalarını varsayılan olarak yoksayar. Bu ilke, ağ proxy'si tarafından kullanılan sertifikalar, istemci uygulamalarının güvenmediği kullanıcı sertifika deposuna yüklendiğinden, bu tür uygulamaların kiracı kısıtlamalarıyla çalışamamasına neden olur.

Kiracı kısıtlamaları parametrelerini üst bilgisine eklemek üzere trafiği kesip inceleyememe gibi ortamlar için Microsoft Entra Id'nin diğer özellikleri koruma sağlayabilir. Aşağıdaki listede bu tür Microsoft Entra özellikleri hakkında daha fazla bilgi sağlanır.

- Koşullu Erişim: Yalnızca yönetilen/uyumlu cihazların kullanımına izin ver

- Koşullu Erişim: Konuk/dış kullanıcılar için erişimi yönetme

- B2B İşbirliği: "Restrict-Access-To-Tenants" parametresinde listelenen kiracılar için giden kuralları Kiracılar arası erişimle kısıtlayın

- B2B İşbirliği: B2B kullanıcılarına davetleri "Kiracılara Erişimi Kısıtla" parametresinde listelenen etki alanlarıyla kısıtlayın

- Uygulama yönetimi: Kullanıcıların uygulamalara onay verme biçimini kısıtlama

- Intune: Yönetilen uygulamaların kullanımını yalnızca cihazı kaydeden hesabın UPN'sine kısıtlamak için Intune aracılığıyla Uygulama İlkesi uygulayın - Uygulamalarda yalnızca yapılandırılmış kuruluş hesaplarına izin ver alt başlığı altındaki bölümü denetleyin.

Ancak bazı belirli senaryolar yalnızca kiracı kısıtlamaları kullanılarak ele alınabilir.

Sonraki adımlar

- Güncelleştirilmiş Office 365 modern kimlik doğrulaması hakkında bilgi edinin

- Office 365 URL'lerini ve IP adresi aralıklarını gözden geçirin