Hassas işlemler raporu çalışma kitabı

BT yöneticisi olarak, ortamınızı iyi durumda tutabilmeniz için ortamınızdaki güvenlik açıklarını tanımlayabilmeniz gerekir.

Hassas işlemler raporu çalışma kitabı, ortamınızdaki risklere işaret eden şüpheli uygulama ve hizmet sorumlusu etkinliğini belirlemeye yardımcı olmak için tasarlanmıştır.

Bu makalede, Hassas İşlemler Raporu çalışma kitabına genel bir bakış sağlanır.

Önkoşullar

Microsoft Entra Id için Azure Çalışma Kitapları'nı kullanmak için şunları yapmanız gerekir:

- Premium P1 lisansına sahip bir Microsoft Entra kiracısı

- Log Analytics çalışma alanı ve bu çalışma alanına erişim

- Azure İzleyici ve Microsoft Entra Id için uygun roller

Log Analytics çalışma alanı

Microsoft Entra Workbooks'u kullanabilmek için bir Log Analytics çalışma alanı oluşturmanız gerekir. Log Analytics çalışma alanlarına erişimi birkaç faktör belirler. Çalışma alanı ve verileri gönderen kaynaklar için doğru rollere ihtiyacınız vardır.

Daha fazla bilgi için bkz . Log Analytics çalışma alanlarına erişimi yönetme.

Azure İzleyici rolleri

Azure İzleyici, izleme verilerini görüntülemek ve izleme ayarlarını düzenlemek için iki yerleşik rol sağlar. Azure rol tabanlı erişim denetimi (RBAC), benzer erişim sağlayan iki Log Analytics yerleşik rolü de sağlar.

Görünüm:

- İzleme Okuyucusu

- Log Analytics Okuyucusu

Ayarları görüntüleme ve değiştirme:

- İzleme Katkıda Bulunanı

- Log Analytics Katkıda Bulunan

Microsoft Entra rolleri

Salt okunur erişim, Microsoft Entra Id günlük verilerini bir çalışma kitabı içinde görüntülemenize, Log Analytics'ten veri sorgulamanıza veya Microsoft Entra yönetim merkezinde günlükleri okumanıza olanak tanır. Güncelleştirme erişimi, Microsoft Entra verilerini Log Analytics çalışma alanına göndermek için tanılama ayarları oluşturma ve düzenleme özelliği ekler.

Okuma:

- Rapor Okuyucusu

- Güvenlik Okuyucusu

- Genel Okuyucu

Güncelleştirme:

- Güvenlik Yöneticisi

Microsoft Entra yerleşik rolleri hakkında daha fazla bilgi için bkz . Microsoft Entra yerleşik rolleri.

Log Analytics RBAC rolleri hakkında daha fazla bilgi için bkz . Azure yerleşik rolleri.

Açıklama

Bu çalışma kitabı, kiracınızda gerçekleştirilen ve hizmet sorumlusu güvenliğinin aşılmasına neden olabilecek son hassas işlemleri tanımlar.

Kuruluşunuz Azure İzleyici çalışma kitaplarında yeniyse, çalışma kitabına erişmeden önce Microsoft Entra oturum açma ve denetim günlüklerinizi Azure İzleyici ile tümleştirmeniz gerekir. Bu tümleştirme, iki yıla kadar çalışma kitaplarını kullanarak günlüklerinizi depolamanıza, sorgulamanıza ve görselleştirmenize olanak tanır. Yalnızca Azure İzleyici tümleştirmesi sonrasında oluşturulan oturum açma ve denetim olayları depolandığından çalışma kitabı bu tarihten önceki içgörüleri içermez. Microsoft Entra Id için Azure İzleyici çalışma kitaplarının önkoşulları hakkında daha fazla bilgi edinin. Daha önce Microsoft Entra oturum açma ve denetim günlüklerinizi Azure İzleyici ile tümleştirdiyseniz, çalışma kitabını kullanarak geçmiş bilgileri değerlendirebilirsiniz.

Çalışma kitabına erişme

Uygun rol bileşimini kullanarak Microsoft Entra yönetim merkezinde oturum açın.

Kimlik>İzleme ve sistem durumu>Çalışma Kitapları'na göz atın.

Sorun Giderme bölümünden Hassas İşlemler Raporu çalışma kitabını seçin.

Bölümler

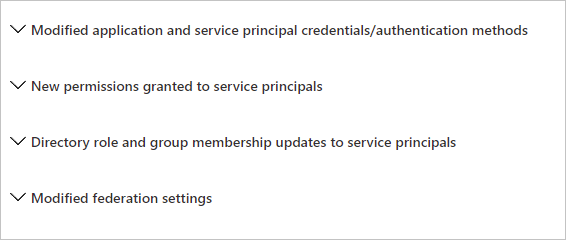

Bu çalışma kitabı dört bölüme ayrılmıştır:

Değiştirilen uygulama ve hizmet sorumlusu kimlik bilgileri/kimlik doğrulama yöntemleri - Bu rapor, son zamanlarda birçok hizmet sorumlusu kimlik bilgilerini değiştiren aktörleri ve her hizmet sorumlusu kimlik bilgisi türünün kaç tane değiştirildiğini işaret eder.

Hizmet sorumlularına verilen yeni izinler - Bu çalışma kitabı, hizmet sorumluları için kısa süre önce verilen OAuth 2.0 izinlerini de vurgular.

Hizmet sorumluları için dizin rolü ve grup üyeliği güncelleştirmeleri

Değiştirilen federasyon ayarları - Bu rapor, bir kullanıcı veya uygulama bir etki alanındaki federasyon ayarlarını değiştirdiğinde vurgulanır. Örneğin, etki alanına imzalama sertifikası gibi yeni bir Active Directory Federasyon Hizmeti (ADFS) TrustedRealm nesnesi eklendiğinde bildirir. Etki alanı federasyon ayarlarında değişiklik nadir olmalıdır.

Değiştirilen uygulama ve hizmet sorumlusu kimlik bilgileri/kimlik doğrulama yöntemleri

Saldırganların ortamda kalıcılık kazanmalarının en yaygın yollarından biri, mevcut uygulamalara ve hizmet sorumlularına yeni kimlik bilgileri eklemektir. Kimlik bilgileri, saldırganın hedef uygulama veya hizmet sorumlusu olarak kimlik doğrulaması yaparak izinlere sahip olduğu tüm kaynaklara erişim izni vermesine olanak tanır.

Bu bölüm, algılamanıza yardımcı olmak için aşağıdaki verileri içerir:

Kimlik bilgisi türü dahil olmak üzere uygulamalara ve hizmet sorumlularına eklenen tüm yeni kimlik bilgileri

En önemli aktörler ve gerçekleştirdikleri kimlik bilgileri değişikliği sayısı

Tüm kimlik bilgisi değişiklikleri için zaman çizelgesi

Hizmet sorumlularına verilen yeni izinler

Saldırganın erişim elde etmek için yüksek ayrıcalık kümesine sahip bir hizmet sorumlusu veya uygulama bulamama durumunda, genellikle izinleri başka bir hizmet sorumlusuna veya uygulamaya eklemeye çalışır.

Bu bölüm, mevcut hizmet sorumlularına AppOnly izinlerinin bir dökümünü içerir. Yöneticiler, Exchange Online ve Microsoft Graph dahil ancak bunlarla sınırlı olmamak üzere verilen aşırı yüksek izin örneklerini araştırmalıdır.

Hizmet sorumluları için dizin rolü ve grup üyeliği güncelleştirmeleri

Saldırganın mevcut hizmet sorumlularına ve uygulamalarına yeni izinler ekleme mantığını takip eden başka bir yaklaşım da bunları mevcut dizin rollerine veya gruplarına eklemektir.

Bu bölüm, hizmet sorumlusu üyeliklerinde yapılan tüm değişikliklere genel bir bakış içerir ve yüksek ayrıcalıklı rollere ve gruplara yapılan eklemeler için gözden geçirilmelidir.

Değiştirilen federasyon ayarları

Ortamda uzun vadeli bir dayanak elde etmek için bir diğer yaygın yaklaşım:

- Kiracının federasyon etki alanı güvenlerini değiştirin.

- Saldırgan tarafından güvenilen bir kimlik doğrulama kaynağı olarak denetlenen başka bir SAML IDP ekleyin.

Bu bölüm aşağıdaki verileri içerir:

Mevcut etki alanı federasyon güvenlerinde gerçekleştirilen değişiklikler

Yeni etki alanlarının ve güvenlerin eklenmesi

Filtreler

Bu paragraf, her bölüm için desteklenen filtreleri listeler.

Değiştirilen Uygulama ve Hizmet Sorumlusu Kimlik Bilgileri/Kimlik Doğrulama Yöntemleri

- Zaman aralığı

- Operasyon adı

- Referans

- Actor (Oyuncu)

- Aktörü dışla

Hizmet sorumlularına verilen yeni izinler

- Zaman aralığı

- İstemci uygulaması

- Kaynak

Hizmet sorumlularına dizin rolü ve grup üyeliği güncelleştirmeleri

- Zaman aralığı

- İşlem

- Kullanıcı veya uygulama başlatma

Değiştirilen federasyon ayarları

- Zaman aralığı

- İşlem

- Kullanıcı veya uygulama başlatma

En iyi yöntemler

-

- Kuruluşunuzda sık kullanılmayan hizmet sorumlularına eklenen kimlik bilgilerine dikkat etmek için değiştirilmiş uygulama ve hizmet sorumlusu kimlik bilgilerini** kullanın. Değiştirilen şüpheli aktörleri veya hizmet sorumlularını daha fazla araştırmak için bu bölümde bulunan filtreleri kullanın.

Güvenliği aşılmış olabilecek aktörler tarafından hizmet sorumlularına eklenen geniş veya aşırı izinlere dikkat etmek için hizmet sorumlularına verilen yeni izinleri kullanın.

Eklenen veya değiştirilen hedef etki alanının/URL'nin meşru bir yönetici davranışı olduğunu onaylamak için değiştirilen federasyon ayarları bölümünü kullanın. Etki alanı federasyon güvenlerini değiştiren veya ekleyen eylemler nadirdir ve en kısa zamanda araştırılması için yüksek uygunluk olarak kabul edilmelidir.