Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

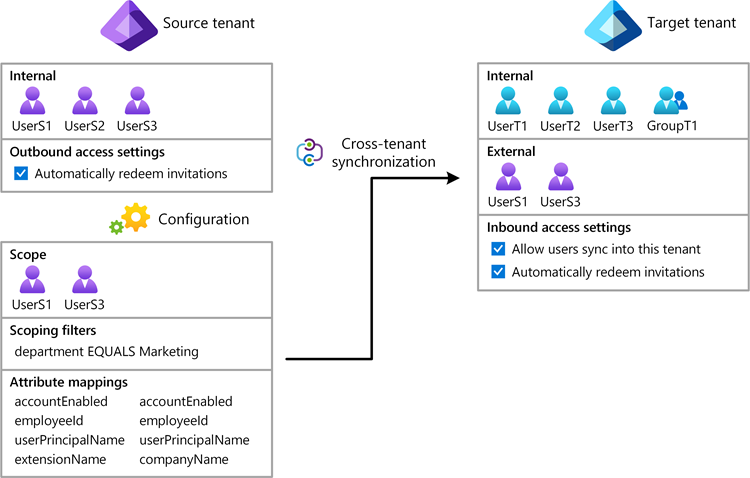

Bu makalede, Microsoft Entra yönetim merkezini kullanarak kiracılar arası eşitlemeyi yapılandırma adımları açıklanmaktadır. Yapılandırıldığında, Microsoft Entra ID hedef kiracınızdaki B2B kullanıcılarını otomatik olarak sağlar ve kaldırır.

Bu hizmetin ne yaptığı, nasıl çalıştığı ve sık sorulan sorular hakkında önemli ayrıntılar için bkz. Microsoft Entra Id ile SaaS uygulamalarına kullanıcı sağlamayı ve sağlamayı kaldırmayı otomatikleştirme.

Önemli

Bulutlar arası eşitleme şu anda ÖNİzLEME aşamasındadır. Bu bilgiler, yayımlanmadan önce önemli ölçüde değiştirilebilen yayın öncesi bir ürünle ilgilidir. Microsoft, burada sağlanan bilgilerle ilgili olarak açık veya zımni hiçbir garanti vermez.

Bu makalede, Microsoft bulut hizmetleri arasında tenant'lar arası senkronizasyonu yapılandırma adımları açıklanmaktadır. Yapılandırıldığında, Microsoft Entra ID hedef kiracınızdaki B2B kullanıcılarını otomatik olarak sağlar ve kaldırır. Bu öğretici, ticari buluttan (> ABD Kamu) kimlikleri eşitlemeye odaklansa da, Aynı adımlar Kamu -> Ticari ve Ticari --> Çin için de geçerlidir.

Bu hizmetin ne yaptığı, nasıl çalıştığı ve sık sorulan sorular hakkında önemli ayrıntılar için bkz. Microsoft Entra Id ile SaaS uygulamalarına kullanıcı sağlamayı ve sağlamayı kaldırmayı otomatikleştirme. Kiracılar arası eşitleme ile bulutlar arası eşitleme arasındaki farklar için sık sorulan sorular bölümünde bulutlar arası eşitleme bölümüne bakın.

Desteklenen bulut çiftleri

Bulut sistemi kiracıları arası senkronizasyon şu bulut çiftlerini destekler:

| Kaynak | Hedef | Azure portalı etki alanı bağlantıları |

|---|---|---|

| Azure ticari | Azure ticari |

portal.azure.com -->portal.azure.com |

| Azure Hükümeti | Azure Hükümeti |

portal.azure.us -->portal.azure.us |

Bulutlar arası eşitleme şu bulut çiftlerini destekler:

| Kaynak | Hedef | Azure portalı etki alanı bağlantıları |

|---|---|---|

| Azure ticari | Azure Hükümeti |

portal.azure.com -->portal.azure.us |

| Azure Hükümeti | Azure ticari |

portal.azure.us -->portal.azure.com |

| Azure ticari | 21Vianet tarafından sağlanan Azure (Çin'de Azure) |

portal.azure.com -->portal.azure.cn |

Öğrenme hedefleri

Bu makalenin sonunda şunları yapabileceksiniz:

- Hedef kiracınızda B2B kullanıcıları oluşturma

- Hedef kiracınızdaki B2B kullanıcılarını kaldırma

- Kaynak ve hedef kiracılarınız arasında kullanıcı özniteliklerinin eşitlenmesini sağlayın

Önkoşullar

![]()

Kaynak kiracı

- Microsoft Entra Id P1 veya P2 lisansı. Daha fazla bilgi için bkz. Lisans gereksinimleri.

- Kiracılar arası erişim ayarlarını yapılandırmak için Güvenlik Yöneticisi rolü.

- Kiracılar arası eşitlemeyi yapılandırmak için Hibrit Kimlik Yöneticisi rolü.

- Kullanıcıları bir yapılandırmaya atamak ve bir yapılandırmayı silmek için Bulut Uygulama Yöneticisi veya Uygulama Yöneticisi rolü.

- Microsoft Entra ID İdaresi veya Microsoft Entra Suite lisansı. Daha fazla bilgi için bkz. Lisans gereksinimleri.

- Kiracılar arası erişim ayarlarını yapılandırmak için Güvenlik Yöneticisi rolü.

- Kiracılar arası eşitlemeyi yapılandırmak için Hibrit Kimlik Yöneticisi rolü.

- Kullanıcıları bir yapılandırmaya atamak ve bir yapılandırmayı silmek için Bulut Uygulama Yöneticisi veya Uygulama Yöneticisi rolü.

![]()

Hedef kiracı

- Kiracılar arası erişim ayarlarını yapılandırmak için Güvenlik Yöneticisi rolü.

- Kiracılar arası erişim ayarlarını yapılandırmak için Güvenlik Yöneticisi rolü.

1. Adım: Sağlama dağıtımınızı planlama

Kuruluşunuzdaki kiracıları nasıl yapılandırmak istediğinizi tanımlayın.

Sağlama hizmetinin nasıl çalıştığı hakkında bilgi edinin.

Sağlama kapsamına kimlerin dahil edileceğini belirleyin.

Kiracılar arasında hangi verilerin eşleneceğini belirleyin.

1. Adım: Her iki kiracıda da bulutlar arası ayarları etkinleştirme

![]()

Kaynak kiracı

Kaynak kiracının Microsoft Entra yönetim merkezinde oturum açın.

Entra Id>Dış Kimlikler>Kiracılar arası erişim ayarları'na gidin.

Microsoft bulut ayarları sekmesinde, Microsoft Azure Kamu gibi işbirliği yapmak istediğiniz bulutun onay kutusunu seçin.

Bulut listesi, içinde olduğunuz buluta göre değişir. Daha fazla bilgi için bkz. Microsoft bulut ayarları.

Kaydet'i seçin.

![]()

Hedef

Hedef kiracının Microsoft Entra yönetim merkezinde oturum açın.

Entra Id>Dış Kimlikler>Kiracılar arası erişim ayarları'na gidin.

Microsoft bulut ayarları sekmesinde, Microsoft Azure Ticari gibi kaynak kiracı için bulutlar arası eşitleme onay kutusunu seçin.

Bu onay kutusunu seçtiğinizde, aşağıdaki izinlere sahip bir hizmet sorumlusu oluşturur:

- User.ReadWrite.CrossCloud

- Kullanıcı.Davet.Tümü

- Organization.Read.All

- Politika.Okuma.Tümü

Kaydet'i seçin.

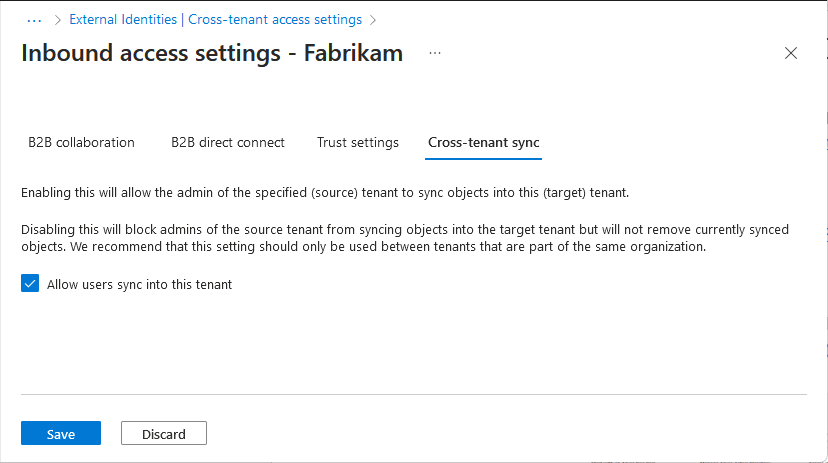

2. Adım: Hedef kiracıda kullanıcı eşitlemesini etkinleştirin

![]()

Hedef kiracı

Hedef kiracının Microsoft Entra yönetim merkezinde oturum açın.

Entra Id>Dış Kimlikler>Kiracılar arası erişim ayarları'na gidin.

Kuruluş ayarları sekmesinde Kuruluş ekle'yi seçin.

Kiracı kimliğini veya etki alanı adını yazıp Ekle'yi seçerek kaynak kiracıyı ekleyin.

Eklenen kuruluşun Gelen Erişim altında Varsayılandan Devralındı seçin.

Kiracılar arası senkronizasyon sekmesini seçin.

Kullanıcıların bu kiracıyla eşitlenmesine izin ver seçeneğini işaretleyin.

Kaydet'i seçin.

Eğer Kiracılar arası eşitlemeyi ve otomatik kullanımı etkinleştirmek isteyip istemediğinizi soran bir iletişim kutusu görürseniz, Evet seçin.

Evet seçilirse, hedef kiracıda davetler otomatik olarak geçerli kılınacaktır.

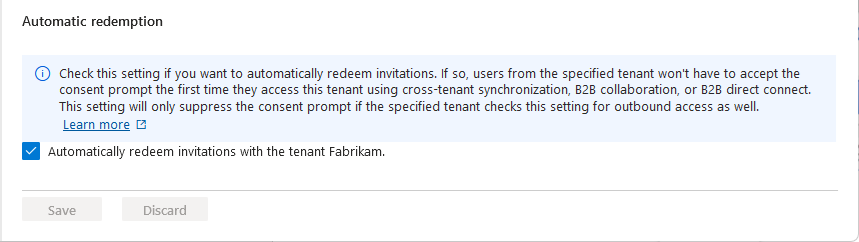

3. Adım: Davetleri hedef kiracıda otomatik olarak işleme

![]()

Hedef kiracı

Bu adımda, kaynak kiracıdan kullanıcıların onay istemini kabul etmesine gerek kalmaması için davetler otomatik olarak onaylanır. Bu ayar, hem (giden) kaynak kiracıda hem de (gelen) hedef kiracıda kontrol edilmelidir. Daha fazla bilgi için bkz. Otomatik talep ayarı.

Hedef kiracıda, aynı Gelen erişim ayarları sayfasında Güven ayarları sekmesini seçin.

"Otomatik olarak kiracı ile davetleri kullan seçeneğinin onay kutusunu işaretleyin."

Daha önce Kiracılar arası eşitleme ve otomatik hak edişi etkinleştir iletişim kutusunda Evet'i seçtiyseniz, bu kutu zaten işaretli olabilir.

Kaydet'i seçin.

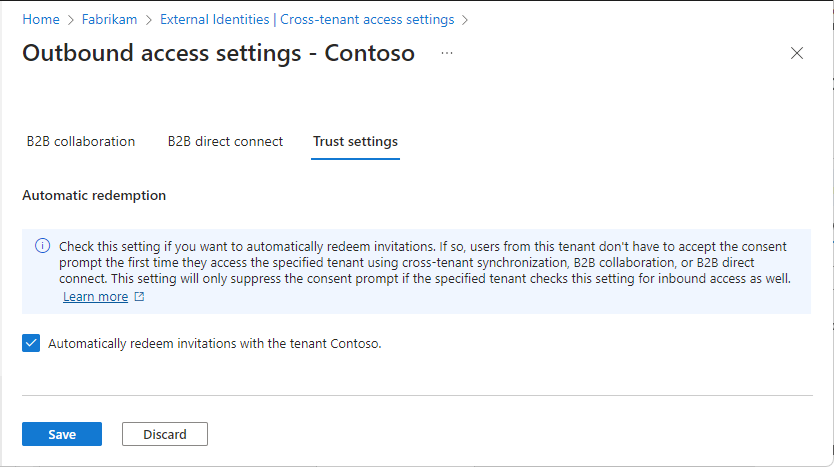

4. Adım: Davetleri kaynak kiracıda otomatik olarak kullanma

![]()

Kaynak kiracı

Bu adımda, davetleri kaynak kiracıda otomatik olarak kullanırsınız.

Kaynak kiracının Microsoft Entra yönetim merkezinde oturum açın.

Entra Id>Dış Kimlikler>Kiracılar arası erişim ayarları'na gidin.

Kuruluş ayarları sekmesinde Kuruluş ekle'yi seçin.

Kiracı kimliğini veya etki alanı adını yazıp Ekle'yi seçerek hedef kiracıyı ekleyin.

Hedef kuruluş için "Giden Erişim" altında "Varsayılandan Devralındı" seçin.

Güven ayarları sekmesini seçin.

"Otomatik olarak kiracı ile davetleri kullan seçeneğinin onay kutusunu işaretleyin."

Kaydet'i seçin.

5. Adım: Kaynak kiracıda yapılandırma oluşturma

![]()

Kaynak kiracı

Kaynak kiracıda, Entra ID>Dış Kimlikler>Çapraz kiracı eşitleme bölümüne gidin.

Azure portalını kullanıyorsanız Microsoft Entra ID>Yönet>Kiracılar arası eşitleme'ye gidin.

Yapılandırmalar'ı seçin.

Sayfanın üst kısmında Yeni yapılandırma'yı seçin.

Yapılandırma için bir ad belirtin.

Microsoft bulutlarındaki kiracılar arası eşitlemeyi ayarlama seçeneğini işaretleyin.

Oluştur'i seçin.

Yeni oluşturduğunuz yapılandırmanın listede görünmesi 15 saniye kadar sürebilir.

Bulutlar arası eşitleme için Yapılandırmalar sayfasında Kiracı Adı ve Kiracı Kimliği sütunları boş olur.

6. Adım: Hedef kiracı bağlantısını test etme

![]()

Kaynak kiracı

Kaynak kiracı ortamında yeni yapılandırmanızı görmelisiniz. Aksi takdirde yapılandırma listesinde yapılandırmanızı seçin.

Başlayın seçin.

Sağlama Modu'nuOtomatik olarak ayarlayın.

Yönetici Kimlik Bilgileri bölümünde, Kimlik Doğrulama Yöntemi'niKiracılar Arası Eşitleme İlkesi olarak değiştirin.

Kiracı Kimliği kutusuna hedef kiracının kiracı kimliğini girin.

Bağlantıyı test etmek için Bağlantıyı Test Et'i seçin.

Sağlanan kimlik bilgilerinin sağlamayı etkinleştirme yetkisine sahip olduğunu belirten bir ileti görmeniz gerekir. Test bağlantısı başarısız olursa, bu makalenin devamında yer alan Yaygın senaryolar ve çözümler bölümüne bakın.

Kaydet'i seçin.

Eşlemeler ve Ayarlar bölümleri görüntülenir.

Sağlama sayfasını kapatın.

7. Adım: Sağlama kapsamında kimlerin olduğunu tanımlama

![]()

Kaynak kiracı

Microsoft Entra sağlama hizmeti, aşağıdaki yollardan birinde veya her ikisinde kimlerin sağlanacaklarını tanımlamanızı sağlar:

- Yapılandırmaya yapılan atamaya göre

- Kullanıcının özniteliklerine göre

Başlangıçta kapsamı sınırlı tutun. Herkese sunulmadan önce küçük bir kullanıcı kümesiyle test edin. Sağlama kapsamı atanan kullanıcılar ve gruplar olarak ayarlandığında, yapılandırmaya bir veya iki kullanıcı atayarak bunu denetleyebilirsiniz. Sonraki adımda açıklanan öznitelik tabanlı kapsam filtreleri oluşturarak sağlama kapsamındaki kişileri daha da geliştirebilirsiniz.

Kaynak kiracıda Sağlama'yı seçin ve Ayarlar bölümünü genişletin.

Kapsam listesinde, kaynak kiracıdaki tüm kullanıcıların mı yoksa yalnızca yapılandırmaya atanan kullanıcıların mı eşitleneceğini seçin.

Yalnızca atanan kullanıcıları ve grupları eşitle yerine tüm kullanıcıları ve grupları eşitle seçmeniz önerilir. Kapsamdaki kullanıcı sayısını azaltmak performansı artırır.

Herhangi bir değişiklik yaptıysanız Kaydet'i seçin.

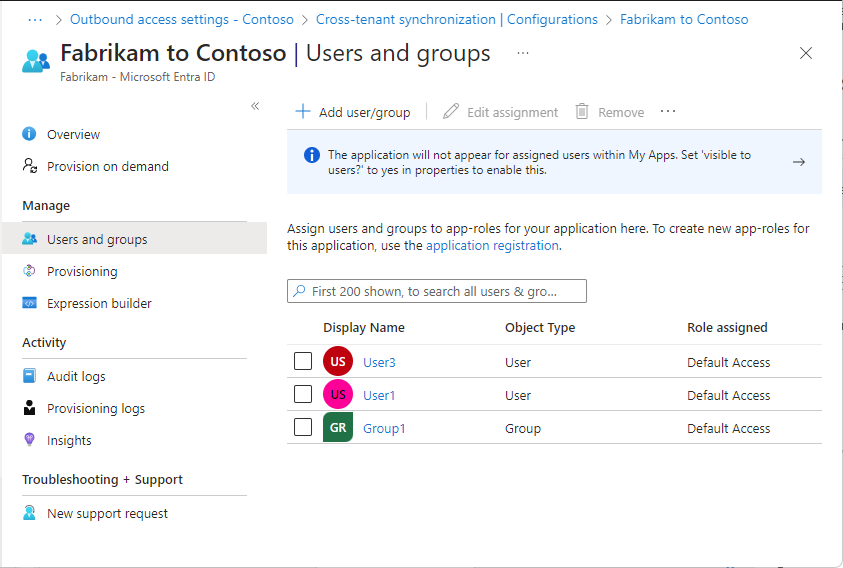

Yapılandırma sayfasında Kullanıcılar ve gruplar'ı seçin.

Kiracılar arası senkronizasyonun çalışması için yapılandırmaya en az bir iç kullanıcı atanmalıdır.

Kullanıcı/grup ekle'yi seçin.

Atama Ekle sayfasında, Kullanıcılar ve gruplar'ın altında Hiçbiri Seçilmedi'yi seçin.

Kullanıcılar ve gruplar bölmesinde, yapılandırmaya atamak istediğiniz bir veya daha fazla iç kullanıcı veya grubu arayın ve seçin.

Yapılandırmaya atamak üzere bir grup seçerseniz, yalnızca grupta doğrudan üye olan kullanıcılar sağlama kapsamında olur. Statik bir grup veya dinamik grup seçebilirsiniz. Atama, iç içe gruplara otomatik olarak geçmez.

Seç'i seçin.

Ata seçin.

Daha fazla bilgi için bkz. Uygulamaya kullanıcı ve grup atama.

8. Adım: (İsteğe bağlı) Sağlama kapsamında kimlerin olduğunu kapsam filtreleri ile tanımlayın.

![]()

Kaynak kiracı

Önceki adımda Kapsam için seçtiğiniz değerden bağımsız olarak, öznitelik tabanlı kapsam filtreleri oluşturarak hangi kullanıcıların eşitleneceğini daha fazla sınırlayabilirsiniz.

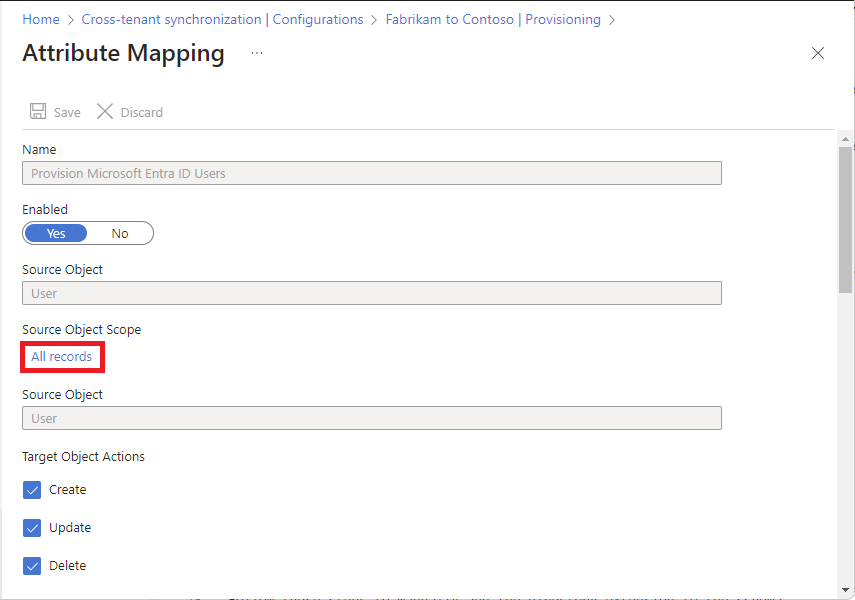

Kaynak kiracıda Sağlama'yı seçin ve Eşlemeler bölümünü genişletin.

Öznitelik Eşleme sayfasını açmak için Microsoft Entra ID Kullanıcıları Sağla'ya tıklayın.

Kaynak Nesne Kapsamı'nın altında Tüm kayıtlar'ı seçin.

Kaynak Nesne Kapsamı sayfasında Kapsam filtresi ekle'yi seçin.

Sağlama kapsamındaki kullanıcıları tanımlamak için kapsam belirleme filtreleri ekleyin.

Kapsam filtrelerini yapılandırmak için, Kapsam filtreleriyle sağlanacak kullanıcı veya gruplara yönelik sağlanan yönergelere bakın.

Değişiklikleri kaydetmek için Tamam ve Kaydet'i seçin.

Filtre eklediyseniz, değişikliklerinizi kaydetmenin atanan tüm kullanıcıların ve grupların yeniden eşitlenmesine neden olacağını belirten bir ileti görürsünüz. Dizininizin boyutuna bağlı olarak bu işlem uzun sürebilir.

Evet'i seçin ve Öznitelik Eşlemesi sayfasını kapatın.

9. Adım: Öznitelik eşlemelerini gözden geçirme

![]()

Kaynak kiracı

Öznitelik eşlemeleri, verilerin kaynak kiracı ile hedef kiracı arasında nasıl akması gerektiğini tanımlamanızı sağlar. Varsayılan öznitelik eşlemelerini özelleştirme hakkında bilgi için bkz. Öğretici - Microsoft Entra Id'de SaaS uygulamaları için kullanıcı sağlama öznitelik eşlemelerini özelleştirme.

Kaynak kiracıda Sağlama'yı seçin ve Eşlemeler bölümünü genişletin.

Microsoft Entra ID Kullanıcılarını Sağla'yı Seçin.

Öznitelik Eşlemesi sayfasında, Öznitelik Eşlemeleri bölümünde kiracılar arasında eşitlenen kullanıcı özniteliklerini gözden geçirmek için aşağı kaydırın.

İlk öznitelik olan alternativeSecurityIdentifier, kullanıcıyı kiracılar arasında benzersiz olarak tanımlamak, kaynak kiracıdaki kullanıcıları hedef kiracıdaki mevcut kullanıcılarla eşleştirmek ve her kullanıcının yalnızca bir hesabı olduğundan emin olmak için kullanılan bir iç özniteliktir. Eşleşen öznitelik değiştirilemez. Eşleşen özniteliği değiştirmeye veya başka eşleşen öznitelikler eklemeye çalışmak hataya

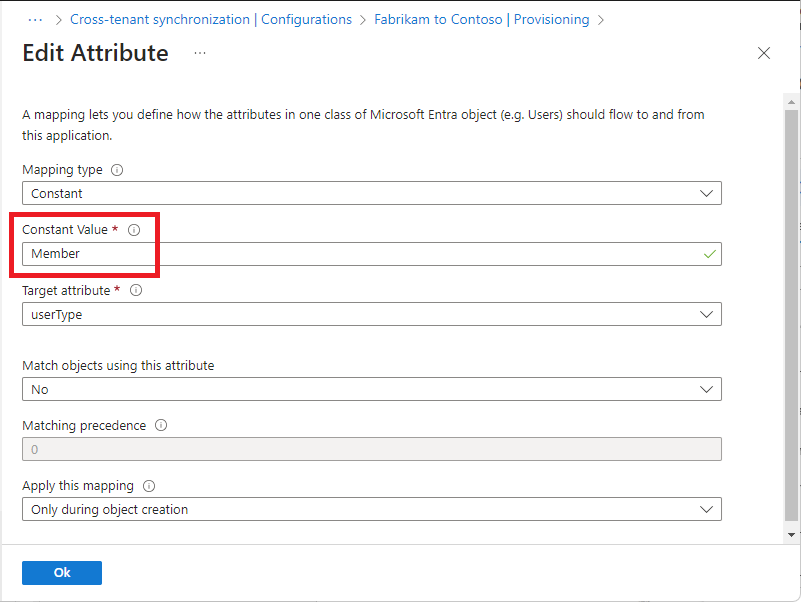

schemaInvalidneden olur.Özniteliği Düzenle sayfasını açmak için Member (userType) özniteliğini seçin.

userType özniteliği için Sabit Değer ayarını gözden geçirin.

Bu ayar, hedef kiracıda oluşturulacak kullanıcı türünü tanımlar ve aşağıdaki tabloda yer alan değerlerden biri olabilir. Varsayılan olarak, kullanıcılar dış üye (B2B işbirliği kullanıcıları) olarak oluşturulur. Daha fazla bilgi için bkz. Microsoft Entra B2B işbirliği kullanıcısının özellikleri.

Sabit Değer Açıklama Üye Varsayılan. Kullanıcılar hedef kiracıda dış üye (B2B işbirliği kullanıcıları) olarak oluşturulur. Kullanıcılar hedef kiracının herhangi bir iç üyesi olarak işlev görecektir. Misafir Kullanıcılar, hedef kiracıda dış konuklar (B2B işbirliği kullanıcıları) olarak oluşturulur. Not

B2B kullanıcısı hedef kiracıda zaten varsa, Bu eşlemeyi uygula ayarı Her Zaman olarak ayarlanmadığı sürece Üye (userType)Üye olarak değiştirilmez.

Seçtiğiniz kullanıcı türü, uygulamalar veya hizmetler için aşağıdaki sınırlamalara sahiptir (ancak bunlarla sınırlı değildir):

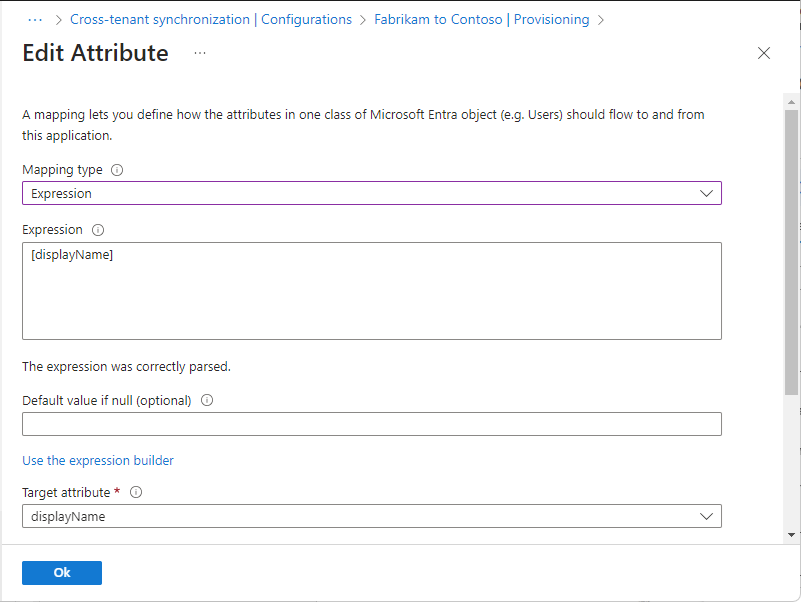

Uygulama veya hizmet Sınırlamalar Power BI - Power BI'da UserType Üyesi desteği şu anda önizleme aşamasındadır. Daha fazla bilgi için bkz. Microsoft Entra B2B ile Power BI içeriğini dış konuk kullanıcılara dağıtma. Azure Sanal Masaüstü - Sınırlamalar için bkz. Azure Sanal Masaüstü önkoşulları. Microsoft Ekipleri - Sınırlamalar için bkz. Diğer Microsoft 365 bulut ortamlarından konuklarla işbirliği yapma. Herhangi bir dönüştürme tanımlamak istiyorsanız , Öznitelik Eşleme sayfasında displayName gibi dönüştürmek istediğiniz özniteliği seçin.

Eşleme türünüİfade olarak ayarlayın.

İfade kutusuna dönüştürme ifadesini girin. Örneğin, görünen ad ile aşağıdakileri yapabilirsiniz:

- Ad ve soyadını çevirin ve arasına virgül ekleyin.

- Görünen adın sonuna etki alanı adını parantez içinde ekleyin.

Örnekler için bkz. Microsoft Entra Id'de öznitelik eşlemeleri için ifade yazma başvurusu.

İpucu

Kiracılar arası eşitleme şemasını güncelleştirerek dizin eklentilerini eşleştirebilirsiniz. Daha fazla bilgi için bkz. Kiracılar arası senkronizasyonda dizin uzantılarını eşleme.

10. Adım: Ek sağlama ayarlarını belirtin

![]()

Kaynak kiracı

Kaynak kiracıda Sağlama'yı seçin ve Ayarlar bölümünü genişletin.

Hata oluştuğunda e-posta bildirimi gönder onay kutusunu seçin.

Bildirim E-postası kutusuna, sağlama hatası bildirimleri alması gereken bir kişinin veya grubun e-posta adresini girin.

E-posta bildirimleri, işin karantina durumuna girmesini izleyen 24 saat içinde gönderilir. Özel uyarılar için bkz. Sağlamanın Azure İzleyici günlükleriyle nasıl tümleştirdiğini anlama.

Yanlışlıkla silmeyi önlemek için Yanlışlıkla silmeyi engelle'yi seçin ve bir eşik değeri belirtin. Varsayılan olarak eşik 500 olarak ayarlanır.

Daha fazla bilgi için bkz . Microsoft Entra sağlama hizmetinde yanlışlıkla silme önlemeyi etkinleştirme.

Değişiklikleri kaydetmek için Kaydet'i seçin.

11. Adım: İhtiyaç halinde sağlamayı test edin

![]()

Kaynak kiracı

Artık bir yapılandırmanız olduğuna göre, kullanıcılarınızdan biriyle isteğe bağlı sağlamayı test edebilirsiniz.

Kaynak kiracıda, Entra ID>Dış Kimlikler>Çapraz kiracı eşitleme bölümüne gidin.

Yapılandırmalar'ı ve ardından yapılandırmanızı seçin.

İsteğe Bağlı Sağlama'yı Seçin.

Kullanıcı veya grup seçin kutusunda test kullanıcılarınızdan birini arayın ve seçin.

Provision'ı seçin.

Birkaç dakika sonra Eylem gerçekleştir sayfası, hedef kiracıda test kullanıcısının sağlanmasıyla ilgili bilgilerle birlikte görüntülenir.

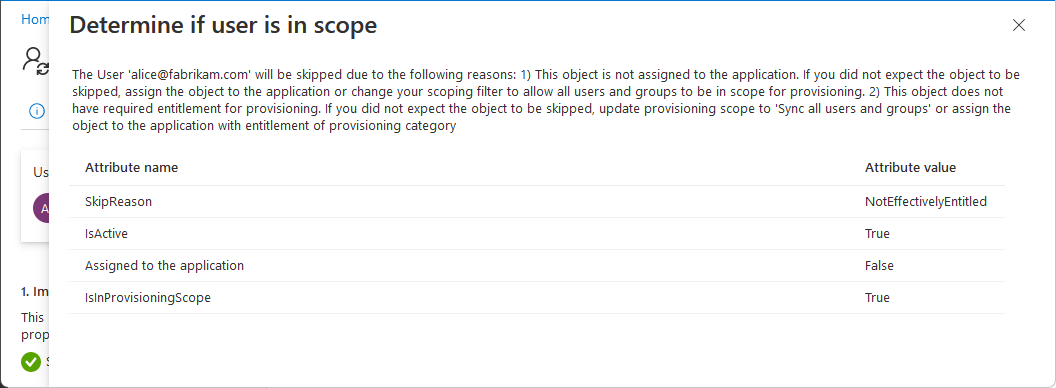

Kullanıcı kapsam içinde değilse, test kullanıcısının neden atlandığı hakkında bilgi içeren bir sayfa görürsünüz.

İsteğe bağlı sağlama sayfasında, sağlamayla ilgili ayrıntıları görüntüleyebilir ve yeniden deneme seçeneğine sahip olabilirsiniz.

Hedef kiracıda, test kullanıcısının tanımlandığını doğrulayın.

Her şey beklendiği gibi çalışıyorsa, yapılandırmaya ek kullanıcılar atayın.

Daha fazla bilgi için bkz. Microsoft Entra Id'de isteğe bağlı sağlama.

12. Adım: Sağlama işini başlatma

![]()

Kaynak kiracı

Sağlama işi, Ayarlar bölümünün Kapsamı'nda tanımlanan tüm kullanıcıların ilk eşitleme döngüsünü başlatır. İlk döngünün gerçekleştirilmesi, Microsoft Entra sağlama hizmeti çalıştığı sürece yaklaşık 40 dakikada bir gerçekleşen sonraki döngülerden daha uzun sürer.

Kaynak kiracıda, Entra ID>Dış Kimlikler>Çapraz kiracı eşitleme bölümüne gidin.

Yapılandırmalar'ı ve ardından yapılandırmanızı seçin.

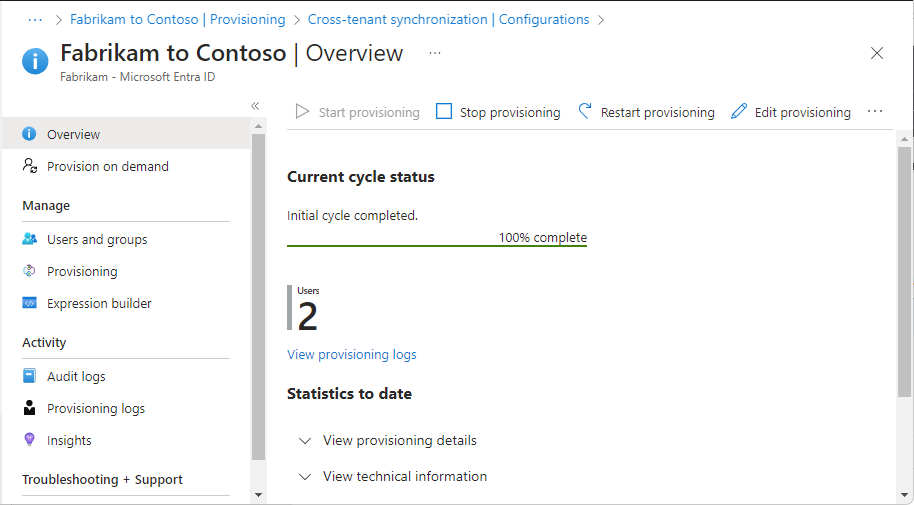

Genel Bakış sayfasında sağlama ayrıntılarını gözden geçirin.

Sağlama işini başlatmak için Sağlamayı başlat'ı seçin.

13. Adım: Sağlamayı izleme

![]()

![]()

Kaynak ve hedef kiracılar

Sağlama işini başlattıktan sonra durumu izleyebilirsiniz.

Kaynak kiracıdaki Genel Bakış sayfasında, sağlama döngüsünün durumunu ve tamamlanma derecesini görmek için ilerleme çubuğunu kontrol edin. Daha fazla bilgi için bkz. Kullanıcı sağlamanın durumunu denetleme.

Sağlama durumu iyi görünmüyorsa, yapılandırma karantinaya alınır. Daha fazla bilgi için bkz. Karantina durumunda uygulama sağlama.

Hangi kullanıcıların başarıyla veya başarısız bir şekilde sağlandığını belirlemek için Sağlama günlükleri'ni seçin. Varsayılan olarak, günlükler yapılandırmanın hizmet sorumlusu kimliğine göre filtrelenir. Daha fazla bilgi için bkz Microsoft Entra ID'de hizmet sağlama günlükleri.

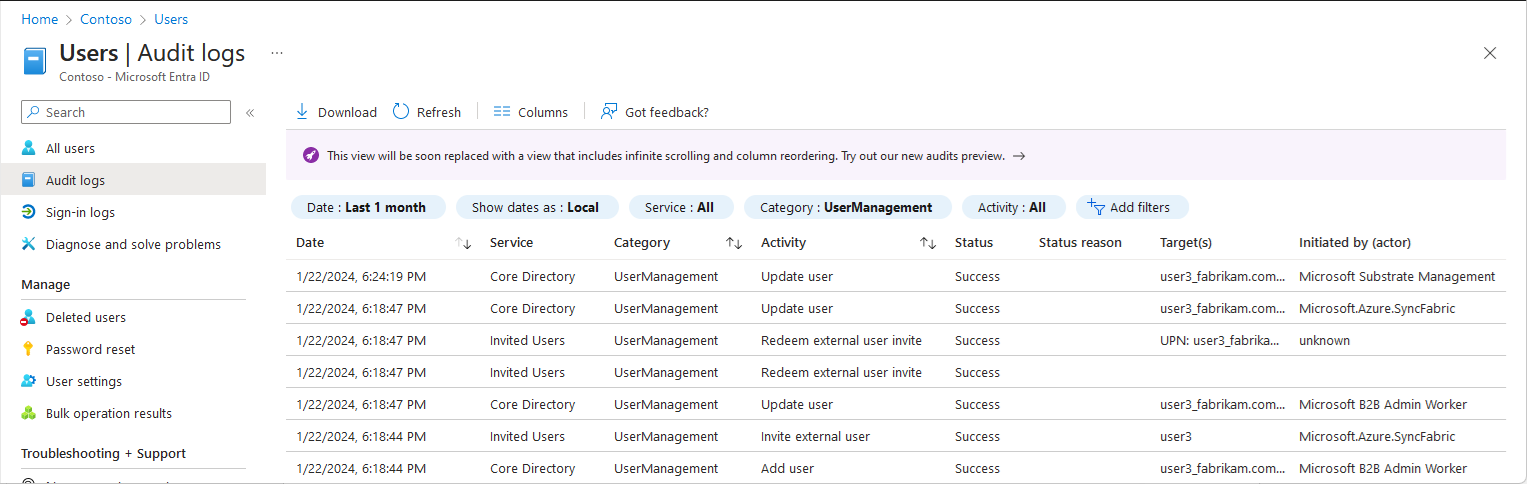

Microsoft Entra Id'de günlüğe kaydedilen tüm olayları görüntülemek için Günlükleri denetle'yi seçin. Daha fazla bilgi için bkz. Microsoft Entra Id'de denetim günlükleri.

Denetim günlüklerini hedef kiracıda da görüntüleyebilirsiniz.

Kullanıcı yönetimi için günlüğe kaydedilen olayları görüntülemek için hedef kiracıda Kullanıcılar>Denetim günlükleri'ni seçin. Hedef kiracıdaki kiracılar arası eşitleme, aktör olarak "Microsoft.Azure.SyncFabric" uygulaması olarak günlüğe kaydedilir.

14. Adım: Bırakma ayarlarını yapılandırma

![]()

Hedef kiracı

Kullanıcılar hedef kiracıya sağlanmış olsalar bile, yine de kendilerini kaldırabilirler. Kullanıcılar kendilerini sistemden çıkarırlarsa ve kapsam içindelerse, bir sonraki sağlama döngüsünde tekrar sağlanırlar. Kullanıcıların kendilerini kuruluşunuzdan kaldırmasına izin vermek istemiyorsanız Dış kullanıcı bırakma ayarlarını yapılandırmanız gerekir.

Hedef kiracıda, Entra ID>Dış Kimlikler>Dış işbirliği ayarları sekmesine gidin.

Dış kullanıcı bırakma ayarları'nın altında dış kullanıcıların kuruluşunuzdan ayrılmalarına izin verilip verilmeyeceğini seçin.

Bu ayar B2B işbirliği ve B2B doğrudan bağlantı için de geçerlidir. Bu nedenle Dış kullanıcı bırakma ayarlarınıHayır olarak ayarlarsanız B2B işbirliği kullanıcıları ve B2B doğrudan bağlantı kullanıcıları kuruluşunuzdan ayrılamaz. Daha fazla bilgi için bkz. Bir kuruluşu dış kullanıcı olarak bırakma.

Yaygın senaryolar ve çözümler

Belirti - Test bağlantısı AzureActiveDirectoryCrossTenantSyncPolicyCheckFailure ile başarısız oluyor

Kaynak kiracıda kiracılar arası eşitleme yapılandırırken ve bağlantıyı test ettiğinizde, aşağıdaki hata iletilerinden biriyle başarısız olur:

Kaynak kiracıda otomatik itfa ayarlanmış değil

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureActiveDirectoryCrossTenantSyncPolicyCheckFailure

Details: The source tenant has not enabled automatic user consent with the target tenant. Please enable the outbound cross-tenant access policy for automatic user consent in the source tenant. aka.ms/TroubleshootingCrossTenantSyncPolicyCheck

Otomatik kullanım hedef kiracıda ayarlanmaz

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureActiveDirectoryCrossTenantSyncPolicyCheckFailure

Details: The target tenant has not enabled inbound synchronization with this tenant. Please request the target tenant admin to enable the inbound synchronization on their cross-tenant access policy. Learn more: aka.ms/TroubleshootingCrossTenantSyncPolicyCheck

Neden

Bu hata, kaynak veya hedef kiracılardaki davetiyeleri otomatik olarak kabul etme ilkesinin ayarlanmadığını belirtir.

Çözüm

3. Adım: Davetleri hedef kiracıda otomatik olarak kullanma ve 4. Adım: Davetleri kaynak kiracıda otomatik olarak kullanma makalesindeki adımları izleyin.

Belirti - Test bağlantısı ExternalTenantNotFound ile başarısız oluyor

Kaynak kiracıda bulutlar arası eşitlemeyi yapılandırdığınızda ve bağlantıyı test ettiğinizde, şu hata mesajıyla başarısız olur:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: ExternalTenantNotFound

Details: This tenant was not found by the authentication authority of the current cloud: <targetTenantId>. The authentication authority is https://login.microsoftonline.com/<targetTenantId>.

Neden

Bu hata, Microsoft bulutları arasında kiracılar arası eşitleme ayarını yapma onay kutusunun işaretlenmediğini gösterir.

Çözüm

Kaynak kiracıda, bağlantı sorununa neden olan yapılandırmayı silin.

Hedef kiracıda yeni bir yapılandırma oluşturun ve 5. Adım: Kaynak kiracıda yapılandırma oluşturma bölümünde açıklandığı gibi Microsoft bulutları arasında kiracılar arası eşitlemeyi ayarla onay kutusunu işaretleyin.

Belirti - Test bağlantısı AzureActiveDirectoryTokenExpired ile başarısız oluyor

Kaynak kiracıda bulutlar arası eşitlemeyi yapılandırdığınızda ve bağlantıyı test ettiğinizde, şu hata mesajıyla başarısız olur:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureActiveDirectoryTokenExpired

Details: The identity of the calling application could not be established.

Neden

Bu hata, eşitleme için bulutlar arası ayarın etkinleştirilmediğini gösterir.

Çözüm

Hedef kiracıdaki Microsoft bulut ayarları sekmesinde, kaynak kiracı için bulutlar arası eşitleme onay kutusunu seçin. 1. Adım: Her iki kiracıda da bulutlar arası ayarları etkinleştirme adımlarını izleyin.

Belirti - Otomatik ödemenin onay kutusu devre dışı

Kiracılar arası eşitleme yapılandırılırken Otomatik kullanım onay kutusu devre dışı bırakılır.

Neden

Kiracınızın Microsoft Entra Id P1 veya P2 lisansı yok.

Çözüm

Güven ayarlarını yapılandırmak için Microsoft Entra ID P1 veya P2'ye sahip olmanız gerekir.

Belirti - Hedef kiracıda yakın zamanda silinen kullanıcı geri yüklenmedi

Hedef kiracıdaki eşitlenmiş bir kullanıcı geçici olarak silindiğinde, kullanıcı bir sonraki eşitleme döngüsü sırasında geri yüklenmez. Bir kullanıcıyı isteğe bağlı sağlama ile yumuşak silme işlemi yaparsanız ve ardından kullanıcıyı geri yüklerseniz, yinelenen kullanıcılar oluşabilir.

Neden

Daha önce geçici olarak silinen bir kullanıcının hedef kiracıda geri yüklenmesi desteklenmez.

Çözüm

Geçici olarak silinen kullanıcıyı hedef kiracıya el ile geri yükleyin. Daha fazla bilgi için bkz. Microsoft Entra Id kullanarak yakın zamanda silinen bir kullanıcıyı geri yükleme veya kaldırma.

Belirti - Kullanıcıda SMS oturum açma özelliği etkinleştirildiğinden kullanıcılar atlandı

Kullanıcılar senkronizasyona dahil edilmez. Kapsam belirleme adımı false durumunda aşağıdaki filtreyi içerir: "Dış kullanıcıları filtrele.alternativeSecurityIds EQUALS 'None'"

Neden

Bir kullanıcı için SMS oturum açma etkinleştirildiyse, hazırlama hizmeti tarafından atlanır.

Çözüm

Kullanıcılar için SMS Oturum Açmayı devre dışı bırakın. Aşağıdaki betikte PowerShell kullanarak SMS Oturum Açma özelliğini nasıl devre dışı bırakabileceğiniz gösterilmektedir.

##### Disable SMS Sign-in options for the users

#### Import module

Install-Module Microsoft.Graph.Users.Actions

Install-Module Microsoft.Graph.Identity.SignIns

Import-Module Microsoft.Graph.Users.Actions

Connect-MgGraph -Scopes "User.Read.All", "Group.ReadWrite.All", "UserAuthenticationMethod.Read.All","UserAuthenticationMethod.ReadWrite","UserAuthenticationMethod.ReadWrite.All"

##### The value for phoneAuthenticationMethodId is 3179e48a-750b-4051-897c-87b9720928f7

$phoneAuthenticationMethodId = "3179e48a-750b-4051-897c-87b9720928f7"

#### Get the User Details

$userId = "objectid_of_the_user_in_Entra_ID"

#### validate the value for SmsSignInState

$smssignin = Get-MgUserAuthenticationPhoneMethod -UserId $userId

if($smssignin.SmsSignInState -eq "ready"){

#### Disable Sms Sign-In for the user is set to ready

Disable-MgUserAuthenticationPhoneMethodSmsSignIn -UserId $userId -PhoneAuthenticationMethodId $phoneAuthenticationMethodId

Write-Host "SMS sign-in disabled for the user" -ForegroundColor Green

}

else{

Write-Host "SMS sign-in status not set or found for the user " -ForegroundColor Yellow

}

##### End the script

Belirti - Kullanıcılar AzureActiveDirectoryForbidden hatası nedeniyle sağlama işlemini gerçekleştiremiyor.

Kapsamdaki kullanıcıların sağlanması başarısız oldu. Sağlama günlükleri ayrıntıları aşağıdaki hata iletisini içerir:

Guest invitations not allowed for your company. Contact your company administrator for more details.

Neden

Bu hata, hedef kiracıdaki Konuk davet ayarlarının en kısıtlayıcı ayar ile yapılandırıldığını gösterir: "Kuruluştaki hiç kimse yöneticiler (en kısıtlayıcı) dahil konuk kullanıcıları davet edebilir".

Çözüm

Hedef kiracıdaki Konuk daveti ayarlarını daha az kısıtlayıcı bir ayar olarak değiştirin. Daha fazla bilgi için bkz . Dış işbirliği ayarlarını yapılandırma.

Belirti - UserPrincipalName kabul bekleyen durumda olan mevcut B2B kullanıcıları için güncellenmiyor

Kullanıcı el ile B2B daveti aracılığıyla ilk kez davet edildiğinde, davet kaynak kullanıcı posta adresine gönderilir. Sonuç olarak hedef kiracıdaki konuk kullanıcı, kaynak posta değeri özelliği kullanılarak userprincipalName (UPN) ön eki ile oluşturulur. UPN ve Mail kaynak kullanıcı nesne özelliklerinin farklı değerlere sahip olduğu ortamlar vardır; örneğin, Posta == user.mail@domain.com ve UPN == user.upn@otherdomain.com. Bu durumda, hedef kiracıdaki konuk kullanıcı UPN ile user.mail_domain.com#EXT#@contoso.onmicrosoft.com olarak oluşturulur.

Sorun, daha sonra kaynak nesne kiracılar arası eşitleme kapsamına eklendiğinde ortaya çıkar ve diğer özelliklerin yanı sıra hedef konuk kullanıcının UPN ön ekinin kaynak kullanıcının UPN'sine uyacak şekilde güncelleştirileceği beklentisi oluşur (yukarıdaki değerin kullanıldığı örnek şu şekildedir: user.upn_otherdomain.com#EXT#@contoso.onmicrosoft.com). Ancak, artımlı eşitleme döngüleri sırasında bu gerçekleşmez ve değişiklik göz ardı edilir.

Neden

Bu sorun, hedef kiracıya manuel olarak davet edilen B2B kullanıcısı daveti kabul etmediğinde veya kullanmadığında ortaya çıkar, bu yüzden durumu henüz kabul edilmedi. Bir kullanıcı bir e-posta aracılığıyla davet edildiğinde, postadan doldurulan bir dizi öznitelikle bir nesne oluşturulur; bunlardan biri, kaynak kullanıcının posta değerine işaret eden UPN'dir. Daha sonra kullanıcıyı kiracılar arası eşitleme kapsamına eklemeye karar verirseniz, sistem alternatifSecurityIdentifier özniteliğini temel alarak hedef kiracıda bir B2B kullanıcısıyla kaynak kullanıcıyı birleştirmeyi dener, ancak davet kullanılmadığı için önceden oluşturulan kullanıcının alternatifSecurityIdentifier özelliği doldurulmamıştır. Bu nedenle sistem bunu yeni bir kullanıcı nesnesi olarak kabul etmez ve UPN değerini güncelleştirmez. UserPrincipalName aşağıdaki senaryolarda güncelleştirilmez:

- El ile davet edilen bir kullanıcı için UPN ve posta farklıdır.

- Kiracılar arası senkronizasyon etkinleştirilmeden önce kullanıcı davet edilmişti.

- Kullanıcı daveti hiçbir zaman kabul etmemiş, bu nedenle "kabul bekleniyor durumunda" durumdadır.

- Kullanıcı, kiracılar arası senkronizasyon kapsamına alınır.

Çözüm

Sorunu çözmek için, etkilenen kullanıcıların UPN'yi güncelleştirmeleri için isteğe bağlı sağlamayı çalıştırın. Ayrıca, etkilenen tüm kullanıcılar için UPN'yi güncelleştirmek için sağlamayı yeniden başlatabilirsiniz. Bunun, büyük kiracılar için uzun sürebilecek bir başlangıç döngüsünü tetiklediğini unutmayın. Kabul durumunda el ile davet edilen kullanıcıların listesini almak için bir betik kullanabilirsiniz, aşağıdaki örneğe bakın.

Connect-MgGraph -Scopes "User.Read.All"

$users = Get-MgUser -Filter "userType eq 'Guest' and externalUserState eq 'PendingAcceptance'"

$users | Select-Object DisplayName, UserPrincipalName | Export-Csv "C:\Temp\GuestUsersPending.csv"

Ardından her kullanıcı için PowerShell ile provisionOnDemand kullanabilirsiniz. Bu API için hız sınırı 10 saniyede 5 istektir. Daha fazla bilgi için bkz. İsteğe bağlı sağlama için bilinen sınırlamalar.