Hızlı Başlangıç: Sınırsız uygulama kaydı oluşturmak için izin verme

Bu hızlı başlangıç kılavuzunda, sınırsız sayıda uygulama kaydı oluşturma iznine sahip bir özel rol oluşturacak ve ardından bu rolü bir kullanıcıya atayacaksınız. Atanan kullanıcı daha sonra uygulama kayıtları oluşturmak için Microsoft Entra yönetim merkezini, Microsoft Graph PowerShell'i veya Microsoft Graph API'sini kullanabilir. Yerleşik Uygulama Geliştirici rolünün aksine, bu özel rol sınırsız sayıda uygulama kaydı oluşturma olanağı sağlar. Uygulama Geliştirici rolü bu özelliği verir, ancak dizin genelinde nesne kotasına çarpmayı önlemek için oluşturulan toplam nesne sayısı 250 ile sınırlıdır. Microsoft Entra özel rolleri oluşturmak ve atamak için gereken en düşük ayrıcalıklı rol Ayrıcalıklı Rol Yöneticisi'dir.

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Önkoşullar

- Microsoft Entra Kimlik P1 veya P2 lisansı

- Ayrıcalıklı Rol Yöneticisi

- PowerShell kullanırken Microsoft Graph PowerShell modülü

- Microsoft Graph API için Graph gezginini kullanırken yönetici onayı

Daha fazla bilgi için bkz . PowerShell veya Graph Explorer'ı kullanma önkoşulları.

Microsoft Entra yönetim merkezi

Özel rol oluşturma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

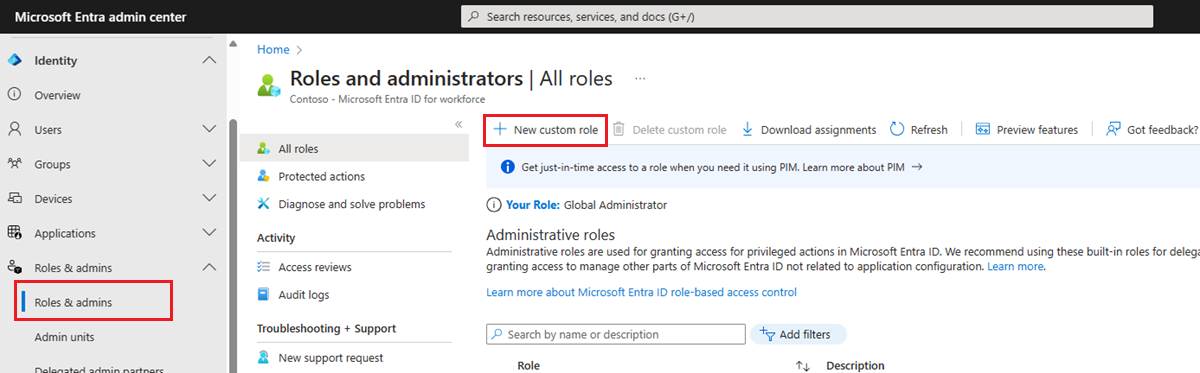

Microsoft Entra yönetim merkezinde en az Ayrıcalıklı Rol Yöneticisi olarak oturum açın.

Kimlik>Rolleri ve yöneticiler>Rolleri ve yöneticiler'e göz atın.

Yeni özel rol'e tıklayın.

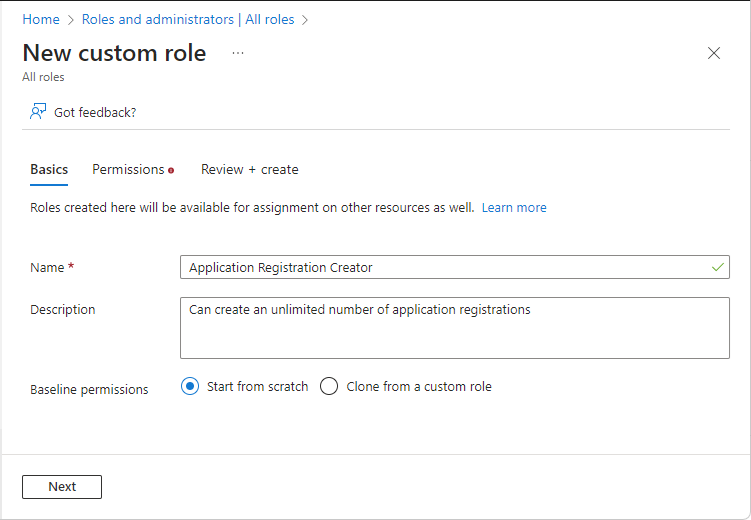

Temel Bilgiler sekmesinde, rolün adı için "Uygulama Kaydı Oluşturucusu" ve rol açıklaması için "Sınırsız sayıda uygulama kaydı oluşturabilir" yazın ve ardından İleri'yi seçin.

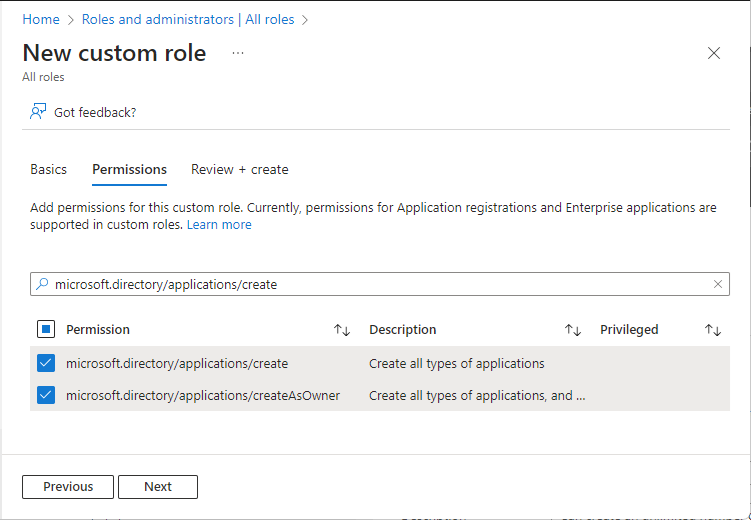

İzinler sekmesinde, arama kutusuna "microsoft.directory/applications/create" yazın ve ardından istenen izinlerin yanındaki onay kutularını seçin ve ardından İleri'yi seçin.

Gözden Geçir ve oluştur sekmesinde izinleri gözden geçirin ve Oluştur'u seçin.

Rolü atama

Microsoft Entra yönetim merkezinde en az Ayrıcalıklı Rol Yöneticisi olarak oturum açın.

Kimlik>Rolleri ve yöneticiler>Rolleri ve yöneticiler'e göz atın.

Uygulama Kaydı Oluşturucusu rolünü seçin ve Atama ekle'yi seçin.

İstediğiniz kullanıcıyı seçin ve kullanıcıyı role eklemek için Seç'e tıklayın.

Bitti! Bu hızlı başlangıçta, sınırsız sayıda uygulama kaydı oluşturma iznine sahip özel bir rolü başarıyla oluşturdunuz ve ardından bu rolü bir kullanıcıya atayın.

İpucu

Rolü Microsoft Entra yönetim merkezini kullanarak bir uygulamaya atamak için, atama sayfasının arama kutusuna uygulamanın adını girin. Uygulamalar varsayılan olarak listede gösterilmez, ancak arama sonuçlarında döndürülür.

Uygulama kaydı izinleri

Uygulama kayıtları oluşturma becerisi getiren iki izin vardır ve bunlardan her birinin davranışı farklıdır.

- microsoft.directory/applications/createAsOwner: Bu iznin atanması, oluşturucunun oluşturulan uygulama kaydının ilk sahibi olarak eklenmesine neden olur ve oluşturulan uygulama kaydı oluşturucunun 250 oluşturulan nesne kotasına göre sayılır.

- microsoft.directory/applications/create: Bu iznin atanması, oluşturucunun oluşturulan uygulama kaydının ilk sahibi olarak eklenmediğine ve oluşturulan uygulama kaydının oluşturucunun 250 oluşturulan nesne kotasına göre sayılmayacağına neden olur. Dizin düzeyi kotaya ulaşmadan atananın uygulama kayıtları oluşturmasını engelleyen bir şey olmadığından bu izni dikkatli bir şekilde kullanın. Her iki izin de atanırsa, bu izin önceliklidir.

PowerShell

Özel rol oluşturma

Aşağıdaki PowerShell betiğini kullanarak yeni bir rol oluşturun:

# Basic role information

$displayName = "Application Registration Creator"

$description = "Can create an unlimited number of application registrations."

$templateId = (New-Guid).Guid

# Set of permissions to grant

$allowedResourceAction =

@(

"microsoft.directory/applications/create"

"microsoft.directory/applications/createAsOwner"

)

$rolePermissions = @{'allowedResourceActions'= $allowedResourceAction}

# Create new custom admin role

$customRole = New-MgRoleManagementDirectoryRoleDefinition -DisplayName $displayName -Description $description -RolePermissions $rolePermissions -TemplateId $templateId -IsEnabled:$true

Rolü atama

Aşağıdaki PowerShell betiğini kullanarak rolü atayın:

# Get the user and role definition you want to link

$user = Get-MgUser -Filter "UserPrincipalName eq 'Adam@contoso.com'"

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Application Registration Creator'"

# Get resource scope for assignment

$resourceScope = '/'

# Create a scoped role assignment

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId $resourceScope -RoleDefinitionId $roleDefinition.Id -PrincipalId $user.Id

Microsoft Graph API

Özel rol oluşturma

Özel rol oluşturmak için Create unifiedRoleDefinition API'sini kullanın.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleDefinitions

Gövde

{

"description": "Can create an unlimited number of application registrations.",

"displayName": "Application Registration Creator",

"isEnabled": true,

"rolePermissions":

[

{

"allowedResourceActions":

[

"microsoft.directory/applications/create"

"microsoft.directory/applications/createAsOwner"

]

}

],

"templateId": "<PROVIDE NEW GUID HERE>",

"version": "1"

}

Rolü atama

Özel rolü atamak için UnifiedRoleAssignment API'sini oluşturun. Rol ataması bir güvenlik sorumlusu kimliğini (kullanıcı veya hizmet sorumlusu olabilir), rol tanımı (rol) kimliğini ve Microsoft Entra kaynak kapsamını birleştirir.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments

Gövde

{

"@odata.type": "#microsoft.graph.unifiedRoleAssignment",

"principalId": "<PROVIDE OBJECTID OF USER TO ASSIGN HERE>",

"roleDefinitionId": "<PROVIDE OBJECTID OF ROLE DEFINITION HERE>",

"directoryScopeId": "/"

}

Sonraki adımlar

- Microsoft Entra yönetim rolleri forumunu bizimle paylaşmaktan çekinmeyin.

- Microsoft Entra rolleri hakkında daha fazla bilgi için bkz . Microsoft Entra yerleşik rolleri.

- Varsayılan kullanıcı izinleri hakkında daha fazla bilgi için bkz . Varsayılan konuk ve üye kullanıcı izinlerinin karşılaştırması.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin