Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede Check Point Uzaktan Güvenli Erişim VPN'sini Microsoft Entra Id ile tümleştirmeyi öğreneceksiniz. Check Point Uzaktan Güvenli Erişim VPN'sini Microsoft Entra Id ile tümleştirdiğinizde şunları yapabilirsiniz:

- Check Point Uzaktan Güvenli Erişim VPN'sine kimlerin erişimi olduğunu Microsoft Entra Id'de denetleyin.

- Kullanıcılarınızın Microsoft Entra hesaplarıyla Check Point Uzaktan Güvenli Erişim VPN'sinde otomatik olarak oturum açmasını sağlayın.

- Hesaplarınızı tek bir merkezi konumda yönetin.

Önkoşullar

Bu makalede özetlenen senaryo, aşağıdaki önkoşullara zaten sahip olduğunuzu varsayar:

- Etkin aboneliği olan bir Microsoft Entra kullanıcı hesabı. Henüz bir hesabınız yoksa, ücretsiz bir hesap oluşturun .

- Aşağıdaki rollerden biri:

- uygulama yöneticisi

- Bulut Uygulaması Yöneticisi

- Uygulama Sahibi.

- Check Point Uzaktan Güvenli Erişim VPN tek oturum açma (SSO) etkin aboneliği.

Senaryo açıklaması

Bu makalede Microsoft Entra SSO'larını bir test ortamında yapılandırıp test edebilirsiniz.

- Check Point Uzaktan Güvenli Erişim VPN, SP tarafından başlatılan SSO'ları destekler.

Galeriden Check Point Uzaktan Güvenli Erişim için VPN ekleme

Check Point Uzaktan Güvenli Erişim VPN'sinin Microsoft Entra ID ile tümleştirmesini yapılandırmak için galeriden Check Point Uzaktan Güvenli Erişim VPN'sini yönetilen SaaS uygulamaları listenize eklemeniz gerekir.

- Microsoft Entra yönetim merkezinde en az bir Bulut Uygulaması Yöneticisi olarak oturum açın.

- Entra ID>Kurumsal uygulamalar>Yeni uygulama'ya göz atın.

- Galeriden ekle bölümünde, arama kutusuna Denetim Noktası Uzaktan Güvenli Erişim VPN'i yazın.

- Sonuçlar panelinden Denetim Noktası Uzaktan Güvenli Erişim VPN'i seçin ve uygulamayı ekleyin. Uygulama kiracınıza eklenirken birkaç saniye bekleyin.

Alternatif olarak, Kurumsal Uygulama Yapılandırması Sihirbazı'nı da kullanabilirsiniz. Bu sihirbazda, kiracınıza bir uygulama ekleyebilir, uygulamaya kullanıcı/grup ekleyebilir, roller atayabilir ve SSO yapılandırmasında da gezinebilirsiniz. Microsoft 365 sihirbazları hakkında daha fazla bilgi edinin.

Check Point Uzaktan Güvenli Erişim VPN'i için Microsoft Entra SSO yapılandırma ve test

B.Simon adlı bir test kullanıcısını kullanarak Check Point Remote Secure Access VPN ile Microsoft Entra SSO'larını yapılandırın ve test edin. SSO'nun çalışması için Check Point Uzaktan Güvenli Erişim VPN'sinde bir Microsoft Entra kullanıcısı ile ilgili kullanıcı arasında bir bağlantı ilişkisi kurmanız gerekir.

Check Point Remote Secure Access VPN ile Microsoft Entra SSO'larını yapılandırmak ve test etmek için aşağıdaki adımları gerçekleştirin:

Kullanıcılarınızın bu özelliği kullanmasını sağlamak için Microsoft Entra SSO'sını yapılandırın.

- B.Simon ile Microsoft Entra çoklu oturum açmayı test etmek için bir Microsoft Entra test kullanıcısı oluşturun.

- B.Simon'un Microsoft Entra çoklu oturum açma özelliğini kullanmasını sağlamak için Microsoft Entra test kullanıcısını atayın.

Kullanıcılarınızın bu özelliği kullanmasını sağlamak için Denetim Noktası Uzaktan Güvenli Erişim VPN SSO'sını yapılandırın.

- Check Point Remote Secure Access VPN için bir test kullanıcısı oluşturun - bu, kullanıcının Microsoft Entra temsiline bağlı olarak Check Point Remote Secure Access VPN'de B.Simon'ın bir karşılığına sahip olmanızı sağlar.

Yapılandırmanın çalışıp çalışmadığını doğrulamak için SSO test edin.

Microsoft Entra SSO'sını yapılandırma

Microsoft Entra SSO'nun etkinleştirilmesi için bu adımları izleyin.

Microsoft Entra yönetim merkezinde en az bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Entra ID>Kurumsal uygulamaları>Denetim Noktası Uzaktan Güvenli Erişim VPN>Çoklu oturum açma bölümüne gidin.

Çoklu oturum açma yöntemi seçin sayfasında SAML'yi seçin.

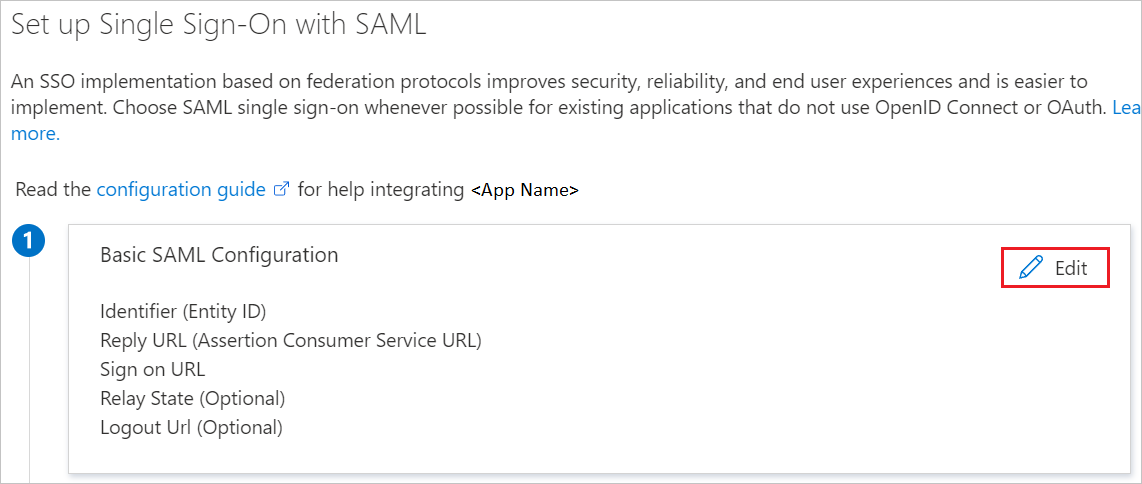

SamL ile çoklu oturum açmayı ayarla sayfasında, ayarları düzenlemek için Temel SAML Yapılandırması'nın kalem simgesini seçin.

Temel SAML Yapılandırması bölümünde, aşağıdaki alanların değerlerini girin:

Tanımlayıcı (Varlık Kimliği) metin kutusuna aşağıdaki deseni kullanarak bir URL yazın:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/ID/<IDENTIFIER_UID>Yanıt URL'si metin kutusuna aşağıdaki deseni kullanarak bir URL yazın:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/Login/<IDENTIFIER_UID>Oturum açma URL'si metin kutusuna aşağıdaki deseni kullanarak bir URL yazın:

https://<GATEWAY_IP>/saml-vpn/

Not

Bu değerler gerçek değildir. Bu değerleri gerçek Tanımlayıcı, Yanıt URL'si ve Oturum Açma URL'si ile güncelleştirin. Bu değerleri almak için Check Point Uzaktan Güvenli Erişim VPN İstemcisi destek ekibine başvurun. Temel SAML Yapılandırması bölümünde gösterilen desenlere de başvurabilirsiniz.

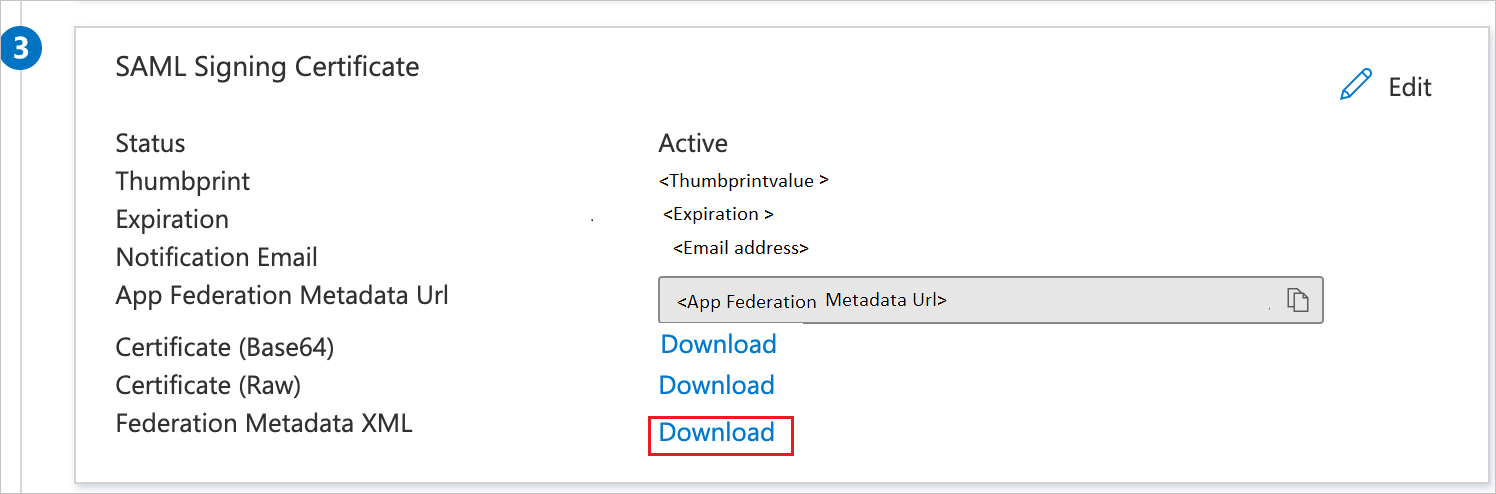

SAML ile çoklu oturum açmayı ayarlama sayfasında, SAML İmzalama Sertifikası bölümünde Federasyon Meta Verileri XML'sini bulun ve İndir'i seçerek sertifikayı indirip bilgisayarınıza kaydedin.

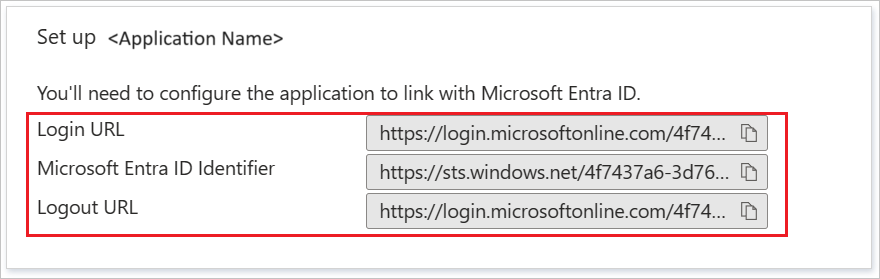

Check Point Uzaktan Güvenli Erişim VPN'sini Ayarlama bölümünde, gereksinimlerinize göre uygun URL'leri kopyalayın.

Microsoft Entra test kullanıcısı oluşturma ve atama

B.Simon adlı bir test kullanıcısı hesabı oluşturmak için kullanıcı hesabı oluşturma ve atama hızlı başlangıçtaki yönergeleri izleyin.

Check Point Uzaktan Güvenli Erişim VPN SSO'sunu Yapılandırma

Dış Kullanıcı Profili nesnesi yapılandırma

Not

Bu bölüm yalnızca şirket içi Active Directory (LDAP) kullanmak istemiyorsanız gereklidir.

Eski SmartDashboard'da genel bir kullanıcı profili yapılandırın:

SmartConsole'da

Yönet & Ayarlar kısmına gidin.Blades Mobil Erişim bölümünde SmartDashboard 'de Yapılandır'ıseçin. Legacy SmartDashboard açılır.

Ağ Nesneleri bölmesinde, Kullanıcılarseçin.

Boş bir alana sağ tıklayın ve Yeni > Dış Kullanıcı Profili > tüm kullanıcılarıeşleştir'i seçin.

Dış Kullanıcı Profili özelliklerini yapılandırın:

Genel Özellikler sayfasında:

-

Dış Kullanıcı Profili adı alanında varsayılan adı bırakın

generic* - Sona Erme Tarihi alanında, geçerli tarihi ayarlayın

-

Dış Kullanıcı Profili adı alanında varsayılan adı bırakın

Kimlik Doğrulaması sayfasında:

-

Kimlik Doğrulama Düzeni açılır listesinden seçin

undefined

-

Kimlik Doğrulama Düzeni açılır listesinden seçin

Konum, Saat ve Şifreleme sayfalarında:

- Diğer geçerli ayarları yapılandırma

Tamam'ı seçin.

Üst araç çubuğundan Güncelleştir öğesini seçin (veya Ctrl + S tuşlarına basın).

SmartDashboard'ı kapatın.

SmartConsole'da Erişim Denetimi İlkesi'ni yükleyin.

Uzaktan Erişim VPN'lerini yapılandırma

İlgili Güvenlik Ağ Geçidi nesnesini açın.

Genel Özellikler sayfasında IPSec VPN Yazılım Bıçağını etkinleştirin.

Sol ağaçtan IPSec VPN sayfasını seçin.

Bu Güvenlik Ağ Geçidi aşağıdaki VPN topluluklarına bölümünde Ekle'yi seçin ve uzaktan erişim topluluğu seçin.

Sol ağaçtan Uzaktan Erişim >VPN istemcilerini seçin.

Destek Ziyaretçi Modu'nu etkinleştirin.

Sol ağaçtan VPN istemcileri > Ofis Moduseçin.

Office Moduna İzin Ver'i seçin ve uygun Office Modu Yöntemini seçin.

Sol ağaçtan VPN Clients > SAML Portal Settingsöğesini seçin.

Ana URL'nin, ağ geçidinin tam etki alanı adını içerdiğinden emin olun. Bu etki alanı adı, kuruluşunuzun kaydettirdiği bir DNS soneki ile bitmelidir. Örneğin:

https://gateway1.company.com/saml-vpnSertifikaya son kullanıcıların tarayıcısı tarafından güvenildiğinden emin olun.

Tamam'ı seçin.

Kimlik Sağlayıcısı nesnesini yapılandırma

Uzaktan Erişim VPN'sine katılan her Güvenlik Ağ Geçidi için aşağıdaki adımları uygulayın.

SmartConsole'daki Ağ Geçitleri & Sunucular görünümünde Yeni > Daha Fazla > Kullanıcı/Kimlik > Kimlik Sağlayıcısıseçin.

Yeni Kimlik Sağlayıcısı penceresinde aşağıdaki adımları gerçekleştirin.

a. Ağ Geçidi alanında, SAML kimlik doğrulamasını gerçekleştirmesi gereken Güvenlik Ağ Geçidi'ni seçin.

b. Hizmet alanında, açılan listeden Uzaktan Erişim VPN'i seçin.

ç. Tanımlayıcı(Varlık Kimliği) değerini kopyalayın, bu değeri Temel SAML Yapılandırması bölümündeki Tanımlayıcı metin kutusuna yapıştırın.

ö. Yanıt URL'si değerini kopyalayın, bu değeri Temel SAML Yapılandırması bölümündeki Yanıt URL'simetin kutusuna yapıştırın.

e. Meta Veri Dosyasını İçeri Aktar'ı seçin ve indirilen Federasyon Meta Veri XML'sini karşıya yükleyin.

Not

Alternatif olarak, El ile Ekle'yi seçebilir ve Varlık Kimliği ile Oturum Açma URL'si değerlerini ilgili alanlara el ile yapıştırabilir ve Sertifika Dosyasını karşıya yükleyebilirsiniz.

f. Tamam'ı seçin.

Kimlik Sağlayıcısı'nı kimlik doğrulama yöntemi olarak yapılandırma

İlgili Güvenlik Ağ Geçidi nesnesini açın.

VPN İstemcileri > Kimlik Doğrulaması sayfasında:

a. Eski istemcilerin bu ağ geçidine bağlanmasına izin ver onay kutusunu temizleyin.

b. Yeni bir nesne ekleyin veya var olan bir alanı düzenleyin.

Bir ad ve görünen ad girin ve bir kimlik doğrulama yöntemi ekleyin/düzenleyin: MeP'e katılan GW'lerde Oturum Açma Seçeneğinin kullanılması durumunda, sorunsuz kullanıcı deneyimine izin vermek için Ad

SAMLVPN_ön ekiyle başlamalıdır.

Kimlik Sağlayıcısı seçeneğini belirleyin, yeşil

+düğmesini seçin ve uygun Kimlik Sağlayıcısı nesnesini seçin.

Birden Çok Oturum Açma Seçenekleri penceresinde: Sol bölmeden kullanıcı dizinleri seçin ve ardından el ile yapılandırma seçin. İki seçenek vardır:

- Şirket içi Active Directory (LDAP) kullanmak istemiyorsanız, yalnızca Dış Kullanıcı Profilleri'ni ve ardından Tamam'ı seçin.

- şirket içi Active Directory (LDAP) kullanmak istiyorsanız yalnızca LDAP kullanıcıları'nı seçin ve LDAP Arama Türü'nde e-postayı seçin. Ardından Tamam'ı seçin.

Yönetim veritabanında gerekli ayarları yapılandırın:

SmartConsole'ı kapatın.

GuiDBEdit Aracı ile Yönetim Sunucusuna bağlanın (bkz . sk13009).

Sol üst bölmede Ağ Nesnelerini Düzenle'ye >gidin.

Sağ üst bölmede Güvenlik Ağ Geçidi nesnesini seçin.

Alt bölmede realms_for_blades>vpn'ye gidin.

Şirket içi Active Directory (LDAP) kullanmak istemiyorsanız, do_ldap_fetch değerini false ve do_generic_fetch değerini trueolarak ayarlayın. Ardından Tamam'ı seçin. şirket içi Active Directory (LDAP) kullanmak istiyorsanız, do_ldap_fetchtrue ve do_generic_fetch false olarak ayarlayın. Ardından Tamam'ı seçin.

Tüm geçerli Güvenlik Ağ Geçitleri için 4 ile 6 arasındaki adımları yineleyin.

Dosya

GuiDBEdit Aracı'nı kapatın.

Her Güvenlik Ağ Geçidi ve Her Yazılım Dikey Penceresi ayrı ayarlara sahiptir. Güvenlik Ağ Geçidi ve kimlik doğrulaması (VPN, Mobil Erişim ve Kimlik Tanıma) kullanan her Yazılım Dikey Penceresindeki ayarları gözden geçirin.

Yalnızca LDAP kullanan Yazılım Dikey Pencereleri için LDAP kullanıcıları seçeneğini belirlediğinizden emin olun.

LDAP kullanmayan Yazılım Blades için sadece dış kullanıcı profilleri seçeneğini belirlediğinizden emin olun.

Her Güvenlik Ağ Geçidine Erişim Denetimi İlkesi'ni yükleyin.

VPN RA İstemcisi Yüklemesi ve yapılandırması

VPN istemcisini yükleyin.

Kimlik Sağlayıcısı tarayıcı modunu ayarlayın (isteğe bağlı).

Varsayılan olarak, Windows istemcisi katıştırılmış tarayıcısını, macOS istemcisi ise Kimlik Sağlayıcısı'nın portalında kimlik doğrulaması yapmak için Safari kullanır. Windows istemcileri için, bunun yerine bu davranışı Internet Explorer kullanacak şekilde değiştirin:

İstemci makinesinde, yönetici olarak düz metin düzenleyicisini açın.

trac.defaultsDosyayı metin düzenleyicisinde açın.32 bit Windows'ta:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaults64 bit Windows'ta:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaults

idp_browser_modeöznitelik değeriniembedded'denIE'ye değiştirin.Dosyayı kaydedin.

Check Point Endpoint Security VPN istemci hizmetini yeniden başlatın.

Windows Komut İstemi'ni Yönetici olarak açın ve şu komutları çalıştırın:

# net stop TracSrvWrapper# net start TracSrvWrapperArka planda çalışan tarayıcıyla kimlik doğrulamayı başlatın:

İstemci makinesinde, yönetici olarak düz metin düzenleyicisini açın.

trac.defaultsDosyayı metin düzenleyicisinde açın.32 bit Windows'ta:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaults64 bit Windows'ta:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaultsmacOS'ta:

/Library/Application Support/Checkpoint/Endpoint Security/Endpoint Connect/trac.defaults

değerini

idp_show_browser_primary_auth_flowolarakfalsedeğiştirin.Dosyayı kaydedin.

Check Point Endpoint Security VPN istemci hizmetini yeniden başlatın.

Windows istemcilerinde, Windows Komut İstemi'ni Yönetici olarak açın ve şu komutları çalıştırın:

# net stop TracSrvWrapper# net start TracSrvWrappermacOS istemcilerinde şunu çalıştırın:

sudo launchctl stop com.checkpoint.epc.servicesudo launchctl start com.checkpoint.epc.service

Check Point Uzaktan Güvenli Erişim VPN test kullanıcısı oluşturma

Bu bölümde Check Point Uzaktan Güvenli Erişim VPN'sinde Britta Simon adlı bir kullanıcı oluşturacaksınız. Check Point Uzaktan Güvenli Erişim VPN destek ekibiyle birlikte çalışarak kullanıcıları Check Point Uzaktan Güvenli Erişim VPN platformuna ekleyin. Çoklu oturum açma özelliğini kullanmadan önce kullanıcıların oluşturulması ve etkinleştirilmesi gerekir.

SSO'ları test edin

VPN istemcisini açın ve Bağlan...seçin.

Açılan listeden site seçin ve Bağlanseçeneğini belirleyin.

Microsoft Entra oturum açma açılır menüsünde, Microsoft Entra test kullanıcısı oluşturma bölümünde oluşturduğunuz Microsoft Entra kimlik bilgilerini kullanarak oturum açın.

İlgili içerik

Check Point Uzaktan Güvenli Erişim VPN'sini yapılandırdıktan sonra, kuruluşunuzun hassas verilerinin gerçek zamanlı olarak sızdırılmasını ve sızılmasını önleyen oturum denetimini uygulayabilirsiniz. Oturum denetimi Koşullu Erişim'den genişletilir. Bulut için Microsoft Defender Uygulamaları ile oturum denetimini zorunlu kılmayı öğrenin.