Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci'yi Microsoft Entra Id ile tümleştirmeyi öğreneceksiniz. Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci'yi Microsoft Entra ID ile tümleştirdiğinizde şunları yapabilirsiniz:

- Microsoft Entra Id'de Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci'ye kimlerin erişimi olduğunu denetleyin.

- Kullanıcılarınızın Microsoft Entra hesaplarıyla Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci'de otomatik olarak oturum açmasını sağlayın.

- Hesaplarınızı tek bir merkezi konumda yönetin.

Önkoşullar

Bu makalede özetlenen senaryo, aşağıdaki önkoşullara zaten sahip olduğunuzu varsayar:

- Etkin aboneliği olan bir Microsoft Entra kullanıcı hesabı. Henüz bir hesabınız yoksa ücretsiz hesap oluşturabilirsiniz.

- Aşağıdaki rollerden biri:

- uygulama yöneticisi

- Bulut Uygulaması Yöneticisi

- Uygulama Sahibi.

- Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci çoklu oturum açma (SSO) özellikli abonelik.

Senaryo açıklaması

Bu makalede Microsoft Entra SSO'larını bir test ortamında yapılandırıp test edebilirsiniz.

- Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci yalnızca IDP tarafından başlatılan SSO'ları destekler.

Cisco Secure Güvenlik Duvarı - Güvenli İstemci'yi galeriden ekleme

Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci'nin Microsoft Entra Id ile tümleştirilmesini yapılandırmak için, yönetilen SaaS uygulamaları listenize galeriden Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci eklemeniz gerekir.

- Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

- Entra ID>Kurumsal uygulamalar>Yeni uygulama'ya göz atın.

- Galeriden ekle bölümünde, arama kutusuna Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci yazın.

- Sonuçlar panelinden Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci'yi seçin ve uygulamayı ekleyin. Uygulama kiracınıza eklenirken birkaç saniye bekleyin.

Alternatif olarak, Kurumsal Uygulama Yapılandırması Sihirbazı'nı da kullanabilirsiniz. Bu sihirbazda, kiracınıza bir uygulama ekleyebilir, uygulamaya kullanıcı/grup ekleyebilir, roller atayabilir ve SSO yapılandırmasında da gezinebilirsiniz. Microsoft 365 sihirbazları hakkında daha fazla bilgi edinin.

Cisco Secure Güvenlik Duvarı için Microsoft Entra SSO yapılandırma ve test etme - Güvenli İstemci

B.Simon adlı bir test kullanıcısını kullanarak Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci ile Microsoft Entra SSO'larını yapılandırın ve test edin. SSO'nun çalışması için, Bir Microsoft Entra kullanıcısı ile Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci'deki ilgili kullanıcı arasında bir bağlantı ilişkisi kurmanız gerekir.

Microsoft Entra SSO'yı Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci ile yapılandırmak ve test etmek için aşağıdaki adımları gerçekleştirin:

- Kullanıcılarınızın bu özelliği kullanmasını sağlamak için Microsoft Entra SSO'sını yapılandırın.

- B.Simon ile Microsoft Entra çoklu oturum açmayı test etmek için bir Microsoft Entra test kullanıcısı oluşturun.

- B.Simon'un Microsoft Entra çoklu oturum açma özelliğini kullanmasını sağlamak için Microsoft Entra test kullanıcısını atayın.

- Uygulama tarafında çoklu oturum açma ayarlarını yapılandırmak için Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci SSO'sunu yapılandırın.

- Cisco Secure Firewall - Secure Client test kullanıcısı oluştur - Microsoft Entra'da kullanıcı olarak temsil edilen B.Simon'a bağlı olacak şekilde Cisco Secure Firewall - Secure Client'ta bir karşı kullanıcı oluşturmak için.

- Yapılandırmanın çalışıp çalışmadığını doğrulamak için SSO test edin.

Microsoft Entra SSO'sını yapılandırma

Microsoft Entra SSO'nun etkinleştirilmesi için bu adımları izleyin.

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Entra ID>Enterprise uygulamaları>Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci>Tek oturum açma'ya göz atın.

Çoklu oturum açma yöntemi seçin sayfasında SAML'yi seçin.

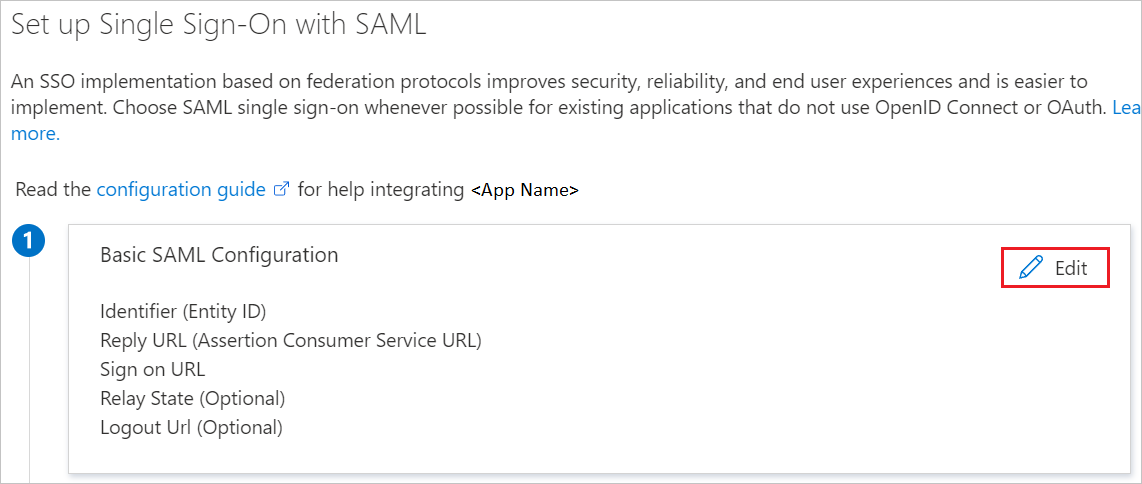

SAML ile çoklu oturum açmayı ayarla sayfasında, ayarları düzenlemek için Temel SAML Yapılandırması için düzenle/kalem simgesini seçin.

SAML ile çoklu oturum açmayı ayarla sayfasında, aşağıdaki alanların değerlerini girin:

Tanımlayıcı metin kutusuna aşağıdaki deseni kullanarak bir URL yazın:

https://<SUBDOMAIN>.YourCiscoServer.com/saml/sp/metadata/<Tunnel_Group_Name>Yanıt URL'si metin kutusuna aşağıdaki deseni kullanarak bir URL yazın:

https://<YOUR_CISCO_ANYCONNECT_FQDN>/+CSCOE+/saml/sp/acs?tgname=<Tunnel_Group_Name>

Not

<Tunnel_Group_Name>büyük küçük harf duyarlıdır ve değer nokta "." ve eğik çizgi "/" içermemelidir.Not

Bu değerler hakkında daha fazla bilgi edinmek için Cisco TAC desteğine başvurun. Bu değerleri Cisco TAC tarafından sağlanan gerçek Tanımlayıcı ve Yanıt URL'si ile güncelleştirin. Bu değerleri almak için Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci destek ekibine başvurun. Temel SAML Yapılandırması bölümünde gösterilen desenlere de başvurabilirsiniz.

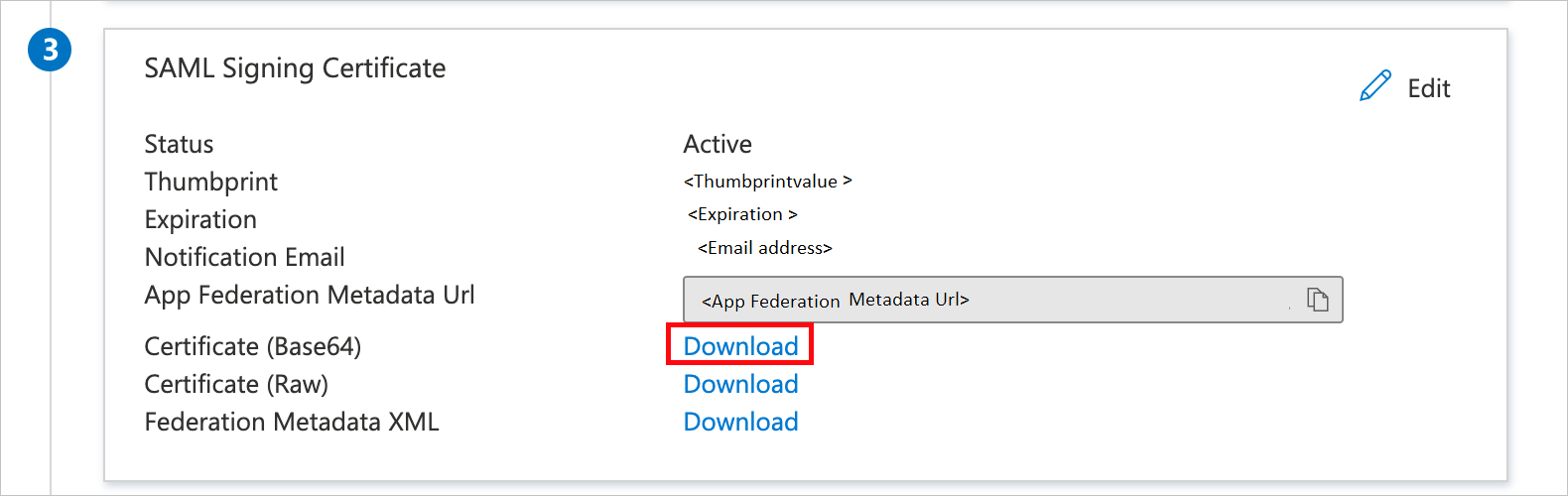

SAML ile çoklu oturum açmayı ayarlama sayfasında, SAML İmzalama Sertifikası bölümünde Sertifika (Base64) öğesini bulun ve İndir'i seçerek sertifika dosyasını indirin ve bilgisayarınıza kaydedin.

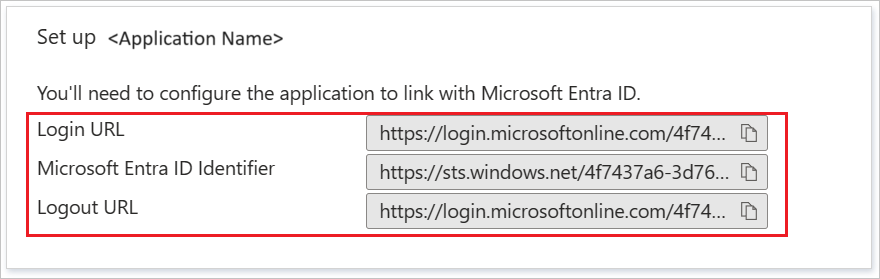

Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci ayarlama bölümünde, gereksinimlerinize göre uygun URL'leri kopyalayın.

Not

Sunucuya birden çok TGT entegre etmek istiyorsanız, galeriden Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci uygulamasının birden çok örneğini eklemeniz gerekir. Ayrıca, tüm bu uygulama örnekleri için Microsoft Entra Id'de kendi sertifikanızı karşıya yüklemeyi de seçebilirsiniz. Bu şekilde, uygulamalar için aynı sertifikaya sahip olabilirsiniz ancak her uygulama için farklı Tanımlayıcı ve Yanıt URL'si yapılandırabilirsiniz.

Microsoft Entra test kullanıcısı oluşturma ve atama

B.Simon adlı bir test kullanıcısı hesabı oluşturmak için kullanıcı hesabı oluşturma ve atama hızlı başlangıcındaki yönergeleri izleyin.

Cisco Güvenli Güvenlik Duvarını Yapılandırma - Güvenli İstemci SSO

Bunu ilk olarak CLI'da yapacaksınız, daha sonra geri dönüp ASDM üzerinde bir inceleme gerçekleştirebilirsiniz.

VPN Cihazınıza bağlandığınızda, 9.8 kod serisini kullanan bir ASA çalıştırıyor olacaksınız ve VPN istemci sürümleriniz 4.6 üzeri.

İlk olarak bir Trustpoint oluşturup SAML sertifikamızı içeri aktaracaksınız.

config t crypto ca trustpoint AzureAD-AC-SAML revocation-check none no id-usage enrollment terminal no ca-check crypto ca authenticate AzureAD-AC-SAML -----BEGIN CERTIFICATE----- … PEM Certificate Text from download goes here … -----END CERTIFICATE----- quitAşağıdaki komutlar SAML IdP'nizi sağlayacaktır.

webvpn saml idp https://sts.windows.net/xxxxxxxxxxxxx/ (This is your Azure AD Identifier from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-in https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 (This is your Login URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-out https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 (This is Logout URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) trustpoint idp AzureAD-AC-SAML trustpoint sp (Trustpoint for SAML Requests - you can use your existing external cert here) no force re-authentication no signature base-url https://my.asa.comArtık BIR VPN Tüneli Yapılandırmasına SAML Kimlik Doğrulaması uygulayabilirsiniz.

tunnel-group AC-SAML webvpn-attributes saml identity-provider https://sts.windows.net/xxxxxxxxxxxxx/ authentication saml end write memNot

SAML IdP yapılandırmasıyla ilgili bir çözüm yolu bulunmaktadır. IdP yapılandırmasında değişiklik yaparsanız saml identity-provider yapılandırmasını Tünel Grubunuzdan kaldırmanız ve değişikliklerin etkili olması için yeniden uygulamanız gerekir.

"Cisco Secure Firewall - Secure Client test kullanıcısı oluştur"

Bu bölümde Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci'de Britta Simon adlı bir kullanıcı oluşturacaksınız. Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci platformunda kullanıcıları eklemek için Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci destek ekibiyle çalışın. Çoklu oturum açma özelliğini kullanmadan önce kullanıcıların oluşturulması ve etkinleştirilmesi gerekir.

SSO'ları test edin

Bu bölümde, Microsoft Entra çoklu oturum açma yapılandırmanızı aşağıdaki seçeneklerle test edin.

- Bu uygulamayı test et'i seçtiğinizde SSO'nun ayarlandığı Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci'de otomatik olarak oturum açmanız gerekir

- Microsoft Erişim Paneli kullanabilirsiniz. Erişim Paneli'nde Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci kutucuğunu seçtiğinizde, SSO'nun ayarlandığı Cisco Güvenli Güvenlik Duvarı - Güvenli İstemci'de otomatik olarak oturum açmanız gerekir. Erişim Paneli hakkında daha fazla bilgi için bkz. Erişim Paneli'ne giriş.

İlgili içerik

Cisco Secure Firewall - Güvenli İstemci'yi yapılandırdıktan sonra, kuruluşunuzun hassas verilerinin gerçek zamanlı olarak sızıntı ve sızmalara karşı korunmasını sağlayan oturum kontrolünü uygulayabilirsiniz. Oturum denetimi Koşullu Erişim'den genişletilir Cloud Apps için Microsoft Defender ile oturum denetimini zorunlu kılmayı öğrenin.