Intune'de Microsoft Tüneli önkoşulları

Microsoft Intune için Microsoft Tunnel VPN ağ geçidini yükleyebilmeniz için önkoşulları gözden geçirin ve yapılandırın. Önkoşullar, Tunnel sunucusu yazılımını barındırmak için kapsayıcıları çalıştıran bir Linux sunucusu kullanımını içerir. Ayrıca ağınızı, güvenlik duvarlarınızı ve proxy'lerinizi Microsoft Tunnel iletişimini destekleyecek şekilde yapılandırmayı planlayın.

Yüksek düzeyde Microsoft Tüneli şunları gerektirir:

Bir Azure aboneliği.

Microsoft Intune Plan 1 aboneliği.

Not

Bu önkoşul Microsoft Tunnel'a yöneliktir ve Microsoft Intune Plan 2 aboneliği gerektiren Intune bir eklenti olan Mobil Uygulama Yönetimi için Microsoft Tunnel'ı içermez.

Kapsayıcıları çalıştıran bir Linux sunucusu. Sunucu şirket içinde veya bulutta olabilir ve aşağıdaki kapsayıcı türlerinden birini destekler:

- Red Hat Enterprise Linux (RHEL) için Podman. Bkz . Linux sunucusu gereksinimleri.

- Diğer tüm Linux dağıtımları için Docker.

Cihazlardan Tunnel Gateway sunucusuna bağlantıların güvenliğini sağlamak için Linux sunucusu için bir Aktarım Katmanı Güvenliği (TLS) sertifikası.

Android veya iOS/iPadOS çalıştıran cihazlar.

Önkoşulları yapılandırdıktan sonra, ortamınızın başarılı bir yükleme için iyi yapılandırıldığını doğrulamaya yardımcı olmak için hazırlık aracını çalıştırmanızı öneririz.

Aşağıdaki bölümlerde Microsoft Tunnel önkoşulları ayrıntılı olarak açıklanmıştır ve hazır olma aracını kullanma konusunda rehberlik sağlanmaktadır.

Not

Tünel ve Genel Güvenli Erişim (GSA) aynı cihazda aynı anda kullanılamaz.

Linux sunucusu

Microsoft Tunnel Gateway'in yükleneceği Linux tabanlı bir sanal makine veya fiziksel sunucu ayarlayın.

Not

Yalnızca aşağıdaki tabloda listelenen işletim sistemleri ve kapsayıcı sürümleri desteklenir. Listelenmeyen sürümler desteklenmez. Yalnızca test ve desteklenebilirlik doğrulandıktan sonra bu listeye daha yeni sürümler eklenir. Güvenlik güncelleştirmeleriyle işletim sistemini de güncel tutun.

Desteklenen Linux dağıtımları - Aşağıdaki tabloda Tünel sunucusu için hangi Linux sürümlerinin desteklendiği ve ihtiyaç duydukları kapsayıcının ayrıntıları yer alır:

Dağıtım sürümü Kapsayıcı gereksinimleri Husus -lar CentOS 7.4+ Docker CE Destek Haziran 2024'de sona erer. CentOS 8+ desteklenmez Red Hat (RHEL) 7.4+ Docker CE Destek Haziran 2024'de sona eriyor Red Hat (RHEL) 8.6 Destek Haziran 2024 Podman 4.0 (varsayılan)

Podman 3.0 ile sona eriyorRHEL'in bu sürümü , ip_tables modülünü Linux çekirdeğine otomatik olarak yüklemez. Bu sürümü kullandığınızda, Tunnel yüklenmeden önce ip_tables el ile yüklemeyi planlayın.

Podman v3 ve önceki sürümler tarafından oluşturulan kapsayıcılar Podman v4.0 ile kullanılamaz. Kapsayıcıları v3'ten v4.0'a yükseltip değiştiriyorsanız, yeni kapsayıcılar oluşturmayı ve Microsoft Tunnel'ı kaldırıp yeniden yüklemeyi planlayın.Red Hat (RHEL) 8.7 Podman 4.2 (varsayılan) RHEL'in bu sürümü , ip_tables modülünü Linux çekirdeğine otomatik olarak yüklemez. Bu sürümü kullandığınızda, Tunnel yüklenmeden önce ip_tables el ile yüklemeyi planlayın.

Podman v3 ve öncesi tarafından oluşturulan kapsayıcılar Podman v4.2 ve üzeri sürümlerde kullanılamaz. Kapsayıcıları yükseltiyor ve değiştiriyorsanız, yeni kapsayıcılar oluşturmayı ve Ardından Microsoft Tunnel'ı kaldırıp yeniden yüklemeyi planlayın.Red Hat (RHEL) 8.8 Podman 4.4.1 RHEL'in bu sürümü , ip_tables modülünü Linux çekirdeğine otomatik olarak yüklemez. Bu sürümü kullandığınızda, Tunnel yüklenmeden önce ip_tables el ile yüklemeyi planlayın.

Podman v3 ve öncesi tarafından oluşturulan kapsayıcılar Podman v4.2 ve üzeri sürümlerde kullanılamaz. Kapsayıcıları yükseltiyor ve değiştiriyorsanız, yeni kapsayıcılar oluşturmayı ve Ardından Microsoft Tunnel'ı kaldırıp yeniden yüklemeyi planlayın.Red Hat (RHEL) 8.9 Podman 4.4.1 RHEL'in bu sürümü , ip_tables modülünü Linux çekirdeğine otomatik olarak yüklemez. Bu sürümü kullandığınızda, Tunnel yüklenmeden önce ip_tables el ile yüklemeyi planlayın.

Podman v3 ve öncesi tarafından oluşturulan kapsayıcılar Podman v4.2 ve üzeri sürümlerde kullanılamaz. Kapsayıcıları yükseltiyor ve değiştiriyorsanız, yeni kapsayıcılar oluşturmayı ve Ardından Microsoft Tunnel'ı kaldırıp yeniden yüklemeyi planlayın.Red Hat (RHEL) 8.10 Podman 4.9.4-rhel (varsayılan) RHEL'in bu sürümü , ip_tables modülünü Linux çekirdeğine otomatik olarak yüklemez. Bu sürümü kullandığınızda, Tunnel yüklenmeden önce ip_tables el ile yüklemeyi planlayın.

Podman v3 ve öncesi tarafından oluşturulan kapsayıcılar Podman v4.2 ve üzeri sürümlerde kullanılamaz. Kapsayıcıları yükseltiyor ve değiştiriyorsanız, yeni kapsayıcılar oluşturmayı ve Ardından Microsoft Tunnel'ı kaldırıp yeniden yüklemeyi planlayın.Red Hat (RHEL) 9.0 Destek Haziran 2024 Podman 4.4.1 (varsayılan) sona eriyor RHEL'in bu sürümü , ip_tables modülünü Linux çekirdeğine otomatik olarak yüklemez. Bu sürümü kullandığınızda, Tunnel yüklenmeden önce ip_tables el ile yüklemeyi planlayın.

Podman v3 ve öncesi tarafından oluşturulan kapsayıcılar Podman v4.2 ve üzeri sürümlerde kullanılamaz. Kapsayıcıları yükseltiyor ve değiştiriyorsanız, yeni kapsayıcılar oluşturmayı ve Ardından Microsoft Tunnel'ı kaldırıp yeniden yüklemeyi planlayın.

Destek 2024 Şubat'ta sona eriyor.Red Hat (RHEL) 9.1 Podman 4.4.1 (varsayılan) RHEL'in bu sürümü , ip_tables modülünü Linux çekirdeğine otomatik olarak yüklemez. Bu sürümü kullandığınızda, Tunnel yüklenmeden önce ip_tables el ile yüklemeyi planlayın.

Podman v3 ve öncesi tarafından oluşturulan kapsayıcılar Podman v4.2 ve üzeri sürümlerde kullanılamaz. Kapsayıcıları yükseltiyor ve değiştiriyorsanız, yeni kapsayıcılar oluşturmayı ve Ardından Microsoft Tunnel'ı kaldırıp yeniden yüklemeyi planlayın.Red Hat (RHEL) 9.2 Podman 4.4.1 (varsayılan) RHEL'in bu sürümü , ip_tables modülünü Linux çekirdeğine otomatik olarak yüklemez. Bu sürümü kullandığınızda, Tunnel yüklenmeden önce ip_tables el ile yüklemeyi planlayın.

Podman v3 ve öncesi tarafından oluşturulan kapsayıcılar Podman v4.2 ve üzeri sürümlerde kullanılamaz. Kapsayıcıları yükseltiyor ve değiştiriyorsanız, yeni kapsayıcılar oluşturmayı ve Ardından Microsoft Tunnel'ı kaldırıp yeniden yüklemeyi planlayın.Red Hat (RHEL) 9.3 Podman 4.6.1. (varsayılan) RHEL'in bu sürümü , ip_tables modülünü Linux çekirdeğine otomatik olarak yüklemez. Bu sürümü kullandığınızda, Tunnel yüklenmeden önce ip_tables el ile yüklemeyi planlayın.

Podman v3 ve öncesi tarafından oluşturulan kapsayıcılar Podman v4.2 ve üzeri sürümlerde kullanılamaz. Kapsayıcıları yükseltiyor ve değiştiriyorsanız, yeni kapsayıcılar oluşturmayı ve Ardından Microsoft Tunnel'ı kaldırıp yeniden yüklemeyi planlayın.Red Hat (RHEL) 9.4 Podman 4.9.4-rhel (varsayılan) RHEL'in bu sürümü , ip_tables modülünü Linux çekirdeğine otomatik olarak yüklemez. Bu sürümü kullandığınızda, Tunnel yüklenmeden önce ip_tables el ile yüklemeyi planlayın.

Podman v3 ve öncesi tarafından oluşturulan kapsayıcılar Podman v4.2 ve üzeri sürümlerde kullanılamaz. Kapsayıcıları yükseltiyor ve değiştiriyorsanız, yeni kapsayıcılar oluşturmayı ve Ardından Microsoft Tunnel'ı kaldırıp yeniden yüklemeyi planlayın.Ubuntu 20.04 Docker CE Ubuntu 22.04 Docker CE Önemli

Nisan 2023'te Ubuntu, Ubuntu 18.04 desteğini sona erdirecektir. Ubuntu desteği sona ererken Intune, Microsoft Tunnel ile kullanılmak üzere Ubuntu 18.04 desteğini de sona erdirecektir. Daha fazla bilgi için bkz. https://wiki.ubuntu.com/Releases.

Linux sunucusunu boyutlandırma: Beklenen kullanımınızı karşılamak için aşağıdaki kılavuzu kullanın:

# Cihazlar # CPU'lar Bellek GB # Sunucular # Siteler Disk Alanı GB 1,000 4 4 1 1 30 2,000 4 4 1 1 30 5,000 8 8 2 1 30 10,000 8 8 3 1 30 20,000 8 8 4 1 30 40,000 8 8 8 1 30 Destek doğrusal olarak ölçeklendirilir. Her Microsoft Tunnel 64.000 adede kadar eşzamanlı bağlantıyı desteklese de, tek tek cihazlar birden çok bağlantı açabilir.

CPU: 64 bit AMD/Intel işlemci.

Docker CE veya Podman'ı yükleme: Tünel sunucunuz için kullandığınız Linux sürümüne bağlı olarak, sunucuya aşağıdakilerden birini yükleyin:

- Docker sürüm 19.03 CE veya üzeri.

- RHEL sürümüne bağlı olarak Podman sürüm 3.0 veya 4.0.

Microsoft Tunnel, kapsayıcılar için destek sağlamak için Linux sunucusunda Docker veya Podman gerektirir. Kapsayıcılar tutarlı bir yürütme ortamı, sistem durumu izleme ve proaktif düzeltme ve temiz bir yükseltme deneyimi sağlar.

Docker veya Podman'ı yükleme ve yapılandırma hakkında bilgi için bkz:

Docker Engine'i CentOS veya Red Hat Enterprise Linux 7'ye yükleyin.

Not

Yukarıdaki bağlantı sizi CentOS indirme ve yükleme yönergelerine yönlendirir. RHEL 7.4 için aynı yönergeleri kullanın. RHEL 7.4'te yüklü olan sürüm varsayılan olarak Microsoft Tunnel Gateway'i desteklemek için çok eskidir.

Red Hat Enterprise Linux 8.4 ve sonraki sürümlerine Podman yükleyin (rhel8'e kadar aşağı kaydırın)..

RHEL'in bu sürümleri Docker'i desteklemez. Bunun yerine, bu sürümler Podman kullanır ve podman "container-tools" adlı modülün bir parçasıdır. Bu bağlamda modül, bir bileşeni temsil eden ve genellikle birlikte yüklenen bir dizi RPM paketidir. Tipik bir modülde bir uygulamaya sahip paketler, uygulamaya özgü bağımlılık kitaplıklarına sahip paketler, uygulama belgeleri içeren paketler ve yardımcı yardımcı programlara sahip paketler bulunur. Daha fazla bilgi için Red Hat belgelerindeki Modüllere giriş bölümüne bakın.

Not

Rootless Podman: Microsoft Tunnel, köksüz Podman kapsayıcısı kullanımını destekler.

Köksüz Podman kullanımı, bu makalede ayrıntılı olarak sunulanlar için ek önkoşullar gerektirir ve Tünel yükleme betiğini başlattığınızda değiştirilmiş bir komut satırı kullanılması gerekir. Ek önkoşullar ve yükleme komut satırı hakkında daha fazla bilgi için, Intune için Microsoft Tüneli'ni yapılandırma makalesindeki Köksüz Podman kapsayıcısı kullanma makalesine bakın.

Aktarım Katmanı Güvenliği (TLS) sertifikası: Linux sunucusu, cihazlar ve Tunnel Gateway sunucusu arasındaki bağlantıyı güvenli hale getirmek için güvenilir bir TLS sertifikası gerektirir. Tunnel Gateway yüklemesi sırasında sunucuya TLS sertifikasını ve tam güvenilir sertifika zincirini eklersiniz.

Tünel Ağ Geçidi uç noktasının güvenliğini sağlamak için kullandığınız TLS sertifikasının Konu Alternatif Adı (SAN), Tünel Ağ Geçidi sunucusunun IP adresi veya FQDN'sine uygun olmalıdır.

TLS sertifikasının son kullanma tarihi iki yıldan uzun olamaz. Tarih iki yıldan uzunsa, iOS cihazlarda kabul edilir.

Joker karakter desteği sınırlıdır. Örneğin, *.contoso.com desteklenir, ancak cont*.com desteklenmez.

Tunnel Gateway sunucusu yüklenirken, güvenilen sertifika zincirinin tamamını Linux sunucunuza kopyalamanız gerekir. Yükleme betiği, sertifika dosyalarını kopyaladığınız konumu sağlar ve bunu yapmanızı ister.

Genel olarak güvenilmeyen bir TLS sertifikası kullanıyorsanız, güven zincirinin tamamını Intune Güvenilen sertifika profili kullanarak cihazlara göndermeniz gerekir.

TLS sertifikası PEM veya pfx biçiminde olabilir.

TLS sertifika iptal durumu denetimini desteklemek için, TLS sertifikası tarafından tanımlanan Çevrimiçi Sertifika Durum Protokolü (OCSP) veya sertifika iptal listesi (CRL) adresinin sunucudan erişilebilir olduğundan emin olun.

Tünel istemcileri sertifikasını 2048 bit veya daha büyük bir anahtarla yapılandırın. Dağıtımınızın gelecekteki ve çeşitli SSL/TLS kitaplık çözümleri tarafından gelişen SSL/TLS gereksinimlerini desteklemesine yardımcı olmak için daha büyük anahtarlar öneririz.

İpucu

Altyapınızın ve sertifikalarınızın desteklendiğinden ve bu kitaplıktaki son değişikliklere uygun olduğundan emin olmak için seçtiğiniz SSL/TLS kitaplığının gereksinimlerini düzenli aralıklarla gözden geçirin ve çözümlerinizin gelişen gereksinimleriyle güncel kalmak için gerektiğinde Tunnel istemci sertifikalarını yeniden gönderin.

TLS sürümü: Varsayılan olarak, Microsoft Tunnel istemcileri ve sunucuları arasındaki bağlantılar TLS 1.3 kullanır. TLS 1.3 kullanılamadığında, bağlantı TLS 1.2 kullanmaya geri dönebilir.

Varsayılan köprü ağı

Hem Podman hem de Docker kapsayıcıları, trafiği Linux konağı üzerinden iletmek için bir köprü ağı kullanır. Kapsayıcılar bir şirket ağıyla çakiştiğinde Tunnel Gateway, trafiği bu şirket ağına başarıyla yönlendiremez.

Varsayılan köprü ağları şunlardır:

- Docker: 172.17.0.0/16

- Podman: 10.88.0.0/16

Çakışmaları önlemek için podman ve Docker'ı belirttiğiniz köprü ağını kullanacak şekilde yeniden yapılandırabilirsiniz.

Önemli

Köprü ağ yapılandırmasını değiştirebilmeniz için önce Tunnel Gateway sunucusunun yüklü olması gerekir.

Docker tarafından kullanılan varsayılan köprü ağını değiştirme

Docker, yeni bir varsayılan köprü IP adresi yapılandırmak için /etc/docker/daemon.json dosyasını kullanır. Dosyasında köprü IP adresi, ilişkili alt ağ maskesi ve yönlendirme ön ekiyle birlikte bir IP adresini temsil etmenin kompakt bir yolu olan CIDR (Sınıfsız etki alanları arası yönlendirme) gösteriminde belirtilmelidir.

Önemli

Aşağıdaki adımlarda kullanılan IP adresi bir örnektir. Kullandığınız IP adresinin şirket ağınızla çakışmadığından emin olun.

MS Tunnel Gateway kapsayıcısını durdurmak için aşağıdaki komutu kullanın:

sudo mst-cli server stop ; sudo mst-cli agent stopArdından, mevcut Docker köprüsü cihazını kaldırmak için aşağıdaki komutu çalıştırın:

sudo ip link del docker0Sunucunuzda /etc/docker/daemon.json dosyası varsa, dosyayı değiştirmek için vi veya nano gibi bir dosya düzenleyicisi kullanın. Dosya düzenleyicisini kök veya sudo izinleriyle çalıştırın:

- "bip": girişi bir IP adresiyle birlikte mevcut olduğunda, CIDR gösterimine yeni bir IP adresi ekleyerek bunu değiştirin.

- "bip": girdisi olmadığında hem "bip" değerini hem de CIDR gösteriminde yeni IP adresini eklemeniz gerekir.

Aşağıdaki örnekte güncelleştirilmiş bir "bip" içeren bir daemon.json dosyasının yapısı gösterilmektedir: "192.168.128.1/24" değiştirilmiş IP adresi kullanan giriş.

daemon.json örneği:

{ "bip": "192.168.128.1/24" }/etc/docker/daemon.json dosyası sunucunuzda yoksa, aşağıdaki örneğe benzer bir komut çalıştırarak dosyayı oluşturun ve kullanmak istediğiniz köprü IP'sini tanımlayın.

Örnek:

sudo echo '{ "bip":"192.168.128.1/24" }' > /etc/docker/daemon.jsonMS Tunnel Gateway kapsayıcısını başlatmak için aşağıdaki komutu kullanın:

sudo mst-cli agent start ; sudo mst-cli server start

Daha fazla bilgi için Docker belgelerindeki Köprü ağlarını kullanma bölümüne bakın.

Podman tarafından kullanılan varsayılan köprü ağını değiştirme

Podman, yeni bir varsayılan köprü IP adresi yapılandırmak için /etc/cni/net.d dosyasını 87-podman-bridge.conflist olarak kullanır.

MS Tunnel Gateway kapsayıcısını durdurmak için aşağıdaki komutu kullanın:

sudo mst-cli server stop ; sudo mst-cli agent stopArdından, mevcut Podman köprüsü cihazını kaldırmak için aşağıdaki komutu çalıştırın:

sudo ip link del cni-podman0Kök izinleri ve vi veya nano gibi bir dosya düzenleyicisini kullanarak Podman varsayılan değerlerini istediğiniz alt ağ ve ağ geçidi adresleriyle değiştirerek / etc/cni/net.d dosyasını 87-podman-bridge.conflist olarak değiştirerek "subnet:" ve "gateway:" varsayılan değerlerini güncelleştirin. Alt ağ adresi CIDR gösteriminde belirtilmelidir.

Podman varsayılanları şunlardır:

- alt ağ: 10.88.0.0/16

- ağ geçidi: 10.88.0.1

MS Tunnel Gateway kapsayıcılarını yeniden başlatmak için aşağıdaki komutu kullanın:

sudo mst-cli agent start ; sudo mst-cli server start

Daha fazla bilgi için Red Hat belgelerindeki Podman ile kapsayıcı ağını yapılandırma bölümüne bakın.

Linux sistem denetimi

Linux sistem denetimi, Microsoft Tunnel'ı barındıran bir Linux sunucusunda güvenlikle ilgili bilgileri veya güvenlik ihlallerini tanımlamaya yardımcı olabilir. Microsoft Tunnel için Linux sistem denetimi önerilir, ancak gerekli değildir. Sistem denetimini kullanmak için, bir Linux sunucusunda denetim paketinin yüklü /etc/audit/auditd.confolması gerekir.

Denetimi uygulama ayrıntıları, kullandığınız Linux platformuna bağlıdır:

Red Hat: Red Had Enterprise Linux 7 ve sonraki sürümleri , denetlenen paketi varsayılan olarak yükler. Ancak, paket yüklü değilse, yüklemek için Linux sunucusunda aşağıdaki komut satırını kullanabilirsiniz:

sudo dnf install audit audispd-pluginsGenellikle, denetlenen paket her REHL sürümünün varsayılan deposundan kullanılabilir.

RHEL'de sistem denetimini kullanma hakkında daha fazla bilgi için Red Hat Blogu'nda Linux sistem denetimini denetimli olarak yapılandırma bölümüne bakın.

Ubuntu: Ubuntu ile sistem denetimini kullanmak için denetlenen paketi el ile yüklemeniz gerekir. Bunu yapmak için Linux sunucusunda aşağıdaki komut satırını kullanın:

sudo apt install auditd audispd-pluginsGenellikle, denetlenen paket her Ubuntu sürümünün varsayılan deposundan kullanılabilir.

Ubuntu'da sistem denetimini kullanma hakkında daha fazla bilgi için, ilk olarak kubefront.com'de yayımlanan dev.to web sitesinde bulunan Ubuntu'da Denetimli'yi ayarlama ve Yükleme makalesine bakın.

Ağ

IPv4 için paket iletmeyi etkinleştirme: Tünel sunucusu yazılımını barındıran her Linux sunucusunda IPv4 için IP iletme etkinleştirilmelidir. IP iletme durumunu denetlemek için sunucuda kök veya sudo olarak aşağıdaki genel komutlardan birini çalıştırın. Her iki komut da devre dışı için 0, etkin için 1 değeri döndürür:

sysctl net.ipv4.ip_forwardcat /proc/sys/net/ipv4/ip_forward

Etkinleştirilmediyse, sunucuda kök veya sudo olarak aşağıdaki genel komutlardan birini çalıştırarak IP iletmeyi geçici olarak etkinleştirebilirsiniz. Bu komutlar, sunucu yeniden başlatılana kadar IP iletme yapılandırmasını değiştirebilir. Yeniden başlatma işleminden sonra sunucu, IP iletme davranışını önceki durumuna döndürür. her iki komutta da iletmeyi etkinleştirmek için 1 değerini kullanın. 0 değeri iletmeyi devre dışı bırakır. Aşağıdaki komut örnekleri, iletmeyi etkinleştirmek için 1 değerini kullanır:

sysctl -w net.ipv4.ip_forward=1echo 1 > /proc/sys/net/ipv4/ip_forward

IP iletmeyi kalıcı hale getirmek için her Linux sunucusunda /etc/sysctl.conf dosyasını düzenleyin ve paket iletmeyi etkinleştirmek için # net.ipv4.ip_forward=1'den önde gelen hashtag'i (#) kaldırın. Düzenlemenizden sonra giriş aşağıdaki gibi görünmelidir:

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1Bu değişikliğin etkili olması için sunucuyu yeniden başlatmanız veya komutunu çalıştırmanız

sysctl -pgerekir.Sysctl.conf dosyasında beklenen girdi yoksa, IP iletmeyi etkinleştirme için kullandığınız dağıtımın belgelerine bakın. Genellikle sysctl.conf dosyasını düzenleyerek dosyanın sonuna eksik satırı ekleyerek IP iletmeyi kalıcı olarak etkinleştirebilirsiniz.

Sunucu başına birden çok NIC yapılandırma(İsteğe bağlı): Performansı artırmak için Linux sunucusu başına iki Ağ Arabirimi denetleyicisi (NIC) kullanmanızı öneririz, ancak iki ağ arabiriminin kullanılması isteğe bağlıdır.

NIC 1 - Bu NIC yönetilen cihazlarınızdan gelen trafiği işler ve genel IP adresi olan bir genel ağda olmalıdır. Bu IP adresi, Site yapılandırmasında yapılandırdığınız adrestir. Bu adres tek bir sunucuyu veya yük dengeleyiciyi temsil edebilir.

NIC 2 - Bu NIC, şirket içi kaynaklarınıza gelen trafiği işler ve ağ segmentasyonu olmadan özel iç ağınızda olmalıdır.

Bulut tabanlı Linux VM'lerinin şirket içi ağınıza erişebildiğinden emin olun: Linux'u bir bulutta VM olarak çalıştırıyorsanız sunucunun şirket içi ağınıza erişebildiğinden emin olun. Örneğin, Azure'daki bir VM için Erişim sağlamak için Azure ExpressRoute veya benzeri bir şey kullanabilirsiniz. Sunucuyu şirket içi bir VM'de çalıştırdığınızda Azure ExpressRoute gerekli değildir.

Yük dengeleyiciler(İsteğe bağlı): Yük dengeleyici eklemeyi seçerseniz yapılandırma ayrıntıları için satıcılarınızın belgelerine başvurun. Intune ve Microsoft Tunnel'a özgü ağ trafiğini ve güvenlik duvarı bağlantı noktalarını dikkate alın.

Tünel sunucusu , GET isteklerine statik bir sayfayla yanıt verir. Yanıt, Tünel sunucusunun canlılığını denetlemenin bir yolu olarak yük dengeleyiciler tarafından yoklama olarak kullanılır. Yanıt statiktir ve hassas bilgiler içermez.

Uygulama başına VPN ve Üst düzey etki alanı desteği - Yerel üst düzey etki alanlarının iç kullanımıyla uygulama başına VPN kullanımı Microsoft Tunnel tarafından desteklenmez.

Güvenlik Duvarı

Varsayılan olarak, Microsoft Tüneli ve sunucusu aşağıdaki bağlantı noktalarını kullanır:

Gelen bağlantı noktaları:

- TCP 443 – Microsoft Tunnel tarafından gereklidir.

- UDP 443 – Microsoft Tunnel tarafından gereklidir.

- TCP 22 – İsteğe bağlı. Linux sunucusuna SSH/SCP için kullanılır.

Giden bağlantı noktaları:

- TCP 443 – Intune hizmetlerine erişmek için gereklidir. Görüntüleri çekmek için Docker veya Podman tarafından gereklidir.

Tünel için Sunucu yapılandırmasını oluştururken, varsayılan 443'ten farklı bir bağlantı noktası belirtebilirsiniz. Farklı bir bağlantı noktası belirtirseniz, güvenlik duvarlarını yapılandırmanızı destekleyecek şekilde yapılandırın.

Diğer gereksinimler:

Günlükler için güvenlik belirteci hizmetine ve Azure depolamaya erişmek için aşağıdaki FQDN'lere erişim sağlayın:

- Güvenlik Belirteci Hizmeti:

*.sts.windows.net - Tünel günlükleri için Azure depolama:

*.blob.core.windows.net - Diğer depolama uç noktası URL'leri:

*.blob.storage.azure.net - Microsoft Intune:

*.manage.microsoft.com - Microsoft kimlik doğrulaması:

login.microsoftonline.com - Microsoft Graph:

graph.microsoft.com - Microsoft Yapıt Kayıt Defteri (MAR) İstemci Güvenlik Duvarı Kuralları Yapılandırması'nda ayrıntılı olarak belirtilen yapılandırmaları desteklemek için güvenlik duvarı kurallarını yapılandırın.

Proxy

Microsoft Tunnel ile ara sunucu kullanabilirsiniz.

Not

Ara sunucu yapılandırmaları, Android'in sürüm 10'undan önceki sürümlerinde desteklenmez. Daha fazla bilgi için bu Android geliştirici belgelerindeki VpnService.Builder'a bakın.

Not

Android LOB uygulamalarınızın hem MDM hem de MAM için doğrudan ara sunucuyu veya Ara Sunucu Otomatik Yapılandırmasını (PAC) desteklediğinden emin olun.

Not

Bilinen Sorun: Kişisel veya kurumsal hesaplarını kullanarak Edge'de oturum açmaya çalışan kullanıcılar, Ara Sunucu Otomatik Yapılandırması (PAC) yapılandırıldığında sorunlarla karşılaşabilir. Bu senaryoda oturum açma işlemi başarısız olabilir ve kullanıcının iç kaynaklara erişmesini engeller.

Geçici çözümler: Microsoft Tunnel, bu sorunu çözmek için bir seçenek olarak bölünmüş tünel sunar. Bölünmüş tünel, kullanıcıların yalnızca ara sunucu gerektiren yolları eklemesine olanak tanırken oturum açma sunucularını ve kimlik doğrulama yollarını Tünel üzerinden yönlendirmenin dışında bırakır. Bu geçici çözüm, oturum açma işleminin PAC yapılandırmasından etkilenmemesini sağlayarak kullanıcının iç kaynaklara erişmesine ve İnternet'e göz atmasına olanak tanır.

Doğrudan proxy, şirket hesaplarını kullanarak Edge'de oturum açmak için bölünmüş tünel oluşturmadan da bir seçenektir. Bu, Microsoft Tunnel'ı PAC URL'si yerine doğrudan ara sunucu kullanacak şekilde yapılandırmayı içerir.

Edge'de kullanıcı oturum açma gerekli değilse PAC normal tarama ve iç kaynaklara erişim için desteklenir.

Aşağıdaki noktalar Linux sunucusunu ve ortamınızı başarılı olacak şekilde yapılandırmanıza yardımcı olabilir:

Docker için giden ara sunucu yapılandırma

bir iç ara sunucu kullanıyorsanız, ortam değişkenlerini kullanarak ara sunucunuzu kullanmak için Linux ana bilgisayarını yapılandırmanız gerekebilir. Değişkenleri kullanmak için Linux sunucusunda /etc/environment dosyasını düzenleyin ve aşağıdaki satırları ekleyin:

http_proxy=[address]

https_proxy=[address]Kimliği doğrulanmış proxy'ler desteklenmez.

Linux sunucusu Intune bağlanırken TLS karşılıklı kimlik doğrulamasını kullandığından ara sunucu kesme ve inceleme gerçekleştiremiyor.

Docker'ı görüntüleri çekmek için ara sunucuyu kullanacak şekilde yapılandırın. Bunu yapmak için Linux sunucusunda /etc/systemd/system/docker.service.d/http-proxy.conf dosyasını düzenleyin ve aşağıdaki satırları ekleyin:

[Service] Environment="HTTP_PROXY=http://your.proxy:8080/" Environment="HTTPS_PROXY=https://your.proxy:8080/" Environment="NO_PROXY=127.0.0.1,localhost"Not

Microsoft Tunnel, Microsoft Entra uygulama ara sunucusunu veya benzer ara sunucu çözümlerini desteklemez.

Podman için giden ara sunucuyu yapılandırma

Aşağıdaki ayrıntılar Podman kullanırken iç ara sunucuyu yapılandırmanıza yardımcı olabilir:

Kimliği doğrulanmış proxy'ler desteklenmez.

Linux sunucusu Intune bağlanırken TLS karşılıklı kimlik doğrulamasını kullandığından ara sunucu kesme ve inceleme gerçekleştiremiyor.

Podman , /etc/profile.d/http_proxy.sh içinde depolanan HTTP Proxy bilgilerini okur. Bu dosya sunucunuzda yoksa oluşturun. Aşağıdaki iki satırı eklemek için http_proxy.sh düzenleyin. Aşağıdaki satırlarda 10.10.10.1:3128 örnek bir adres:bağlantı noktası girişidir. Bu satırları eklediğinizde , 10.10.10.1:3128 değerini proxy IP adresiniz:bağlantı noktası değerleriyle değiştirin:

export HTTP_PROXY=http://10.10.10.1:3128

export HTTPS_PROXY=http://10.10.10.1:3128Red Hat Müşteri Portalı'na erişiminiz varsa, bu çözümle ilişkili bilgi bankası makalesini görüntüleyebilirsiniz. Bkz . Podman için HTTP Proxy değişkenlerini ayarlama - Red Hat Müşteri Portalı.

mstunnel-setup komutunu çalıştırarak Microsoft Tunnel Gateway'i yüklemeden önce bu iki satırı http_proxy.sh eklediğinizde, betik /etc/mstunnel/env.sh'da Tunnel Gateway proxy ortam değişkenlerini otomatik olarak yapılandıracaktır.

Microsoft Tunnel Gateway kurulumu tamamlandıktan sonra bir ara sunucu yapılandırmak için aşağıdaki eylemleri gerçekleştirin:

/etc/profile.d/http_proxy.sh dosyasını değiştirin veya oluşturun ve önceki madde işaretinden iki satırı ekleyin.

/etc/mstunnel/env.sh düzenleyin ve dosyanın sonuna aşağıdaki iki satırı ekleyin. Önceki satırlarda olduğu gibi, 10.10.10.1:3128 örnek adres:bağlantı noktası değerini proxy IP adresiniz:bağlantı noktası değerleriyle değiştirin:

HTTP_PROXY=http://10.10.10.1:3128

HTTPS_PROXY=http://10.10.10.1:3128Tunnel Gateway sunucusunu yeniden başlatın: Komutunu çalıştırın

mst-cli server restart

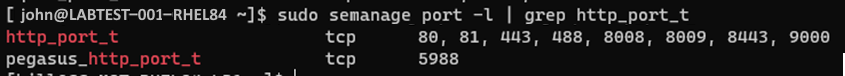

RHEL'in SELinux kullandığını unutmayın. http_port_t için SELinux bağlantı noktasında çalışmayan bir ara sunucu ek yapılandırma gerektirebileceğinden, http için SELinux tarafından yönetilen bağlantı noktalarının kullanımını denetleyin. Yapılandırmaları görüntülemek için aşağıdaki komutu çalıştırın:

sudo semanage port -l | grep "http_port_t"Bağlantı noktası denetimi komutunun sonuçlarına örnek. Bu örnekte ara sunucu 3128 kullanır ve listelenmez:

Ara sunucunuz http_port_t için SELinux bağlantı noktalarından birinde çalışıyorsa Tunnel Gateway yükleme işlemine devam edebilirsiniz.

Proxy'niz önceki örnekte olduğu gibi http_port_t için SELinux bağlantı noktasında çalışmıyorsa, ek yapılandırmalar yapmanız gerekir.

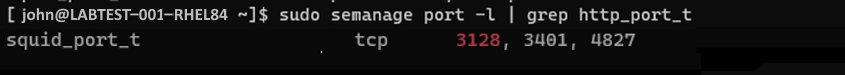

Proxy bağlantı noktanız http_port_t için listelenmiyorsa, ara sunucu bağlantı noktasının başka bir hizmet tarafından kullanılıp kullanılmadığını denetleyin. Semanage komutunu kullanarak önce ara sunucunuzun kullandığı bağlantı noktasını denetleyin ve daha sonra gerekirse değiştirin. Proxy'nizin kullandığı bağlantı noktasını denetlemek için şunu çalıştırın:

sudo semanage port -l | grep "your proxy port"Bağlantı noktasını kullanabilecek bir hizmeti denetlemenin sonuçlarına örnek:

Örnekte, beklediğimiz bağlantı noktası (3128) bir OSS proxy hizmeti olan mürekkep balığı tarafından kullanılır. Mürekkepbalık proxy SELinux ilkeleri birçok yaygın dağıtımın parçasıdır. Mürekkep balığı 3128 numaralı bağlantı noktasını (örnek bağlantı noktamız) kullandığından, http_port_t bağlantı noktalarını değiştirmeli ve Tunnel tarafından kullanılan ara sunucu için SELinux üzerinden izin verilmesi için 3128 numaralı bağlantı noktasını eklemeliyiz. Bağlantı noktası kullanımını değiştirmek için aşağıdaki komutu çalıştırın:

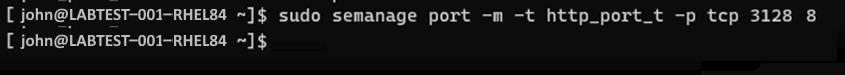

sudo semanage port -m -t http_port_t -p tcp "your proxy port"Bağlantı noktasını değiştirme komutu örneği:

Bağlantı noktasını değiştirmek için komutunu çalıştırdıktan sonra, bağlantı noktasının başka bir hizmet tarafından kullanılıp kullanılmadığını denetlemek için aşağıdaki komutu çalıştırın:

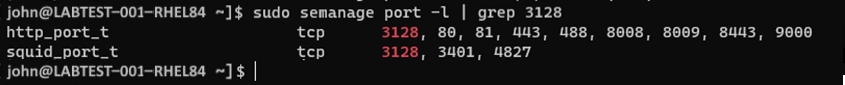

sudo semanage port -l | grep "your proxy port"Bağlantı noktasını değiştirdikten sonra bağlantı noktasını denetleme komutu örneği:

Bu örnekte 3128 numaralı bağlantı noktası artık hem http_port-t hem de squid_port_t ile ilişkilendirilmektedir. Bu sonuç beklenir. Sudo semanage portu -l | grep "your_proxy_port" komutunu çalıştırırken ara sunucu bağlantı noktanız listelenmiyorsa, bağlantı noktasını yeniden değiştirmek için komutunu çalıştırın, ancak -a ile semanage komutunda -m:

sudo semanage port -a -t http_port_t -p tcp "your proxy port"

Podman'ı görüntü güncelleştirmelerini indirmek için ara sunucuyu kullanacak şekilde yapılandırma

Podman'ı, Podman için güncelleştirilmiş görüntüleri indirmek (çekmek) için ara sunucuyu kullanacak şekilde yapılandırabilirsiniz:

Tünel sunucusunda bir komut istemi kullanarak aşağıdaki komutu çalıştırarak Microsoft Tunnel hizmetinin geçersiz kılma dosyasının düzenleyicisini açın:

systemctl edit --force mstunnel_monitorDosyaya aşağıdaki üç satırı ekleyin. [address] öğesinin her örneğini proxy DN'nizle veya adresinizle değiştirin ve dosyayı kaydedin:

[Service] Environment="http_proxy=[address]" Environment="https_proxy=[address]"Ardından komut isteminde aşağıdakileri çalıştırın:

systemctl restart mstunnel_monitorSon olarak, yapılandırmanın başarılı olduğunu onaylamak için komut isteminde aşağıdakileri çalıştırın:

systemctl show mstunnel_monitor | grep http_proxyYapılandırma başarılı olursa sonuçlar aşağıdaki bilgilere benzer:

Environment="http_proxy=address:port" Environment="https_proxy=address:port"

Tünel sunucusu tarafından kullanılan proxy sunucusunu güncelleştirme

Tünel sunucusunun Linux konağı tarafından kullanılan ara sunucu yapılandırmasını değiştirmek için aşağıdaki yordamı kullanın:

Tünel sunucusunda /etc/mstunnel/env.sh dosyasını düzenleyin ve yeni proxy sunucusunu belirtin.

Çalıştır

mst-cli install.Bu komut, kapsayıcıları yeni ara sunucu ayrıntılarıyla yeniden oluşturur. Bu işlem sırasında /etc/mstunnel/env.sh içeriğini doğrulamanız ve sertifikanın yüklü olduğundan emin olmanız istenir. Sertifika, önceki ara sunucu yapılandırmasından zaten mevcut olmalıdır.

Her ikisini de onaylamak ve yapılandırmayı tamamlamak için evet yazın.

Platform

Cihazların Microsoft Tunnel ile desteklenebilmesi için Intune kayıtlı olması gerekir. Yalnızca aşağıdaki cihaz platformları desteklenir:

iOS/iPadOS

Android Kurumsal:

- Tam Olarak Yönetilen

- İş Profilini Corporate-Owned

- İş profilini Personally-Owned

Not

Android Enterprise ayrılmış cihazları Microsoft Tunnel tarafından desteklenmez.

Tüm platformlar aşağıdaki işlevleri destekler:

- Kullanıcı adı ve parola kullanarak Tünel kimlik doğrulamasını Microsoft Entra.

- Kullanıcı adı ve parola kullanarak Tünelde (AD FS) kimlik doğrulamasını Active Directory Federasyon Hizmetleri (AD FS).

- Uygulama başına destek.

- Kullanıcının VPN'yi başlattığı ve Bağlan'ı seçtiği Tünel uygulamasından el ile tam cihaz tüneli.

- Bölünmüş tünel. Ancak, VPN profiliniz uygulama başına VPN kullandığında iOS bölünmüş tünel kuralları yoksayılır.

Proxy desteği aşağıdaki platformlar ile sınırlıdır:

- Android 10 ve üzeri

- iOS/iPadOS

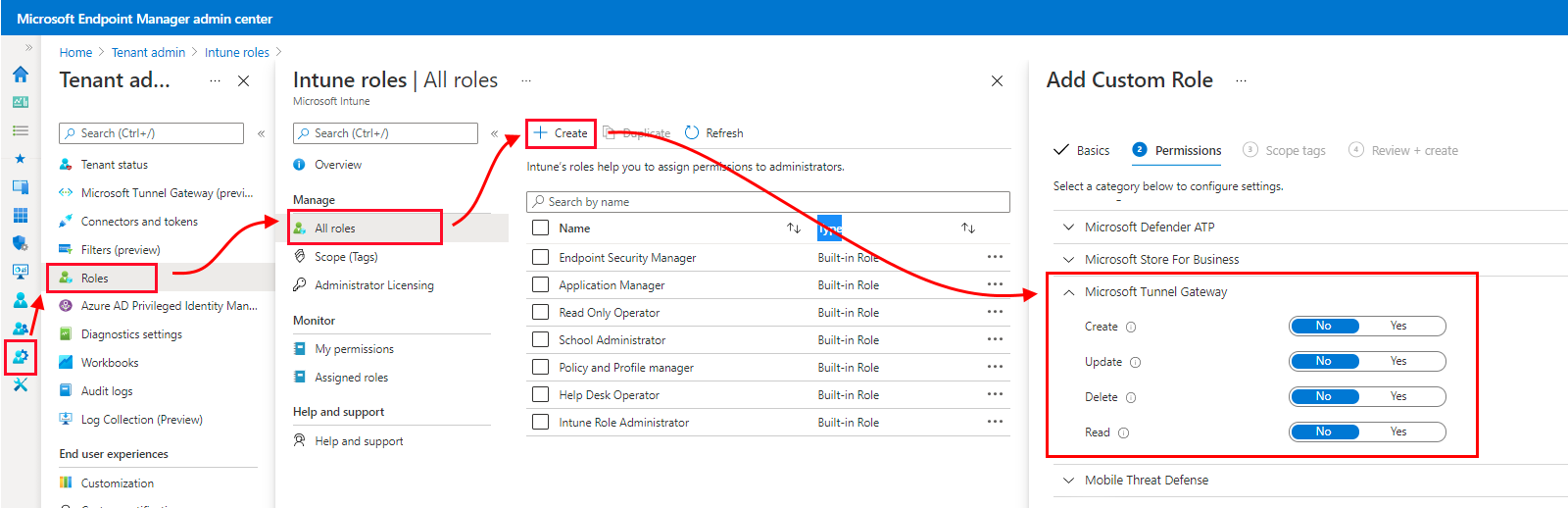

İzinler

Microsoft Tunnel'ı yönetmek için kullanıcıların Intune'deki Microsoft Tunnel Gateway izin grubuna dahil edilen izinlere sahip olması gerekir. Varsayılan olarak, Intune Yöneticileri ve Microsoft Entra yöneticileri bu izinlere sahiptir. Bunları Intune kiracınız için oluşturduğunuz özel rollere de ekleyebilirsiniz.

Rol yapılandırırken, İzinler sayfasında Microsoft Tunnel Gateway'i genişletin ve vermek istediğiniz izinleri seçin.

Microsoft Tunnel Gateway izin grubu aşağıdaki izinleri verir:

Oluştur - Microsoft Tunnel Gateway Sunucularını ve Sitelerini yapılandırın. Sunucu yapılandırmaları IP adresi aralıkları, DNS sunucuları, bağlantı noktaları ve bölünmüş tünel kuralları için ayarları içerir. Siteler, Microsoft Tunnel'u destekleyen birden çok sunucunun mantıksal gruplandırmalardır.

Güncelleştirme (değiştirme) - Microsoft Tunnel Gateway sunucu yapılandırmalarını ve sitelerini güncelleştirin. Sunucu yapılandırmaları IP adresi aralıkları, DNS sunucuları, bağlantı noktaları ve bölünmüş tünel kuralları için ayarları içerir. Siteler, Microsoft Tunnel'u destekleyen birden çok sunucunun mantıksal gruplandırmalardır.

Sil - Microsoft Tunnel Gateway sunucu yapılandırmalarını ve sitelerini silin. Sunucu yapılandırmaları IP adresi aralıkları, DNS sunucuları, bağlantı noktaları ve bölünmüş tünel kuralları için ayarları içerir. Siteler, Microsoft Tunnel'u destekleyen birden çok sunucunun mantıksal gruplandırmalardır.

Okuma - Microsoft Tunnel Gateway sunucu yapılandırmalarını ve sitelerini görüntüleyin. Sunucu yapılandırmaları IP adresi aralıkları, DNS sunucuları, bağlantı noktaları ve bölünmüş tünel kuralları için ayarları içerir. Siteler, Microsoft Tunnel'u destekleyen birden çok sunucunun mantıksal gruplandırmalardır.

Hazırlık aracını çalıştırma

Sunucu yüklemesine başlamadan önce , mst-readiness aracının en son sürümünü indirmenizi ve çalıştırmanızı öneririz. Araç, Linux sunucunuzda çalışan ve aşağıdaki eylemleri gerçekleştiren bir betiktir:

Microsoft Tunnel'ı yüklemek için kullandığınız Microsoft Entra hesabının kaydı tamamlamak için gerekli rollere sahip olduğunu doğrular.

Ağ yapılandırmanızın Microsoft Tunnel'ın gerekli Microsoft uç noktalarına erişmesine izin verdiği onaylanır.

Linux sunucusunda ip_tables modülünün varlığını denetler. Bu denetim, RHEL 8.5 desteği eklendiğinde betike 11 Şubat 2022'de eklendi. RHEL 8.5 sonraki sürümler varsayılan olarak ip_tables modülünü yüklemez. Linux sunucusu yüklendikten sonra bunlar eksikse , ip_tables modülünü el ile yüklemeniz gerekir.

Önemli

Hazırlık aracı, yaygın bir yanlış yapılandırma olan gelen bağlantı noktalarını doğrulamaz. Hazırlık aracı çalıştırıldıktan sonra güvenlik duvarı önkoşullarını gözden geçirin ve güvenlik duvarlarınızın gelen trafiği geçirdiğini el ile doğrulayın.

mst-readiness aracının komut satırı JSON işlemcisi olan jq'ya bağımlılığı vardır. Hazırlık aracını çalıştırmadan önce jq'nin yüklü olduğundan emin olun. jq'yi alma ve yükleme hakkında bilgi için kullandığınız Linux sürümünün belgelerine bakın.

Hazırlık aracını kullanmak için:

Aşağıdaki yöntemlerden birini kullanarak hazırlık aracının en son sürümünü alın:

Aracı bir web tarayıcısı kullanarak doğrudan indirin. https://aka.ms/microsofttunnelready mst-readiness adlı bir dosyayı indirmek için adresine gidin.

Microsoft Intune yönetim merkezi>Kiracı yönetimi>Microsoft Tunnel Gateway'de oturum açın, Sunucular sekmesini seçin, Oluştur'u seçerek Sunucu oluştur bölmesini açın ve hazır olma aracını indir'i seçin.

Hazır olma aracını doğrudan almak için bir Linux komutu kullanın. Örneğin, bağlantısını https://aka.ms/microsofttunnelreadyaçmak için wget veya curl kullanabilirsiniz.

Örneğin, indirme sırasında mst-readiness için wget ve log ayrıntılarını kullanmak için komutunu çalıştırın

wget --output-document=mst-readiness https://aka.ms/microsofttunnelready

Betik, yüklemeyi planladığınız sunucuyla aynı ağda bulunan herhangi bir Linux sunucusundan çalıştırılabilir ve bu da ağ yöneticilerinin ağ sorunlarını bağımsız olarak gidermek için betiği kullanmasına olanak tanır.

Ağ ve Linux yapılandırmanızı doğrulamak için betiği aşağıdaki komutlarla çalıştırın. Bu komutlar betik için çalıştırma izinlerini ayarlar, Tünelin doğru uç noktalara bağlanabildiğini doğrular ve ardından Tunnel'in kullandığı yardımcı programların olup olmadığını denetler:

sudo ./mst-readinesssudo ./mst-readiness network- Bu komut aşağıdaki eylemleri çalıştırır ve her ikisi için de başarı veya hata bildirir:- Tünelin kullanacağı her Microsoft uç noktasına bağlanmaya çalışır.

- Güvenlik duvarınızda gerekli bağlantı noktalarının açık olup olmadığını denetler.

sudo ./mst-readiness utils- Bu komut, Docker veya Podman ve ip_tables gibi Tunnel tarafından kullanılan yardımcı programların kullanılabilir olduğunu doğrular.

Microsoft Tunnel'ı yüklemek için kullanacağınız hesabın kaydı tamamlamak için gerekli rollere ve izinlere sahip olduğunu doğrulamak için betiği aşağıdaki komut satırıyla çalıştırın:

./mst-readiness accountBetik, Microsoft Entra ID ve Intune için kimlik doğrulaması yapmak için kullandığınız bir web tarayıcısıyla farklı bir makine kullanmanızı ister. Araç, başarı veya hata bildirir.

Bu araç hakkında daha fazla bilgi için Microsoft Tunnel başvuru makalesindeki mst-cli başvurusu makalesine bakın.

ip_tables el ile yükleme

Çoğu Linux dağıtımı ip_tables modülünü otomatik olarak yüklese de bazı dağıtımlar yüklenmeyebilir. Örneğin, RHEL 8.5 varsayılan olarak ip_tables yüklemez.

Bu modülün varlığını denetlemek için Linux sunucusunda mst-readiness aracının en son sürümünü çalıştırın. ip_tables denetimi 11 Şubat 2022'de hazırlık araçları betiğine eklendi.

Modül yoksa, araç ip_tables modül denetiminde durur. Bu senaryoda, modülü el ile yüklemek için aşağıdaki komutları çalıştırabilirsiniz.

ip_tables modülünü el ile yükleme

Sudo bağlamında Linux sunucunuzda aşağıdaki komutları çalıştırın:

Sunucuda ip_tables varlığını doğrulayın:

lsmod |grep ip_tablesip_tables yoksa, modülü yeniden başlatmadan hemen çekirdeğine yüklemek için aşağıdakileri çalıştırın:

/sbin/modprobe ip_tablesTabloların artık yüklendiğini onaylamak için doğrulamayı yeniden çalıştırın:

lsmod |grep ip_tables

Önemli

Tünel sunucusunu güncelleştirirken, el ile yüklenen bir ip_tables modülü kalıcı olmayabilir. Bu, güncelleştirme tamamlandıktan sonra modülü yeniden yüklemenizi gerektirebilir. Sunucu güncelleştirmeniz tamamlandıktan sonra, ip_tables modülünün varlığı için sunucuyu gözden geçirin.

Tablolar yoksa, modülü yeniden yüklemek için yukarıdaki adımları kullanın; modül yüklendikten sonra sunucuyu yeniden başlatmak için ek adım.

Linux'ı önyükleme sırasında ip_tables yükecek şekilde yapılandırma

Sudo bağlamında linux sunucunuzda aşağıdaki komutu çalıştırarak önyükleme sırasında ip_tables çekirdeğine yükleyen bir yapılandırma dosyası oluşturun: echo ip_tables > /etc/modules-load.d/mstunnel_iptables.conf

Tun modülünü el ile yükleme

Microsoft Tunnel için tun modülü gerekir, ancak bazı Linux dağıtımları tun modülünü varsayılan olarak yüklemez.

Sunucudaki tun modülünün mevcut olduğunu doğrulamak için şunu çalıştırın: lsmod |grep tun

Tun yoksa, modülü yeniden başlatmadan hemen çekirdeğine yüklemek için aşağıdakileri çalıştırın:

/sbin/modprobe tunTun modülünün artık yüklendiğini onaylamak için doğrulamayı yeniden çalıştırın:

lsmod |grep tun

Önemli

Tünel sunucusunu güncelleştirirken el ile yüklenen bir tun modülü kalıcı olmayabilir. Bu, güncelleştirme tamamlandıktan sonra modülü yeniden yüklemenizi gerektirebilir. Sunucu güncelleştirmeniz tamamlandıktan sonra, tun modülünün varlığı için sunucuyu gözden geçirin.

Yoksa, modülü yeniden yüklemek için yukarıdaki adımları kullanın; modül yüklendikten sonra sunucuyu yeniden başlatmak için ek adım.

Linux'ı önyükleme sırasında tun yükecek şekilde yapılandırma

Sudo bağlamında, linux sunucunuzda aşağıdaki komutu çalıştırarak önyükleme sırasında çekirdeğin içine tun yükleyen bir yapılandırma dosyası oluşturun: echo tun > /etc/modules-load.d/mstunnel_tun.conf