Intune için Microsoft Tunnel'ı yapılandırma

Microsoft Tunnel Gateway, şirket içinde veya bulutta çalışan bir Linux sunucusundaki kapsayıcıya yüklenir. Ortamınıza ve altyapınıza bağlı olarak, Azure ExpressRoute gibi ek yapılandırmalar ve yazılımlar gerekebilir.

Yüklemeye başlamadan önce aşağıdaki görevleri tamamladığınızdan emin olun:

- Microsoft Tunnel önkoşullarını gözden geçirin ve yapılandırın.

- Ortamınızın tünelin kullanımını desteklemeye hazır olduğunu onaylamak için Microsoft Tunnel hazırlık aracını çalıştırın.

Önkoşullarınız hazır olduktan sonra tünelin yüklenmesine ve yapılandırılmasına başlamak için bu makaleye dönün.

Sunucu yapılandırması oluşturma

Sunucu yapılandırmasının kullanılması, bir yapılandırmayı tek bir kez oluşturmanıza ve bu yapılandırmanın birden çok sunucu tarafından kullanılmasını sağlar. Yapılandırma IP adresi aralıklarını, DNS sunucularını ve bölünmüş tünel kurallarını içerir. Daha sonra bir Siteye sunucu yapılandırması atayacaksınız. Bu yapılandırma, bu siteyi birleştiren her sunucuya otomatik olarak uygulanır.

Sunucu yapılandırması oluşturmak için

Microsoft Intune yönetim merkezinde>oturum açın Kiracı yönetimi>Microsoft Tunnel Gateway>, Sunucu yapılandırmaları sekmesiniYeni oluştur'u>seçin.

Temel Bilgiler sekmesinde bir Ad ve Açıklamagirin (isteğe bağlı) ve İleri'yi seçin.

Ayarlar sekmesinde aşağıdaki öğeleri yapılandırın:

IP adresi aralığı: Bu aralıktaki IP adresleri, Tunnel Gateway'e bağlandığında cihazlara kiralanmıştır. Belirtilen Tünel İstemcisi IP adresi aralığı şirket içi ağ aralığıyla çakışmamalıdır.

- Bu aralık diğer kurumsal ağlarla çakışmaları önleyebildiğinden 169.254.0.0/16 Otomatik Özel IP Adresleme (APIPA) aralığını kullanmayı göz önünde bulundurun.

- İstemci IP adresi aralığı hedefle çakşırsa geri döngü adresini kullanır ve şirket ağıyla iletişim kuramıyordur.

- Kurumsal ağ IP adresi aralıklarınızla çakışmazsa kullanmak istediğiniz herhangi bir istemci IP adresi aralığını seçebilirsiniz.

Sunucu bağlantı noktası: Sunucunun bağlantılar için dinlediğini bağlantı noktasını girin.

DNS sunucuları: Bu sunucular, Bir DNS isteği Tunnel Gateway'e bağlanan bir cihazdan geldiğinde kullanılır.

DNS soneki araması(isteğe bağlı):Bu etki alanı, Tunnel Gateway'e bağlandığında istemcilere varsayılan etki alanı olarak sağlanır.

UDP Connections devre dışı bırak(isteğe bağlı): İstemciler seçildiğinde yalnızca TCP bağlantılarını kullanarak VPN sunucusuna bağlanır. Tek başına tünel istemcisi UDP kullanımını gerektirdiğinden, yalnızca cihazlarınızı tünel istemcisi uygulaması olarak Uç Nokta için Microsoft Defender kullanacak şekilde yapılandırdıktan sonra UDP bağlantılarını devre dışı bırakmak için onay kutusunu seçin.

Ayrıca Ayarlar sekmesinde isteğe bağlı olan Bölünmüş tünel kurallarını yapılandırın.

Adresleri ekleyebilir veya hariç tutabilirsiniz. Eklenen adresler Tunnel Gateway'e yönlendirilir. Dışlanan adresler Tunnel Gateway'e yönlendirilmeyen adresler. Örneğin, 255.255.0.0 veya 192.168.0.0/16 için bir ekleme kuralı yapılandırabilirsiniz.

Adresleri dahil etmek veya hariç tutmak için aşağıdaki seçenekleri kullanın:

- Eklenecek IP aralıkları

- Dışlanması gereken IP aralıkları

Not

Ekleme veya dışlama adreslerinin hiçbirinde 0.0.0.0 belirten bir IP aralığı kullanmayın; Bu aralık kullanıldığında Tunnel Gateway trafiği yönlendiremez.

Gözden Geçir + oluştur sekmesinde yapılandırmayı gözden geçirin ve ardından oluştur'u seçerek kaydedin.

Not

Varsayılan olarak, her VPN oturumu bağlantısı kesilmeden önce yalnızca 3.600 saniye (bir saat) boyunca etkin kalır (istemcinin Always On VPN kullanacak şekilde ayarlanması durumunda hemen yeni bir oturum oluşturulur). Ancak, graf çağrılarını (microsoftTunnelConfiguration) kullanarak oturum zaman aşımı değerini diğer sunucu yapılandırma ayarlarıyla birlikte değiştirebilirsiniz.

Site Oluşturma

Siteler, Microsoft Tunnel'ı barındıran mantıksal sunucu gruplarıdır. Oluşturduğunuz her Siteye bir Sunucu yapılandırması atarsınız. Bu yapılandırma, Siteye katılan her sunucuya uygulanır.

Site yapılandırması oluşturmak için

Microsoft Intune yönetim merkezinde>oturum açın Kiracı yönetimi>Microsoft Tunnel Gateway>SitelersekmesiniOluştur'u>seçin.

Site oluştur bölmesinde aşağıdaki özellikleri belirtin:

Ad: Bu Site için bir ad girin.

Açıklama: İsteğe bağlı olarak, Site için kolay bir açıklama belirtebilirsiniz.

Genel IP adresi veya FQDN: Tüneli kullanan cihazlar için bağlantı noktası olan bir genel IP adresi veya FQDN belirtin. Bu IP adresi veya FQDN tek bir sunucuyu veya yük dengeleme sunucusunu tanımlayabilir. IP adresi veya FQDN genel DNS'de çözümlenebilir olmalı ve çözümlenen IP adresi genel olarak yönlendirilebilir olmalıdır.

Sunucu yapılandırması: Bu Site ile ilişkilendirilecek bir sunucu yapılandırması seçmek için açılan listeyi kullanın.

İç ağ erişim denetimi URL'si: İç ağınızdaki bir konum için HTTP veya HTTPS URL'si belirtin. Beş dakikada bir, bu siteye atanan her sunucu, iç ağınıza erişebildiğini onaylamak için URL'ye erişmeye çalışır. Sunucular bu denetimin durumunu sunucular Sistem durumu denetimi sekmesinde İç ağ erişilebilirliği olarak bildirir.

Bu sitedeki sunucuları otomatik olarak yükselt: Evet ise, bir yükseltme kullanılabilir olduğunda sunucular otomatik olarak yükseltilir. Hayır ise, yükseltme el ile yapılır ve yöneticinin bir yükseltmeyi başlatabilmesi için önce onaylaması gerekir.

Daha fazla bilgi için bkz . Microsoft Tunnel'ı yükseltme.

Sunucu yükseltmelerini bakım penceresiyle sınırla: Evet ise, bu site için sunucu yükseltmeleri yalnızca belirtilen başlangıç saati ile bitiş saati arasında başlatılabilir. Başlangıç saati ile bitiş saati arasında en az bir saat olmalıdır. Hayır olarak ayarlandığında bakım penceresi yoktur ve bu sitedeki sunucuları otomatik olarak yükseltmenin nasıl yapılandırıldığına bağlı olarak yükseltmeler en kısa sürede başlar.

Evet olarak ayarlandığında aşağıdaki seçenekleri yapılandırın:

- Saat dilimi – Seçtiğiniz saat dilimi, tek tek sunucuların saat diliminden bağımsız olarak bakım penceresinin sitedeki tüm sunucularda ne zaman başlatılıp sona ereceğini belirler.

- Başlangıç saati – Seçtiğiniz saat dilimine göre yükseltme döngüsünün başlatabileceği en erken saati belirtin.

- Bitiş saati - Seçtiğiniz saat dilimine göre yükseltme döngüsünün başlatabileceği en son saati belirtin. Bu saatten önce başlayan yükseltme döngüleri çalışmaya devam eder ve bu süreden sonra tamamlanabilir.

Daha fazla bilgi için bkz . Microsoft Tunnel'ı yükseltme.

Siteyi kaydetmek için Oluştur'u seçin.

Microsoft Tunnel Gateway'i yükleme

Microsoft Tunnel Gateway'i bir Linux sunucusuna yüklemeden önce kiracınızı en az bir Sunucu yapılandırmasıyla yapılandırın ve ardından bir Site oluşturun. Daha sonra, tüneli o sunucuya yüklediğinizde sunucunun katılacağını Siteyi belirteceksiniz.

Bir sunucu yapılandırması ve siteyle, Microsoft Tunnel Gateway'i yüklemek için aşağıdaki yordamı kullanabilirsiniz.

Ancak, Microsoft Tunnel Gateway'i köksüz podman kapsayıcısına yüklemeyi planlıyorsanız, yüklemenize başlamadan önce köksüz Podman kapsayıcısı kullanma bölümüne bakın. Bağlı bölümde ek önkoşul gereksinimleri ve yükleme betiği için değiştirilmiş bir komut satırı ayrıntılı olarak yer alır. Ek önkoşullar yapılandırıldıktan sonra, aşağıdaki yükleme yordamına devam etmek için buraya dönebilirsiniz.

Microsoft Tunnel'ı yüklemek için betiği kullanma

Aşağıdaki yöntemlerden birini kullanarak Microsoft Tunnel yükleme betiğini indirin:

Aracı bir web tarayıcısı kullanarak doğrudan indirin. https://aka.ms/microsofttunneldownload mstunnel-setup dosyasını indirmek için adresine gidin.

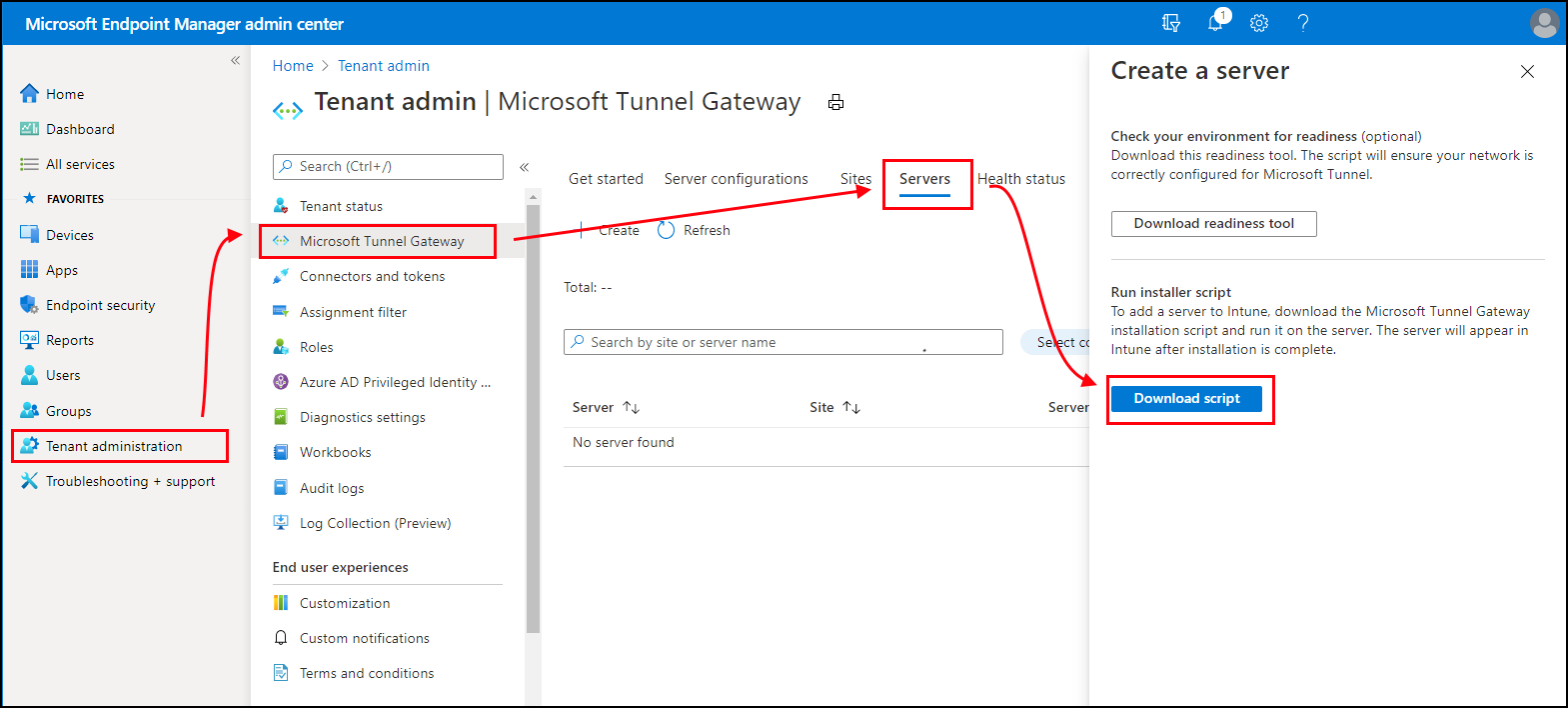

Microsoft Intune yönetim merkezi>Kiracı yönetimi>Microsoft Tunnel Gateway'de oturum açın, Sunucular sekmesini seçin, Sunucu oluştur bölmesini açmak için Oluştur'u seçin ve ardından Betiği indir'i seçin.

Tünel yazılımını doğrudan indirmek için linux komutunu kullanın. Örneğin, tüneli yükleyebileceğiniz sunucuda, bağlantısını https://aka.ms/microsofttunneldownloadaçmak için wget veya curl kullanabilirsiniz.

Örneğin, indirme sırasında mstunnel-setup için wget ve log ayrıntılarını kullanmak için komutunu çalıştırın

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload

Sunucu yüklemesini başlatmak için betiği kök olarak çalıştırın. Örneğin, aşağıdaki komut satırını kullanabilirsiniz:

sudo ./mstunnel-setup. Betik her zaman Microsoft Tunnel'ın en son sürümünü yükler.Önemli

Tunnel'ı köksüz podman kapsayıcısına yüklüyorsanız, betiği başlatmak için aşağıdaki değiştirilmiş komut satırını kullanın:

mst_rootless_mode=1 ./mstunnel-setupTünel ve yükleme aracısı kayıt işlemi sırasında ayrıntılı konsol çıkışını görmek için:

./mstunnel-setup betiğini çalıştırmadan önce komutunu çalıştırın

export mst_verbose_log="true". Ayrıntılı günlük kaydının etkinleştirildiğini onaylamak için komutunu çalıştırınexport.Kurulum tamamlandıktan sonra ortam dosyasını /etc/mstunnel/env.sh düzenleyerek yeni bir satır ekleyin:

mst_verbose_log="true". Satırı ekledikten sonra sunucuyu yeniden başlatmak için komutunu çalıştırınmst-cli server restart.

Önemli

ABD kamu bulutu için komut satırının kamu bulut ortamına başvurması gerekir. Bunu yapmak için aşağıdaki komutları çalıştırarak komut satırına intune_env=FXP ekleyin:

- Koşmak

sudo ./mstunnel-setup - Koşmak

sudo intune_env=FXP ./mstunnel-setup

İpucu

Yüklemeyi ve betiği durdurursanız, komut satırını yeniden çalıştırarak yeniden başlatabilirsiniz. Yükleme kaldığınız yerden devam eder.

Betiği başlattığınızda, Intune hizmetinden Microsoft Tunnel Gateway kapsayıcı görüntülerinden kapsayıcı görüntülerini indirir ve sunucuda gerekli klasörleri ve dosyaları oluşturur.

Kurulum sırasında betik sizden birkaç yönetici görevini tamamlamanızı ister.

Betik tarafından istendiğinde lisans sözleşmesini (EULA) kabul edin.

Ortamınızı desteklemek için aşağıdaki dosyalardaki değişkenleri gözden geçirin ve yapılandırın.

- Ortam dosyası: /etc/mstunnel/env.sh. Bu değişkenler hakkında daha fazla bilgi için Microsoft Tunnel başvurusundaki Ortam değişkenleri makalesine bakın.

İstendiğinde Aktarım Katmanı Güvenliği (TLS) sertifika dosyanızın tam zincirini Linux sunucusuna kopyalayın. Betik, Linux sunucusunda kullanılacak doğru konumu görüntüler.

TLS sertifikası, tüneli kullanan cihazlar ile Tünel Ağ Geçidi uç noktası arasındaki bağlantının güvenliğini sağlar. Sertifika, SAN'sında Tünel Ağ Geçidi sunucusunun IP adresine veya FQDN'sine sahip olmalıdır.

Özel anahtar, TLS sertifikası için sertifika imzalama isteğini oluşturduğunuz makinede kullanılabilir durumda kalır. Bu dosya site.key adıyla dışarı aktarılmalıdır.

TLS sertifikasını ve özel anahtarı yükleyin. Dosya biçiminizle eşleşen aşağıdaki kılavuzu kullanın:

PFX:

- Sertifika dosya adı site.pfx olmalıdır. Sertifika dosyasını /etc/mstunnel/private/site.pfx dosyasına kopyalayın.

PEM:

Tam zincir (kök, ara, son varlık) site.crt adlı tek bir dosyada olmalıdır. Digicert gibi bir genel sağlayıcı tarafından verilen bir sertifika kullanıyorsanız, tüm zinciri tek bir .pem dosyası olarak indirme seçeneğiniz vardır.

Sertifika dosya adı *site.crt olmalıdır. Tam zincir sertifikasını /etc/mstunnel/certs/site.crt içine kopyalayın. Örneğin:

cp [full path to cert] /etc/mstunnel/certs/site.crtAlternatif olarak , /etc/mstunnel/certs/site.crt içinde tam zincir sertifikasına bir bağlantı oluşturun. Örneğin:

ln -s [full path to cert] /etc/mstunnel/certs/site.crtÖzel anahtar dosyasını /etc/mstunnel/private/site.key içine kopyalayın. Örneğin:

cp [full path to key] /etc/mstunnel/private/site.keyAlternatif olarak , /etc/mstunnel/private/site.key içinde özel anahtar dosyasına bir bağlantı oluşturun. Örneğin:

ln -s [full path to key file] /etc/mstunnel/private/site.keyBu anahtar parolayla şifrelenmemelidir. Özel anahtar dosya adı site.key olmalıdır.

Kurulum sertifikayı yükledikten ve Tunnel Gateway hizmetlerini oluşturduktan sonra oturum açmanız ve Intune ile kimlik doğrulaması yapmanız istenir. Kullanıcı hesabında Intune Yöneticisi veya Genel Yönetici rolleri atanmış olmalıdır. Kimlik doğrulamasını tamamlamak için kullandığınız hesabın Intune lisansı olmalıdır. Bu hesabın kimlik bilgileri kaydedilmez ve yalnızca Microsoft Entra ID ilk oturum açma için kullanılır. Kimlik doğrulaması başarılı olduktan sonra, Tunnel Gateway ile Microsoft Entra arasında kimlik doğrulaması için Azure uygulama kimlikleri/gizli anahtarlar kullanılır.

Bu kimlik doğrulaması Tunnel Gateway'i Microsoft Intune ve Intune kiracınıza kaydeder.

için bir web tarayıcısı https://Microsoft.com/devicelogin açın, yükleme betiği tarafından sağlanan cihaz kodunu girin ve Intune yönetici kimlik bilgilerinizle oturum açın.

Microsoft Tunnel Gateway Intune kaydettikten sonra betik, siteler ve sunucu yapılandırmalarınız hakkında Intune bilgi alır. Betik daha sonra bu sunucunun katılmasını istediğiniz tünel Sitesinin GUID'sini girmenizi ister. Betik, kullanılabilir sitelerinizin bir listesini sunar.

Bir Site seçtikten sonra kurulum, bu Site için Sunucu yapılandırmasını Intune'den çeker ve Microsoft Tunnel yüklemesini tamamlamak için bu yapılandırmayı yeni sunucunuza uygular.

Yükleme betiği tamamlandıktan sonra, tünelin üst düzey durumunu görüntülemek için Microsoft Intune yönetim merkezinde Microsoft Tunnel Gateway sekmesine gidebilirsiniz. Sunucunun çevrimiçi olduğunu onaylamak için Sistem Durumu sekmesini de açabilirsiniz.

RHEL 8.4 veya sonraki bir sürümünü kullanıyorsanız, istemcileri bağlamaya çalışmadan önce girerek

mst-cli server restartTunnel Gateway sunucusunu yeniden başlattığınızdan emin olun.

Tünel kapsayıcılarına güvenilen kök sertifikalar ekleme

Aşağıdaki durumlarda Tünel kapsayıcılarına güvenilen kök sertifikaların eklenmesi gerekir:

- Giden sunucu trafiği SSL proxy denetimi gerektirir.

- Tünel kapsayıcıları tarafından erişilen uç noktalar ara sunucu denetiminden muaf tutulmuyor.

Adım -ları:

- .crt uzantısına sahip güvenilen kök sertifikaları /etc/mstunnel/ca-trust konumuna kopyalayın

- "mst-cli sunucusu yeniden başlatma" ve "mst-cli aracısı yeniden başlatma" kullanarak Tünel kapsayıcılarını yeniden başlatın

Microsoft Tunnel istemci uygulamasını dağıtma

Microsoft Tunnel'ı kullanmak için cihazların bir Microsoft Tunnel istemci uygulamasına erişmesi gerekir. Microsoft Tunnel, Tunnel istemci uygulaması olarak Uç Nokta için Microsoft Defender kullanır:

Android: Google Play mağazasından Microsoft Tunnel istemci uygulaması olarak kullanmak üzere Uç Nokta için Microsoft Defender indirin. Bkz. android mağazası uygulamalarını Microsoft Intune ekleme.

tünel istemci uygulamanız ve mobil tehdit savunması (MTD) uygulaması olarak Uç Nokta için Microsoft Defender kullandığınızda, önemli yapılandırma yönergeleri için bkz. MTD için ve Microsoft Tunnel istemci uygulaması olarak Uç Nokta için Microsoft Defender kullanma.

iOS/iPadOS: Apple App Store'dan Microsoft Tunnel istemci uygulaması olarak kullanmak üzere Uç Nokta için Microsoft Defender indirin. Bkz. Microsoft Intune iOS mağazası uygulamaları ekleme.

Intune ile uygulama dağıtma hakkında daha fazla bilgi için bkz. Microsoft Intune uygulama ekleme.

VPN profili oluşturma

Microsoft Tunnel yüklendikten ve cihazlar Uç Nokta için Microsoft Defender yükledikten sonra, vpn profillerini kullanarak cihazları tüneli kullanmaya yönlendirebilirsiniz. Bunu yapmak için , bağlantı türü Microsoft Tunnel olan VPN profilleri oluşturun:

Android: Android platformu, uygulama başına VPN ve bölünmüş tünel kuralları aracılığıyla trafiğin bağımsız olarak veya aynı anda yönlendirilmesine destek olur.

iOS/iPadOS iOS platformu, trafiği uygulama başına VPN veya bölünmüş tünel kurallarıyla yönlendirmeyi destekler, ancak her ikisini aynı anda desteklemez. iOS için uygulama başına VPN'i etkinleştirirseniz bölünmüş tünel kurallarınız yoksayılır.

Android

Microsoft Intune yönetim merkezinde>oturum açın Cihazlar Cihazları>>yönetİlkeler> sekmesinde Yapılandırma'yı seçin.

Platform için Android Kurumsal'ı seçin. Profil için Şirkete Ait İş Profili veya Kişisel İş Profili için VPN'i seçin ve ardından Oluştur'u seçin.

Not

Android Enterprise ayrılmış cihazları Microsoft Tunnel tarafından desteklenmez.

Temel Bilgiler sekmesinde bir Ad ve Açıklamagirin (isteğe bağlı) ve İleri'yi seçin.

Bağlantı türü içinMicrosoft Tunnel'ı seçin ve ardından aşağıdaki ayrıntıları yapılandırın:

Temel VPN:

- Bağlantı adı için kullanıcılara görüntülenecek bir ad belirtin.

- Microsoft Tunnel Sitesi için bu VPN profilinin kullandığı Tünel sitesini seçin.

Uygulama başına VPN:

- Uygulama başına VPN profilinde atanan uygulamalar tünele uygulama trafiği gönderir.

- Android'de bir uygulama başlatıldığında uygulama başına VPN başlatılmaz. Ancak VPN'de Her Zaman Açık VPNEtkinleştir olarak ayarlandığında VPN zaten bağlıdır ve uygulama trafiği etkin VPN'yi kullanır. VPN Her Zaman Açık olarak ayarlı değilse, kullanılabilmesi için önce kullanıcının VPN'i el ile başlatması gerekir.

- Tünel'e bağlanmak için Uç Nokta için Defender uygulamasını kullanıyorsanız, web koruması etkinleştirilmişse ve uygulama başına VPN kullanıyorsanız, web koruması yalnızca uygulama başına VPN listesindeki uygulamalar için geçerlidir. İş profili olan cihazlarda, bu senaryoda tüm iş profili web trafiğinin korunduğundan emin olmak için iş profilindeki tüm web tarayıcılarını uygulama başına VPN listesine eklemenizi öneririz.

- Uygulama başına VPN'yi etkinleştirmek için Ekle'yi seçin ve ardından Intune aktarılmış özel veya genel uygulamalara göz atın.

Her zaman açık VPN:

- Always-on VPN içinEtkinleştir'i seçerek VPN istemcisini otomatik olarak bağlanacak ve VPN'ye yeniden bağlanacak şekilde ayarlayın. Her zaman açık VPN bağlantıları bağlı kalır. Uygulama başına VPNEtkinleştir olarak ayarlandıysa yalnızca seçtiğiniz uygulamalardan gelen trafik tünelden geçer.

Ara sunucu:

Ortamınız için ara sunucu ayrıntılarını yapılandırın.

Not

Ara sunucu yapılandırmaları, Android'in sürüm 10'undan önceki sürümlerinde desteklenmez. Daha fazla bilgi için bu Android geliştirici belgelerindeki VpnService.Builder'a bakın.

VPN ayarları hakkında daha fazla bilgi için bkz. VPN'yi yapılandırmak için Android Kurumsal cihaz ayarları

Önemli

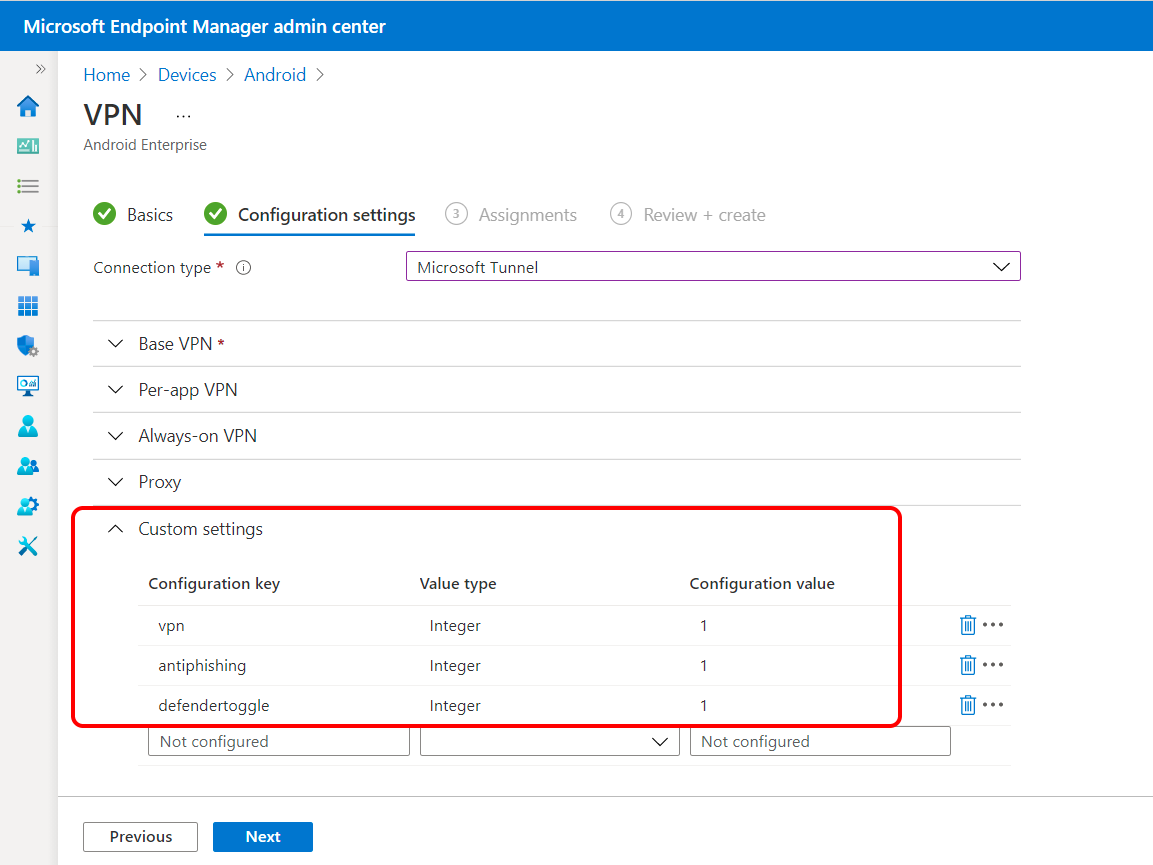

Microsoft Tunnel istemci uygulaması ve MTD uygulaması olarak Uç Nokta için Microsoft Defender kullanan Android Kurumsal cihazlarda, ayrı bir uygulama yapılandırma profili kullanmak yerine Uç Nokta için Microsoft Defender yapılandırmak için özel ayarlar kullanmanız gerekir. Web koruması da dahil olmak üzere Uç Nokta için Defender işlevlerini kullanmayı düşünmüyorsanız VPN profilindeki özel ayarları kullanın ve defendertoggle ayarını 0 olarak ayarlayın.

Atamalar sekmesinde, bu profili alacak grupları yapılandırın.

Gözden Geçir + oluştur sekmesinde yapılandırmayı gözden geçirin ve ardından oluştur'u seçerek kaydedin.

iOS

Microsoft Intune yönetim merkezinde>oturum açın Cihazlar Cihazları>>yönetmeYapılandırma>Oluşturma.

Platform için iOS/iPadOS'u seçin ve profil içinVPN'yi ve ardından Oluştur'u seçin.

Temel Bilgiler sekmesinde bir Ad ve Açıklamagirin (isteğe bağlı) ve İleri'yi seçin.

Bağlantı türü içinMicrosoft Tunnel'ı seçin ve ardından aşağıdaki öğeleri yapılandırın:

Temel VPN:

- Bağlantı adı için kullanıcılara görüntülenecek bir ad belirtin.

- Microsoft Tunnel Site için bu VPN profilinin kullandığı tünel Sitesini seçin.

Not

iOS cihazlarında birleşik modda hem Microsoft Tunnel VPN bağlantısı hem de Defender Web Koruması kullanılırken, 'Uykuda Bağlantıyı Kes' ayarını etkin bir şekilde etkinleştirmek için 'İsteğe Bağlı' kurallarının yapılandırılması çok önemlidir. Bunun başarısız olması, iOS cihazı uyku moduna girdiğinde vpn açıkken hem Tünel VPN'sinin hem de Defender VPN'in bağlantısının kesilmesine neden olur.

Uygulama başına VPN:

Uygulama başına VPN'yi etkinleştirmek için Etkinleştir'i seçin. iOS uygulama başına VPN'ler için ek yapılandırma adımları gereklidir. Uygulama başına VPN yapılandırıldığında, iOS bölünmüş tünel kurallarınızı yoksayar.Daha fazla bilgi için bkz. iOS/iPadOS için Uygulama Başına VPN.

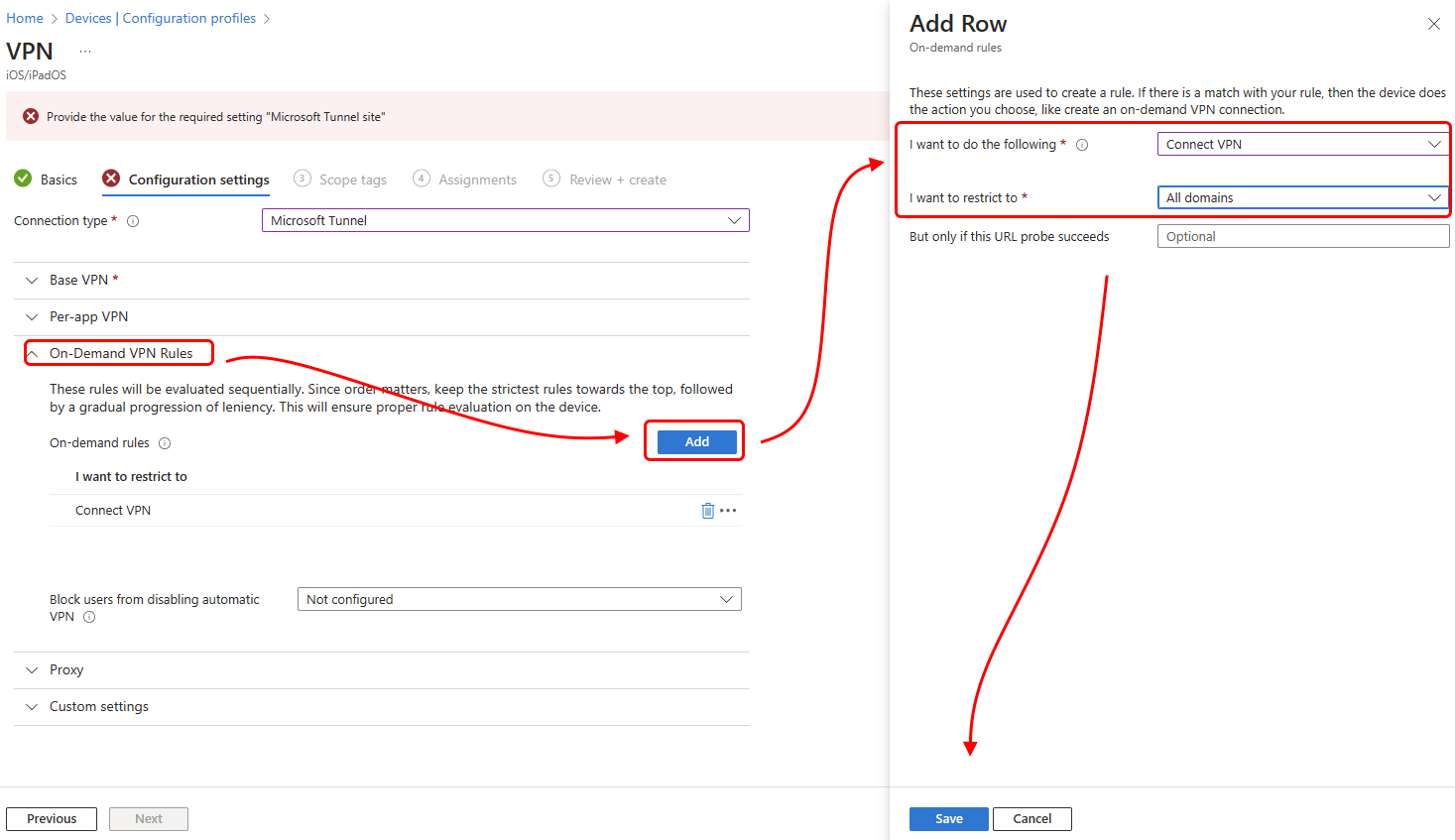

İsteğe Bağlı VPN Kuralları:

Belirli FQDN'ler veya IP adresleri için koşullar karşılandığında VPN kullanımına izin veren isteğe bağlı kuralları tanımlayın.Daha fazla bilgi için bkz. Otomatik VPN ayarları.

Ara sunucu:

Ortamınız için ara sunucu ayrıntılarını yapılandırın.

Not

iOS cihazlarında birleşik modda hem Microsoft Tunnel VPN bağlantısı hem de Defender Web Koruması kullanılırken, 'Uykuda Bağlantıyı Kes' ayarını etkin bir şekilde etkinleştirmek için 'İsteğe Bağlı' kuralların yapılandırılması çok önemlidir. Tünel VPN profilini yapılandırırken isteğe bağlı kuralı yapılandırmak için:

- Yapılandırma ayarı sayfasında İsteğe Bağlı VPN Kuralları bölümünü genişletin.

- İsteğe bağlı kurallar için Ekle'yi seçerek Satır Ekle bölmesini açın.

- Satır Ekle bölmesinde Aşağıdakileri yapmak istiyorum'uVPN'ye bağlan olarak ayarlayın ve ardından kısıtlamak istiyorum için Tüm etki alanları gibi bir kısıtlama seçin.

- İsteğe bağlı olarak, ancak bu URL yoklaması başarılı olursa alanına bir URL ekleyebilirsiniz.

- Kaydet'i seçin.

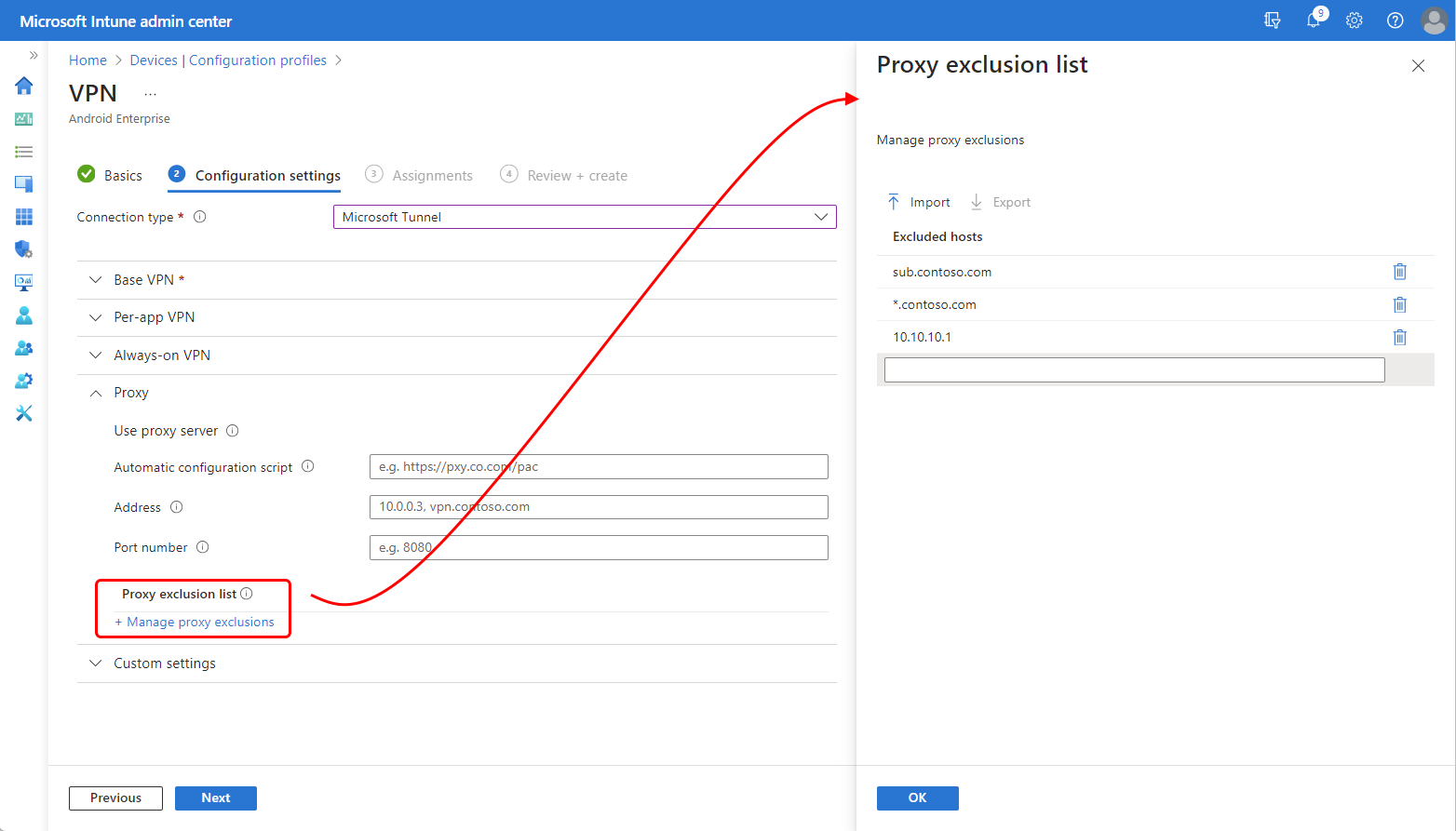

Android Kurumsal için ara sunucu dışlama listesi kullanma

Ortamınızda tek bir doğrudan proxy sunucusu kullandığınızda, Android Kurumsal için Microsoft Tunnel VPN profillerinizde bir proxy dışlama listesi kullanabilirsiniz. Ara sunucu dışlama listeleri Microsoft Tunnel ve MAM için Microsoft Tunnel için desteklenir.

Önemli

Proxy dışlama listesi yalnızca tek bir proxy doğrudan proxy sunucusu kullandığınızda desteklenir. Birden çok proxy sunucusunun kullanıldığı ortamlarda desteklenmez.

VPN profilindeki proxy dışlama listesi, profili alan ve kullanan cihazlar için doğrudan proxy yapılandırmanızdan dışlanan belirli etki alanlarının girişini destekler.

Dışlama listesi girdileri için desteklenen biçimler şunlardır:

- Tam alt etki alanı eşleşmesine sahip tam URL'ler. Mesela

sub.contoso.com - URL'lerde önde gelen joker karakter. Örneğin, tam URL örneğini kullanarak, desteği contso.com tüm alt etki alanlarını içerecek şekilde genişletmek için baştaki alt etki alanı adını (alt) yıldız işaretiyle değiştirebiliriz:

*.contoso.com - IPv4 ve IPv6 adresleri

Desteklenmeyen biçimler şunlardır:

- İç joker karakterler. Örneğin:

con*oso.com,contos*.comvecontoso.*

Proxy dışlama listesini yapılandırma

Android Enterprise platformu için bir Microsoft Tunnel VPN Profili düzenlerken veya oluştururken dışlama listesini yapılandırabilirsiniz.

Bağlantı türünü Microsoft Tunnel olarak ayarladıktan sonra Yapılandırma ayarları sayfasındayken:

Proxy'yi genişletin ve ara sunucu dışlama listesi için Ara sunucu dışlamalarını yönet'i seçin.

Ara sunucu dışlama listesi bölmesinde:

- Metin girişi kutusunda, tek bir URL veya IP adresi belirtin. Her giriş eklediğinizde, daha fazla giriş için yeni bir metin girişi kutusu sağlanır.

- İçeri Aktar'ı seçerek Ara sunucu dışlamalarını içeri aktar bölmesini açın. Burada CSV dosya biçimindeki bir listeyi içeri aktarabilirsiniz.

- Geçerli dışlama listesini bu profilden CSV dosya biçiminde dışarı aktarmak için Dışarı Aktar'ı seçin.

Proxy dışlama listesi yapılandırmanızı kaydetmek için Tamam'ı seçin ve VPN profilini düzenlemeye devam edin.

Uç Nokta için Microsoft Defender için özel ayarları kullanma

Intune, android kurumsal cihazlarda hem MTD uygulaması hem de Microsoft Tunnel istemci uygulaması olarak Uç Nokta için Microsoft Defender destekler. Hem Microsoft Tunnel istemci uygulaması hem de MTD uygulaması olarak Uç Nokta için Defender kullanıyorsanız, yapılandırmalarınızı basitleştirmek için Microsoft Tunnel vpn profilinizde özel ayarları kullanabilirsiniz. VPN profilinde özel ayarların kullanılması, ayrı bir uygulama yapılandırma profili kullanma gereksiniminin yerini alır.

Her iki amaçla da Uç Nokta için Defender kullanan Android Kurumsal kişisel iş profili olarak kaydedilen cihazlarda, uygulama yapılandırma profili yerine özel ayarlar kullanmanız gerekir. Bu cihazlarda Uç Nokta için Defender uygulama yapılandırma profili Microsoft Tunnel ile çakıştırılarak cihazın Microsoft Tunnel'a bağlanmasını engelleyebilir.

Microsoft Tunnel için Uç Nokta için Microsoft Defender kullanıyorsanız ancak MTD kullanmıyorsanız, Uç Nokta için Microsoft Defender Tünel İstemcisi olarak yapılandırmak için uygulama tüneli yapılandırma profilini kullanmaya devam edebilirsiniz.

Microsoft Tunnel vpn profiline Uç Nokta için Microsoft Defender için uygulama yapılandırma desteği ekleme

Vpn profilindeki özel ayarları, ayrı bir uygulama yapılandırma profili yerine Uç Nokta için Microsoft Defender yapılandırmak üzere yapılandırmak için aşağıdaki bilgileri kullanın. Kullanılabilir ayarlar platforma göre değişiklik gösterir.

Android Kurumsal cihazlar için:

| Yapılandırma anahtarı | Değer türü | Yapılandırma değeri | Açıklama |

|---|---|---|---|

| VPN | Tam sayı | Seçenekler: 1 - Etkinleştir (varsayılan) 0 - Devre dışı bırak |

Uç Nokta için Microsoft Defender kimlik avı önleme özelliğinin yerel vpn kullanmasına izin vermek için Etkinleştir olarak ayarlayın. |

| antiphishing | Tam sayı | Seçenekler: 1 - Etkinleştir (varsayılan) 0 - Devre dışı bırak |

Kimlik avı önleme Uç Nokta için Microsoft Defender açmak için Etkinleştir olarak ayarlayın. Devre dışı bırakıldığında kimlik avı önleme özelliği kapatılır. |

| defendertoggle | Tam sayı | Seçenekler: 1 - Etkinleştir (varsayılan) 0 - Devre dışı bırak |

Uç Nokta için Microsoft Defender kullanmak için Etkinleştir olarak ayarlayın. Devre dışı bırakıldığında, Uç Nokta için Microsoft Defender işlevselliği kullanılamaz. |

iOS/iPad cihazları için:

| Yapılandırma anahtarı | Değerler | Açıklama |

|---|---|---|

| TunnelOnly |

Doğru – Uç Nokta için Tüm Defender işlevleri devre dışı bırakıldı. Uygulamayı yalnızca Tünel özellikleri için kullanıyorsanız bu ayar kullanılmalıdır.

False(varsayılan) - Uç Nokta için Defender işlevi etkindir. |

Defender uygulamasının yalnızca Microsoft Tunnel ile sınırlı olup olmadığını veya uygulamanın uç nokta için Defender özelliklerinin tamamını da destekleyip desteklemediğini belirler. |

| WebProtection |

True(varsayılan) – Web Koruması etkindir ve kullanıcılar Uç Nokta için Defender uygulamasında web koruması sekmesini görebilir.

False – Web Koruması devre dışı bırakıldı. Bir Tünel VPN profili dağıtılırsa, kullanıcılar yalnızca Uç Nokta için Defender uygulamasında Pano ve Tünel sekmelerini görebilir. |

Endpoint Web Protection için Defender'ın (kimlik avı önleme işlevselliği) uygulama için etkinleştirilip etkinleştirilmediğini belirler. Varsayılan olarak, bu işlev açıktır. |

| AutoOnboard |

True – Web Koruması etkinleştirildiyse, Uç Nokta için Defender uygulamasına kullanıcıya sormadan VPN bağlantıları ekleme izinleri otomatik olarak verilir. "VPN'i Bağlama" İsteğe Bağlı kuralı gereklidir. İsteğe Bağlı kurallar hakkında daha fazla bilgi için bkz. Otomatik VPN ayarları.

False(varsayılan) – Web Koruması etkinse kullanıcıdan Uç Nokta için Defender uygulamasının VPN yapılandırmaları eklemesine izin vermesi istenir. |

Kullanıcıdan VPN bağlantısı eklemesini istemeden Endpoint Web Protection için Defender'ın etkinleştirilip etkinleştirilmediğini belirler (çünkü Web Koruması işlevselliği için yerel bir VPN gereklidir). Bu ayar yalnızca WebProtectionTrue olarak ayarlandığında geçerlidir. |

TunnelOnly modunu Avrupa Birliği Veri Sınırı ile uyumlu olacak şekilde yapılandırma

2022 takvim yılının sonuna kadar müşteri İçeriği (CC), EUII, EUPI ve Destek Verileri dahil olmak üzere tüm kişisel veriler AB kiracıları için Avrupa Birliği'nde (AB) depolanmalı ve işlenmelidir.

Uç Nokta için Defender'daki Microsoft Tunnel VPN özelliği Avrupa Birliği Veri Sınırı (EUDB) ile uyumludur. Ancak günlük kaydıyla ilgili Uç Nokta için Defender tehdit koruması bileşenleri henüz EUDB ile uyumlu olmasa da, Uç Nokta için Defender Veri Koruma Eki'nin (DPA) bir parçasıdır ve Genel Veri Koruma Yönetmeliği (GDPR) ile uyumludur.

Bu arada, AB kiracıları olan Microsoft Tunnel müşterileri, Uç Nokta İstemcisi için Defender uygulamasında TunnelOnly modunu etkinleştirebilir. Bunu yapılandırmak için aşağıdaki adımları kullanın:

Microsoft Intune için Microsoft Tunnel VPN çözümünü yükleme ve yapılandırma bölümünde bulunan adımları izleyin | Microsoft Learn, Uç Nokta için Defender işlevselliğini devre dışı bırakmaya yönelik bir uygulama yapılandırma ilkesi oluşturmak için.

TunnelOnly adlı bir anahtar oluşturun ve değeri True olarak ayarlayın.

TunnelOnly modunu yapılandırarak, Tüm Uç Nokta için Defender işlevleri devre dışı bırakılırken, Tünel işlevselliği uygulamada kullanılabilir durumda kalır.

Kuruluşunuzun kiracısına özgü olmayan konuk hesapları ve Microsoft Hesapları (MSA), Microsoft Tunnel VPN kullanılarak kiracılar arası erişim için desteklenmez. Bu, bu tür hesapların VPN üzerinden iç kaynaklara güvenli bir şekilde erişmek için kullanılamayacağı anlamına gelir. Microsoft Tunnel VPN kullanarak iç kaynaklara güvenli erişim ayarlarken bu sınırlamayı göz önünde bulundurmak önemlidir.

AB Veri Sınırı hakkında daha fazla bilgi için bkz. Microsoft Bulutu için AB Veri Sınırı | Microsoft güvenlik ve uyumluluk blogu hakkında Sık Sorulan Sorular.

Microsoft Tunnel'u yükseltme

Intune güncelleştirmeleri düzenli aralıklarla Microsoft Tunnel sunucusuna yayınlar. Destekte kalmak için tünel sunucularının en son sürümü çalıştırması veya en fazla bir sürümün arkasında olması gerekir.

Varsayılan olarak, yeni bir yükseltme kullanıma sunulduktan sonra Intune tünel sitelerinizin her birinde tünel sunucularının yükseltmesini en kısa sürede otomatik olarak başlatır. Yükseltmeleri yönetmenize yardımcı olmak için, yükseltme işlemini yöneten seçenekleri yapılandırabilirsiniz:

- Bir sitedeki sunucuların otomatik yükseltmesine izin verebilir veya yükseltme öncesinde yönetici onayı gerektirebilirsiniz.

- Bir sitedeki yükseltmelerin ne zaman başlayabileceğini sınırlayan bir bakım penceresi yapılandırabilirsiniz.

Tünel durumunu görüntüleme ve yükseltme seçeneklerini yapılandırma da dahil olmak üzere Microsoft Tunnel yükseltmeleri hakkında daha fazla bilgi için bkz. Microsoft Tunnel'ı yükseltme.

Linux sunucusunda TLS sertifikasını güncelleştirme

Sunucudaki TLS sertifikasını güncelleştirmek için ./mst-cli komut satırı aracını kullanabilirsiniz:

PFX:

- Sertifika dosyasını /etc/mstunnel/private/site.pfx dosyasına kopyalayın

- Koşmak:

mst-cli import_cert - Koşmak:

mst-cli server restart

PEM:

- Yeni sertifikayı /etc/mstunnel/certs/site.crt konumuna kopyalayın

- Özel anahtarı /etc/mstunnel/private/site.key konumuna kopyalayın

- Koşmak:

mst-cli import_cert - Koşmak:

mst-cli server restart

Not

"delay" adlı ek parametreye sahip "import-cert" komutu. Bu parametre, içeri aktarılan sertifika kullanılmadan önce dakika cinsinden gecikmeyi belirtmenize olanak tanır. Örnek: mst-cli import_cert gecikme 10080

mst-cli hakkında daha fazla bilgi için bkz. Microsoft Tunnel başvurusu.

Köksüz Podman kapsayıcısı kullanma

Microsoft Tunnel'ınızı barındırmak için Red Hat Linux'ı Podman kapsayıcılarıyla kullandığınızda, kapsayıcıyı köksüz bir kapsayıcı olarak yapılandırabilirsiniz.

Köksüz kapsayıcı kullanımı, sunucudaki /etc/mstunnel klasörünün içindeki ve altındaki tüm dosyalar ayrıcalıksız bir kullanıcı hizmet hesabına aitken kapsayıcı çıkışının etkisini sınırlamaya yardımcı olabilir. Tunnel çalıştıran Linux sunucusundaki hesap adı standart bir yüklemeden değiştirilmez, ancak kök kullanıcı izinleri olmadan oluşturulur.

Köksüz Podman kapsayıcısını başarıyla kullanmak için şunları kullanmanız gerekir:

- Aşağıdaki bölümde özetlenen ek önkoşulları yapılandırın.

- Microsoft Tunnel yüklemesini başlatırken betik komut satırını değiştirin.

Önkoşullar sağlandıktan sonra yükleme betiği yordamını kullanarak önce yükleme betiğini indirebilir ve ardından değiştirilmiş betik komut satırını kullanarak yüklemeyi çalıştırabilirsiniz.

Köksüz Podman kapsayıcıları için ek önkoşullar

Köksüz Podman kapsayıcısı kullanımı, ortamınızın varsayılan Microsoft Tunnel önkoşullarına ek olarak aşağıdaki önkoşulları karşılamasını gerektirir:

Desteklenen platform:

Linux sunucusunun Red Hat (RHEL) 8.8 veya üzerini çalıştırması gerekir.

KapsayıcıNın Podman 4.6.1 veya sonraki bir sürümü çalıştırması gerekir. Köksüz kapsayıcılar Docker ile desteklenmez.

Köksüz kapsayıcı /home klasörünün altına yüklenmelidir.

/home klasöründe en az 10 GB boş alan olmalıdır.

Aktarım hızı:

- En yüksek aktarım hızı 230 Mb/sn'yi geçmemelidir

Ağ:

Köksüz ad alanında bulunmayan aşağıdaki ağ ayarlarının /etc/sysctl.conf içinde ayarlanması gerekir:

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

Ayrıca, köksüz Tunnel Gateway'i 1024'ten küçük bir bağlantı noktasına bağlarsanız, /etc/sysctl.conf dosyasına aşağıdaki ayarı eklemeli ve bunu kullandığınız bağlantı noktasına eşit ayarlamalısınız:

net.ipv4.ip_unprivileged_port_start

Örneğin, 443 numaralı bağlantı noktasını belirtmek için aşağıdaki girdiyi kullanın: net.ipv4.ip_unprivileged_port_start=443

sysctl.conf dosyasını düzenledikten sonra, yeni yapılandırmalar etkili olmadan önce Linux sunucusunu yeniden başlatmanız gerekir.

Köksüz kullanıcı için giden ara sunucu:

Köksüz kullanıcının giden ara sunucusunu desteklemek için /etc/profile.d/http_proxy.sh düzenleyin ve aşağıdaki iki satırı ekleyin. Aşağıdaki satırlarda 10.10.10.1:3128 örnek bir adres:bağlantı noktası girişidir. Bu satırları eklediğinizde , 10.10.10.1:3128 değerini proxy IP adresiniz ve bağlantı noktanızın değerleriyle değiştirin:

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

Köksüz Podman kapsayıcıları için değiştirilen yükleme komut satırı

Microsoft Tunnel'ı köksüz podman kapsayıcısına yüklemek için aşağıdaki komut satırını kullanarak yükleme betiğini başlatın. Bu komut satırı mst_rootless_mode ortam değişkeni olarak ayarlar ve yükleme yordamının2. adımı sırasında varsayılan yükleme komut satırının kullanımını değiştirir:

mst_rootless_mode=1 ./mstunnel-setup

Microsoft Tunnel'ı kaldırma

Ürünü kaldırmak için linux sunucusundan kök olarak mst-cli uninstall komutunu çalıştırın. Bu işlem, sunucuyu Intune yönetim merkezinden de kaldırır.

İlgili içerik

Microsoft Tüneli ile Koşullu Erişim kullanma

Microsoft Tunnel’i İzleme