İş ortağı tarafından kazanılan kredi sorunlarını giderme kılavuzu

Uygun roller: Genel yönetici | Kullanıcı yönetimi yöneticisi | Yönetici aracısı | Faturalama yöneticisi | Satış temsilcisi

Yaygın senaryoların sorunlarını giderme

Azure yeni ticaret deneyimi sayesinde iş ortakları, yönetilen hizmetler için iş ortağı tarafından kazanılan kredi (PEC) aracılığıyla indirim alabilir. PEC yalnızca uygun izinlere sahip iş ortaklarına verilir. Kimlerin PEC için uygun olduğunu, nasıl hesaplandığını ve nasıl ödendiğini öğrenin.

Bu makalede, PEC verilmediyse temel sorun giderme yönergeleri sağlanır.

Önkoşullar

Erişim veya eksik bilgiler gibi PEC ile ilgili sorunlarınız varsa, aşağıdaki öğeleri denetleyerek başlayın.

Not

Yalnızca dolaylı sağlayıcılar ve doğrudan fatura iş ortakları PEC kazanmaya uygundur.

G (yeni ticaret deneyimi) faturasına ve mutabakat dosyasına baktığınızdan emin olun. Azure planı ve PEC, D (Eski) faturada veya mutabakat dosyasında gösterilmez.

Microsoft AI Bulut İş Ortağı Programı sözleşmenizin etkin olduğunu onaylayın.

Teklifinizin uygun olduğunu onaylayın. (Eski Azure teklifleri, Azure Ayrılmış Örnekleri, Azure Tasarruf Planları, Azure SPOT VM'leri ve üçüncü taraf ürünleri uygun değildir.)

Abonelik/kaynak grubu/kaynak için sizin (veya Azure planında kaydın kurumsal bayisi olarak ayarlanmış dolaylı bayinin) (AOBO) adına geçerli bir Yönetici ister veya Azure rol tabanlı erişim denetimi (Azure RBAC) rolüne sahip olduğunuzu onaylayın. Alternatif olarak:

- Azure Lighthouse kullanıyorsanız İş Ortağı Kimliği'nizin en az bir kullanıcı hesabıyla bağlantılı olduğundan emin olun. Ayrıca müşterinin aboneliğine/kaynak grubuna erişimi olup olmadığını denetleyin.

- Azure RBAC ilişkilendirmesi kullanıyorsanız, kullanıcının her müşteri kiracı bağlamında PEC ve Azure RBAC için uygun bir role sahip olduğundan emin olun.

Müşterinin AOBO izinlerinizi kaldırdığını görün. Azure planı sağlandığında izinler varsayılan olarak ayarlanmıştır. Bunlar kaldırıldıysa bkz. Müşterinin Azure Bulut Çözümü Sağlayıcısı (CSP) abonelikleri için yönetici ayrıcalıklarını yeniden ekleme.

Tüm gün boyunca yönetici erişiminiz olduğunu onaylayın.

Mutabakat dosyalarınızdaki doğru sütunları gözden geçirdiğinizden emin olun. Daha fazla bilgi için bkz. Azure planı faturalaması: Fatura mutabakat dosyanız hakkında.

Çok bölümlü senaryolar

PEC için yalnızca işlem ortağının kullanılabilir izin seçeneklerinden herhangi birini ayarlaması önemlidir. Dolaylı model için sağlayıcı, kurumsal bayi veya her ikisi de olabilir.

Başka bir İş Ortağı ek AOBO veya diğer izinleri ayarlayıp Azure RBAC izinlerine sahip kullanıcılar için ek Azure RBAC ayarlamak, işlem yapılan İş Ortağı için PEC'yi etkilemez.

Aşağıdaki tabloya bakın. MPN1 dolaylı bir sağlayıcıdır, MPN2 kayıt bayisi olarak işleme bağlı dolaylı kurumsal bayidir ve MPN3 başka bir CSP iş ortağıdır (doğrudan veya başka bir dolaylı bayi):

| İşlem ortağı (BillTo) | Azure RBAC (PEC'ye uygun role sahip kullanıcı veya Lighthouse için) | AOBO (PEC'e uygun rol) | PEC |

|---|---|---|---|

| MPN1 | MPN1 | YOK | Evet |

| MPN1 | Yok | MPN1 | Yes |

| MPN1 | MPN2 | YOK | Evet |

| MPN1 | Yok | MPN2 | Yes |

| MPN1 | MPN3 | MPN1 | Yes |

| MPN1 | MPN1 | MPN3 | Yes |

| MPN1 | MPN1 | MPN2 | Yes |

| MPN1 | MPN2 | MPN1 | Yes |

| MPN1 | MPN2 | MPN3 | Yes |

| MPN1 | MPN3 | MPN2 | Yes |

| MPN1 | MPN3 | Yok | Hayır |

| MPN1 | Yok | MPN3 | Hayır |

| MPN1 | Yok | Yok | Hayır |

| MPN1 | MPN3 | MPN3 | Hayır |

Azure abonelik aktarımları

bir iş ortağı azure aboneliğini başka bir iş ortağından veya başka bir iş ortağına aktardığında, bu aktarım için hiçbir izin değiştirilmez.

Bu nedenle, AOBO veya başka bir izin modeli aktarımdan önce kullanıldıysa ve eski "işlem ortağı" için izinler ayarlanmışsa, izinler aktarımdan sonra da eski iş ortağını gösterir. Ama şimdi, başka bir iş ortağı "işlem ortağı" oluyor.

Tüm Azure abonelik aktarımları için, yeni hedef iş ortağının aktarımdan önce Azure RBAC gibi izinler eklemesi önerilir. Aktarıma kadar eski ortağın PEC'sini etkilemeden bunu güvenle yapabilir.

İş Ortağı Kimliği güncelleştirmeleri

İş Ortağı Merkezi, CSP kaydınızla ilişkili İş Ortağı Kimliğini değiştirmenize olanak tanır. İş Ortağı Kimliği'nin aynı Microsoft AI Bulut İş Ortağı Programı genel kuruluşunda (aynı Microsoft AI Bulut İş Ortağı Programı genel kimliği altında başka bir Microsoft AI Bulut İş Ortağı Programı konum kimliği) başka bir Microsoft AI Bulut İş Ortağı Programı konum kimliğine güncelleştirilmesi PEC'yi etkilemez.

İş Ortağı Kimliği farklı bir Microsoft AI Bulut İş Ortağı Programı kuruluşundaki bir konum kimliğine değiştirildiğinde, PEC etkilenebilir. Bu örnekte ve PEC'nin eksik olduğu ortaya çıktığında desteğe başvurmanızı öneririz (CSP kaydınızı kısa süre önce farklı bir Microsoft AI Bulut İş Ortağı Programı kuruluşuyla yeniden eşlediğinizden bahsedin).

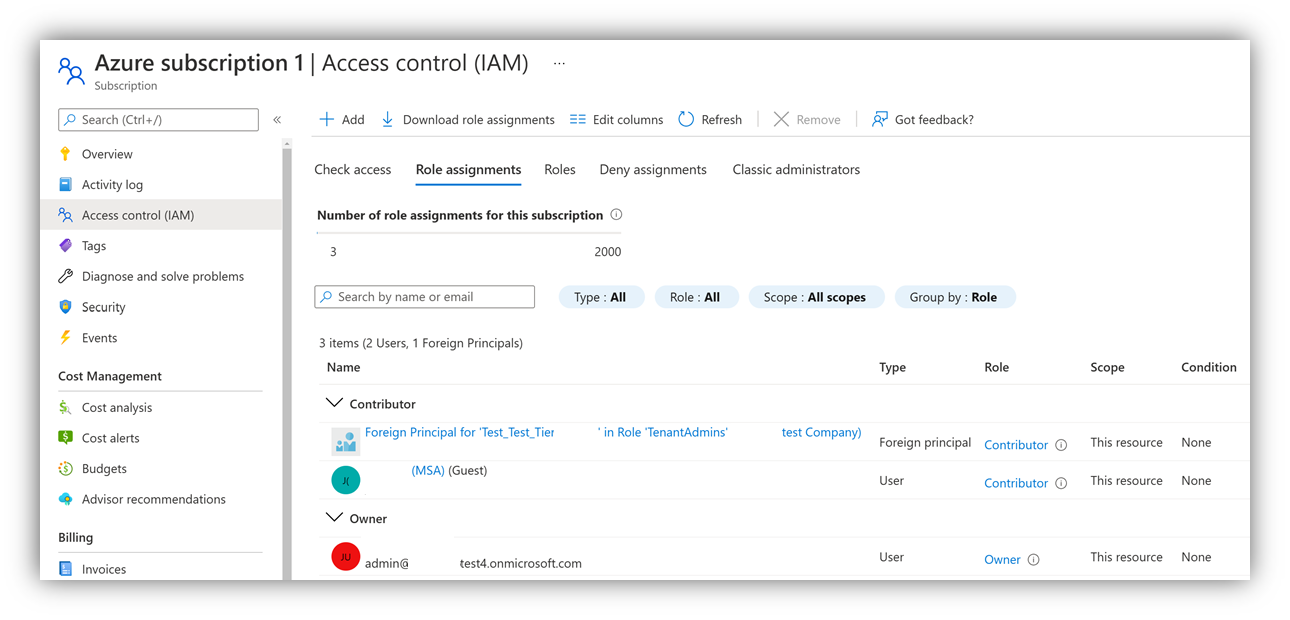

AOBO izinlerini doğrulama

bir iş ortağı bir müşteri için Azure Planı aboneliği oluşturduğunda, AOBO "yabancı sorumlu" biçiminde ayarlanır. Yabancı sorumlu, Azure aboneliğinde sahip izinlerini devralır. AOBO izinleri, CSP İş Ortağı Merkezi kiracısında (Yönetici Aracıları) belirli bir grubun bu izinleri devralacağı anlamına gelir.

Azure portalında görüldüğü gibi yabancı sorumlu, belirli bir iş ortağı kiracısında hangi grupla eşlendiğine ilişkin ayrıntıları içermez.

Azure portalında yabancı sorumluyu görüntülediğinizde, "'Contoso' için Yabancı Sorumlu ..." gibi bir iş ortağı adı gösterilir, ancak "Contoso" yalnızca iş ortağının Microsoft Entra kiracısının görünen adıdır ve benzersiz değildir.

AZ PowerShell veya Azure CLI kullanarak AOBO'nun doğru ayarlandığından %100 emin olmak ve doğru CSP kiracısında doğru gruba işaret etmek gerekir.

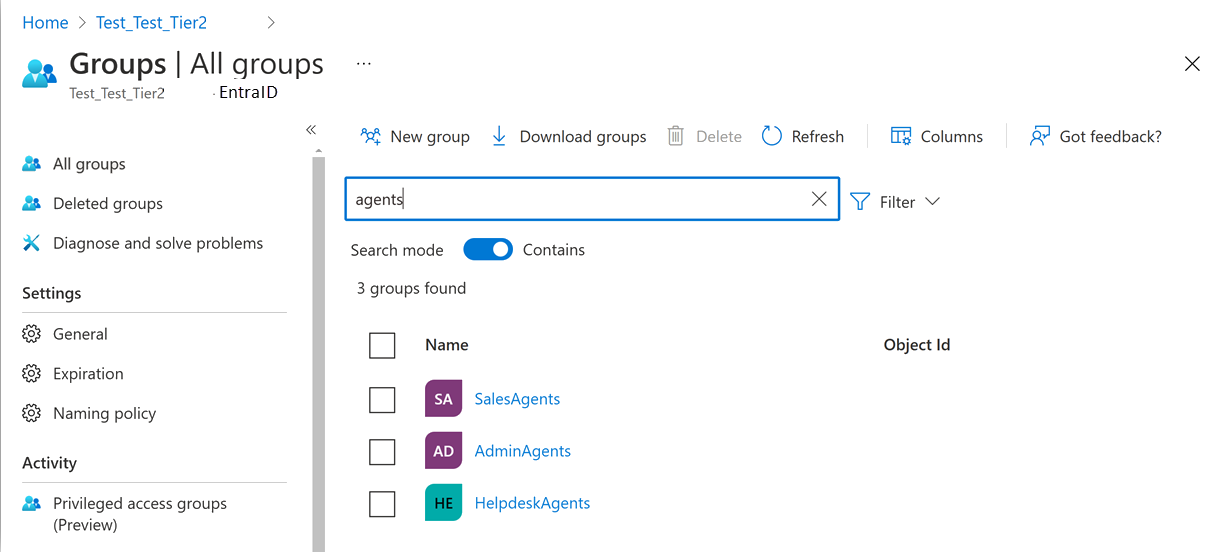

1. Adım - İşlem ortağının aracı gruplarının objectID'lerini belirleme

- Azure portalı aracılığıyla: İş ortakları kendi kiracılarında Azure portalında oturum açabilir ve Ilgili grupları Microsoft Entra Id > Groups'ta arayabilir. ObjectID, grup adının sağ kısmında görüntülenir.

- PowerShell aracılığıyla: PowerShell'i başlatın ( yerel PowerShell veya Azure Cloud Shell).

Azure Cloud Shell'i kullanmadan önce bir depolama hesabı ayarlamanız gerekir. Bu hesap, kiracı bağlamında sağlanan Azure aboneliğinde küçük bir aylık maliyete neden olur. Sonraki adımlarda paylaşımı silebilirsiniz.

Not

Azure AD ve MSOnline PowerShell modülleri 30 Mart 2024 itibarıyla kullanım dışı bırakılmıştır. Daha fazla bilgi edinmek için kullanımdan kaldırma güncelleştirmesini okuyun. Bu tarihten sonra bu modüllere yönelik destek, Microsoft Graph PowerShell SDK'sına geçiş yardımı ve güvenlik düzeltmeleriyle sınırlıdır. Kullanım dışı bırakılan modüller Mart 30 2025'e kadar çalışmaya devam edecektir.

Microsoft Entra ID (eski adıyla Azure AD) ile etkileşime geçmek için Microsoft Graph PowerShell'e geçiş yapmanızı öneririz. Sık sorulan geçiş soruları için Bkz. Geçiş hakkında SSS. Not: MSOnline'ın 1.0.x sürümleri 30 Haziran 2024'den sonra kesintiye neden olabilir.

Aşağıdaki modülleri yüklediğinizden ve en yeni sürüme güncelleştirdiğinizden emin olun:

- AzureAD modülü

- AZ PowerShell modülü (Cloud Shell için gerekli değildir)

Gerekirse, bu modülleri yüklemek için PowerShell pencerelerinden aşağıdakileri cmdlets kullanın:

Install-Module -Name AzureAD -Force

Install-Module -Name Az -AllowClobber -Force

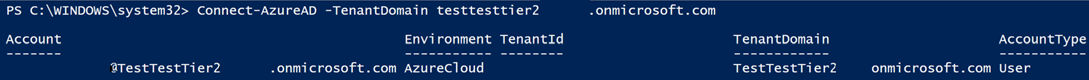

İlk olarak, İş Ortağı Merkezi kullanıcı hesabınızla İş Ortağı Merkezi kiracısına bağlanın ve Yönetici Agents ve HelpdeskAgents grubunun objectID'lerini alın:

Connect-AzureAD -TenantDomain CSPtenantname.onmicrosoft.com

İş Ortağı Merkezi kimlik bilgilerinizle oturum açın:

Aracı Grupları hakkındaki bilgileri sorgulayın:

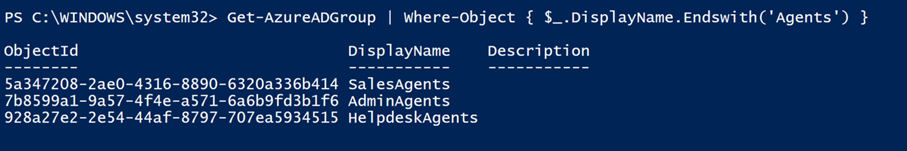

Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

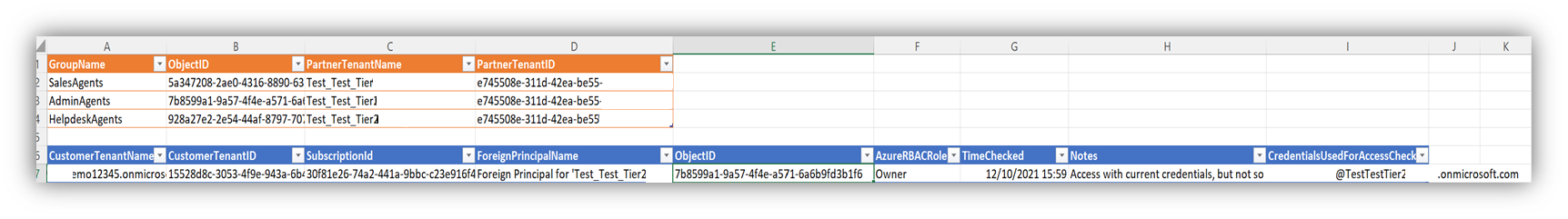

Grupların ObjectID adları ile birlikte görüntülenir:

Not

Bir sonuç alamazsanız İş Ortağı Merkezi hesabınıza bağlandığınızdan emin olun.

Not

Dolaylı kurumsal bayiler SalesAgents grubunu görmez. Her müşteri kiracısında AOBO aynı kimlikleri kullanacağı için bu adımın yalnızca bir kez yapılması gerekir.

2. Adım - Nesne Kimliklerini yabancı sorumlu tarafından kullanılanlarla karşılaştırma

Kiracı parametresinin değeri olarak TenantID değerini (kiracı etki alanı adı yerine) kullanmak önemlidir: - İş Ortağı Merkezi kullanıcı hesabınız gibi birden çok dizine/kiracıya erişimi vardır veya birden çok kiracıya konuk olarak eklenmiştir.

Bu nedenle, belirtilen müşteri için TenantID'ye ihtiyacınız vardır.

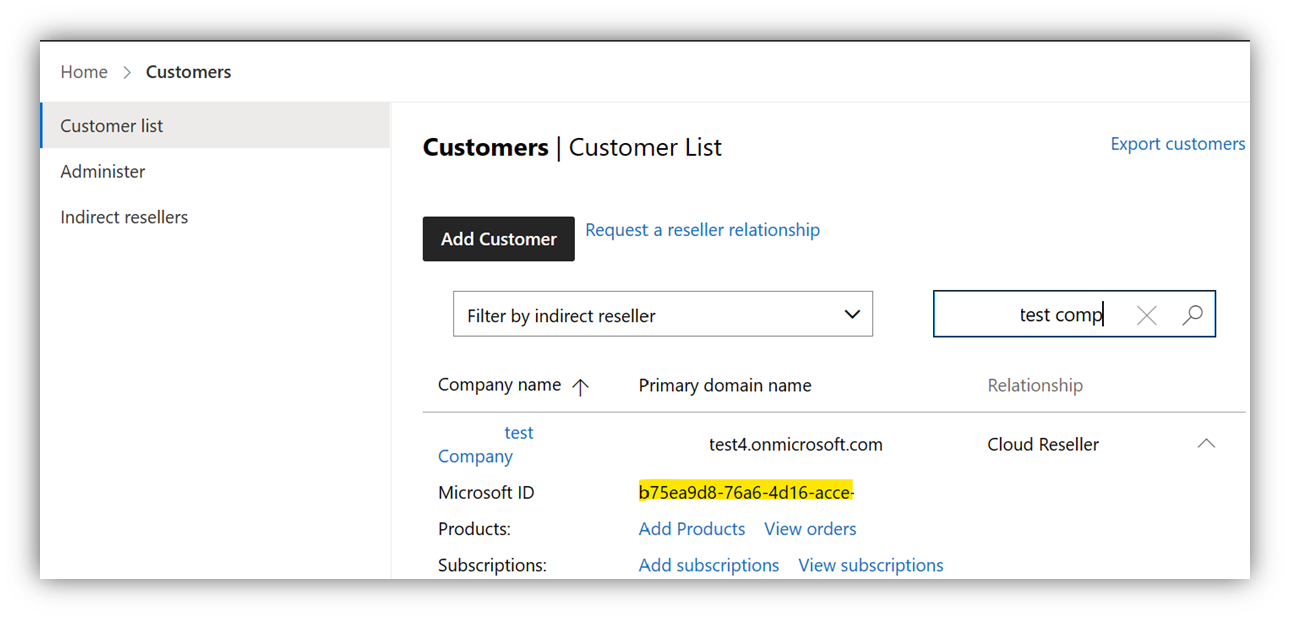

Azure portalı aracılığıyla: TenantID'yi İş Ortağı Merkezi'ndeki müşteri listesinden kolayca alabilirsiniz. tenantID değeri "Microsoft Kimliği" olarak etiketlenmiştir:

PowerShell aracılığıyla: Geçerli kimlik bilgileriyle müşterinin Azure aboneliğine Bağlan. Kimlik bilgileri, müşteri kiracısının Azure aboneliğini ve AzureAD'yi okuma iznine sahip olmalıdır:

Connect-AzAccount -Tenant $CustomerTenantID- Müşterinin Azure aboneliklerinin Yabancı Sorumlusu için rol atamalarını okuyun:

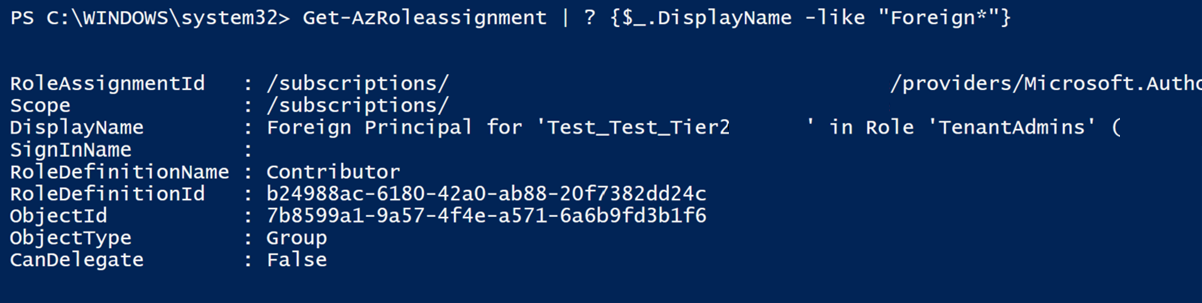

Get-AzRoleassignment | ? {$_.DisplayName -like "Foreign*"}

- Sonuçta elde edilen ObjectID, 1. Adımda tanımlanan Yönetici Agent veya HelpDeskAgent grubunun ObjectID değeriyle eşleşmelidir.

Özet

AOBO aracılığıyla PEC almak için her yönün eşleşmesi gerekir:

- Müşterinin Azure aboneliğinde uygun Azure RBAC rol ataması olan bir yabancı sorumlu vardır.

- Yabancı sorumlu tarafından kullanılan grubun ObjectID değeri, iş ortağı kiracısında Yönetici Agent veya HelpdeskAgent grubunun ObjectID değerini ifade eder.

- "İş ortağı kiracısı", doğrudan fatura iş ortağı kiracısı anlamına gelir. Dolaylı modelde dolaylı sağlayıcı veya dolaylı bayi iş ortağı kiracısı anlamına gelir.

Örnek betikler

Bu bölüm, birden çok abonelikteki bilgileri toplamaya ve bir içinde depolamaya yardımcı olabilecek örnek betikler içerir. CSV dosyası. Bu betikler örnek olarak tasarlanır ve destek olmadan olduğu gibi sağlanır. Betikler kurulumda değişiklik yapmasa da, bunların kapsamlı bir şekilde test edilmesi gerekir ve somut iş ortağı/müşteri senaryosu için özelleştirme gerekebilir.

- Tek bir müşterinin AOBO ayrıntılarını listeleme: Bu örnekte Microsoft Entra Id ve Azure PowerShell modülleri kullanılır.

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Variables ####

$CSVname = "c:tempAOBOchecker.csv"

$CustomertenantId = ""

### Get Agent-Groups Object IDs and write to CSV - This step needs to be done with a Partner Center User ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of Azure Subscriptions for a customer, get list of Foreign Principals and add them to the same CSV ###

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $CustomertenantId

$CustomerTenant = Get-AzureADTenantDetail

$CustomerTenantSubscriptions = Get-AzSubscription -TenantId $CustomertenantId

ForEach ($Subscription in $CustomerTenantSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$NewLine = $CustomerTenant.Domain + "`t" + $CustomerTenant.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName

$NewLine >>$CSVname

}

}

- Birden çok müşteri için AOBO ayrıntılarını listeleme: Bu kod yalnızca çizim amaçlıdır.

- CSP müşterilerinin ve tüm yabancı sorumluların tüm aboneliklerinin listesini alın ve uyuşmazlık olup olmadığını belirleyin. Bu kod, destek için bilgi toplamak için de kullanılabilir.

- Hangi Azure aboneliklerinin (Azure Plan Yetkilendirmeleri) satıldığını ve hangilerinin geçerli kimlik bilgileriyle erişilebilir olduğunu denetleyin.

- Dolaylı kurumsal bayiler için bu betik de çalışır. Ancak bu satış için kayıt ortağı olsalar bile tüm abonelikler "satılmaz" notunu alabilir.

### Note - below examples use interactive login experience and aren't suitable for production use ###

### See https://learn.microsoft.com/partner-center/develop/enable-secure-app-model#powershell for info on how to authenticate to each customer tenant silently using secure app model ###

### Below examples use AzureAD, AZ and Partner Center PowerShell modules ###

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Install-Module -Name PartnerCenter -Force ###

### Variables ####

$PartnertenantDomain = "xyz.onmicrosoft.com"

$PartnerTenantID = ""

$CSVname = "c:tempAOBOchecker.csv"

### Get Agent-Groups Object IDs and write to CSV ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of CSP Customers, get List of Azure Subscriptions, get list of Foreign Principals and add them to the same CSV ###

Connect-PartnerCenter -TenantID $PartnertenantID

$Customers = Get-PartnerCustomer

$Headers = "`r`nCustomerTenantName`tCustomerTenantID`tSubscriptionId`tForeignPrincipalName`tObjectID`tAzureRBACRole`tTimeChecked`tNotes`tCredentialsUsedForAccessCheck" >>$CSVname

Foreach ($customer in $Customers)

{

$AzurePlanId = Get-PartnerCustomerSubscription -CustomerId $Customer.CustomerId | ? {$_.OfferName -eq "Azure Plan"}

if ($AzurePlanID -eq $null)

{

Write-Host "Customer $($Customer.Name) does not have Azure Plan"

}

else

{

$AzurePlanSubscriptionsSold = Get-PartnerCustomerAzurePlanEntitlement -CustomerId $Customer.CustomerId -SubscriptionId $AzurePlanId.SubscriptionId

}

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $Customer.CustomerId

$CurrentUser = Get-azcontext

$CustomerTenantSubscriptionsAccessible = Get-AzSubscription -TenantId $Customer.CustomerId

$SoldAndAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -Contains $_}

$SoldButNotAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -notcontains $_}

$NotSoldButAccessibleSubscriptions = $CustomerTenantSubscriptionsAccessible | Where {$AzurePlanSubscriptionsSold -notcontains $_}

ForEach ($Subscription in $SoldAndAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials and sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

ForEach ($Subscription in $SoldButNotAccessibleSubscriptions)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + $CurrentTime + "`t" + "Sold via CSP, but no access with current credentials" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

ForEach ($Subscription in $NotSoldButAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials, but not sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

}

Azure Lighthouse izinlerini ve Azure PAL'yi doğrulama

AOBO gibi Azure Lighthouse da (iş ortağı) yönetim kiracısında bulunan kullanıcı gruplarının müşterinin Azure aboneliğindeki temsilci izinlerini devralmasına olanak tanır. Fark, grupların ve izin düzeylerinin AOBO'dan daha ayrıntılı tanımlanmasına olanak sağlamasıdır.

Bu izin modeli için Azure portal kullanıcı arabirimi kullanılarak doğru ayarlandığını doğrulamak daha kolaydır. Yalnızca iş ortağı, Azure Lighthouse kurulumunun doğru olduğunu tam olarak doğrulayabilir.

Aşağıdaki adımlarda, Azure RBAC rol izinlerinin kalıcı olarak hangi müşterilere ve hangi gruplara devredildiğinin nasıl belirlendiği açıklanmaktadır. Ardından, Azure RBAC ilişkilendirmesine sahip kullanıcının bu grupların bir üyesi olup olmadığını de kontrol edebilirsiniz.

1. Adım – Müşteriler üzerinde Lighthouse temsilcilerini denetleme

Geçerli temsilcilerin PEC'e uygun Azure RBAC rollerini kullandığını doğrulayın.

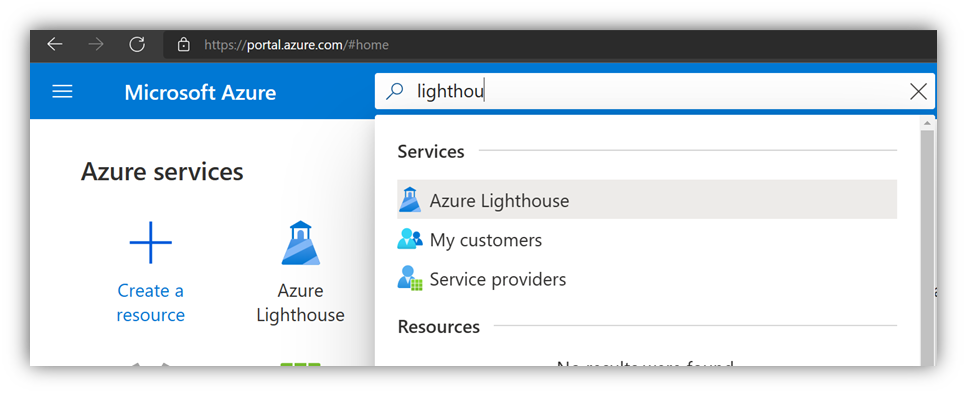

Azure portalını açın (iş ortağının yönetim kiracısından bir kullanıcıyla). Ardından "Lighthouse" araması yapın ve Müşterilerim'i seçin.

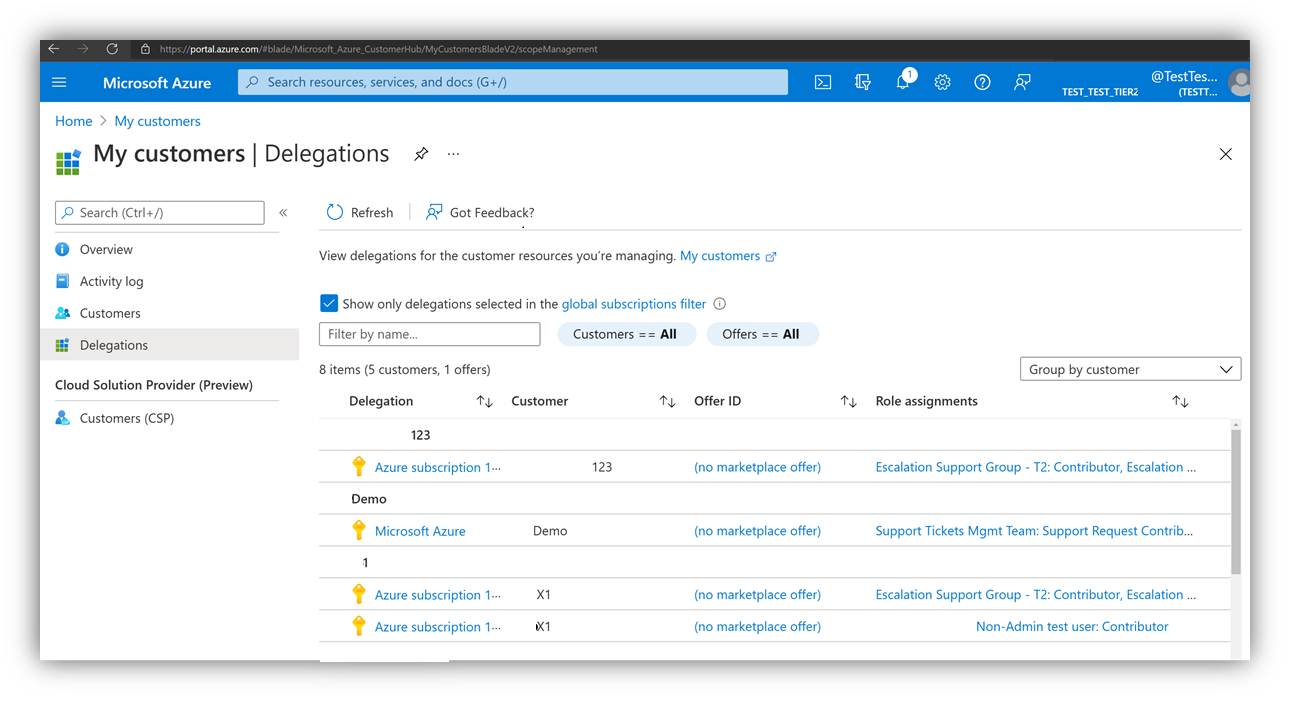

Müşteriye genel bakış içinde sol taraftaki Temsilciler'i seçin. Bunu yaptığınızda, temsilcili erişimin sağlandığı kaynakların (Abonelikler veya Kaynak grupları) listesi açılır:

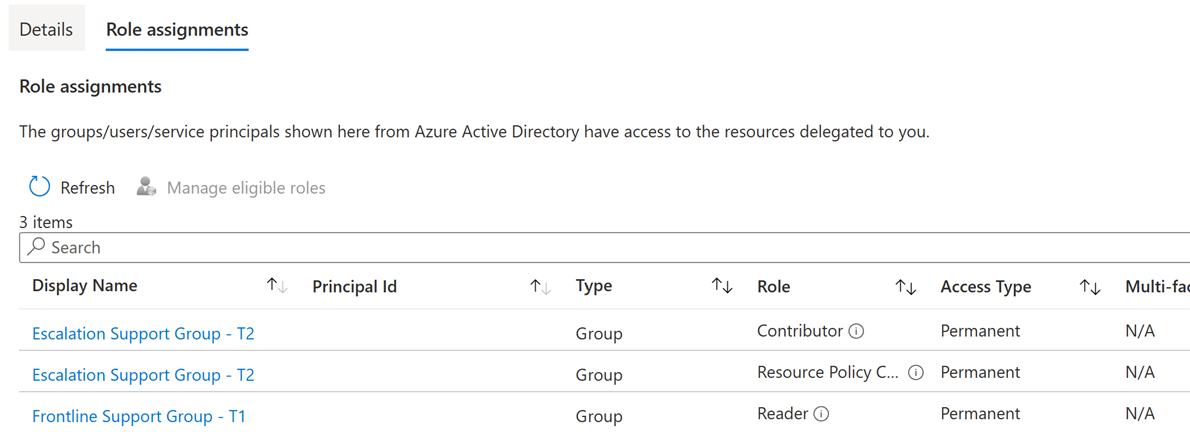

İş ortağı/yönetim kiracısında hangi kullanıcı grubunun her tür izni devraldığı görmek için sağ sütundaki temsilcileri "Rol Atamaları" altında açın (bkz. "Rol" sütunu). Bu izinlerin kalıcı olup olmadığını da görebilirsiniz (bkz. "Erişim Türü" sütunu):

2. Adım – Grup üyeliğini denetleme

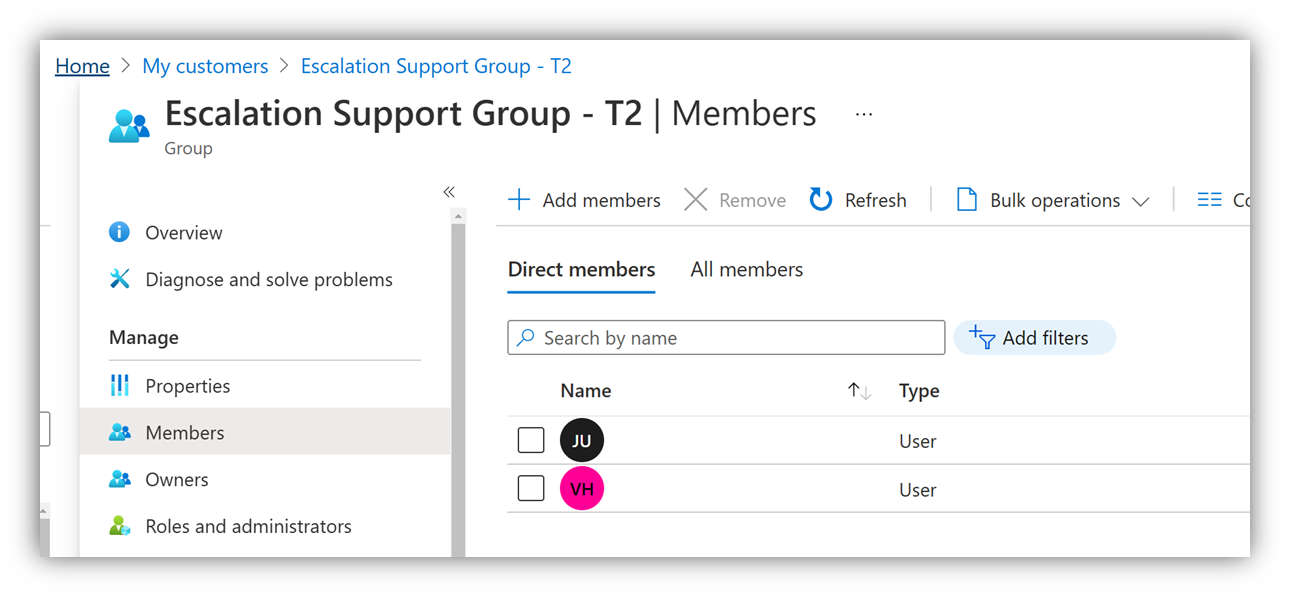

Grubun görünen adını seçin. Bunu yaptığınızda grup ayrıntıları açılır. Hangi kullanıcının Azure RBAC kümesine sahip olduğunu ve ilgili grubun üyesi olduğunu denetlemek için "Üyeler" öğesini seçin:

3. Adım : Kullanıcının Azure PAL'ı ayarlayıp ayarlamadığını denetleyin

Azure PAL atamasını yalnızca Azure PAL ayarlamış olan kullanıcı denetleyebiliyor; başka hiçbir yönetici kullanıcı bunu yapamaz. Kullanıcı arabirimi veya PowerShell aracılığıyla Kullanıcının Azure PAL'nin ayarlandığını nasıl doğrulayabildiği hakkında daha fazla bilgi için Nasıl yaparım? bkz. müşterime İş Ortağı Yönetici Bağlantısı (PAL) mi?Azure hesabını İş Ortağı Kimliğine bağlama.

Not

Azure PAL, bu Azure aboneliği için işlem ortağı olan aynı Microsoft AI Bulut İş Ortağı Programı kuruluşunun parçası olan bir İş Ortağı Kimliği kullanmalıdır. Dolaylı modelde bu, sağlayıcının İş Ortağı Kimliği veya bu satışa eklenen belirli bir kurumsal bayi olabilir.

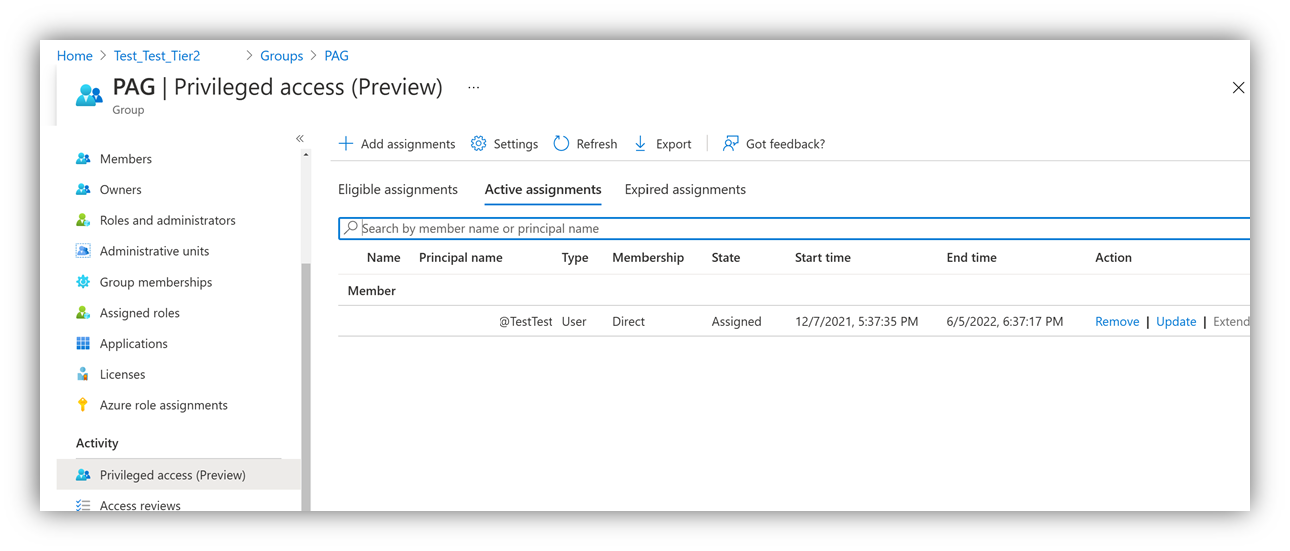

4. Adım - Zamana bağlı grup atamalarını denetleme

Grup üyeliği kalıcı olmadığından, grubun ayrıcalıklı erişim yönetimi için etkinleştirilip etkinleştirilmediğini denetleyin. Grup ayarlarındaki "Etkinlik" öğesinin altında sol taraftaki "Privileged access" (Ayrıcalıklı erişim) bölümüne bakın. Doğruysa, kullanıcının etkin bir ataması olup olmadığını ve bu atamanın zaman dilimini denetleyin.

Not

"Bitiş zamanı" ataması bir kullanıcının gruptan otomatik olarak kaldırıldığı zaman olduğundan, Azure RBAC ayarlanmış kullanıcılar için PEC kaybolacak. Benzer şekilde, PEC yalnızca "başlangıç zamanı" atamasının ardından verilebilir.

Bireysel kullanıcı atamasını ve Azure PAL'yi doğrulama

Bazı durumlarda, Azure abonelikleri üzerinde izinleri olan bireysel kullanıcı hesaplarıyla çalışmak daha uygun olabilir. Bu hesaplar konuk kullanıcı hesapları (herhangi bir kiracıdan) veya müşteri kiracısında veya hizmet sorumlularında oluşturulan kullanıcı hesapları olabilir.

PEC kazanmak için bireysel kullanıcı hesaplarını araç olarak kullanırken, denetim yalnızca kullanıcı için Azure abonelik yönetiminde atanan izinleri gözden geçirmeyi ve kullanıcının Azure RBAC'yi doğru şekilde ayarladığını doğrulamayı içerir. Hizmet sorumlusu kullanıldığında, Azure RBAC denetiminin PowerShell aracılığıyla gerçeklenmesi gerekir.

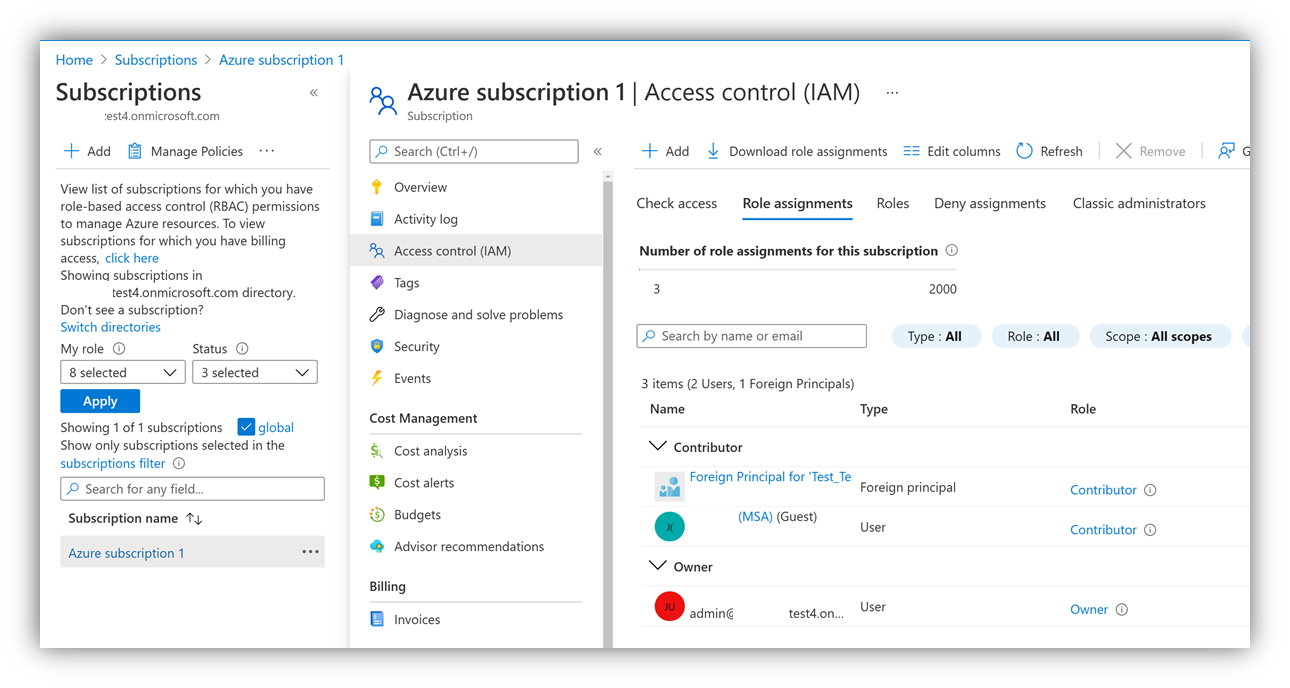

1. Adım : Azure abonelik yönetiminde izinleri gözden geçirme

Azure portalını açın. Söz konusu aboneliğe en azından okuma erişimi olan Azure RBAC rolüne sahip bir kullanıcı olarak oturum açtığınızdan emin olun.

Abonelik ayrıntılarını açmak için arama çubuğunda "Abonelikler" araması yapın:

Abonelik ayrıntılarında "Erişim Denetimi (IAM)" bölümüne gidin. Ardından abonelik düzeyinde erişimi olan kullanıcıları gözden geçirmek için "Rol atamaları" seçeneğini belirleyin ve "Rol" sütununda PEC'e uygun Azure RBAC rolleri gösterilip gösterilmediğini belirleyin. İzinler bir kaynak grubu düzeyinde ayarlandıysa, bir kaynak grubu içinde aynı "Erişim Denetimi (IAM)" görünümü de kullanılabilir.

Not

İzinler, Azure RBAC kümesine sahip kullanıcının grup üyeliğinin de doğrulanması gereken bir kullanıcı grubuna verilebilir.

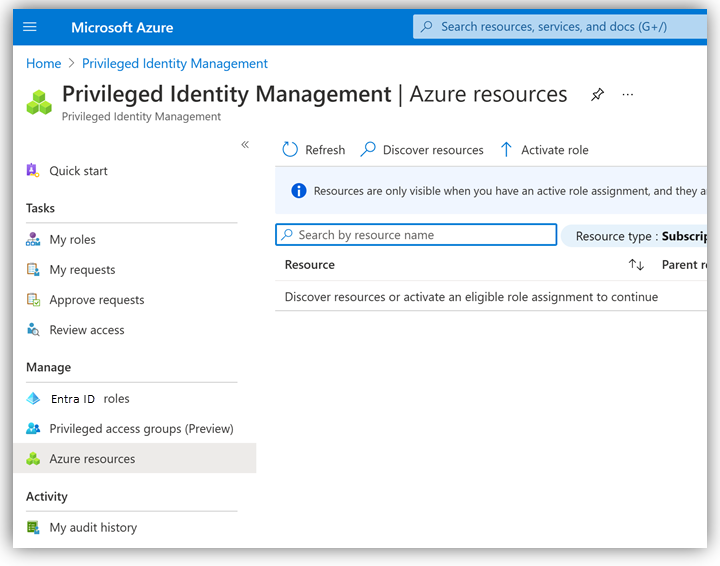

2. Adım : İzinlerin kalıcı olduğundan ve Reddetme atamalarının uygulanmadığından emin olun

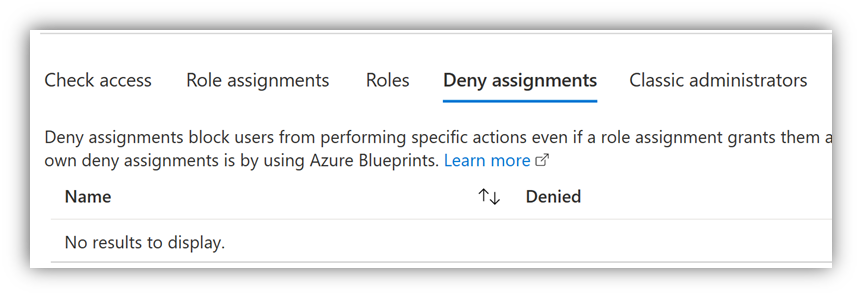

Kullanıcıların erişimi var gibi görünse de izinleri hala geçici olabilir veya Atamaları reddet yoluyla engellenebilir.

Privileged Identity Management (PIM) Azure RBAC rol atamasının kullanılması zamana bağlı olabilir. İzinli kullanıcıları görebilirsiniz ancak bu kullanıcılar yalnızca kısa bir süre için var olabilir. Azure RBAC rol atamasının kalıcı olduğunu doğrulamak için Azure portalında PIM yönetimini denetleyin. Özellikle, abonelikteki Azure kaynaklarının PIM ilkeleri tarafından yönetildiği yeri ve kullanıcının herhangi bir ilkeye tabi olup olmadığını denetleyin.

Ayrıca, izin listesi kullanıcının abonelik üzerinde izinleri olduğunu gösterebilir, ancak kullanıcının bir şeye erişmesini engelleyen Atamaları reddet olabilir. "Erişim Denetimi (IAM)" bölümünde Atamaları reddet sekmesini seçerek Atamaları reddet'in geçerli olup olmadığını denetleyin:

Not

Tamlık için, iş ortakları kaynak gruplarında abonelik içinde Reddetme atamaları olmadığını da doğrulamalıdır.

3. Adım : Kullanıcının Azure PAL'ı ayarlayıp ayarlamadığını denetleyin

Azure PAL atamalarını yalnızca Azure PAL'yi ayarlayan kullanıcı denetleyebiliyor; başka hiçbir yönetici kullanıcı bunu yapamaz. Kullanıcının Azure PAL'nin ayarlandığını nasıl doğrulayabildiği hakkında daha fazla bilgi için bkz . Azure hesabını İş Ortağı Kimliğine bağlama.

Not

Azure PAL, bu Azure aboneliği için işlem ortağı olan aynı Microsoft AI Bulut İş Ortağı Programı kuruluşunun parçası olan bir İş Ortağı Kimliği kullanmalıdır. Dolaylı modelde bu, sağlayıcının İş Ortağı Kimliği veya bu satışa bağlı kurumsal bayinin PartnerID değeri olabilir.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin