Azure Data Lake Storage ile Azure için yönetilen kimlikler kullanın

Azure Data Lake Storage katmanlı bir güvenlik modeli sağlar. Bu model, kullanılan ağ veya kaynakların türüne ve alt kümesine dayalı olarak, uygulamalarınızın ve kuruluş ortamlarınızdaki depolama hesaplarınıza erişim düzeyini güvence altına almanıza ve denetlemenize olanak tanır. Ağ kuralları yapılandırıldığında, yalnızca belirtilen ağ kümesi veya belirtilen Azure kaynakları kümesi üzerinden veri isteyen uygulamalar depolama hesabına erişebilirler. Depolama hesabınıza erişimi, belirtilen IP adreslerinden, IP aralıklarından, bir Azure sanal ağındaki (VNet) alt ağlardan veya bazı Azure hizmetlerinin kaynak olgularından kaynaklanan isteklerle sınırlandırabilirsiniz.

Azure için yönetilen kimlikler, eskiden daha önce yönetilen servis kimliği (MSI) olarak bilinerek, parolaların yönetimine yardımcı olur. Azure yeteneklerini kullanan Microsoft Dataverse müşterileri, bir veya daha fazla Dataverse ortamı için kullanılabilecek yönetilen bir kimlik (kurumsal politika oluşturmanın parçası) oluşturur. Kiracınızda hazırlanacak bu yönetilen kimlik, Azure Data Lake uygulamanıza erişmek için Dataverse tarafından kullanılır.

Yönetilen kimliklerle, depolama hesabınıza erişim, kiracınız ile ilişkilendirilen Dataverse ortamından kaynaklanan istekleriyle kısıtlıdır. Dataverse sizin adına depolama alanına bağlandığında, isteğin güvenli, güvenilir bir ortamdan kaynaklandığını kanıtlamak için ek bağlam bilgileri içerir. Bu, depolama alanının Dataverse'e depolama hesabınıza erişim vermesine olanak tanır. Yönetilen kimlikler güven kurabilmek için bağlam bilgilerini imzalamaya kullanılır. Bu, Azure hizmetleri arasındaki bağlantılar için Azure tarafından sağlanan ağ ve altyapı güvenliğinin yanı sıra uygulama düzeyinde güvenlik de sağlar.

Başlamadan önce

- Yerel makinenizde Azure CLI gereklidir. İndirme ve kurma

- Bu iki PowerShell modülü gerekir. Bunları kullanmıyorsanız PowerShell'i açın ve şu komutları çalıştırın:

- Azure Az PowerShell modülü:

Install-Module -Name Az - Azure Az.Resources PowerShell modülü:

Install-Module -Name Az.Resources - Power Platform yönetici PowerShell modülü:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Azure Az PowerShell modülü:

- GitHub'da bu sıkıştırılmış klasör dosyasına gidin. Sonra indirmek için İndir'i seçin. Sıkıştırılmış klasör dosyasını PowerShell komutlarını çalıştırabileceğiniz bir konumdaki bilgisayara ayıklayın. Sıkıştırılmış klasörden ayıklanan tüm dosya ve klasörler özgün konumlarına göre korunmalıdır.

- Bu özelliği eklemek için aynı Azure Kaynak grubu altında yeni bir depolama kapsayıcısı oluşturmanız önerilir.

Seçilen Azure aboneliği için kurumsal ilkeyi etkinleştirme

Önemli

Bu görevi tamamlamak için Azure aboneliği Sahibi rolü erişiminizin olması gerekir. Azure kaynak grubunun genel bakış sayfasından Azure Abonelik Kimliğinizi edinin.

- Azure CLI'yı açın yönetici olarak çalıştır ve

az loginkomutunu kullanarak Azure aboneliğinize oturum açın: Daha fazla bilgi: Azure CLI ile oturum açın - (İsteğe bağlı) birden çok Azure aboneliğiniz varsa, varsayılan aboneliğinizi güncelleştirmek için

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }uygulamasını çalıştırmayı unutmayın. - Bu özellik için Başlamadan önce bölümünün parçası olarak indirdiğiniz sıkıştırılmış klasörü PowerShell'i çalıştırabileceğiniz bir konuma genişletin.

- Seçili Azure aboneliği için kuruluş ilkesini etkinleştirmek üzere PowerShell komut dosyası ./SetupSubscriptionForPowerPlatform.ps1 çalıştırın.

- Azure aboneliği kimliğini sağlayın.

Kurumsal ilke oluşturma

Önemli

Bu görevi tamamlamak için Azure kaynak grubu Sahibi rolü erişiminizin olması gerekir. Azure kaynak grubu genel bakış sayfasından Azure Abonelik Kimliği, Konum ve Kaynak grubu adınızı edinin.

Kurumsal ilkeyi oluşturun.

./CreateIdentityEnterprisePolicy.ps1PowerShell betiğini çalıştırma- Azure aboneliği kimliğini sağlayın.

- Azure kaynak grup adını sağlayın.

- Tercih edilen kurumsal ilke adı belirtin.

- Azure kaynak grup konumunu sağlayın.

İlke oluşturulduktan sonra ResourceId kopyasını kaydedin.

Not

Aşağıdakiler, ilke oluşturma tarafından desteklenen geçerli konum girişleridir. Size en uygun olan konumu seçin.

Kuruluş ilkesi için kullanılabilir konumlar

Birleşik Devletler EUAP

ABD

Güney Afrika

Birleşik Krallık

Avustralya

Güney Kore

Japonya

Hindistan

Fransa

Avrupa

Asya

Norveç

Almanya

İsviçre

Kanada

Brezilya

BAE

Singapur

Azure ile kuruluş ilkesine okuyucu erişim izni ver

Azure genel yöneticiler, Dynamics 365 yöneticileri ve Power Platform yöneticileri, Power Platform yönetim merkezine erişerek kurumsal ilkeye ortam atayabilir. Kurumsal ilkelere erişmek için genel veya Azure Key Vault yöneticisinin Okuyucu rolünü Dynamics 365 veya Power Platform yöneticisine vermesi gerekir. Yönetici rolü verildikten sonra Dynamics 365 veya Power Platform yöneticileri, Power Platform yönetim merkezinde kuruluş ilkelerini görecektir.

Yalnızca kurumsal ilke için okuyucu rolü verilen Dynamics 365 ve Power Platform yöneticileri ilkeye 'ortam ekleyebilir'. Diğer Dynamics 365 veya PowerPlatfrom yöneticileri kurumsal ilkeyi görüntüleyebilir ancak ilkeye Ortam eklemeye çalıştıklarında hata alırlar.

Önemli

Bu görevi tamamlamak için Kullanıcı Erişimi Yöneticisi veya Sahip gibi Microsoft.Authorization/roleAssignments/write izinlerinizin olması gerekir.

- Azure portalında oturum açın.

- Dynamics 365 Power Platform yönetici kullanıcısının ObjectID'sini edinin.

- Kullanıcılar alanına gidin.

- Dynamics 365 veya Power Platform yönetim kullanıcısını açın.

- Kullanıcı için genel bakış sayfasının altında, ObjectID'yi kopyalayın.

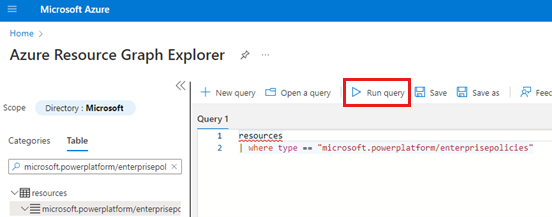

- Kurumsal İlkeler kimliğini alın:

- Azure Kaynak Grafiği Gezgini alanına gidin.

- Bu sorguyu çalıştırın:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Sonuçlar sayfasının sağına kaydırın ve Ayrıntıları göster bağlantısını seçin.

- Ayrıntılar sayfasındaki kimliği kopyalayın.

- Azure CLI'yı açın ve aşağıdaki komutu çalıştırarak

<objId>nesnesini kullancının ObjectID'si ve<EP Resource Id>öğesini kurumsal ilke kimliği ile değiştirin.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Kuruluş ilkesini Dataverse ortamına bağlama

Önemli

Bu görevi tamamlamak için Power Platform yöneticisi veya Dynamics 365 yöneticisi rolünüzün olması gerekir. Bu görevi tamamlamak üzere kurumsal ilke için Okuyucu rolünüzün olması gerekir.

- Dataverse ortam kimliğini edinin.

- Power Platform yönetim merkezinde oturum açın.

- Ortamlar'ı seçin ve ortamınızı açın.

- Ayrıntılar bölümünde Ortam Kimliğini kopyalayın.

- Dataverse ortamına bağlantı vermek için bu PowerShell betiğini çalıştırın:

./NewIdentity.ps1 - Dataverse ortam kimliğini sağlayın.

- ResourceId'yi sağlayın.

StatusCode = 202 bağlantının başarıyla oluşturulduğunu gösterir.

- Power Platform yönetim merkezinde oturum açın.

- Ortamları seçin ve daha sonra belirttiğiniz ortamı açın.

- Son işlemler alanında, yeni kimliğin bağlantısını doğrulamak için Tam geçmiş'i seçin.

Azure Data Lake Storage 2. Nesil ağ erişimini yapılandırma

Önemli

Bu görevi tamamlamak için Azure Data Lake Storage 2. Nesil Sahip rolünüzün olması gerekir.

Azure portalına gidin.

Azure Synapse Link for Dataverse profilinize bağlı depolama hesabını açın.

Sol gezinti bölmesinde Ağ'ı seçin. Ardından, Güvenlik duvarları ve sanal ağlar sekmesinde, aşağıdaki ayarları seçin:

- Seçili sanal ağlar ve IP adreslerinden etkin.

- Kaynak örnekleri altında, Bu depolama hesabına erişmek için güvenilen Hizmetler listesinde Azure hizmetlerine izin ver'i seçin

Kaydet'i seçin.

Azure Synapse Workspace ağ erişimini yapılandırma

Önemli

Bu görevi tamamlamak için Azure Synapse yöneticisi rolünüzün olması gerekir.

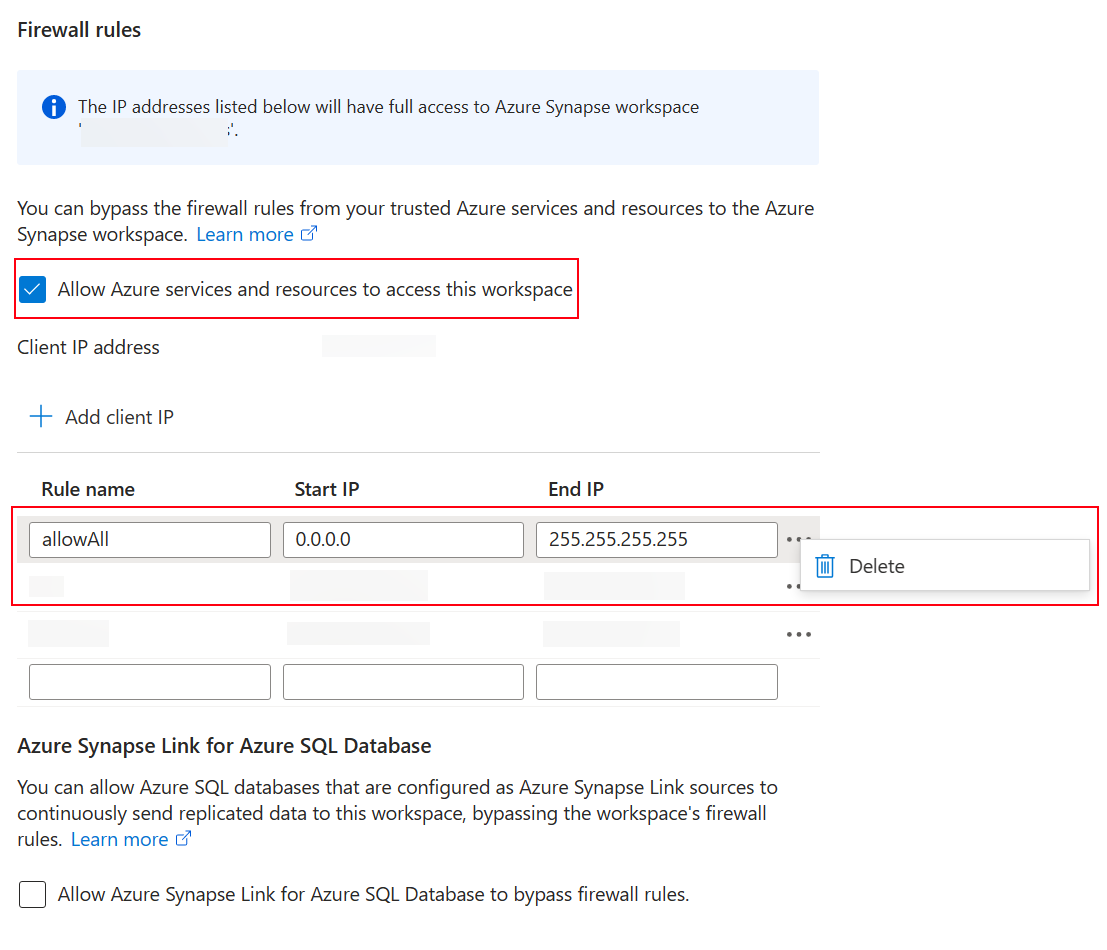

- Azure portalına gidin.

- Azure Synapse Link for Dataverse profilinize bağlı Azure Synapse Workspace açın.

- Sol gezinti bölmesinde Ağ'ı seçin.

- Bu çalışma alanına erişmek için Azure hizmetleri ve kaynaklarına izin ver'i seçin.

- Tüm IP aralığı için oluşturulan IP güvenlik duvarı kuralları varsa genel ağ erişimini kısıtlamak için bunları silin.

- İstemci IP adresine bağlı olarak yeni bir IP güvenlik duvarı kuralı ekleyin.

- Bittiğinde Kaydet'i seçin. Daha fazla bilgi: Azure Synapse Analytics IP güvenlik duvarı kuralları

Yönetilen kimlikle yeni bir Azure Synapse Link for Dataverse oluşturma

Önemli

Dataverse: Dataverse Sistem Yöneticisi güvenlik rolüne sahip olmanız gerekir. Ayrıca, Azure Synapse Link ile dışarı aktarmak istediğiniz tablolarda Değişiklikleri izle özelliği etkin olmalıdır. Daha fazla bilgi: Gelişmiş seçenekler

Azure Data Lake Storage 2. Nesil: Azure Data Lake Storage 2. Nesil hesabı ile Sahip ve Depolama Blobu Veri Katılımcısı rolü erişimine sahip olmanız gerekir. Depolama hesabınız, ilk kurulum ve delta eşitleme için Hiyerarşik ad alanı'nı etkinleştirmelidir. Depolama hesabı anahtar erişimine izin ver ayarı yalnızca ilk kurulum için gereklidir

Synapse çalışma alanı: Synapse çalışma alanına ve Synapse Stüdyosu'nda Synapse Yöneticisi rolüne sahip olmanız gerekir. Synapse çalışma alanı, Azure Data Lake Storage 2. Nesil hesabınızla aynı bölgede olmalıdır. Depolama hesabının Synapse Studio'da bağlantılı hizmet olarak eklenmesi gerekir. Synapse çalışma alanı oluşturmak için Synapse çalışma alanı oluşturma makalesine gidin.

Bağlantı oluşturduğunuzda Azure Synapse Link for Dataverse, Dataverse ortamı altında mevcut bağlantılı kurumsal ilke ile ilgili ayrıntıları alır ve ardından Azure'a bağlanmak için kimlik gizli anahtarı URL'sini önbelleğe alır.

- Power Apps'te oturum açıp ortamınızı seçin.

- Sol gezinti bölmesinde Azure Synapse Link seçin ve sonra + Yeni bağlantı'yı seçin. Öğe yan panel bölmesinde yoksa ...Diğer'i ve ardından istediğiniz öğeyi seçin.

- Yönetilen Hizmet Kimliği ile Kurumsal İlkeyi Seç'i ve sonra İleri'yi seçin.

- Dışarı aktarmak istediğiniz tabloları ekledikten sonra Kaydet'i seçin.

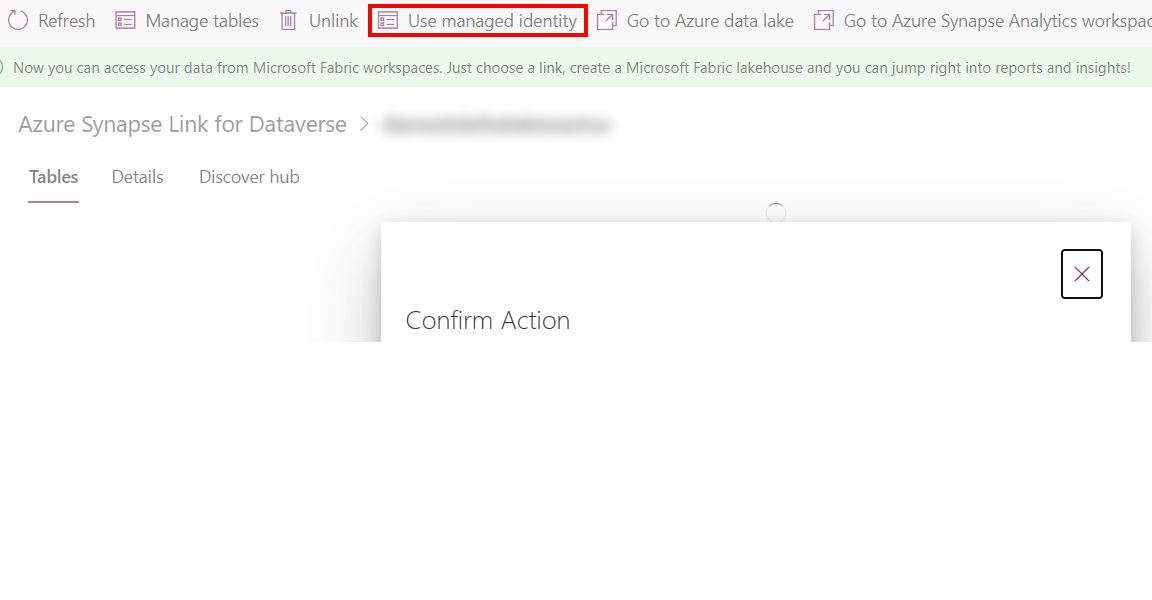

Mevcut bir Azure Synapse Link profili için yönetilen kimliği etkinleştirme

Not

Yönetilen kimliği kullan komutunu Power Apps'te kullanılabilir hale getirmek için kurumsal ilkeyi Dataverse ortamınıza bağlamak üzere yukarıdaki kurulumu tamamlamanız gerekir. Daha fazla bilgi: Kurumsal ilkeyi Dataverse ortamına bağlama

- Power Apps'ten (make.powerapps.com) mevcut bir Synapse Link profiline gidin.

- Yönetilen kimliği kullan'ı seçin ve ardından onaylayın.

Sorun giderme

Bağlantı oluşturma sırasında 403 hataları alırsanız:

- Yönetilen kimlikler, ilk eşitleme sırasında geçici izin vermek için fazladan zaman alır. Biraz bekleyin ve işlemi daha sonra yeniden deneyin.

- Bağlı depolama alanının aynı ortamdan varolan Dataverse kapsayıcısına (dataverse-environmentName-organizationUniqueName) sahip olmadığından emin olun.

- Azure Abonelik Kimliği ve Kaynak gurubu adı ile

./GetIdentityEnterprisePolicyforEnvironment.ps1PowerShell betiğini çalıştırarak bağlantılı kurumsal ilke vepolicyArmIdöğesini belirleyebilirsiniz. - Dataverse ortam kimliği ve

policyArmIdile./RevertIdentity.ps1PowerShell betiğini çalıştırarak kurumsal ilke bağlantısını kaldırabilirsiniz. - Şu PowerShell betiğini çalıştırarak kurumsal ilkeyi kaldırabilirsiniz .\RemoveIdentityEnterprisePolicy.ps1 with policyArmId.

Bilinen sınırlama

Dataverse ortamına aynı anda yalnızca bir kurumsal ilke bağlanabilir. Yönetilen kimliği etkinleştirilmiş birden çok Azure Synapse Link bağlantısı oluşturmanız gerekiyorsa tüm bağlantılı Azure kaynaklarının aynı kaynak grubu altında olduğundan emin olun.

Ayrıca bkz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin