Azure Key Vault gizli dizileri için ortam değişkenlerini kullanma

Ortam değişkenleri, Azure Key Vault'ta depolanan gizli dizilere başvurmaya izin verir. Ardından bu gizli diziler, Power Automate akışları ve özel bağlayıcılar içerisinde kullanılabilir hale gelir. Gizli dizilerin, diğer özelleştirmelerde veya genel olarak API aracılığıyla kullanılabilir olmadığını unutmayın.

Gerçek gizli diziler Azure Key Vault'ta depolanır ve ortam değişkeni yalnızca anahtar kasasının gizli konumuna başvurur. Azure Key Vault gizli dizileri ortam değişkenleriyle kullanıldığında Power Platform'un başvurmak istediğiniz belirli gizli dizileri okuyabilmesi için Azure Key Vault'u yapılandırmanız gerekir.

Gizli dizilere başvuruda bulunan ortam değişkenleri, şu an için akışlarda kullanılacak dinamik içerik seçicisinden kullanılamaz.

Azure Key Vault'u yapılandırma

Azure Key Vault gizli anahtarlarını Power Platform ile kullanmak için kasanın bulunduğu Azure aboneliğinde PowerPlatform kaynak sağlayıcısının kayıtlı olması ve ortam değişkenini oluşturan kullanıcının Azure Key Vault kaynağı için uygun izinlere sahip olması gerekir.

Not

- Azure Key Vault'ta erişim izinlerini onaylama işlemi için kullanılan güvenlik rolünü yakın zamanda değiştirmiş olabiliriz. Önceki yönergeler, Anahtar Kasası Okuyucu rolünün atanmasıyla birlikte geliyordu. Anahtar kasanızı daha önce Anahtar Kasası Okuyucu rolü ile kurduysanız kullanıcılarınızın ve Dataverse'ün gizli dizileri almak için yeterli izinlere sahip olmasını sağlamak için Anahtar Kasası Gizli Dizisi Kullanıcı rolünü eklediğinizden emin olun.

- Anahtar kasanızı kasa erişim ilkesi izin modelini kullanacak şekilde yapılandırmış olsanız bile hizmetimizin güvenlik rolü atamasını değerlendirmek için Azure rol tabanlı erişim denetimi API'lerini kullandığını biliyoruz. Yapılandırmanızı basitleştirmek için kasa izin modelinizi Azure rol tabanlı erişim denetimine geçirmenizi öneririz. Bunu, Access yapılandırma sekmesinde yapabilirsiniz.

Azure aboneliğinizde

Microsoft.PowerPlatformkaynak sağlayıcısını kaydedin. Doğrulamak ve yapılandırmak için şu adımları izleyin: Kaynak sağlayıcıları ve kaynak türleri

Azure Key Vault kasası oluşturun. İhlal durumunda tehdidi en aza indirmek için her Power Platform ortamında ayrı bir kasa kullanabilirsiniz. Anahtar kasanızı İzin modeli için Azure rol temelli erişim denetimi kullanılacak şekilde yapılandırın. Ek bilgi: Azure Key Vault'u kullanmaya yönelik en iyi uygulamalar, Hızlı başlangıç - Azure portal ile Azure Key Vault oluşturma

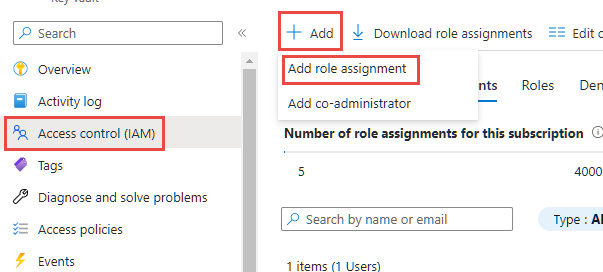

Gizli dizi türünde ortam değişkenleri oluşturan veya kullanan kullanıcıların gizli içeriği alma iznine sahip olması gerekir. Yeni bir kullanıcıya gizli diziyi kullanma yetkisi vermek için Erişim denetimi (IAM) alanını seçin, Ekle'yi seçin ve ardından açılır menüden Rol ataması ekle'yi seçin. Daha fazla bilgi: Azure rol tabanlı erişim denetimi ile anahtar kasası anahtarlarına, sertifikalarına ve gizli dizilerine erişim sağlama

Rol ataması ekle sihirbazında, varsayılan atama türünü İş işlevi rolleri olarak bırakın ve Rol sekmesine devam edin. Anahtar Kasaı Gizli Dizileri Kullanıcı rolünü bulun ve seçin. Üyeler sekmesine devam edin ve Üye seçin bağlantısını seçin ve kullanıcıyı yan panelde bulun. Kullanıcı seçildiğinde ve üyeler bölümünde gösterildiğinde, gözden geçir ve ata sekmesine devam edin ve sihirbazı tamamlayın.

Azure Key Vault için Dataverse hizmet sorumlusuna verilen Anahtar Kasası Gizli Dizi Kullanıcısı rolü atanmış olmalıdır. Bu kasa için mevcut değilse, daha önce son kullanıcı izni için kullandığınız yöntemi kullanarak, yalnızca kullanıcı yerine Dataverse uygulama kimliğini girip yeni bir erişim ilkesi ekleyin. Kiracınızda birden fazla Dataverse hizmet sorumlusu varsa hepsini seçmenizi ve rol atamasını kaydetmenizi öneririz. Rol atandıktan sonra, rol atamaları listesinde listelenen her Dataverse öğesini inceleyin ve ayrıntıları görüntülemek için Dataverse adını seçin. Uygulama Kimliği 00000007-0000-0000-c000-000000000000 değilse kimliği seçin ve ardından listeden kaldırmak için Kaldır'ı seçin.

Azure Key Vault Güvenlik Duvarı'nı etkinleştirdiyseniz Power Platform IP adreslerinin anahtar kasanıza erişmesine izin vermeniz gerekir. Power Platform "Yalnızca Güvenilen Hizmetler" seçeneğine dahil değildir. Bu nedenle, hizmette kullanılan güncel IP adresleri için Power Platform URL'leri ve IP adresi aralıkları makalesine bakın.

Bu işlemi henüz gerçekleştirmediyseniz yeni kasanıza bir gizli dizi ekleyin. Daha fazla bilgi: Azure Hızlı Başlangıcı: Azure portalını kullanarak Key Vault'tan gizli dizi ayarlama ve alma

Key Vault gizli dizisi için yeni bir ortam değişkeni oluşturma

Azure Key Vault yapılandırıldıktan sonra ve kasanızda kayıtlı bir gizli dizi olduğunda artık Power Apps içinde bir ortam değişkeni kullanarak bu gizli diziye başvurabilirsiniz.

Not

- Gizli dizinin kullanıcı erişimi doğrulaması arka planda gerçekleştirilir. Kullanıcının en azından okuma izni yoksa bu doğrulama hatası görüntülenir: "Bu değişken düzgün kaydedilmedi. Kullanıcının 'Azure Key Vault yolundaki' gizli dizileri okuma yetkisi yok."

- Şu anda Azure Key Vault, ortam değişkenleriyle desteklenen tek gizli dizi deposudur.

- Azure Key Vault, Power Platform aboneliğinizle aynı kiracıda olmalıdır.

Power Apps uygulamasında oturum açın ve Çözümler alanında, geliştirme için kullandığınız yönetilmeyen çözümü açın.

Yeni > Daha fazla > Ortam değişkeni'ni seçin.

Ortam değişkeni için Görünen ad ve isteğe bağlı olarak Açıklama girin.

Veri Türü'nü Gizli Dizi olarak Gizli Dizi Deposu'nu Azure Key Vault olarak seçin.

Aşağıdaki seçeneklerden birini seçin:

- Yeni Azure Key Vault değer başvurusu'nu seçin. Sonraki adımda bilgiler eklenip kaydedildikten sonra bir ortam değişkeni değer kaydı oluşturulur.

- Varsayılan Azure Key Vault gizli dizisi oluşturmak için alanları görüntülemek üzere Varsayılan değeri göster seçeneğini genişletin. Bilgiler sonraki adımda eklenip kaydedildikten sonra varsayılan değer sınır hattı, ortam değişkeni tanım kaydına eklenir.

Aşağıdaki bilgileri girin:

Azure Abonelik Kimliği: Anahtar kasasıyla ilişkili Azure abonelik kimliği.

Kaynak Grubu Adı: Gizli diziyi içeren anahtar kasasının bulunduğu Azure kaynak grubu.

Azure Key Vault Adı: Gizli diziyi içeren anahtar kasasının adı.

Gizli Dizi Adı: Azure Key Vault'ta yer alan gizli dizinin adı.

İpucu

Abonelik kimliği, kaynak grubu adı ve anahtar kasası adı, anahtar kasasının Azure portalına Genel Bakış sayfasında bulunabilir. Gizli dizi adı, Azure portalındaki anahtar kasası sayfasında Ayarlar altında Gizli Diziler seçilerek bulunabilir.

Kaydet'i seçin.

Ortam değişkeni gizli dizisini sınamak için bir Power Automate akışı oluşturma

Azure Key Vault'tan elde edilen bir gizli dizinin nasıl kullanılacağını gösteren basit senaryo, bir web hizmetinin kimliğini doğrulamak için gizli diziyi kullanarak Power Automate akışı oluşturmaktır.

Not

Bu örnekteki web hizmetinin URI'si, çalışır durumda bir web hizmeti değildir.

PowerApps uygulamasında oturum açın, Çözümler'i seçin ve ardından istediğiniz yönetilmeyen çözümü açın. Öğe yan panel bölmesinde yoksa ...Diğer'i ve ardından istediğiniz öğeyi seçin.

Yeni > Otomasyon > Bulut akışı > Anlık'ı seçin.

Akış için bir ad girin, El ile bir akış tetikle'yi ve ardından Oluştur'u seçin.

Yeni Adım'ı seçin, Microsoft Dataverse bağlayıcısını seçin ve ardından Eylemler sekmesinde, Bağlı olmayan eylem gerçekleştir'i seçin.

Açılır listeden RetrieveEnvironmentVariableSecretValue adlı eylemi seçin.

Önceki bölümde eklenen ortam değişkeni benzersiz adını (görünen adı değil) girin, bu örnek için new_TestSecret kullanılır.

Sonraki eylemde daha kolay başvurulabilmesi için eylemi yeniden adlandırmak üzere ... > Yeniden adlandır seçeneğini belirleyin. Aşağıdaki ekran görüntüsünde, GetSecret olarak yeniden adlandırılmıştır.

GetSecret eyleminin ayarlarını görüntülemek için ... > Ayarlar'ı seçin.

Ayarlarda Güvenli Çıkışlar seçeneğini etkinleştirin ve ardından Bitti'yi seçin. Bu işlem, eylem çıkışının akış çalıştırma geçmişinde açılmasını önlemek içindir.

Yeni adım seçeneğini belirleyin ve HTTP bağlayıcısını arayıp seçin.

Yöntem'i AL olarak seçin ve web hizmetinin URI'sini girin. Bu örnekte, httpbin.org kurgusal web hizmeti kullanılır.

Gelişmiş seçenekleri göster'i seçin, Kimlik Doğrulaması'nı Temel olarak seçin ve ardından Kullanıcı Adı'nı girin.

Parola alanını seçin ve ardından yukarıdaki akış adımı adı altında (bu örnekte GetSecret) Dinamik içerik sekmesinde, RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue seçeneğini belirleyin. Bu seçenek daha sonra

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']veyabody('GetSecretTest')['EnvironmentVariableSecretValue']ifadesi olarak eklenir.

HTTP eyleminin ayarlarını görüntülemek için ... > Ayarlar'ı seçin.

Ayarlarda Güvenli Girişler ve Güvenli Çıkışlar seçeneklerini etkinleştirin ve ardından Bitti'yi seçin. Bu seçeneklerin etkinleştirilmesi, işlemin giriş ve çıkışlarının akış çalıştırma geçmişinde gösterilmesini önlemek içindir.

Akışı oluşturmak için Kaydet'i seçin.

Akışı sınamak için el ile çalıştırın.

Çıkışlar, akışın çalıştırma geçmişi kullanılarak doğrulanabilir.

Sınırlamalar

- Azure Key Vault gizli dizilerine başvuruda bulunan ortam değişkenleri, şu an için yalnızca Power Automate akışları ve özel bağlayıcıları ile kullanılabilir.

Ayrıca bkz.

Tuval uygulamalarında veri kaynağı ortam değişkenleri kullanma

Power Automate çözümü bulut akışlarında ortam değişkenlerini kullanma

Ortam değişkenlerine genel bakış

Not

Belge dili tercihlerinizi bizimle paylaşabilir misiniz? Kısa bir ankete katılın. (lütfen bu anketin İngilizce olduğunu unutmayın)

Anket yaklaşık yedi dakika sürecektir. Kişisel veri toplanmaz (gizlilik bildirimi).