Power BI için kendi şifreleme anahtarlarınızı getirme

Power BI bekleyen ve devam eden verileri şifreler. Power BI, verilerinizi şifrelemek için varsayılan olarak Microsoft tarafından yönetilen anahtarları kullanır. Power BI Premium'da, semantik modele aktarılan bekleyen veriler için kendi anahtarlarınızı da kullanabilirsiniz. Bu yaklaşım genellikle kendi anahtarını getir (KAG) olarak tanımlanır. Daha fazla bilgi için bkz . Veri kaynağı ve depolama konuları.

KAG neden kullanılır?

BYOK, bulut hizmeti sağlayıcısıyla (bu örnekte Microsoft) önemli düzenlemeleri belirten uyumluluk gereksinimlerini karşılamayı kolaylaştırır. BYOK ile, Bekleyen Power BI verileriniz için şifreleme anahtarlarını uygulama düzeyinde sağlar ve denetlersiniz. Sonuç olarak, hizmetten çıkmaya karar vermeniz durumunda kuruluşunuzun anahtarlarını denetlemek ve iptal etmek için alıştırma yapabilirsiniz. Anahtarlar iptal edilerek veriler 30 dakika içinde hizmet tarafından okunamaz hale gelir.

Veri kaynağı ve depolama ile ilgili dikkat edilmesi gerekenler

KAG'yi kullanmak için power bi desktop (PBIX) dosyasından Power BI hizmeti veri yüklemeniz gerekir. Aşağıdaki senaryolarda KAG'yi kullanamazsınız:

- Analysis Services Canlı Bağlan

- Veriler ilk olarak Power BI Desktop'a aktarılmadığı sürece Excel çalışma kitapları

- Push semantik modelleri

- Akış semantik modelleri

- Power BI ölçümleri şu anda KAG'yi desteklemiyor

BYOK yalnızca anlamsal modeller için geçerlidir. Kullanıcıların hizmete yükleyebileceği anında iletme semantik modelleri, Excel dosyaları ve CSV dosyaları kendi anahtarınız kullanılarak şifrelenmez. Çalışma alanlarınızda hangi öğelerin depolandığını belirlemek için aşağıdaki PowerShell komutunu kullanın:

PS C:\> Get-PowerBIWorkspace -Scope Organization -Include All

Not

Bu cmdlet, Power BI yönetim modülü v1.0.840 gerektirir. komutunu çalıştırarak Get-InstalledModule -Name MicrosoftPowerBIMgmthangi sürüme sahip olduğunuzu görebilirsiniz. komutunu çalıştırarak Install-Module -Name MicrosoftPowerBIMgmten son sürümü yükleyin. Power BI cmdlet'i ve parametreleri hakkında daha fazla bilgiyi Power BI PowerShell cmdlet modülünde bulabilirsiniz.

Azure Key Vault'u yapılandırma

Bu bölümde, şifreleme anahtarları gibi gizli dizileri güvenli bir şekilde depolamaya ve bunlara erişmeye yönelik bir araç olan Azure Key Vault'un nasıl yapılandırılma adımları açıklanmaktadır. Şifreleme anahtarlarını depolamak için mevcut bir anahtar kasasını kullanabilir veya özellikle Power BI ile kullanmak üzere yeni bir anahtar oluşturabilirsiniz.

Aşağıdaki yönergelerde Azure Key Vault hakkında temel bilgiler varsayılır. Daha fazla bilgi için bkz. Azure Key Vault nedir?

Anahtar kasanızı aşağıdaki şekilde yapılandırın:

Power BI hizmeti sarmalama ve kaldırma izinleriyle anahtar kasası için hizmet sorumlusu olarak ekleyin.

4096 bit uzunluğunda bir RSA anahtarı oluşturun veya sarmalama ve açma izinleriyle bu türde mevcut bir anahtarı kullanın.

Önemli

Power BI BYOK yalnızca 4096 bit uzunluğunda RSA anahtarlarını destekler.

Önerilen: Anahtar kasasında geçici silme seçeneğinin etkinleştirilip etkinleştirilmediğini denetleyin.

Hizmet sorumlusunu ekleme

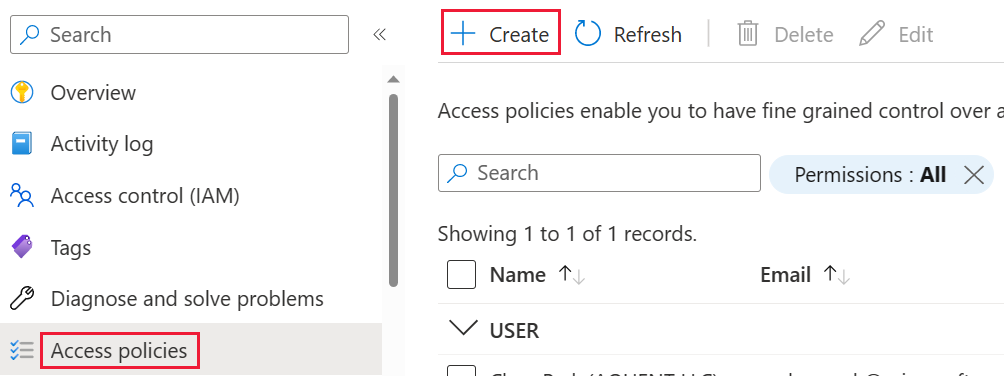

Anahtar kasanızda Erişim ilkeleri'ni ve ardından Oluştur'u seçin.

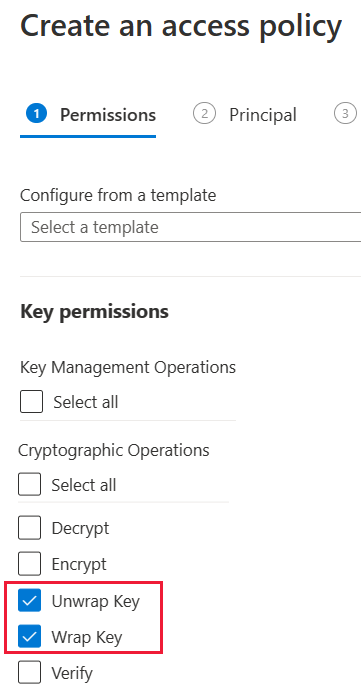

İzinler ekranında, Anahtar izinleri'nin altında Anahtarı Aç ve Anahtarı Sarmala'yı ve ardından İleri'yi seçin.

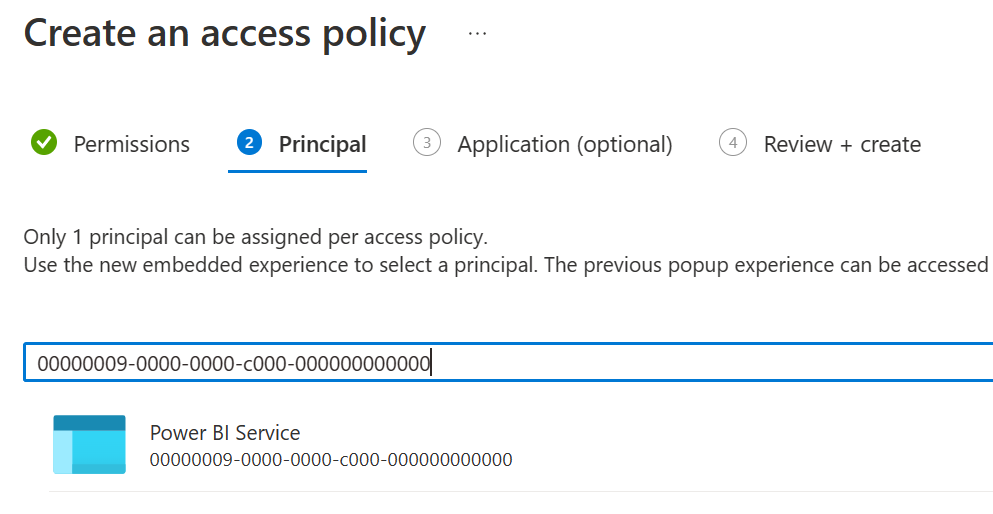

Sorumlu ekranında Microsoft.Azure.AnalysisServices'i arayın ve seçin.

Not

Microsoft.Azure.AnalysisServices'i bulamıyorsanız, Büyük olasılıkla Azure Key Vault'unuzla ilişkili Azure aboneliğinde kendisiyle ilişkilendirilmiş bir Power BI kaynağı yoktur. Bunun yerine şu dizeyi aramayı deneyin: 00000009-0000-0000-c000-0000000000000.

İleri'yi ve ardından Gözden Geçir + Oluştur'u> seçin.

Not

Verilerinize Power BI erişimini iptal etmek için Azure Key Vault'unuzdan bu hizmet sorumlusuna erişim haklarını kaldırın.

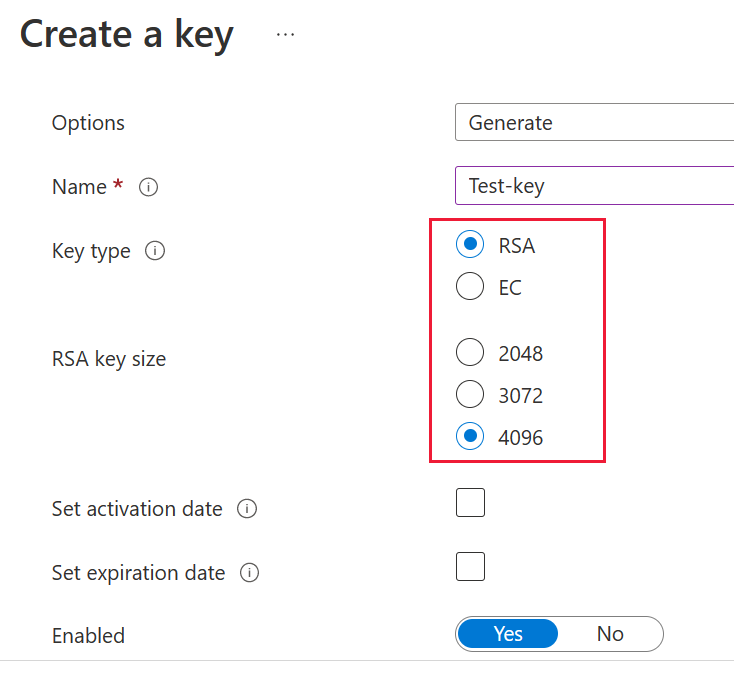

RSA anahtarı oluşturma

Anahtar kasanızdaki Anahtarlar'ın altında Oluştur/İçeri Aktar'ı seçin.

RSA Anahtar türüve 4096 RSA anahtar boyutu seçin.

Oluştur'u belirleyin.

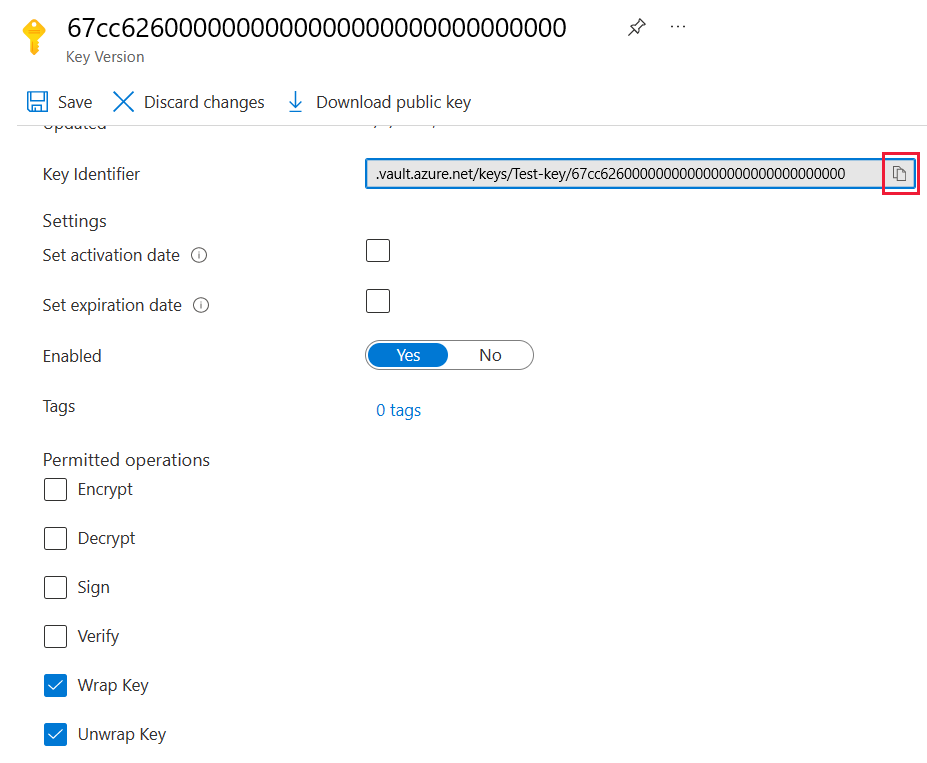

Anahtarlar'ın altında, oluşturduğunuz anahtarı seçin.

Anahtarın Geçerli Sürümü için GUID'yi seçin.

Sarmalama Anahtarı ve Anahtar Sarmayı Kaldır'ın seçili olup olmadığını denetleyin. Power BI'da KAG'yi etkinleştirirken kullanmak üzere Anahtar Tanımlayıcısı'nı kopyalayın.

Geçici silme seçeneği

Yanlışlıkla anahtar veya anahtar kasasının silinmesi durumunda veri kaybından korunmak için anahtar kasanızda geçici silmeyi etkinleştirmeniz gerekir. Geçici silme özelliğini etkinleştirmek için PowerShell'i kullanmanız gerekir çünkü bu seçenek henüz Azure portalında sağlanmamıştır.

Azure Key Vault düzgün yapılandırıldığında, kiracınızda KAG'yi etkinleştirmeye hazırsınız demektir.

Azure Key Vault güvenlik duvarını yapılandırma

Bu bölümde, Azure Key Vault'unuzun çevresinde bir güvenlik duvarı yapılandırmak için güvenilir Microsoft hizmeti güvenlik duvarı atlamasını kullanma açıklanmaktadır.

Not

Anahtar kasanızda güvenlik duvarı kurallarını etkinleştirmeyi seçebilirsiniz. Güvenlik duvarını varsayılan ayara göre anahtar kasanızda devre dışı bırakmayı da seçebilirsiniz.

Power BI güvenilir bir Microsoft hizmetidir. Anahtar kasası güvenlik duvarına, Power BI'ın uç nokta bağlantıları belirtmeden anahtar kasanıza erişmesine izin veren bir ayar olan tüm güvenilen Microsoft hizmetleri erişim izni vermesi için talimat vekleyebilirsiniz.

Azure Key Vault'u güvenilen Microsoft hizmetleri erişime izin verecek şekilde yapılandırmak için şu adımları izleyin:

Azure portalında Anahtar Kasaları'nı arayın, ardından Power BI'dan ve diğer tüm güvenilen Microsoft hizmetleri erişime izin vermek istediğiniz anahtar kasasını seçin.

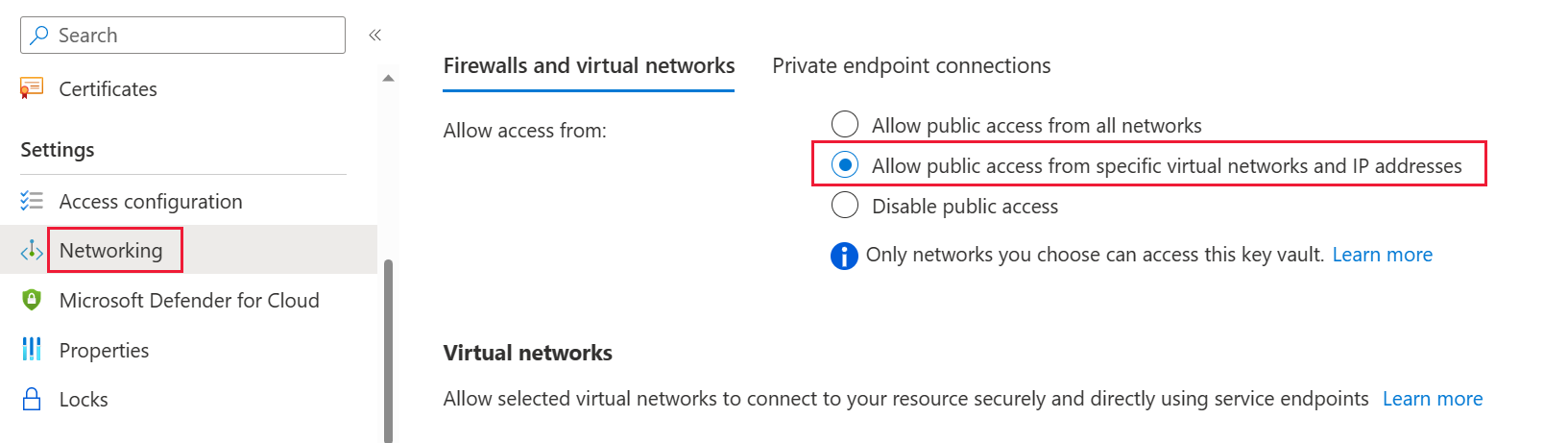

Sol taraftaki gezinti panelinden Ağ'ı seçin.

Güvenlik duvarları ve sanal ağlar'ın altında Belirli sanal ağlardan ve IP adreslerinden genel erişime izin ver'i seçin.

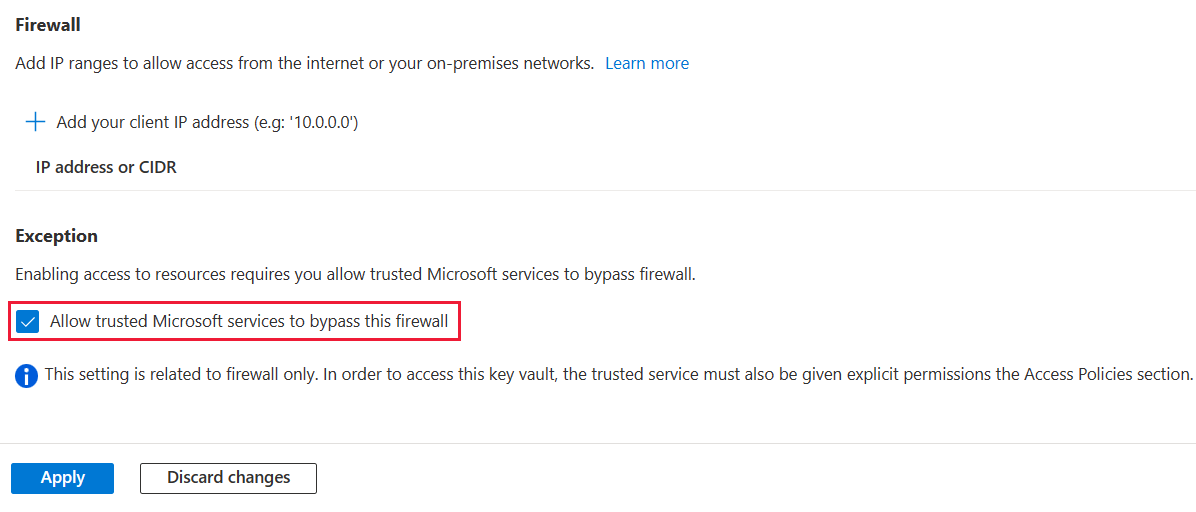

Ekranı aşağı kaydırarak Güvenlik Duvarı bölümüne gelin. Güvenilen Microsoft hizmetleri bu güvenlik duvarını atlamasına izin ver'i seçin.

Uygula'yı seçin.

Kiracınızda KAG'yi etkinleştirme

BYOK'yi PowerShell kullanarak kiracı düzeyinde etkinleştirirsiniz. İlk olarak, PowerShell için Power BI yönetim paketini yükleyin ve Azure Key Vault'ta oluşturduğunuz ve depoladığınız şifreleme anahtarlarını Power BI kiracınıza tanıtın. Ardından bu şifreleme anahtarlarını kapasitedeki içeriği şifrelemek için Premium kapasite başına atarsınız.

Dikkat edilmesi gereken önemli hususlar

KAG'yi etkinleştirmeden önce aşağıdaki noktaları göz önünde bulundurun:

Şu anda, etkinleştirdikten sonra KAG'yi devre dışı bırakamazsınız. için

Add-PowerBIEncryptionKeyparametreleri nasıl belirttiğinize bağlı olarak, bir veya daha fazla kapasiteniz için KAG'yi nasıl kullanacağınızı denetleyebilirsiniz. Ancak, kiracınıza anahtarların eklenmesini geri alamazsınız. Daha fazla bilgi için bkz . BYOK'yi etkinleştirme.BYOK kullanan bir çalışma alanını Power BI Premium'daki bir kapasiteden paylaşılan kapasiteye doğrudan taşıyamazsınız. Önce çalışma alanını KAG etkin olmayan bir kapasiteye taşımanız gerekir.

BYOK kullanan bir çalışma alanını Power BI Premium'daki bir kapasiteden paylaşılan kapasiteye taşırsanız raporlara ve anlamsal modellere Erişilemez hale gelir çünkü bunlar Anahtar ile şifrelenir. Bu durumu önlemek için önce çalışma alanını KAG etkin olmayan bir kapasiteye taşımanız gerekir.

KAG'yi etkinleştirme

KAG'yi etkinleştirmek için, cmdlet'ini kullanarak Connect-PowerBIServiceAccount oturum açmış bir Power BI yöneticisi olmanız gerekir. Ardından, aşağıdaki örnekte gösterildiği gibi BYOK'yu etkinleştirmek için Add-PowerBIEncryptionKey kullanın:

Add-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'

Birden çok anahtar eklemek için ve -KeyVaultKeyUriiçin -Name farklı değerlerle komutunu çalıştırınAdd-PowerBIEncryptionKey.

cmdlet'i geçerli ve gelecekteki kapasiteler için şifrelemeyi etkileyen iki anahtar parametresini kabul eder. Varsayılan olarak, anahtarlardan hiçbiri ayarlanmadı:

-Activate: Bu anahtarın kiracıda henüz şifrelenmemiş tüm mevcut kapasiteler için kullanıldığını gösterir.-Default: Bu anahtarın artık tüm kiracı için varsayılan olduğunu gösterir. Yeni bir kapasite oluşturduğunuzda, kapasite bu anahtarı devralır.

Önemli

belirtirseniz -Default, kiracınızda bu noktadan oluşturulan tüm kapasiteler belirttiğiniz anahtar veya güncelleştirilmiş bir varsayılan anahtar kullanılarak şifrelenir. Varsayılan işlemi geri alamazsınız, bu nedenle kiracınızda KAG kullanmayan bir premium kapasite oluşturma özelliğini kaybedersiniz.

Kiracınızda KAG'yi etkinleştirdikten sonra, bir veya daha fazla Power BI kapasitesi için şifreleme anahtarını ayarlayın:

Sonraki adım için gereken kapasite kimliğini almak için Get-PowerBICapacity kullanın.

Get-PowerBICapacity -Scope IndividualCmdlet, aşağıdaki çıkışa benzer bir çıkış döndürür:

Id : xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx DisplayName : Test Capacity Admins : adam@sometestdomain.com Sku : P1 State : Active UserAccessRight : Admin Region : North Central USŞifreleme anahtarını ayarlamak için Set-PowerBICapacityEncryptionKey komutunu kullanın:

Set-PowerBICapacityEncryptionKey -CapacityId xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -KeyName 'Contoso Sales'

KAG'yi kiracınız genelinde nasıl kullanacağınızı denetleyebilirsiniz. Örneğin, tek bir kapasiteyi şifrelemek için veya -Defaultolmadan -Activate çağrısında bulunmaAdd-PowerBIEncryptionKey. Ardından KAG'yi etkinleştirmek istediğiniz kapasiteyi çağırın Set-PowerBICapacityEncryptionKey .

KAG'yi yönetme

Power BI, kiracınızda KAG'yi yönetmeye yardımcı olmak için ek cmdlet'ler sağlar:

Bir kapasitenin şu anda kullandığı anahtarı almak için Get-PowerBICapacity kullanın:

Get-PowerBICapacity -Scope Organization -ShowEncryptionKeyKiracınızın şu anda kullandığı anahtarı almak için Get-PowerBIEncryptionKey kullanın:

Get-PowerBIEncryptionKeyÇalışma alanında anlamsal modellerin şifrelenip şifrelenmediğini ve şifreleme durumlarının çalışma alanıyla eşitlenmiş olup olmadığını görmek için Get-PowerBIWorkspaceEncryptionStatus komutunu kullanın:

Get-PowerBIWorkspaceEncryptionStatus -Name'Contoso Sales'Şifrelemenin kapasite düzeyinde etkinleştirildiğini, ancak belirtilen çalışma alanının anlam modeli düzeyinde şifreleme durumunun alındığını unutmayın.

Şifreleme için kullanılan anahtarın sürümünü değiştirmek (veya döndürmek) için Switch-PowerBIEncryptionKey kullanın. Cmdlet yalnızca anahtarını

-Namegüncelleştirir-KeyVaultKeyUri:Switch-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'Geçerli anahtarın etkinleştirilmesi gerektiğini unutmayın.

İlgili içerik

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin