Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Ortam yöneticisi veya Microsoft Power Platform yöneticisiyseniz kuruluşunuzda oluşturulan uygulamaları yönetebilirsiniz.

Yöneticiler aşağıdakileri Power Platform Yönetim Merkezinden yapabilir:

- Bir uygulamanın paylaşılmakta olduğu kullanıcıları ekleme veya değiştirme

- Şu anda kullanımda olmayan uygulamaları silme

Ön koşullar

- Bir Power Apps planı veya Power Automate planı. Alternatif olarak, ücretsiz Power Apps deneme sürümü için kaydolabilirsiniz.

- Power Apps ortam yöneticisi veya Power Platform yöneticisi izinleri. Daha fazla bilgi edinmek için bkz. Power Apps'te Ortam Yönetimi.

Power Apps'i yönetme

- Power Platform yönetim merkezinde oturum açın.

- Gezinti bölmesinde, Yönet öğesini seçin.

- Yönet bölmesinde Ortamlar'ı seçin.

- Ortamlar sayfasında bir ortam seçin.

- Kaynaklar bölmesinde öğesini seçin Power Apps.

- Yönetmek istediğiniz uygulamayı seçin.

- Komut çubuğunda istediğiniz eylemi seçin: Paylaş veya Sil.

Tuval uygulamalarını paylaşabilecek kişileri yönetme

Power Apps, Dataverse içindeki tuval uygulamasının Paylaş ayrıcalığına saygı gösterir. Bir kullanıcı, Canvas Uygulama Paylaşımı ayrıcalığı Hiçbiri seçilmedi dışında bir değere ayarlanmış bir güvenlik rolüne sahip değilse, bir ortamda tuval uygulamalarını paylaşamaz. Bu Dataverse Tuval Uygulaması Paylaşma ayrıcalığına varsayılan ortamda da geçerlidir. Daha fazla bilgi edinmek için Güvenlik rolünün ayarlarını düzenlemebölümüne bakın.

Not

Bir güvenlik rolü tuval uygulama paylaşımı ayrıcalığını ayrıntılı şekilde denetleme olanağı, ayrıcalığın değiştirileceği ortamlarda Dataverse olmasını gerektirir. Power Apps, ortam için ayarlanan diğer Dataverse Tuval uygulaması varlığı ayrıcalıklarını ayrı bir şekilde tanımaz.

Sistem güncelleştirmeleri, Ortam Oluşturucusu dahil önceden tanımlanmış güvenlik rollerindeki özelleştirmeleri kaldırabilir. Bu, tuval uygulaması paylaşım ayrıcalığını kaldırma durumunun bir sistem güncelleştirmesi sırasında yeniden kullanıma sunabileceği anlamına gelir. Tuval uygulama paylaşımı ayrıcalığındaki özelleştirme sistem güncelleştirmeleri sırasında korununcaya kadar, paylaşım ayrıcalığı özelleştirmesinin yeniden uygulanması gerekebilir.

Kuruluşunuzun idare hatası içeriğini ortaya çıkar

İdare hata iletisi içeriğinin hata iletilerinde gösterilmesini belirtirseniz, kullanıcılar bir ortamda uygulama paylaşma iznine sahip olmadığını gözlemlediklerinde görüntülenen hata iletisine eklenir. Daha fazla bilgi için bkz PowerShell idare hata iletisi içeriği komutları.

Microsoft SharePoint özel form mekanizmalarının genel ortam geliştiricilerden ayırt edilmesi

SharePoint özel form kaynaklarını varsayılan olmayan bir ortama kaydetme becerisine ek olarak, yalnızca varsayılan olmayan ortamlarda SharePoint özel formlar oluşturmak ve düzenlemek için, yapıcı ayrıcalıklarını kısıtlamak da mümkündür. Varsayılan ortamın dışında, bir yönetici, kullanıcıların ortam üreticisi güvenlik rolü atamasını kaldırabilir ve SharePoint özel form güvenlik rolü oluşturucu atayabilir.

Not

SharePoint özel form geliştiricilerin genel ortam gelişiricilerin ayırt edilebilmesi yeteneği için Dataverse'i, ayrıcalığın değiştirildiği ortamlarda gerekli hale getirir.

Bir ortamda yalnızca SharePoint özel form oluşturucu rolüne sahip bir kullanıcı, ortamı Power Apps veya Power Automate'teki ortam listesinde görmez.

Üretici ayrıcalıklarını varsayılan olmayan bir ortamda yalnızca SharePoint özel form oluşturup düzenleyebilmekle sınırlamak için aşağıdakileri yapın.

Bir yöneticinin varsayılan ortamdan farklı bir SharePoint özel form ortamı atamasını sağlayın.

Bir yöneticinin SharePoint özel form oluşturucu çözümünü Market'ten SharePoint özel formları için belirlenmiş ortamınıza yüklemesini sağlayın.

Power Platform yönetim merkezinde, birinci adımda özel SharePoint formları için belirlediğiniz ortamı seçin ve özel SharePoint form geliştiricisi güvenlik rolünü özel SharePoint formları oluşturmak için beklenen kullanıcılara atayın. Bkz. Dataverse veritabanı bulunan bir ortamdaki kullanıcılara güvenlik rolleri atama.

Sık sorulan sorular

SharePoint özel form geliştiricisi güvenlik rolü ayrıcalıklarını düzenleyebilir miyim?

Hayır, SharePoint özel form oluşturucu güvenlik rolü, özelleştirilemeyen bir çözümün içe aktarılmasıyla bir ortama eklenir. Unutmayın, SharePoint özel formu oluşturma kullanıcının SharePoint ve Power Platform'da izinlere sahip olmasını gerektirir. Platform bir kullanıcının Microsoft Listeleri'ni kullanılarak oluşturulan hedeflenen liste için yazma izinlerine sahip olduğunu ve kullanıcının Power Platform'da SharePoint özel formu oluşturma veya güncelleştirme izni olduğunu doğrular. Bir SharePoint özel form geliştiricisinin Power Platform denetiminden geçebilmesi için kullanıcının SharePoint özel form güvenlik rolü veya Ortam Geliştiricisi güvenlik rolüne sahip olması gerekir.

Yalnızca SharePoint özel form geliştiricisi rolüne sahip bir kullanıcı make.powerapps.com ortamı seçicisinde bir ortam görebilir mi?

Hayır, Ortamları Seçin belgelerinde belirtilen bir güvenlik rolüne sahip olmayan bir kullanıcı, https://make.powerapps.com ortam seçicisi içinde ortamları göremez. SharePoint özel form oluşturucusu rolüne sahip bir kullanıcı, URI'yi değiştirerek ortama gitmeye çalışabilir. Kullanıcı tek başına bir uygulama oluşturmayı denerse bir izin hatası görür.

Uygulama karantina durumunu yönetme

Power Platform'un veri kaybı önleme ilkelerini tamamlayıcı nitelikte olan Power platform, yöneticilerin bir kaynağı "karantinaya" aldırarak düşük kodlu geliştirme için korumalar ayarlamasını sağlar. Kaynağın karantina durumu yöneticiler tarafından yönetilir ve bir kaynağın son kullanıcılar tarafından erişilebilir olup olmadığını denetler. Power Apps'te bu özellik, yöneticilerin kuruluşun uyumluluk gereksinimlerini karşılamak için dikkat gerektiren uygulamaların kullanılabilirliğini doğrudan sınırlamasına olanak tanır.

Not

Karantinaya alınan bir uygulamaya, uygulamayı daha önce hiç başlatmamış kullanıcılar erişemez.

Karantinaya alınan bir uygulamaya, karantinaya alınmadan önce uygulamayı yürüten kullanıcılar tarafından anlık olarak erişilebilir. Bu kullanıcılar, geçmişte kullanmışlarsa karantinaya alınan uygulamayı birkaç saniye boyunca kullanabilirler. Ancak kullandıktan sonra yeniden açmaya çalışırlarsa uygulamanın karantinaya alındığını belirten bir ileti alırlar.

Aşağıdaki tabloda, karantina durumunun yöneticiler, yapımcılar ve son kullanıcılar için deneyimleri nasıl etkilediği özetler.

| Kişilik | Deneyim |

|---|---|

| Yönetici | Uygulamanın karantina durumundan bağımsız olarak, bir uygulama Power Platform Yönetim Merkezi ve PowerShell cmdlet'lerindeki yöneticiler tarafından görülebilir. |

| Oluşturucu | Uygulamanın karantina durumundan bağımsız olarak, bir uygulama https://make.powerapps.com içinde görülebilir ve Power Apps Studio'da düzenleme için açılabilir. |

| Son Kullanıcı | Karantinaya alınan bir uygulama, uygulamayı başlatan son kullanıcılara uygulamaya erişemediklerini belirten bir ileti sunar. |

Son kullanıcılar, karantinaya alınmış bir uygulamayı başlattıklarında bir hata mesajı görürler.

Aşağıdaki tablo karantina desteğini yansıtmaktadır:

| Power Apps türü | Karantina desteği |

|---|---|

| Tuval uygulaması | Genel Kullanıma Sunuldu |

| Model temelli uygulama | Henüz desteklenmiyor |

Bir uygulamayı karantinaya alma

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Bir uygulamanın karantinasını kaldırma

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Uygulamanın karantina durumunu alma

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Yönetilen Ortamlar: Bireysel uygulamalarda koşullu erişim

Power Apps servisine uygulanan koşullu erişim politikalarına saygı gösterilmesinin yanı sıra, Yönetilen Ortamlarda Power Apps kullanılarak oluşturulan bireysel uygulamalara Microsoft Entra koşullu erişim politikasının uygulanması mümkündür. Örneğin, bir yönetici çok faktörlü kimlik doğrulaması gerektiren bir koşullu erişim ilkesini yalnızca hassas verileri içeren uygulamalarda uygulayabilir. Power Apps, ayrıntılı uygulamalardaki koşullu erişim politikalarını hedeflemek için mekanizma olarak koşullu erişim kimlik doğrulama bağlamını kullanır. Yöneticiler, bir uygulamaya kimlik doğrulaması içerikleri ekleme ve kaldırmasına izin verilen kişiliktir. Oluşturucular, bir uygulamadaki kimlik doğrulama bağlamlarını düzenleyemez.

Not

- Bir uygulama için ayarlanan kimlik doğrulaması bağlamları, çözümlerinde uygulamalarla taşınmazlar ve ortamlar arası taşınamaz. Bu, farklı ortamlardaki uygulamalara farklı kimlik doğrulaması bağlamlarının uygulanmasına izin verir. Ayrıca uygulama, bir ortamdaki kimlik doğrulaması bağlam kümesi, çözümler aracılığıyla ortamlar arasında hareket eder. Örneğin, bir uygulama için UAT ortamında bir kimlik doğrulaması bağlamı ayarlanırsa, bu kimlik doğrulama içeriği korunur.

- Bir uygulama üzerinde birden çok kimlik doğrulaması bağlamı ayarlanabilir. Son kullanıcı, birden çok kimlik doğrulama bağlamı tarafından uygulanan koşullu erişim ilkelerinin birleşimini iletmelidir.

- Tek tek uygulamalarda koşullu erişim, bir Yönetilen Ortamlar özelliğidir.

Aşağıdaki tabloda, koşullu erişim uygulamasının belirli bir uygulamada yöneticiler, geliştiriciler ve son kullanıcılar için deneyimleri nasıl etkilediği açıklanmaktadır.

| Kişilik | Deneyim |

|---|---|

| Yönetici | Bir uygulamayla ilişkili koşullu erişim ilkelerinden bağımsız olarak bir uygulama, Power Platform Yönetim Merkezi ve PowerShell cmdlet'lerinin yöneticileri tarafından görülebilir. |

| Oluşturucu | Bir uygulamayla ilişkili koşullu erişim ilkelerinden bağımsız olarak bir uygulama, https://make.powerapps.com adresinde görünürdür ve Power Apps Studio'da düzenlenmek üzere açılabilir. |

| Son Kullanıcı | Bir uygulamaya uygulanan koşullu erişim ilkeleri, son kullanıcılar uygulamayı başlattığında zorlanır. Koşullu erişim denetimlerini geçmeyen bir kullanıcıya, kimlik doğrulama deneyiminde kaynağa erişmesine izin verilmediğini belirten bir iletişim kutusu sunulur. |

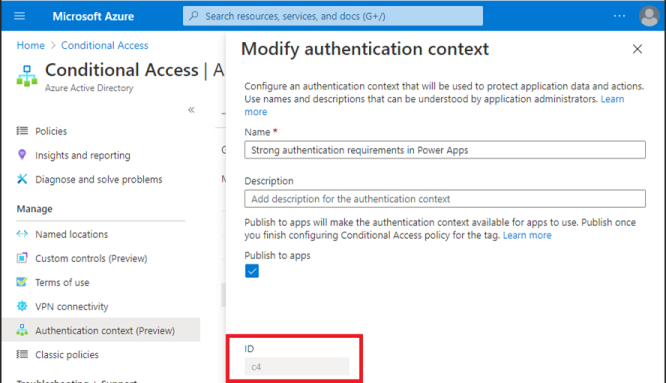

Yöneticiler https://portal.azure.com adresindeki kimlik doğrulaması bağlamlarını içinde koşullu erişim ilkeleriyle ilişkilendirdikten sonra, bir uygulamadaki kimlik doğrulaması bağlam kimliğini ayarlayabilirler. Aşağıdaki resimde kimlik doğrulaması bağlam kimliğinin alınacağı yer gösterilmiştir.

Koşullu erişim ilkesi gereksinimlerini karşılamayan son kullanıcılar, erişimleri olmadığını belirten bir hata iletisi alır.

Aşağıdaki tablo, parçalı uygulamalar desteğiyle koşullu erişimi yansıtır:

| Power Apps türü | Bağımsız uygulamalar üzerinde koşullu erişim desteği |

|---|---|

| Tuval uygulaması | Önizleme kullanılabilirliği |

| Model temelli uygulama | Desteklenmez |

Bir uygulamaya koşullu erişim kimlik doğrulaması bağlam kimlikleri ekleme

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Bir uygulamaya koşullu erişim kimlik doğrulaması bağlam kimlikleri ayarlama

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Bir uygulamaya koşullu erişim kimlik doğrulaması bağlam kimlikleri kaldırma

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>