Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Power Platform hem kişisel verileri hem de müşteri verilerini işler. Microsoft Güven Merkezi'nde kişisel veriler ve müşteri verileri hakkında daha fazla bilgi edinin.

Veri yerleşimi

Microsoft Entra kiracısı, bir kuruluşla ve onun güvenliğiyle ilgili bilgileri depolar. Microsoft Entra kiracısı Power Platform hizmetleri için kaydolduğunda, kiracının seçilen ülkesi veya bölgesi bir Power Platform dağıtımın bulunduğu en uygun Azure coğrafi bölgesi ile eşleştirilir. Power Platform, kuruluşlar birden çok bölgede hizmet dağıtmadıkça, kiracının atandığı Azure Coğrafi Bölgesi veya ana coğrafi bölgedeki müşteri verilerini depolar.

Bazı kuruluşlar küresel olarak vardır. Örneğin, bir işletmenin merkezi Birleşik Devletler'de yer alır ancak Avustralya'da iş yapıyor olabilir. Yerel yönetmeliklere uymak için, belirli Power Platform verilerinin Avusturalya'da depolanması gerekebilir. Power Platform hizmetleri birden çok Azure coğrafyasına dağıtıldığında bu durum çok coğrafi bölgeli dağıtım olarak ifade edilir. Bu durumda yalnızca ortamla ilgili meta veriler ana coğrafi bölgede depolanır. Bu ortamdaki tüm meta veriler ve ürün verileri uzak coğrafi bölgede depolanır.

Power Platform hizmetleri belirli Azure coğrafi bölgelerinde kullanılabilir. Power Platform hizmetlerinin nerelerde sunulduğu, dayanıklılık için verilerinizin nerede depolandığı ve çoğaltıldığı ve nasıl kullanıldığı hakkında daha fazla bilgi için Microsoft Güven Merkezi’ne bakın. Bekleyen müşteri verilerinin konumu hakkındaki taahhütler Microsoft Çevrimiçi Hizmet Şartlarının Bilgi İşleme Koşulları bölümünde belirtilir. Microsoft özerk bölgeler için de veri merkezleri sağlar.

Veri işleme

Bu bölümde, Power Platform'un müşteri verilerini nasıl depoladığı, işlediği ve aktardığı açıklanmaktadır.

Bekleyen veriler

Belgede başka bir şekilde belirtilmediği sürece, müşteri verileri özgün kaynağında kalır (örneğin, Dataverse veya SharePoint). Power Platform uygulamaları, bir ortamın parçası olarak Azure Depolama'da depolanır. Mobil uygulamala verileri şifrelenir ve SQL Express'de depolanır. Çoğu durumda, uygulamalar Power Platform hizmet verilerini sürdürmek için Azure Depolama'yı ve hizmet meta verilerini sürdürmek için Azure SQL Veritabanını kullanır. Uygulama kullanıcıları tarafından girilen veriler, hizmetin ilgili veri kaynağında (ör. Dataverse) depolanır.

Power Platform varsayılan olarak tüm kalıcı verileri Microsoft tarafından yönetilen anahtarlar kullanarak şifreler. Azure SQL Veritabanında depolanan müşteri verileri Azure SQL’in Saydam Veri Şifreleme (TDE) teknolojisi kullanılarak şifrelenir. Azure Blob depolama içinde depolanan müşteri verileri, Azure depolama şifrelemesi kullanılarak şifrelenir.

Veriler işleniyor

Veriler, etkileşimli bir senaryonun parçası olarak veya yenileme gibi bir arkaplan işlemi bu verilere temas ettiğinde işlenir. Power Platform, işlenen verileri bir veya daha fazla hizmet iş yükünün bellek alanına yükler. İş yükünün işlevselliğini kolaylaştırmak için, bellekte depolanan veriler şifrelenmemiştir.

Hareket halindeki veriler

Power Platform TLS 1.2 veya üstü kullanarak gelen tüm HTTP trafiğini şifreler. TLS 1.1 veya daha altını kullanmaya çalışan istekler reddedilir.

Gelişmiş güvenlik özellikleri

Bazı Power Platform gelişmiş güvenlik özelliklerinde belirli lisans gereksinimleri olabilir.

Hizmet etiketleri

Servis etiketi, belirli bir Azure hizmetinden gelen bir grup IP adresi önekidir. Ağ güvenlik gruplarında veya Azure Güvenlik duvarında ağ erişim denetimlerini tanımlamak için hizmet etiketlerini kullanabilirsiniz.

Hizmet etiketleri, ağ güvenliği kuralları için sık kullanılan güncelleştirmelerin karmaşıklığını en aza indirmeye yardımcı olur. Örneğin, karşılık gelen hizmet için trafiğe izin veren veya erişimi engelleyen bir güvenlik kuralı oluştururken, belirli IP adreslerinin yerine hizmet etiketlerini kullanabilirsiniz.

Microsoft, hizmet etiketindeki adres öneklerini yönetir ve adresler değiştikçe bunları otomatik olarak günceller. Daha fazla bilgi edinmek için bkz. Azure IP Aralıkları ve Hizmet Etiketleri - Genel Bulut.

Veri ilkeleri

Power Platform, veri güvenliğini yönetmeye yardımcı olmak için kapsamlı veri ilkesi özellikleri içerir.

Depolama Paylaşımlı Erişim İmzası (SAS) IP kısıtlaması

Not

Bu SAS özelliklerinden birini etkinleştirmeden önce müşterilerin https://*.api.powerplatformusercontent.com etki alanına erişime izin vermeleri gerekir aksi takdirde SAS işlevlerinin çoğu çalışmaz.

Bu özellik kümesi, Depolama Paylaşılan Erişim İmzası (SAS) belirteçlerini sınırlayan ve Power Platform yönetim merkezindeki bir menü aracılığıyla denetlenen kiracıya özgü bir işlevselliktir. Bu ayar, IP'ye (IPv4 ve IPv6) bağlı olarak kurumsal SAS belirteçlerini kimlerin kullanabileceğini kısıtlar.

Bu ayarlar, yönetim merkezinde ortamın Gizlilik + Güvenlik ayarlarında bulunabilir. IP adresi tabanlı Depolama Paylaşılan Erişim İmzası (SAS) kuralını etkinleştir seçeneğini etkinleştirmeniz gerekir.

Yöneticiler bu ayar için şu dört seçenekten birini seçebilir:

| Seçenek | Ayar | Description |

|---|---|---|

| Kategori 1 | Yalnızca IP Bağlaması | Bu, SAS anahtarlarını istekte bulunanın IP'siyle kısıtlar. |

| 2 | Yalnızca IP Güvenlik Duvarı | Bu, SAS anahtarlarının kullanımını yalnızca yönetici tarafından belirlenen bir aralıkta çalışacak şekilde kısıtlar. |

| 3 | IP Bağlama ve Güvenlik Duvarı | Bu, SAS anahtarlarının kullanımını yönetici tarafından belirlenen bir aralıkta ve yalnızca istek sahibinin IP'siyle çalışacak şekilde kısıtlar. |

| 4 | IP Bağlama veya Güvenlik Duvarı | Belirtilen aralıkta SAS anahtarlarının kullanılmasına izin verir. İstek aralığın dışından geliyorsa IP Bağlama uygulanır. |

Not

IP Güvenlik Duvarı'na izin vermeyi seçen yöneticiler (yukarıdaki tabloda listelenen Seçenek 2, 3 ve 4), kullanıcılarının uygun şekilde kapsandığından emin olmak için ağlarının IPv4 ve IPv6 aralıklarının ikisini de girmelidir.

Uyarı

Seçenek 1 ve 3, IP Bağlama özelliğini kullanır. Bu özellik, müşterilerin ağlarında IP Havuzları, Ters Ara Sunucu veya Ağ Adresi Çevirisi (NAT) özellikli ağ geçitleri etkinleştirilmişse düzgün çalışmaz. Bu, kullanıcının IP adresinin, istekte bulunanın SAS'nin okuma/yazma işlemleri arasında güvenilir bir şekilde aynı IP'ye sahip olması için çok sık değişmesine neden olur.

Seçenek 2 ve 4 amaçlandığı gibi çalışır.

Etkinleştirildiğinde IP Bağlamayı zorlayan ürünler:

- Dataverse

- Power Automate

- Özel Bağlayıcılar

- Power Apps

Kullanıcı deneyiminde etki

Ortamın IP adresi kısıtlamalarını karşılamayan bir kullanıcı bir uygulama açtığında: Kullanıcılar genel bir IP sorununu kaynak gösteren bir hata iletisi alır.

IP adresi kısıtlamalarına uyan bir kullanıcı bir uygulamayı açtığında: Aşağıdaki olaylar oluşur:

- Kullanıcılar, kullanıcıların bir IP ayarı belirlendiğini bildirmek ve ayrıntılar için yöneticiye başvurmak veya bağlantıyı kaybeden sayfaları yenilemek için hızla kaybolacak bir afiş alabilirler.

- Bu güvenlik ayarının kullandığı IP doğrulaması nedeniyle, bazı işlevler kapalı olduğundan daha yavaş performans gösterebilir.

Ayarları programlı olarak güncelle

Yöneticiler, otomasyonu kullanarak IP bağlama ve güvenlik duvarı ayarlarını, izin verilen IP aralığını ve Günlüğe kaydetme seçeneğini ayarlayabilir ve güncelleyebilir. Daha fazla bilgi: Öğretici: Ortam Yönetimi Ayarları oluşturma, güncelleştirme ve listeleme.

SAS çağrılarının günlüğe kaydedilmesi

Bu ayar, Power Platform içindeki tüm SAS çağrılarının Purview'a kaydedilmesini sağlar. Bu günlük kaydı, tüm oluşturma ve kullanım etkinliklerine ilişkin meta verileri gösterir ve yukarıdaki SAS IP kısıtlamalarından bağımsız olarak etkinleştirilebilir. Power Platform hizmetleri şu anda 2024 yılında SAS çağrılarını sunmaktadır.

| Alan adı | Alan açıklaması |

|---|---|

| response.status_message | Olayın başarılı olup olmadığı konusunda bilgi verme: SASSuccess veya SASAuthorizationError. |

| response.status_code | Olayın başarılı olup olmadığı konusunda bilgi verme: 200, 401 veya 500. |

| ip_binding_mode | Etkinse, kiracı yönetici tarafından ayarlanan IP bağlama modu. Yalnızca SAS oluşturma olayları için geçerlidir. |

| admin_provided_ip_ranges | Varsa, kiracı yönetici tarafından ayarlanan IP aralıkları. Yalnızca SAS oluşturma olayları için geçerlidir. |

| computed_ip_filters | IP bağlama modunu ve bir kiracı yönetici tarafından ayarlanan aralıkları temel alan SAS URI'lerine bağlı son IP filtreleri kümesi. Hem SAS oluşturma hem de kullanım olayları için geçerlidir. |

| analytics.resource.sas.uri | Erişmeye veya oluşturulmaya çalışılan veriler. |

| enduser.ip_address | Arayanın genel IP'si. |

| analytics.resource.sas.operation_id | Oluşturma olayından benzersiz tanıtıcı. Buna göre arama yapmak, oluşturma olayından SAS çağrılarına ilişkin tüm kullanım ve oluşturma olaylarını gösterir. "x-ms-sas-operation-id" yanıt üstbilgisine eşlendi. |

| request.service_request_id | İstek veya yanıttan gelen benzersiz tanıtıcı ve tek bir kayıt aramak için kullanılabilir. "x-ms-service-request-id" yanıt üstbilgisine eşlendi. |

| sürüm | Bu günlük şemasının sürümü. |

| Tür | Genel yanıt. |

| analytics.activity.name | Bu olayın aktivite türü şöyleydi: Oluşturma veya Kullanım. |

| analytics.activity.id | Purview'da kaydın benzersiz kimliği. |

| analytics.resource.organization.id | Kuruluş Kimliği |

| analytics.resource.environment.id | Ortam kimliği |

| analytics.resource.tenant.id | Kiracı kimliği |

| enduser.id | Oluşturma olayının oluşturucusunun Microsoft Entra ID'deki GUID. |

| enduser.principal_name | Oluşturanın UPN/e-posta adresi. Kullanım olayları için bu genel bir yanıttır: "system@powerplatform". |

| enduser.role | Genel yanıt: Oluşturma olayları için Normal ve kullanım olayları için Sistem. |

Purview'da denetim günlüğünü açın

Günlüklerin Purview örneğinizde gösterilmesi için, önce günlükleri istediğiniz her ortam için bunu kabul etmeniz gerekir. Bu ayar, bir kiracı yöneticisi tarafından Power Platform yönetim merkezinde güncellenebilir.

- Kiracı yöneticisi kimlik bilgileriyle Power Platform yönetim merkezinde oturum açın.

- Gezinti bölmesinde Yönet'i seçin.

- Yönet bölmesinde Ortamlar'ı seçin.

- Yönetici günlüğünü açmak istediğiniz ortamı seçin.

- Komut çubuğunda Ayarlar'ı seçin.

- Ürün>Gizlilik + Güvenlik'i seçin.

- Depolama Paylaşımlı Erişim İmzası (SAS) Güvenlik Ayarları (Önizleme) altında, Purview'da SAS Günlüğünü Etkinleştir özelliğini açın.

Denetim günlüklerini ara

Kiracı yöneticileri, SAS işlemleri için yayılan denetim günlüklerini görüntülemek için Purview'u kullanabilir ve IP doğrulama sorunlarında döndürülebilecek hataları kendi kendine tanılayabilir. Purview günlükleri en güvenilir çözümdür.

Sorunları tanılamak veya kiracınızdaki SAS kullanım desenlerini daha iyi anlamak için aşağıdaki adımları kullanın.

Ortam için denetim günlüğünün açık olduğundan emin olun. Bkz Purview'da denetim günlüğünü açın.

Microsoft Purview uyumluluk portalına gidin ve kiracı yönetici kimlik bilgilerinizle oturum açın.

Sol gezinti bölmesinde, Denetim'i seçin. Bu seçeneği kullanamıyorsanız bu, oturum açmış kullanıcının sorgu denetleme günlüklerine yönetici erişimi olmadığı anlamına gelir.

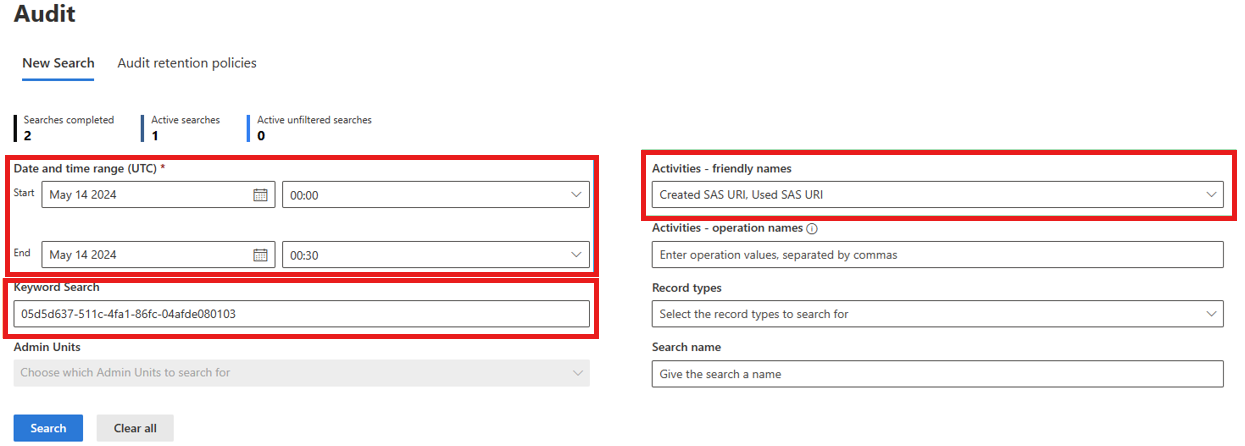

Günlükleri aramak için UTC'de tarih ve zaman aralığını seçin. Örneğin, unauthorized_caller hata koduna sahip bir 403 Yasak hatası döndürüldüğünde.

Etkinlikler - kolay adlar açılır listesinden Power Platform depolama işlemi öğesini arayın ve Oluşturulan SAS URI ve Kullanılan SAS URI öğelerini seçin.

Anahtar Sözcük Arama'da bir anahtar sözcük belirtin. Bu alan hakkında daha fazla bilgi edinmek için Purview belgelerindeki Aramaya başlama bölümüne bakın. Senaryonuza bağlı olarak yukarıdaki tabloda açıklanan alanlardan herhangi birinden bir değer kullanabilirsiniz, ancak arama yapmak için önerilen alanlar aşağıdadır (tercih sırasına göre):

- x-ms-service-request-id yanıt üst bilgisinin değeri. Bu, üst bilginin hangi istek türünden geldiğine bağlı olarak sonuçları bir SAS URI Oluşturma olayına veya bir SAS URI kullanım olayına filtreler. Kullanıcıya döndürülen bir 403 Yasak hatasını araştırırken kullanışlıdır. powerplatform.analytics.resource.sas.operation_id değerini almak için de kullanılabilir.

- x-ms-sas-operation-id yanıt üst bilgisinin değeri. Bu, kaç kez erişildiğine bağlı olarak sonuçları bir SAS URI oluşturma olayına ve bu SAS URI'si için bir veya daha fazla kullanım olayına filtreler. powerplatform.analytics.resource.sas.operation_id alanıyla eşleşir.

- Tam veya kısmi SAS URI'si (imza hariç). Bu, birçok SAS URI oluşturma ve birçok SAS URI kullanım olayı döndürebilir, çünkü aynı URI'nin gerektiği kadar çok kez oluşturulması istenebilir.

- Arayıcı IP adresi. Bu IP için tüm oluşturma ve kullanım olaylarını döndürür.

- Ortam Kimliği. Bu, Power Platform ifadesinin birçok farklı örneğini kapsayan büyük bir veri kümesi döndürebilir, bu nedenle mümkünse bundan kaçının veya arama penceresini daraltmayı düşünün.

Uyarı

Kullanıcı Asıl Adı veya Nesne Kimliği için arama yapmanızı önermiyoruz çünkü bunlar kullanım olaylarına değil, yalnızca oluşturma olaylarına yayılır.

Ara seçeneğini tıklayın ve sonuçların görünmesini bekleyin.

Uyarı

Purview'a günlük alımı bir saat veya daha uzun süre gecikebilir, bu nedenle son olayları ararken bunu göz önünde bulundurun.

Sorun giderme 403 Yasaklanmış/unauthorized_caller hatası

Bir çağrının neden unauthorized_caller hata koduyla 403 Forbidden hatasına yol açtığını belirlemek için oluşturma ve kullanım günlüklerini kullanabilirsiniz.

- Önceki bölümde açıklandığı gibi Purview'da günlükleri bulun. Yanıt üst bilgilerinden x-ms-service-request-id veya x-ms-sas-operation-id kullanmayı arama anahtar sözcüğü olarak göz önünde bulundurun.

- Kullanılan SAS URI'si kullanım olayını açın ve PropertyCollection altında powerplatform.analytics.resource.sas.computed_ip_filters alanını arayın. Bu IP aralığı, isteğin devam etme yetkisine sahip olup olmadığını belirlemek için SAS çağrısının kullandığı aralıktır.

- Bu değeri, isteğin neden başarısız olduğunu belirlemek için yeterli olması gereken günlüğün IP Adresi alanıyla karşılaştırın.

- powerplatform.analytics.resource.sas.computed_ip_filters değerinin yanlış olduğunu düşünüyorsanız sonraki adımlarla devam edin.

- SAS URI Oluşturuldu adlı oluşturma olayını, x-ms-sas-operation-id yanıt başlığı değerini (veya oluşturma günlüğündeki powerplatform.analytics.resource.sas.operation_id alanının değerini) kullanarak arayarak açın.

- powerplatform.analytics.resource.sas.ip_binding_mode alanın değerini alın. Eksik veya boşsa bu, söz konusu istek sırasında bu ortam için IP bağlamanın açık olmadığı anlamına gelir.

- powerplatform.analytics.resource.sas.admin_provided_ip_ranges alanın değerini alın. Eksik veya boşsa bu, söz konusu istek sırasında bu ortam için IP güvenlik duvarı aralıklarının belirtilmediği anlamına gelir.

- Kullanım olayıyla aynı olması gereken ve IP bağlama modu ve yönetici tarafından sağlanan IP güvenlik duvarı aralıklarına göre türetilen powerplatform.analytics.resource.sas.computed_ip_filters değerini alın. Türetme mantığını Power Platform'de veri depolama ve yönetimi bölümünde inceleyin.

Bu bilgiler, kiracı yöneticilerinin ortamın IP bağlama ayarlarındaki yanlış yapılandırmaları düzeltmesine yardımcı olur.

Uyarı

SAS IP bağlaması için ortam ayarlarında yapılan değişikliklerin geçerlilik kazanması en az 30 dakika sürebilir. İş birliği yaptığımız ekiplerin kendi önbellekleri varsa daha fazla olabilir.

İlgili makaleler

Güvenliğe genel bakış

Power Platform hizmetlerinde kimlik doğrulama

Veri kaynaklarına bağlanma ve kimlik doğrulama

Power Platform güvenliği hakkında SSS