Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Kuruluşunuz, hizmetlerinin güvenli ve denetimli bir ağ ortamında çalıştığından emin olmak Power Platform için Azure Sanal Ağ'ı kullanabilir ve veri ihlalleri ve yetkisiz erişim riskini azaltabilir. Bu teknik incelemede, Power Platform'da Azure Sanal Ağ desteğinin ayrıntılı bir analizi sağlanmaktadır. Önemli avantajları vurgular, uygulama sürecini ve teknik mimariyi özetler, gerçek dünyadaki kullanım örneklerini ele alır ve başarılı bir örnek olay incelemesinden pratik içgörüler sunar. Ağ güvenliğini ve operasyonel verimliliği artırmak isteyen BT uzmanları ve karar alıcılar için değerli bir kaynaktır.

Temel avantajlar

Gelişmiş güvenlik: Hizmetleri güvenli bir ağda barındırarak Power Platform hassas verileri yetkisiz erişime ve olası ihlallere karşı koruyun.

Geliştirilmiş bağlantı: Power Platform hizmetleri ve diğer Azure kaynakları arasında güvenli ve güvenilir bağlantılar kurarak genel bağlantıyı geliştirin.

Kolaylaştırılmış ağ yönetimi: Hizmetler için Power Platform ağ ayarlarını yapılandırmaya ve yönetmeye yönelik merkezi ve tutarlı bir yaklaşımla ağ yönetimini basitleştirin.

Ölçeklenebilirlik: Hizmetleri verimli bir şekilde ölçeklendirerek Power Platform ağ kaynaklarının iş ihtiyaçları doğrultusunda büyüyebilmesini sağlayın.

Uyumluluk: Ağ güvenliği ve veri koruması için mevzuat ve uyumluluk gereksinimlerini karşılayın.

Background

Microsoft Power Platform insanların profesyonel geliştiriciler olmasalar bile uygulamalar oluşturmasına, iş akışlarını otomatikleştirmesine ve verileri analiz etmesine olanak tanıyan, belirli iş gereksinimlerine göre uyarlanmış özel çözümler oluşturmalarını, yeniliği teşvik etmelerini ve üretkenliği artırmalarını sağlayan lider bir düşük kodlu/kodsuz platformdur. Power Platform aşağıdaki Microsoft hizmetlerini kapsar:

- Dataverse, verileri depolamak ve yönetmek için güvenli ve ölçeklenebilir bir ortam sağlayan temel veri platformu olarak hizmet eder.

- Power Apps Özel uygulamalar oluşturmak için kullanıcı dostu bir arayüz sunar.

- Power Automate Tekrarlayan görevleri ve iş akışlarını otomatikleştirmek için bir sürükle ve bırak arayüzü sunar.

- Power BI güçlü veri görselleştirme ve analiz yetenekleri sunar.

- Power Pages Profesyonel düzeyde web siteleri oluşturmak için kullanıcı dostu bir arayüz sunar.

- Copilot Studio yapay zeka mühendisliği hakkında derinlemesine bilgi sahibi olmadan akıllı botlar ve aracılar oluşturmayı kolaylaştırır.

Bu bileşenlerin sanal ağları kullanarak Azure kaynaklarıyla tümleştirilmesi, genel işlevselliği ve güvenliği artırır Power Platform. Sanal ağlar, hizmetlerin çalışabileceği güvenli ve yalıtılmış bir ağ ortamı Power Platform sağlayarak, verilerin yasal gereksinimlere uygun olarak korunmasını sağlarken kuruluşunuzun ağ trafiğini denetlemesine ve yönetmesine olanak tanır.

Ağ güvenliği ve Sanal Ağ tümleştirmesi

Ağ güvenliği, herhangi bir dijital altyapının kritik bir yönüdür. Power Platform hizmetlerinden giden trafiği korumak, yetkisiz erişimi, veri ihlallerini ve diğer güvenlik tehditlerini önlemek için çok önemlidir. Sanal Ağ entegrasyonu hayati bir rol oynar. Veri aktarımı için güvenli bir yol sağlayarak ve Power Platform hizmetlerinden gelen tüm trafiğin denetimli ve izlenen bir ağ ortamı üzerinden yönlendirilmesini sağlayarak olası tehditlere maruz kalma riskini azaltır.

Kuruluşunuz Sanal Ağ desteği uygulayarak sıkı güvenlik ilkeleri uygulayabilir, ağ trafiğini izleyebilir ve anormallikleri gerçek zamanlı olarak algılayabilir. Bu kontrol düzeyi, hassas verilerin bütünlüğünü ve gizliliğini korumak için çok önemlidir. Aynı zamanda, Sanal Ağ tümleştirmesi genel ağ mimarinizi basitleştirir ve hizmetlerin diğer Azure kaynaklarına sorunsuz bir şekilde bağlanmasına olanak tanıyarak Power Platform güvenilirliği artırır.

Power Platform içinde Sanal Ağ desteğine genel bakış

Sanal Ağ desteği, Power Platform'a güçlü güvenlik ve gelişmiş bağlantı sağlayan önemli bir iyileştirmedir. Sanal ağlar, Azure'ın ağ özelliklerinin temel bir bileşenidir ve kuruluşunuzun hizmetleri kurumsal özel ağlarındaki kaynaklara bağlamasına Power Platform olanak tanır. Power Platform hizmetleri, diğer Azure kaynakları ve ağlar arasında, güvenli iletişim kurarlar. Şirket içi hizmetler, veritabanları, depolama hesapları ve anahtar kasası gibi kaynaklar bu ağlara dahildir.

Kuruluşunuz, hizmetlerden giden Power Platform tüm trafiği bir sanal ağ üzerinden yönlendirerek verilerin güvenli bir şekilde iletilmesini ve yetkisiz erişime karşı korunmasını sağlayabilir. Sanal ağ, güvenilir ve tutarlı bir ağ ortamı sağlayarak bağlantıyı da geliştirir. Hizmetler ve diğer Azure kaynakları arasında Power Platform güvenli bağlantılar kurmak, sorunsuz veri akışı ve ağ kaynaklarının daha verimli kullanılmasını sağlar.

Perde arkası

Power Platform altyapısı, katı bir güvenlik sınırına sahip iş yüklerini yürüten ve bireysel, iş yükü düzeyinde kullanılabilirlik ve ölçeklenebilirlik sağlayan sunucusuz bir kapsayıcı düzenleme katmanından oluşur. Kapsayıcı düzenleme katmanı, bağlayıcılar gibi iç Microsoft iş yükleri ve eklentiler gibi müşteri iş yükleri dahil olmak üzere yalıtım gerektiren tüm iş yüklerini işler.

Power Platform, kapsayıcı tabanlı iş yükü sayesinde, Azure alt ağ temsilcisi ve Sanal Ağ ekleme özelliklerinin bir birleşimini kullanarak ağ düzeyinde yalıtımı destekleyebilir. Sanal Ağ enjeksiyonu ile, bir ağ arabirim kartı bağlanarak bir sanal ağa bir kapsayıcı enjekte edilebilir. Bu kapsayıcı üzerinde çalışan herhangi bir iş yükü müşterinin ağında yürütülür ve ağ içindeki özel IP adreslerini kullanabilir. Eklenti iş yükleri, aynı sanal ağa açık olan özel bir bağlantıyla kullanıcı hizmetlerine, kaynaklara veya Azure kaynaklarına erişebilir. Benzer şekilde, bir bağlayıcı iş yükü aynı sanal ağ içindeki hedef kaynağa veya uç noktaya erişebilir.

Azure alt ağ delegasyonu

Power Platform için Sanal Ağ desteği Azure alt ağ delegasyonuna dayanır. Kuruluşlar, Power Platform hizmetleri tarafından, çalışma zamanında istekleri işlemek için Dataverse eklentileri ve bağlayıcıları gibi araçlarla kullanılmak üzere bir alt ağ tahsis eder. Kapsayıcılar, bu istekleri işlemek için temsilci alt ağındaki IP adresini kullanır.

Kapsayıcı, temsilci atanan alt ağın sınırları içinde çalıştığından ve IP adresini kullandığından, kapsayıcıdan giden tüm çağrılar kuruluşun ağ sınırları içinde kalır, yani çağrı, bu alt ağın parçası olan sanal ağda kalır. Bu kurulum, kuruluşunuzun kapsayıcılar için ilkeler, kurallar ve ağ paketleri üzerinde tam denetime sahip olmasını sağlar. Kendi ağınıza uyguladığınız temsilci alt ağına da aynı denetimleri uygulayabilirsiniz.

Power Platform, temsilci alt ağının yapılandırmasını yönetmez. Tek gereksinim, delege edilmiş alt ağın başka kaynaklar için kullanılamaması veya diğer hizmetlere devredilememesidir. Bir alt ağa delege edildikten sonra, bu alt ağdaki IP adresleri Power Platform için ayrılır.

Kapsayıcılardan İnternet erişimi varsayılan olarak kısıtlanmamalıdır. Kapsayıcı yine de genel uç noktalara yönlendirebilir. İnternet erişimini kısıtlama hakkında bilgi için bkz. Giden bağlantıların güvenliğini sağlamaya yönelik en iyi yöntemler.

Aşağıdaki tabloda, delege edilmiş alt ağın sahipliği ve müşteriler ve Microsoft'un erişebildiği denetimler özetlenmektedir.

| Denetimler | Açıklama | Sahiplik |

|---|---|---|

| NAT Gateway | Power Platform kapsayıcılarından giden internet trafiğini kısıtlamak ve denetlemek için temsilci alt ağına bir NAT ağ geçidi ekleyin. | Müşteri |

| Ağ güvenlik grupları (NSG) | Müşteriler, NSG'leri atanmış alt ağ ile ilişkilendirebilir. Alt ağa gelen ve giden trafiği denetlemek için güvenlik kuralları tanımlayın ve uygulayın. | Müşteri |

| Rota tabloları | Müşteriler, yol tablolarını temsilci atanan alt ağ ile ilişkilendirebilir. Sanal ağ içindeki ve dış ağlara giden trafik akışını denetlemek için özel yönlendirme ilkeleri tanımlayın. | Müşteri |

| Ağ izleme | Ağ izleme, trafiği kuruluşun sanal özel ağı üzerinden geçmeye zorlayarak güvenlik ilkeleriyle uyumluluğun korunmasına yardımcı olur. | Müşteri |

| IP adresi yönetimi | Müşteriler, temsilci atanan alt ağ için IP adres alanını dikte ederek 10.0.0.0/8 , 192.168.0.0/16 veya 172.16.0.0/12 gibiözel IP adresi aralıklarını kullandığından emin olabilir. | Müşteri |

| DNS yapılandırması | Müşteriler, Azure DNS girişleri de dahil olmak üzere, temsilci alt ağı için özel DNS ayarları yapılandırabilir. | Müşteri |

| Kapsayıcı | Kapsayıcılar, Sanal Ağ tarafından desteklenen hizmetlerden gelen istekleri yürütür ve temsilci alt ağından IP adresleri alır. | Microsoft |

Teknik mimari

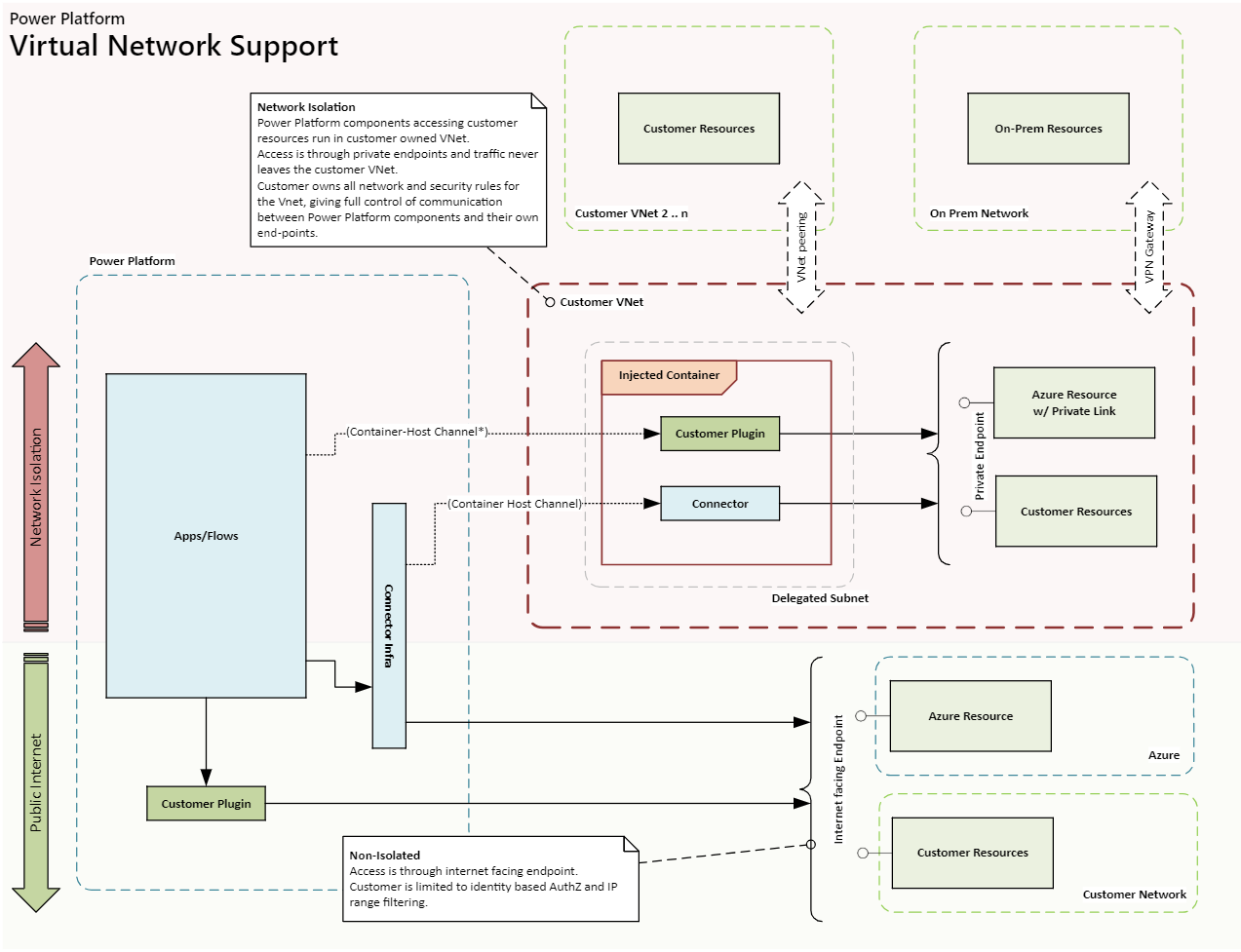

Bir çözümün teknik mimarisinin Power Platform aşağıdaki diyagramı, veri kaynakları, bağlayıcılar, hizmetler ve uygulamalar gibi bileşenlerin çözüm içinde nasıl etkileşim kurduğunu ve tümleştirildiğini gösterir. Diyagramda, hizmetlerin özel ve korumalı kaynaklara İnternet'e maruz kalmadan bağlanmasına izin vererek Power Platform güvenliği ve bağlantıyı geliştirmek için sanal ağların kullanımı vurgulanır. Mimari, kapsayıcı yalıtım sınırlarını korurken yürütme isteklerinin sanal ağdaki kapsayıcılara nasıl yönlendirildiğini gösterir.

Sanal Ağ yapılandırmasında, eklentiyi veya bağlayıcıyı çalıştıran kapsayıcı, kuruluşun sanal ağının bir parçasıdır. Sanal ağdaki uç noktalarla iletişim, sanal ağ sınırının içinde kalır. Sanal Ağ eşlemesi ve ExpressRoute veya VPN Gateway kullanarak sınırı diğer sanal veya şirket içi ağlara genişletebilirsiniz.

Power Platform Bir sanal ağın kapsayıcılı iş yükündeki bileşenlerin, iş yükündeki diğer bileşenlerle iletişim kurabilmesi gerekir. Örneğin, Power Platform iş yükünde bir eklentiyi tetiklemeniz veya bir bağlayıcıyı çağırmanız gerekebilir.

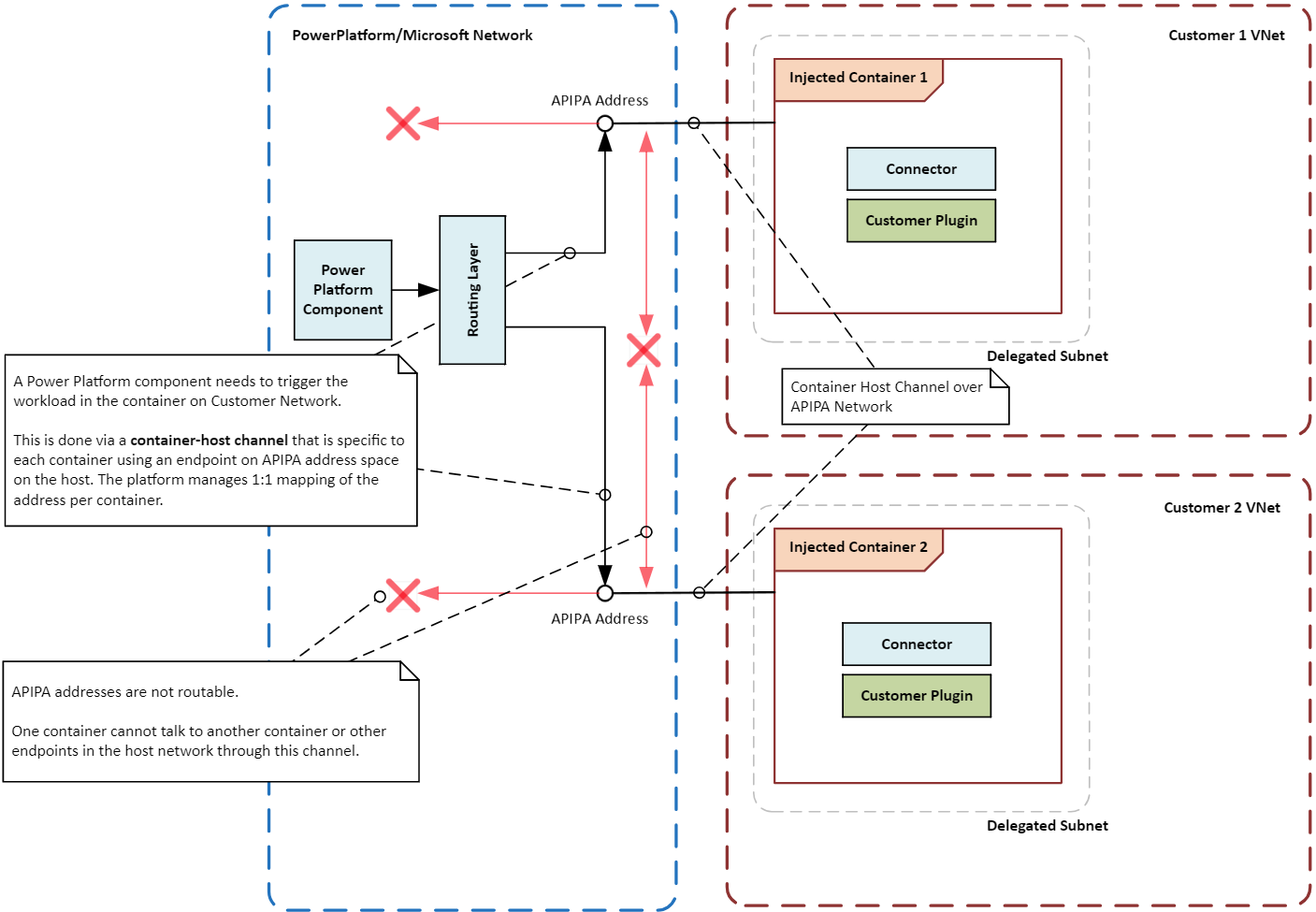

Kapsayıcı doğrudan ana ağ altyapısına bağlı olmadığından, kapsayıcı ile düzenleme katmanı arasında özel bir iletişim yolu veya kanal oluşturulur. Kanal, kapsayıcının içinde çalışan iş yüküne belirli yönergeler veya sinyaller göndermek için APIPA adresi adı verilen özel bir yerel IP adresi kullanır. Yalnızca belirli ileti türlerinin iş yüküne ulaşmasına izin verilir, bu da kapsayıcının ve iş yükünün güvenli ve yalıtılmış kalmasını sağlar.

Aşağıdaki diyagramda, yalıtım sınırlarını korurken yürütme isteklerini kapsayıcılara yönlendiren sanal ağlar kullanılarak kapsayıcıların birbirinden ve konak sisteminden nasıl yalıtıldığı gösterilmektedir.

Power Platform için Sanal Ağ desteğini açın

Sanal Ağ desteğini ayarlama bölümündeki Power Platformyönergeleri izleyin.

Yaygın kullanım örnekleri ve gerçek dünyadan örnekler

Bu bölümde, çözümleri olan Power Platform sanal ağlar için yaygın kullanım örnekleri hakkında bilgi edineceksiniz. Ayrıca, çeşitli endüstrilerin bunları kullanmaktan nasıl yararlandığına dair gerçek dünya örneklerini de keşfediyorsunuz.

Kullanım örnekleri

Güvenli veri tümleştirmesi: Kuruluşunuz, hizmetleri Azure SQL Veritabanı, Azure Depolama ve şirket içi kaynaklar gibi özel veri kaynaklarına güvenli bir şekilde bağlamak Power Platform için Sanal Ağ desteğini kullanabilir. Sanal ağ, verilerin kuruluşun ağ sınırları içinde kalmasını ve genel İnternet'e maruz kalmamasını sağlar.

Bağlayıcılar için özel uç noktalar: Power Platform bağlayıcılar, güvenli iletişim için özel uç noktalar oluşturmak üzere Sanal Ağ desteğini kullanabilir. Özel ağ, genel IP adreslerine olan ihtiyacı ortadan kaldırır ve veri ihlali riskini azaltır.

Güvenli Copilot Studio tümleştirmeleri: Copilot Studio'da Power Platform bağlayıcılarıyla sanal ağ desteğini kullanarak veri kaynaklarıyla güvenli bağlantı kurabilirsiniz. Özel ağ, veri kaynaklarının genel İnternet'e maruz bırakılmasıyla ilişkili riskleri ortadan kaldırır ve veri hırsızlığı risklerini azaltır.

Gerçek dünyadan örnekler

Farklı sektörlerdeki kuruluşlar, Power Platform için Sanal Ağ desteğinden yararlanabilir. Kuruluşlar, hizmetleri özel veri kaynaklarına güvenli bir şekilde bağlayarak Power Platform güvenlik duruşlarını geliştirebilir, bağlantıyı iyileştirebilir ve yasal gerekliliklere uyumluluğu sağlayabilir.

Finans kurumları: Büyük bir banka, çözümleri ve Dynamics 365 uygulamalarını korumalı veritabanlarına ve hizmetlerine güvenli bir şekilde bağlamak Power Platform için sanal bir ağ kullanabilir. Bu kurulum, bankanın hassas bilgileri halka açık internete ifşa etmeden güvenli iş akışları oluşturmasına ve süreçleri otomatikleştirmesine olanak tanıyarak müşteri verilerinin korunmasını ve yasal gerekliliklere uygun olmasını sağlar.

Sağlık hizmeti sağlayıcıları: Bir sağlık kuruluşu, çözümleri ve Dynamics 365 uygulamalarını elektronik sağlık kaydı sistemlerine bağlamak Power Platform için sanal bir ağ kullanabilir. Özel ağ, hasta verilerine güvenli erişim ve departmanlar arasında ve sağlayıcı ile harici ortaklar arasında güvenli iletişim kanalları oluşturmak için kullanılabilir.

Perakende şirketleri: Bir perakende şirketi, çözümleri ve Dynamics 365 uygulamalarını envanter yönetimi sistemlerine ve müşteri veritabanlarına güvenli bir şekilde bağlamak Power Platform için bir sanal ağ kullanabilir. Özel bağlantılar, şirketin operasyonları kolaylaştırmasına, envanter takibini iyileştirmesine ve müşteri hizmetlerini geliştirmesine olanak tanırken hassas verilerin korunmasını sağlar.

Devlet kurumları: Devlet kurumları, çözümleri ve Dynamics 365 uygulamalarını iç sistemlerine ve veritabanlarına güvenli bir şekilde bağlamak Power Platform için sanal bir ağ kullanabilir. Özel bağlantılar, kurumların katı güvenlik ve uyumluluk standartlarını korurken süreçleri otomatikleştirmesine, veri paylaşımını iyileştirmesine ve işbirliğini geliştirmesine olanak tanır.

Entegrasyon desenleri

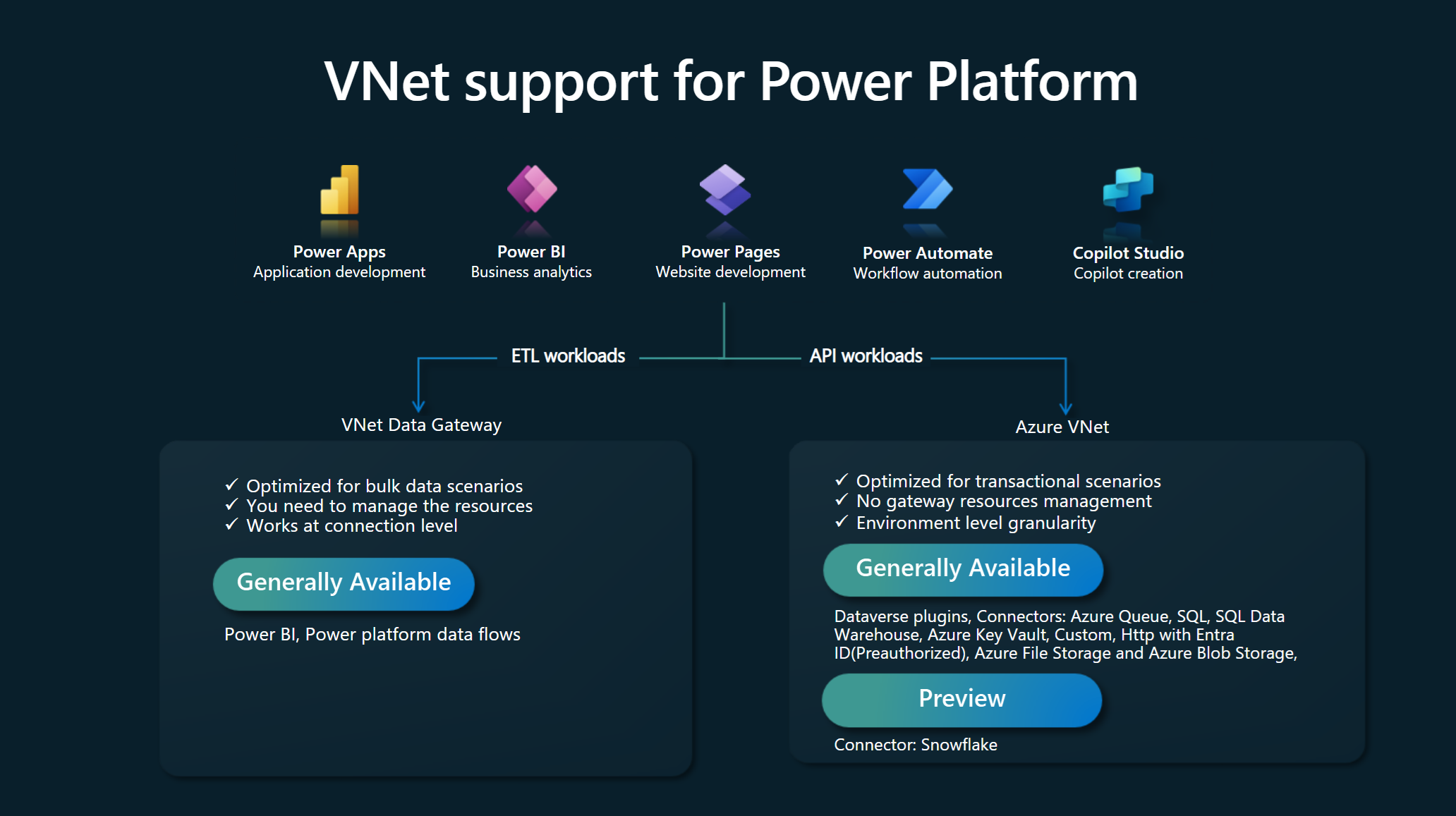

Bir ortamda çalıştırmak istediğiniz iş yükü türleri, tümleştirme düzenini Power Platform belirler. Bazı istisnalar dışında, ortamınızda bütünleşme deseni olarak Power Platform için Sanal Ağ desteğini kullanabilirsiniz.

API iş yükleri: Eklentiler, bağlayıcılar veya hizmet uç noktaları gibi API iş yüklerini çalıştırmayı planlıyorsanız, bunları ağınızdaki veri kaynaklarıyla güvenli bir şekilde tümleştirmenin desteklenen tek yolu sanal ağdır. Sanal ağlar, Microsoft dışı sürücü gereksinimlerine sahip olan veya Windows kimlik doğrulaması kullanan bağlayıcıların bir alt kümesini desteklemez. Bu bağlayıcılar yaygın olarak kullanılmaz ve sanal ağ yerine şirket içi veri ağ geçidi kullanmalıdır. Aşağıdaki eklentiler ve bağlayıcılar genel olarak bir sanal ağda kullanılabilir:

- Dataverse eklentiler

- Özel bağlayıcılar

- Azure Blob Storage (Azure'ın bünyesinde depolama hizmeti)

- Azure Dosya Depolaması

- Azure Key Vault

- Azure Kuyrukları

- Azure SQL Data Warehouse

- Microsoft Entra Id ile HTTP (önceden yetkilendirilmiş)

- SQL Server

ETL iş yükleri: Power BI ve Power Platform veri akışları ETL iş yüklerini ayıklamak, dönüştürmek ve yüklemek için sanal ağ geçitlerini kullanır.

Aşağıdaki diyagramda API ve ETL iş yükleri için tümleştirme desenleri gösterilmektedir.

Yapılandırmada önemli noktalar

Sanal Ağ desteğini Power Platform ayarlarken aşağıdaki hususları göz önünde bulundurun.

Bölgeler ve konumlar

Azure bölgelerindeki yetkilendirilmiş alt ağların Power Platform ortamının konumuyla eşleşmesi gerekir. Örneğin, ortamınız Power Platform Amerika Birleşik Devletleri'ndeyse, iki sanal ağın ve alt ağın her birinin ve eastuswestus Azure bölgelerinde olması gerekir.

Azure bölgeleri ve konumları hakkında en son bilgiler için desteklenen bölgelerin ve konum eşlemelerinin listesini denetleyin .

Azure kaynaklarınız farklı Azure bölgelerindeyse, her Power Platform ortamı için sanal ağlarınızı uygun Azure konumuna dağıtmaya devam etmeniz gerekir. Kaynakları sanal ağlarınıza bağlamak için Sanal Ağ eşlemesi veya yüksek hız ve düşük gecikme süresine sahip benzer bir bağlantı seçeneği kullanın. Microsoft genel ağı , sanal ağ ile kurumsal sanal ağınız arasında Power Platform bağlantı kurmak için birden çok seçenek sunar.

Alt ağ boyutu

Bir sanal ağdaki temsilci atanan alt ağın boyutu, kullanımda gelecekteki büyümeyi ve yeni hizmetlerin eklenmesini sağlamalıdır. Alt ağınızı uygun şekilde boyutlandırmak, isteklerin kısıtlanmamasını sağlar. Alt ağınızı boyutlandırma hakkında daha fazla bilgi için Power Platform ortamları için alt ağ boyutunu tahmin etme bölümüne gidin.

Azure NAT Ağ Geçidi

Azure NAT Gateway atanmış alt ağdaki kapsayıcılar için güvenli, ölçeklenebilir giden bağlantı sağlar. Bir alt ağa bağlanıldığında NAT ağ geçidi, özel IP adreslerini statik bir genel IP adresine çevirerek İnternet'e yönelik tüm trafik için sonraki atlama haline gelir. Bu, kuruluşunuza giden İnternet erişimini yönetmek için merkezi bir denetim noktası sağlar.

Ağ izleme

Ağ izleme, olası sorunları belirlemek ve çözmek için gerekli olan yetkilendirilmiş alt ağdaki trafik akışını izler ve analiz eder. İzleme, ağ bileşenlerinin performansı ve sağlığı hakkında içgörüler sağlayarak, ağın verimli ve güvenli bir şekilde çalıştığından emin olmaya yardımcı olur. İzleme araçları, olağandışı trafik kalıpları veya yetkisiz erişim girişimleri gibi anormallikleri algılayarak zamanında müdahale ve azaltma sağlar.

Ağ güvenlik grupları

Ağ güvenlik grupları (NSG), Azure kaynaklarınıza gelen ve giden trafiği denetleyen güvenlik kuralları tanımlamanıza olanak tanır. Bir alt ağ için temsilci atadığınızda, NSG'leri yalnızca yetkili trafiğe izin verildiğinden emin olacak şekilde yapılandırabilir ve ağınızın güvenliğini ve bütünlüğünü korumanıza yardımcı olabilirsiniz. NSG'ler hem alt ağlara hem de tek tek ağ arabirimlerine uygulanabilir ve farklı düzeylerde trafiği yönetme esnekliği sağlar.

Power Platform hizmetlerinden giden bağlantıları güvence altına almak için en iyi uygulamalar

Aşağıdaki en iyi yöntemler, veri sızdırma risklerini azaltmak ve güvenlik ilkeleriyle uyumluluğu sağlamak için kritik öneme sahip olan Power Platform hizmetlerinden giden bağlantıların güvenliğini sağlamanıza yardımcı olur.

İnternet erişimini kısıtla: Kapsayıcıların varsayılan olarak sınırsız giden İnternet erişimi vardır. Kontrollü bir yoldan tüm internet trafiğini yönlendirmek için temsil edilen alt ağa bir NAT ağ geçidi ekleyin, kapsayıcıların özel kalmasını sağlarken güvenli giden bağlantıyı koruyun.

Giden trafiği kısıtlama: NAT Ağ Geçidi dağıtıldıktan sonra, Power Platform kaynaklarından belirli uç noktalara olan çıkış trafiğini kısıtlayın. Trafik kurallarını zorlamak ve erişimi denetlemek için ağ güvenlik gruplarını ve Azure Güvenlik Duvarı'nı kullanın.

Özel uç noktaları kullanma: Hizmetler ve Azure kaynakları arasında Power Platform güvenli iletişim için özel uç noktaları kullanın. Özel uç noktalar, trafiğin Azure ağı içinde kalmasını ve genel İnternet'ten geçmemesini sağlar.

Trafiği izleme ve denetleme: Olası güvenlik tehditlerini gerçek zamanlı olarak tanımlamanıza ve yanıtlamanıza yardımcı olmak için hizmetlerden giden trafiği izlemek ve denetlemek için Azure Ağ İzleyicisi ve Microsoft Sentinel'i kullanın Power Platform .

Güvenlik ilkelerini uygulayın: Tüm giden bağlantıların kuruluşunuzun güvenlik gereksinimleriyle uyumlu olduğundan emin olmak için Azure İlkesi ve Azure Güvenlik Duvarı kullanarak güvenlik ilkelerini zorunlu kılın. Veri akışını denetlemek için bağlayıcılara veri kaybı önleme ilkeleri ve uç nokta filtrelemesi uygulayın.

Örnek Sanal Ağ yapılandırmaları

Bu bölümde, Sanal Ağ desteği Power Platform için örnek yapılandırmalar sunuyoruz. Bu yapılandırmalar, farklı senaryolar için sanal ağların ve alt ağların nasıl ayarlanacağını göstererek hizmetler ve Azure kaynakları arasında Power Platform güvenli bağlantı sağlar.

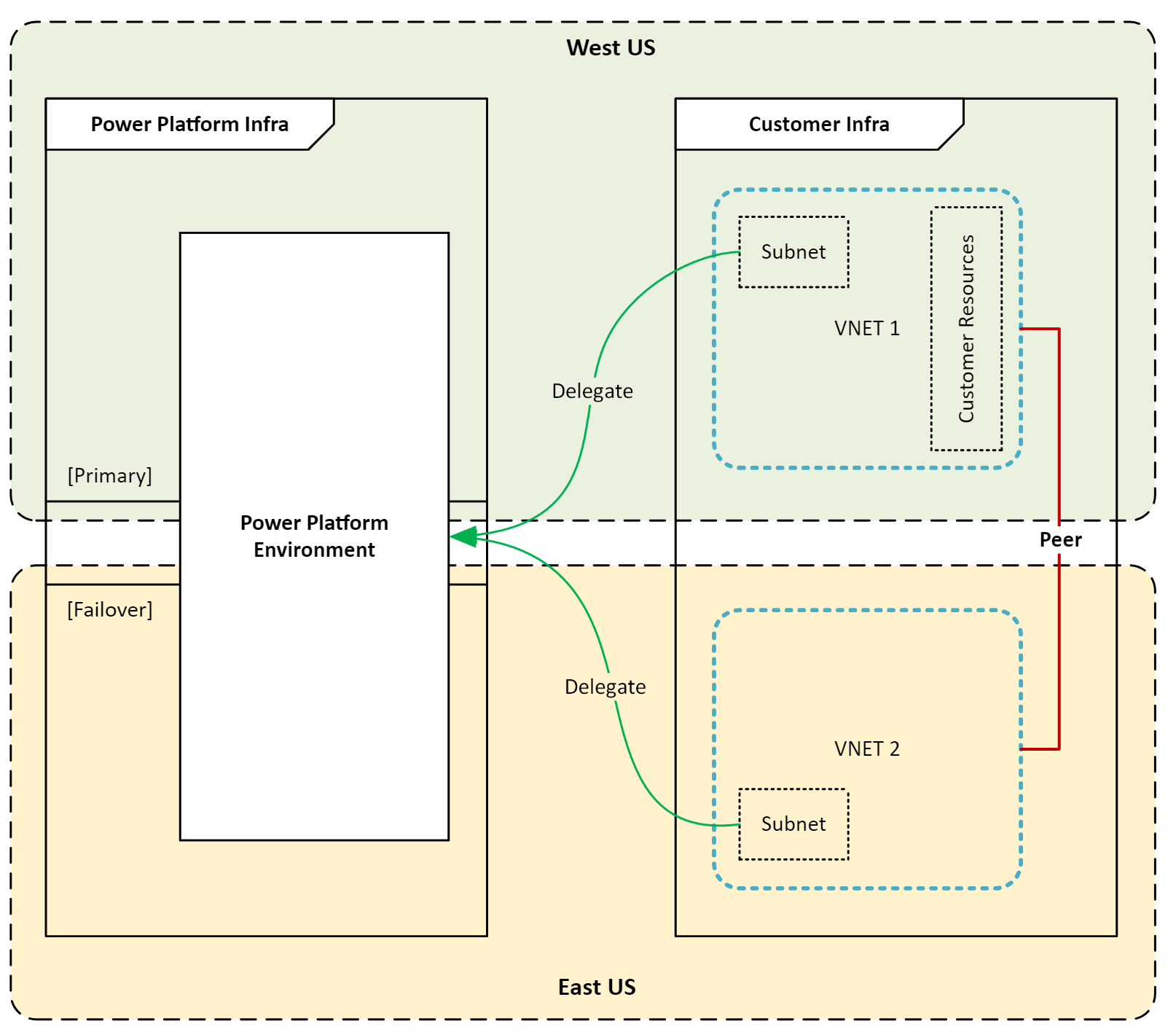

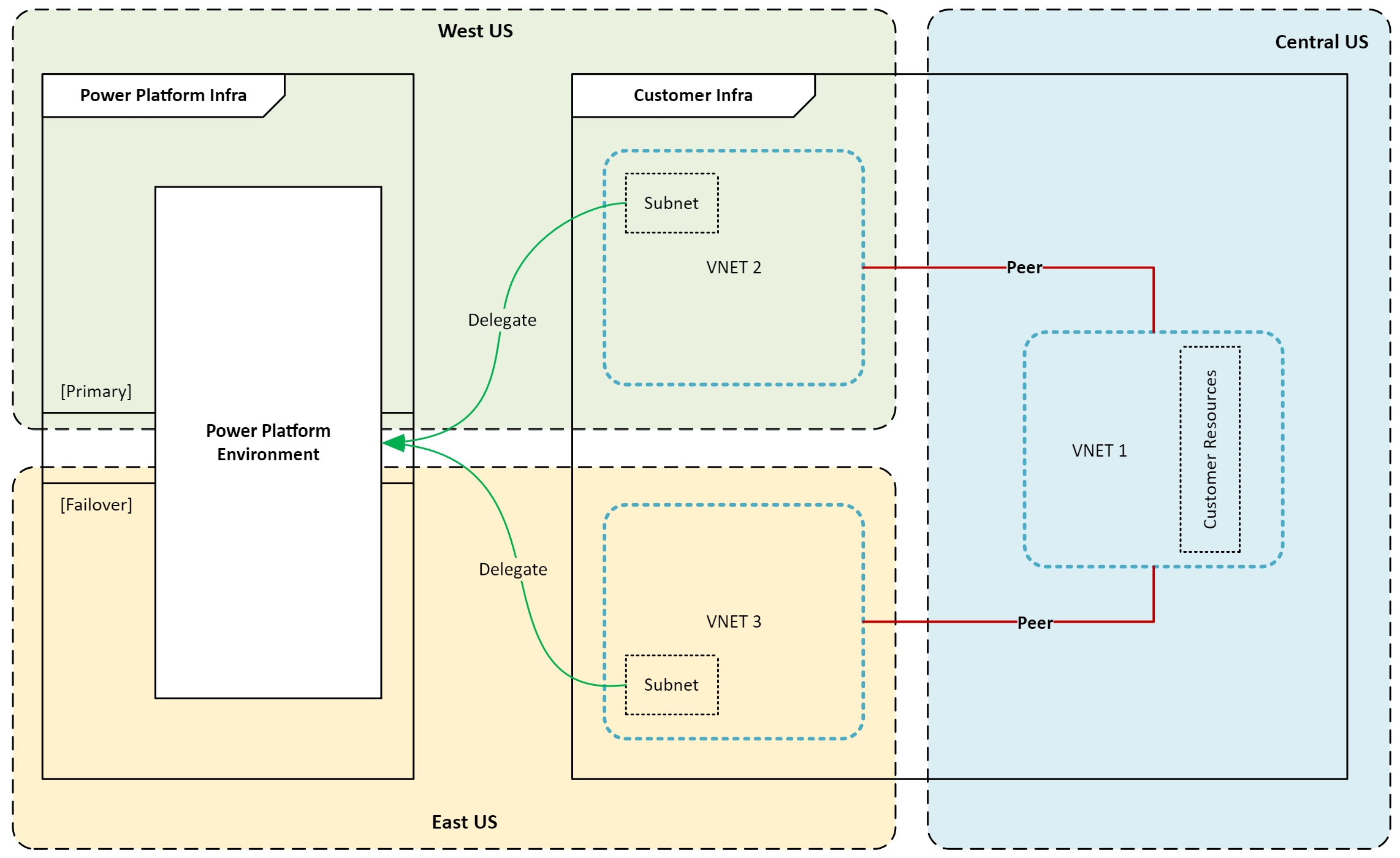

Azure kaynaklarınız eşleştirilmiş bir Azure bölgesinde olduğunda ve Power Platform ortam Amerika Birleşik Devletleri'nde olduğunda

Bu senaryoda, aşağıdaki varsayımları yaparız:

- Ortamınız Power Platform Amerika Birleşik Devletleri'nde bulunuyor.

- Sanal ağın Azure bölgesi Batı ABD ve Doğu ABD olarak ayarlanır.

- Kurumsal kaynaklarınız Batı ABD bölgesindeki bir sanal ağ olan VNET1'de yer alır.

Bu senaryoda Sanal Ağ desteğini ayarlamak için aşağıdaki en düşük yapılandırma gereklidir:

- Batı ABD'de bir sanal ağ (VNet1) oluşturun ve delegasyon için alt ağları ayarlayın.

- Doğu ABD'de ikinci bir sanal ağ (VNet2) oluşturun ve temsil ataması için alt ağları yapılandırın.

- VNet1 ile VNet2 arasında bir eşleme bağlantısı kurun.

- 1. ve 2. adımlarda oluşturduğunuz alt ağları kullanarak istenen ortamlar için Sanal Ağ tümleştirmesini yapılandırın Power Platform .

Azure kaynaklarınız Orta ABD Azure bölgesinde ve Power Platform ortam Amerika Birleşik Devletleri'nde olduğunda

Bu senaryoda, aşağıdaki varsayımları yaparız:

- Ortamınız Power Platform Amerika Birleşik Devletleri'nde bulunuyor.

- Sanal ağlar için Azure bölgeleri Batı ABD ve Doğu ABD olarak ayarlanır.

- Kurumsal kaynaklarınız Orta ABD bölgesindeki bir sanal ağ olan VNet1'de yer alır.

Bu senaryoda Sanal Ağ desteğini ayarlamak için aşağıdaki en düşük yapılandırma gereklidir:

- Batı ABD'de VNet2 adlı bir sanal ağ oluşturun ve temsil için alt ağları ayarlayın.

- Doğu ABD'de VNet3 adlı başka bir sanal ağ oluşturun ve delege işlemleri için alt ağları yapılandırın.

- VNet1 ile VNet2 arasında bir eşleme bağlantısı kurun.

- VNet1 ile VNet3 arasında bir eşleme bağlantısı kurun.

- 1. ve 2. adımlarda oluşturduğunuz alt ağları kullanarak istenen ortamlar için Sanal Ağ tümleştirmesini yapılandırın Power Platform .

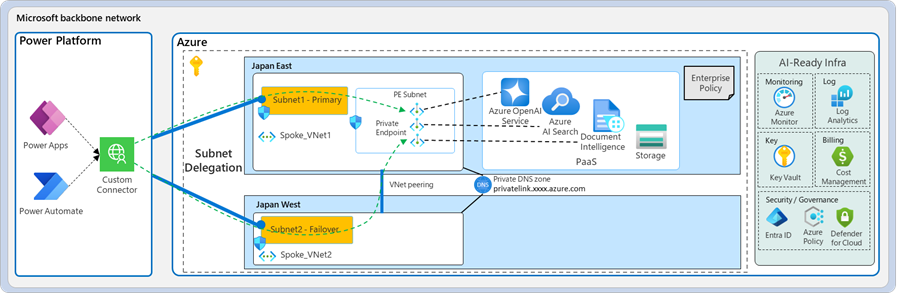

Örnek olay incelemesi

Aşağıdaki örnek olay incelemesinde, bir Microsoft müşterisinin yasal gereksinimlerle uyumluluğu sağlarken güvenliği ve bağlantıyı geliştirmek için Power Platform Sanal Ağ desteğini nasıl başarıyla uyguladığı gösterilmektedir.

Bir şirket, Azure Sanal Ağ'ı kullanarak üretken yapay zeka ve güvenli tümleştirme ile iş çevikliğini geliştiriyor

Müşterimiz, üretken yapay zekaya yönelik pratik iş kullanım örneklerini keşfetmek için bir hackathon düzenledi. Etkinlik, Azure Yapay Zeka Hizmetleri'ni kullanarak Power Platform yalnızca bir ay içinde başarılı bir prototip oluşturan birden fazla amatör geliştiriciyi bir araya getirdi. Hackathon, yalnızca üretici yapay zekanın potansiyelini sergilemekle kalmadı, aynı zamanda katılımcılara değerli uygulamalı deneyim sağlayarak kuruluş içinde inovasyonu ve işbirliğini teşvik etti.

Müşteri zorlukları: Prototipten üretime geçiş önemli zorluklar doğurdu. Birincil engel, şirketin katı iç güvenlik politikalarına uyan Power Platform ve Azure üzerinde güvenli, özel bir ağ mimarisi oluşturmaktı. Çevikliği ve ölçeklenebilirliği korurken veri gizliliğini ve güvenliğini sağlamak müşteri için çok önemliydi.

Çözüm: Müşteri, Power Platform ve özel Azure kaynakları arasında özel bir ağ mimarisi oluşturmak için yönetilen bir ortamla Azure alt ağ yetkilendirmesi (başka bir deyişle, bir sanal ağ) kullandı. Müşteri, bu mimariyi kullanarak, Power Platform uygulamalarını, hassas verileri genel İnternet'e maruz bırakmadan Azure hizmetlerine güvenli bir şekilde bağladı.

Faydalar: Bu çözümün uygulanması birkaç önemli avantaj sağladı.

Müşteri, Azure ile Power Platform arasında güvenli ve çevik bir tümleştirme temeli oluşturarak iş değerinin elde edilmesini hızlandırdı. Entegrasyon, sorunsuz veri akışına ve departmanlar arasında gelişmiş işbirliğine olanak sağladı.

Yeni mimari, şirket içi veri ağ geçitleriyle ilişkili maliyetleri ve sınırlamaları ortadan kaldırdı. Müşteri, şirket içi altyapı ihtiyacını ortadan kaldırarak işletme giderlerini azaltabilir ve bakımı basitleştirebilir.

Müşteri artık özel Amazon Web Services ve şirket içi API'ler gibi diğer dahili veri kaynaklarını bu platform Azure ExpressRoute aracılığıyla entegre etmeye hazırlanıyor. Genişleme, müşterinin daha geniş bir veri ve hizmet yelpazesini kullanmasına olanak tanıyarak daha fazla yenilik ve verimlilik sağlar.

Sonuç

Bu teknik incelemede, Sanal Ağ desteğini Power Platform tümleştirmenin çeşitli yönlerini inceledik. Hassas verileri yetkisiz erişime karşı koruma ve hizmetler ile özel kaynaklar arasında Power Platform güvenli iletişim sağlama gibi sanal ağ kullanmanın güvenlik avantajlarını tartıştık. Yaygın kullanım örneklerini ve gerçek dünya örneklerini tartıştık, farklı senaryolar için tümleştirme desenleri sağladık ve Sanal Ağ desteğini yapılandırmaya yönelik dikkat edilmesi gereken noktalar sunduk. Power Platform hizmetlerinden giden bağlantıların güvenliğini sağlamak için, aşağıdakiler de dahil olmak üzere en iyi uygulamaları paylaştık:

- Giden trafiği kısıtlama

- Özel uç noktalar ve alt ağ yetkilendirmesi kullanarak

- Trafiği izleme ve denetleme

- Güvenlik politikaları uygulama

Son olarak, yasal gerekliliklere uyumluluğu sağlarken güvenliği ve bağlantıyı geliştirmek için Power Platform Sanal Ağ desteğini başarıyla uygulayan bir Microsoft müşterisinin örnek olay incelemesini inceledik.

Power Platform için Sanal Ağ desteği, kuruluşların ağ güvenliklerini artırmalarına, bağlantıyı optimize etmelerine ve düzenleyici gerekliliklere uyumu sağlamalarına olanak tanıyan önemli bir özelliktir. Sanal Ağ desteği kullanan kuruluşlar, Power Platform hizmetlerini özel veri kaynaklarına güvenli bir şekilde bağlayabilir ve bu sayede bu kaynakları kamuya açık internet'e maruz bırakmanın getirdiği riskleri ortadan kaldırabilir.