Kimlik avı araştırması

Bu makalede, kuruluşunuzdaki kimlik avı saldırılarını tanımlama ve araştırma konusunda rehberlik sağlanır. Adım adım yönergeler, bilgileri korumak ve diğer riskleri en aza indirmek için gerekli düzeltme eylemini gerçekleştirmenize yardımcı olur.

Bu makale aşağıdaki bölümleri içerir:

- Önkoşullar: Araştırmaya başlamadan önce tamamlamanız gereken belirli gereksinimleri kapsar. Örneğin, açık olması gereken günlüğe kaydetme, diğer roller ve izinler de gereklidir.

- İş Akışı: Bu araştırmayı gerçekleştirmek için izlemeniz gereken mantıksal akışı gösterir.

- Denetim Listesi: Akış grafiğindeki adımların her biri için bir görev listesi içerir. Bu denetim listesi, tamamlanmış öğeleri doğrulamak için yüksek düzeyde düzenlenmiş ortamlarda veya kendiniz için bir kalite kapısı olarak yararlı olabilir.

- Araştırma adımları: Bu araştırma için ayrıntılı bir adım adım kılavuz içerir.

Önkoşullar

Kimlik avı araştırmasıyla devam etmeden önce tamamlamanız gereken genel ayarlar ve yapılandırmalar aşağıdadır.

Firma ayrıntıları

Araştırmaya devam etmeden önce, ele geçirildiğinden şüphelendiğiniz hesabın kullanıcı adına, kullanıcı asıl adına (UPN) veya e-posta adresine sahip olmanız gerekir.

Microsoft 365 temel gereksinimleri

Denetim ayarlarını doğrulama

Exchange Online PowerShell'de aşağıdaki komutu çalıştırarak posta kutusu denetiminin varsayılan olarak açık olduğunu doğrulayın:

Get-OrganizationConfig | Format-List AuditDisabled

False değeri, tek tek posta kutularındaki AuditEnabled özelliğinin değerinden bağımsız olarak kuruluştaki tüm posta kutuları için posta kutusu denetiminin etkinleştirildiğini gösterir. Daha fazla bilgi için bkz . Posta kutusu denetiminin varsayılan olarak açık olduğunu doğrulama.

İleti izleme

İleti izleme günlükleri, iletinin özgün kaynağını ve hedeflenen alıcıları bulmaya yardımcı olan değerli bileşenlerdir. Exchange Online PowerShell'deki Get-MessageTrace cmdlet'inde https://admin.exchange.microsoft.com/#/messagetrace veya ile Exchange yönetim merkezinde (EAC) ileti izleme işlevini kullanabilirsiniz.

Not

İleti izleme, Microsoft Defender portalında https://security.microsoft.com E-posta ve işbirliği>Exchange ileti izleme bölümünde de kullanılabilir, ancak bu yalnızca EAC'deki ileti izlemenin geçiş bağlantısıdır.

İleti izleme işlevinin çeşitli bileşenleri açıklayıcıdır, ancak İleti Kimliği bir e-posta iletisi için benzersiz bir tanımlayıcıdır ve kapsamlı bir anlayış gerektirir. İlgilendiğiniz bir e-postanın İleti Kimliğini almak için ham e-posta üst bilgilerini incelemeniz gerekir.

Denetim günlüğünü araması

Microsoft 365 kuruluşunuzdaki kullanıcı ve yöneticinin tüm etkinliklerini görüntülemek için birleşik denetim günlüğünde arama yapın.

Oturum açma günlükleri ve/veya denetim günlükleri bir dış sisteme aktarılıyor mu?

Microsoft Entra Kimliği oturum açma ve denetim verilerinin çoğu 30 veya 90 gün sonra üzerine yazılacağından, Microsoft Sentinel, Azure İzleyici veya bir dış güvenlik bilgileri ve olay yönetimi (SIEM) sistemi kullanmanızı öneririz.

Roller ve gerekli izinler

Microsoft Entra Id'deki izinler

Araştırmayı üstleyen hesabın en azından Bir Güvenlik Okuyucusu olmasını öneririz.

Microsoft 365'teki izinler

Microsoft Defender portalındaki veya Microsoft Purview uyumluluk portalı Güvenlik Okuyucusu rolü, ilgili günlüklerde arama yapmak için size yeterli izinler vermelidir.

Kullanılacak rol hakkında emin değilseniz, bkz . Herhangi bir Exchange cmdlet'ini çalıştırmak için gereken izinleri bulma.

Uç nokta için Microsoft Defender

Uç Nokta için Microsoft Defender (MDE) kullanıyorsanız bu akışı kullanmanız gerekir. Daha fazla bilgi için bkz . Sinyal paylaşımı ve makine öğrenmesi ile kimlik avıyla mücadele etme.

Sistem gereksinimleri

Donanım gereksinimleri

Sistem PowerShell'i çalıştırabilmelidir.

Yazılım gereksinimleri

Bulut ortamını araştırmak için aşağıdaki PowerShell modülleri gereklidir:

Graph için Azure AD PowerShell modülü. Yükleme yönergeleri için bkz . Graph için Azure Active Directory PowerShell'i yükleme.

MSOnline (v1) Azure AD modülünde daha eski cmdlet'lere ihtiyacınız varsa bkz . Microsoft Entra ID (MSOnline).

Exchange Online PowerShell modülü: Yükleme yönergeleri için bkz . Exchange Online PowerShell modülünü yükleme ve koruma.

Microsoft Entra Incident Response PowerShell modülü: Yükleme yönergeleri için bkz . Microsoft Entra Incident Response PowerShell Modülü

İş Akışı

Aşağıdakileri de yapabilirsiniz:

- Kimlik avı ve diğer olay yanıtı playbook iş akışlarını PDF olarak indirin.

- Kimlik avı ve diğer olay yanıtı playbook iş akışlarını Visio dosyası olarak indirin.

Denetim listesi

Bu denetim listesi, araştırma sürecinizi değerlendirmenize ve araştırma sırasında adımların tamamlandığını doğrulamanıza yardımcı olur:

| İlk kimlik avı e-postasını gözden geçirme | |

| Bu e-postayı alan kullanıcıların listesini alın | |

| Kullanıcının posta kutusuna erişimi olduğunda en son tarihleri alma | |

| Temsilci erişimi posta kutusunda yapılandırıldı mı? | |

| Posta kutusunda yapılandırılmış iletme kuralları var mı? | |

| Exchange posta akışı kurallarınızı (aktarım kuralları) gözden geçirin | |

| E-posta iletilerini bulma | |

| Kullanıcı e-postayı okudu mu veya açtı mı? | |

| Başka kim aynı e-postayı aldı? | |

| E-postada ek var mıydı? | |

| Ekte yük var mıydı? | |

| Gönderenin gerçek kaynağı için e-posta üst bilgisini denetleyin | |

| Saldırganlara/kampanyalara YÖNELIK IP adreslerini doğrulama | |

| Kullanıcı e-postadaki bağlantıları seçti mi? | |

| E-posta hangi uç noktada açıldı? | |

| Ek yükü yürütüldü mü? | |

| Hedef IP'ye veya URL'ye dokunuldu mu veya açıldı mı? | |

| Kötü amaçlı kod yürütüldü mü? | |

| Federasyon senaryosu için hesapta hangi oturum açma işlemleri gerçekleşti? | |

| Yönetilen senaryo için hesapta hangi oturum açma işlemleri gerçekleşti? | |

| Kaynak IP adresini araştırma | |

| Bulunan cihaz kimliğini araştırma | |

| Her uygulama kimliğini araştırma |

Kimlik avı ve diğer olay playbook denetim listelerini excel dosyası olarak da indirebilirsiniz.

İnceleme adımları

Bu araştırma için örnek bir kimlik avı e-postanız veya e-postanın bazı bölümlerine sahipsiniz. Örneğin, araştırmayı başlatmak için gönderenin adresine, e-postanın konusuna veya iletinin bazı bölümlerine sahip olabilirsiniz. Ayrıca, Önkoşullar bölümünde önerilen şekilde tüm ayarları tamamladığınızdan ve etkinleştirdiğinizden emin olun.

E-postayı alan kullanıcıların / kimliklerin listesini alma

İlk adım olarak, kimlik avı e-postasını alan kullanıcıların / kimliklerin listesini almanız gerekir. Bu adımın amacı, daha sonra daha fazla araştırma adımı için yinelemek için kullanacağınız olası kullanıcıların / kimliklerin listesini kaydetmektir. Bu araştırma sırasında izlemeniz gereken adımların üst düzey akış diyagramı için İş Akışı bölümüne bakın.

Bu playbook'ta bu olası kullanıcı / kimlik listesini nasıl kaydetmek istediğinize ilişkin herhangi bir öneride bulunmayız. Araştırmanın boyutuna bağlı olarak, daha büyük araştırmalarda Excel kitabı, CSV dosyası ve hatta veritabanı kullanabilirsiniz. Belirli bir kiracıdaki kimlik listesini edinmenin birden çok yolu vardır ve bazı örnekler aşağıda verilmiştir.

Microsoft Purview uyumluluk portalı İçerik araması oluşturma

İçerik araması oluşturmak ve çalıştırmak için göstergeleri kullanın. Yönergeler için bkz . İçerik araması oluşturma.

Aranabilir e-posta özelliklerinin tam listesi için bkz . Aranabilir e-posta özellikleri.

Aşağıdaki örnek, kullanıcılar tarafından 13 Nisan 2022 ile 14 Nisan 2022 arasında alınan ve konu satırında "eylem" ve "gerekli" sözcüklerini içeren iletileri döndürür:

(Received:4/13/2022..4/14/2022) AND (Subject:'Action required')

Aşağıdaki örnek sorgu tarafından chatsuwloginsset12345@outlook.com gönderilen iletileri döndürür ve konu satırında "Hesap bilgilerinizi güncelleştirin" tam tümceciği içerir.

(From:chatsuwloginsset12345@outlook.com) AND (Subject:"Update your account information")

Daha fazla bilgi için bkz . Kuruluşunuzda iletileri arama ve silme.

Exchange Online PowerShell'de Search-Mailbox cmdlet'ini kullanma

Ayrıca, Exchange Online PowerShell'de Arama Posta Kutusu cmdlet'ini kullanarak ilgilendiğiniz hedef posta kutusuna yönelik belirli bir sorgu gerçekleştirebilir ve sonuçları ilgisiz bir hedef posta kutusuna kopyalayabilirsiniz.

Aşağıdaki örnek sorgu, Jane Smith posta kutusunda konuda Fatura ifadesini içeren bir e-posta arar ve sonuçları "Araştırma" adlı bir klasördeki IRMailbox'a kopyalar.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

Bu örnek komutta sorgu, konu başlığında "InvoiceUrgent" ifadesini içeren bir e-posta için tüm kiracı posta kutularını arar ve sonuçları "Araştırma" adlı bir klasördeki IRMailbox'a kopyalar.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Ayrıntılı söz dizimi ve parametre bilgileri için bkz . Arama-Posta Kutusu.

Temsilci erişimi posta kutusunda yapılandırıldı mı?

Posta kutusunda temsilcili erişimin yapılandırılıp yapılandırılmadığını denetlemek için aşağıdaki betiği kullanın: https://github.com/OfficeDev/O365-InvestigationTooling/blob/master/DumpDelegatesandForwardingRules.ps1.

Bu raporu oluşturmak için tüm kullanıcılarınızın listesini alan küçük bir PowerShell betiği çalıştırın. Ardından, kiracınızdaki tüm posta kutusu temsilcilerinin CSV dosyasını oluşturmak için Get-MailboxPermission cmdlet'ini kullanın.

Olağan dışı adları veya izin vermeleri arayın. Olağan dışı bir durum görürseniz, posta kutusunun sahibine başvurarak bunun geçerli olup olmadığını denetleyin.

Posta kutusu için yapılandırılmış iletme kuralları var mı?

Tanımlanan her posta kutusunu posta kutusu iletme (SMTP (Basit Posta Aktarım Protokolü) iletme olarak da bilinir) veya dış alıcılara e-posta iletilerini ileden Gelen Kutusu kurallarını (genellikle yeni oluşturulan Gelen Kutusu kuralları) denetlemeniz gerekir.

Posta kutusu iletme için tüm posta kutularını denetlemek için Exchange Online PowerShell'de aşağıdaki komutu çalıştırın:

Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited | Format-Table -Auto MicrosoftOnlineServicesID,ForwardingSmtpAddress,DeliverToMailboxAndForward | Export-csv C:\Temp\Forwarding.csv -NoTypeInformationBelirtilen tarihler arasındaki posta kutularında oluşturulan Gelen Kutusu kurallarını denetlemek için Exchange Online PowerShell'de aşağıdaki komutu çalıştırın:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -ResultSize 5000 -RecordType exchangeadmin -Operations New-InboxRule | Export-csv NoTypeInformation -Path c:\temp\Inboxrulesoutput.csvExchange yönetim merkezinde (EAC) Otomatik iletilen iletiler raporunu da kullanabilirsiniz. Yönergeler için bkz . Exchange Online'da otomatik iletilen iletiler raporu.

Notlar:

- Olağan dışı hedef konumları veya herhangi bir dış adresleme türünü arayın.

- Ölçütte sıra dışı anahtar sözcükler içeren, konu başlığında fatura sözcüğü bulunan tüm postalar gibi iletme kurallarını arayın. Geçerli olup olmadığını denetlemek için posta kutusu sahibine başvurun.

Gelen Kutusu kurallarını gözden geçirme

Araştırmanıza yakın zaman damgalarını göz önünde bulundurarak Gelen Kutusu kurallarının kaldırılmasını denetleyin. Örnek olarak, Exchange Online PowerShell'de aşağıdaki komutu kullanın:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -Operations Remove-InboxRule | Export-CSV NoTypeInformation -Path c:\temp\removedInboxRules.csv

Exchange posta akışı kurallarını gözden geçirme (aktarım kuralları)

Kuruluşunuzda Exchange posta akışı kurallarının (taşıma kuralları olarak da bilinir) listesini almanın iki yolu vardır:

- Exchange yönetim merkezinde veya Exchange Online PowerShell'de. Yönergeler için bkz . Posta akışı kuralını görüntüleme veya değiştirme.

- Exchange yönetim merkezindeki Exchange aktarım kuralı raporu. Yönergeler için bkz . Exchange Online'da Exchange aktarım kuralı raporu.

Postayı dış etki alanlarına yeniden yönlendirmek için yeni kurallar veya değiştirilmiş kurallar arayın. Kuralların sayısı bilinmelidir ve görece küçük olmalıdır. Kuralı kimin oluşturduğunu ve nerede oluşturduklarını belirlemek için bir denetim günlüğü araması yapabilirsiniz. Olağan dışı bir şey görürseniz, bunun meşru olup olmadığını belirlemek için oluşturucuya başvurun.

Kullanıcının posta kutusuna erişimi olduğunda en son tarihleri alma

Microsoft Defender portalında veya Microsoft Purview uyumluluk portalı birleşik denetim günlüğüne gidin. Açılan listedeki Etkinlikler'in altında, Exchange Posta Kutusu Etkinlikleri'ne göre filtreleyebilirsiniz.

Güvenliği aşılmış kullanıcıları listeleme özelliği Microsoft Defender portalında kullanılabilir.

Bu rapor, bir posta kutusuna yanlışlıkla erişildiğini gösterebilen etkinlikleri gösterir. Oluşturulan veya alınan iletileri, taşınan veya silinen iletileri, kopyalanan veya temizlenen iletileri, adına gönder veya farklı gönder kullanılarak gönderilen iletileri ve tüm posta kutusu oturum açmalarını içerir. Veriler tarih, IP adresi, kullanıcı, gerçekleştirilen etkinlik, etkilenen öğe ve genişletilmiş ayrıntıları içerir.

Not

Bu verilerin kaydedilmesi için posta kutusu denetim seçeneğini etkinleştirmeniz gerekir.

Buraya dahil edilen veri hacmi önemli olabilir, bu nedenle aramanıza ihlal edilmesi durumunda yüksek etki yaratabilecek kullanıcılara odaklanın. Günün tek saatleri veya olağan dışı IP adresleri gibi olağan dışı desenleri arayın ve yüksek hacimli taşıma, temizleme veya silme gibi desenleri arayın.

Kullanıcı e-postayı okudu mu/ açtı mı?

Burada iki ana durum vardır:

- Posta kutusu Exchange Online'dadır.

- Posta kutusu şirket içi Exchange'de (Exchange karma) yer alıyor.

Exchange Online kullanıcısı e-postayı açtı mı?

Exchange Online PowerShell'de Arama-Posta Kutusu cmdlet'ini kullanarak ilgilendiğiniz hedef posta kutusuna yönelik belirli bir arama sorgusu yapın ve sonuçları ilgisiz bir hedef posta kutusuna kopyalayın.

Aşağıdaki örnek sorgu, Janes Smith'in posta kutusunda konu içindeki Fatura ifadesini içeren bir e-posta arar ve sonuçları Araştırma adlı bir klasördeki IRMailbox'a kopyalar.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

Aşağıdaki örnek sorgu, konu içindeki InvoiceUrgent ifadesini içeren bir e-posta için tüm kiracı posta kutularını arar ve sonuçları Araştırma adlı bir klasördeki IRMailbox'a kopyalar.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Kullanıcı e-postayı Exchange karmasında mı açtı?

İleti izleme günlüğünde depolanan ileti teslim bilgilerini aramak için Get-MessageTrackingLog cmdlet'ini kullanın. Bir örnek aşağıda verilmiştir:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2022 09:00:00" -End "03/15/2022 17:00:00" -Sender "john@contoso.com"

Ayrıntılı söz dizimi ve parametre bilgileri için bkz . Get-MessageTrackingLog.

Başka kim aynı e-postayı aldı?

Burada iki ana durum vardır:

- Posta kutusu Exchange Online'dadır.

- Posta kutusu şirket içi Exchange'de (Exchange karma) yer alıyor.

İş akışı temelde, bu makalenin önceki bölümlerindeki E-postayı alan kullanıcıların/kimliklerin listesini alma bölümünde açıklananla aynıdır.

Exchange Online'da e-postayı bulma

arama-posta kutusu cmdlet'ini kullanarak ilgilendiğiniz hedef posta kutusuna karşı belirli bir arama sorgusu gerçekleştirin ve sonuçları ilgisiz bir hedef posta kutusuna kopyalayın.

Bu örnek sorgu, konu içindeki InvoiceUrgent konusunu içeren bir e-posta için tüm kiracı posta kutularını arar ve sonuçları Araştırma adlı klasördeki IRMailbox'a kopyalar.

Get-Mailbox | Search-Mailbox -SearchQuery "Subject:InvoiceUrgent" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Şirket içi Exchange'de e-postayı bulma

İleti izleme günlüğünde depolanan ileti teslim bilgilerini aramak için Get-MessageTrackingLog cmdlet'ini kullanın. Bir örnek aşağıda verilmiştir:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2018 09:00:00" -End "03/15/2018 17:00:00" -MessageSubject "InvoiceUrgent"

Ayrıntılı söz dizimi ve parametre bilgileri için bkz . Get-MessageTrackingLog.

E-postada ek var mıydı?

Burada iki ana durum vardır:

- Posta kutusu Exchange Online'dadır.

- Posta kutusu şirket içi Exchange'de (Exchange karma) yer alıyor.

İletinin Exchange Online'da ek içerip içermediğini öğrenin

Posta kutusu Exchange Online'daysa iki seçeneğiniz vardır:

- Klasik Search-Mailbox cmdlet'ini kullanma

- New-ComplianceSearch cmdlet'ini kullanma

arama-posta kutusu cmdlet'ini kullanarak ilgilendiğiniz hedef posta kutusuna karşı belirli bir arama sorgusu gerçekleştirin ve sonuçları ilgisiz bir hedef posta kutusuna kopyalayın. Bir örnek aşağıda verilmiştir:

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery attachment:trojan* -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Ayrıntılı söz dizimi ve parametre bilgileri için bkz . Arama-Posta Kutusu.

Diğer seçenek, New-ComplianceSearch cmdlet'ini kullanmaktır. Bir örnek aşağıda verilmiştir:

New-ComplianceSearch -Name "Investigation" -ExchangeLocation "Research Department" -ContentMatchQuery "from:pilar@contoso.com AND hasattachment:true"

Ayrıntılı söz dizimi ve parametre bilgileri için bkz . New-ComplianceSearch.

İletinin şirket içi Exchange'de ek içerip içermediğini öğrenin

Not

Exchange Server 2013'te, bu yordam Toplu Güncelleştirme 12 (CU12) veya üzerini gerektirir. Daha fazla bilgi için bu makaleye bakın.

İleti izleme günlüğünde depolanan ileti teslim bilgilerini aramak için Search-Mailbox cmdlet'ini kullanın. Bir örnek aşağıda verilmiştir:

Search-Mailbox -Identity "Jane Smith"-SearchQuery AttachmentNames:attachment_name -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Ayrıntılı söz dizimi ve parametre bilgileri için bkz . Arama-Posta Kutusu.

Ekte yük var mıydı?

Ekte olası kötü amaçlı içeriği arayın. Örneğin, PDF dosyaları, karartılmış PowerShell veya diğer betik kodları.

Tehdit koruması durumu raporundaki Verileri E-posta > Kötü Amaçlı Yazılımlarına Göre Görüntüle görünümü, kuruluşunuz için kötü amaçlı yazılım içerdiği algılanan gelen ve giden iletilerin sayısını gösterir. Daha fazla bilgi için bkz . Tehdit koruması durum raporu: E-posta > Kötü Amaçlı Yazılıma göre verileri görüntüleme.

Gönderenin gerçek kaynağı için e-posta üst bilgisini denetleyin

İleti izleme işlevinin bileşenlerinin çoğu kendi kendine açıklayıcıdır, ancak İleti Kimliği hakkında ayrıntılı bir şekilde anlamanız gerekir. İleti Kimliği , e-posta iletisi için benzersiz bir tanımlayıcıdır.

İlgilendiğiniz bir e-postanın İleti Kimliğini almak için ham e-posta üst bilgilerini incelemeniz gerekir. Bunu Microsoft Outlook'ta veya Web üzerinde Outlook'ta (eski adıyla Outlook Web App veya OWA) yapma yönergeleri için bkz. Outlook'ta internet iletisi üst bilgilerini görüntüleme

E-posta üst bilgisini görüntülerken, üst bilgi bilgilerini kopyalayıp okunabilirlik için MXToolbox veya Azure tarafından sağlanan bir e-posta üst bilgisi çözümleyicisine yapıştırın.

Üst Bilgi Yönlendirme Bilgileri: Yönlendirme bilgileri, bilgisayarlar arasında aktarılmakta olan bir e-postanın yolunu sağlar.

Sender Policy Framework (SPF): Sahtekarlık önlemeye/algılamaya yardımcı olan bir e-posta doğrulaması. SPF kaydında, etki alanı adına hangi IP adreslerinin ve etki alanlarının e-posta gönderebileceğini belirleyebilirsiniz.

SPF = Geçiş: SPF TXT kaydı, gönderenin bir etki alanı adına göndermesine izin verildiğini belirledi.

- SPF = Nötr

- SPF = Başarısız: İlke yapılandırması, Gönderen IP'sinin sonucunu belirler

- SMTP Postası: Bunun geçerli bir etki alanı olup olmadığını doğrulayın

SPF hakkında daha fazla bilgi için bkz . Microsoft 365 kimlik sahtekarlıklarını önlemek için SPF'yi nasıl kullanır?

Ortak Değerler: Burada en sık kullanılan ve görüntülenen üst bilgilerin ve bunların değerlerinin dökümü yer alır. Bu değerli bilgilerdir ve bunları Tehdit Gezgini'ndeki Arama alanlarında kullanabilirsiniz.

- Gönderen adresi

- Konu

- İleti Kimliği

- Son adres

- Dönüş yolu adresi

Kimlik Doğrulama Sonuçları: E-posta gönderildiğinde e-posta istemcinizin kimliğini doğruladığınız kimliği bulabilirsiniz. SpF ve DKIM kimlik doğrulaması sağlar.

Kaynak IP: Özgün IP, IP'nin engellenmiş olup olmadığını belirlemek ve coğrafi konumu almak için kullanılabilir.

İstenmeyen Posta Güven Düzeyi (SCL): Bu, gelen bir e-postanın istenmeyen posta olma olasılığını belirler.

- -1: Güvenilir gönderenden, güvenilir alıcıdan veya güvenilir listelenen IP adresinden (güvenilen iş ortağı) çoğu istenmeyen posta filtrelemesini atlayın

- 0, 1: İleti tarandığından ve temiz olduğu belirlendiğinden, nonspam

- 5, 6: İstenmeyen posta

- 7, 8, 9: Yüksek güvenilirlikli istenmeyen posta

SPF kaydı bir DNS veritabanında depolanır ve DNS arama bilgileriyle birlikte gelir. nslookup komutunu kullanarak etki alanı için Sender Policy Framework (SPF) kaydını el ile de kontrol edebilirsiniz:

Komut istemini açın (Çalıştırma > cmd'sini Başlat>).

Komutu şöyle yazın:

nslookup -type=txt"boşluk ve ardından etki alanı/ana bilgisayar adı. Örneğin:nslookup -type=txt domainname.com

Not

-all (reddedin veya başarısız olun - eşleşmeyen bir şey varsa e-postayı teslim etmeyin), bu önerilir.

Microsoft 365'teki özel etki alanlarınızda DKIM'in etkinleştirilip etkinleştirilmediğini denetleyin

Tanımlanan posta (DKIM) etki alanı anahtarlarını eklemek istedikleri her etki alanı için iki CNAME kaydı yayımlamanız gerekir. Özel etki alanınızdan gönderilen giden e-postayı doğrulamak için DKIM'in nasıl kullanılacağını öğrenin.

Etki alanı tabanlı ileti kimlik doğrulaması, raporlama ve uyumluluk (DMARC) olup olmadığını denetleyin

Microsoft 365'te giden e-postayı doğrulamak için bu özelliği kullanabilirsiniz.

Saldırganlara/kampanyalara YÖNELIK IP adreslerini doğrulama

Önceki araştırma adımlarından tanımlanan IP adreslerini doğrulamak veya araştırmak için şu seçeneklerden herhangi birini kullanabilirsiniz:

- VirusTotal

- Uç nokta için Microsoft Defender

- Genel Kaynaklar:

URL saygınlığı

SmartScreen teknolojisini kullanan herhangi bir Windows 10 cihazını ve Microsoft Edge tarayıcısını kullanabilirsiniz.

Aşağıda birkaç üçüncü taraf URL saygınlığı örneği verilmiştir:

IP adreslerini ve URL'leri araştırdıkça, çıkışa veya sonuçlara bağlı olarak IP adreslerini güvenlik ihlal göstergeleri (ICS) veya diğer göstergelerle ilişkilendirin ve bunları saldırgandan alınan kaynaklar listesine ekleyin.

Kullanıcı e-postadaki bağlantıları seçti mi?

Kullanıcı e-postadaki bağlantıya tıkladıysa (bilerek veya değil), bu eylem genellikle cihazın kendisinde yeni bir işlem oluşturmaya yol açar. Bu gerçekleştirilen cihaza bağlı olarak cihaza özgü araştırmalar yapmanız gerekir. Örneğin, Windows ve Android ve iOS. Bu makalede, Windows tabanlı cihazlar için bazı ayrıntıların yanı sıra genel bir yaklaşımı da açıklayacağız. Uç Nokta için Microsoft Defender (MDE) kullanıyorsanız iOS ve yakında Android için de kullanabilirsiniz.

Uç Nokta için Microsoft Defender kullanarak bu olayları araştırabilirsiniz.

VPN/proxy günlükleri Ara sunucu ve VPN çözümlerinin satıcısına bağlı olarak, ilgili günlükleri denetlemeniz gerekir. İdeal olan olayları SIEM'inize veya Microsoft Sentinel'e iletmenizdir.

Uç Nokta için Microsoft Defender kullanma Araştırmanıza yardımcı olmak için tehdit bilgilerimizi ve otomatik analizimizi kullanabileceğiniz için bu en iyi senaryodur. Daha fazla bilgi için bkz. Uç Nokta için Microsoft Defender'da uyarıları araştırma.

Uyarı işlem ağacı uyarı önceliklendirmesini ve araştırmasını bir sonraki düzeye taşır ve aynı yürütme bağlamı ve zaman aralığı içinde oluşan toplanan uyarıları ve çevresindeki kanıtları görüntüler.

Windows tabanlı istemci cihazları İşlem Oluşturma Olayları seçeneğini etkinleştirdiğinizden emin olun. İdeal olarak, komut satırı İzleme Olaylarını da etkinleştirmeniz gerekir.

Araştırmadan önce yukarıda bahsedilen Denetim Olayları'nın etkinleştirildiği Windows istemcilerinde, Denetim Olayı 4688'i denetleyebilir ve e-postanın kullanıcıya teslim edildiği zamanı belirleyebilirsiniz:

E-posta hangi uç noktada açıldı?

Buradaki görevler önceki araştırma adımına benzer: Kullanıcı e-postadaki bağlantıları seçti mi?

Ekli yük yürütüldü mü?

Buradaki görevler önceki araştırma adımına benzer: Kullanıcı e-postadaki bağlantıları seçti mi?

Hedef IP/URL'ye dokunuldu mu veya açıldı mı?

Buradaki görevler önceki araştırma adımına benzer: Kullanıcı e-postadaki bağlantıları seçti mi?

Kötü amaçlı kod yürütüldü mü?

Buradaki görevler önceki araştırma adımına benzer: Kullanıcı e-postadaki bağlantıları seçti mi?

Hesapta hangi oturum açma işlemleri oldu?

Hesapta gerçekleşen çeşitli oturum açma işlemlerine bakın.

Federasyon senaryosu

Denetim günlüğü ayarları ve olayları, işletim sistemi (OS) Düzeyine ve Active Directory Federasyon Hizmetleri (AD FS) (ADFS) Sunucu sürümüne göre farklılık gösterir.

Farklı sunucu sürümleri için aşağıdaki bölümlere bakın.

Server 2012 R2

Varsayılan olarak, güvenlik olayları Server 2012 R2'de denetlenmiyor. Bu özelliği, Grup'taki her ADFS Sunucusunda etkinleştirmeniz gerekir. ADFS Yönetim konsolunda Federasyon Hizmeti Özelliklerini Düzenle'yi seçin.

İşletim Sistemi Denetim İlkesi'ni de etkinleştirmeniz gerekir.

Komut istemini açın ve yönetici olarak aşağıdaki komutu çalıştırın.

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable

Daha fazla bilgi için bkz . ADFS sunucularını sorun giderme için yapılandırma.

ADFS PowerShell modüllerini aşağıdakilerden de indirmek isteyebilirsiniz:

Server 2016 ve daha yenisi

Varsayılan olarak, Windows Server 2016'daki ADFS'de temel denetim etkindir. Temel denetim sayesinde yöneticiler tek bir istek için beş veya daha az olay görebilir. Ancak şu komutu kullanarak denetim düzeyini yükseltebilir veya düşürebilirsiniz:

Set-AdfsProperties -AuditLevel Verbose

Daha fazla bilgi için bkz . Windows server'da ADFS'de denetim geliştirmeleri.

Microsoft Entra Connect Health yüklüyse Riskli IP raporunu da incelemeniz gerekir. Başarısız oturum açma etkinliği istemci IP adresleri Web Uygulaması proxy sunucuları aracılığıyla toplanır. Riskli IP raporundaki her öğe, belirlenen eşiği aşan başarısız AD FS oturum açma etkinlikleri hakkında toplu bilgileri gösterir.

Daha fazla bilgi için bkz . Riskli IP raporu.

Server 2012 R2

AdFS yönetici günlüklerinde Olay Kimliği 342 – "Kullanıcı adı veya parola yanlış".

Gerçek denetim olayları için Güvenlik olayları günlüklerine bakmanız ve Kaynağı ADFS Denetimi olan Klasik Denetim Hatası için Olay Kimliği 411 olan olayları aramanız gerekir. Ayrıca başarılı kimlik doğrulamasında Olay Kimliği 412'yi arayın.

Olay Kimliği 411 - SecurityTokenValidationFailureAudit Belirteci doğrulaması başarısız oldu. Diğer ayrıntılar için bkz. iç özel durum.

Olayı ilgili Olay Kimliği 501 ile ilişkilendirmeniz gerekebilir.

Server 2016 ve daha yenisi

Gerçek denetim olayları için güvenlik olayları günlüklerine bakmanız ve başarılı kimlik doğrulaması olayları için Olay Kimliği 1202 ve hatalar için 1203 araması olan olayları aramanız gerekir

Olay Kimliği1202 örneği:

Olay Kimliği 1202 FreshCredentialSuccessAudit Federasyon Hizmeti yeni bir kimlik bilgisi doğrulamış. Ayrıntılar için bkz. XML.

Olay Kimliği 1203 örneği:

Olay Kimliği 1203 FreshCredentialFailureAudit Federasyon Hizmeti yeni bir kimlik bilgilerini doğrulayamadı. Hata ayrıntıları için bkz. XML.

İşletim Sistemi Düzeyi başına ADFS Olay Kimliğinin tam listesini almak için Bkz. GetADFSEventList.

Yönetilen senaryo

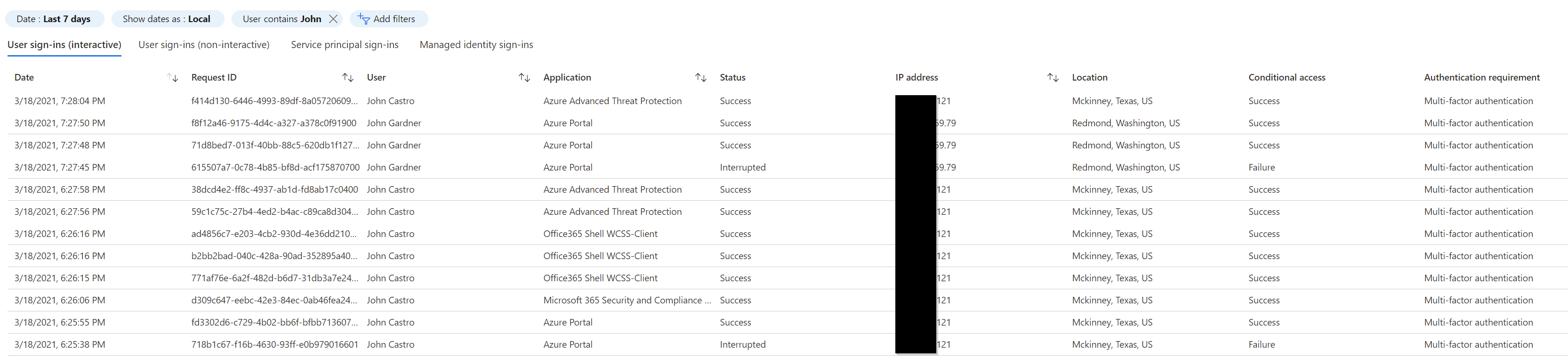

Araştırdığınız bir veya daha fazla kullanıcı için Microsoft Entra oturum açma günlüklerini denetleyin.

- Microsoft Entra yönetim merkezi > Oturum açma ekranına gidin

- Oturum açma etkinliklerini denetleme

- GitHub'da PowerShell işlevini denetleme

Microsoft Entra yönetim merkezinde Oturum açma işlemleri ekranına gidin ve önceki araştırma adımlarında bulduğunuz zaman çerçevesi için görüntü filtresini ekleyin/değiştirin ve bu görüntüde gösterildiği gibi kullanıcı adını filtre olarak ekleyin.

Graph API'sini kullanarak da arama yapabilirsiniz. Örneğin, Kullanıcı özelliklerine göre filtreleyin ve lastSignInDate değerini de alın. Bu kullanıcının son oturum açma tarihini almak için belirli bir kullanıcıyı arayın.

Örneğin https://graph.microsoft.com/beta/users?$filter=startswith(displayName,'Dhanyah')&$select=displayName,signInActivity

Veya kullanıcının nesne kimliğiyle hedeflenen son etkileşimli oturum açma etkinliğini almak için PowerShell komutunu Get-AzureADUserLastSignInActivity kullanabilirsiniz. Bu örnek, çıktıyı yürütme dizinindeki tarih ve saat damgalı CSV dosyasına yazar.

Get-AzureADUserLastSignInActivity -TenantId 536279f6-1234-2567-be2d-61e352b51eef -UserObjectId 69447235-0974-4af6-bfa3-d0e922a92048 -CsvOutput

Veya AzureADIncidentResponse PowerShell modülünden şu komutu kullanabilirsiniz:

Get-AzureADIRSignInDetail -UserId johcast@Contoso.com -TenantId 536279f6-1234-2567-be2d-61e352b51eef -RangeFromDaysAgo 29 -RangeToDaysAgo 3

Kaynak IP adresini araştırma

Microsoft Entra oturum açma günlüğünde veya ADFS/Federasyon Sunucusu günlük dosyalarında bulduğunuz kaynak IP adreslerine bağlı olarak, trafiğin nereden kaynaklandığını öğrenmek için daha fazla araştırma yapın.

Yönetilen kullanıcı

Yönetilen bir senaryo için oturum açma günlüklerine bakmaya başlamanız ve kaynak IP adresine göre filtrelemeniz gerekir:

Veya AzureADIncidentResponse PowerShell modülünden şu komutu kullanabilirsiniz:

Get-AzureADIRSignInDetail -IpAddress 1.2.3.4 -TenantId 536279f6-1234-2567-be2d-61e352b51eef -RangeFromDaysAgo 29 -RangeToDaysAgo 3 -OutGridView

Sonuçlar listesine baktığınızda Cihaz bilgileri sekmesine gidin. Kullanılan cihaza bağlı olarak, değişen çıkışlar alırsınız. İşte birkaç örnek:

Örnek 1 - Yönetilmeyen cihaz (KCG):

Örnek 2 - Yönetilen cihaz (Microsoft Entra join veya Microsoft Entra karma birleştirme):

Varsa DeviceID olup olmadığını denetleyin. ayrıca işletim sistemini ve tarayıcıyı veya UserAgent dizesini de aramalısınız.

CorrelationID, İstek Kimliği ve zaman damgasını kaydedin. Bulgularınızı diğer olaylarla ilişkilendirmek için CorrelationID ve zaman damgası kullanmalısınız.

Federasyon kullanıcısı/uygulaması

Federasyon oturum açma senaryosu için sağlanan yordamın aynısını izleyin.

DeviceID, İşletim Sistemi Düzeyi, BağıntıKimliği , İstekKimliği'ni bulun ve kaydedin.

Tanımlanan DeviceID'yi araştırma

Bu adım yalnızca Microsoft Entra Id ile bilinen cihazlar için geçerlidir. Örneğin, önceki adımlarda bir veya daha fazla olası cihaz kimliği bulduysanız bu cihazda daha fazla araştırma yapabilirsiniz. DeviceID ve Cihaz Sahibi'ni arayın ve kaydedin.

Her AppID'i araştırma

Oturum açma günlükleri ve kiracının veya federasyon sunucularının yapılandırmasının uygulama yapılandırmasıyla başlayın.

Yönetilen senaryo

Daha önce bulunan oturum açma günlüğü ayrıntılarından Temel bilgiler sekmesinin altındaki Uygulama Kimliği'ni denetleyin:

Uygulama (ve Kimlik) ile Kaynak (ve Kimlik) arasındaki farklara dikkat edin. Uygulama, ilgili istemci bileşenidir, Kaynak ise Microsoft Entra Id'deki hizmet/uygulamadır.

Bu AppID ile artık kiracıda araştırma yapabilirsiniz. Bir örnek aşağıda verilmiştir:

Get-MgApplication -Filter "AppId eq '30d4cbf1-c561-454e-bf01-528cd5eafd58'"

Id AppId DisplayName

3af6dc4e-b0e5-45ec-8272-56f3f3f875ad 30d4cbf1-c561-454e-bf01-528cd5eafd58 Claims X-Ray

Bu bilgilerle Enterprise Applications portalında arama yapabilirsiniz. Tüm Uygulamalar'a gidin ve ilgili AppID'yi arayın.

Ek olay yanıtı playbook'ları

Bu diğer saldırı türlerini belirlemek ve araştırmak için kılavuzu inceleyin:

Olay yanıtı kaynakları

- Yeni ve deneyimli analistler için Microsoft güvenlik ürünlerine ve kaynaklarına genel bakış

- Güvenlik İşlem Merkeziniz (SOC) için planlama

- Microsoft Defender XDR olay yanıtı

- Bulut için Microsoft Defender (Azure)

- Microsoft Sentinel olay yanıtı

- Microsoft Olay Yanıtı ekip kılavuzu, güvenlik ekipleri ve liderleri için en iyi yöntemleri paylaşıyor

- Microsoft Olay Yanıtı kılavuzları, güvenlik ekiplerinin şüpheli etkinlikleri analiz etmelerine yardımcı olur