Parola spreyi araştırması

Bu makale, kuruluşunuzdaki parola spreyi saldırılarını tanımlama ve araştırma ve bilgileri korumak ve diğer riskleri en aza indirmek için gerekli düzeltme eylemlerini gerçekleştirme konusunda rehberlik sağlar.

Bu makale aşağıdaki bölümleri içerir:

- Önkoşullar: Araştırmaya başlamadan önce tamamlamanız gereken belirli gereksinimleri kapsar. Örneğin, açık olması gereken günlüğe kaydetme, diğer roller ve izinler de gereklidir.

- İş Akışı: Bu araştırmayı gerçekleştirmek için izlemeniz gereken mantıksal akışı gösterir.

- Denetim Listesi: Akış grafiğindeki adımların her biri için bir görev listesi içerir. Bu denetim listesi, yaptığınız işlemi doğrulamak veya yalnızca kendiniz için bir kalite kapısı olarak yüksek düzeyde düzenlenmiş ortamlarda yararlı olabilir.

- Araştırma adımları: Bu araştırma için ayrıntılı bir adım adım kılavuz içerir.

- Kurtarma: Parola spreyi saldırısını kurtarma/azaltma konusunda üst düzey adımlar içerir.

- Başvurular: Daha fazla okuma ve başvuru malzemesi içerir.

Önkoşullar

Araştırmaya başlamadan önce günlüklerin, uyarıların ve diğer sistem gereksinimlerinin kurulumunu tamamladığınızdan emin olun.

Microsoft Entra izlemesi için Microsoft Entra SecOps Kılavuzumuzdaki önerilerimizi ve yönergelerimizi izleyin.

AD FS günlüğünü ayarlama

ADFS 2016'da olay günlüğü

Varsayılan olarak, Windows Server 2016'daki Microsoft Active Directory Federasyon Hizmetleri (AD FS) (ADFS) temel bir denetim düzeyi etkindir. Temel denetim sayesinde yöneticiler tek bir istek için beş veya daha az olay görebilir. Günlüğe kaydetmeyi en üst düzeye ayarlayın ve AD kimlik doğrulaması ve Microsoft Entra Kimliği ile bağıntı kurmak için AD FS (&güvenlik) günlüklerini bir SIEM'ye gönderin.

Geçerli denetim düzeyini görüntülemek için şu PowerShell komutunu kullanın:

Get-AdfsProperties

Bu tabloda kullanılabilir denetim düzeyleri listelenir.

| Denetim düzeyi | PowerShell söz dizimi | Açıklama |

|---|---|---|

| Hiçbiri | Set-AdfsProperties -AuditLevel None |

Denetim devre dışı bırakıldı ve hiçbir olay günlüğe kaydedilmedi |

| Temel (Varsayılan) | Set-AdfsProperties -AuditLevel Basic |

Tek bir istek için en fazla beş olay günlüğe kaydedilmeyecek |

| Ayrıntılı | Set-AdfsProperties -AuditLevel Verbose |

Tüm olaylar günlüğe kaydedilir. Bu düzey, istek başına önemli miktarda bilgiyi günlüğe kaydeder. |

Denetim düzeyini yükseltmek veya düşürmek için şu PowerShell komutunu kullanın:

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

ADFS 2012 R2/2016/2019 güvenlik günlüğünü ayarlama

Başlat'ı seçin, Programlar > Yönetim Araçları'na gidin ve ardından Yerel Güvenlik İlkesi'ni seçin.

Güvenlik Ayarları\Yerel İlkeler\Kullanıcı Hakları Yönetimi klasörüne gidin ve güvenlik denetimleri oluştur'a çift tıklayın.

Yerel Güvenlik Ayarı sekmesinde, ADFS hizmet hesabının listelendiğini doğrulayın. Yoksa, Kullanıcı veya Grup Ekle'yi seçip listeye ekleyin ve ardından Tamam'ı seçin.

Yükseltilmiş ayrıcalıklara sahip bir komut istemi açın ve denetimi etkinleştirmek üzere şu komutu çalıştırın:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableYerel Güvenlik İlkesi’ni kapatın.

Ardından ADFS Yönetimi ek bileşenini açın, Başlat'ı seçin, Programlar > Yönetim Araçları'na gidin ve ADFS Yönetimi'ni seçin.

Eylemler bölmesinde Federasyon Hizmeti Özelliklerini Düzenle'yi seçin.

Federasyon Hizmeti Özellikleri iletişim kutusunda Olaylar sekmesini seçin.

Success audits (Başarı denetimleri) ve Failure audits (Hata denetimleri) onay kutularını seçin.

Tamam'ı seçerek yapılandırmayı tamamlayın ve kaydedin.

ADFS için Microsoft Entra Connect Health'i yükleme

ADFS için Microsoft Entra Connect Health aracısı, federasyon ortamınızda daha fazla görünürlük elde etmenizi sağlar. Kullanım, performans izleme ve riskli IP raporları gibi önceden yapılandırılmış birkaç pano sağlar.

ADFS Connect Health'i yüklemek için Microsoft Entra Connect Health'i kullanma gereksinimlerini gözden geçirin ve ardından Azure ADFS Connect Health Aracısı'nı yükleyin.

ADFS Riskli IP Raporu Çalışma Kitabını kullanarak riskli IP uyarıları ayarlama

ADFS için Microsoft Entra Connect Health yapılandırıldıktan sonra, ADFS Riskli IP raporu çalışma kitabını ve Azure İzleyici'yi kullanarak uyarıları izlemeniz ve ayarlamanız gerekir. Bu raporu kullanmanın avantajları şunlardır:

- Başarısız parola tabanlı oturum açma eşiğini aşan IP adreslerini algılama.

- Hatalı parola veya extranet kilitleme durumundan dolayı başarısız oturum açmaları destekler.

- Azure Uyarıları aracılığıyla uyarıları etkinleştirmeyi destekler.

- Bir kuruluşun güvenlik ilkesiyle eşleşen özelleştirilebilir eşik ayarları.

- Daha fazla analiz için özelleştirilebilir sorgular ve genişletilmiş görselleştirmeler.

- 24 Ocak 2022 itibarıyla kullanım dışı bırakılan önceki Riskli IP raporundan genişletilmiş işlevsellik.

Microsoft Sentinel'de SIEM aracı uyarılarını ayarlama

SIEM aracı uyarılarını ayarlamak için hazır uyarılarla ilgili öğreticiyi izleyin.

Bulut için Microsoft Defender Uygulamalarına SIEM tümleştirmesi

Güvenlik Bilgileri ve Olay Yönetimi (SIEM) aracını şu anda Micro Focus ArcSight ve genel ortak olay biçimini (CEF) destekleyen Bulut için Microsoft Defender Uygulamalarına bağlayın.

Daha fazla bilgi için bkz . Genel SIEM Tümleştirmesi.

Graph API ile SIEM tümleştirmesi

Aşağıdaki seçeneklerden herhangi birini kullanarak SIEM'i Microsoft Graph Güvenlik API'sine bağlayabilirsiniz:

- Doğrudan desteklenen tümleştirme seçeneklerini kullanarak – Zengin içgörüler elde etmek için uygulamanızı doğrudan bağlamak için kod yazma gibi desteklenen tümleştirme seçenekleri listesine bakın. Başlamak için örnekleri kullanın.

- Microsoft iş ortakları tarafından oluşturulan yerel tümleştirmeleri ve bağlayıcıları kullanma – Bu tümleştirmeleri kullanmak için Microsoft Graph Güvenlik API'sinin iş ortağı çözümlerine bakın.

- Microsoft tarafından oluşturulan bağlayıcıları kullanma – Güvenlik Olayı ve Olay Yönetimi (SIEM), Güvenlik Yanıtı ve Düzenleme (SOAR), Olay İzleme ve Hizmet Yönetimi (ITSM), raporlama vb. için çeşitli çözümler aracılığıyla API'ye bağlanmak için kullanabileceğiniz bağlayıcıların listesine bakın.

Daha fazla bilgi için bkz . Microsoft Graph Güvenlik API'sini kullanarak güvenlik çözümü tümleştirmeleri.

Splunk kullanma

Uyarıları ayarlamak için Splunk platformunu da kullanabilirsiniz.

- Splunk uyarıları oluşturma hakkındaki bu öğretici videoyu izleyin.

- Daha fazla bilgi için bkz . Splunk uyarı kılavuzu.

İş Akışı

Aşağıdaki akış çizelgesinde parola spreyi araştırma iş akışı gösterilmektedir.

Aşağıdakileri de yapabilirsiniz:

- Parola spreyini ve diğer olay yanıtı playbook iş akışlarını PDF olarak indirin.

- Parola spreyini ve diğer olay yanıtı playbook iş akışlarını Visio dosyası olarak indirin.

Denetim listesi

Araştırma tetikleyicileri

- SIEM, güvenlik duvarı günlükleri veya Microsoft Entra Id'den tetikleyici alındı

- Microsoft Entra Kimlik Koruması Parola Spreyi özelliği veya Riskli IP

- Çok sayıda başarısız oturum açma işlemi (Olay Kimliği 411)

- ADFS için Microsoft Entra Connect Health'te Ani Artış

- Başka bir güvenlik olayı (örneğin, kimlik avı)

- Bilinmeyen konumdan oturum açma veya beklenmeyen MFA istemleri alan bir kullanıcı gibi açıklanamayan etkinlik

Araştırma

- Ne uyarılıyor?

- Bu saldırının parola spreyi olduğunu onaylayabilir misiniz?

- Saldırı zaman çizelgesini belirleme.

- Saldırının bir veya daha fazla IP adresini belirleyin.

- Başarılı parola ancak başarısız MFA dahil olmak üzere bu süre ve IP adresi için başarılı oturum açma işlemlerine filtre uygulama

- MFA raporlamayı denetleme

- Hesapta yeni cihaz, yeni işletim sistemi, kullanılan yeni IP adresi gibi olağan dışı bir şey var mı? Şüpheli etkinlikleri algılamak için Bulut için Defender Uygulamaları veya Azure Information Protection'ı kullanın.

- Yardım için yerel yetkilileri/üçüncü tarafları bilgilendirin.

- Bir güvenliğin aşılmış olduğundan şüpheleniyorsanız, veri sızdırmayı denetleyin.

- şüpheli davranış için ilişkili hesabı denetleyin ve diğer olası hesaplar ve hizmetlerle ve diğer kötü amaçlı IP adresleriyle bağıntılı olup olmadığını denetleyin.

- Aynı ofiste/temsilci erişiminde çalışan herkesin hesaplarını denetleme - parola hijyeni (güvenliği aşılmış hesapla aynı parolayı kullanmadığından emin olun)

- ADFS yardımı çalıştırma

Risk Azaltıcı Etkenler

Aşağıdaki özellikleri etkinleştirme yönergeleri için Başvurular bölümüne bakın:

- Saldırganın IP adresini engelle (başka bir IP adresinde yapılan değişikliklere dikkat edin)

- Kullanıcının güvenliği aşıldığından şüphelenilen parolası değiştirildi

- ADFS Extranet Kilitlemeyi Etkinleştirme

- Devre Dışı Bırakılmış Eski kimlik doğrulaması

- Etkin Azure Kimlik Koruması (oturum açma ve kullanıcı risk ilkeleri)

- Etkin MFA (henüz etkinleştirilmemişse)

- Etkin Parola Koruması

- ADFS için Microsoft Entra Connect Health'i dağıtma (yoksa)

Kurtarma

- Bulut için Defender Uygulamalarında, SIEM'de, ADFS'de ve Microsoft Entra Id'de hatalı IP adresini etiketleme

- İletim kuralları veya eklenen diğer temsilciler gibi posta kutusu kalıcılığının diğer biçimlerini denetleyin

- Birincil kimlik doğrulaması olarak MFA

- SIEM tümleştirmelerini Bulut ile yapılandırma

- Uyarıları yapılandırma - Kimlik Koruması, ADFS Health Connect, SIEM ve Bulut için Defender Uygulamaları

- Öğrenilen dersler (önemli paydaşlar, üçüncü taraflar, iletişim ekipleri dahil)

- Güvenlik duruşu incelemesi/geliştirmeleri

- Düzenli saldırı simülatörleri çalıştırmayı planlama

Ayrıca parola spreyini ve diğer olay playbook denetim listelerini Excel dosyası olarak da indirebilirsiniz.

İnceleme adımları

Parola spreyi olay yanıtı

Araştırmaya devam etmeden önce birkaç parola spreyi saldırı tekniğini anlayalım.

Parola güvenliğinin aşılması: Saldırgan kullanıcının parolasını tahmin etti ancak çok faktörlü kimlik doğrulaması (MFA) gibi diğer denetimler nedeniyle hesaba erişemedi.

Hesap güvenliğini aşma: Saldırgan kullanıcının parolasını tahmin etti ve hesaba erişim kazandı.

Ortam bulma

Kimlik doğrulama türünü tanımlama

İlk adım olarak, araştırdığınız bir kiracı/doğrulanmış etki alanı için hangi kimlik doğrulama türünün kullanıldığını denetlemeniz gerekir.

Belirli bir etki alanı adının kimlik doğrulama durumunu almak için Get-MgDomain PowerShell komutunu kullanın. Bir örnek aşağıda verilmiştir:

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

Kimlik doğrulaması federasyon veya yönetilen mi?

Kimlik doğrulaması federasyon ise, başarılı oturum açma işlemleri Microsoft Entra Kimliği'nde depolanır. Başarısız oturum açma işlemleri Kimlik Sağlayıcılarında (IDP) bulunur. Daha fazla bilgi için bkz . AD FS sorun giderme ve olay günlüğü.

Kimlik doğrulama türü yalnızca bulut, parola karması eşitleme (PHS) veya doğrudan kimlik doğrulaması (PTA) ise başarılı ve başarısız oturum açma işlemleri Microsoft Entra oturum açma günlüklerinde depolanır.

Not

Aşamalı Dağıtım özelliği, kiracı etki alanı adının federasyona, ancak belirli kullanıcıların yönetilmesine olanak tanır. Herhangi bir kullanıcının bu grubun üyesi olup olmadığını belirleyin.

ADFS için Microsoft Entra Connect Health etkinleştirildi mi?

- RiskyIP raporu şüpheli IP'ler ve tarih/saat sağlar. Bildirimler etkinleştirilmelidir.

- Ayrıca Kimlik Avı playbook'undaki federasyon oturum açma işlemleri araştırmasını denetleyin

Gelişmiş günlük KAYDı ADFS'de etkinleştirildi mi?

- Bu ayar ADFS Connect Health için bir gereksinimdir, ancak bağımsız olarak etkinleştirilebilir

- ADFS Health Connect'in nasıl etkinleştirileceğine bakın)

- Ayrıca Kimlik Avı playbook'undan Federasyon oturum açma işlemleri araştırmasını denetleyin

Günlükler SIEM'de depolanıyor mu?

Günlükleri bir Güvenlik Bilgileri ve Olay Yönetimi'nde (SIEM) veya başka bir sistemde depolayıp ilişkilendirmedığınızı denetlemek için:

- Log Analytics- önceden oluşturulmuş sorgular

- Microsoft Sentinel- önceden oluşturulmuş sorgular

- Splunk – önceden oluşturulmuş sorgular

- Güvenlik Duvarı günlükleri

- 30 gün ise > UAL

Microsoft Entra Id ve MFA raporlamasını anlama

Güvenliğin aşıldığını belirleyebilmek için gördüğünüz günlükleri anlamanız önemlidir. Microsoft Entra oturum açmalarını ve MFA raporlamasını anlamak için hızlı kılavuzlar aşağıda verilmiştir:

Olay tetikleyicileri

Olay tetikleyicisi, önceden tanımlanmış uyarının tetiklemesine neden olan bir olay veya bir dizi olaydır. Önceden tanımlanmış eşiğinizin üzerindeki hatalı parola denemelerinin sayısı örnek olarak verilmiştir. Burada, parola spreyi saldırılarında uyarılabilen ve bu uyarıların ortaya çıktığı tetikleyicilerin diğer örnekleri verilmiştir. Olay tetikleyicileri şunlardır:

Kullanıcılar

IP

Kullanıcı aracısı dizeleri

Tarih/saat

Anomaliler

Hatalı parola denemeleri

Etkinlikteki olağan dışı ani artışlar, Microsoft Entra Health Connect aracılığıyla (bu bileşenin yüklü olduğu varsayılarak) temel göstergelerdir. Diğer göstergeler şunlardır:

- Günlükleri harmanladığınızda SIEM aracılığıyla uyarı yapıldığında ani bir artış gösterilir.

- ADFS başarısız oturum açma işlemleri için normal günlük boyutundan daha büyük, bu SIEM aracında bir uyarı olabilir).

- Artan 342/411 olay kimlikleri miktarı – kullanıcı adı veya parola yanlış. Ya da extranet kilitleme için 516.

- Başarısız kimlik doğrulama isteği eşiğine ulaştı – Microsoft Entra Id veya SIEM araç uyarısında riskli IP/hem 342 hem de 411 hataları (Bu bilgileri görüntüleyebilmek için gelişmiş günlük kaydı açılmalıdır.)

Microsoft Entra Health Connect portalında riskli IP

Riskli IP uyarıları, bir saat içinde hatalı parolalar için özelleştirilmiş eşiğe ulaşıldığında ve bir günde hatalı parola sayısına ve extranet kilitlemelerine ulaşıldığında oluşur.

Başarısız girişimlerin ayrıntıları, sekmelerin IP adresi ve extranet kilitlemelerinde kullanılabilir.

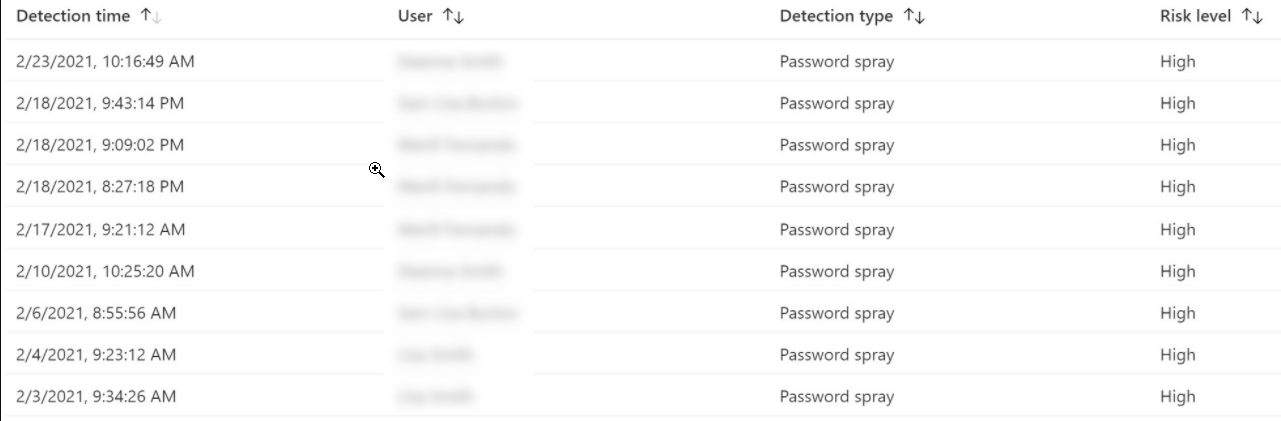

Azure Kimlik Koruması'nda parola spreyi algılama

Azure Kimlik Koruması, daha fazla bilgi veya otomatik düzeltme sağlayan parola spreyi algılama risk uyarısı ve arama özelliğine sahip bir Microsoft Entra Id P2 özelliğidir.

Düşük ve yavaş saldırı göstergeleri

Düşük ve yavaş saldırı göstergeleri, hesap kilitleme eşiklerine veya hatalı parolalara isabet edilmediğinde olur. Bu göstergeleri şu şekilde algılayabilirsiniz:

- GAL sırasına göre hatalar

- Yinelenen özniteliklerle ilgili hatalar (UA, hedef AppID, IP bloğu/konum)

- Zamanlama – otomatik spreyler, girişimler arasında daha düzenli bir zaman aralığına sahip olma eğilimindedir.

Araştırma ve risk azaltma

Not

Sürekli/devam eden saldırılar sırasında aynı anda araştırma ve azaltma gerçekleştirebilirsiniz.

Henüz açık değilse ADFS'de gelişmiş günlük kaydını açın.

Saldırının başlangıç tarihini ve saatini belirleyin.

Güvenlik duvarından, ADFS'den, SIEM'den veya Microsoft Entra Id'den saldırgan IP adresini (birden çok kaynak ve birden çok IP adresi olabilir) belirleyin.

Parola spreyi onaylandıktan sonra, yerel kuruluşları (polis, üçüncü taraflar ve diğerleri) bilgilendirmeniz gerekebilir.

ADFS için aşağıdaki Olay Kimliklerini harmanlayın ve izleyin:

ADFS 2012 R2

- Denetim olayı 403 – isteği yapan kullanıcı aracısı

- Denetim olayı 411 – başarısız kimlik doğrulama istekleri

- Denetim olayı 516 – extranet kilitleme

- Denetim Olayı 342 – başarısız kimlik doğrulama istekleri

- Denetim Olayı 412 - Başarılı oturum açma

Denetim Olayı 411 - başarısız kimlik doğrulama isteklerini toplamak için aşağıdaki betiği kullanın:

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

Yukarıdaki olay kimlikleriyle birlikte Denetim Olayı 1203 – Yeni Kimlik Bilgisi Doğrulama Hatası'nı da birleştirin.

- ADFS'de (federasyon varsa) bu süre için tüm başarılı oturum açma işlemleri harmanlayın. Hızlı oturum açma ve oturumu kapatma (aynı anda), parolanın başarıyla tahmin edildiğinin ve saldırgan tarafından denenmekte olduğunu gösteren bir gösterge olabilir.

- Hem federasyon hem de yönetilen senaryolar için bu zaman aralığındaki tüm Microsoft Entra başarılı veya kesintiye uğramış olayları harmanlayın.

Microsoft Entra Id'den Olay Kimliklerini izleme ve harmanlama

Hata günlüklerinin anlamını bulmayı öğrenin.

Microsoft Entra Id'den aşağıdaki Olay Kimlikleri geçerlidir:

- 50057 - Kullanıcı hesabı devre dışı bırakıldı

- 50055 - Parolanın süresi doldu

- 50072 - Kullanıcıdan MFA sağlaması istendi

- 50074 - MFA gerekli

- 50079 - Kullanıcının güvenlik bilgilerini kaydetmesi gerekiyor

- 53003 - Kullanıcı Koşullu Erişim tarafından engellendi

- 53004 - Şüpheli etkinlik nedeniyle MFA yapılandırılamıyor

- 530032 - Güvenlik İlkesinde Koşullu Erişim Tarafından Engellendi

- Oturum Açma durumu Başarılı, Başarısız, Kesme

Microsoft Sentinel playbook'undan olay kimliklerini harmanlama

GitHub'da bulunan Microsoft Sentinel Playbook'tan tüm Olay Kimliklerini alabilirsiniz.

Saldırıyı yalıtma ve onaylama

ADFS ve Microsoft Entra'nın başarılı ve kesintiye uğramış oturum açma olaylarını yalıtın. Bunlar sizin ilgilendiğiniz hesaplar.

Federasyon kimlik doğrulaması için ADFS 2012R2 ve üzeri IP Adresini engelleyin. Bir örnek aşağıda verilmiştir:

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

ADFS günlüklerini toplama

Bir zaman çerçevesi içinde birden çok olay kimlikleri toplayın. Bir örnek aşağıda verilmiştir:

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Microsoft Entra Id'de ADFS günlüklerini harmanlama

Microsoft Entra Connect Health kullandığınızda Microsoft Entra Oturum Açma raporları ADFS oturum açma etkinliğini içerir. Oturum açma günlüklerini Belirteç Veren Türüne göre "Federasyon" olarak filtreleyin.

Aşağıda, belirli bir IP adresi için oturum açma günlüklerini almaya yönelik örnek bir PowerShell komutu verilmiştir:

Get-AzureADIRSignInDetail -TenantId b446a536-cb76-4360-a8bb-6593cf4d9c7f -IpAddress 131.107.128.76

Ayrıca bu görüntülerde gösterildiği gibi Azure portalında zaman çerçevesi, IP adresi ve başarılı ve kesintiye uğramış oturum açma için arama yapın.

Ardından bu verileri analiz için .csv dosyası olarak indirebilirsiniz. Daha fazla bilgi için bkz . Microsoft Entra yönetim merkezinde oturum açma etkinlik raporları.

Bulguların önceliklerini belirleme

En kritik tehdide tepki vermek önemlidir. Bu tehdit, saldırganın bir hesaba başarıyla erişim elde ettiğini ve bu nedenle verilere erişebileceğini/verileri dışarı aktarabileceğini gösterebilir; saldırgan parolaya sahip ancak hesaba erişemeyebilir. Örneğin, parolaya sahipler ancak MFA sınamasını geçemezler. Ayrıca saldırgan parolaları doğru tahmin edemiyor ancak denemeye devam ediyor. Analiz sırasında şu bulguların önceliklerini belirleyin:

- Bilinen saldırgan IP adresine göre başarılı oturum açma işlemleri

- Bilinen saldırgan IP adresi tarafından oturum açma kesintiye uğradı

- Bilinen saldırgan IP adresine göre başarısız oturum açma işlemleri

- Diğer bilinmeyen IP adresi başarılı oturum açma işlemleri

Eski kimlik doğrulamasını denetleme

Saldırıların çoğu eski kimlik doğrulamasını kullanır. Saldırının protokolünün belirlenmesinin birçok yolu vardır.

Microsoft Entra Id'de Oturum Açmalar'a gidin ve İstemci Uygulaması'nda filtreleyin.

Listelenen tüm eski kimlik doğrulama protokollerini seçin.

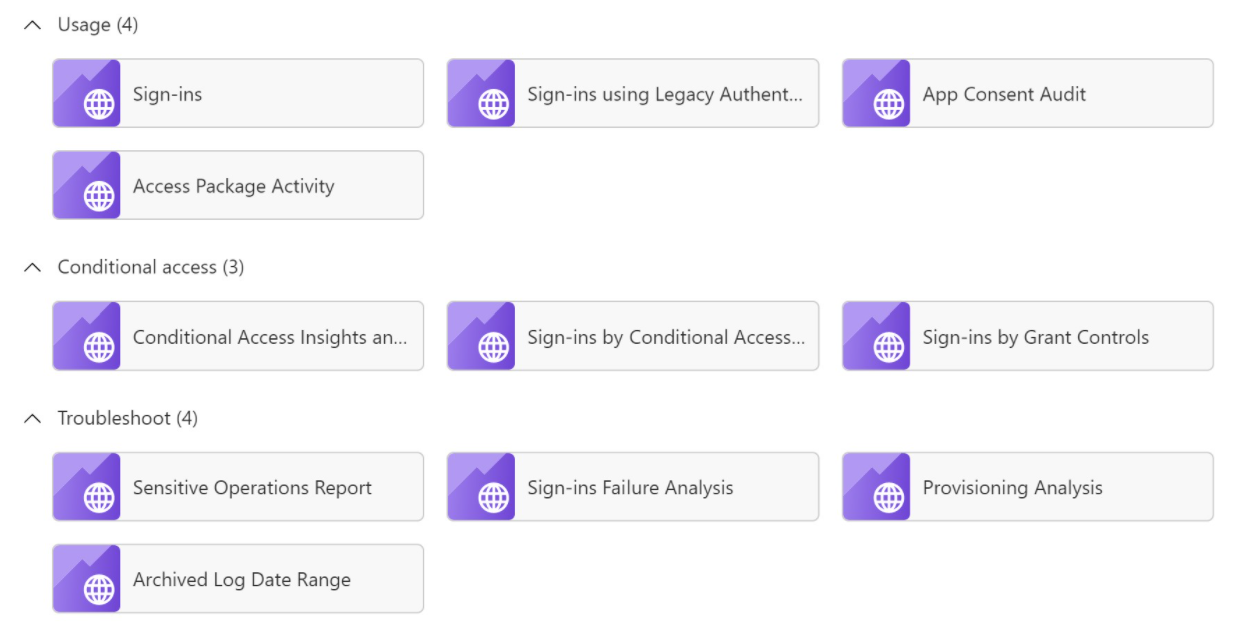

Azure çalışma alanınız varsa, Microsoft Entra yönetim merkezinde İzleme ve Çalışma Kitapları altında bulunan önceden oluşturulmuş eski kimlik doğrulama çalışma kitabını da kullanabilirsiniz.

Yönetilen senaryo için IP adresini engelle Microsoft Entra Id (hazırlama dahil PHS)

Yeni adlandırılmış konumlar'a gidin.

Tüm uygulamaları hedeflemek ve yalnızca bu adlandırılmış konumu engellemek için bir CA ilkesi oluşturun.

Kullanıcı daha önce bu işletim sistemini, IP'yi, ISS'yi, cihazı veya tarayıcıyı kullandı mı?

Henüz yapmadıysa ve bu etkinlik olağan dışıysa, kullanıcıya bayrak ekleyin ve tüm etkinliklerini araştırın.

IP "riskli" olarak işaretlendi mi?

Bu etkinlik saldırganın parolayı alıp MFA'yı geçmediğini gösterdiğinden başarılı parolalar kaydettiğinizden ancak MFA yanıtlarının başarısız olduğundan emin olun.

Normal oturum açma gibi görünen herhangi bir hesabı bir kenara bırakın; örneğin, MFA, konum ve IP normal olmayan bir şekilde geçirildi.

MFA raporlama

Ayrıca bir saldırganın parola tahmininde bulunarak MFA isteminde başarısız olup olmadığını belirlemek için MFA günlüklerini de denetlemek önemlidir. Microsoft Entra çok faktörlü kimlik doğrulama günlükleri, bir kullanıcıdan çok faktörlü kimlik doğrulaması istendiğinde gerçekleşen olaylar için kimlik doğrulama ayrıntılarını gösterir. Microsoft Entra Id'de büyük şüpheli MFA günlükleri olmadığından emin olun. Daha fazla bilgi için bkz . Oturum açma işlemleri raporunu kullanarak Microsoft Entra çok faktörlü kimlik doğrulama olaylarını gözden geçirme.

Ek denetimler

Bulut için Defender Uygulamaları'nda, güvenliği aşılmış hesabın etkinliklerini ve dosya erişimini araştırın. Daha fazla bilgi için bkz.

- Bulut için Defender Uygulamaları ile güvenliğin aşılmasını araştırma

- Bulut için Defender Uygulamaları ile anomalileri araştırma

Kullanıcının sanal makineler (VM' ler), etki alanı hesabı izinleri, depolama alanı gibi diğer kaynaklara erişimi olup olmadığını denetleyin. Veri ihlali varsa polis gibi daha fazla kuruma bilgi vermelisiniz.

Anında düzeltme eylemleri

- İhlal edildiğini veya hesap parolasının bulunduğundan şüphelendiğiniz herhangi bir hesabın parolasını değiştirin. Ayrıca, kullanıcıyı engelleyin. Acil durum erişimini iptal etme yönergelerine uyduğundan emin olun.

- Güvenliği aşılmış tüm hesapları Microsoft Entra ID Identity Protection'da "güvenliği aşılmış" olarak işaretleyin.

- Saldırganın IP adresini engelleyin. Saldırganlar meşru VPN'leri kullanabileceği ve IP adreslerini değiştirdiği için daha fazla risk oluşturabileceğinden bu eylemi gerçekleştirirken dikkatli olun. Bulut Kimlik Doğrulaması kullanıyorsanız, Bulut için Defender Uygulamalarında veya Microsoft Entra Id'de IP adresini engelleyin. Federasyon varsa, ADFS hizmetinin önündeki güvenlik duvarı düzeyinde IP adresini engellemeniz gerekir.

- Kullanılıyorsa eski kimlik doğrulamasını engelleyin (ancak bu eylem işletmeyi etkileyebilir).

- Henüz yapılmadıysa MFA'yı etkinleştirin.

- Kullanıcı riski ve oturum açma riski için Kimlik Koruması'nı etkinleştirme

- Güvenliği aşılmış verileri (e-postalar, SharePoint, OneDrive, uygulamalar) denetleyin. Bulut için Defender Uygulamalarında etkinlik filtresinin nasıl kullanılacağını görün.

- Parola hijyeni sağlayın. Daha fazla bilgi için bkz . Microsoft Entra parola koruması.

- AYRıCA ADFS Yardımı'na da başvurabilirsiniz.

Kurtarma

Parola koruması

Özel yasaklanmış parola listelerini etkinleştirerek Microsoft Entra Id ve şirket içinde parola koruması uygulayın. Bu yapılandırma, kullanıcıların kuruluşunuzla ilişkili zayıf parolalar veya parolalar ayarlamasını engeller:

Daha fazla bilgi için bkz . Parola spreyi saldırılarına karşı savunma.

IP adresini etiketleme

Bulut için Defender Uygulamalarındaki IP adreslerini etiketleyin ve gelecekteki kullanımla ilgili uyarılar alın:

IP adreslerini etiketleme

Bulut için Defender Uygulamalarında, IP kapsamı için "etiket" IP adresi ve bu IP aralığı için gelecekte başvurmak ve hızlandırılmış yanıt için bir uyarı ayarlayın.

Belirli bir IP adresi için uyarıları ayarlama

Uyarıları yapılandırma

Kuruluşunuzun gereksinimlerine bağlı olarak uyarıları yapılandırabilirsiniz.

SIEM aracınızda uyarıları ayarlayın ve günlük boşluklarını iyileştirmeye bakın. ADFS, Microsoft Entra Id, Office 365 ve Bulut için Defender Apps günlüğünü tümleştirin.

ADFS Sistem Durumu Bağlantısı ve Riskli IP portalında eşiği ve uyarıları yapılandırın.

Kimlik Koruması portalında uyarıları yapılandırmaya bakın.

Koşullu Erişim veya Kimlik Koruması ile oturum açma riski ilkelerini ayarlama

- Oturum Açma riskini yapılandırma

- Kullanıcı Riskini Yapılandırma

- Bulut için Defender Uygulamalarında ilke uyarılarını yapılandırma

Önerilen savunmalar

- Son kullanıcıları, önemli paydaşları, ön cephe operasyonlarını, teknik ekipleri, siber güvenlik ve iletişim ekiplerini eğitin

- Güvenlik denetimini gözden geçirin ve kuruluşunuzdaki güvenlik denetimini geliştirmek veya güçlendirmek için gerekli değişiklikleri yapın

- Microsoft Entra yapılandırma değerlendirmesi önerin

- Düzenli saldırı simülatörü alıştırmaları çalıştırma

Başvurular

Önkoşullar

- Microsoft Sentinel Uyarısı

- Bulut için Defender Uygulamalarıyla SIEM tümleştirmesi

- Graph API ile SIEM tümleştirmesi

- Splunk uyarı kılavuzu

- ADFS Health Connect'i yükleme

- Microsoft Entra oturum açma günlüklerini anlama

- MFA raporlamasını anlama

Risk Azaltıcı Etkenler

- Parola spreyi için azaltmalar

- Parola korumasını etkinleştirme

- Eski kimlik doğrulamasını engelleme

- ADFS'de IP adresini engelleme

- Erişim denetimleri (IP adreslerini engelleme dahil) ADFS v3

- ADFS Parola Koruması

- ADFS Extranet Kilitlemeyi Etkinleştirme

- Birincil kimlik doğrulaması olarak MFA

- Kimlik Koruması’nı etkinleştirme

- Microsoft Entra denetim etkinliği başvurusu

- Microsoft Entra denetim günlükleri şeması

- Microsoft Entra oturum açma günlükleri şeması

- Microsoft Entra denetim günlüğü Graph API'si

- Riskli IP Uyarıları

- ADFS Yardımı

Kurtarma

- SIEM aracı tümleştirmeleri

- Bulut için Defender Apps uyarıları oluşturma

- Riskli IP ve ADFS Sistem Durumu Bağlantı Uyarıları Oluşturma

- Kimlik Koruması uyarıları

- Saldırı simülatörü

Ek olay yanıtı playbook'ları

Bu ek saldırı türlerini belirlemek ve araştırmak için kılavuzu inceleyin:

Olay yanıtı kaynakları

- Yeni ve deneyimli analistler için Microsoft güvenlik ürünlerine ve kaynaklarına genel bakış

- Güvenlik İşlem Merkeziniz (SOC) için planlama

- Microsoft Defender XDR olay yanıtı

- Bulut için Microsoft Defender (Azure)

- Microsoft Sentinel olay yanıtı

- Microsoft Olay Yanıtı ekip kılavuzu, güvenlik ekipleri ve liderleri için en iyi yöntemleri paylaşıyor

- Microsoft Olay Yanıtı kılavuzları, güvenlik ekiplerinin şüpheli etkinlikleri analiz etmelerine yardımcı olur