Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Şunlar için geçerlidir: ✔️ Windows VM'leri

Bu makalede, bu diskte çevrimdışı düzeltmeyi ve sorun gidermeyi etkinleştirmek için ayrı bir sanal makinede (onarım VM olarak adlandırılır) şifrelenmiş işletim sistemi disklerinin kilidinin nasıl açıldığı açıklanır.

Belirtiler

Windows VM'sinin işletim sistemi diskini çevrimdışı onarıyorsanız, aşağıda gösterildiği gibi, disk onarım VM'sine eklendiğinde kilitli görünebilir. Bu durumda diskte Azure Disk Şifrelemesi (ADE) etkinleştirilir. Disk kilidi açılana kadar bir onarım VM'sinden bu disk üzerinde herhangi bir risk azaltma işlemi yapamazsınız.

Background

Bazı sorun giderme senaryoları, Azure'da bir sanal diskin çevrimdışı onarımını gerçekleştirmenizi gerektirir. Örneğin, bir Windows VM'sine erişilemiyorsa, disk hataları görüntülüyorsa veya başlatılamıyorsa, işletim sistemi diskini ayrı bir onarım VM'sine (kurtarma VM veya kurtarma VM olarak da adlandırılır) ekleyerek sorun giderme adımlarını çalıştırabilirsiniz.

Ancak, disk ADE kullanılarak şifrelenirse, diskin kilidini açana kadar onarım VM'sine bağlıyken disk kilitli ve erişilemez durumda kalır. Diskin kilidini açmak için, ilk olarak şifrelemek için kullanılan BitLocker şifreleme anahtarını (BEK) kullanmanız gerekir. Bu BEK (ve isteğe bağlı olarak, BEK'i şifreleyen veya "sarmalayan" bir anahtar şifreleme anahtarı [KEK] kuruluşunuz tarafından yönetilen bir Azure anahtar kasasında depolanır.

Hedefleme

Bu makaledeki yordamlarda, bir onarım VM'sine şifrelenmiş işletim sistemi diski eklemek ve ardından bu diskin kilidini açmak için kullanabileceğiniz yöntemler açıklanmaktadır. Diskin kilidi açtıktan sonra onarabilirsiniz. Son adım olarak, özgün VM'de işletim sistemi diskini bu yeni onarılan sürümle değiştirebilirsiniz.

Hazırlık

Başarısız işletim sistemi diskini onarım VM'sine eklemeden önce aşağıdaki adımları uygulayın:

- Diskte ADE'nin etkinleştirildiğini onaylayın.

- İşletim sistemi diskinin ADE sürüm 1 (çift geçişli şifreleme) veya ADE sürüm 2 (tek geçişli şifreleme) kullanıp kullanmadığını belirleyin.

- İşletim sistemi diskinin yönetilip yönetilmediğini belirleyin.

- Diski onarım VM'sine eklemek ve diskin kilidini açmak için yöntemini seçin.

Diskte ADE'nin etkinleştirildiğini onaylayın

Bu adımı Azure portalında, PowerShell'de veya Azure komut satırı arabiriminde (Azure CLI) gerçekleştirebilirsiniz.

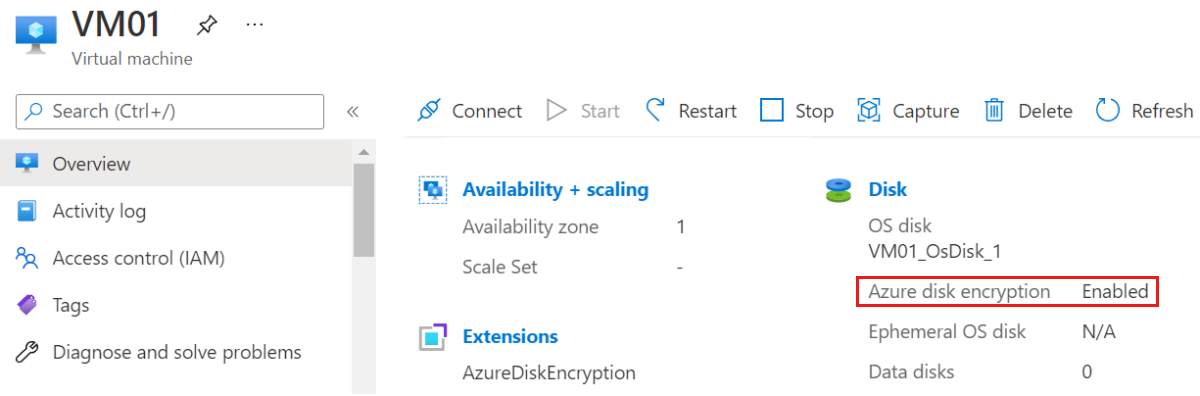

Azure portal

Azure portalında başarısız vm için Genel Bakış dikey penceresini görüntüleyin. Aşağıdaki ekran görüntüsünde gösterildiği gibi, Disk'in altında Azure disk şifrelemesi Etkin veya Etkin Değil olarak görünür.

PowerShell

Bir VM'nin Get-AzVmDiskEncryptionStatus işletim sistemi ve/veya veri birimlerinin ADE kullanılarak şifrelenip şifrelenmediğini belirlemek için cmdlet'ini kullanabilirsiniz. Aşağıdaki örnek çıktı, işletim sistemi biriminde ADE şifrelemesinin etkinleştirildiğini gösterir:

PS /home/me> Get-AzVmDiskEncryptionStatus -ResourceGroupName "MyRg01" -VMName "MyVm01"

OsVolumeEncrypted : Encrypted

DataVolumesEncrypted : NoDiskFound

OsVolumeEncryptionSettings : Microsoft.Azure.Management.Compute.Models.DiskEncryptionSettings

ProgressMessage : Extension status not available on the VM

Cmdlet hakkında Get-AzureRmDiskEncryptionStatus daha fazla bilgi için bkz . Get-AzVMDiskEncryptionStatus (Az.Compute).

Azure CLI

ADE'nin bir VM'nin disklerinde etkinleştirilip etkinleştirilmediğini belirlemek için Azure CLI'da komutunu sorgu disks[].encryptionSettings[].enabled eklenmiş olarak kullanabilirsinizaz vm encryption show. Aşağıdaki çıkış, ADE şifrelemesinin etkinleştirildiğini gösterir.

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

[

true

]

Komut hakkında az vm encryption show daha fazla bilgi için bkz . az vm encryption show.

Not

Şifrelenmemiş diskler için çevrimdışı onarım

ADE'nin diskte etkinleştirilmediğini belirlerseniz, onarım VM'sine disk ekleme yönergeleri için aşağıdaki makaleye bakın: İşletim sistemi diskini Azure portalı aracılığıyla bir kurtarma VM'sine ekleyerek Windows VM sorunlarını giderme

İşletim sistemi diskinin ADE sürüm 1 (çift geçişli şifreleme) veya ADE sürüm 2 (tek geçişli şifreleme) kullanıp kullanmadığını belirleme

Azure portalında VM'nin özelliklerini açıp Uzantılar'a tıklayarak Uzantılar dikey penceresini açarak ADE sürüm numarasını öğrenebilirsiniz. Uzantılar dikey penceresinde AzureDiskEncryption'a atanan sürüm numarasını görüntüleyin. Sürüm numarası 1 ise, disk çift geçişli şifreleme kullanır. Sürüm numarası 2 veya sonraki bir sürümse, disk tek geçişli şifreleme kullanır.

Diskinizin ADE sürüm 1 (çift geçişli şifreleme) kullandığını belirlerseniz, onarım VM'sinde şifrelenmiş bir diskin kilidini açmak için Çözüm #3: El ile yöntemi'ne gidebilirsiniz.

İşletim sistemi diskinin yönetilip yönetilmediğini belirleme

İşletim sistemi diskinin yönetilip yönetilmediğini bilmiyorsanız bkz . İşletim sistemi diskinin yönetilip yönetilmediğini belirleme.

İşletim sistemi diskinin yönetilmeyen bir disk olduğunu biliyorsanız, onarım VM'sinde şifrelenmiş bir diskin kilidini açmak için Çözüm #3: El ile yöntemi bölümüne gidin.

Diski onarım VM'sine eklemek ve diskin kilidini açmak için yöntemini seçin

Diski onarım VM'sine eklemek ve diskin kilidini açmak için üç yöntemden birini seçmelisiniz:

- Diskin ADE sürüm 2 veya üzeri (tek geçişli şifreleme) kullanılarak yönetildiğini ve şifrelenmesini belirlediyseniz ve altyapınız ve şirket ilkeniz onarım VM'sine genel IP adresi atamanıza olanak sağlıyorsa, onarım VM'sinde şifrelenmiş bir diskin kilidini açmak için Çözüm #1: Otomatik yöntem'i kullanın.

- Diskiniz ADE sürüm 2 veya üzeri (tek geçişli şifreleme) kullanılarak yönetiliyor ve şifreleniyorsa ancak altyapınız veya şirket ilkeniz onarım VM'sine genel IP adresi atamanızı engelliyorsa, onarım VM'sinde şifrelenmiş bir diskin kilidini açmak için Çözüm 2: Yarı otomatik yöntem'i kullanın. (Bu yöntemi seçmenin bir diğer nedeni de Azure'da kaynak grubu oluşturma izinlerinizin olmamasıdır.)

- Bu yöntemlerden biri başarısız olursa veya disk ADE sürüm 1 (çift geçişli şifreleme) kullanılarak yönetilmez veya şifrelenirse, onarım VM'sinde şifrelenmiş bir diskin kilidini açmak için Çözüm #3: El ile yöntemini kullanın.

Çözüm #1: Onarım VM'sinde şifrelenmiş bir diskin kilidini açmak için otomatik yöntem

Bu yöntem, otomatik olarak bir onarım VM'sini oluşturmak, başarısız işletim sistemi diskini eklemek ve şifrelenmişse diskin kilidini açmak için az vm repair komutlarına dayanır. Yalnızca tek geçişli şifrelenmiş yönetilen diskler için çalışır ve onarım VM'sinde genel IP adresinin kullanılmasını gerektirir. Bu yöntem, BitLocker şifreleme anahtarının (BEK) anahtar şifreleme anahtarı (KEK) kullanılarak sarmalanmış veya sarmalanmış olmasına bakılmaksızın şifrelenmiş diskin kilidini açar.

Bu otomatik yöntemi kullanarak VM'yi onarmak için bkz . Azure Sanal Makine onarım komutlarını kullanarak Windows VM'sini onarma.

Not

Otomatik sorun giderme başarısız olursa, onarım VM'sinde şifrelenmiş bir diskin kilidini açmak için Çözüm #2: Yarı otomatik yöntem ile devam edin.

Çözüm 2: Onarım VM'sinde şifrelenmiş bir diskin kilidini açmak için yarı otomatik yöntem

Yarı otomatik çözünürlük, onarım VM'sinin genel IP adresine gerek kalmadan tek geçişli şifrelenmiş yönetilen diskin kilidini açar.

Bu yordamı kullanarak, kaynak (başarısız) VM'nin işletim sistemi diskinin bağlı olduğu bir VM'yi el ile oluşturursunuz. VM'yi oluştururken şifrelenmiş diski eklediğinizde VM, BEK'i Azure anahtar kasasından otomatik olarak getirir ve bir BEK biriminde depolar. Ardından BEK'e erişmek ve şifrelenmiş diskin kilidini açmak için kısa bir adım serisi kullanırsınız. Bu işlem sırasında, bek gerekirse otomatik olarak unwrapped.

Azure portalında, kaynak (başarısız) VM'de şifrelenmiş işletim sistemi diskinin anlık görüntüsünü alın.

Bu anlık görüntüden bir disk oluşturun.

Yeni disk için kaynak VM'ye atanmış olan konumu ve kullanılabilirlik alanını seçin. Bir sonraki adımda onarım VM'sini oluştururken de bu ayarları yinelemeniz gerektiğini unutmayın.

Onarım VM'si olarak kullanmak için Windows Server 2016 Datacenter'ı temel alan bir VM oluşturun. VM'yi, 2. adımda oluşturduğunuz yeni disk için kullanılan aynı bölgeye ve kullanılabilirlik alanına atadığınızdan emin olun.

Sanal Makine Oluşturma sihirbazının Diskler sayfasında, anlık görüntüden yeni oluşturduğunuz yeni diski veri diski olarak ekleyin.

Önemli

VM oluşturma sırasında diski eklediğinizden emin olun. Yalnızca VM oluşturma sırasında şifreleme ayarlarının algılanır. Bu, BEK içeren bir birimin otomatik olarak eklenmesini sağlar.

Onarım VM'sini oluşturduktan sonra VM'de oturum açın ve Disk Yönetimi'ni (Diskmgmt.msc) açın. Disk Yönetimi'nin içinde BEK birimini bulun. Varsayılan olarak, bu birime hiçbir sürücü harfi atanmamış olur.

BEK birimine bir sürücü harfi atamak için BEK birimine sağ tıklayın ve sürücü harfini ve yollarını değiştir'i seçin.

BEK birimine bir sürücü harfi atamak için Ekle'yi seçin. Bu işlemde varsayılan harf en sık H harfidir. Tamam'ı seçin.

Dosya Gezgini sol bölmede Bu Bilgisayar'ı seçin. Artık BEK biriminin listelendiğini göreceksiniz. Ayrıca, bir kilit simgesiyle işaretlenmiş ses düzeyine de dikkat edin. Bu, VM'yi oluştururken eklediğiniz şifrelenmiş disktir. (Aşağıdaki örnekte, şifrelenmiş diske G sürücü harfi atanır.)

Şifrelenmiş diskin kilidini açmak için BEK biriminde .bek dosya adına sahip olmanız gerekir. Ancak, bek birimindeki dosyalar varsayılan olarak gizlenir. Bir komut isteminde, gizli dosyaları göstermek için aşağıdaki komutu girin:

dir <DRIVE LETTER ASSIGNED TO BEK VOLUME>: /a:h /b /sÖrneğin, BEK Birimine atanan sürücü harfi H ise aşağıdaki komutu girersiniz:

dir H: /a:h /b /sAşağıdakine benzer bir çıkış görmeniz gerekir:

H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEK H:\System Volume Informationİlk girdi BEK dosya yol adıdır. Sonraki adımda tam yol adını kullanacaksınız.

Komut istemine aşağıdaki komutu girin:

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Örneğin, şifrelenmiş sürücü G ise ve BEK dosyası önceki örnekte listelenen dosyayla aynıysa, aşağıdakileri girmeniz gerekir:

manage-bde -unlock G: -RecoveryKey H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEKBEK dosyasının belirttiğiniz birimin kilidini başarıyla açtığını belirten bir ileti görürsünüz. Ve Dosya Gezgini, sürücünün artık kilitli olmadığını görebilirsiniz.

Artık birime erişebildiğinize göre, günlükleri okuyarak veya bir betik çalıştırarak sorun giderme ve azaltmaları gerektiği gibi tamamlayabilirsiniz.

Diski onardıktan sonra, kaynak VM'nin işletim sistemi diskini yeni onarılan diskle değiştirmek için aşağıdaki yordamı kullanın.

Çözünürlük #3: Onarım VM'sinde şifrelenmiş diskin kilidini açmak için el ile yöntem

Çift geçişli şifreli bir diskin (ADE sürüm 1) veya yönetilmeyen bir diskin kilidini açmanız gerekiyorsa veya diğer yöntemler başarısız olursa bu yordamı izleyerek diskin kilidini el ile açabilirsiniz.

Onarım VM'sini oluşturma ve kaynak VM'nin işletim sistemi diskini ekleme

Kaynak VM'nin şifrelenmiş işletim sistemi diski yönetilen bir diskse, onarım VM'sine kilitli diskin bir kopyasını eklemek için Yöntem 2'deki 1-4 arası adımları izleyin.

Bağlı şifrelenmiş diske sahip yeni bir onarım VM'sini oluşturma işlemi askıda kalırsa veya başarısız olursa (örneğin, "şifreleme ayarları içerdiğini ve bu nedenle veri diski olarak kullanılamadığını" belirten bir ileti döndürürse, önce şifrelenmiş diski eklemeden VM'yi oluşturabilirsiniz. Onarım VM'sini oluşturduktan sonra şifrelenmiş diski Azure portalı üzerinden VM'ye ekleyin.

Kaynak VM'nin şifrelenmiş işletim sistemi diski yönetilmeyen bir diskse bkz . Çevrimdışı onarım için VM'ye yönetilmeyen disk ekleme.

Az PowerShell modülünü onarım VM'sine yükleme

Şifrelenmiş bir diskin kilidini çevrimdışı açmak için el ile çözümleme yöntemi, PowerShell'deki Az modülüne dayanır. Bu nedenle, bu modülü onarım VM'sine yüklemeniz gerekir.

RDP aracılığıyla onarım VM'sine bağlanın.

Onarım VM'sinde, Sunucu Yöneticisi Yerel Sunucu'ya tıklayın ve ardından Yöneticiler için IE Gelişmiş Güvenlik Yapılandırması'nı kapatın.

Onarım VM'sinde yükseltilmiş bir PowerShell penceresi açın.

Aşağıdaki komutu girerek geçerli oturum için HTTP API'leri güvenlik protokolunu TLS 1.2 olarak ayarlayın.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Not

Geçerli oturumu kapattıktan sonra güvenlik protokolü varsayılan değere geri döndürülür.

Nuget paketinin en son sürümünü indirin:

Install-PackageProvider -Name "Nuget" -Forceİstem döndürdüğünde PowerShellGet paketinin en son sürümünü yükleyin.

Install-Module -Name PowerShellGet -Forceİstem döndürdüğünde PowerShell penceresini kapatın. Ardından, yeni bir PowerShell oturumu başlatmak için yükseltilmiş ayrıcalıklara sahip yeni bir PowerShell penceresi açın.

PowerShell isteminde Azure Az modülünün en son sürümünü yükleyin:

Install-Module -Name Az -Scope AllUsers -Repository PSGallery -Forceİstem döndürdüğünde Az.Account 1.9.4 paketini yükleyin:

Install-Module -Name Az.Accounts -Scope AllUsers -RequiredVersion "1.9.4" -Repository PSGallery -Force

BEK dosya adını alma

Azure portalında kaynak VM'yi şifrelemek için kullanılan anahtar kasasına gidin. Anahtar kasasının adını bilmiyorsanız Azure Cloud Shell'deki istemde aşağıdaki komutu girin ve çıktıda "sourceVault" öğesinin yanındaki değeri arayın:

az vm encryption show --name MyVM --resource-group MyResourceGroupSoldaki menüde Erişim İlkeleri'ni seçin.

Anahtar kasasının erişim ilkelerinde, Azure aboneliğinizde oturum açmak için kullandığınız kullanıcı hesabına şu izinlerin verildiğinden emin olun: Anahtar Yönetimi İşlemleri: Alma, Listeleme, Güncelleştirme, Şifreleme İşlemleri Oluşturma: Anahtar Gizli Dizi İzinlerini Açma: Alma, Listeleme, Ayarlama

Onarım VM'sine ve yükseltilmiş PowerShell penceresine dönün.

Aşağıdaki komutu girerek geçerli oturum için HTTP API'leri güvenlik protokolunu TLS 1.2 olarak ayarlayın.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Azure aboneliğinizde oturum açma işlemine başlamak için aşağıdaki komutu girin ve "[SubscriptionID]" yerine Azure abonelik kimliğinizi yazın:

Add-AzAccount -SubscriptionID <SubscriptionID>Azure aboneliğinizde oturum açma işlemini tamamlamak için istemleri izleyin.

Onarım VM'sinde yükseltilmiş bir Windows PowerShell ISE penceresi açın ve betik (üst) bölmesini genişletin.

Yükseltilmiş PowerShell ISE penceresinde, aşağıdaki betiği boş betik bölmesine yapıştırın. "myVM"yi kaynak (başarısız) VM'nizle ve "myKeyVault" değerini anahtar kasanızın adıyla değiştirin.

if ((Get-AzContext) -ne $Null) { $vmName = "MyVM" $vault = "myKeyVault" # Get the Secrets for all VM Drives from Azure Key Vault Get-AzKeyVaultSecret -VaultName $vault | where {($_.Tags.MachineName -eq $vmName) -and ($_.ContentType -match 'BEK')} ` | Sort-Object -Property Created ` | ft Created, ` @{Label="Content Type";Expression={$_.ContentType}}, ` @{Label ="Volume"; Expression = {$_.Tags.VolumeLetter}}, ` @{Label ="DiskEncryptionKeyFileName"; Expression = {$_.Tags.DiskEncryptionKeyFileName}}, ` @{Label ="URL"; Expression = {$_.Id}} } else { Write-Output "Please log in first with Add-AzAccount" }Betiği çalıştırmak için Betiği Çalıştır'ı seçin.

Çıktıda, BEK dosyasının adı için DiskEncryptionKeyFileName altındaki değeri arayın.

Aşağıdaki örnek çıktıda, BEK dosya adı (gizli dizi adı + ". BEK" dosya uzantısı) AB4FE364-4E51-4034-8E09-0087C3D51C18'dir . BEK. Sonraki adımda kullanılacağından bu değeri kaydedin. (İki yinelenen birim görürseniz, daha yeni zaman damgasına sahip birim, onarım VM'sinin kullandığı geçerli BEK dosyasıdır.)

Yukarıdaki örnekte olduğu gibi çıktıdaki İçerik Türü değeri Sarmalanmış BEK ise, bek dosyasını indirme ve kaldırma bölümüne gidin. Çıktıdaki İçerik Türü değeri aşağıdaki örnekte olduğu gibi yalnızca BEK ise, BEK'i onarım VM'sine indirmek için sonraki bölüme gidin.

BEK'i onarım VM'sine indirme

Onarım VM'sinde, C biriminin kökünde "BEK" (tırnak işaretleri olmadan) adlı bir klasör oluşturun.

Aşağıdaki örnek betiği kopyalayıp boş bir PowerShell ISE betik bölmesine yapıştırın.

Not

"$vault" ve "$bek" değerlerini ortamınızın değerleriyle değiştirin. $bek değeri için son yordamda elde ettiğiniz gizli dizi adını kullanın. (Gizli dizi adı, ".bek" dosya adı uzantısı olmayan BEK dosya adıdır.)

$vault = "myKeyVault" $bek = "EF7B2F5A-50C6-4637-0001-7F599C12F85C" $keyVaultSecret = Get-AzKeyVaultSecret -VaultName $vault -Name $bek $bstr = [Runtime.InteropServices.Marshal]::SecureStringToBSTR($keyVaultSecret.SecretValue) $bekSecretBase64 = [Runtime.InteropServices.Marshal]::PtrToStringAuto($bstr) $bekFileBytes = [Convert]::FromBase64String($bekSecretbase64) $path = "C:\BEK\DiskEncryptionKeyFileName.BEK" [System.IO.File]::WriteAllBytes($path,$bekFileBytes)PowerShell ISE penceresinde Betiği Çalıştır'ı seçin. Betik başarıyla çalıştırılırsa çıkış veya tamamlama iletisi olmaz. Ancak, C:\BEK klasöründe yeni dosya oluşturulur. (C:\BEK klasörü zaten var olmalıdır.)

Betiğin başarıyla tamamlandığını doğrulamaya atlayın.

BEK'i indirme ve kaldırma

Onarım VM'sinde, C biriminin kökünde "BEK" (tırnak işaretleri olmadan) adlı bir klasör oluşturun.

Not Defteri'ne aşağıdaki değerleri kaydedin. Betik çalıştırıldığında bunları sağlamanız istenir.

secretUrl. Bu, anahtar kasasında depolanan gizli dizinin URL'sidir. Geçerli bir gizli dizi URL'si şu biçimi kullanır: <<

https://[key> kasa adı].vault.azure.net/secrets/[BEK Adı]/[sürüm kimliği]>Bu değeri Azure portalında bulmak için anahtar kasanızdaki Gizli Diziler dikey penceresine gidin. Önceki adımda belirlenen BEK adını seçin, BEK dosya adını alın. Geçerli sürüm tanımlayıcısını seçin ve Özellikler'in altındaki Gizli Dizi TanımlayıcıSı URL'sini okuyun. (Bu URL'yi panoya kopyalayabilirsiniz.)

keyVaultResourceGroup. Anahtar kasasının kaynak grubu.

kekUrl. Bu, BEK'i korumak için kullanılan anahtarın URL'sidir. Geçerli bir kek URL'si şu biçimi kullanır: <<

https://[key> kasa adı].vault.azure.net/keys/[anahtar adı]/[sürüm kimliği]>Azure portalında anahtar kasanızdaki Anahtarlar dikey penceresine gidip KEK olarak kullanılan anahtarın adını seçip geçerli sürüm tanımlayıcısını seçip Özellikler'in altındaki Anahtar Tanımlayıcısı URL'sini okuyarak bu değeri alabilirsiniz. (Bu URL'yi panoya kopyalayabilirsiniz.)

secretFilePath. Bu, BEK dosyasını depolanacak konumun tam yol adıdır. Örneğin, BEK dosya adı AB4FE364-4E51-4034-8E06-0087C3D51C18 ise. BEK, C:\BEK\AB4FE364-4E51-4034-8E06-0087C3D51C18 girebilirsiniz . BEK. (C:\BEK klasörü zaten var olmalıdır.)

Şifrelenmiş diskin kilidini açmak için BEK dosyasını oluşturmak için kullanılan betiği indirmek için aşağıdaki sayfaya gidin.

Sayfada Ham'ı seçin.

Betiğin içeriğini kopyalayıp onarım VM'sindeki yükseltilmiş bir PowerShell ISE penceresindeki boş bir betik bölmesine yapıştırın.

Betiği Çalıştır'ı seçin.

İstendiğinde, betiği çalıştırmadan önce kaydettiğiniz değerleri sağlayın. Güvenilmeyen Depo iletisiyle karşılaşırsanız Tümüne Evet'i seçin. Betik başarıyla çalıştırılırsa, C:\BEK klasöründe yeni bir dosya oluşturulur. (Bu klasör zaten var olmalıdır.)

Betiğin başarıyla çalıştırıldığını doğrulayın

Yerel bilgisayarınızda C:\BEK klasörüne gidin ve yeni çıktı dosyasını bulun.

Dosyayı Not Defteri'nde açın. Betik doğru çalıştırılırsa, sağa kaydırdığınızda dosyanın üst satırında BitLocker Uzantısı Anahtar Koruyucusu tümceciği bulunur.

Ekli diskin kilidini açma

Artık şifrelenmiş diskin kilidini açmak için hazırsınız.

Onarım VM'sinde, Disk Yönetimi'nde ekli şifrelenmiş diski çevrimiçi ortamda değilse çevrimiçine getirin. BitLocker şifrelenmiş biriminin sürücü harfine dikkat edin.

Komut istemine aşağıdaki komutu girin.

Not

Bu komutta , "<ENCRYPTED DRIVE LETTER>" yerine şifrelenmiş birimin harfini ve "<. BEK DOSYA YOLU>", C:\BEK klasöründe yeni oluşturulan BEK dosyasının tam yolunu gösterir.

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Örneğin, şifrelenmiş sürücü F ve BEK dosya adı "DiskEncryptionKeyFileName.BEK" ise, aşağıdaki komutu çalıştırırsınız:

manage-bde -unlock F: -RecoveryKey C:\BEK\DiskEncryptionKeyFileName.BEKŞifrelenmiş sürücü F ise ve BEK dosya adı "EF7B2F5A-50C6-4637-9F13-7F599C12F85C. BEK," komutuyla aşağıdaki komutu çalıştırabilirsiniz:

manage-bde -unlock F: -RecoveryKey C:\BEK\EF7B2F5A-50C6-4637-9F13-7F599C12F85C.BEKAşağıdaki örneğe benzer bir çıkış görürsünüz:

The file "C:\BEK\0D44E996-4BF3-4EB0-B990-C43C250614A4.BEK" successfully unlocked volume F:.Artık birime erişebildiğinize göre, günlükleri okuyarak veya bir betik çalıştırarak gerektiği gibi sorun giderme ve azaltma gerçekleştirebilirsiniz.

Önemli

Kilit açma işlemi diske erişmenizi sağlar, ancak diskin şifresini çözmez. Kilidini açtıktan sonra disk şifrelenmiş olarak kalır. Diskin şifresini çözmeniz gerekiyorsa, şifre çözme işlemini başlatmak için manage-bde volume -off komutunu ve şifre çözme işleminin ilerleme durumunu denetlemek için manage-bde <sürücü> -status komutunu kullanın.> <

Onarımlar tamamlandığında ve disk yönetiliyorsa Kaynak VM'nin işletim sistemi diskini (yönetilen diskler) değiştirme bölümüne geçebilirsiniz. Bunun yerine disk yönetilmezse, burada açıklanan CLI tabanlı adımları kullanabilirsiniz: Kaynak VM'de işletim sistemi diskini değiştirme

Kaynak VM'nin işletim sistemi diskini (yönetilen diskler) değiştirme

Diski onardıktan sonra Azure portalında vm'yi onarmak için Diskler dikey penceresini açın. Kaynak VM işletim sistemi diskinin kopyasını ayırma. Bunu yapmak için, Veri Diskleri'nin altında ilişkili disk adının satırını bulun, satırın sağ tarafındaki "X" işaretini seçin ve ardından Kaydet'i seçin.

Azure portalında kaynak (bozuk) VM'ye gidin ve Diskler dikey penceresini açın. Ardından, mevcut işletim sistemi diskini onardığınız diskle değiştirmek için İşletim sistemi diskini değiştir'i seçin.

Onardığınız yeni diski seçin ve değişikliği doğrulamak için VM'nin adını girin. Listede diski görmüyorsanız, diski sorun giderme VM'sinden ayırdıktan sonra 10 ila 15 dakika bekleyin.

Tamam'ı seçin.

Sonraki Adımlar

VM'nize bağlanırken sorun yaşıyorsanız bkz . Azure VM'sine Uzak Masaüstü bağlantılarında sorun giderme. VM'nizde çalışan uygulamalara erişmeyle ilgili sorunlar için bkz . Windows VM'sinde uygulama bağlantısı sorunlarını giderme.

Yardım için bize ulaşın

Sorularınız veya yardıma ihtiyacınız varsa bir destek isteği oluşturun veya Azure topluluk desteği isteyin. Ürün geri bildirimini Azure geri bildirim topluluğuna da gönderebilirsiniz.