Налаштування постачальника OpenID Connect для порталів

Примітка

З 12 жовтня 2022 року портали Power Apps перейменовано на Power Pages. Додаткова інформація: Microsoft Power Pages тепер у загальному доступі (блоґ)

Незабаром документацію порталів Power Apps буде перенесено та об’єднано з документацією Power Pages.

Зовнішні постачальники посвідчень OpenID Connect — це послуги, які відповідають характеристикам Open ID Connect. OpenID Connect впроваджує концепцію маркера ідентифікатора, котрий є маркером безпеки, що дає змогу клієнту перевірити посвідчення користувача. Маркер ідентифікатора також отримує основні відомості профілю користувача; зазвичай їх називають твердження.

У цій статті пояснюється, як можна інтегрувати постачальника посвідчень, який підтримує OpenID Connect, із порталами Power Apps. Деякі з прикладів постачальників OpenID Connect для порталів: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD з кількома клієнтами.

Підтримувані та непідтримувані потоки автентифікації в порталах

- Неявне надання

- Цей потік — це метод автентифікації, який використовується порталами за замовчуванням.

- Код авторизації

- Портали використовують метод client_secret_post для обміну даними з кінцевою точкою маркера на сервері посвідчень.

- Використання методу private_key_jwt для автентифікації на кінцевій точці маркера не підтримується.

- Гібридний (обмежена підтримка)

- Портали вимагають, щоб id_token був присутнім у відповіді, тому, значення response_type в якості маркера коду не підтримується.

- Гібридний потік на порталах виконується подібно до неявного надання, і використовує id_token для здійснення входу користувачів безпосередньо.

- Портали не підтримують для автентифікації користувачів методи, що базуються на підтвердженні ключа для обміну кодом (PKCE).

Примітка

Щоб зміні, внесені до параметрів автентифікації, відобразилися на порталі, може знадобитися кілька хвилин. Якщо ви бажаєте, щоб зміни відобразилися негайно, повторно запустіть портал, використовуючи дії з порталом.

Налаштування постачальника OpenID Connect

Як і у випадку із будь-яким іншим постачальником, потрібно увійти до Power Apps та налаштувати постачальника OpenID Connect.

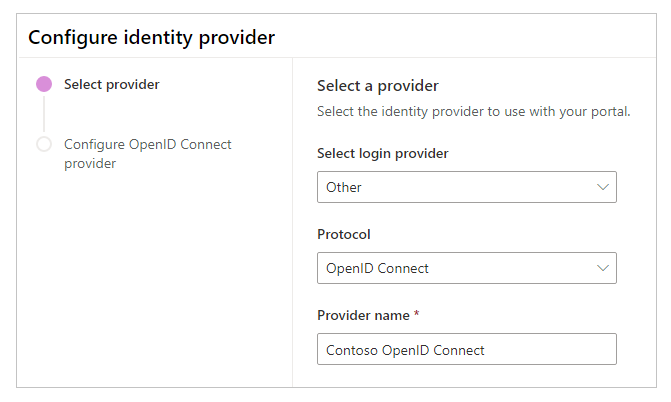

Виберіть Додати постачальника для вашого порталу.

Виберіть Інший в якості Постачальника послуг входу.

Виберіть для параметра Протокол значення OpenID Connect.

Уведіть ім’я постачальника.

Виберіть Далі.

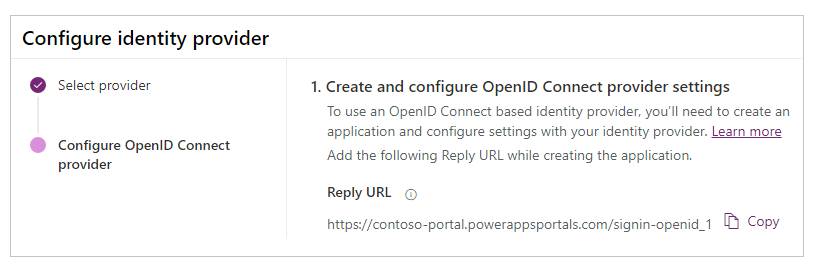

Створіть програму та налаштуйте параметри відповідно до вимог постачальника посвідчень.

Примітка

URL-адреса відповіді використовується програмою для переадресації користувачів до порталу після успішного проходження автенитифікації. Якщо портал використовує ім'я настроюваного домену, знадобиться інша URL-адреса.

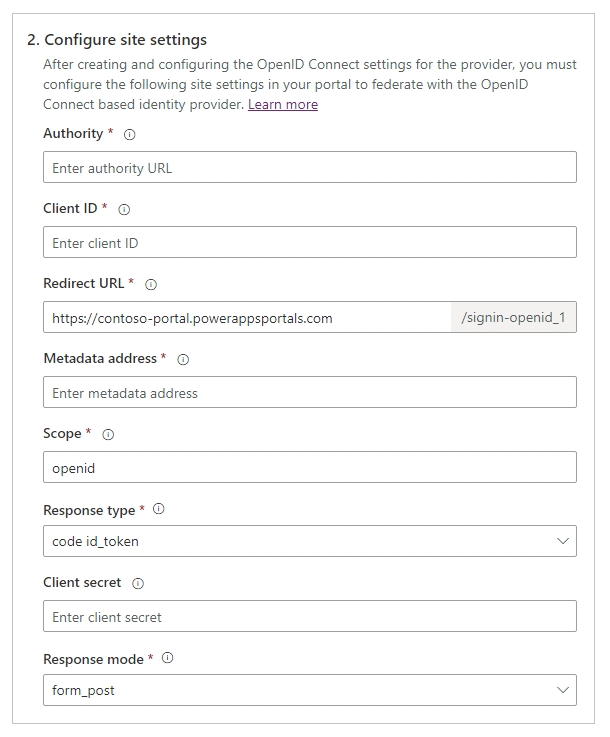

Уведіть зазначені нижче параметри сайту для налаштування порталу.

Примітка

Обов’язково перегляньте — а за необхідності змініть — значення за замовчуванням.

Ім'я Опис Повноваження URL-адреса центру сертифікації (або видавця), пов’язаного з постачальником ідентичності.

Приклад (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Ідентифікатор клієнта Ідентифікатор програми, яку створено за допомогою постачальника ідентичності, котрий використовуватиметься з порталом. URL-адреса перенаправлення Розташування, до якого постачальник ідентичності надсилатиме відповідь про автентифікацію.

Приклад:https://contoso-portal.powerappsportals.com/signin-openid_1

Примітка: якщо ви використовуєте URL-адресу порталу за замовчуванням, ви можете скопіювати і вставити URL-адресу відповіді, як показано на кроці Створення та налаштування параметрів постачальника OpenID Connect. Якщо використовується настроюване доменне ім’я, введіть URL-адресу вручну. Переконайтеся, що введене тут значення є точно таким самим, як і значення URI переадресації для програми в налаштуваннях постачальника посвідчень (наприклад, портал Azure).Адреса метаданих Кінцева точка відкриття для отримання метаданих. Загальний формат: [URL-адреса центру сертифікації]/.well-known/openid-configuration.

Приклад (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope Розділений пробілами список областей, які запитуватимуться за допомогою параметра області OpenID Connect.

Значення за замовчуванням:openid

Приклад (Azure AD):openid profile email

Додаткові відомості: Настроювання додаткових тверджень при використанні OpenID Connect для порталів з Azure ADТип відповіді Значення параметра response_type у OpenID Connect.

Можливі значення наведено нижче.-

code -

code id_token -

id_token -

id_token token -

code id_token token

Значення за замовчуванням:code id_tokenСекретний ключ клієнта Значення секретного коду клієнта від постачальника застосунку. Він може також згадуватися як секретний код програми або секретний код споживача. Цей параметр обов'язковий, якщо вибрано тип відповіді code.Режим результату Значення параметра response_mode у OpenID Connect. Значення має бути query, якщо вибрано тип відповідіcode. Значення за замовчуванням:form_post.-

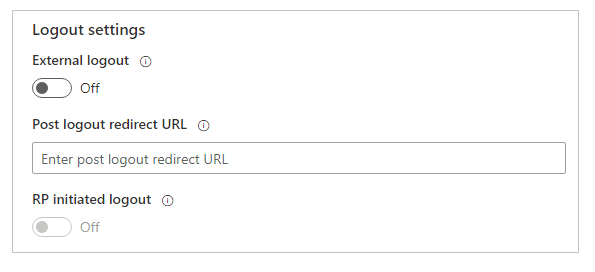

Налаштування параметрів для виходу користувачів.

Унікальне ім'я Опис Зовнішній вихід Вмикає або вимикає вихід із зовнішнього облікового запису. Якщо увімкнуто, користувачі перенаправляються до виходу із зовнішнього облікового запису при виході з порталу. Якщо вимкнуто, користувачі виходитимуть лише з порталу. URL-адреса переадресації після виходу із системи Розташування, до якого постачальник посвідчень переадресовуватиме користувача після зовнішнього виходу з облікового запису. Це розташування також слід відповідно указати в налаштуваннях постачальника ідентичності. Вихід, ініційований RP Вмикає або вимикає вихід, ініційований стороною, що перевіряє ідентифікаційні дані. Щоб скористатися цим параметром, увімкніть спочатку Зовнішній вихід. Налаштування додаткових параметрів (необов’язково).

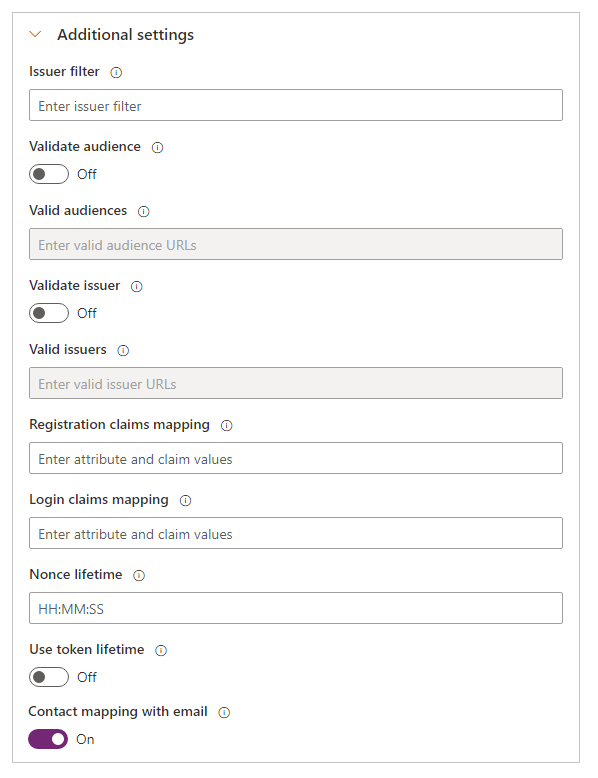

Унікальне ім'я Опис Фільтр постачальників Фільтр на основі підстановки карт, який відповідає всім емітентам у всіх користувачів.

Приклад:https://sts.windows.net/*/Перевірити аудиторію Якщо увімкнуто, аудиторія перевірятиметься під час перевірки маркера. Дійсні аудиторії Розділений комами список URL-адрес аудиторій. Перевірити видавців Якщо увімкнуто, видавець перевірятиметься під час перевірки маркера. Дійсні видавці Розділений комами список URL-адрес видавців. Зіставлення тверджень про реєстрацію Список пар логічних імен та тверджень для зіставлення значень тверджень, що повертаються постачальником під час реєстрації, із атрибутами запису контактної особи.

Формат:field_logical_name=jwt_attribute_name, деfield_logical_name— це логічне ім'я поля у порталах, аjwt_attribute_name— це атрибут зі значенням, отриманим від постачальника посвідчень.

Приклад:firstname=given_name,lastname=family_nameпри використанні Областіprofileдля Azure AD. У цьому прикладіfirstnameіlastnameє логічними іменами полів профілю в порталах, тоді якgiven_nameіfamily_nameє атрибутами зі значеннями, що повертаються постачальником посвідчень для відповідних полів.Зіставлення тверджень авторизації Список пар логічних імен та тверджень для зіставлення значень тверджень, що повертаються постачальником під час кожного входу до системи, з атрибутами запису контактної особи.

Формат:field_logical_name=jwt_attribute_name, деfield_logical_name— це логічне ім'я поля у порталах, аjwt_attribute_name— це атрибут зі значенням, отриманим від постачальника посвідчень.

Приклад:firstname=given_name,lastname=family_nameпри використанні Областіprofileдля Azure AD. У цьому прикладіfirstnameіlastnameє логічними іменами полів профілю в порталах, тоді якgiven_nameіfamily_nameє атрибутами зі значеннями, що повертаються постачальником посвідчень для відповідних полів.Термін дії nonce Термін дії значення nonce, у хвилинах. За замовчуванням: 10 хвилин. Використовувати термін дії маркера Указує, що термін дії сеансу автентифікації (наприклад, файли cookie) має збігатися з терміном дії маркера автентифікації. Якщо вказано, це значення замістить значення Термін дії файлів cookie програми параметру сайту Authentication/ApplicationCookie/ExpireTimeSpan. Зіставлення контактних осіб з електронною поштою Укажіть, чи контакти будуть зіставлені з відповідною електронною поштою.

Якщо встановлено Увімкнути, цей параметр пов’язується з відповідною електронною адресою та призначає зовнішнього постачальника посвідчень контактній особі після успішного входу користувача.Примітка

Параметр запиту UI_Locales буде автоматично надіслано в запит автентифікації, і для нього буде встановлено мову, вибрану на порталі.

Редагування постачальника OpenID Connect

Для редагування налаштованого постачальника OpenID Connect див. Редагування постачальника.

Див. також

Настроювання постачальника OpenID Connect для порталів за допомогою Azure AD

Поширені запитання щодо використання OpenID Connect в порталах

Примітка

Розкажіть нам про свої уподобання щодо мови документації? Візьміть участь в короткому опитуванні. (зверніть увагу, що це опитування англійською мовою)

Проходження опитування займе близько семи хвилин. Персональні дані не збиратимуться (декларація про конфіденційність).

Зворотний зв’язок

Очікується незабаром: протягом 2024 року ми будемо припиняти використання механізму реєстрації проблем у GitHub для зворотного зв’язку щодо вмісту й замінювати його новою системою зворотного зв’язку. Докладніше: https://aka.ms/ContentUserFeedback.

Надіслати й переглянути відгук про