Керування Power Apps

Якщо ви є адміністратором середовища, глобальним адміністратором або адміністратором Microsoft Power Platform, ви можете керувати програмами, створеними в організації.

У Центрі адміністрування Power Platform можна виконувати такі дії:

- додавати або змінювати користувачів, які мають доступ до програми;

- видаляти програми, які зараз не використовуються;

Вимоги

- План Power Apps або Power Automate. Або ви можете зареєструватися та отримати безкоштовну ознайомлювальну версію Power Apps.

- Дозволи адміністратора середовища Power Apps, глобального адміністратора або адміністратора Power Platform. Додаткові відомості див. в розділі Адміністрування середовищ у Power Apps.

Керувати Power Apps

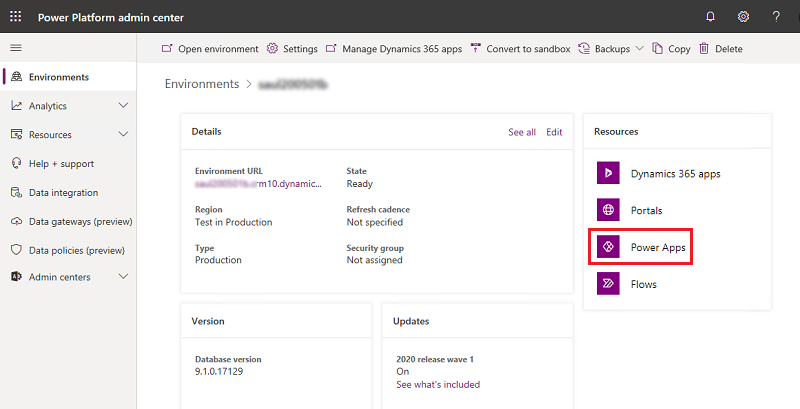

Увійдіть у центр адміністрування Power Platform.

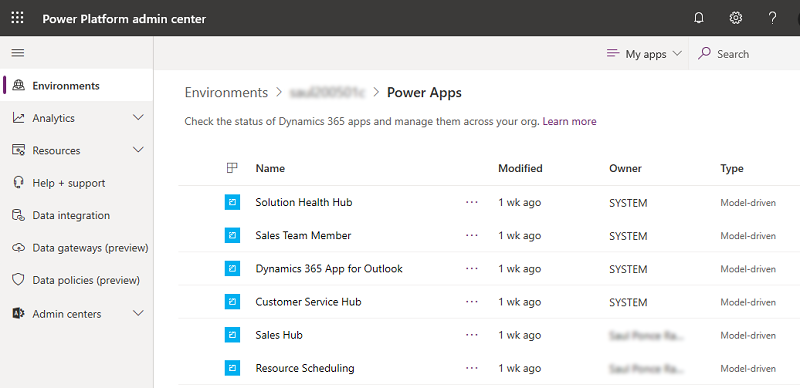

В області переходів виберіть Середовища, виберіть середовище з ресурсами, а потім виберіть ресурс Power Apps.

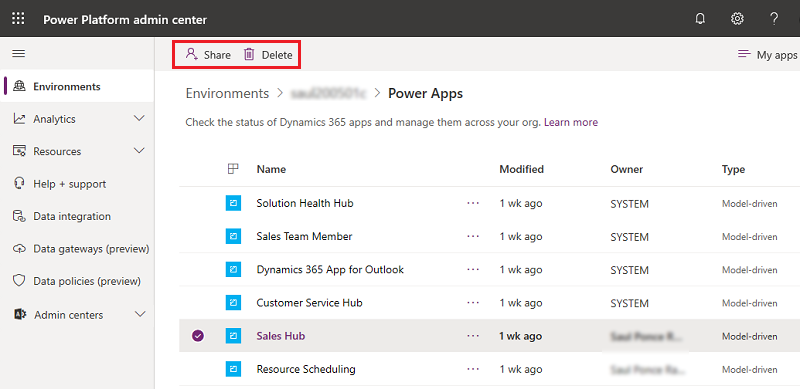

Виберіть програму для керування.

Виберіть бажану дію.

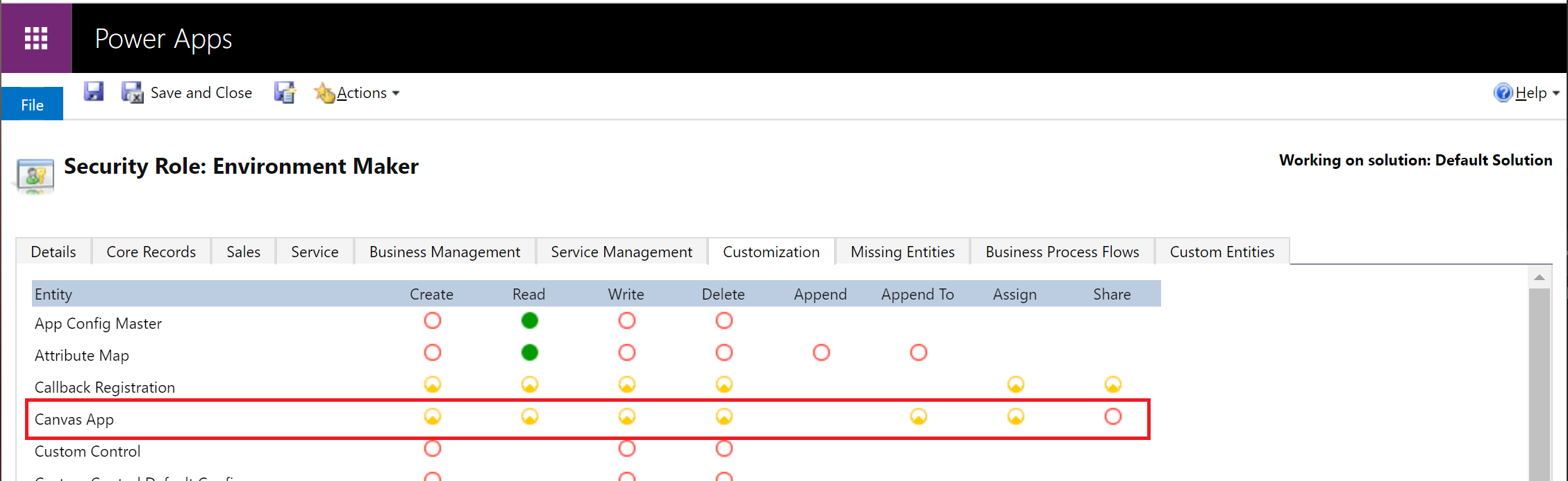

Керуйте тим, хто може надавати спільний доступ до компонованих програм

У програмі Power Apps належним чином передбачені права щодо надання спільного доступу до компонованих програм у Dataverse. Користувач не матиме змоги надавати спільний доступ до компонованих програм у середовищі, якщо для цього користувача в параметрі «Право надання спільного доступу до компонованої програми» не задано інше значення, ніж значення «Не вибрано». Це право надання спільного доступу до компонованої програми в Dataverse також передбачено в середовищі за промовчанням. У цій статті описано, як редагувати права у ролях безпеки: Редагування ролей безпеки.

Нотатка

Задля наявності спроможності детального керування правом надання спільного доступу до компонованої програми в ролі безпеки в середовищі, де передбачається змінювати права, має бути програма Dataverse. У програмі Power Apps окремо не визнаються права іншої сутності компонованої програми Dataverse, налаштовані для середовища.

Оновлення системи можуть видаляти настроювання для попередньо визначених ролей безпеки, зокрема для розробника середовища. Це означає, що видалення прав на спільний доступ до компонованої програми може бути повторно виконано під час оновлення системи. Доки настроювання прав на спільний доступ до компонованої програми буде збережено в системних оновленнях, потрібно повторно застосувати настроювання прав спільного доступу.

Виконайте виявлення вмісту помилки керування у своїй організації

Якщо вказати вміст повідомлення про помилку керування, який відображатиметься в повідомленнях про помилки, його буде додано до повідомлення про помилку, яке з'являється, коли користувачі помічають, що не мають дозволу на надання спільного доступу до програм у середовищі. Див. розділ: Команди щодо вмісту помилки керування в PowerShell.

Відрізняйте розробників настроюваних форм Microsoft SharePoint від розробників загального середовища

Крім можливості збереження ресурсів настроюваних форм SharePoint в середовищі, що не є стандартним середовищем, можна також обмежити права автора, щоб дозволити створювати та редагувати настроювані форми SharePoint лише у середовищах, що не є стандартним середовищем. Поза стандартним середовищем адміністратор може скасувати призначення користувачам ролі безпеки «Автор середовища» та призначити роль безпеки «Автор настроюваних форм SharePoint».

Нотатка

Спроможність відрізняти розробників настроюваних форм SharePoint від загальних розробників середовища потребує наявності Dataverse у середовищі, де передбачається змінювати права.

Користувач, який має лише роль розробника настроюваної форми SharePoint у середовищі, не бачитиме це середовище в списку середовищ у https://make.powerapps.com або https://flow.microsoft.com.

Виконайте наведені далі дії, щоб обмежити права розробника задля забезпечення для нього можливості лише створювати та редагувати настроювані форми SharePoint у середовищі не за промовчанням.

Попросіть адміністратора призначити середовище для настроюваних форм SharePoint, яке відрізнятиметься від стандартного середовища.

Попросіть адміністратора інсталювати рішення для автора настроюваних форм SharePoint із AppSource у вашому середовищі, призначеному для настроюваних форм SharePoint.

У центрі адміністрування Power Platform виберіть середовище, яке ви призначили для настроюваних форм SharePoint на першому кроці, потім призначте роль безпеки розробника настроюваних форм SharePoint користувачам, які, як передбачається, створюватимуть настроювані форми SharePoint. Див. розділ Призначайте ролі безпеки користувачам у середовищі, яке має базу даних Dataverse.

Запитання й відповіді

Чи можу я змінювати права в ролі безпеки розробника настроюваної форми SharePoint?

Ні, роль безпеки розробника настроюваних форм SharePoint додається до середовища способом імпорту не настроюваного рішення. Примітка: створення настроюваних форм SharePoint вимагає від користувача наявності прав у SharePoint і Power Platform. Платформа перевіряє, чи має користувач дозволи на запис для цільового списку Microsoft, а також, що цей користувач має дозвіл у Power Platform на створення або оновлення настроюваної форми SharePoint. Щоб розробник настроюваної форми SharePoint пройшов перевірку Power Platform, користувач повинен мати роль безпеки розробника настроюваних форм SharePoint або роль безпеки розробника середовища.

Чи буде користувач, який має роль розробника настроюваних форм SharePoint, бачити середовище на веб-сайті вибору середовищ make.powerapps.com.

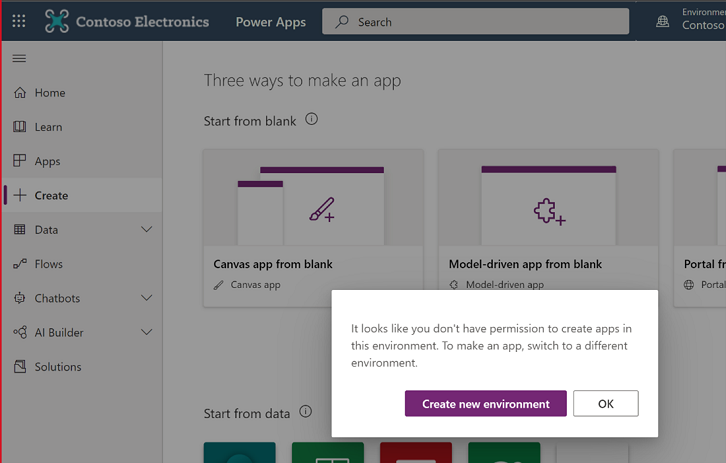

Ні, автор, який не має ролі безпеки, зазначеної в Документації щодо вибору середовища не бачитиме середовища у засобі вибору середовища за адресою https://make.powerapps.com. Користувач, який має роль розробника настроюваних форм SharePoint, може спробувати перейти до середовища способом маніпулювання URI. Якщо цей користувач спробує створити автономну програму, він побачить помилку відсутності дозволу.

Керування станом карантину програми

Як доповнення до Політики запобігання втраті даних Power Platform, Power platform дозволяє адміністраторам надавати ресурсу стан карантину, встановлюючи обмеження для розробки з низьким рівнем коду. Керування станом карантину ресурсу здійснюють адміністратори; він визначає, чи доступний ресурс для кінцевих користувачів. У Power Apps ця можливість дозволяє адміністраторам безпосередньо обмежувати доступність програм, що можуть потребувати уваги для відповідності вимогам організації.

Нотатка

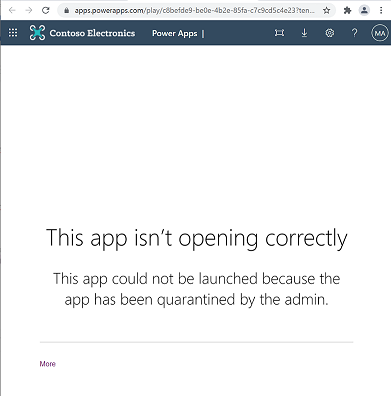

Додаток на карантині буде недоступний для користувачів, які ніколи раніше не запускали його.

Додаток, поміщений на карантин, може бути доступним на мить для користувачів, які грали в нього до того, як його було поміщено на карантин. Ці користувачі можуть використовувати програму на карантині протягом кількох секунд, якщо вони використовували її раніше. Але після цього вони отримають повідомлення про те, що програму закрито на карантин, якщо вони спробують відкрити її знову.

У наведеній нижче таблиці зазначено, як карантинний стан впливає на роботу адміністраторів, авторів і кінцевих користувачів.

| Портрет | Взаємодія |

|---|---|

| Admin | Незалежно від стану карантину програми, програма відображається для адміністраторів у Центрі адміністрування Power Platform і в командлетах PowerShell. |

| Відповідальна особа | Незалежно від стану карантину програми ця програма відображається в https://make.powerapps.com і може відкриватися для редагування в Power Apps Studio. |

| Користувач | Програми в режимі карантину надаватимуть кінцевим користувачам, які запускають програму, повідомлення про те, що ті не мають доступу до програми. |

Кінцеві користувачі під час запуску програми, яка має стан карантинної, побачать таке повідомлення.

У наведеній нижче таблиці відображається підтримка карантину:

| Тип Power Apps | Підтримка карантину |

|---|---|

| Компонована програма | Загально доступно |

| Модельна програма | Ще не підтримується |

Карантин програми

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Виведення програми з карантину

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Отримання програмою статусу карантину

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Умовний доступ для окремих програм (підготовча версія)

Окрім дотримання політик умовного доступу, застосованих до служби Power Apps , можна застосовувати Microsoft Entra політики умовного доступу до окремих програм, створених за допомогою Power Apps. Наприклад, адміністратор зможе застосувати політику умовного доступу, яка потребує багатофакторної автентифікації, лише до тих програм, що опрацьовують конфіденційні дані. Power Apps використовує контекст автентифікації умовного доступу як механізм для націлювання політик умовного доступу на деталізовані програми. Адміністратори можуть додавати та видаляти контексти автентифікації для програм. Автори не можуть редагувати контексти автентифікації для програм.

Нотатка

- Контексти автентифікації, задані для програми, не переносяться разом із програмами в рішеннях і між середовищами. Це дозволяє застосовувати для програм різні контексти автентифікації у різних середовищах. Крім того, коли програма переміщується між середовищами за допомогою рішень, контекст автентифікації, заданий у середовищі, буде збережено. Наприклад, якщо контекст автентифікації встановлено для програми в середовищі UAT, такий контекст автентифікації зберігається.

- Для кожної програми можна встановити кілька контекстів автентифікації. Кінцевий користувач має передати об'єднані політики умовного доступу, застосовані кількома контекстами автентифікації.

У наведеній нижче таблиці описано, як примусове застосування умовного доступу для конкретної програми впливає на роботу адміністраторів, авторів і кінцевих користувачів.

| Портрет | Взаємодія |

|---|---|

| Admin | Незалежно від політик умовного доступу, пов'язаних із програмою, програма відображатиметься для адміністраторів у Центрі адміністрування Power Platform і командлетах PowerShell. |

| Автор | Незалежно від політик умовного доступу, пов'язаних із програмою, програма відображатиметься на https://make.powerapps.com, і її можна буде відкрити для редагування в Power Apps Studio. |

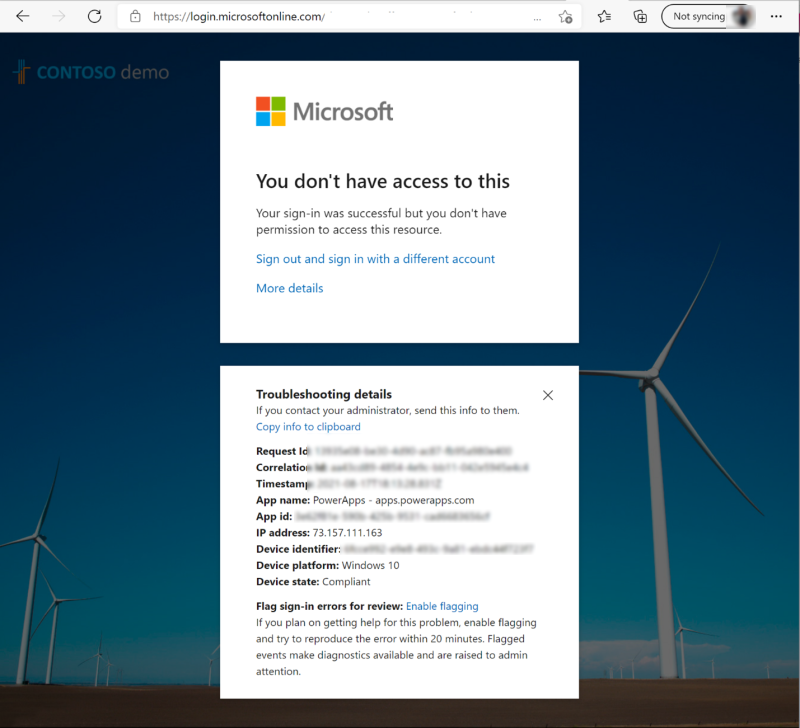

| Користувач | Політики умовного доступу, застосовані до програми, застосовуються примусово при запуску програми кінцевими користувачами. Користувач, який не проходить перевірок умовного доступу, побачить діалогове вікно під час автентифікації, в якому зазначатиметься, що доступ до ресурсу заборонено. |

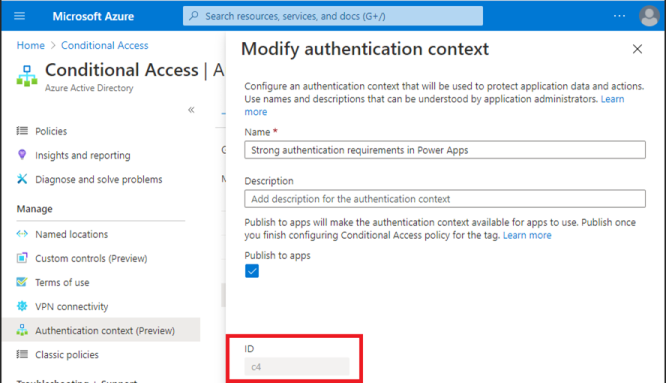

Після пов'язування адміністраторами контекстів автентифікації із політиками умовного доступу на порталі https://portal.azure.com адміністратори зможуть вказувати ідентифікатор контексту автентифікації для програми. На зображенні нижче показано, де можна отримати ідентифікатор контексту автентифікації.

Кінцеві користувачі, які не відповідають вимогам політики умовного доступу, після входу до програми побачать наведене нижче діалогове вікно.

У наведеній нижче таблиці описано підтримку умовного доступу для окремих програм.

| Тип Power Apps | Підтримка умовного доступу для окремих програм |

|---|---|

| Компонована програма | Доступна підготовча версія |

| Модельна програма | Не підтримується |

Додавання ідентифікаторів контексту автентифікації умовного доступу до програми

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Отримання ідентифікаторів контексту автентифікації умовного доступу, заданих для програми

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Видалення ідентифікаторів контексту автентифікації умовного доступу для програми

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>