Керувати ключем шифрування

Усі середовища Microsoft Dataverse використовують Прозоре шифрування даних (TDE) SQL Server для шифрування в режимі реального часу даних під час запису на диск, що також відоме як шифрування в стані спокою.

За замовчуванням Microsoft зберігає та керує ключем шифрування бази даних для ваших середовищ, щоб вам не доводилося цього робити. Функція керування ключами в Центрі адміністрування Microsoft Power Platform дає адміністраторам можливість самостійно керувати ключем шифрування бази даних, який пов’язано з клієнтом Dataverse.

Важливо

- З 2 червня 2023 року цю послугу оновлено до керованого клієнтом ключа шифрування. Нові клієнти, яким потрібно керувати власним ключем шифрування, використовуватимуть оновлену послугу, оскільки ця послуга більше не пропонується.

- Самостійне керування ключами шифрування бази даних доступне тільки для клієнтів, які мають в одному клієнті більше 1000 ліцензій Power Apps для користувача, більше 1000 ліцензій Dynamics 365 Enterprise або більше 1000 ліцензій сукупно з цих двох категорій. Для участі у цій програмі створіть запит на підтримку.

Керування ключами шифрування застосовується лише до баз даних середовища SQL Azure. Наведені нижче функції та служби продовжують використовувати керований Microsoft ключ шифрування для шифрування своїх даних і не можуть бути зашифровані за допомогою самокерованого ключа шифрування.

- Другі пілоти та функції генеративного штучного інтелекту в Microsoft Power Platform та Microsoft Dynamics 365

- Пошук у Dataverse

- Еластичні столи

- Mobile Offline

- Журнал справ (портал Microsoft 365)

- Exchange (синхронізація на сервері)

Нотатка

- Ключова функція шифрування бази даних із самостійним керуванням має бути ввімкнена Microsoft вашим клієнтом, перш ніж ви зможете використовувати цю функцію.

- Щоб використовувати функції керування шифруванням даних для середовища, середовище має бути створене після ввімкнення Microsoft функції самостійного керування ключем шифрування бази даних.

- Після ввімкнення цієї функції в клієнті всі нові середовища створюються лише в сховищі Azure SQL. Ці середовища, незалежно від того, чи зашифровано вони за допомогою ключа принеси свій власний ключ (BYOK) або a-керованого Microsoft ключа, мають обмеження щодо розміру файлу, не можуть використовувати служби Cosmos і Datalake, а Dataverse індекси пошуку шифруються за допомогою a-managed Microsoft key. Щоб скористатися цими службами, потрібно перейти на ключ, керований клієнтом.

- Файли та зображення розміром менше 128 МБ можна використовувати, якщо ваше середовище має версію 9.2.21052.00103 або вище.

- Більшість наявних середовищ містять файл і журнал, збережені в сторонніх базах даних (не в Azure SQL). Ці середовища не можна ввімкнути для використання ключа шифрування для самостійного керування. Лише нові середовища (після реєстрації в цій програмі) можна ввімкнути за допомогою ключа шифрування для самостійного керування.

Вступ до керування ключами

За допомогою керування ключами адміністратори можуть надавати свої власні ключі шифрування або використовувати згенеровані для них ключі шифрування, які використовуються для захисту бази даних для середовища.

Функція керування ключами підтримує файли ключа шифрування PFX і BYOK, наприклад ті, що зберігаються в модулі безпеки устаткування (HSM). Для використання опції завантаження ключа шифрування потрібні обидва ключі шифрування: загальний і приватний.

Функція керування ключами спрощує керування ключами шифрування за допомогою сховища ключів ,Azure щоб надійно зберігати їх. Сховище ключів Azure допомагає захистити криптографічні ключі і таємниці, що використовуються хмарними програмами та послугами. Функція керування ключами не вимагає передплати Сховища ключів Azure і для більшості випадків немає необхідності відкривати ключі шифрування, що використовуються для Dataverse в межах сховища.

Функція керування ключами дає змогу виконувати вказані нижче завдання.

Увімкніть можливість самостійно керувати ключами шифрування бази даних, пов'язаними з середовищами.

Генеруйте нові ключі шифрування або завантажте існуючих файли ключа шифрування .PFX або .BYOK.

Блокування та розблокування середовищ клієнта.

Попередження

Коли клієнт заблоковано, не всі середовища в клієнті доступні для всіх користувачів. Додаткові відомості: Блокування клієнта.

Ви повинні розуміти потенційні ризики, коли ви керуєте ключами

Як і в будь-яких ключових для бізнесу додатках, той персонал у вашій організації, який має доступ на рівні адміністраторів, має користуватися довірою. Перед використанням функції керування ключами, ви повинні розуміти ризик такого керування ключами шифрування бази даних. Зрозуміло, що зловмисний адміністратор (людина, якій надається або яка отримала доступ адміністратора з наміром завдати шкоди безпеці організації або бізнес-процесів), який працює у вашій організації, може використовувати функцію керування ключами, щоб створити ключ і використовувати його для блокування всіх середовищ у клієнті.

Розглянемо подану нижче послідовність подій.

Зловмисний адміністратор здійснює вхід у центр адміністрування Power Platform, переходить на вкладку Середовища та вибирає Керувати ключами шифрування. Після цього зловмисний адміністратор створює новий ключ із паролем, завантажує цей ключ шифрування на локальний диск і активує новий ключ. Тепер усі бази даних середовища зашифровані за допомогою нового ключа. Далі зловмисний адміністратор блокує клієнт за допомогою нещодавно завантаженого ключа, а потім забирає або видаляє завантажений ключ шифрування.

Ці дії призведуть до вимкнення доступу в Інтернет для всіх середовищ у межах клієнта. Усі резервні копії баз даних втратять можливість відновлення.

Важливо

Щоб зловмисний адміністратор не перервав роботу бізнес-операцій шляхом блокування бази даних, функція керованих ключів не дає змогу заблокувати середовища клієнта упродовж 72 годин після зміни або активації ключа шифрування в базі даних. Це дає змогу іншим адміністраторам впродовж 72 годин скинути будь-які несанкціоновані зміни ключів.

Вимоги до ключів шифрування

Якщо ви надаєте власний ключ шифрування, ваш ключ має відповідати цим вимогам, які приймаються Сховищем ключів Azure.

- Формат файлу ключа шифрування має бути PFX або BYOK.

- 2048-бітний RSA.

- тип ключа RSA-HSM (потрібен запит на Microsoft підтримку).

- Файли ключів шифрування PFX повинні бути захищені паролем.

Для отримання додаткової інформації про генерування і передачу захищеного HSM ключа через Інтернет див. Як генерувати і передавати захищені HSM ключі до сховища ключів Azure. Підтримується лише ключ nCipher постачальника HSM. Перед створенням ключа HSM перейдіть до центру адміністрування Power Platform і відкрийте там вікно Керування ключами шифрування/Створення нового ключа, щоб отримати ідентифікатор передплати для регіону вашого середовища. Цей ідентифікатор передплати потрібно скопіювати та вставити в HSM, щоб створити ключ. Це гарантуватиме, що ваш файл може відкрити лише сховище ключів Azure.

Завдання керування ключами

Щоб спростити завдання керування ключами, завдання розбиваються на три області.

- Як згенерувати або завантажити ключ шифрування для клієнта

- Активація ключа шифрування для клієнта

- Керування шифруванням для середовища

Адміністратори можуть використовувати центр адміністрування Power Platform або командлети модуля адміністрування Power Platform для виконання завдань керування для захисту ключа клієнта, описаних тут.

Створення або передавання ключа шифрування для клієнта

Усі ключі шифрування зберігаються у сховищі ключів Azure, і в будь-який момент активним може бути лише один ключ. Оскільки активний ключ використовується для шифрування всіх середовищ в клієнті, керування шифруванням використовується на рівні клієнта. Після активації ключа кожне окреме середовище можна вибрати для використання ключа для шифрування.

За допомогою поданої нижче процедури вперше встановіть функцію керування для середовища або змініть (або згорніть) ключ шифрування для клієнта, що вже є самокерованим.

Попередження

Якщо ви виконаєте описані тут кроки в перший раз, ви активуєте самостійне керування ключами шифрування. Додаткові відомості: Ви повинні розуміти потенційні ризики, коли ви керуєте ключами.

увійдіть до Power Platform Центру адміністрування, як адміністратор (адміністратор або Microsoft Power Platform адміністратор Dynamics 365).

Виберіть вкладку Середовища, а потім на панелі інструментів виберіть пункт Керувати ключами шифрування.

Натисніть кнопку Підтвердити, щоб погодитися з ризиком у разі керування ключами.

На панелі інструментів натисніть кнопку Створити ключ.

В області зліва додайте відомості, щоб створити або завантажити ключ.

- Виберіть Регіон. Цей параметр відображається лише в тому разі, якщо ваш клієнт має кілька регіонів.

- Введіть Ім’я ключа.

- Виберіть потрібні варіанти з наведених нижче.

- Виберіть Створити новий (.pfx), щоб створити новий ключ. Додаткові відомості: Створення нового ключа (.pfx).

- Щоб використовувати власний створений ключ, виберіть елемент Передати (.pfx або .byok). Додаткові відомості: Передавання ключа (.pfx або .byok).

Виберіть Далі.

Створення нового ключа (.pfx)

- Введіть пароль, а потім повторно введіть пароль для підтвердження.

- Натисніть кнопку Створити, а потім виберіть сповіщення про створений файл у браузері.

- Файл ключа шифрування .PFX завантажується в папку завантажень веб-браузера за замовчуванням. Збережіть файл у безпечному розташуванні (рекомендовано зробити резервну копію ключа та його пароля).

Передавання ключа (.pfx або .byok)

- Виберіть елемент Передати ключ, виберіть файл .pfx або .byok1, а потім натисніть кнопку Відкрити.

- Введіть пароль для ключа, а потім натисніть кнопку Створити.

1 Для файлів BYOK ключа шифрування упевніться, що ви використовуєте ідентифікатор передплати (як показано на екрані) під час експортування ключа шифрування з локального HSM. Додаткові відомості: Як створити та передати захищені HSM ключі для сховища ключів Azure.

Нотатка

Щоб зменшити кількість кроків адміністратора для керування обробки ключів, ключ активується автоматично під час завантаження в перший раз. Усі подальші завантаження ключів потребують додаткового кроку для активації ключа.

Активація ключа шифрування для клієнта

Після створення або передавання ключа шифрування для клієнта його можна активувати.

- увійдіть до Power Platform Центру адміністрування, як адміністратор (адміністратор або Microsoft Power Platform адміністратор Dynamics 365).

- Виберіть вкладку Середовища, а потім на панелі інструментів виберіть пункт Керувати ключами шифрування.

- Натисніть кнопку Підтвердити, щоб погодитися з ризиком у разі керування ключами.

- Виберіть ключ із станом Доступно, а потім натисніть кнопку Активувати ключ на панелі інструментів.

- Виберіть Підтвердити , щоб підтвердити зміну ключа.

Для активації ключа для клієнта службі керування ключами потрібен деякий час. Коли новий або переданий ключ активується, статус Стан ключа відображає його як Інсталюється. Після активації ключа відбувається наступне.

- Усі зашифровані середовища автоматично стають зашифрованими за допомогою активного ключа (під час виконання цієї дії немає простоїв).

- Після активації ключ шифрування буде застосовано до всіх середовищ, які змінено з Microsoft наданого на самокерований ключ шифрування.

Важливо

Щоб упорядкувати процес керування ключами таким чином, щоб усіма середовищами керував той самий ключ, активний ключ не можна оновити за наявності заблокованих середовищ. Усі заблоковані середовища мають бути розблоковані, перш ніж можна буде активувати новий ключ. Якщо наявні заблоковані середовища, які не потрібно розблоковувати, їх потрібно видалити.

Нотатка

Після активації ключа шифрування не можна активувати інший ключ протягом 24 годин.

Керування шифруванням для середовища

За замовчуванням кожне середовище шифрується за Microsoft допомогою наданого ключа шифрування. Після активації ключа шифрування для клієнта адміністратори можуть змінити шифрування за замовчуванням для використання активованого ключа шифрування. Щоб використовувати активований ключ, виконайте описані нижче дії.

Застосування ключа шифрування до середовища

- Увійдіть у Центр адміністрування Power Platform з використанням облікових даних ролі адміністратора середовища або системного адміністратора.

- Перейдіть на вкладку Середовища.

- MicrosoftВідкрите а-надане зашифроване середовище.

- Виберіть Переглянути все.

- У розділі Шифрування середовища виберіть елемент Керування.

- Натисніть кнопку Підтвердити, щоб погодитися з ризиком у разі керування ключами.

- Натисніть кнопку Застосувати цей ключ, щоб прийняти зміну шифрування для використання активованого ключа.

- Натисніть кнопку Підтвердити, щоб погодитися з тим, що ви керуєте ключем безпосередньо, а також, що для цієї дії існує час простою.

Поверніть керований ключ шифрування назад до Microsoft наданого ключа шифрування

Повернення до Microsoft наданого ключа шифрування налаштовує середовище до стандартної поведінки, де Microsoft ви керуєте ключем шифрування.

- Увійдіть у Центр адміністрування Power Platform з використанням облікових даних ролі адміністратора середовища або системного адміністратора.

- Перейдіть на вкладку Середовища, а потім виберіть середовище, зашифроване за допомогою самостійного ключа шифрування.

- Виберіть Переглянути все.

- У розділі Шифрування середовища виберіть елемент Керування, а потім натисніть кнопку Підтвердити.

- У розділі Повернутися до стандартного керування ключами шифрування натисніть кнопку Повернутися.

- Для виробничих середовищ підтвердьте середовище шляхом введення імені середовища.

- Натисніть кнопку Підтвердити, щоб повернутися до стандартного керування ключами шифрування.

Блокування клієнта

Оскільки існує лише один активний ключ для кожного клієнта, блокування шифрування для клієнта вимикає всі середовища, наявні в клієнті. Усі заблоковані середовища залишаються недоступними для всіх, включно Microsoft з тим, доки Power Platform адміністратор вашої організації не розблокує їх за допомогою ключа, який використовувався для блокування.

Увага!

Ніколи не слід блокувати середовища клієнта в рамках нормального бізнес-процесу. Коли ви заблокуєте Dataverse клієнта, усі середовища будуть повністю відключені, і до них не зможе отримати доступ ніхто, включно з Microsoft ними. Крім того, такі послуги як синхронізація та обслуговування припиняються. Якщо ви вирішите вийти зі служби, блокування клієнта може забезпечити те, що доступ до ваших онлайн-даних ніколи більше не зможе отримати жодний користувач.

Зверніть увагу на інформацію щодо блокування середовищ клієнта.

- Заблоковані середовища не можна відновити з резервної копії.

- Заблоковані середовища видаляються, якщо їх не розблокувати через 28 днів.

- Не можна заблокувати середовище протягом 72 годин після змінення ключа шифрування.

- Блокування клієнта блокує всі активні середовища в межах клієнта.

Важливо

- Перш ніж розблокувати активні середовища, слід зачекати щонайменше одну годину після блокування.

- Після того, як почнеться процес блокування, буде видалено всі ключі шифрування зі станом «Активний» або «Доступний». Процес блокування може тривати до години, і протягом цього часу розблокування заблокованих середовищ заборонено.

- увійдіть до Power Platform Центру адміністрування, як адміністратор (адміністратор або Microsoft Power Platform адміністратор Dynamics 365).

- Виберіть вкладку Середовища, а потім на панелі команд виберіть Керувати ключами шифрування.

- Виберіть ключ Активний, а потім виберіть Заблокувати активні середовища.

- В області праворуч виберіть Передати активний ключ, знайдіть і виберіть ключ, введіть пароль, а потім натисніть кнопку Заблокувати.

- Коли відобразиться запит, введіть текст, який відображається на екрані, щоб підтвердити, що потрібно блокувати всі середовища в регіоні, а потім натисніть кнопку Підтвердити.

Розблокування заблокованих середовищ

Щоб розблокувати середовища, необхідно спочатку завантажити, а потім активувати ключ шифрування для клієнта за допомогою того самого ключа, який використовувався для блокування клієнта. Зверніть увагу, що заблоковані середовища не розблоковуються автоматично після того, як ключ було активовано. Кожне заблоковане середовище має бути розблоковано окремо.

Важливо

- Перш ніж розблокувати активні середовища, слід зачекати щонайменше одну годину після блокування.

- Процес розблокування може тривати до години. Після розблокування ключа можна використовувати його для керування шифруванням для середовища.

- Не можна створити новий або передати наявний ключ, доки не буде розблоковано всі заблоковані середовища.

Розблокування ключа шифрування

- увійдіть до Power Platform Центру адміністрування, як адміністратор (адміністратор або Microsoft Power Platform адміністратор Dynamics 365).

- Виберіть вкладку Середовища, а потім виберіть Керувати ключами шифрування.

- Виберіть ключ із станом Заблоковано, а потім на панелі команд виберіть Розблокувати ключ.

- Виберіть елемент Передати заблокований ключ, знайдіть і виберіть ключ, використаний для блокування клієнта, введіть пароль, а потім натисніть кнопку Розблокувати. Ключ перейде в стан Інсталяція. Потрібно зачекати, доки ключ перейде в стан Активний, перш ніж розблокувати заблоковані середовища.

- Щоб розблокувати середовище, див. наступний розділ.

Розблокування середовищ

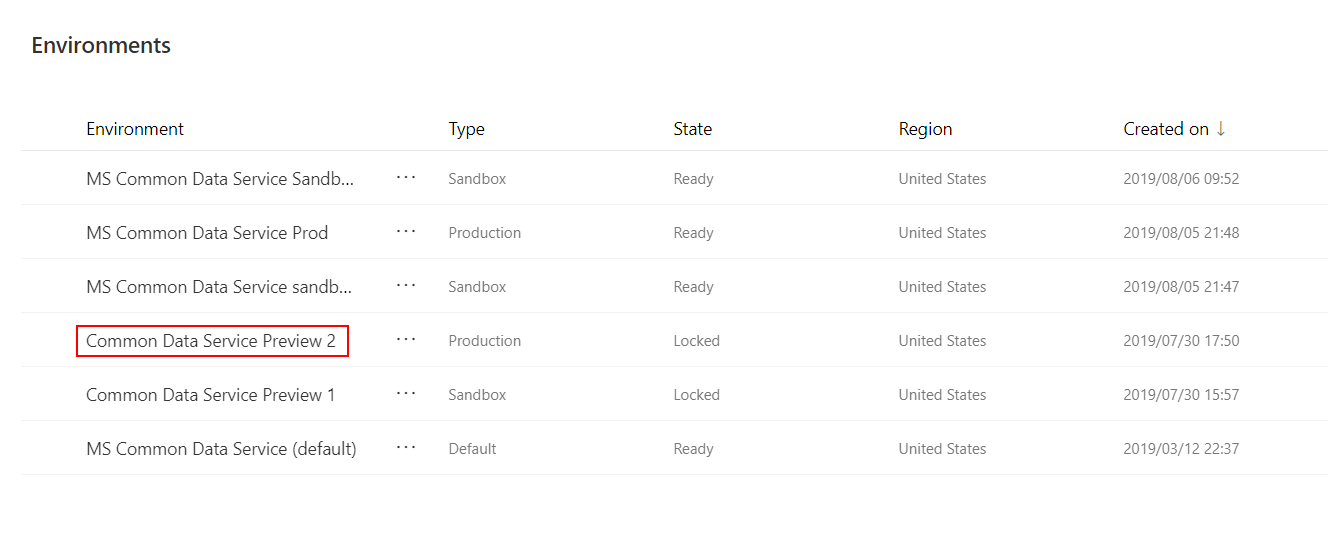

Виберіть вкладку Середовища та виберіть ім’я заблокованого середовища.

Порада

Не виділяйте рядок. Виберіть ім’я середовища.

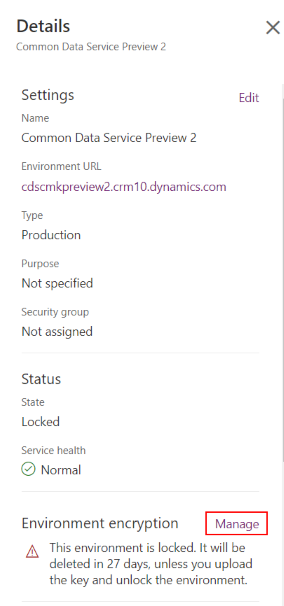

У розділі Відомості виберіть елемент Переглянути все, щоб відобразити область Відомості.

У розділі Шифрування середовища на панелі Відомості виберіть елемент Керувати.

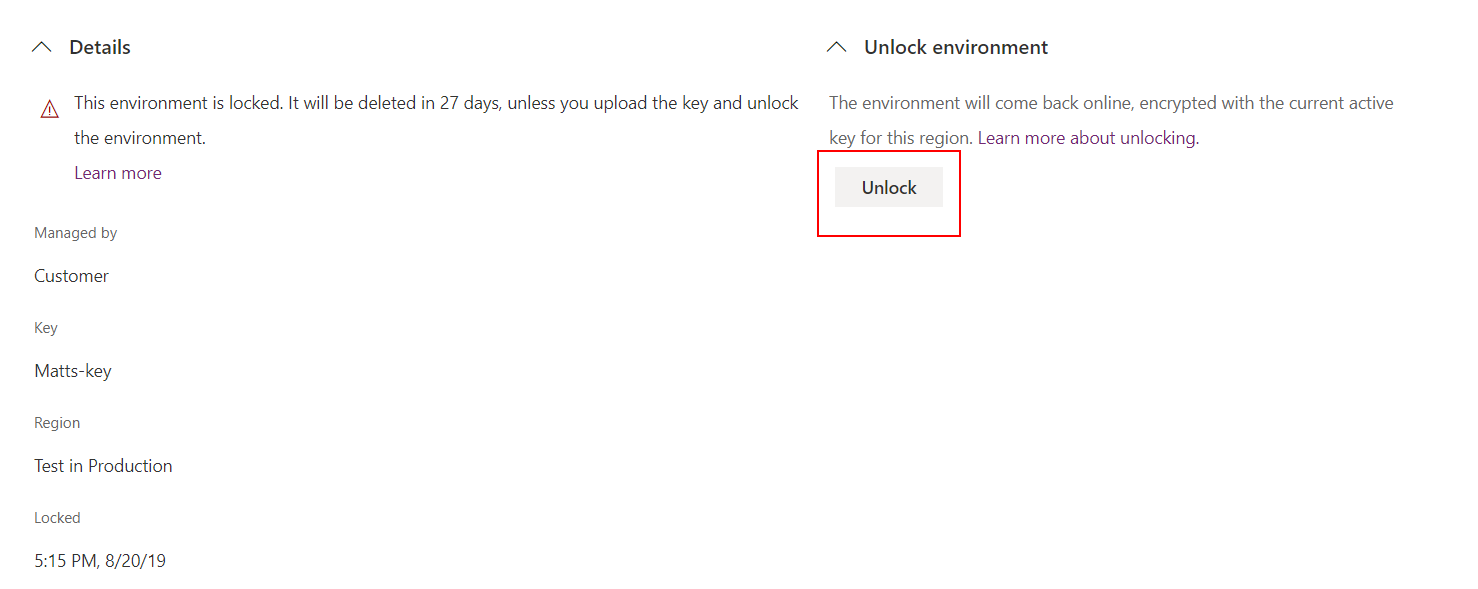

На сторінці Шифрування середовища виберіть елемент Розблокувати.

Натисніть кнопку Підтвердити, щоб підтвердити, що ви хочете розблокувати середовище.

Повторіть попередні кроки, щоб розблокувати інші середовища.

Операції шифрування бази даних

Клієнт клієнта може мати середовища, зашифровані за допомогою керованого ключа Microsoft , і середовища, зашифровані за допомогою керованого ключа клієнта. Для підтримки цілісності даних і їх захисту доступні наведені нижче елементи керування доступні під час керування операціями з базами даних у середовищі.

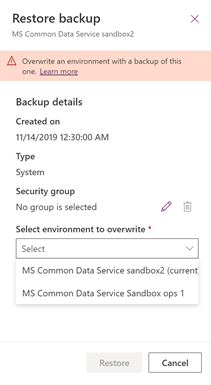

Відновлення Середовище для перезапису (відновлене в середовищі) обмежується тим самим середовищем, з якого було взято резервну копію, або іншим середовищем, яке зашифровано тим самим керованим клієнтом ключем.

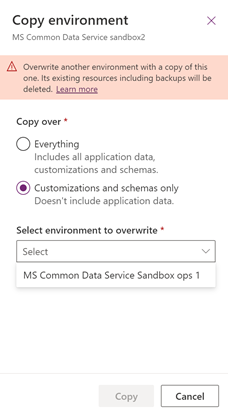

Копіювати Середовище для перезапису (скопійоване в середовище) обмежене іншим середовищем, яке шифрується тим самим керованим клієнтом ключем.

Нотатка

Якщо середовище «Дослідження підтримки» було створено для вирішення проблеми з підтримкою в середовищі, яким керує клієнт, ключ шифрування для середовища «Дослідження підтримки» необхідно змінити на ключ, яким керує клієнт, перш ніж можна буде виконати операцію копіювання середовища.

Скидання Зашифровані дані середовища будуть видалені, включаючи резервні копії. Після скидання середовища шифрування середовища повернеться назад до керованого Microsoft ключа.