Нотатка

Доступ до цієї сторінки потребує авторизації. Можна спробувати ввійти або змінити каталоги.

Доступ до цієї сторінки потребує авторизації. Можна спробувати змінити каталоги.

Power Platform обробляє як персональні дані, так і дані клієнтів. Дізнайтеся більше про особисті дані та дані клієнтів у Центрі безпеки та конфіденційності Microsoft.

Місце зберігання даних

Орендар Microsoft Entra зберігає інформацію, що має відношення до організації та її безпеки. Microsoft Entra Коли клієнт реєструється для отримання Power Platform послуг, вибрана клієнтом країна або регіон зіставляється з найбільш підходящим географічним регіоном Azure, де Power Platform існує розгортання. Power Platform зберігає дані клієнтів у визначеному клієнтом географії Azure або домашньому гео, якщо організації не розгортають служби в кількох регіонах.

Деякі організації ведуть діяльність по всьому світу. Наприклад, штаб-квартира компанії може бути розташована в США, але вона веде бізнес в Австралії. Для цього може знадобитися, щоб певні дані Power Platform зберігалися в Австралії згідно з місцевими правилами. Якщо служби Power Platform розгортаються в кількох географічних регіонах Azure, це називається мультирегіональним розгортанням. У цьому разі в домашньому географічному розташуванні зберігаються лише ті метадані, які пов’язано із середовищем. Усі метадані та дані продуктів у цьому середовищі зберігаються у віддаленому географічному розташуванні.

Power Platform служби доступні в певних регіонах Azure. Для отримання додаткових відомостей про те, де Power Platform доступні служби, де зберігаються та реплікуються дані для забезпечення надійності, а також як вони використовуються, відвідайте Центр безпеки та конфіденційності Microsoft. Зобов’язання щодо розташування даних клієнтів, що зберігаються, містяться в Умовах обробки даних Умов використання онлайнових служб Microsoft. Корпорація Майкрософт також пропонує послуги центрів обробки даних для суверенних одиниць.

Обробка даних

У цьому розділі описано, як Power Platform зберігає, обробляє та передає дані клієнтів.

Дані, що зберігаються

Якщо інше не зазначено в документації, дані клієнтів залишаються у вихідному джерелі (наприклад, Dataverse або SharePoint). Power Platform програми зберігаються в сховищі Azure як частина середовища. Дані мобільних додатків шифруються і зберігаються в SQL Express. Здебільшого програми використовують сховище Azure для зберігання даних служб Power Platform і базу даних SQL Azure для зберігання метаданих служби. Дані, введені користувачами програми, зберігаються у відповідному джерелі даних, як-от Dataverse.

Power Platform За замовчуванням шифрує всі збережені дані за допомогою ключів, керованих Microsoft. Дані клієнтів, які зберігаються в базі даних SQL Azure, повністю шифруються за допомогою технології прозорого шифрування даних (Transparent Data Encryption, TDE) Azure SQL . Дані клієнтів, що зберігаються в сховищі BLOB-об’єктів Azure, шифруються за допомогою технології шифрування сховища Azure.

Дані, що оброблюються

Дані оброблюються, якщо вони використовуються в рамках інтерактивного сценарію, або якщо їх задіяно у фоновому процесі, як-от оновлення. Power Platform завантажує дані, що оброблюються, у простір пам’яті одного або кількох робочих навантажень служб. Щоб сприяти функціональності робочого навантаження, дані, що зберігаються в пам’яті, не шифруються.

Дані, що передаються

Power Platform шифрує весь вхідний трафік HTTP за допомогою TLS 1.2 або вище. Запити, в яких використовується TLS версії 1.1 або нижче, буде відхилено.

Розширені функції безпеки

Деякі з Power Platform розширених функцій безпеки можуть мати особливі вимоги до ліцензування.

Теги служб

Тег служби – це група префіксів IP-адрес певної служби Azure. За допомогою тегів служб можна визначити елементи керування доступом до мережі в групах безпеки мережі або брандмауері Azure.

Теги служб допомагають мінімізувати складність частих оновлень правил безпеки мережі. Під час створення правил безпеки можна використовувати теги служб замість певних IP-адрес, наприклад, щоб дозволити або відхилити трафік для відповідної служби.

Корпорація Майкрософт керує префіксами адрес у службовому тегу та автоматично оновлює їх у разі зміни адрес. Додаткові відомості див. в розділі Діапазони IP-адрес і теги служб Azure – загальнодоступна хмара.

Політики даних

Power Platform містить широкі функції політики передачі даних , які допомагають керувати безпекою даних.

Обмеження IP-адреси зі спільним доступом до сховища (SAS)

Нотатка

Перш ніж активувати будь-яку з цих функцій SAS, клієнти повинні спочатку дозволити доступ до домену https://*.api.powerplatformusercontent.com , інакше більшість функцій SAS не працюватимуть.

Цей набір функцій є специфічним для клієнта функціоналом, який обмежує токени підпису спільного доступу до сховища (SAS) і керується через меню в Power Platform центрі адміністрування. Цей параметр обмежує тих, хто на основі IP (IPv4 та IPv6) може використовувати корпоративні токени SAS.

Ці налаштування можна знайти в налаштуваннях Конфіденційність + Безпека середовища в Центрі адміністрування. Потрібно ввімкнути параметр Увімкнути правило спільного доступу до сховища на основі IP-адреси (SAS).

Адміністратори можуть вибрати один із цих чотирьох варіантів для цього налаштування:

| Варіант | Налаштування | Опис |

|---|---|---|

| 1 | Тільки прив’язка IP | Це обмежує доступ ключів SAS до IP-адреси запитувача. |

| 2 | Тільки IP-брандмауер | Це обмежує використання ключів SAS для роботи лише в діапазоні, вказаному адміністратором. |

| 3 | Прив’язка IP та брандмауер | Це обмежує використання ключів SAS для роботи в діапазоні, вказаному адміністратором, і лише до IP-адреси запитувача. |

| 4 | Прив’язка IP або брандмауер | Дозволяє використовувати ключі SAS у вказаному діапазоні. Якщо запит надходить з-за меж діапазону, застосовується прив’язка IP. |

Нотатка

Адміністратори, які вирішили дозволити IP-брандмауер (варіанти 2, 3 і 4 перелічені в таблиці вище), повинні ввести діапазони IPv4 та IPv6 своїх мереж, щоб забезпечити належне покриття своїх користувачів.

Попередження

Варіанти 1 і 3 використовують прив’язку IP, яка не працює належним чином, якщо в їхніх мережах використовуються шлюзи з підтримкою IP-пулів, зворотного проксі-сервера або перетворення мережевих адрес (NAT). Це призводить до того, що IP-адреса користувача змінюється занадто часто, щоб запитувач міг надійно мати однакову IP-адресу між операціями зчитування/запису SAS.

Варіанти 2 і 4 працюють за призначенням.

Продукти, які використовують прив’язку IP, коли ввімкнено:

- Dataverse

- Power Automate

- Настроювані з’єднувачі

- Power Apps

Вплив на користувацький досвід

Коли користувач, який не відповідає обмеженням IP-адреси середовища, відкриває програму: користувачі отримують повідомлення про помилку з посиланням на загальну проблему з IP-адресою.

Коли користувач, який відповідає обмеженням IP-адреси, відкриває програму: Відбуваються такі події:

- Користувачі можуть отримати банер, який швидко зникне, повідомляючи користувачам про встановлення налаштувань IP-адреси та зв’яжіться з адміністратором для отримання детальної інформації або оновлення будь-яких сторінок, які втрачають з’єднання.

- Що ще важливіше, через перевірку IP, яку використовує цей параметр безпеки, деякі функції можуть працювати повільніше, ніж якби він був вимкнений.

Оновлюйте налаштування програмно

Адміністратори можуть використовувати автоматизацію, щоб встановлювати та оновлювати параметри прив’язки IP-адреси та брандмауера, діапазон IP-адрес, який входить до дозволеного списку, а також перемикач ведення журналу . Дізнайтеся більше в Навчальному посібнику: Створення, оновлення та список налаштувань керування середовищем.

Ведення журналу дзвінків SAS

Цей параметр дозволяє входити в Purview всі виклики SAS всередині Power Platform . Це журналювання показує відповідні метадані для всіх подій створення та використання та може бути ввімкнене незалежно від вищезазначених обмежень SAS IP. Power Platform Наразі сервіси впроваджують дзвінки SAS у 2024 році.

| Назва поля | Опис поля |

|---|---|

| response.status_message | Інформування про те, чи був захід успішним чи ні: SASSuccess або SASAuthorizationError. |

| response.status_code | Інформування про те, чи пройшов захід успішно чи ні: 200, 401 або 500. |

| ip_binding_mode | Режим прив’язки IP встановлюється адміністратором клієнта, якщо він увімкнений. Застосовується лише до подій створення SAS. |

| admin_provided_ip_ranges | Діапазони IP-адрес, установлені адміністратором клієнта, якщо такі є. Застосовується лише до подій створення SAS. |

| computed_ip_filters | Остаточний набір IP-фільтрів, прив’язаних до URI SAS, на основі режиму прив’язки IP та діапазонів, встановлених адміністратором клієнта. Застосовується як до подій створення, так і до використання SAS. |

| analytics.resource.sas.uri | Дані, до яких намагалися отримати доступ або створити. |

| enduser.ip_address | Публічна IP-адреса абонента. |

| analytics.resource.sas.operation_id | Унікальний ідентифікатор події створення. Пошук за цим показує всі події використання та створення, пов’язані з викликами SAS з події створення. Зіставлено із заголовком відповіді "x-ms-sas-operation-id". |

| request.service_request_id | Унікальний ідентифікатор із запиту або відповіді і може бути використаний для пошуку окремого запису. Зіставлено із заголовком відповіді "x-ms-service-request-id". |

| версія | Версія цієї схеми журналу. |

| тип | Загальна відповідь. |

| analytics.activity.name | Тип активності цього заходу був: Creation or Useage. |

| analytics.activity.id | Унікальний ідентифікатор запису в Purview. |

| analytics.resource.organization.id | Ідентифікатор організації |

| analytics.resource.environment.id | Ідентифікатор середовища |

| analytics.resource.tenant.id | Ідентифікатор клієнта |

| enduser.id | GUID з Microsoft Entra ID автора з події створення. |

| enduser.principal_name | UPN/адреса електронної пошти автора. Для подій використання це загальна відповідь: "system@powerplatform". |

| кінцевий користувач.роль | Загальна відповідь: Регулярна для подій створення та Система для подій використання. |

Увімкніть ведення журналу аудиту Purview

Щоб журнали відображалися у вашому екземплярі Purview, ви повинні спочатку ввімкнути його для кожного середовища, для якого ви хочете вести журнали. Цей параметр може бути оновлений в Power Platform адміністративному центрі адміністратором клієнта.

- Увійдіть до адміністративного центру Power Platform за допомогою облікових даних орендаря.

- В області переходів виберіть Керування .

- В області «Керування » виберіть «Середовища».

- Виберіть середовище, для якого потрібно ввімкнути ведення журналу адміністратора.

- Виберіть Налаштування на панелі команд.

- Виберіть Конфіденційність>продукту + Безпека.

- У розділі Параметри безпеки спільного доступу до сховища (SAS) (попередній перегляд) увімкніть функцію Увімкнути журналювання SAS у Purview .

Журнали пошукових аудитів

Адміністратори клієнтів можуть використовувати Purview для перегляду журналів аудиту, виданих для операцій SAS, і можуть самостійно діагностувати помилки, які можуть бути повернуті в разі проблем з перевіркою IP. Колоди Purview є найнадійнішим рішенням.

Виконайте наведені нижче дії, щоб діагностувати проблеми або краще зрозуміти закономірності використання SAS у вашому клієнті.

Переконайтеся, що для середовища ввімкнуто ведення журналу аудиту. Перегляньте розділ Увімкнення журналювання аудиту Purview.

Перейдіть на портал відповідності Microsoft Purview та увійдіть за допомогою облікових даних адміністратора клієнта.

В області навігації ліворуч виберіть Аудит. Якщо цей параметр недоступний для вас, це означає, що користувач, який увійшов у систему, не має права адміністратора до журналів аудиту запитів.

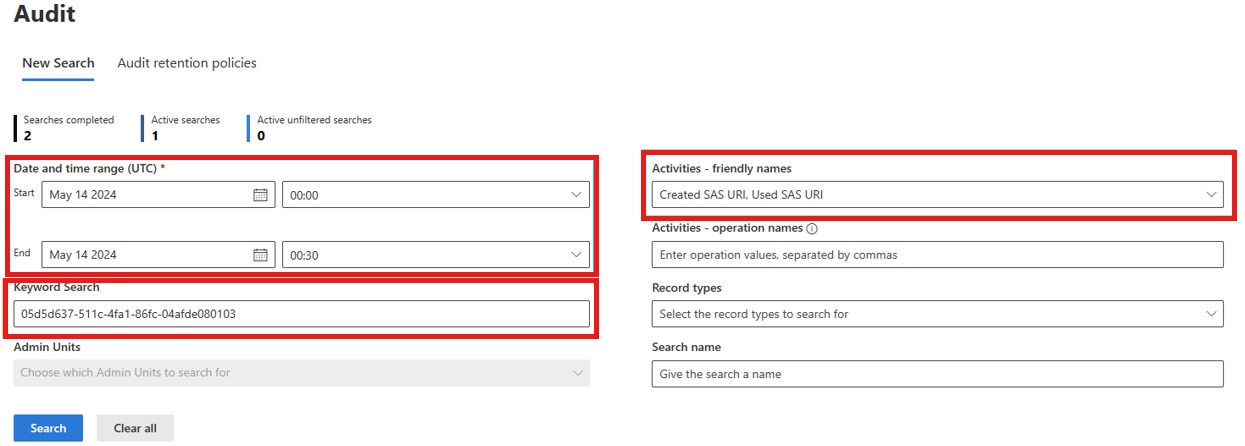

Виберіть діапазон дат і часу в UTC, щоб знайти журнали. Наприклад, коли повернулася помилка 403 Forbidden з кодом помилки unauthorized_caller .

У випадаючому списку Дії - дружні назви , знайдіть Power Platform операції зберігання та виберіть Created SAS URI та Used SAS URI.

Укажіть ключове слово в полі Пошук за ключовими словами. Перегляньте розділ Початок роботи з пошуком у документації Purview, щоб дізнатися більше про цю сферу. Ви можете використовувати значення з будь-якого з полів, описаних у таблиці вище, залежно від вашого сценарію, але нижче наведено рекомендовані поля для пошуку (у порядку переваг):

- Значення заголовка відповіді x-ms-service-request-id . Це фільтрує результати за однією подією створення SAS URI або однією подією використання SAS URI, залежно від типу запиту, з якого заголовка. Це корисно під час розслідування помилки 403 Prohibited, яка повертається користувачеві. Його також можна використовувати для отримання значення powerplatform.analytics.resource.sas.operation_id .

- Значення заголовка відповіді x-ms-sas-operation-id . Це фільтрує результати до однієї події створення SAS URI та однієї або кількох подій використання для цього SAS URI залежно від того, скільки разів до нього було доступно. Він відображає поле powerplatform.analytics.resource.sas.operation_id .

- Повний або частковий SAS URI, за вирахуванням підпису. Це може повернути багато створень SAS URI та багато подій використання SAS URI, оскільки можна запитувати один і той самий URI для генерації стільки разів, скільки потрібно.

- IP-адреса абонента. Повертає всі події створення та використання для цієї IP-адреси.

- Ідентифікатор середовища. Це може повернути великий набір даних, які можуть охоплювати багато різних пропозицій Power Platform, тому уникайте, якщо це можливо, або радимо звузити вікно пошуку.

Попередження

Ми не рекомендуємо шукати ім’я учасника користувача або ідентифікатор об’єкта, оскільки вони поширюються лише на події створення, а не на події використання.

Виберіть Пошук і дочекайтеся результатів.

Попередження

Вхід у Purview може затримуватися до години або більше, тому майте це на увазі під час пошуку останніх подій.

Усунення помилки 403 Forbidden/unauthorized_caller

За допомогою журналів створення та використання можна визначити, чому виклик може призвести до помилки 403 Forbidden із кодом помилки unauthorized_caller .

- Знайдіть журнали в Purview, як описано в попередньому розділі. Розгляньте можливість використання x-ms-service-request-id або x-ms-sas-operation-id із заголовків відповідей як ключового слова пошуку.

- Відкрийте подію використання, Used SAS URI, і знайдіть поле powerplatform.analytics.resource.sas.computed_ip_filters під PropertyCollection. Цей діапазон IP використовується під час виклику SAS для визначення того, чи дозволено запит продовжувати.

- Порівняйте це значення з полем IP-адреси журналу, яке повинно бути достатнім для визначення причини помилки запиту.

- Якщо ви вважаєте, що значення powerplatform.analytics.resource.sas.computed_ip_filters неправильне, перейдіть до наступних кроків.

- Відкрийте подію створення, створений SAS URI, виконавши пошук за допомогою значення заголовка відповіді x-ms-sas-operation-id (або значення поля powerplatform.analytics.resource.sas.operation_id з журналу створення).

- Отримати значення поля powerplatform.analytics.resource.sas.ip_binding_mode . Якщо він відсутній або порожній, це означає, що прив’язка IP не була включена для цього середовища під час конкретного запиту.

- Отримайте цінність powerplatform.analytics.resource.sas.admin_provided_ip_ranges . Якщо він відсутній або порожній, це означає, що діапазони IP-брандмауера не були вказані для цього середовища на момент конкретного запиту.

- Отримайте значення powerplatform.analytics.resource.sas.computed_ip_filters , яке має бути ідентичним події використання та виводиться на основі режиму прив’язки IP та діапазонів IP-брандмауерів, наданих адміністратором. Дивіться логіку виведення в Зберіганні та управлінні даними в Power Platform.

Ця інформація допомагає адміністраторам клієнта виправити будь-які неправильні конфігурації в налаштуваннях прив’язки IP середовища.

Попередження

Зміни в налаштуваннях середовища для прив’язки IP SAS можуть набути чинності не менше 30 хвилин. Могло б бути й більше, якби партнерські команди мали власний кеш.

Пов’язані статті

Огляд безпеки

Автентифікація в Power Platform службах

Підключення та автентифікація до джерел даних

Power Platform Поширені запитання про безпеку