Нотатка

Доступ до цієї сторінки потребує авторизації. Можна спробувати ввійти або змінити каталоги.

Доступ до цієї сторінки потребує авторизації. Можна спробувати змінити каталоги.

Нотатка

Спільнота Power Platform Virtual Network на Microsoft Viva Engage доступна. Ви можете залишати будь-які питання чи відгуки щодо цієї функціональності. Ви можете приєднатися, заповнивши запит через таку форму: Запит на доступ до спільноти Finance and Operations Viva Engage.

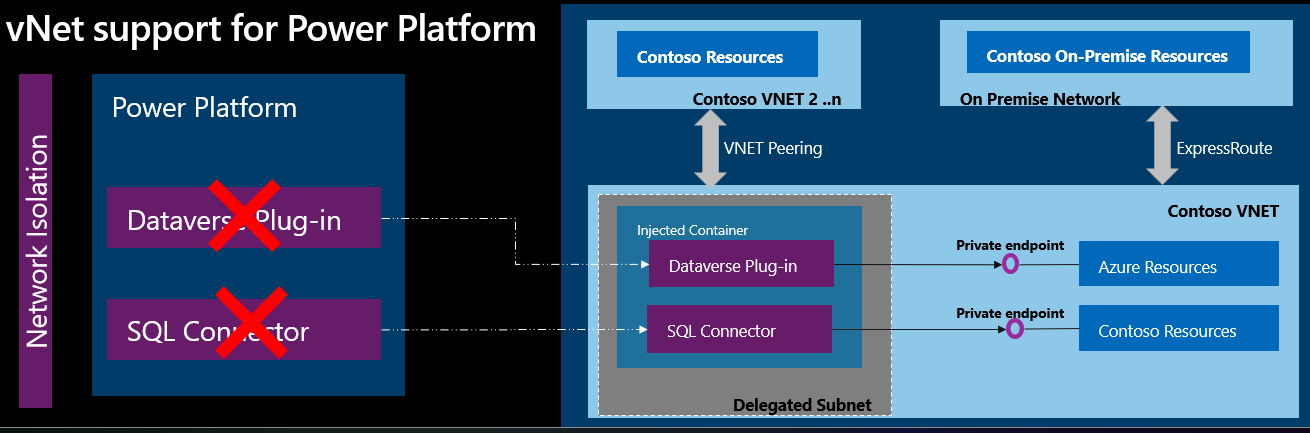

Завдяки підтримці Azure Virtual Network для Power Platform ви можете інтегрувати Power Platform з ресурсами у вашій віртуальній мережі, не відкриваючи їх через публічний інтернет. Підтримка віртуальної мережі використовує делегування підмережі Azure для керування вихідним трафіком під Power Platform час виконання. Завдяки використанню делегування Azure Subnet захищені ресурси не обов'язково мають бути доступні через інтернет для інтеграції з Power Platform. Завдяки підтримці віртуальних мереж компоненти Power Platform можуть викликати ресурси, що належать вашому підприємству всередині вашої мережі, незалежно від того, хостяться вони в Azure чи локально, а також використовують плагіни та конектори для здійснення вихідних дзвінків.

Power Platform Зазвичай інтегрується з ресурсами підприємства через загальнодоступні мережі. У загальнодоступних мережах корпоративні ресурси мають бути доступні зі списку діапазонів IP-адрес Azure або службових тегів, які описують публічні IP-адреси. Однак підтримка Power Platform віртуальної мережі Azure дає змогу використовувати приватну мережу та інтегруватися з хмарними службами або службами, які розміщені в мережі вашого підприємства.

Служби Azure захищені у віртуальній мережі за допомогою приватних кінцевих точок. Ви можете використовувати Express Route для перенесення локальних ресурсів у віртуальну мережу.

Power Platform використовує делеговану віртуальну мережу та підмережі для здійснення вихідних викликів до ресурсів підприємства через приватну мережу підприємства. Використовуючи приватну мережу, вам не потрібно маршрутизувати трафік через публічний інтернет, бо це може виявити ресурси підприємства.

У віртуальній мережі ви маєте повний контроль над вихідним трафіком з Power Platform. Трафік регулюється мережевими політиками, застосованими адміністратором мережі. На наведеній нижче діаграмі показано, як ресурси всередині мережі взаємодіють із віртуальною мережею.

Переваги підтримки віртуальної мережі

Завдяки підтримці Virtual Network ваші компоненти Power Platform і Dataverse отримують усі переваги , які надає делегування підмережі Azure, такі як:

Захист даних: Віртуальна мережа дозволяє Power Platform службам підключатися до ваших приватних і захищених ресурсів, не виставляючи їх в Інтернет.

Відсутність несанкціонованого доступу: віртуальна мережа з’єднується з вашими ресурсами без необхідності Power Platform вказувати IP-адреси або сервісні теги в з’єднанні.

Оцінка розміру підмережі для Power Platform середовищ

Телеметричні дані та спостереження за минулий рік свідчать, що виробничі середовища зазвичай потребують від 25 до 30 IP-адрес, і більшість випадків використання потрапляють у цей діапазон. Виходячи з цієї інформації, виділіть 25–30 IP для виробничих середовищ і 6–10 IP для невиробничих ресурсів, таких як пісочниці або середовища розробників. Контейнери, підключені до Віртуальної мережі, переважно використовують IP-адреси всередині підмережі. Коли середовище починає використовуватися, створюється щонайменше чотири контейнери, які динамічно масштабуються залежно від обсягу дзвінків, хоча зазвичай залишаються в межах 10–30 контейнерів. Ці контейнери виконують усі запити для відповідних середовищ і ефективно обробляють запити на паралельні з'єднання.

Планування для кількох середовищ

Якщо ви використовуєте одну й ту ж делеговану підмережу для кількох Power Platform-середовищ, вам може знадобитися більший блок безкласових міждоменних маршрутизаторів (CIDR) IP-адрес. Врахуйте рекомендовану кількість IP-адрес для виробничих і невиробничих середовищ, коли ви пов'язуєте середовища з однією політикою. Кожна підмережа зберігає п'ять IP-адрес, тому включіть ці зарезервовані адреси у свою оцінку.

Нотатка

Для підвищення видимості використання ресурсів команда продукту працює над відкриттям делегованого споживання IP підмережі для корпоративних політик і підмереж.

Приклад виділення IP

Розглянемо орендаря з двома корпоративними політиками. Перша політика стосується виробничих умов, а друга — для невиробничих місць.

Політика виробничого підприємства

Якщо у вас є чотири виробничі середовища, пов'язані з вашою корпоративною політикою, і кожне середовище вимагає 30 IP-адрес, загальний IP-розподіл становить:

(Чотири середовища x 30 IP) + 5 зарезервованих IP = 125 IP

Для цього сценарію потрібен блок CIDR з/ 25, який має ємність для 128 IP.

Політика невиробничого підприємства

Для невиробничої корпоративної політики з 20 середовищами розробника та пісочниці, і кожне середовище вимагає 10 IP-адрес, загальний розподіл IP-адрес дорівнює:

(Двадцять середовищ x 10 IP) + 5 зарезервованих IP = 205 IP

У цьому випадку потрібен CIDR-блок /24, який має ємність 256 IP і достатньо простору для додавання нових середовищ до корпоративної політики.

Підтримувані сценарії

Power Platform підтримує Virtual Network як для плагінів Dataverse, так і для роз'ємів. Використовуючи цю підтримку, ви можете створити захищене, приватне, вихідне з'єднання з Power Platform до ресурсів у вашій Віртуальній Мережі. Плагіни та конектори Dataverse підвищують безпеку інтеграції даних, підключаючись до зовнішніх джерел даних з Power Apps, Power Automate та Dynamics 365. Наприклад, ви можете:

- Використовуйте Dataverse плагіни для підключення до хмарних джерел даних, таких як Azure SQL, Azure Storage, сховище BLOB-об’єктів або Azure Key Vault. Ви можете захистити свої дані від витоку даних та інших інцидентів.

- Використовуйте Dataverse плагіни для безпечного підключення до приватних, захищених кінцевими точками ресурсів в Azure, таких як Web API, або до будь-яких ресурсів у вашій приватній мережі, таких як SQL і Web API. Ви можете захистити свої дані від витоку даних та інших зовнішніх загроз.

- Використовуйте з’єднувачі з підтримкою віртуальної мережі, такі як SQL Server , для безпечного підключення до джерел даних, розміщених у хмарі, таких як Azure SQL або SQL Server, без доступу до Інтернету. Подібним чином ви можете використовувати з’єднувач Azure Queue для встановлення безпечних з’єднань із приватними чергами Azure із підтримкою кінцевих точок.

- Використовуйте з’єднувач Azure Key Vault для безпечного підключення до приватного, захищеного кінцевими точками сховища ключів Azure.

- Використовуйте спеціальні з’єднувачі для безпечного підключення до служб, захищених приватними кінцевими точками в Azure, або служб, розміщених у вашій приватній мережі.

- Використовуйте файлове сховище Azure для безпечного підключення до приватного сховища файлів Azure із підтримкою кінцевих точок.

- Використовуйте протокол HTTP з Microsoft Entra ID (попередньо авторизований) для безпечного отримання ресурсів через віртуальні мережі з різних веб-служб, автентифікованих за Microsoft Entra ідентифікатором або з локальної веб-служби.

Обмеження

- Dataverse Плагіни з низьким кодом, які використовують конектори, не підтримуються, доки ці типи з’єднувачів не будуть оновлені для використання делегування підмереж.

- Операції життєвого циклу середовища використовуються для копіювання, резервного копіювання та відновлення у віртуальних середовищах, що підтримуються Power Platform мережею. Ви можете виконати операцію відновлення в межах однієї віртуальної мережі та в різних середовищах, якщо вони підключені до однієї віртуальної мережі. Крім того, операція відновлення допустима як у середовищах, які не підтримують віртуальні мережі, так і в тих, які підтримують.

Підтримувані регіони

Перед створенням вашої Віртуальної мережі та корпоративної політики перевірте регіон середовища Power Platform, щоб переконатися, що він знаходиться у підтримуваному регіоні. Ви можете використовувати Get-EnvironmentRegion cmdlet з модуля діагностики підмережі PowerShell , щоб отримати інформацію про регіон вашого середовища.

Після підтвердження регіону вашого середовища переконайтеся, що ваша корпоративна політика та ресурси Azure налаштовані у відповідних підтримуваних регіонах Azure. Наприклад, якщо ваше середовище Power Platform знаходиться у Великій Британії, то ваша віртуальна мережа та підмережі мають бути в регіонах uksouth та ukwest Azure. Якщо в регіоні Power Platform є більше двох доступних пар регіонів, потрібно використовувати конкретну пару регіонів, яка відповідає регіону вашого середовища. Наприклад, якщо Get-EnvironmentRegion повертає westus для вашого середовища, то ваша Віртуальна мережа та підмережі мають бути в eastus і westus.

| Power Platform область | Регіон Azure |

|---|---|

| Сполучені Штати | Істус, Вестус |

| Південно-Африканська Республіка | Південна АфрикаПівніч, Південна Африка |

| Сполучене Королівство | UKSOUTH, UKWEST |

| Японія | ЯпоніяСхід, ЯпоніяЗахід |

| Індія | Центральна Індія, Південна Індія |

| Франція | Франція Центральна, Франція Південь |

| Європа | Західна Європа, Північна Європа |

| Німеччина | НімеччинаПівніч, НімеччинаЗахідноцентральний |

| Швейцарія | ШвейцаріяПівніч, ШвейцаріяЗахід |

| Канада | КанадськийЦентральний, КанадськийСхід |

| Бразилія | БразиліяПівдень |

| Австралія | АвстраліяПівденний Схід, АвстраліяСхід |

| Азія | Східна Азія, Південно-Східна Азія |

| UAE | УАЕПІВНІЧ |

| Південна Корея | КореяПівдень, КореяЦентральна |

| Норвегія | НорвегіяЗахід, НорвегіяСхід |

| Сінгапур | Південно-Східна Азія |

| Швеція | Центральна Швеція |

| Італія | ІталіяПівніч |

| US Government | USGOVTEXAS, USGOVVIRGINIA |

Нотатка

Підтримка в урядовій хмарі США (GCC) наразі доступна лише для середовищ, розгорнутих у GCC High. Підтримка для Міністерства оборони (DoD) та GCC недоступна.

Підтримувані послуги

У наведеній нижче таблиці перелічено служби, які підтримують делегування підмережі Azure для підтримки віртуальної мережі для Power Platform.

| Область | Power Platform Послуги | Наявність підтримки віртуальної мережі |

|---|---|---|

| Dataverse | Dataverse Плагіни | Загально доступно |

| З’єднувачі | Загально доступно | |

| З’єднувачі | Загально доступно |

Підтримувані середовища

Підтримка віртуальної мережі для Power Platform доступна не для всіх середовищ Power Platform. У наведеній нижче таблиці перелічено, які типи середовищ підтримують віртуальну мережу.

| Тип середовища | Підтримується |

|---|---|

| Виробниче | Так |

| За замовчуванням | Так |

| Ізольоване програмне середовище | Так |

| Для розробників | Так |

| Ознайомлювальна | Ні |

| Microsoft Dataverse для Teams | Ні |

Міркування щодо забезпечення підтримки віртуальної мережі для Power Platform середовища

Коли ви використовуєте підтримку віртуальної Power Platform мережі в середовищі, усі підтримувані служби, такі як Dataverse плагіни та з’єднувачі, виконують запити під час виконання в делегованій підмережі та підпадають під дію ваших мережевих політик. Заклики до публічно доступних ресурсів починають зникати.

Важливо

Перш ніж увімкнути підтримку віртуального середовища для Power Platform оточення, переконайтеся, що ви перевірили код плагінів і конекторів. Потрібно оновити URL і з'єднання, щоб працювати з приватним підключенням.

Наприклад, плагін може намагатися підключитися до загальнодоступної служби, але ваша політика мережі не дозволяє загальнодоступний доступ до Інтернету у віртуальній мережі. Політика мережі блокує дзвінок від плагіна. Щоб уникнути блокування дзвінка, ви можете розмістити загальнодоступну послугу у своїй віртуальній мережі. Крім того, якщо ваша служба розміщується в Azure, ви можете використовувати приватну кінцеву точку в цій службі, перш ніж увімкнути підтримку віртуальної мережі в Power Platform середовищі.

Поширені запитання

У чому різниця між підтримкою шлюзу даних віртуальної мережі та підтримкою віртуальної мережі Azure для Power Platform?

Шлюз даних віртуальної мережі — це керований шлюз, який ви використовуєте для доступу до сервісів Azure та Power Platform зсередини вашої віртуальної мережі без необхідності налаштовувати локальний шлюз даних. Наприклад, шлюз оптимізовано для робочих навантажень ETL (extract, transform, load) і Power BI Power Platform потоків даних.

Підтримка віртуальної мережі Azure для Power Platform використання делегування підмережі Azure для вашого Power Platform середовища. Підмережі використовуються робочими навантаженнями в Power Platform середовищі. Power Platform Робочі навантаження API використовують підтримку віртуальної мережі, оскільки запити короткочасні та оптимізовані під велику кількість запитів.

У яких сценаріях слід використовувати підтримку Power Platform віртуальної мережі та шлюз передачі даних віртуальної мережі?

Підтримка Power Platform віртуальної мережі є єдиним підтримуваним варіантом для всіх сценаріїв вихідного підключення з Power Platform except Power BI і Power Platform потоків даних.

Power BI і Power Platform потоки даних продовжують використовувати шлюз даних віртуальної мережі (vNet).

Як гарантувати, що віртуальна мережева підмережа або шлюз даних від одного клієнта не використовується іншим клієнтом Power Platform?

Підтримка віртуальної мережі для Power Platform використання делегування підмережі Azure.

Кожне Power Platform середовище пов’язане з однією підмережею віртуальної мережі. Доступ до цієї віртуальної мережі дозволяється лише викликам із цього середовища.

Делегування дає змогу визначити певну підмережу для будь-якої платформи Azure як службу (PaaS), яку потрібно впровадити у вашу віртуальну мережу.

Чи підтримує Power Platform віртуальна мережа відмовостійкість?

Так, вам потрібно делегувати віртуальні мережі для обох регіонів Azure, пов’язаних із вашим Power Platform регіоном. Наприклад, якщо ваше Power Platform середовище знаходиться в Канаді, вам потрібно створити, делегувати та налаштувати віртуальні мережі в CanadaCentral та CanadaEast.

Як середовище в одному регіоні може Power Platform підключитися до ресурсів, розміщених в іншому регіоні?

Віртуальна мережа, пов’язана з середовищем Power Platform , повинна знаходитися в Power Platform регіоні середовища. Якщо віртуальна мережа розташована в іншому регіоні, створіть віртуальну мережу в Power Platform регіоні середовища та використовуйте піринг віртуальної мережі в обох віртуальних мережах регіону Azure, делегованих підмережею, щоб подолати розрив із віртуальною мережею в окремому регіоні.

Чи можу я відстежувати вихідний трафік з делегованих підмереж?

Так. За допомогою групи безпеки мережі та брандмауерів можна відстежувати вихідний трафік із делегованих підмереж. Детальніше дивіться у розділі Monitor Azure Virtual Network.

Чи можу я здійснювати дзвінки через Інтернет із плагінів або конекторів після того, як моє середовище делеговано підмережею?

Так. Ви можете здійснювати виклики через Інтернет із плагінів або конекторів, але делегована підмережа має бути налаштована за допомогою шлюзу NAT Azure.

Чи можна оновити діапазон IP-адрес підмережі після його делегування "Microsoft.PowerPlatform/enterprisePolicies"?

Ні, не тоді, коли ця функція використовується у вашому середовищі. Ви не можете змінити діапазон IP-адрес підмережі після того, як його делеговано до "Microsoft.PowerPlatform/enterprisePolicies". Якщо ви це зробите, конфігурація делегування буде порушена, і середовище перестане працювати. Щоб змінити діапазон IP-адрес, видаліть функцію делегування з вашого середовища, внесіть необхідні зміни і увімкніть цю функцію для вашого середовища.

Чи можна оновити DNS-адресу віртуальної мережі після її делегування до "Microsoft.PowerPlatform/enterprisePolicies"?

Ні, не тоді, коли ця функція використовується у вашому середовищі. Ви не можете змінити DNS-адресу Віртуальної мережі після того, як вона делегована "Microsoft.PowerPlatform/enterprisePolicies." Якщо ви це зробите, зміни не зафіксуються в конфігурації, і ваше середовище може перестати працювати. Щоб змінити DNS-адресу, видаліть функцію делегування з вашого середовища, внесіть необхідні зміни, а потім увімкніть цю функцію для вашого середовища.

Чи можна використовувати одну й ту саму корпоративну політику для кількох Power Platform середовищ?

Так. Ви можете використовувати одну й ту саму корпоративну політику для кількох Power Platform середовищ. Однак існує обмеження, що середовища раннього циклу випуску не можуть використовуватися з тією ж корпоративною політикою, що й інші середовища.

У розділі «Моя віртуальна мережа» налаштовано користувацький DNS. Чи Power Platform використовує мій користувацький DNS?

Так. Power Platform використовує настроюваний DNS, налаштований у віртуальній мережі, яка містить делеговану підмережу, для вирішення всіх кінцевих точок. Після делегування середовища ви можете оновити плагіни, щоб використовувати правильну кінцеву точку, щоб ваш власний DNS міг їх розв'язати.

У моєму середовищі є плагіни, надані незалежними постачальниками ПЗ. Чи працюватимуть ці плагіни в делегованій підмережі?

Так. Усі плагіни клієнтів і ISV можуть працювати через вашу підмережу. Якщо плагіни незалежних постачальників ПЗ мають вихідне підключення, можливо, ці URL-адреси мають бути вказані в брандмауері.

Мої локальні сертифікати TLS для кінцевих точок не підписуються відомими кореневими центрами сертифікації (CA). Ви підтримуєте невідомі сертифікати?

Ні. Ми повинні переконатися, що кінцева точка представляє сертифікат TLS з повним ланцюжком. Неможливо додати свій власний кореневий ЦС до нашого списку добре відомих ЦС.

Які рекомендовані налаштування віртуальної мережі в клієнтському клієнті?

Ми не рекомендуємо якусь конкретну топологію. Однак наші клієнти широко використовують топологію мережі Hub-spoke в Azure.

Чи потрібне прив’язування передплати Azure до мого Power Platform клієнта для активації віртуальної мережі?

Так, щоб увімкнути підтримку віртуальної мережі для Power Platform середовищ, важливо мати передплату Azure, пов’язану з Power Platform клієнтом.

Як використовується Power Platform делегування підмережі Azure?

Коли середовищу Power Platform призначено делеговану підмережу Azure, воно використовує ін’єкцію віртуальної мережі Azure для впровадження контейнера під час виконання в делеговану підмережу. Під час цього процесу карті мережевого інтерфейсу (NIC) контейнера присвоюється IP-адреса з делегованої підмережі. Зв’язок між хостом (Power Platform) і контейнером відбувається через локальний порт на контейнері, а трафік протікає через Azure Fabric.

Чи можу я використовувати існуючу віртуальну мережу для Power Platform?

Так, ви можете використовувати існуючу віртуальну мережу для Power Platform, якщо одна нова підмережа у віртуальній мережі делегована спеціально Power Platform. Ви повинні виділити делеговану підмережу для делегування підмережі і не можете використовувати її для інших цілей.

Чи можна повторно використовувати ту саму делеговану підмережу в кількох корпоративних політиках?

Ні. Ви не можете повторно використовувати одну й ту ж підмережу в кількох корпоративних політиках. Кожна Power Platform політика підприємства повинна мати свою унікальну підмережу для делегування.

Що таке плагін? Dataverse

Плагін Dataverse — це власний код, який можна розгорнути в Power Platform. Ви можете налаштувати цей плагін для роботи під час подій (наприклад, при зміні даних) або активувати його як Custom API. Детальніше дивіться у розділі Плагіни Dataverse.

Як працює плагін? Dataverse

Плагін Dataverse працює всередині контейнера. Коли ви призначаєте делеговану підмережу в середовище Power Platform, мережева інтерфейсна карта (NIC) контейнера отримує IP-адресу з адресного простору цієї підмережі. Хост (Power Platform) і контейнер взаємодіють через локальний порт контейнера, а трафік проходить через Azure Fabric.

Чи може кілька плагінів працювати в одному контейнері?

Так. У певному середовищі Power Platform або Dataverse кілька плагінів можуть працювати в одному контейнері. Кожен контейнер використовує одну IP-адресу з адресного простору підмережі, і кожен контейнер може виконувати кілька запитів.

Як інфраструктура справляється зі збільшенням кількості одночасних виконань плагінів?

У міру збільшення кількості одночасних виконань плагінів інфраструктура автоматично масштабується або збільшується, щоб пристосуватися до навантаження. Підмережа, делегована середовищу, Power Platform повинна мати достатню кількість адресних просторів для обробки пікового обсягу виконань для робочих навантажень у цьому Power Platform середовищі.

Хто контролює віртуальну мережу та пов’язані з нею мережеві політики?

Ви маєте право власності та контролю над Віртуальною мережею та пов'язаними з нею мережевими політиками. З іншого боку, Power Platform використовує виділені IP-адреси з делегованої підмережі в цій віртуальній мережі.

Чи підтримують плагіни Azure віртуальну мережу?

Ні, плагіни Azure не підтримують віртуальну мережу.

Наступні кроки

Налаштуйте підтримку віртуальної мережі